Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Model hierarchického zabezpečení je rozšířením stávajících modelů zabezpečení, které používají organizační jednotky, role zabezpečení, sdílení a týmy. Lze je používat se všemi ostatními existujícími modely zabezpečení. Hierarchické zabezpečení nabízí podrobnější přístup k záznamům pro organizaci a pomáhá snížit náklady na údržbu.

Například ve složitých scénářích můžete začít s vytvářením několika organizačních jednotek a poté přidat hierarchické zabezpečení. Toto přidané zabezpečení poskytuje podrobnější přístup k datům s mnohem nižšími náklady na údržbu, než by mohl vyžadovat velký počet organizačních jednotek.

Modely zabezpečení hierarchie správců a hierarchie pozic

Pro hierarchie lze použít dva modely zabezpečení, hierarchii správců a hierarchii pozic. V hierarchii správců musí být správce ve stejné organizační jednotce jako podřízený, nebo v nadřazené organizační jednotce organizační jednotky podřízeného, chce-li mít přístup k datům podřízeného. Hierarchie pozic umožňuje přístup k datům mezi organizačními jednotkami. Pokud jste finanční organizace, možná upřednostňujete model hierarchie správců, který jim brání v přístupu k datům mimo jejich organizační jednotky. Nicméně pokud jste součástí organizace služby zákazníkům a chcete, aby správci měli přístup k případům služby v různých organizačních jednotkách, hierarchie pozic pro vás může být vhodnější.

Poznámka:

Zatímco model hierarchického zabezpečení poskytuje určitou úroveň přístupu k datům, další přístup lze získat pomocí jiných forem zabezpečení, například rolí zabezpečení.

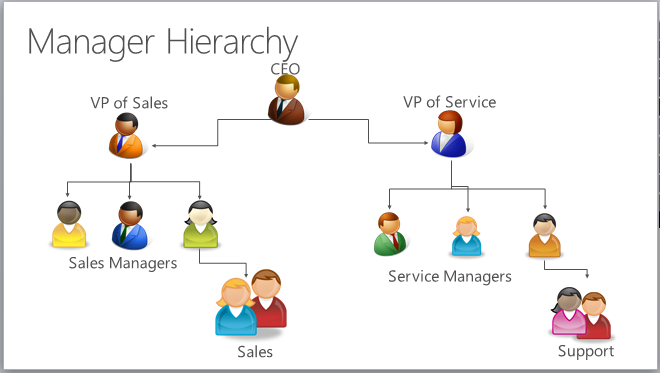

Hierarchie správců

Model zabezpečení Hierarchie správců je založen na řetězci správy nebo přímé struktury podřízenosti, kde je vztah správce a podřízeného zřízen pomocí pole Správce v tabulce uživatele systému. S tímto modelem zabezpečení mohou mít správci přístup k datům, k nimž mají přístup jejich podřízení. Jsou schopni provést práci jménem svých přímých podřízených nebo přistupovat k informacím, které je nutné schválit.

Poznámka:

S modelem zabezpečení Správce hierarchie má správce přístup k záznamům vlastněným uživatelem nebo týmem, kterého je uživatel členem, a k záznamům přímo sdíleným s uživatelem nebo týmem, kterého je uživatel členem. Když záznam sdílí uživatel, který je mimo řetězec řízení vůči přímo podřízenému uživateli s přístupem jen ke čtení, má manažer přímého podřízeného přístup ke sdílenému záznamu jen ke čtení.

Když zapnete možnost Vlastnictví záznamů napříč obchodními jednotkami, manažeři mohou mít přímé podřízené z různých obchodních jednotek. Můžete použít následující nastavení databáze prostředí k odstranění omezení obchodní jednotky.

ManagersMustBeInSameOrParentBusinessUnitAsReports

default = true

Můžete jej nastavit na hodnotu false a obchodní jednotka manažera nemusí být stejná jako obchodní jednotka přímého podřízeného.

Kromě modelu zabezpečení Správce hierarchie musí mít správce oprávnění číst v tabulce alespoň na uživatelské úrovni, aby viděl data podřízených. Například pokud správce nemá přístup ke čtení pro tabulku Případ, manažer nemůže zobrazit případy, k nimž mají přístup jeho podřízení.

Pro podřízeného, který není přímý, platí ve stejném řetězci řízení správce, že má správce přístup k datům nepřímého podřízeného jen ke čtení. V případě přímých podřízených má správce přístup k datům podřízených pro čtení, zápis, připojení a AppendTo. Abychom ilustrovali model zabezpečení Správce hierarchie, podívejme se na následující schéma. Výkonný ředitel může číst nebo aktualizovat data náměstka prodeje a data náměstka služeb. Nicméně výkonný ředitel může pouze číst data správce prodeje a data správce služby i data prodeje a podpory. Pomocí hloubky můžete dále omezit množství dat, které je správci přístupné. Hloubka umožňuje omezit počet úrovní, po které má správce přístup jen pro čtení k datům svých podřízených. Například pokud je hloubka nastavena na 2, CEO zobrazí data náměstka prodeje, náměstka služeb a správců prodeje a služeb. Výkonný ředitel však neuvidí data prodeje ani data podpory.

Je důležité si uvědomit, že pokud má přímý podřízený hlubší bezpečnostní přístupu k tabulce než jeho nadřízený, nebude možná moci nadřízený zobrazit všechny záznamy, k nimž má přístup přímý podřízený. Tuto situaci ukazuje následující příklad.

Jedna organizační jednotka má tři uživatele: Uživatele 1, Uživatele 2 a Uživatele 3.

Uživatel 2 je přímým podřízeným Uživatele 1.

Uživatel 1 a Uživatel 3 mají na tabulce Účet uživatelskou úroveň přístupu pro čtení. Tato úroveň přístupu poskytuje uživateli přístup k záznamům, které vlastní, záznamům, jež jsou s uživatelem sdílené, a záznamům sdíleným s týmem, jehož je tento uživatel členem.

Uživatel 2 má na tabulce Účet přístup organizační jednotky ke čtení. Tento přístup umožňuje Uživateli 2 zobrazení všech obchodních vztahů pro organizační jednotku, včetně všech obchodních vztahů, které vlastní Uživatel 1 a Uživatel 3.

Uživatel 1 – jako přímý nadřízený Uživatele 2 – má přístup k obchodním vztahům, které vlastní nebo sdílí Uživatel 2, včetně obchodních vztahů, které sdílí nebo vlastní další týmy Uživatele 2. Uživatel 1 však nemá přístup k obchodním vztahům Uživatele 3, přestože jeho přímý podřízený může mít k obchodním vztahům Uživatele 3 přístup.

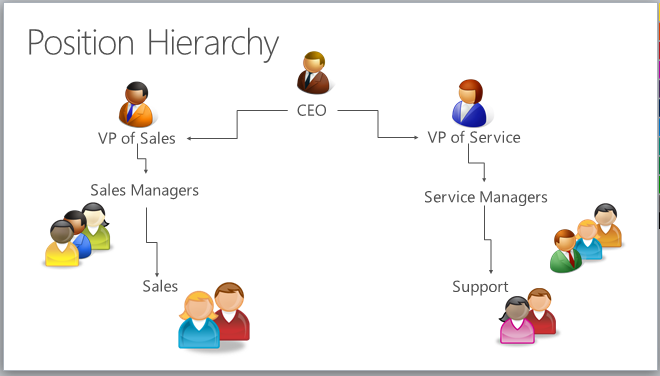

Hierarchie pozic

Hierarchie pozic není na rozdíl od hierarchie správců založena na přímé struktuře podřízenosti. Uživatel nemusí být skutečným správcem jiného uživatele, aby měl k datům tohoto uživatele přístup. Jako správce můžete definovat různé pracovní pozice v organizaci a uspořádat je v Hierarchii pozic. Potom můžete přidat uživatele k dané pozici, nebo, jak také říkáme, označit uživatele konkrétní pozicí. Uživatelé mohou být označeni pouze jednou pozicí v dané hierarchii, avšak pozici lze použít pro více uživatelů. Uživatelé na vyšších pozicích v hierarchii mají přístup k datům uživatelů na nižších pozicích cestou přímých předchůdců. Přímé vyšší pozice mají přístup k datům nižších pozic cestou přímých předchůdců pro čtení, zápis, připojení, AppendTo. Nepřímé vyšší pozice mají přístup k datům nižších pozic cestou přímých předchůdců pouze pro čtení.

Abychom ilustrovali pojem cesty přímých předchůdců, podívejme se na následující schéma. Pozice správce prodeje má přístup k datům prodeje, nemá však přístup k datům podpory, která jsou v jiné cestě přímých předchůdců. Totéž platí pro pozici správce služeb. Nemá přístup k datům prodeje, která se nacházejí v cestě prodeje. Jako správce hierarchie můžete omezit množství dat přístupných vyššími polohami pomocí hloubky. Hloubka omezí počet úrovní, po které má vyšší pozice přístup jen pro čtení k datům nižších pozic cestou přímých předchůdců. Pokud je hloubka nastavena na 3, pozice výkonného ředitele uvidí všechna data od pozice náměstka prodeje a náměstka služeb po pozice prodeje a podpory.

Poznámka:

Se zabezpečením Hierarchie pozic má uživatel na vyšší pozici přístup k záznamům vlastněným uživatelem nebo týmem, kterého je uživatel členem, na nižší pozici a k záznamům přímo sdíleným s uživatelem nebo týmem, kterého je uživatel členem.

Kromě modelu zabezpečení Hierarchie pozic musejí mít uživatelé na vyšší úrovni oprávnění ke čtení tabulky alespoň na úrovni uživatel, aby mohli zobrazit záznamy, k nimž mají přístup uživatelé na nižších pozicích. Například pokud uživatel na vyšší úrovni nemá přístup ke čtení pro tabulku Případ, tento uživatel nebude moci zobrazit případy, k nimž mají přístup uživatelé na nižších pozicích.

Nastavení hierarchického zabezpečení

Ke zřízení hierarchie musíte mít oprávnění správce systému aktualizovat nastavení.

- Postupujte podle kroků uvedených v tématu Zobrazení uživatelského profilu.

- Nemáte správná oprávnění? Obraťte se na správce systému.

Hierarchické zabezpečení je ve výchozím nastavení zakázáno. K zapnutí hierarchického zabezpečení proveďte následující kroky.

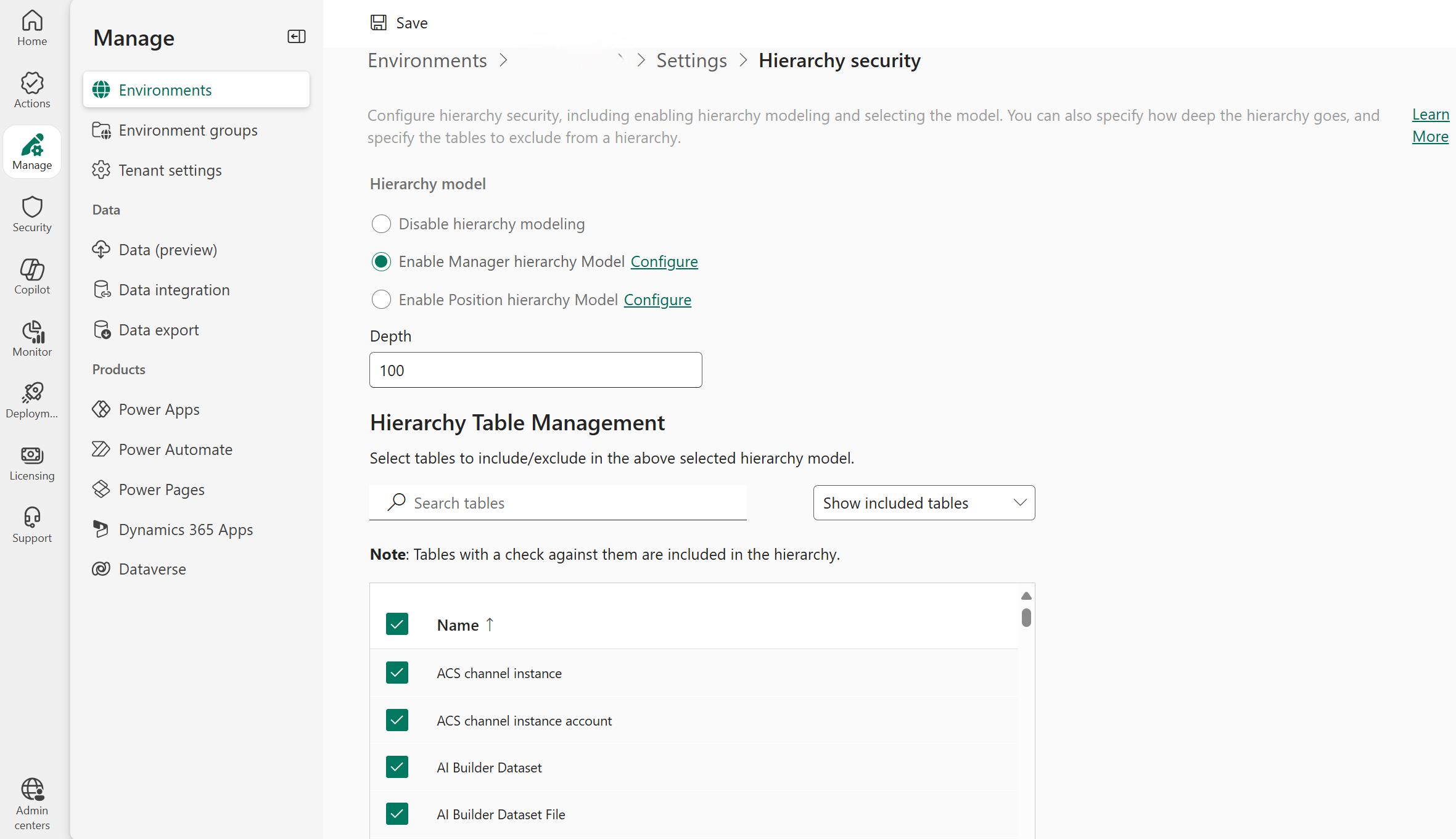

Přihlaste se do centra pro správu Power Platform jako správce (správce Dynamics 365 nebo správce Microsoft Power Platform).

V podokně navigace vyberte položku Spravovat.

V podokně Spravovat vyberte Prostředí a pak ze seznamu vyberte spravované prostředí.

Přejděte do sekce Nastavení>Uživatelé + oprávnění>Zabezpečení hierarchie.

V části Model hierarchie vyberte buď Zapnout model hierarchie správce, nebo Zapnout model hierarchie pozic v závislosti na vašich požadavcích.

Důležité

Chcete-li provést jakékoli změny v Hierarchickém zabezpečení, musíte mít oprávnění Změnit nastavení hierarchického zabezpečení.

V oblasti Správa tabulek hierarchie je u všech systémových tabulek ve výchozím nastavení aktivováno zabezpečení hierarchie, ale selektivní tabulky můžete z hierarchie vyloučit. Chcete-li vyloučit konkrétní tabulky z modelu hierarchie, zrušte zaškrtnutí u tabulek, které chcete vyloučit, a uložte změny.

Nastavením Hloubky na požadovanou úroveň omezíte počet úrovní, po které má správce přístup jen pro čtení k datům svých podřízených.

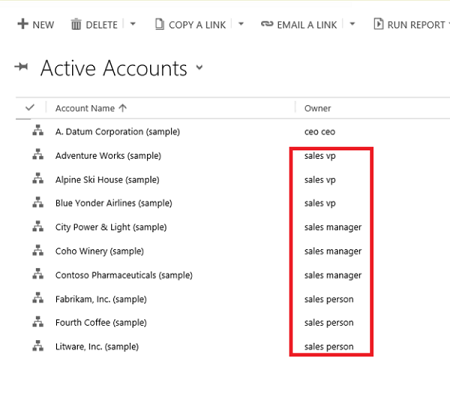

Například pokud se hloubka srovná 2, správce má přístup pouze ke svým vlastním účtům a účtům podřízených ze dvou úrovní do hloubky. V našem příkladu, pokud se přihlásíte do aplikací pro zapojení zákazníků jako viceprezident prodeje bez oprávnění správce, uvidíte pouze aktivní obchodní vztahy uživatelů, jak vidíte zde:

Poznámka:

I když hierarchické zabezpečení uděluje náměstkovi prodeje přístup k záznamům v červeném obdélníku, podle role zabezpečení, kterou náměstek prodeje má, může mít k dispozici další přístup.

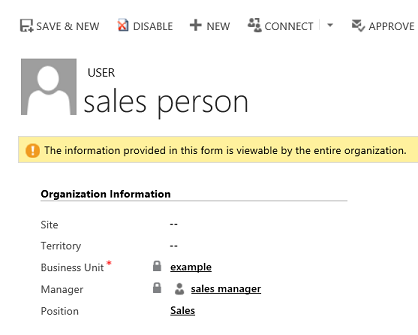

Nastavení hierarchie správců a pozice

Hierarchie správců se snadno vytváří pomocí vztahů ke správci v záznamu uživatele systému. Správce uživatele určíte pomocí vyhledávacího pole Správce (ParentsystemuserID). Pokud jste vytvořili hierarchii pozic, můžete také označit uživatele určitou pozicí v hierarchii pozic. V následujícím příkladu je prodejce podřízený správci prodeje v hierarchii správců a také prodejní pozici v hierarchii pozic:

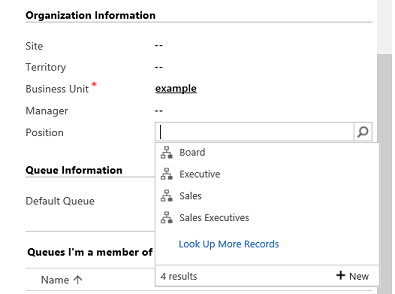

Chcete-li přidat uživatele na konkrétní pozici v hierarchii pozic, použijte vyhledávací pole zvané Pozice ve formuláři záznamu uživatele.

Důležité

Chcete-li přidat uživatele do pozice nebo změnit pozici uživatele, musíte mít oprávnění Přiřadit uživateli pozici.

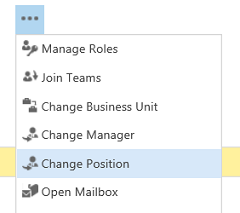

Chcete-li změnit pozici formuláře záznamu uživatele, na navigačním panelu vyberte Více (...) a zvolte jinou pozici.

Chcete-li vytvořit hierarchii pozic:

Vyberte prostředí a přejděte na Nastavení>Uživatelé + oprávnění>Pozice.

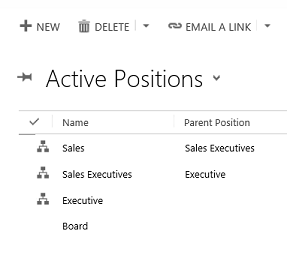

Pro každou pozici zadejte název pozice, nadřazené pozice a popis. Uživatele do této pozice přidáte pomocí vyhledávacího pole nazvaného Uživatelé v této pozici. Následuje obrázek s příkladem hierarchie pozic s aktivními pozicemi.

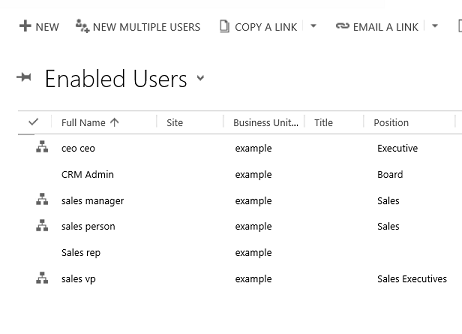

Na následujícím obrázku je uveden příklad povolených uživatelů s jejich odpovídajícími pozicemi:

Úprava a aktualizace více úrovní záznamů pro přímé podřízené

Ve výchozím nastavení mohou manažeři aktualizovat záznamy pro své přímé podřízené a záznamy pro osoby, které jsou podřízené jejich přímým podřízeným. V podstatě můžete aktualizovat záznamy, které jsou hluboké tři úrovně. Výchozí nastavení můžete změnit provedením následujících kroků.

- Nainstalujte nástroj OrganizationSettingsEditor.

- Upravte nastavení HierarchyLevelForHierarchyFeature.

- Zadejte počet hloubky přímé úrovně. Například zadejte 5.

- Vyberte Aktualizovat.

Zahrnutí nebo vyloučení záznamů vlastněných přímým podřízeným se stavem zakázaného uživatele

Správci mohou vidět záznamy přímých podřízených se zakázaným stavem pro prostředí, ve kterých je povoleno zabezpečení hierarchie po 31. lednu 2024. V ostatních prostředích nejsou záznamy přímých podřízených se zakázaným stavem zahrnuty v zobrazení správce.

Chcete-li zahrnout záznamy přímých podřízených v zakázaném stavu:

- Nainstalujte nástroj OrganizationSettingsEditor.

- Aktualizujte nastavení AuthorizationEnableHSMForDisabledUsers na hodnotu true.

- Zakažte Modelování hierarchie.

- Znovu jej povolte.

Chcete-li vyloučit záznamy přímých podřízených v zakázaném stavu:

- Nainstalujte nástroj OrganizationSettingsEditor.

- Aktualizujte nastavení AuthorizationEnableHSMForDisabledUsers na hodnotu false.

- Zakažte Modelování hierarchie.

- Znovu jej povolte.

Poznámka:

- Když zakážete a znovu povolíte modelování hierarchie, aktualizace může nějakou dobu trvat, protože systém potřebuje přepočítat přístup k záznamům správce.

- Pokud uvidíte časový limit, snižte počet tabulek v seznamu Správa tabulek hierarchie, aby zahrnoval pouze tabulky, které potřebuje správce zobrazit. Pokud časový limit přetrvává, požádejte o pomoc odesláním lístku podpory.

- Záznamy přímých podřízených v zakázaném stavu jsou zahrnuty, pokud jsou sdíleny s jiným přímým podřízeným, který je aktivní. Tyto záznamy můžete vyloučit odebráním sdílení.

Důležité informace o výkonu

Chcete-li zvýšit výkon, doporučujeme:

Zachovat efektivní hierarchické zabezpečení 50 nebo méně uživatelů pod každým správcem nebo pozicí. Vaše hierarchie může mít více než 50 uživatelů pod správcem/pozicí, avšak pomocí nastavení Hloubky můžete omezit počet úrovní pro přístup jen pro čtení a tím omezit efektivní počet uživatelů pod správcem/pozicí na 50 nebo méně uživatelů.

Modely hierarchického zabezpečení používejte s jinými stávajícími modely zabezpečení pro složitější scénáře. Vyhněte se vytváření velkého počtu obchodních jednotek. Místo toho vytvořte méně obchodních jednotek a přidejte hierarchické zabezpečení.

Udržujte číslo HierarchyLevelForHierarchyFeature na nejnižší úrovni hloubky přímé úrovně, jak to vyžadují vaše obchodní požadavky, aby manažeři mohli aktualizovat záznamy svých přímých podřízených.

Viz také

Zabezpečení v Microsoft Dataverse

Dotaz a vizualizace hierarchických dat