Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Připojování a ověřování přístupu k externímu zdroji dat je samostatný krok vůči ověření přístupu ke službě Power Platform.

Podívejme se nejprve jak se služby Power Platform propojují se zdroji dat. Služby Power Platform se připojují k externím zdrojům dat různými způsoby, ale obecný vzorec je stejný. Poté se podíváme na to, jak jsou připojení ověřována. Ověřovací přihlašovací údaje mohou být stejné nebo se mohou lišit v závislosti na aplikaci a zdrojích dat, které používá.

Připojování k Microsoft Dataverse

Aplikace plátna a modelem řízené aplikace Power Apps se připojují přímo k Dataverse bez nutnosti samostatného konektoru. (Aplikace plátna uchovávají souhlas k práci s ostatními prostředími Power Apps v poskytovateli prostředků (RP).) Power Automate ověřuje pomocí rozbočovače rozhraní API, ale poté všechny interakce s daty probíhají přímo s Dataverse. Power Apps i Power Automate podporují starší konektory, které lze použití pro přístup k Dataverse (například Dynamics 365 (zastaralé) a Microsoft Dataverse (starší verze)).

Poznámka:

Vytváření aplikací plátna s pomocí části Začít na základě dat používá ikonu zástupného symbolu konektoru pro připojení k Dataverse. Nejedná se však o žádný skutečný konektor. Další informacezískáte v tématu Připojení aplikací plátna k Microsoft Dataverse

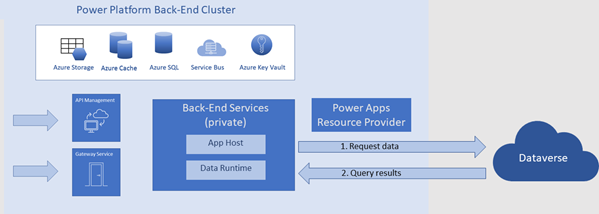

Následující diagram ilustruje, jak aplikace plátna fungují s Dataverse.

- Back-endové služby Power Apps požadují data přímo z Dataverse.

- Dataverse vrátí výsledky dotazu zpět do back-endových služeb Power Apps.

Připojení k ostatním zdrojům dat

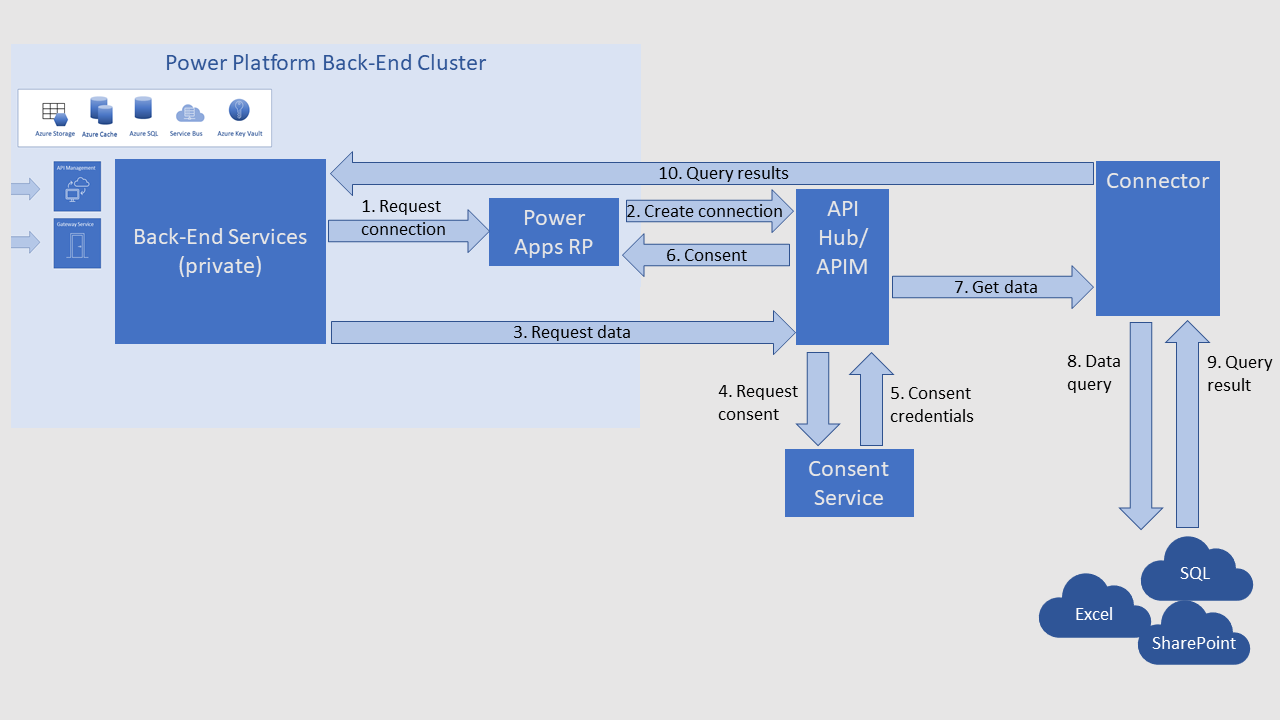

Služby Power Platform obecně používají konektory pro práci s externími zdroji dat, které nejsou Dataverse. Následující diagram ilustruje typickou cestu pomocí konektoru Azure API Management (APIM).

Služba Power Platform odešle požadavek na připojení poskytovateli zdrojů Power Apps.

RP Power Apps požádá centrum API o vytvoření připojení a provedení výměny tokenu ověření.

Služba Power Platform odešle požadavek na datový dotaz do konektoru API Management.

Konektor API Management odešle službě souhlasu požadavek na získání oprávnění k přístupu k zdroj dat.

Služba souhlasu vrátí přihlašovací údaje do konektoru API Management.

Konektor API Management odešle přihlašovací údaje pro souhlas do RP Power Apps. Pověření jsou uložena v RP tak, že Power Apps při příštím požadavku na data znovu nevyzve k souhlasu.

Poznámka:

Souhlas pro jedno připojení aplikace neuděluje souhlas pro všechny aplikace. Každý souhlas s připojením aplikace na uživatele je samostatný. Když například poskytnete připojení pro použití v toku Power Automate, souhlasíte s tím, že tok bude toto připojení používat i nadále. K opětovnému použití tohoto připojení v tomto toku nemusíte znovu souhlasit. Pro připojení poskytnuté autorem toku je tento souhlas dvojitý (připojení a tok). Pro připojení poskytnuté uživatelem vyvolávajícím tok (například z aplikace plátna) se jedná o trojitý souhlas (připojení, tok a uživatel).

Konektor API Management předá datový dotaz externímu konektoru.

Konektor odešle dotaz do zdroj dat.

Zdroj dat vrátí požadovaná data do konektoru.

Konektor předává data zpět do back-endového clusteru Power Platform.

Ověření přístupu ke zdrojům dat

Uživatelé nejprve provedou ověření ve službě Power Platform. Poté se uživatelé samostatně ověřují u zdroj dat pomocí přihlašovacích údajů, které konektor vyžaduje. Služba pověření API Hub vždy ukládá a spravuje pověření.

Některé konektory podporují více než jednu metodu ověřování. Ověřování ve zdroji dat je specifické pro tuto instanci zdroj dat. Je založeno na metodě ověřování, kterou autor zvolil při vytváření připojení.

Existují dvě metody ověřování zdroje dat v Power Apps: explicitní a implicitní.

- Explicitní ověřování znamená, že pro přístup ke zdroji dat budou použity pouze přihlašovací údaje koncového uživatele.

- Implicitní ověřování znamená, že budou použity přihlašovací údaje, které autor aplikace použil při vytváření připojení.

Doporučujeme, abyste používali explicitní ověřování, kdykoli je to možné. Je to bezpečnější.

I v případě explicitního ověření je důležité si uvědomit, že to, co uživatel může vidět a upravovat, jsou práva uživatele ke zdroji dat.

Předpokládejme například, že máte seznam SharePoint, který obsahuje sloupce Jméno a Plat. Poté vytvoříte aplikaci, která zobrazí pouze sloupec Název. To znamená, že uživatelé mají ve vaší aplikaci přístup pouze ke sloupci Název.

Předpokládejme však, že vaši uživatelé mají oprávnění k seznamu SharePoint, která jim umožňují prohlížet a upravovat sloupce Jméno a Plat. Nyní předpokládejme, že má konkrétní uživatel práva Power Apps Maker k seznamu SharePoint. V tomto případě uživateli nic nebrání ve vytvoření nové aplikace, která přistupuje ke sloupci Plat. Oprávnění, která udělíte prostřednictvím uživatelského rozhraní vaší aplikace, neodmítají oprávnění ke zdroji dat, která má uživatel.

Více informací o rozdílu mezi explicitním a implicitním připojením. Ačkoli článek odkazuje na SQL Server, vztahuje se na všechny relační databáze.

Související články

- Přehled zabezpečení

- Ověřování pro služby Power Platform

- Úložiště dat v Power Platform

- Nejčastější dotazy k zabezpečení Power Platform

- Připojení aplikací plátna k Microsoft Dataverse

- Rozdíl mezi explicitním a implicitním připojením

- Referenční informace ke konektorům Power Platform – Microsoft Dataverse