Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Power Platform zpracovává osobní i zákaznické údaje. Další informace o osobních údajích a údajích o zákaznících najdete v Centru zabezpečení Microsoft .

Rezidence dat

Tenant Microsoft Entra uchovává informace, které jsou relevantní pro organizaci a její zabezpečení. Když se tenant Microsoft Entra přihlásí ke službám Power Platform, je vybraná země nebo oblast tenanta mapována na nejvhodnější geografii Azure, kde existuje nasazení Power Platform. Power Platform ukládá zákaznická data v geografii Azure přidělené tenantovi, popřípadě domácí geografickou zónu s výjimkou případů, kdy organizace nasazují služby ve více oblastech.

Některé organizace mají globální zastoupení. Například firma může mít sídlo ve Spojených státech, ale podnikat v Austrálii. Může to vyžadovat uložení určitých údajů Power Platform v Austrálii v souladu s místními předpisy. Když jsou služby Power Platform nasazeny ve více než jedné geografické oblasti Azure, označuje se to jako nasazení ve více zeměpisných oblastech. V tomto případě jsou v domovské geografii uložena pouze metadata související s prostředím. Všechna metadata a produktová data v tomto prostředí jsou uložena ve vzdálené geografické oblasti.

Služby Power Platform jsou dostupné v konkrétních geografických oblastech Azure. Další informace o tom, kde jsou služby Power Platform dostupné, kde jsou uložena data kam jsou replikována pro odolnost a jak se používají, získáte v části Centrum zabezpečení společnosti Microsoft. Závazky týkající se umístění neaktivních uložených zákaznických dat najdete v části Podmínky zpracování dat v Podmínkách služeb Microsoft Online. Microsoft také poskytuje datová centra pro suverénní entity.

Manipulace s daty

Tato část popisuje jak Power Platform uchovává, zpracovává a přenáší data zákazníků.

Neaktivní uložená data

Pokud není v dokumentaci uvedeno jinak, data zákazníků zůstávají v původním zdroji (např. Dataverse nebo SharePoint). Aplikace Power Platform jsou uloženy v Azure Storage jako součást prostředí. Data mobilní aplikace jsou šifrována a uložena v SQL Express. Ve většině případů aplikace používají Azure Storage k zachování dat služby Power Platform a Azure SQL Database pro zachování metadat služeb. Data zadaná koncovými uživateli aplikace jsou uložena v příslušném zdroj dat pro službu (například Dataverse).

Power Platform ve výchozím nastavení šifruje všechna trvalá data pomocí klíčů spravovaných společností Microsoft. Zákaznická data uložený v databázích Azure SQL jsou plně šifrovaná technologií transparentního šifrování dat (TDE) služby Azure SQL. Zákaznická data uložená v Azure Blob Storage jsou šifrována pomocí Azure Storage Encryption.

Zpracovávaná data

Ke zpracování dat dochází, když je aktivně používá jeden nebo více uživatelů jako součást interaktivního scénáře, nebo když se těchto dat chopí proces na pozadí, například aktualizace. Power Platform načte zpracovávaná data do paměťového prostoru jedné nebo více úloh služby. Aby se usnadnila funkčnost pracovní zátěže, data uložená v paměti nejsou šifrována.

Přenášená data

Power Platform šifruje veškerý příchozí provoz HTTP pomocí protokolu TLS 1.2 nebo vyššího. Požadavky, které se pokoušejí použít TLS 1.1 nebo nižší, jsou odmítnuty.

Pokročilé funkce zabezpečení

Některé funkce pokročilého zabezpečení Power Platform mohou mít specifické licenční požadavky.

Značky služeb

Značka služby je skupina předpon IP adres z konkrétní služby Azure. Pomocí značek služeb můžete definovat řízení přístupu k síti ve skupinách zabezpečení sítě nebo branách Azure Firewall.

Pomáhají minimalizovat složitost častých aktualizací pravidel zabezpečení sítě. Při vytváření pravidel zabezpečení, která například povolují nebo zakazují provoz pro odpovídající službu, můžete použít značky služeb namísto konkrétních adres IP.

Společnost Microsoft spravuje předpony adres obsažené ve značce služby a automaticky ji aktualizuje při změně adresy. (Více informací viz Rozsahy IP adres a značky služeb Azure – veřejný cloud).

Zásady pro data

Power Platform obsahuje rozsáhlé funkce zásad dat , které pomáhají se správou zabezpečení dat.

Omezení IP adresy pro sdílený přístup k úložišti (SAS)

Poznámka:

Před aktivací některé z těchto funkcí SAS musí zákazníci nejprve povolit přístup k doméně https://*.api.powerplatformusercontent.com, jinak většina funkcí SAS nebude fungovat.

Tato sada funkcí je funkce specifická pro tenanta, která omezuje tokeny sdíleného přístupového podpisu (SAS) úložiště a ovládá se prostřednictvím nabídky v centru pro správu Power Platform. Toto nastavení omezuje, kdo může na základě IP adresy (IPv4 a IPv6) používat podnikové tokeny SAS.

Tato nastavení lze nalézt v centru pro správu v nastavení prostředí Soukromí + Zabezpečení. Musíte zapnout možnost Povolit pravidlo sdíleného přístupového podpisu (SAS) úložiště na základě adresy IP.

Správci můžou pro toto nastavení zvolit jednu z těchto čtyř možností:

| Možnost | Nastavení | Description |

|---|---|---|

| 01 | Pouze vazba IP | To omezuje klíče SAS na IP adresu žadatele. |

| 2 | Pouze IP firewall | To omezuje použití klíčů SAS, aby fungovaly pouze v rozsahu určeném správcem. |

| 3 | IP vazba a firewall | To omezuje použití klíčů SAS, aby fungovaly v rozsahu určeném správcem a pouze pro IP adresu žadatele. |

| 4 | IP vazba nebo firewall | Umožňuje použití klíčů SAS v určeném rozsahu. Pokud požadavek pochází mimo rozsah, použije se vazba IP adresy. |

Poznámka:

Správci, kteří se rozhodnou zapnout bránu firewall IP (možnost 2, 3 a 4 uvedená v tabulce výše), musí zadat rozsahy IPv4 i IPv6 svých sítí, aby zajistili správné pokrytí svých uživatelů.

Upozorňující

Možnosti 1 a 3 používají vazby IP adres, které nefungují správně, pokud zákazníci mají ve svých sítích zapnuté fondy IP adres, reverzní proxy server nebo brány se zapnutým překladem síťových adres (NAT). To má za následek, že se IP adresa uživatele mění příliš často na to, aby žadatel mohl mít spolehlivě stejnou IP adresu mezi operacemi čtení a zápisu SAS.

Možnosti 2 a 4 fungují tak, jak mají.

Produkty vynucující vazbu IP při zapnutí:

- Dataverse

- Power Automate

- Vlastní konektory

- Power Apps

Vliv na uživatelské prostředí

Když uživatel, který nesplňuje omezení IP adresy prostředí, otevře aplikaci: Uživatelé obdrží chybovou zprávu s odkazem na obecný problém s IP.

Když uživatel, který splňuje omezení pro IP adresu, otevře aplikaci: Nastanou následující události:

- Uživatelé mohou dostat banner, který rychle zmizí, což uživatelům dává vědět, že bylo nastaveno nastavení IP a že by měli kontaktovat administrátora pro podrobnosti nebo obnovit stránky, které ztratí připojení.

- Ještě důležitější je, že kvůli ověření IP, které toto nastavení zabezpečení používá, mohou některé funkce fungovat pomaleji, než kdyby bylo vypnuto.

Naprogramovaná aktualizace nastavení

Správci mohou pomocí automatizace nastavit a aktualizovat jak vazbu IP adres versus nastavení brány firewall, tak rozsah IP adres, který je v seznamu povolených, a přepínač protokolování. Další informace najdete v části Kurz: Vytvoření, aktualizace a zobrazení seznamu nastavení správy prostředí.

Protokolování volání SAS

Toto nastavení umožňuje, aby se všechna volání SAS v rámci Power Platform zaznamenávala do Purview. Toto protokolování zobrazuje relevantní metadata pro všechny události vytvoření a použití a lze jej povolit nezávisle na výše uvedených omezeních IP adresy pro SAS. Služby Power Platform v současné době začleňují volání SAS v roce 2024.

| Název pole | Popis pole |

|---|---|

| response.status_message | Informování, zda byla událost úspěšná, nebo ne: SASSuccess, nebo SASAuthorizationError. |

| response.status_code | Informování, zda byla událost úspěšná, nebo ne: 200, 401, nebo 500. |

| ip_binding_mode | Režim vazby IP nastavený správcem klienta, pokud je zapnutý. Platí pouze pro události vytvoření SAS. |

| admin_provided_ip_ranges | Rozsahy IP nastavené správcem klienta, pokud existuje. Platí pouze pro události vytvoření SAS. |

| vypočítané_ip_filtry | Finální sada IP filtrů vázaných na SAS URI na základě režimu vazby IP a rozsahů nastavených správcem klienta. Platí pro události vytvoření i použití SAS. |

| analytics.resource.sas.uri | Data, která se pokoušela být zpřístupněna nebo vytvořena. |

| enduser.ip_address | Veřejná IP adresa volajícího. |

| analytics.resource.sas.operation_id | Jedinečný identifikátor z události vytvoření. Vyhledávání podle tohoto zobrazí všechny události použití a vytvoření související s voláními SAS z události vytvoření. Mapováno na hlavičku odpovědi „x-ms-sas-operation-id“. |

| request.service_request_id | Jedinečný identifikátor z požadavku nebo odpovědi a lze ho použít k vyhledání jednoho záznamu. Mapováno na hlavičku odpovědi „x-ms-service-request-id“. |

| verze | Verze tohoto schématu protokolu. |

| typ | Obecná odpověď. |

| analytics.activity.name | Typ aktivity této události byl: Vytvoření nebo Použití. |

| analytics.activity.id | Jedinečné ID záznamu v Purview. |

| analytics.resource.organization.id | Kód organizace |

| analytics.resource.environment.id | ID prostředí |

| analytics.resource.tenant.id | ID tenanta |

| enduser.id | GUID z Microsoft Entra ID tvůrce z události vytvoření. |

| enduser.principal_name | UPN / e-mailová adresa autora. Pro události použití je to obecná odpověď: „system@powerplatform“. |

| enduser.role | Obecná odpověď: Normální pro události vytváření a Systém pro události použití. |

Zapnutí protokolování auditu Purview

Aby se protokoly zobrazovaly ve vaší instanci Purview, musíte nejprve aktivovat tuto funkci pro každé prostředí, pro které chcete protokolovat. Toto nastavení je možné aktualizovat v centru pro správu Power Platform správcem klienta.

- Přihlaste se do Centra pro správu Power Platform pomocí přihlašovacích údajů správce tenanta.

- V navigačním podokně vyberte Spravovat.

- V podokně Spravovat vyberte Prostředí.

- Vyberte prostředí, pro které chcete zapnout protokolování správce.

- Na panelu příkazů vyberte Nastavení.

- Zvolte Produkt>Ochrana osobních údajů + zabezpečení.

- V části Nastavení zabezpečení sdíleného přístupového podpisu (SAS) úložiště (Preview) zapněte funkci Povolit protokolování SAS v Purview.

Prohledávání protokolů auditu

Správci tenantů můžou pomocí Purview zobrazit protokoly auditu vygenerované pro operace SAS a můžou sami diagnostikovat chyby, které se můžou vrátit v problémech s ověřením IP adresy. Protokoly Purview jsou nejspolehlivějším řešením.

Pomocí následujících kroků můžete diagnostikovat problémy nebo lépe porozumět vzorům využití SAS v rámci vašeho tenanta.

Ujistěte se, že je pro prostředí zapnuté protokolování auditu. Viz Zapnutí protokolování auditu Purview.

Přejděte na Portál pro dodržování předpisů Microsoft Purview a přihlaste se pomocí přihlašovacích údajů správce klienta.

V levém navigačním podokně vyberte položku Audit. Pokud tato možnost není dostupná, znamená to, že přihlášený uživatel nemá přístup správce k dotazování na protokoly auditu.

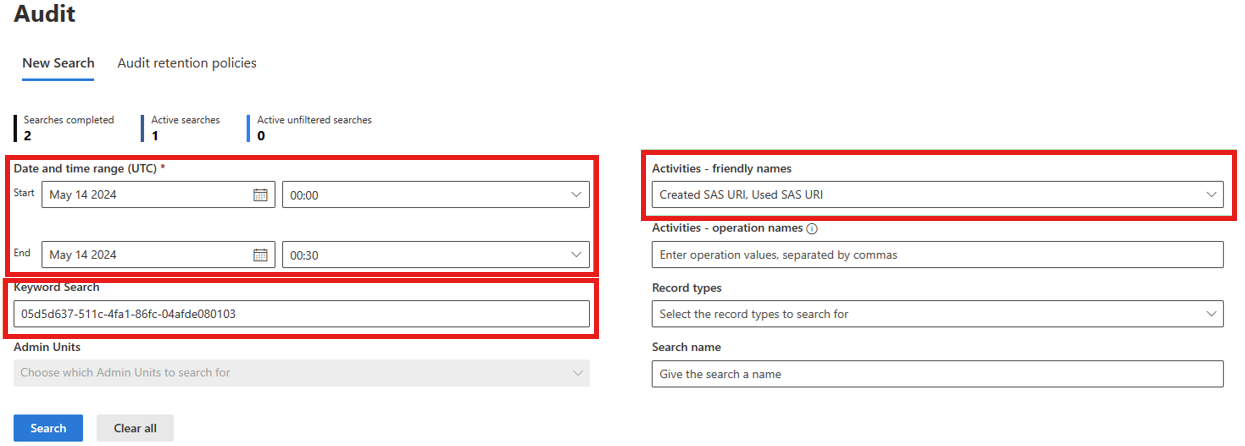

Vyberte rozsah data a času v UTC k vyhledání protokolů. Například když byla vrácena chyba 403 Forbidden s kódem chyby unauthorized_caller.

V rozevíracím seznamu Aktivity – popisné názvy vyhledejte Operace úložiště Power Platform a vyberte Vytvořený identifikátor URI SAS a Použitý identifikátor URI SAS.

Zadejte klíčové slovo do pole Vyhledávání klíčových slov. Další informace o tomto poli najdete v tématu Začínáme s vyhledáváním v dokumentaci k Purview. V závislosti na vašem scénáři můžete použít hodnotu z kteréhokoli z polí popsaných v tabulce výše, ale níže jsou uvedena doporučená pole pro vyhledávání (v pořadí podle preference):

- Hodnota záhlaví odpovědi x-ms-service-request-id. Tím se výsledky vyfiltrují na jednu událost vytvoření identifikátoru URI SAS nebo jednu událost použití identifikátoru URI SAS v závislosti na tom, ze kterého typu požadavku hlavička pochází. Je to užitečné při zkoumání chyby 403 Forbidden vrácené uživateli. Lze se také použít k získání hodnoty powerplatform.analytics.resource.sas.operation_id.

- Hodnota záhlaví odpovědi x-ms-sas-operation-id. Tím se výsledky vyfiltrují na jednu událost vytvoření identifikátoru URI SAS a jednu nebo více událostí využití pro tento identifikátor URI SAS v závislosti na tom, kolikrát se k němu přistupovalo. Mapuje se na pole powerplatform.analytics.resource.sas.operation_id.

- Úplný nebo částečný identifikátor URI SAS minus podpis. To může vrátit mnoho vytvoření identifikátoru URI SAS a mnoho událostí použití identifikátoru URI SAS, protože je možné, že stejný identifikátor URI bude požadován pro generování tolikrát, kolikrát je potřeba.

- IP adresa volajícího. Vrátí všechny události vytvoření a použití pro danou IP adresu.

- ID prostředí. To může vrátit velkou sadu dat, která může zahrnovat mnoho různých nabídek Power Platform, takže se tomu pokud možno vyhněte nebo zvažte zúžení vyhledávacího okna.

Upozorňující

Nedoporučujeme hledat hlavní název uživatele nebo ID objektu, protože ty se šíří pouze na události vytvoření, nikoli na události použití.

Vyberte Hledat a počkejte, až se zobrazí výsledky.

Upozorňující

Příjem protokolů do Purview může být zpožděn až o hodinu nebo déle, takže to mějte na paměti při hledání nedávných událostí.

Odstraňování problémů s chybou 403 Forbidden / unauthorized_caller

Díky protokolům vytváření a využití můžete určit, proč by volání mělo za následek chybu 403 Forbidden s kódem chyby unauthorized_caller.

- Vyhledejte protokoly v Purview, jak je popsáno v předchozí části. Zvažte použití x-ms-service-request-id nebo x-ms-sas-operation-id ze záhlaví odpovědi jako klíčového slova pro vyhledávání.

- Otevřete událost využití Použitý identifikátor URI SAS vyhledejte pole powerplatform.analytics.resource.sas.computed_ip_filters v části PropertyCollection. Tento rozsah IP adres je to, co volání SAS používá k určení, jestli je požadavek autorizovaný k pokračování nebo ne.

- Porovnejte tuto hodnotu s polem IP adresa protokolu, což by mělo stačit k určení, proč požadavek selhal.

- Pokud si myslíte, že hodnota powerplatform.analytics.resource.sas.computed_ip_filters je nesprávná, pokračujte dalšími kroky.

- Otevřete událost vytvoření Vytvořený identifikátor URI SAS vyhledáním hodnoty záhlaví odpovědi x-ms-sas-operation-id (nebo hodnoty pole powerplatform.analytics.resource.sas.operation_id z protokolu vytvoření).

- Získejte hodnotu pole powerplatform.analytics.resource.sas.ip_binding_mode. Pokud chybí nebo je prázdná, znamená to, že vazba IP adresy nebyla pro dané prostředí v době tohoto konkrétního požadavku zapnutá.

- Získejte hodnotu pole powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Pokud chybí nebo je prázdné, znamená to, že rozsahy brány firewall IP nebyly pro toto prostředí v době tohoto konkrétního požadavku zadány.

- Získejte hodnotu powerplatform.analytics.resource.sas.computed_ip_filters, která by měla být shodná s událostí využití a je odvozená na základě režimu vazby IP adres a rozsahů brány firewall IP poskytovaných správcem. Logiku odvození najdete v části Ukládání a zásady správného řízení dat v Power Platform.

Tyto informace pomáhají správcům klientů opravit případnou chybnou konfiguraci v nastavení vazby IP adres prostředí.

Upozorňující

Změny nastavení prostředí pro vazby IP adres SAS můžou trvat nejméně 30 minut, než se projeví. Mohlo by to být více, pokud mají partnerské týmy vlastní mezipaměť.

Související články

Přehled zabezpečení

Ověřování pro služby Power Platform

Připojování a ověřování přístupu ke zdrojům dat

Nejčastější dotazy k zabezpečení Power Platform