Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek popisuje architekturu zabezpečení komponent SQL Serveru povolených službou Azure Arc.

Základní informace o SQL Serveru povoleném službou Azure Arc najdete v přehledu | SQL Server povolený službou Azure Arc

Agent a rozšíření

Nejdůležitější softwarové komponenty pro SQL Server povolené službou Azure Arc jsou:

- Agent Azure Connected Machine

- Rozšíření Azure pro SQL Server

Agent Azure Connected Machine připojuje servery k Azure. Rozšíření Azure pro SQL Server odesílá do Azure data o SQL Serveru a načítá příkazy z Azure prostřednictvím komunikačního kanálu Azure Relay k provedení akcí s instancí SQL Serveru. Agent a rozšíření společně umožňují spravovat instance a databáze umístěné kdekoli mimo Azure. Instance SQL Serveru, která má agenta a rozšíření, je povolena službou Azure Arc.

Agent a rozšíření se bezpečně připojují k Azure a navazují komunikační kanály se službami Azure spravovanými Microsoftem. Agent může komunikovat prostřednictvím:

- Konfigurovatelný proxy server HTTPS přes Azure ExpressRoute

- Azure Private Link

- Internet s proxy serverem HTTPS nebo bez

Podrobnosti najdete v dokumentaci k agentu Connected Machine:

U shromažďování a generování sestav dat vyžadují některé služby rozšíření AMA (Azure Monitoring Agent). Rozšíření musí být připojené k Azure Log Analytics. Mezi dvě služby, které vyžadují AMA, patří:

- Microsoft Defender for Cloud

- Hodnocení osvědčených postupů pro SQL Server

Rozšíření Azure pro SQL Server umožňuje zjistit změny konfigurace hostitele nebo operačního systému (například cluster s podporou převzetí služeb při selhání Windows Serveru) pro všechny instance SQL Serveru na podrobné úrovni. Například:

- Instance modulu SQL Serveru na hostitelském počítači

- Databáze v instanci SQL Serveru

- Skupiny dostupnosti

Rozšíření Azure pro SQL Server umožňuje centrálně spravovat, zabezpečit a řídit instance SQL Serveru odkudkoli shromažďováním dat pro úlohy, jako je inventář, monitorování a další úlohy. Pro úplný seznam shromážděných dat si prohlédněte Sbírání a reportování dat.

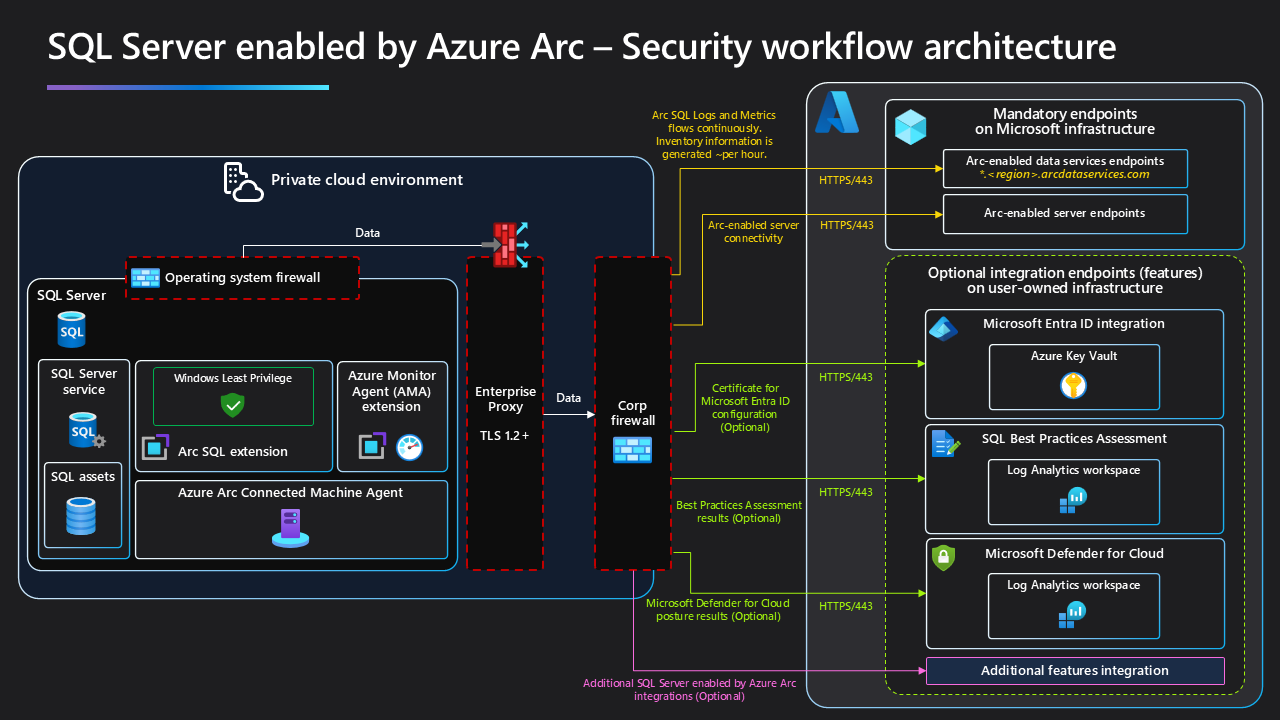

Následující diagram znázorňuje architekturu SQL Serveru s podporou Služby Azure Arc.

Poznámka:

Pokud si chcete stáhnout tento diagram architektury ve vysokém rozlišení, navštivte Jumpstart Gems.

Součásti

Instance SQL Serveru povolená službou Azure Arc obsahuje integrované komponenty a služby, které běží na vašem serveru a pomáhají připojit se k Azure. Kromě služeb agenta má instance povolené komponenty uvedené v této části.

Poskytovatelé prostředků

Poskytovatel prostředků (RP) zveřejňuje sadu operací REST, které umožňují funkce pro konkrétní službu Azure prostřednictvím rozhraní ARM API.

Aby rozšíření Azure pro SQL Server fungovalo, zaregistrujte následující 2 ip adresy:

-

Microsoft.HybridComputeRP: Spravuje životní cyklus prostředků serveru s podporou služby Azure Arc, včetně instalací rozšíření, spouštění příkazů připojeného počítače a provádí další úlohy správy. -

Microsoft.AzureArcDataRP: Spravuje životní cyklus SQL Serveru zprostředkovaného prostředky Azure Arc na základě inventáře a údajů o využití, které přijímá z rozšíření Azure pro SQL Server.

Služba zpracování dat Azure Arc

Azure Arc Data Processing Service (DPS) je služba Azure, která přijímá data o SQL Serveru poskytovaném rozšířením Azure pro SQL Server na serveru připojeném k Arc. Služba DPS provádí následující úlohy:

- Zpracovává data inventáře odesílaná rozšířením Azure pro SQL Server do regionálního koncového bodu a poté odpovídajícím způsobem aktualizuje prostředky SqlServerInstance prostřednictvím rozhraní ARM API a poskytovatele prostředků Microsoft.AzureArcData.

- Zpracuje data o využití odesílaná do regionálního koncového bodu rozšířením Azure pro SQL Server a odešle žádosti o fakturaci do komerční služby Azure.

- Monitoruje uživatelem vytvořené prostředky fyzické licence SQL Serveru v ARM a odesílá žádosti o fakturaci do komerční služby Azure na základě stavu licence.

SQL Server povolený službou Azure Arc vyžaduje odchozí připojení z rozšíření Azure pro SQL Server v agentu k DPS (*.<region>.arcdataservices.com port TCP 443). Konkrétní požadavky na komunikaci najdete v tématu Připojení ke službě zpracování dat Azure Arc.

Nasazovač

Nástroj nasazení inicializuje rozšíření Azure pro SQL Server během počáteční instalace a aktualizací konfigurace.

Rozšíření Azure pro službu SQL Serveru

Rozšíření Azure pro službu SQL Serveru běží na pozadí na hostitelském serveru. Konfigurace služby závisí na operačním systému:

Operační systém: Windows

- Název služby: Služba rozšíření Microsoft SQL Serveru

- Zobrazený název: Microsoft SQL Server Extension Service

- Spustí se jako: Místní systém

-

Umístění protokolu:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

Operační systém: Linux

- Název služby: SqlServerExtension

- Zobrazovaný název: Služba rozšíření systému Azure SQL Server.

- Spustí se jako: Root

-

Umístění protokolu:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

Funkčnost

Instance SQL Serveru povolená službou Azure Arc provede následující úlohy:

Inventarizace všech instancí, databází a skupin dostupnosti SQL Serveru

Každou hodinu nahraje rozšíření Azure pro službu SQL Serveru inventář do služby zpracování dat. Inventář zahrnuje instance SQL Serveru, skupiny dostupnosti AlwaysOn a metadata databáze.

Využití nahrávání

Rozšíření Azure pro službu SQL Serveru každých 12 hodin nahraje data související s využitím do služby pro zpracování dat.

Zabezpečení serveru s podporou arc

Konkrétní informace o instalaci, správě a konfiguraci serverů s podporou služby Azure Arc najdete v přehledu zabezpečení serverů s podporou arc.

SQL Server povolený zabezpečením Azure Arc

Rozšíření Azure pro komponenty SQL Serveru

Rozšíření Azure pro SQL Server se skládá ze dvou hlavních komponent, deployeru a služby rozšíření.

Nasazovač

Během počáteční instalace inicializuje rozšíření a nové instance SQL Serveru se instalují, nebo jsou funkce povoleny nebo zakázány. Během instalace, aktualizace nebo odinstalace spouští agent Arc na hostitelském serveru Deployer, aby provedl určité akce.

- Instalujte

- Zapnout

- Aktualizace

- Vypnout

- Odinstalace produktu

Deployer běží v kontextu služby agenta Azure Connected Machine, a proto běží jako Local System.

Rozšiřovací služba

Služba Extension Service shromažďuje inventář a metadata databáze (jenom Windows) a každou hodinu ji nahraje do Azure. Běží jako Local System ve Windows nebo root v Linuxu. Služba rozšíření poskytuje různé funkce jako součást služby SQL Serveru s podporou arc.

Spuštění s nejnižšími oprávněními

Službu rozšíření můžete nakonfigurovat tak, aby běžela s minimálními oprávněními. Podrobnosti o tom, jak nakonfigurovat režim nejnižších oprávnění, najdete v tématu Povolení nejnižších oprávnění.

Pokud je služba Extension Service nakonfigurovaná pro nejnižší úroveň oprávnění, spustí se jako NT Service\SQLServerExtension účet služby.

Účet NT Service\SQLServerExtension je místní účet služby systému Windows:

- Vytvoření a správa rozšířením Azure pro nasazení SQL Serveru v případě, že je povolená možnost s nejnižšími oprávněními

- Udělili minimální požadovaná oprávnění a oprávnění ke spuštění rozšíření Azure pro službu SQL Serveru v operačním systému Windows. Má přístup pouze ke složkám a adresářům používaným ke čtení a ukládání konfigurace nebo zápisu protokolů.

- Uděleno oprávnění pro připojení a dotazování na SQL Server s novým přihlášením speciálně pro účet služby Azure Extension pro SQL Server, který má minimální požadovaná oprávnění. Minimální oprávnění závisí na povolených funkcích.

- Aktualizováno, když už oprávnění nejsou potřebná. Oprávnění se například odvolají, když zakážete funkci, zakážete konfiguraci nejnižších oprávnění nebo odinstalujete rozšíření Azure pro SQL Server. Odvolání zajistí, že po tom, co už nejsou potřebná, nezůstanou žádná oprávnění.

Úplný seznam oprávnění najdete v tématu Konfigurace účtů a oprávnění služeb systému Windows.

Rozšíření cloudové komunikace

SQL Server s podporou arc vyžaduje odchozí připojení ke službě zpracování dat Azure Arc.

Každý virtuální nebo fyzický server musí komunikovat s Azure. Konkrétně vyžadují připojení k:

- Adresa URL:

*.<region>.arcdataservices.com- Pro oblasti Virginie pro státní správu USA použijte

*.<region>.arcdataservices.azure.us.

- Pro oblasti Virginie pro státní správu USA použijte

- Port: 443

- Směr: Odchozí

- Zprostředkovatel ověřování: Microsoft Entra ID

Chcete-li získat segment regionálního koncového bodu, odstraňte všechny mezery z názvu regionu Azure. Například oblast USA – východ 2 , název oblasti je eastus2.

Například: *.<region>.arcdataservices.com by mělo být *.eastus2.arcdataservices.com v oblasti USA 2 - východ.

Seznam podporovaných Azure regionů najdete v tématu Podporované Azure regiony.

Pro seznam všech oblastí spusťte tento příkaz:

az account list-locations -o table

Aspekty zabezpečení na úrovni funkcí

Různé funkce a služby mají specifické aspekty konfigurace zabezpečení. Tato část popisuje aspekty zabezpečení následujících funkcí:

- Aktivita auditu

- hodnocení osvědčených postupů

- Automatické zálohování

- Microsoft Defender pro Cloud

- Automatické aktualizace

- Monitor

- Microsoft Entra ID

- Microsoft Purview

Aktivita auditu

Protokoly aktivit jsou dostupné z nabídky služby pro SQL Server povolený prostřednictvím Azure Arc na portálu Azure. Protokol aktivit zaznamenává informace o auditování a historii změn pro prostředky SQL Serveru s podporou Arc v Azure Resource Manageru. Podrobnosti najdete v tématu Použití protokolů aktivit s SQL Serverem povoleným službou Azure Arc.

Hodnocení osvědčených postupů

Hodnocení osvědčených postupů má následující požadavky:

Ujistěte se, že je vaše instance SQL Serveru založená na Windows připojená k Azure. Postupujte podle pokynů v tématu Automatické připojení SQL Serveru ke službě Azure Arc.

Poznámka:

Hodnocení osvědčených postupů je v současné době omezené na SQL Server spuštěný na počítačích s Windows. Posouzení se v současné době nevztahuje na SQL Server na počítačích s Linuxem.

Pokud server hostuje jednu instanci SQL Serveru, ujistěte se, že verze rozšíření Azure pro SQL Server (

WindowsAgent.SqlServer) je 1.1.2202.47 nebo novější.Pokud server hostuje více instancí SQL Serveru, ujistěte se, že verze rozšíření Azure pro SQL Server (

WindowsAgent.SqlServer) je novější než 1.1.2231.59.Chcete-li zkontrolovat verzi rozšíření Azure pro SQL Server a zaktualizovat na nejnovější, přejděte na Aktualizace rozšíření.

Pokud server hostuje pojmenovanou instanci SQL Serveru, musí být spuštěná služba SQL Server Browser.

pracovní prostor služby Log Analytics musí být ve stejném předplatném jako prostředek SQL Serveru s podporou Služby Azure Arc.

Uživatel, který konfiguruje posouzení osvědčených postupů SQL Serveru, musí mít následující oprávnění:

- Role Přispěvatel Log Analytics ve skupině prostředků nebo předplatném pracovního prostoru služby Log Analytics

- Role Správce prostředků připojeného počítače Azure pro skupinu prostředků nebo předplatné instance SQL Serveru s podporou Arc.

- Role Monitorovací přispěvatel ve skupině prostředků nebo předplatném pracovního prostoru Log Analytics a ve skupině prostředků nebo předplatném počítače s podporou Azure Arc.

Uživatelé přiřazení k předdefinovaným rolím, jako je přispěvatel nebo vlastník, mají dostatečná oprávnění. Další informace najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Minimální oprávnění požadovaná pro přístup nebo čtení zprávy o posouzení:

- Role čtenáře ve skupině prostředků nebo předplatném prostředku SQL Serveru – Azure Arc

- čtečka logů analytiky.

- Monitorování čtenáře ve skupině prostředků nebo v předplatném pracovního prostoru služby Log Analytics.

Tady jsou další požadavky pro přístup k sestavě hodnocení nebo jejímu čtení.

Vestavěné přihlášení SQL Serveru NT AUTHORITY\SYSTEM musí být členem role serveru SQL Server sysadmin pro všechny instance SQL Serveru spuštěné na počítači.

Pokud brána firewall nebo proxy server omezují odchozí připojení, ujistěte se, že povoluje Azure Arc přes port TCP 443 pro tyto adresy URL:

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

Vaše instance SQL Serveru musí povolitTCP/IP .

Posouzení osvědčených postupů SQL Serveru využívá agenta služby Azure Monitor (AMA) ke shromažďování a analýze dat z instancí SQL Serveru. Pokud máte na instancích SQL Serveru před povolením posouzení osvědčených postupů nainstalovanou službu AMA, použije posouzení stejné nastavení agenta AMA a proxy serveru. Nemusíte dělat nic jiného.

Pokud nemáte na instancích SQL Serveru nainstalovaný nástroj AMA, nainstaluje vám ho hodnocení osvědčených postupů. Hodnocení osvědčených postupů nenastavuje nastavení proxy serveru pro AMA automaticky. Musíte znovu nasadit AMA s požadovaným nastavením proxy serveru.

Další informace o síti AMA a nastavení proxy najdete v konfigurace proxy.

Pokud používáte rozšíření SQL Serveru nainstalované na servers s podporou Arc k povolení nebo zakázání hodnocení osvědčených postupů SQL v rámci zásad Azure, abyste povolili hodnocení ve velkém měřítku, musíte vytvořit přiřazení zásady Azure. Vaše předplatné vyžaduje přiřazení role Přispěvatel zásad prostředků pro obor, na který cílíte. Oborem může být předplatné nebo skupina prostředků.

Pokud plánujete vytvořit novou spravovanou identitu přiřazenou uživatelem, budete také potřebovat přiřazení role správce uživatelského přístupu v rámci předplatného.

Další informace najdete v tématu Konfigurace posouzení osvědčených postupů SQL – SQL Server povolený službou Azure Arc.

Automatické zálohování

Rozšíření Azure pro SQL Server může automaticky zálohovat systémové a uživatelské databáze na instanci SQL Serveru povolené službou Azure Arc. Služba zálohování v rámci rozšíření Azure pro SQL Server používá NT AUTHORITY\SYSTEM účet k provádění záloh. Pokud používáte SQL Server povolený službou Azure Arc s nejnižšími oprávněními, místní účet NT Service\SQLServerExtension Windows provádí zálohování.

Pokud používáte rozšíření Azure pro verzi 1.1.2504.99 SQL Serveru nebo novější, udělí se NT AUTHORITY\SYSTEM automaticky potřebná oprávnění. Oprávnění nemusíte přiřazovat ručně.

Pokud nepoužíváte konfiguraci nejnižších oprávnění, musí být předdefinované přihlášení NT AUTHORITY\SYSTEM k SQL Serveru členem:

-

dbcreatorrole serveru na úrovni serveru -

db_backupoperatorrole vmaster,model,msdba každá uživatelská databáze - s výjimkoutempdb.

Automatizované zálohy jsou ve výchozím nastavení zakázané. Po nakonfigurování automatizovaných záloh služba Azure Extension for SQL Server zahájí zálohování do výchozího umístění zálohování. Zálohy jsou nativní zálohy SQL Serveru, takže veškerá historie zálohování je k dispozici v tabulkách souvisejících se zálohováním msdb v databázi.

Microsoft Defender for Cloud

Microsoft Defender pro cloud vyžaduje, aby byl na serveru s podporou arc nakonfigurovaný agent Azure Monitoring Agent .

Podrobnosti najdete v programu Microsoft Defender for Cloud.

Automatické aktualizace

Automatické aktualizace přepíší jakékoli předem nakonfigurované nebo na zásadách založené nastavení aktualizace služby Microsoft Update, které je nakonfigurováno na serveru s podporou Arc.

- Nainstalují se jenom aktualizace Windows a SQL Serveru označené jako Důležité nebo Kritické. Jiné aktualizace SQL Serveru, jako jsou aktualizace Service Pack, kumulativní aktualizace nebo jiné aktualizace, které nejsou označené jako Důležité nebo Kritické, musí být nainstalovány ručně nebo jinými prostředky. Další informace o systému hodnocení aktualizací zabezpečení naleznete v tématu Systém hodnocení závažnosti aktualizace zabezpečení (microsoft.com)

- Pracuje na úrovni hostitelského operačního systému a vztahuje se na všechny nainstalované instance SQL Serveru.

- V současné době funguje jenom na hostitelích s Windows. Konfiguruje službu Windows Update nebo Microsoft Update, což je služba, která nakonec aktualizuje instance SQL Serveru.

Podrobnosti najdete v tématu Konfigurace automatických aktualizací pro instance SQL Serveru s povolenou službou Azure Arc.

Obrazovka

SQL Server povolený službou Azure Arc můžete monitorovat pomocí řídicího panelu výkonu na webu Azure Portal. Metriky výkonu se automaticky shromažďují z datových sad zobrazení dynamické správy (DMV) u oprávněných instancí SQL Serveru, které služba Azure Arc povolila, a posílají se do kanálu telemetrie Azure pro účely zpracování téměř v reálném čase. Monitorování je automatické, za předpokladu, že jsou splněny všechny požadavky.

Mezi požadavky patří:

- Server má konektivitu k

telemetry.<region>.arcdataservices.comPro další informace, viz Požadavky na síť. - Typ licence v instanci systému SQL Server je nastaven na

License with Software AssuranceneboPay-as-you-go.

Pokud chcete zobrazit řídicí panel výkonu na webu Azure Portal, musíte mít přiřazenou roli Azure s přiřazenou akcí Microsoft.AzureArcData/sqlServerInstances/getTelemetry/ . Pro usnadnění přístupu můžete použít předdefinované role správce hybridní databáze Azure – role služby Jen pro čtení, která zahrnuje tuto akci. Další informace najdete v tématu Další informace o předdefinovaných rolích Azure.

Podrobnosti o funkci řídicího panelu výkonu, včetně toho, jak povolit nebo zakázat shromažďování dat a data shromážděná pro tuto funkci, najdete na webu Monitor na webu Azure Portal.

Microsoft Entra ID

Microsoft Entra ID je cloudová služba pro správu identit a přístupu, která umožňuje přístup k externím prostředkům. Ověřování Microsoft Entra poskytuje výrazně lepší zabezpečení oproti tradičnímu ověřování pomocí uživatelského jména a hesla. SQL Server povolený službou Azure Arc využívá k ověřování MICROSOFT Entra ID – zavedený v SYSTÉMU SQL Server 2022 (16.x). To poskytuje centralizované řešení správy identit a přístupu k SQL Serveru.

SQL Server povolený službou Azure Arc ukládá certifikát pro ID Microsoft Entra ve službě Azure Key Vault. Podrobnosti naleznete zde:

- rotace certifikátů

- Ověřování Microsoft Entra pro SQL Server

- Návod: Nastavení ověřování Microsoft Entra pro SQL Server

Chcete-li nastavit Microsoft Entra ID, postupujte podle pokynů v kurzu: Nastavení ověřování Microsoft Entra pro SQL Server.

Microsoft Purview

Klíčové požadavky na použití Purview:

- Účet Azure s aktivním předplatným.

- Aktivní účet Microsoft Purview.

- Oprávnění správce zdroje dat a čtenář dat k registraci zdroje a jeho správě na portálu zásad správného řízení Microsoft Purview. Podrobnosti najdete v tématu Řízení přístupu na portálu zásad správného řízení Microsoft Purview .

- Nejnovější místní prostředí Integration Runtime. Další informace najdete v tématu Vytvoření a správa místního prostředí Integration Runtime.

- V případě Azure RBAC musíte mít povolené ID Microsoft Entra i Azure Key Vault.

Osvědčené postupy

Implementujte následující konfigurace, které vyhovují aktuálním osvědčeným postupům pro zabezpečení instancí SQL Serveru povolených službou Azure Arc:

- Povolte režim nejnižších oprávnění.

- Spusťte posouzení osvědčených postupů SQL. Zkontrolujte posouzení a použijte doporučení.

- Povolte ověřování Microsoft Entra.

- Povolte Microsoft Defender for Cloud a vyřešte problémy, na které upozorňuje Defender pro SQL.

- Nepovolujte ověřování SQL. Ve výchozím nastavení je vypnuto. Projděte si osvědčené postupy zabezpečení SQL Serveru.