Svar på hændelser på Microsoft Defender-portalen

En hændelse på Microsoft Defender-portalen er en samling relaterede beskeder og tilknyttede data, der udgør historien om et angreb. Det er også en sagsfil, som din SOC kan bruge til at undersøge, angribe og administrere, implementere og dokumentere svaret på den.

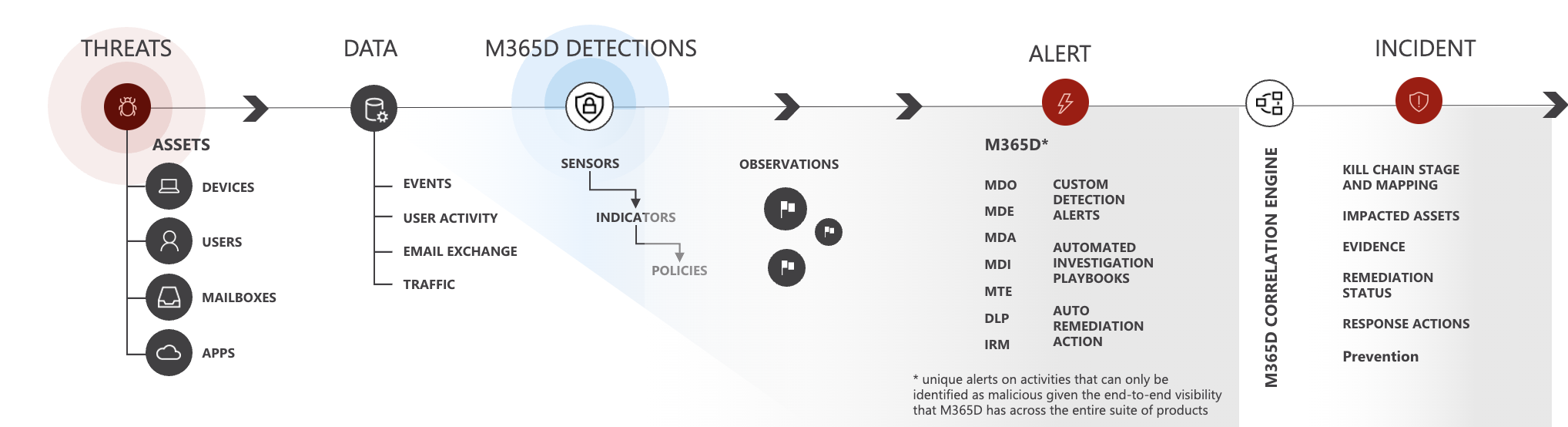

Tjenesterne Microsoft Sentinel og Microsoft Defender opretter beskeder, når de registrerer en mistænkelig eller ondsindet hændelse eller aktivitet. Individuelle beskeder giver værdifuld dokumentation for et fuldført eller igangværende angreb. Men stadig mere udbredte og avancerede angreb anvender typisk en række teknikker og vektorer mod forskellige typer aktivenheder, f.eks. enheder, brugere og postkasser. Resultatet er flere beskeder fra flere kilder for flere aktivenheder i din digitale ejendom.

Da individuelle beskeder kun fortæller en del af historien, og fordi det kan være udfordrende og tidskrævende at gruppere individuelle beskeder manuelt for at få indsigt i et angreb, identificerer platformen for samlede sikkerhedshandlinger automatisk beskeder, der er relateret – fra både Microsoft Sentinel og Microsoft Defender XDR – og samler dem og deres tilknyttede oplysninger i en hændelse.

Hvis du grupperer relaterede beskeder i en hændelse, får du en omfattende visning af et angreb. Du kan f.eks. se:

- Hvor angrebet startede.

- Hvilken taktik blev brugt.

- Hvor langt angrebet er gået ind i din digitale ejendom.

- Omfanget af angrebet, f.eks. hvor mange enheder, brugere og postkasser der blev påvirket.

- Alle de data, der er knyttet til angrebet.

Den samlede platform til sikkerhedshandlinger på Microsoft Defender-portalen indeholder metoder til at automatisere og hjælpe med at triage, undersøge og løse hændelser.

Microsoft Copilot i Defender udnytter kunstig intelligens til at understøtte analytikere med komplekse og tidskrævende daglige arbejdsprocesser, herunder undersøgelse og svar fra ende til anden med klart beskrevne angrebshistorier, trinvis vejledning til afhjælpning af hændelser og opsummerede hændelser, KQL-jagt på naturligt sprog og ekspertkodeanalyse – optimering af SOC-effektivitet på tværs af Microsoft Sentinel- og Defender XDR-data.

Denne funktion er ud over de andre AI-baserede funktioner, som Microsoft Sentinel bringer til den samlede platform, inden for analyse af bruger- og objektadfærd, registrering af uregelmæssigheder, trusselsregistrering i flere faser med mere.

Automatiserede angrebsafbrydelser bruger signaler med høj genkendelsessikkerhed, der indsamles fra Microsoft Defender XDR og Microsoft Sentinel, til automatisk at afbryde aktive angreb ved maskinhastighed, der indeholder truslen og begrænser indvirkningen.

Hvis funktionen er aktiveret, kan Microsoft Defender XDR automatisk undersøge og løse beskeder fra kilderne Microsoft 365 og Entra ID via automatisering og kunstig intelligens. Du kan også udføre yderligere afhjælpningstrin for at løse angrebet.

Microsoft Sentinel-automatiseringsregler kan automatisere triage, tildeling og administration af hændelser, uanset deres kilde. De kan anvende mærker på hændelser baseret på deres indhold, undertrykke støjende (falske positive) hændelser og lukke løste hændelser, der opfylder de relevante kriterier, angive en årsag og tilføje kommentarer.

Vigtigt!

Microsoft Sentinel er nu offentlig tilgængelig på Microsoft Unified Security Operations-platformen på Microsoft Defender-portalen. Du kan få flere oplysninger under Microsoft Sentinel på Microsoft Defender-portalen.

Hændelser og beskeder på Microsoft Defender-portalen

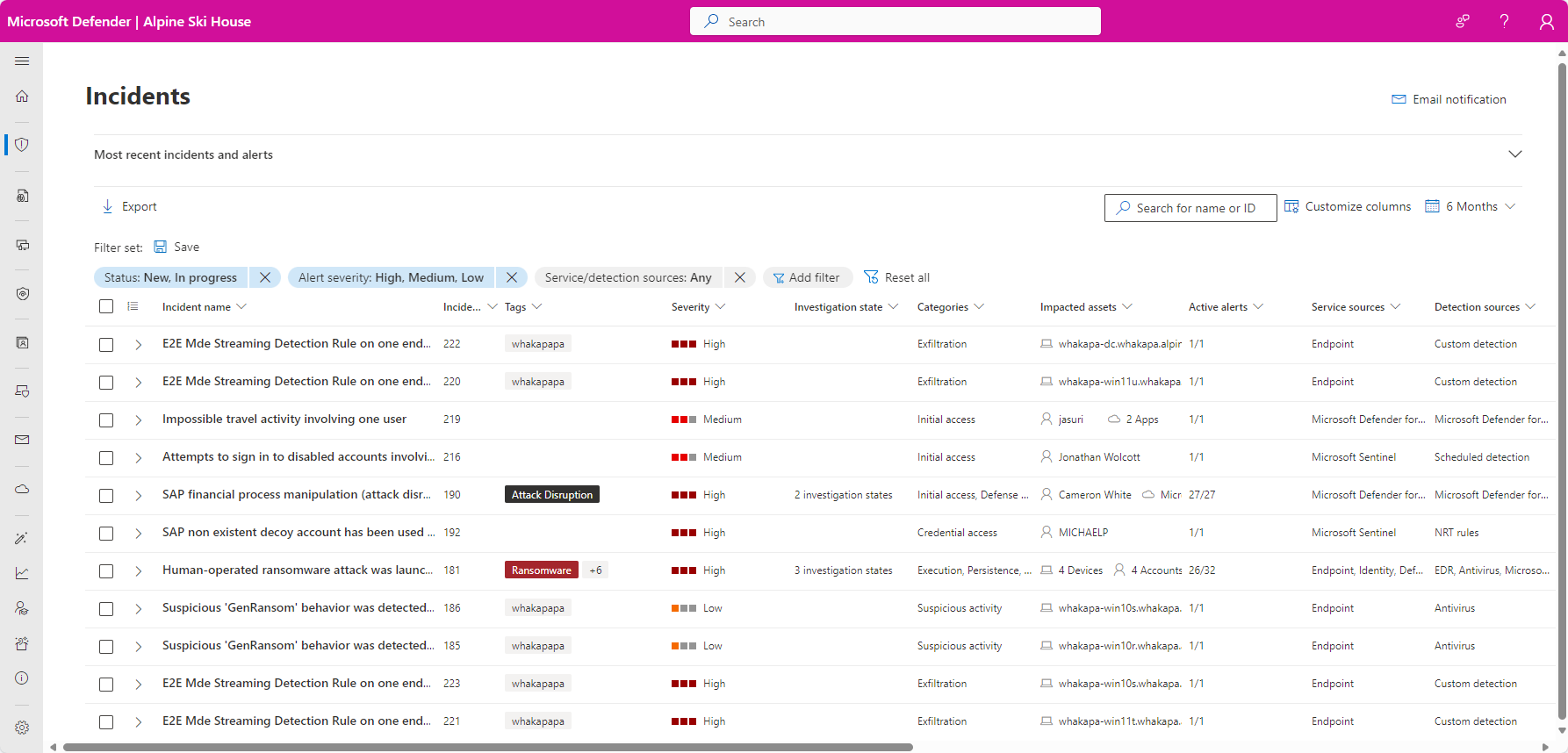

Du kan administrere hændelser fra Undersøgelse & svar > Hændelser & beskeder > Hændelser på hurtig start af Microsoft Defender-portalen. Her er et eksempel:

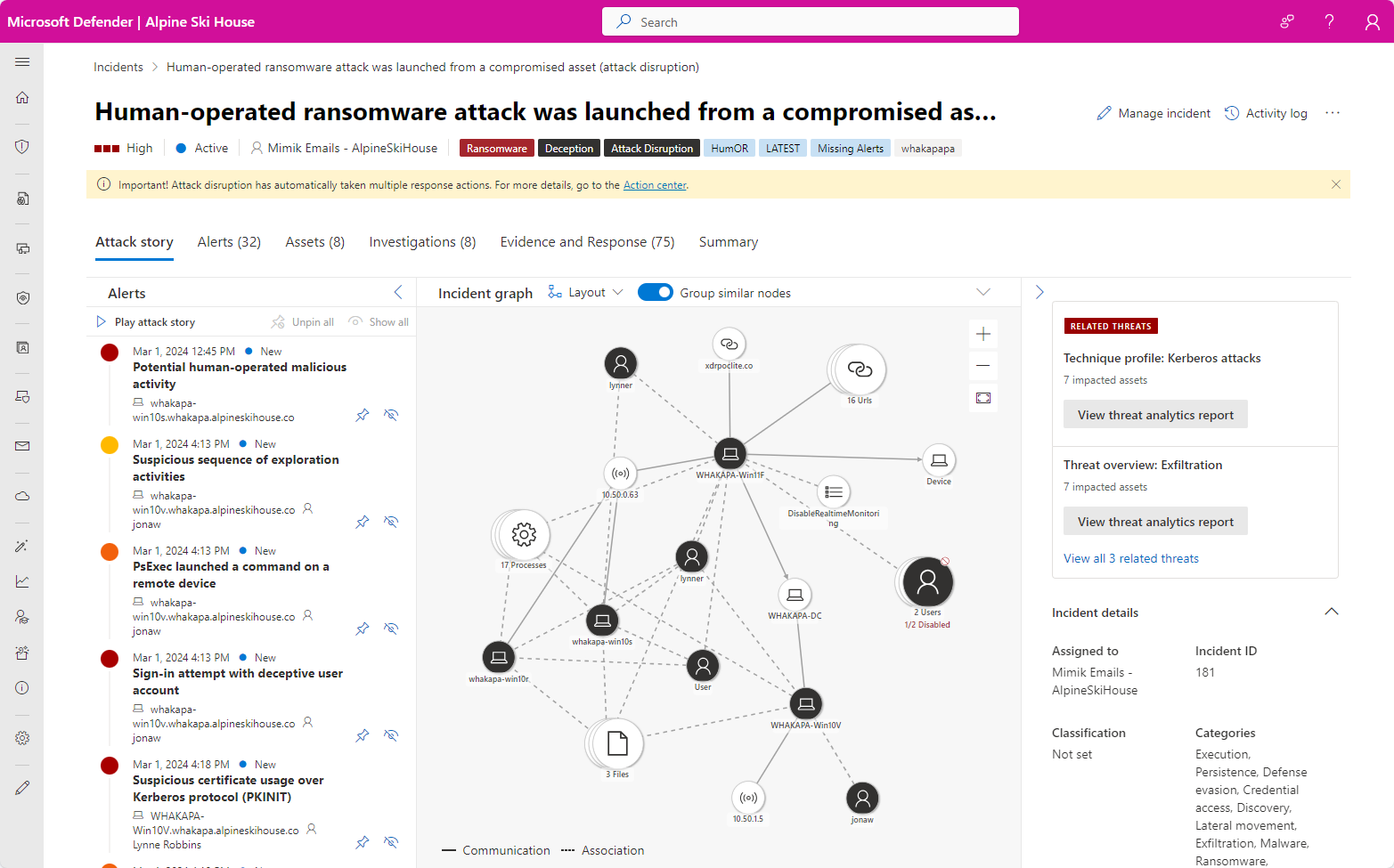

Hvis du vælger et hændelsesnavn, vises hændelsessiden, startende med hele angrebshistorien for hændelsen, herunder:

Beskedside i hændelse: Omfanget af beskeder, der er relateret til hændelsen, og deres oplysninger på samme fane.

Graf: En visuel repræsentation af angrebet, der forbinder de forskellige mistænkelige enheder, der er en del af angrebet, med de aktivenheder, der udgør angrebets mål, f.eks. brugere, enheder, apps og postkasser.

Du kan få vist aktivet og andre objektoplysninger direkte fra grafen og reagere på dem med svarmuligheder, f.eks. deaktivering af en konto, sletning af en fil eller isolering af en enhed.

Hændelsessiden består af følgende faner:

Angrebshistorie

Ovenstående fane indeholder tidslinjen for angrebet, herunder alle beskeder, aktivenheder og udførte afhjælpningshandlinger.

Beskeder

Alle de beskeder, der er relateret til hændelsen, deres kilder og oplysninger.

Aktiver

Alle de aktiver (beskyttede enheder, f.eks. enheder, brugere, postkasser, apps og cloudressourcer), der er blevet identificeret til at være en del af eller relateret til hændelsen.

Undersøgelser

Alle de automatiserede undersøgelser, der udløses af beskeder i hændelsen, herunder status for undersøgelserne og deres resultater.

Beviser og svar

Alle mistænkelige enheder i advarslerne om hændelsen, som udgør beviser, der understøtter angrebshistorien. Disse enheder kan omfatte IP-adresser, filer, processer, URL-adresser, registreringsdatabasenøgler og værdier m.m.

Oversigt

Et hurtigt overblik over de påvirkede aktiver, der er knyttet til beskeder.

Bemærk!

Hvis du får vist beskedstatus for ikke-understøttet beskedtype , betyder det, at automatiserede undersøgelsesfunktioner ikke kan hente beskeden for at køre en automatisk undersøgelse. Du kan dog undersøge disse beskeder manuelt.

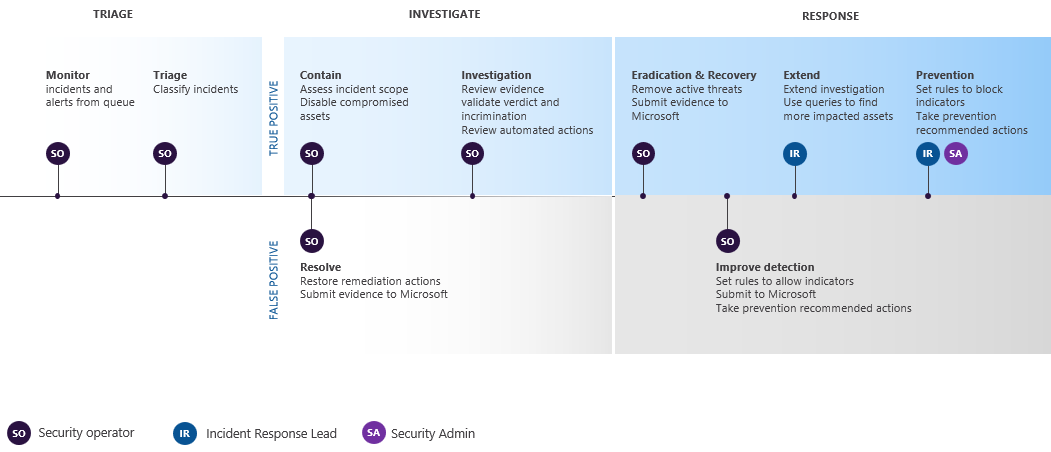

Eksempel på arbejdsproces for hændelsessvar på Microsoft Defender-portalen

Her er et eksempel på en arbejdsproces til besvarelse af hændelser i Microsoft 365 med Microsoft Defender-portalen.

Identificer løbende de højeste prioritetshændelser til analyse og løsning i hændelseskøen, og gør dem klar til svar. Dette er en kombination af:

- Sortering for at bestemme de højeste prioritetshændelser via filtrering og sortering af hændelseskøen.

- Administration af hændelser ved at ændre deres titel, tildele dem til en analytiker og tilføje mærker og kommentarer.

Du kan bruge microsoft Sentinel-automatiseringsregler til automatisk at triagere og administrere (og endda reagere på) nogle hændelser, efterhånden som de oprettes, så de nemmeste at håndtere hændelser fra at optage plads i din kø.

Overvej disse trin for din egen arbejdsproces for svar på hændelser:

| Stadie | Trin |

|---|---|

| Start en undersøgelse og analyse af et angreb for hver hændelse. |

|

| Udfør indeslutning efter eller under din analyse for at reducere eventuelle yderligere konsekvenser af angrebet og udryddelsen af sikkerhedstruslen. | For eksempel |

| Så meget som muligt kan du gendanne efter angrebet ved at gendanne dine lejerressourcer til den tilstand, de var i før hændelsen. | |

| Løs hændelsen, og dokumenter dine resultater. | Brug tid på at lære efter hændelser på: |

Hvis du ikke kender til sikkerhedsanalyse, kan du se introduktionen til at besvare din første hændelse for at få flere oplysninger og gennemgå en eksempelhændelse.

Du kan få flere oplysninger om svar på hændelser på tværs af Microsoft-produkter i denne artikel.

Integration af sikkerhedshandlinger på Microsoft Defender-portalen

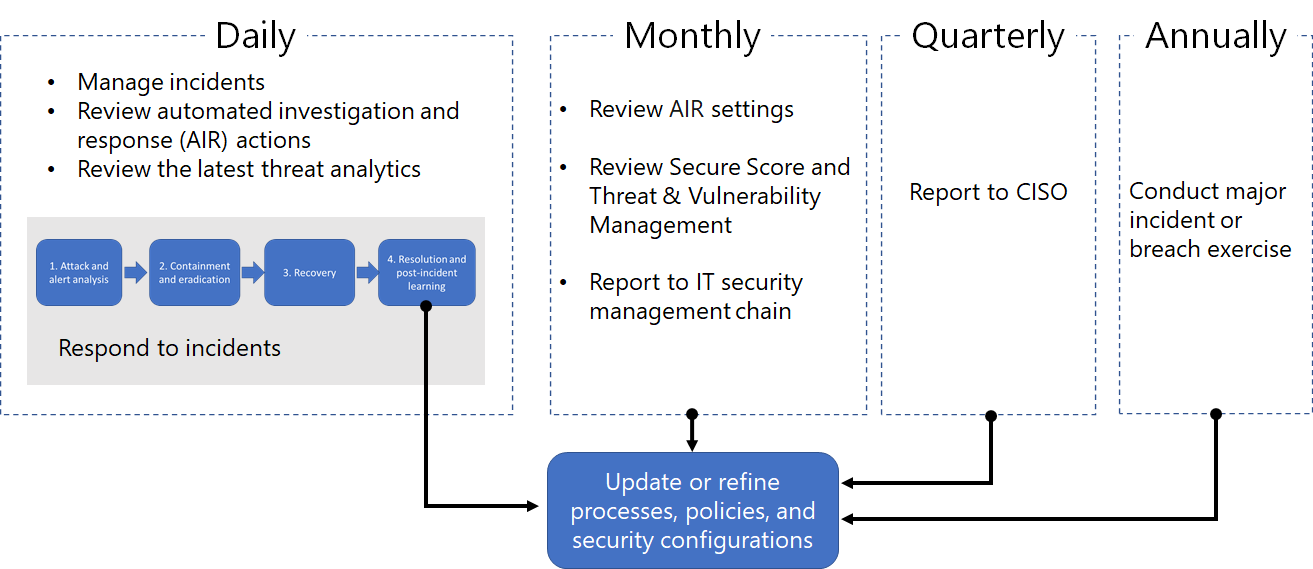

Her er et eksempel på integration af sikkerhedshandlinger (SecOps) i Microsoft Defender-portalen.

Daglige opgaver kan omfatte:

- Administration af hændelser

- Gennemgå air-handlinger (automatiseret undersøgelse og svar) i Løsningscenter

- Gennemgang af den seneste Threat Analytics

- Svar på hændelser

Månedlige opgaver kan omfatte:

- Gennemse AIR-indstillinger

- Gennemgang af Secure Score og Microsoft Defender Vulnerability Management

- Rapportering til din it-sikkerhedsadministrationskæde

Kvartalsvise opgaver kan omfatte en rapport og orientering om sikkerhedsresultater til CISO (Chief Information Security Officer).

Årlige opgaver kan omfatte udførelse af en større hændelse eller sikkerhedsbrudsøvelse for at teste dine medarbejdere, systemer og processer.

Daglige, månedlige, kvartalsvise og årlige opgaver kan bruges til at opdatere eller afgrænse processer, politikker og sikkerhedskonfigurationer.

Se Integration af Microsoft Defender XDR i dine sikkerhedshandlinger for at få flere oplysninger.

SecOps-ressourcer på tværs af Microsoft-produkter

Du kan få flere oplysninger om SecOps på tværs af Microsofts produkter i disse ressourcer:

Meddelelser om hændelser pr. mail

Du kan konfigurere Microsoft Defender-portalen for at give dine medarbejdere besked med en mail om nye hændelser eller opdateringer til eksisterende hændelser. Du kan vælge at få meddelelser baseret på:

- Alvorsgrad af vigtig besked

- Beskedkilder

- Enhedsgruppe

Hvis du vil konfigurere mailmeddelelser for hændelser, skal du se Hent mailmeddelelser om hændelser.

Oplæring af sikkerhedsanalytikere

Brug dette læringsmodul fra Microsoft Learn til at forstå, hvordan du bruger Microsoft Defender XDR til at administrere hændelser og beskeder.

| Oplæring: | Undersøg hændelser med Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR samler trusselsdata fra flere tjenester og bruger KUNSTIG intelligens til at kombinere dem i hændelser og beskeder. Få mere at vide om, hvordan du minimerer tiden mellem en hændelse og dens administration for efterfølgende svar og løsning. 27 min. - 6 enheder |

Næste trin

Brug de angivne trin baseret på dit erfaringsniveau eller din rolle i dit sikkerhedsteam.

Oplevelsesniveau

Følg denne tabel for at få din erfaring med sikkerhedsanalyse og svar på hændelser.

| Niveau | Trin |

|---|---|

| Ny |

|

| Erfaren |

|

Rolle i sikkerhedsteam

Følg denne tabel baseret på din rolle i sikkerhedsteamet.

| Rolle | Trin |

|---|---|

| Hændelsessvar (niveau 1) | Kom i gang med hændelseskøen fra siden Hændelser på Microsoft Defender-portalen. Herfra kan du:

|

| Sikkerhedsefterforsker eller -analytiker (niveau 2) |

|

| Avanceret sikkerhedsanalytiker eller trusselsjæger (niveau 3) |

|

| SOC-leder | Se, hvordan du integrerer Microsoft Defender XDR i dit SOC (Security Operations Center). |

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om