Trusselsjagt i Threat Explorer og registreringer i realtid i Microsoft Defender for Office 365

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender for Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

Microsoft 365-organisationer, der har Microsoft Defender for Office 365 inkluderet i deres abonnement eller købt som et tilføjelsesprogram, har Explorer (også kendt som Threat Explorer) eller registreringer i realtid. Disse funktioner er effektive værktøjer i næsten realtid, der hjælper SecOps-teams (Security Operations) med at undersøge og reagere på trusler. Du kan få flere oplysninger under Om Trusselsoversigt og registreringer i realtid i Microsoft Defender for Office 365.

Trusselsoversigt eller registreringer i realtid giver dig mulighed for at udføre følgende handlinger:

- Se malware, der er registreret af microsoft 365-sikkerhedsfunktioner.

- Vis phishing-URL-adresse, og klik på data for dom.

- Start en automatisk undersøgelses- og svarproces (kun Threat Explorer).

- Undersøg ondsindet mail.

- Og meget mere.

Se denne korte video for at få mere at vide om, hvordan du jagter og undersøger mail- og samarbejdsbaserede trusler ved hjælp af Defender for Office 365.

Tip

Avanceret jagt i Microsoft Defender XDR understøtter en brugervenlig forespørgselsgenerator, der ikke bruger KQL (Kusto Query Language). Du kan få flere oplysninger under Opret forespørgsler ved hjælp af automatiseret tilstand.

Følgende oplysninger er tilgængelige i denne artikel:

- En generel gennemgang af Trusselsoversigt og registreringer i realtid

- Oplevelsen med trusselsjagt ved hjælp af Threat Explorer og registreringer i realtid

- Udvidede funktioner i Threat Explorer

Tip

I følgende artikler kan du se mailscenarier, der bruger Threat Explorer og registreringer i realtid:

- Mailsikkerhed med Threat Explorer og registreringer i realtid i Microsoft Defender for Office 365

- Undersøg skadelig mail, der blev leveret i Microsoft 365

Hvis du er på jagt efter angreb, der er baseret på skadelige URL-adresser, der er integreret i QR-koder, kan du søge efter mail med URL-kildeværdi QR-kode i visningerne Alle mails, Malware og Phish i Threat Explorer eller registreringer i realtid, så du kan søge efter mailmeddelelser med URL-adresser, der er udtrukket fra QR-koder.

Hvad har du brug for at vide, før du begynder?

Threat Explorer er inkluderet i Defender for Office 365 Plan 2. Registreringer i realtid er inkluderet i Defender for Office Plan 1:

- Forskellene mellem Trusselsoversigt og Realtidsregistreringer er beskrevet i Om Threat Explorer og registreringer i realtid i Microsoft Defender for Office 365.

- Forskellene mellem Defender for Office 365 Plan 2 og Defender for Office Plan 1 er beskrevet i snydearket Defender for Office 365 Plan 1 vs. Plan 2.

Du kan få oplysninger om tilladelser og licenskrav til Trusselsoversigt og registreringer i realtid under Tilladelser og licenser til Threat Explorer og registreringer i realtid.

Gennemgang af Trusselsoversigt og registreringer i realtid

Trusselsoversigt eller registreringer i realtid er tilgængelige i afsnittet Mail & samarbejde på Microsoft Defender-portalen påhttps://security.microsoft.com:

Registreringer i realtid er tilgængelige i Defender for Office 365 Plan 1. Siden Registreringer i realtid er tilgængelig direkte på https://security.microsoft.com/realtimereportsv3.

Threat Explorer er tilgængelig i Defender for Office 365 Plan 2. Siden Stifinder er tilgængelig direkte på https://security.microsoft.com/threatexplorerv3.

Threat Explorer indeholder de samme oplysninger og funktioner som registreringer i realtid, men med følgende yderligere funktioner:

- Flere visninger.

- Flere indstillinger for egenskabsfiltrering, herunder muligheden for at gemme forespørgsler.

- Trusselsjagt og afhjælpningshandlinger.

Du kan få flere oplysninger om forskellene mellem Defender for Office 365 Plan 1 og Plan 2 i snydearket Defender for Office 365 Plan 1 vs. Plan 2.

Brug fanerne (visninger) øverst på siden til at starte undersøgelsen.

De tilgængelige visninger i Threat Explorer og registreringer i realtid er beskrevet i følgende tabel:

| Vis | Trussel Opdagelsesrejsende |

Realtid Opdagelser |

Beskrivelse |

|---|---|---|---|

| Alle mails | ✔ | Standardvisning for Threat Explorer. Oplysninger om alle mails, der sendes af eksterne brugere til din organisation, eller mail, der er sendt mellem interne brugere i organisationen. | |

| Malware | ✔ | ✔ | Standardvisning for registreringer i realtid. Oplysninger om mails, der indeholder malware. |

| Phish | ✔ | ✔ | Oplysninger om mails, der indeholder phishingtrusler. |

| Kampagner | ✔ | Oplysninger om skadelig mail, som Defender for Office 365 Plan 2 identificerede som en del af en koordineret phishing- eller malwarekampagne. | |

| Indholdsmalware | ✔ | ✔ | Oplysninger om skadelige filer, der er registreret af følgende funktioner: |

| Klik på URL-adresser | ✔ | Oplysninger om bruger klik på URL-adresser i mails, Teams-meddelelser, SharePoint-filer og OneDrive-filer. |

Brug filteret for dato/klokkeslæt og de tilgængelige filteregenskaber i visningen til at afgrænse resultaterne:

- Du kan finde oplysninger om, hvordan du opretter filtre, under Egenskabsfiltre i Threat Explorer og registreringer i realtid.

- De tilgængelige filteregenskaber for hver visning er beskrevet på følgende placeringer:

- Egenskaber, der kan filtreres, i mailvisningen Alle i Threat Explorer

- Egenskaber, der kan filtreres, i visningen Malware i Threat Explorer og registreringer i realtid

- Egenskaber, der kan filtreres, i Phish-visningen i Threat Explorer og registreringer i realtid

- Egenskaber, der kan filtreres, i visningen Kampagner i Threat Explorer

- Egenskaber, der kan filtreres, i visningen Indholdsmalware i Threat Explorer og registreringer i realtid

- Egenskaber, der kan filtreres, i visningen med URL-klik i Threat Explorer

Tip

Husk at vælge Opdater , når du har oprettet eller opdateret filteret. Filtrene påvirker oplysningerne i diagrammet og detaljeområdet i visningen.

Du kan overveje at finjustere fokus i Threat Explorer eller registreringer i realtid som lag for at gøre det nemmere at udføre dine trin igen:

- Det første lag er den visning, du bruger.

- Det andet senere er de filtre, du bruger i den pågældende visning.

Du kan f.eks. spore de trin, du har udført for at finde en trussel, ved at registrere dine beslutninger som denne: For at finde problemet i Threat Explorer brugte jeg visningen Malware og brugte et modtagerfilterfokus .

Sørg også for at teste dine visningsindstillinger. Forskellige målgrupper (f.eks. administration) kan reagere bedre eller værre på forskellige præsentationer af de samme data.

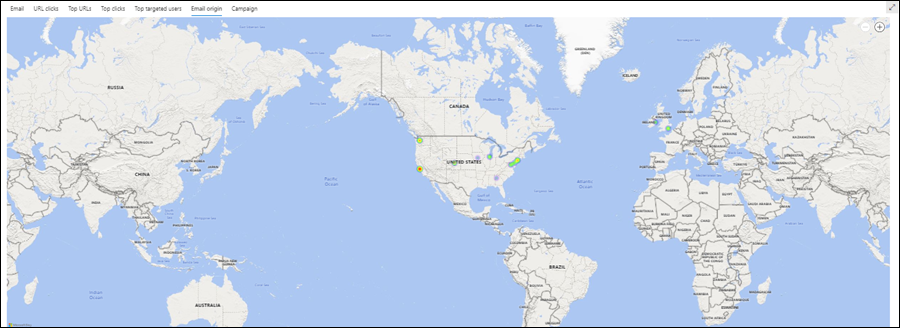

I Threat Explorer er visningen Alle mail , visningerne Mail oprindelse og Kampagner (faner) f.eks. tilgængelige i detaljeområdet nederst på siden:

For nogle målgrupper kan verdenskortet under fanen Mail oprindelse gøre et bedre stykke arbejde med at vise, hvor udbredt de registrerede trusler er.

Andre vil måske finde de detaljerede oplysninger i tabellen under fanen Kampagner mere nyttige for at formidle oplysningerne.

Du kan bruge disse oplysninger til følgende resultater:

- At vise behovet for sikkerhed og beskyttelse.

- Til senere at vise effektiviteten af alle handlinger.

Undersøgelse af mail

I visningerne Alle mails, Malware eller Phish i Threat Explorer eller Registreringer i realtid vises mailens resultater i en tabel under fanen Mail (visning) i detaljeområdet under diagrammet.

Når du ser en mistænkelig mail, skal du klikke på emneværdien for en post i tabellen. Det pop op-vindue med detaljer, der åbnes, indeholder ![]() objektet Åbn mail øverst i pop op-vinduet.

objektet Åbn mail øverst i pop op-vinduet.

Siden Mailobjekt samler alt, hvad du har brug for at vide om meddelelsen og dens indhold, så du kan afgøre, om meddelelsen er en trussel. Du kan få flere oplysninger under Oversigt over mailobjektside.

Afhjælpning via mail

Når du har fastslået, at en mail er en trussel, afhjælper det næste trin truslen. Du afhjælper truslen i Threat Explorer eller registreringer i realtid ved hjælp af ![]() Udfør handling.

Udfør handling.

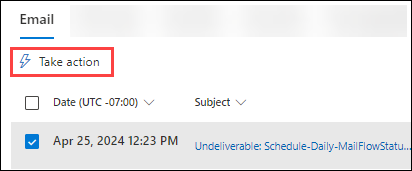

Udfør handlinger er tilgængelige i visningerne Alle mails, Malware eller Phish i Threat Explorer eller Registreringer i realtid under fanen Mail (visning) i detaljeområdet under diagrammet:

Vælg en eller flere poster i tabellen ved at markere afkrydsningsfeltet ud for den første kolonne.

Udfør handlinger er tilgængelig direkte under fanen .

Udfør handlinger er tilgængelig direkte under fanen .Tip

Handlingen Udfør erstatter rullelisten Meddelelseshandlinger .

Hvis du vælger 100 eller færre poster, kan du udføre flere handlinger på meddelelserne i guiden Udfør handling .

Hvis du vælger 101 til 200.000 poster, er det kun følgende handlinger, der er tilgængelige i guiden Udfør handling :

- Threat Explorer: Flyt eller slet og Foreslå afhjælpning er tilgængelige, men de udelukker hinanden gensidigt (du kan vælge den ene eller den anden).

- Registreringer i realtid: Send kun til Microsoft til gennemsyn og oprettelse af tilsvarende tillad/blokposter på listen Over tilladte/blokerede lejere er tilgængelige.

Klik på emneværdien for en post i tabellen. Det detaljerede pop op-vindue, der åbnes, indeholder

Handlingen Udfør øverst i pop op-vinduet.

Handlingen Udfør øverst i pop op-vinduet.

Guiden Udfør handling

Hvis du vælger ![]() Udfør handling , åbnes guiden Udfør handling i et pop op-vindue. De tilgængelige handlinger i guiden Udfør handling i Defender for Office 365 Plan 2 og Defender for Office 365 Plan 1 er angivet i følgende tabel:

Udfør handling , åbnes guiden Udfør handling i et pop op-vindue. De tilgængelige handlinger i guiden Udfør handling i Defender for Office 365 Plan 2 og Defender for Office 365 Plan 1 er angivet i følgende tabel:

| Handling | Defender for Office 365 Plan 2 |

Defender for Office 365 plan 1 |

|---|---|---|

| Flyt eller slet | ✔¹ | |

| Frigiv meddelelser i karantæne til nogle eller alle oprindelige modtagere² | ✔ | |

| Send til Microsoft til gennemsyn | ✔ | ✔ |

| Tillad eller bloker poster på listen over tilladte/blokerede lejere³ | ✔ | ✔ |

| Start en automatiseret undersøgelse | ✔ | |

| Foreslå afhjælpning | ✔ |

¹ Denne handling kræver rollen Søg og Fjern i samarbejdstilladelser til mail & eller sikkerhedshandlinger/sikkerhedsdata/mail & tilladelsen til avancerede handlinger til samarbejde (administration) i Microsoft Defender XDR RBAC (Unified Role Based Access Control). Rollen Søg og Fjern tildeles som standard kun til rollegrupperne Dataefterforsker og Organisationsadministration . Du kan føje brugere til disse rollegrupper, eller du kan oprette en ny rollegruppe med rollen Søg og Fjern tildelt og føje brugerne til den brugerdefinerede rollegruppe.

² Denne indstilling er tilgængelig for meddelelser i karantæne, når du vælger Indbakke som flytteplacering.

³ Denne handling er tilgængelig under Send til Microsoft til gennemsyn.

Guiden Udfør handling er beskrevet på følgende liste:

På siden Vælg svarhandlinger er følgende indstillinger tilgængelige:

Vis alle svarhandlinger: Denne indstilling er kun tilgængelig i Threat Explorer.

Nogle handlinger er som standard utilgængelige/nedtonede baseret på meddelelsens placeringsværdi for seneste levering . Hvis du vil have vist alle tilgængelige svarhandlinger, skal du skubbe til/fra-knappen til

Til.

Til.Flyt eller slet: Vælg en af de tilgængelige værdier, der vises:

Uønsket mail: Flyt meddelelsen til mappen Uønsket mail.

Indbakke: Flyt meddelelsen til indbakken. Hvis du vælger denne værdi, vises der muligvis også følgende indstillinger:

Flyt tilbage til mappen Sendt post: Hvis meddelelsen blev sendt af en intern afsender, og meddelelsen blev slettet som blød (flyttet til mappen Gendan elementer\Sletninger), forsøger denne indstilling at flytte meddelelsen tilbage til mappen Sendt post. Denne indstilling er en fortrydelseshandling, hvis du tidligere har valgt Flyt eller slet>bløde slettede elementer og også har valgt Slet afsenderens kopi i en meddelelse.

Hvis du vælger Indbakke for meddelelser med værdien Karantæne for egenskaben Seneste leveringsplacering, frigives meddelelsen fra karantænen, så følgende indstillinger er også tilgængelige:

- Frigivelse til en eller flere af de oprindelige modtagere af mailen: Hvis du vælger denne værdi, vises der et felt, hvor du kan vælge eller fravælge de oprindelige modtagere af den karantænerede meddelelse.

- Udgiv til alle modtagere

Slettede elementer: Flyt meddelelsen til mappen Slettet post.

Bløde slettede elementer: Flyt meddelelsen til mappen Gendan elementer\Sletninger, som svarer til at slette meddelelsen fra mappen Slettet post. Meddelelsen kan genoprettes af brugeren og administratorer.

Slet afsenderens kopi: Hvis meddelelsen blev sendt af en intern afsender, skal du også forsøge at blødgøre sletningen af meddelelsen fra afsenderens mappe Sendt post.

Hårdt slettede elementer: Fjern den slettede meddelelse. Administratorer kan gendanne hårdt slettede elementer ved hjælp af genoprettelse med et enkelt element. Du kan få flere oplysninger om hårdt slettede og bløde slettede elementer under Elementer, der er slettet med blød og hårdt slettet.

Send til Microsoft til gennemsyn: Vælg en af de tilgængelige værdier, der vises:

Jeg har bekræftet, at den er ren: Vælg denne værdi, hvis du er sikker på, at meddelelsen er ren. Følgende indstillinger vises:

-

Tillad meddelelser som denne: Hvis du vælger denne værdi, føjes tilladte poster til listen over tilladte/blokerede lejere for afsenderen og eventuelle relaterede URL-adresser eller vedhæftede filer i meddelelsen. Følgende indstillinger vises også:

- Fjern indtastning efter: Standardværdien er 1 dag, men du kan også vælge 7 dage, 30 dage eller en bestemt dato , der er mindre end 30 dage.

- Tillad indtastningsnote: Angiv en valgfri note, der indeholder flere oplysninger.

-

Tillad meddelelser som denne: Hvis du vælger denne værdi, føjes tilladte poster til listen over tilladte/blokerede lejere for afsenderen og eventuelle relaterede URL-adresser eller vedhæftede filer i meddelelsen. Følgende indstillinger vises også:

Det ser rent ud , eller det ser mistænkeligt ud: Vælg en af disse værdier, hvis du er usikker, og du vil have en dom fra Microsoft.

Jeg har bekræftet, at det er en trussel: Vælg denne værdi, hvis du er sikker på, at elementet er skadeligt, og vælg derefter en af følgende værdier i afsnittet Vælg en kategori , der vises:

- Phish

- Malware

- Spam

Når du har valgt en af disse værdier, åbnes pop op-vinduet Vælg objekter, der skal blokeres , hvor du kan vælge et eller flere objekter, der er knyttet til meddelelsen (afsenderadresse, afsenderdomæne, URL-adresser eller vedhæftede filer), der skal føjes som blokerede poster til listen Over tilladte/blokerede lejere.

Når du har valgt de elementer, der skal blokeres, skal du vælge Tilføj for at blokere reglen for at lukke pop op-vinduet Vælg enheder, der skal blokeres . Du kan også vælge ingen elementer og derefter vælge Annuller.

Tilbage på siden Vælg svarhandlinger skal du vælge en udløbsindstilling for blokposterne:

-

Udløber den: Vælg en dato, hvor blokposter skal udløbe.

Udløber den: Vælg en dato, hvor blokposter skal udløbe. -

Udløber aldrig

Udløber aldrig

Antallet af blokerede enheder vises (f.eks. 4/4 enheder, der skal blokeres). Vælg

Rediger for at åbne reglen Føj for at blokere og foretage ændringer.

Rediger for at åbne reglen Føj for at blokere og foretage ændringer.

Start en automatiseret undersøgelse: Kun Threat Explorer. Vælg en af følgende værdier, der vises:

- Undersøg mail

- Undersøg modtager

- Undersøg afsender: Denne værdi gælder kun for afsendere i din organisation.

- Kontaktmodtagere

Foreslå afhjælpning: Vælg en af følgende værdier, der vises:

Opret ny: Denne værdi udløser en ventende handling for blød sletning af mails, der skal godkendes af en administrator i Løsningscenter. Dette resultat kaldes ellers totrinsgodkendelse.

Føj til eksisterende: Brug denne værdi til at anvende handlinger på denne mail fra en eksisterende afhjælpning. I feltet Send mail til følgende afhjælpninger skal du vælge den eksisterende afhjælpning.

Tip

SecOps-medarbejdere, der ikke har tilstrækkelige tilladelser, kan bruge denne indstilling til at oprette en afhjælpning, men en person med tilladelser skal godkende handlingen i Løsningscenter.

Når du er færdig på siden Vælg svarhandlinger , skal du vælge Næste.

Konfigurer følgende indstillinger på siden Vælg målobjekter :

- Navn og beskrivelse: Angiv et entydigt, beskrivende navn og en valgfri beskrivelse for at spore og identificere den valgte handling.

Resten af siden er en tabel, der viser de berørte aktiver. Tabellen er organiseret efter følgende kolonner:

-

Påvirket aktiv: De berørte aktiver fra den forrige side. Det kan f.eks. være:

- Modtagermailadresse

- Hele lejeren

-

Handling: De valgte handlinger for aktiverne fra den forrige side. Det kan f.eks. være:

- Værdier fra Send til Microsoft til gennemsyn:

- Rapportér som ren

- Rapportér

- Rapportér som malware, Rapportér som spam eller Rapportér som phishing

- Afsender af blok

- Bloker afsenderdomæne

- Bloker URL-adresse

- Bloker vedhæftet fil

- Værdier fra Start automatisk undersøgelse:

- Undersøg mail

- Undersøg modtager

- Undersøg afsender

- Kontaktmodtagere

- Værdier fra Foreslå afhjælpning:

- Opret ny afhjælpning

- Føj til eksisterende afhjælpning

- Værdier fra Send til Microsoft til gennemsyn:

-

Målobjekt: F.eks.:

- Værdien for netværksmeddelelses-id'et for mailen.

- Den blokerede afsenders mailadresse.

- Det blokerede afsenderdomæne.

- Den blokerede URL-adresse.

- Den blokerede vedhæftede fil.

-

Udløber: Der findes kun værdier for tilladte eller blokerede poster på lejer-/tilladblokeringslisten. Det kan f.eks. være:

- Udløber aldrig for blokposter.

- Udløbsdatoen for tillad eller bloker poster.

- Omfang: Denne værdi er typisk MDO.

I denne fase kan du også fortryde nogle handlinger. Hvis du f.eks. kun vil oprette en blokpost på lejerlisten tillad/bloker uden at sende enheden til Microsoft, kan du gøre det her.

Når du er færdig på siden Vælg målobjekter , skal du vælge Næste.

Gennemse dine tidligere valg på siden Gennemse og send .

Vælg

Eksportér for at eksportere de påvirkede aktiver til en CSV-fil. Filnavnet er som standard Påvirket assets.csvplaceret i mappen Overførsler .

Eksportér for at eksportere de påvirkede aktiver til en CSV-fil. Filnavnet er som standard Påvirket assets.csvplaceret i mappen Overførsler .Vælg Tilbage for at gå tilbage og ændre dine valg.

Når du er færdig på siden Gennemse og send , skal du vælge Send.

Tip

Handlingerne kan tage tid, før de vises på de relaterede sider, men afhjælpningens hastighed påvirkes ikke.

Oplevelsen med trusselsjagt ved hjælp af Threat Explorer og registreringer i realtid

Trusselsoversigt eller registreringer i realtid hjælper dit team med sikkerhedshandlinger med at undersøge og reagere effektivt på trusler. I følgende undersektioner forklares det, hvordan trusselsstifinder- og realtidsregistreringer kan hjælpe dig med at finde trusler.

Trusselsjagt fra beskeder

Siden Beskeder er tilgængelig på Defender-portalen ved Hændelser & beskeder>eller direkte på https://security.microsoft.com/alerts.

Mange beskeder med værdien RegistreringskildeMDO har ![]() handlingen Vis meddelelser i Stifinder tilgængelig øverst i pop op-vinduet med beskedoplysninger.

handlingen Vis meddelelser i Stifinder tilgængelig øverst i pop op-vinduet med beskedoplysninger.

Pop op-vinduet med beskedoplysninger åbnes, når du klikker et vilkårligt sted på beskeden ud for afkrydsningsfeltet ud for den første kolonne. Det kan f.eks. være:

- Der blev registreret et potentielt skadeligt klik på URL-adressen

- Administration afsendelsesresultat er fuldført

- Mails, der indeholder skadelig URL-adresse, er fjernet efter levering

- Mails, der er fjernet efter levering

- Meddelelser, der indeholder skadelig enhed, fjernes ikke efter levering

- Phish ikke zapped, fordi ZAP er deaktiveret

Hvis du vælger Vis meddelelser i Stifinder , åbnes Threat Explorer i mailvisningen Alle med egenskabsfilteret Besked-id valgt for beskeden. Værdien af besked-id'et er en entydig GUID-værdi for beskeden (f.eks. 89e00cdc-4312-7774-6000-08dc33a24419).

Besked-id er en egenskab, der kan filtreres, i følgende visninger i Threat Explorer og registreringer i realtid:

- Visningen Alle mail i Threat Explorer.

- Visningen Malware i Threat Explorer og registreringer i realtid

- Visningen **Phish i Threat Explorer og registreringer i realtid

I disse visninger er besked-id tilgængelig som en kolonne, der kan vælges, i detaljeområdet under diagrammet under følgende faner (visninger):

- Mailvisningen for detaljeområdet i visningen Alle mails i Threat Explorer

- Mailvisningen for detaljeområdet i malwarevisningen i Threat Explorer og registreringer i realtid

- Mailvisningen for detaljeområdet i Phish-visningen i Threat Explorer og registreringer i realtid

I pop op-vinduet med mailoplysninger, der åbnes, når du klikker på en emneværdi fra en af posterne, er linket Besked-id tilgængeligt i afsnittet Mailoplysninger i pop op-vinduet. Når du vælger linket Besked-id , åbnes siden Vis beskeder med https://security.microsoft.com/viewalertsv2 beskeden valgt, og detaljevinduet er åbent for beskeden.

Tags i Threat Explorer

Hvis du i Defender for Office 365 Plan 2 bruger mærker til at markere målkonti med høj værdi (f.eks. kontokoden Prioritet), kan du bruge disse mærker som filtre. Denne metode viser phishingforsøg, der er rettet mod målkonti med høj værdi i en bestemt tidsperiode. Du kan få flere oplysninger om brugerkoder under Brugerkoder.

Brugerkoder er tilgængelige på følgende placeringer i Threat Explorer:

- Alle mailvisning :

- Malwarevisning :

- Phishvisning :

- Visning af URL-klik :

Trusselsoplysninger for mails

Handlinger før levering og efter levering i mails samles i en enkelt post, uanset hvilke forskellige hændelser efter levering der påvirkede meddelelsen. Det kan f.eks. være:

- Automatisk udrensning (ZAP) på nul timer.

- Manuel afhjælpning (administratorhandling).

- Dynamisk levering.

Pop op-vinduet med mailoplysninger fra fanen Mail (visning) i visningerne Alle mails, Malware eller Phish viser de tilknyttede trusler og de tilsvarende registreringsteknologier, der er knyttet til mailmeddelelsen. En meddelelse kan have nul, en eller flere trusler.

I afsnittet Leveringsoplysninger viser egenskaben Registreringsteknologi den registreringsteknologi, der identificerede truslen. Registreringsteknologi er også tilgængelig som et diagrampivot eller en kolonne i detaljetabellen for mange visninger i Threat Explorer og registreringer i realtid.

Afsnittet URL-adresser viser specifikke trusselsoplysninger for url-adresser i meddelelsen. For eksempel malware, phish, **spam eller ingen.

Tip

Analyse af dom er muligvis ikke nødvendigvis knyttet til enheder. Filtrene evaluerer indhold og andre oplysninger i en mail, før der tildeles en dom. En mail kan f.eks. være klassificeret som phishing eller spam, men ingen URL-adresser i meddelelsen stemples med en phishing- eller spam-dom.

Vælg ![]() Åbn mailobjekt øverst i pop op-vinduet for at få vist detaljerede oplysninger om mailen. Du kan få flere oplysninger på siden Mailobjekt i Microsoft Defender for Office 365.

Åbn mailobjekt øverst i pop op-vinduet for at få vist detaljerede oplysninger om mailen. Du kan få flere oplysninger på siden Mailobjekt i Microsoft Defender for Office 365.

Udvidede funktioner i Threat Explorer

I følgende undersektioner beskrives filtre, der er eksklusive for Threat Explorer.

Exchange-regler for mailflow (transportregler)

Hvis du vil finde meddelelser, der er påvirket af exchange-regler for mailflow (også kendt som transportregler), har du følgende muligheder i visningerne Alle mails, Malware og Phish i Threat Explorer (ikke i registreringer i realtid):

- Exchange-transportregel er en værdi, der kan vælges for egenskaberne Primær tilsidesættelseskilde, Tilsidesæt kilde og Egenskaber, der kan filtreres efter politiktype .

- Exchange-transportregel er en egenskab, der kan filtreres. Du skal angive en delvis tekstværdi for navnet på reglen.

Se følgende links for at få flere oplysninger:

- Alle mailvisning i Threat Explorer

- Visning af malware i Threat Explorer og registreringer i realtid

- Phish-visning i Threat Explorer og registreringer i realtid

Fanen Mail (visning) for detaljeområdet i visningerne Alle mails, Malware og Phish i Threat Explorer har også Exchange-transportregel som en tilgængelig kolonne, der ikke er valgt som standard. I denne kolonne vises navnet på transportreglen. Se følgende links for at få flere oplysninger:

- Mailvisning for detaljeområdet i visningen Alle mails i Threat Explorer

- Mailvisning for detaljeområdet i visningen Malware i Threat Explorer og registreringer i realtid

- Mailvisning for detaljeområdet i Phish-visningen i Threat Explorer og registreringer i realtid

Tip

Du kan finde de tilladelser, der kræves for at søge efter regler for mailflow efter navn i Threat Explorer, under Tilladelser og licenser til Threat Explorer og registreringer i realtid. Der kræves ingen særlige tilladelser for at se regelnavne i pop op-vinduet med mailoplysninger, detaljetabeller og eksporterede resultater.

Indgående forbindelser

Indgående connectors angiver specifikke indstillinger for mailkilder til Microsoft 365. Du kan få flere oplysninger under Konfigurer mailflow ved hjælp af connectors i Exchange Online.

Hvis du vil finde meddelelser, der er påvirket af indgående forbindelser, kan du bruge egenskaben Connector , der kan filtreres, til at søge efter connectors efter navn i visningerne Alle mails, Malware og Phish i Threat Explorer (ikke i realtidsregistreringer). Du angiver en delvis tekstværdi for navnet på connectoren. Se følgende links for at få flere oplysninger:

- Alle mailvisning i Threat Explorer

- Visning af malware i Threat Explorer og registreringer i realtid

- Phish-visning i Threat Explorer og registreringer i realtid

Fanen Mail (visning) for detaljeområdet i visningerne Alle mails, Malware og Phish i Threat Explorer har også Connector som en tilgængelig kolonne, der ikke er valgt som standard. I denne kolonne vises navnet på connectoren. Se følgende links for at få flere oplysninger:

- Mailvisning for detaljeområdet i visningen Alle mails i Threat Explorer

- Mailvisning for detaljeområdet i visningen Malware i Threat Explorer og registreringer i realtid

- Mailvisning for detaljeområdet i Phish-visningen i Threat Explorer og registreringer i realtid

Mailsikkerhedsscenarier i Threat Explorer og registreringer i realtid

Du kan se specifikke scenarier i følgende artikler:

- Mailsikkerhed med Threat Explorer og registreringer i realtid i Microsoft Defender for Office 365

- Undersøg skadelig mail, der blev leveret i Microsoft 365

Flere måder at bruge Threat Explorer og registreringer i realtid på

Ud over de scenarier, der er beskrevet i denne artikel, har du flere muligheder i Stifinder eller registreringer i realtid. Du kan finde flere oplysninger i følgende artikler: