Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Microsoft Defender XDR korrelerer millioner af individuelle signaler for at identificere aktive ransomware-kampagner eller andre sofistikerede angreb i miljøet med høj sikkerhed. Mens et angreb er i gang, forstyrrer Defender XDR angrebet ved automatisk at indeholde kompromitterede aktiver, som hackeren bruger via automatisk afbrydelse af angreb.

Automatiske afbrydelser af angreb begrænser tværgående bevægelse tidligt og reducerer den samlede virkning af et angreb fra tilknyttede omkostninger til tab af produktivitet. Samtidig efterlader den sikkerhedsteams fuld kontrol over undersøgelse, afhjælpning og onlinetilbagebringelse af aktiver.

Denne artikel indeholder en oversigt over automatiseret afbrydelse af angreb og indeholder links til de næste trin og andre ressourcer.

Sådan fungerer automatisk angrebsforstyrrelse

Automatisk afbrydelse af angreb er designet til at indeholde igangværende angreb, begrænse indvirkningen på en organisations aktiver og give mere tid til sikkerhedsteams til at afhjælpe angrebet fuldt ud. Angrebsforstyrrelse bruger hele bredden af vores udvidede registrerings- og svarsignaler (XDR) og tager hele angrebet i betragtning til at handle på hændelsesniveau. Denne funktion er i modsætning til kendte beskyttelsesmetoder, f.eks. forebyggelse og blokering, baseret på en enkelt indikator for kompromis.

Selvom mange XDR- og SOAR-platforme (security orchestration, automation og response) giver dig mulighed for at oprette dine automatiske svarhandlinger, er automatisk angrebsafbrydelser indbygget og bruger indsigt fra Microsofts sikkerhedsforskere og avancerede AI-modeller til at modvirke kompleksiteten af avancerede angreb. Automatisk afbrydelse af angreb tager hele konteksten af signaler fra forskellige kilder i betragtning for at fastslå kompromitterede aktiver.

Automatisk afbrydelse af angreb fungerer i tre vigtige faser:

- Den bruger Defender XDR's evne til at korrelere signaler fra mange forskellige kilder til en enkelt hændelse med høj tillid via indsigt fra slutpunkter, identiteter, mail- og samarbejdsværktøjer og SaaS-apps.

- Den identificerer aktiver, der styres af angriberen, og bruges til at sprede angrebet.

- Det tager automatisk svarhandlinger på tværs af relevante Microsoft Defender produkter for at indeholde angrebet i realtid ved at indeholde og deaktivere berørte aktiver.

Denne spilændrende funktionalitet begrænser en trusselsaktørs fremskridt tidligt på og reducerer dramatisk den samlede indvirkning af et angreb fra tilknyttede omkostninger til tab af produktivitet.

Oprettelse af høj genkendelsessikkerhed, når der udføres automatiske handlinger

Vi forstår, at automatisk handling nogle gange skyldes tøven fra sikkerhedsteams i betragtning af den potentielle indvirkning, det kan have på en organisation. Derfor er de automatiske angrebsafbrydelser i Defender XDR designet til at være afhængige af signaler med høj pålidelighed. Den bruger også Defender XDR hændelseskorrelation med millioner af Defender-produktsignaler på tværs af mail, identitet, programmer, dokumenter, enheder, netværk og filer. Indsigter fra den fortsatte undersøgelse af tusindvis af hændelser foretaget af Microsofts sikkerhedsforskningsteam sikrer, at automatisk angrebsforstyrrelse opretholder et højt signal-til-støj-forhold (SNR).

Undersøgelser er en integreret del af overvågningen af vores signaler og angrebstruslens landskab for at sikre høj kvalitet og nøjagtig beskyttelse.

Tip

I denne artikel beskrives det, hvordan afbrydelse af angreb fungerer. Hvis du vil konfigurere disse funktioner, skal du se Konfigurer funktioner til afbrydelse af angreb i Microsoft Defender XDR.

Automatiserede svarhandlinger

Automatisk afbrydelse af angreb bruger Microsoft-baserede XDR-svarhandlinger. Eksempler på disse handlinger er:

Enheden indeholder – baseret på Microsoft Defender for Endpoint funktion er denne handling en automatisk opbevaring af en mistænkelig enhed for at blokere enhver indgående/udgående kommunikation med den nævnte enhed.

- Derudover indeholder Defender for Endpoint automatisk skadelige IP-adresser, der er knyttet til ikke-registrerede/ikke-onboardede enheder, for at blokere enhver tværgående bevægelse og krypteringsaktivitet for andre Enheder, der er onboardet af Defender for Endpoint/fundet. Det sker via politikken Contain IP (Preview). Desuden er kompromitterede kritiske aktivers IP-adresser også automatisk indeholdt med specifikke blokeringsmekanismer for at stoppe spredningen af et angreb og samtidig undgå produktivitetstab.

Deaktiver bruger – baseret på Microsoft Defender for Identity funktionalitet er denne handling en automatisk suspension af en kompromitteret konto for at forhindre yderligere skader, f.eks. tværgående flytning, brug af ondsindede postkasser eller udførelse af malware. Handlingen Deaktiver bruger fungerer forskelligt, afhængigt af hvordan brugeren hostes i dit miljø.

- Når brugerkontoen hostes i Active Directory: Defender for Identity udløser den deaktiverende brugerhandling på domænecontrollere, der kører Defender for Identity Agent.

- Når brugerkontoen hostes i Active Directory og synkroniseres på Microsoft Entra ID: Defender for Identity udløser den deaktiverende brugerhandling via onboardede domænecontrollere. Afbrydelse af angreb deaktiverer også brugerkontoen på den synkroniserede entra-id-konto.

- Når brugerkontoen kun hostes i Entra ID (oprindelig skykonto): Afbrydelse af angreb deaktiverer brugerkontoen på den synkroniserede Entra-id-konto.

Bemærk!

Deaktivering af brugerkontoen i Microsoft Entra ID er ikke afhængig af installationen af Microsoft Defender for Identity.

Indeholder bruger – baseret på Microsoft Defender for Endpoint funktion indeholder denne svarhandling automatisk mistænkelige identiteter midlertidigt for at hjælpe med at blokere enhver tværgående bevægelse og ekstern kryptering, der er relateret til indgående kommunikation med Defender for Endpoints onboardede enheder.

Du kan få flere oplysninger under Afhjælpningshandlinger i Microsoft Defender XDR.

Identificer, når der opstår en angrebsafbrydelse i dit miljø

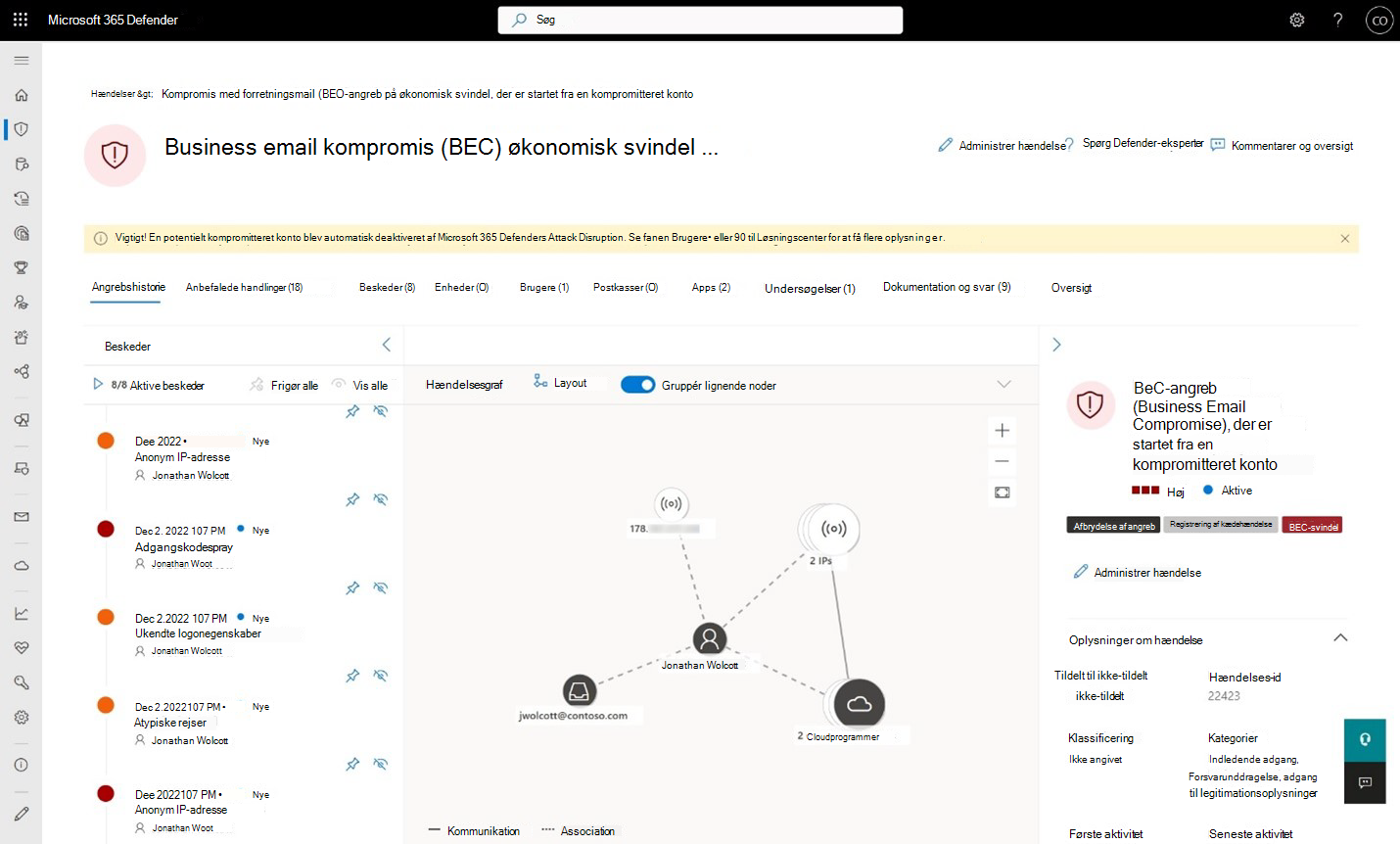

Den Defender XDR hændelsesside afspejler de automatiske angrebsafbrydelser via angrebshistorien og den status, der er angivet af en gul linje (Figur 1). Hændelsen viser et dedikeret afbrydelsesmærke, fremhæver status for de aktiver, der er indeholdt i hændelsesgrafen, og føjer en handling til Løsningscenter.

figur 1. Hændelsesvisning, der viser den gule linje, hvor automatisk angrebsafbrydelse tog handling

figur 1. Hændelsesvisning, der viser den gule linje, hvor automatisk angrebsafbrydelse tog handling

Den Defender XDR brugeroplevelse omfatter nu yderligere visuelle tip for at sikre synligheden af disse automatiske handlinger. Du kan finde dem på tværs af følgende oplevelser:

I hændelseskøen:

- Et tag med titlen Angrebsforstyrrelse vises ud for berørte hændelser

På hændelsessiden:

- Et tag med titlen Angrebsforstyrrelse

- Et gult banner øverst på siden, der fremhæver den automatiske handling, der udføres

- Den aktuelle aktivstatus vises i hændelsesdiagrammet, hvis der udføres en handling på et aktiv, f.eks. konto deaktiveret eller enhed indeholdt

Via API:

Der føjes en streng (afbrydelse af angreb) til slutningen af titlerne på hændelser med høj genkendelsessikkerhed, der sandsynligvis afbrydes automatisk. Det kan f.eks. være:

BEC-angreb på økonomisk svindel, der er startet fra en kompromitteret konto (afbrydelse af angreb)

Du kan finde flere oplysninger under Få vist oplysninger om angrebsforstyrrelse og resultater.

Næste trin

- Konfigurer automatisk afbrydelse af angreb

- Vis detaljer og resultater

- Hent mailmeddelelser om svarhandlinger

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.