Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Denne artikel indeholder en trinvis vejledning i, hvordan du konfigurerer en tjenesteprincipal til integration af Microsoft Fabric med Azure DevOps. Denne integration gør det muligt for Fabric-brugeren at udføre git-handling ved hjælp af en tjenesteprincipal. Hvis du vil automatisere Git-integration ved hjælp af API'er med en tjenesteprincipal, skal du se Automatiser Git-integration ved hjælp af API'er

Forudsætninger

Hvis du vil registrere et program med din Microsoft Entra-lejer og bruge det til at integrere dit Fabric-arbejdsområde med Git, skal du have:

- Mindst tilladelser som cloudprogramadministrator .

- Et Fabric-arbejdsområde med administratortilladelser.

Trin 1: Registrer et program med Microsoft Entra ID

Registrer dit program med Microsoft Entra ID, og opret en hemmelighed ved at følge vejledningen i Registrer din app. Bekræft, at organisationens politikker tillader oprettelse af klienthemmeligheder og deres brug til tokenerhvervelse. Sørg for at gemme hemmeligheden, det er nødvendigt i et senere trin.

Hvis dit program er placeret i en lejer, der ikke er den samme som startsiden for din Azure DevOps-forekomst, skal du se Overvejelser i forbindelse med flere lejere.

Notat

Sørg for at gemme hemmeligheden. Det bruges i de senere trin.

Du kan få flere oplysninger under Program- og tjenesteprincipalobjekter i Microsoft Entra ID og Bedste praksis for sikkerhed for programegenskaber i Microsoft Entra ID.

Du kan finde et eksempel på programregistrering og oprettelse af tjenesteprincipal under Registrere en Microsoft Entra-app, og oprette en tjenesteprincipal.

Trin 2: Tildel en tjenesteprincipal til en DevOps-organisation

Når vi har oprettet vores program og tjenesteprincipalen, skal vi føje det til vores Azure DevOps-organisation for at give adgang til ressourcer.

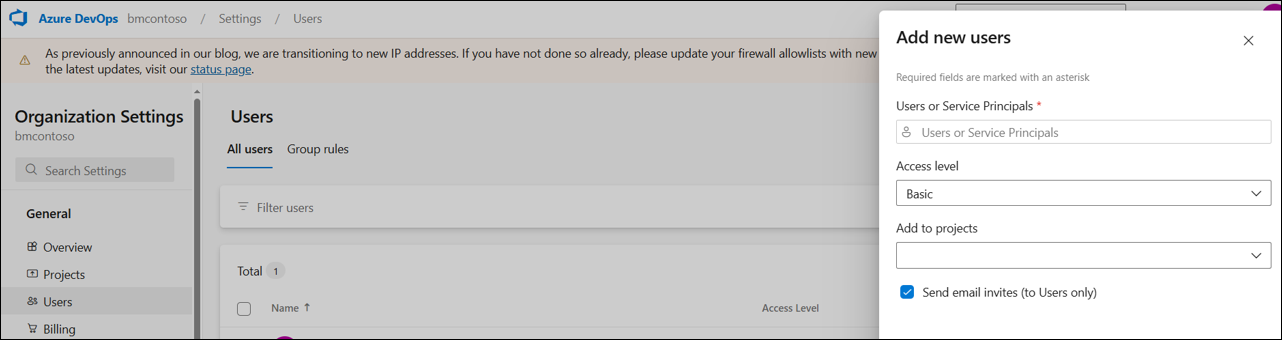

- Log på din Azure DevOps-organisation

- Gå til Organisationsindstillinger –> Bruger –> Tilføj brugere

- Vælg at tilføje tjenesteprincipalen

- Naviger til relevante Azure DevOps-projektindstillinger ->Teams

- Føj tjenesteprincipalen til det relevante team

Trin 3: Opret forbindelse til Azure DevOps-kildestyring

Derefter opretter vi Azure DevOps-kildekontrolforbindelsen. Følgende oplysninger er nødvendige for at fuldføre dette trin.

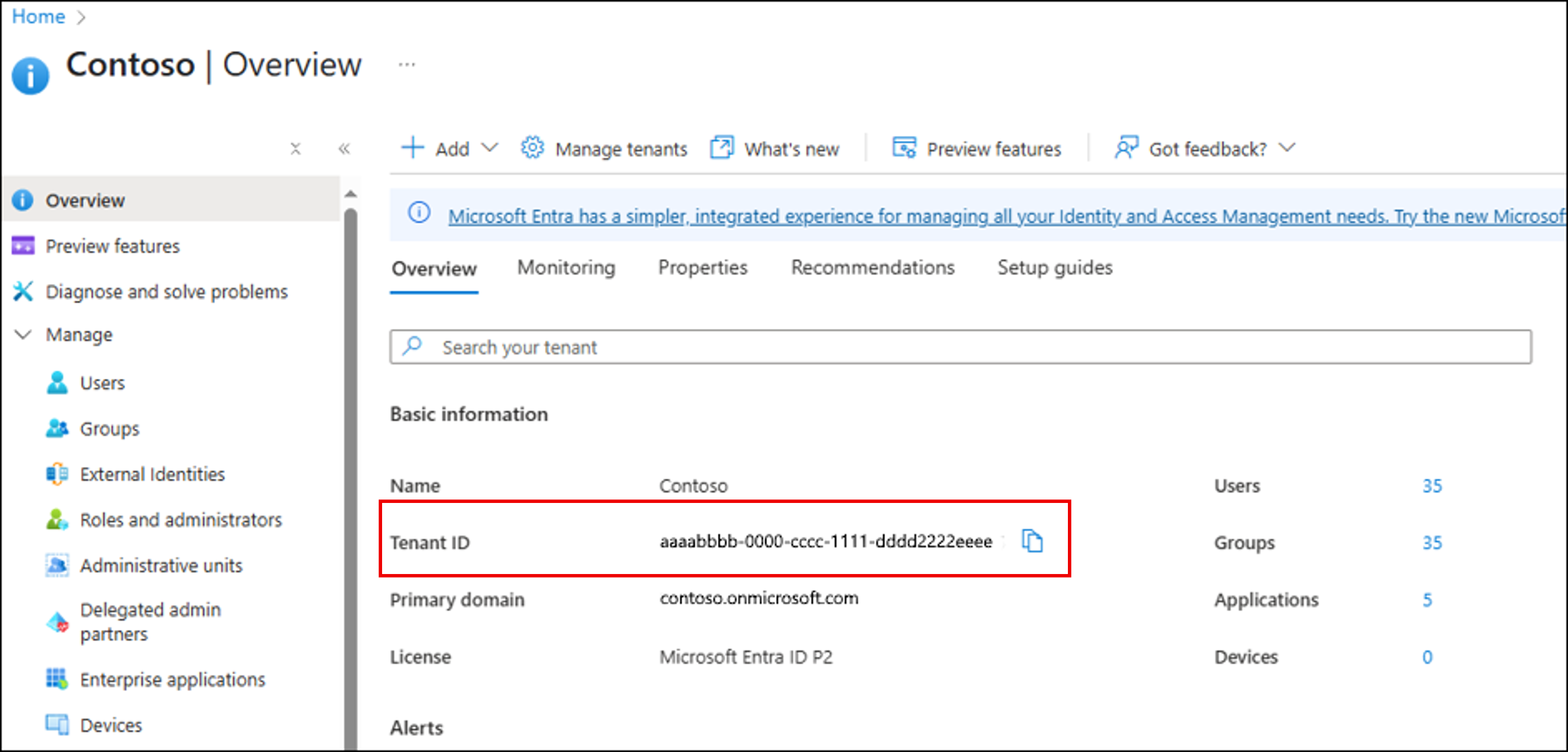

Hent lejer-id'et

Brug følgende trin for at hente lejer-id'et.

- Gå til Azure Portal , og log på med dine legitimationsoplysninger.

- Gå til Microsoft Entra ID (Azure Active Directory)

- Under afsnittet "Oversigt" kan du se dit "Lejer-id" på listen.

Du kan finde andre måder at hente lejer-id'et på under Sådan finder du dit Microsoft Entra-lejer-id.

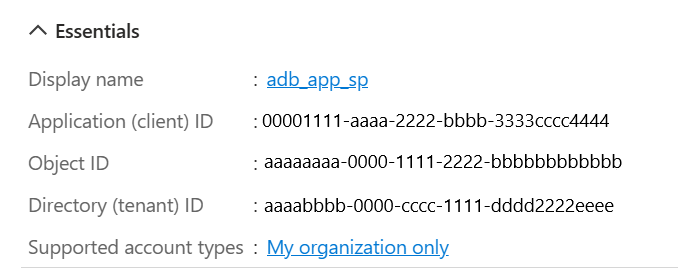

Hent tjenesteprincipal-id'et

Brug følgende trin for at hente tjenesteprincipal-id'et.

- Gå til Azure Portal , og log på med dine legitimationsoplysninger.

- Gå til Microsoft Entra ID (Azure Active Directory)

- Til venstre skal du vælge Appregistreringer

- Naviger til appen, og vælg fanen Oversigt

- Brug program-id'et (klient) til tjenesteprincipal-id'et

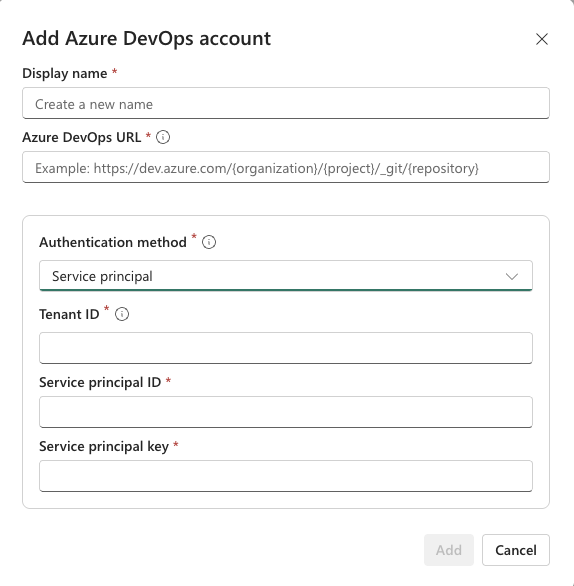

Oprette forbindelsen til kildekontrolelementet

Hvis du vil oprette forbindelsen til kildekontrolelementet, skal du bruge følgende oplysninger og trin.

| Navn | Description |

|---|---|

| Vis navn | Navnet på kildekontrolforbindelsen. Det skal være unikt. |

| URL-adresse til Azure DevOps | URL-adressen til dit lager i Azure DevOps. |

| Godkendelsesmetode | Godkendelsesmetoden for forbindelsen. Service Principal skal vælges |

| Lejer-id | Id'et for den lejer, hvor Azure DevOps er placeret. Se afsnittet Hent lejer-id'et . |

| Tjenesteprincipal-id | Program-id'et (klient) fra appoversigten på Azure Portal. Se afsnittet Hent tjenesteprincipal-id . |

| Nøgle til tjenesteprincipal | Det er hemmeligheden, der blev opnået i trin 1. |

- Vælg indstillinger for arbejdsområde i et arbejdsområde

- Vælg Git-integration

- Vælg Azure DevOps

- Klik på Tilføj konto

- Angiv et navn under Vist navn.

- Angiv URL-adressen til Azure DevOps.

- Under Godkendelsesmetode skal du vælge Tjenesteprincipal.

- Udfyld de andre oplysninger (lejer-id, tjenesteprincipal-id, tjenesteprincipalnøgle) ved hjælp af oplysningerne ovenfor.

- Når du har tilføjet forbindelsen, skal du klikke på tilslut og udfylde git-forbindelsesoplysningerne. Du kan finde flere oplysninger under Oprette forbindelse til et arbejdsområde

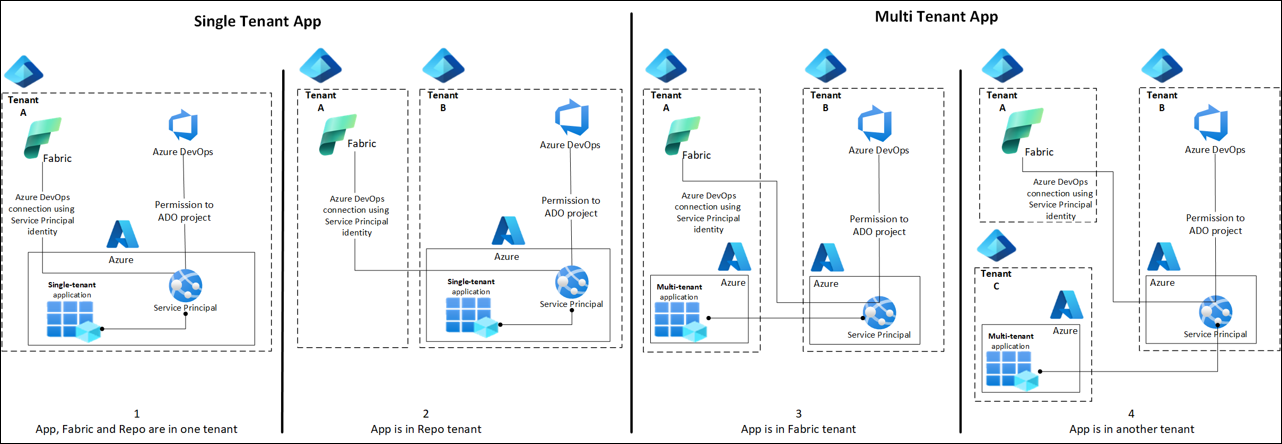

Overvejelser i forbindelse med oprettelse af tjenesteprincipaler

Hvis du vil have adgang til ressourcer, der er sikret af en Microsoft Entra-lejer, skal dit program have en sikkerhedsprincipal. Når du opretter dit program, oprettes tjenesteprincipalen automatisk på den lejer, hvor programmet er placeret.

I tilfælde, hvor din programlejer er forskellig fra hjemmelejeren for din Azure DevOps-forekomst, skal du oprette tjenesteprincipalen i Azure DevOps-lejeren. Overvej følgende scenarier, når du registrerer din app i trin 1, og se eksemplerne.

| Scenarie | Ansøgning registreret som | Oprettelse af tjenesteprincipal |

|---|---|---|

| 1 – Struktur, DevOps, program i samme lejer | Kun konti i denne organisationsmappe – apps med en enkelt lejer | Ingen andre krav |

| 2 – DevOps og program i samme lejer | Kun konti i denne organisationsmappe – apps med en enkelt lejer | Ingen andre krav |

| 3 – Struktur og program i én lejer, DevOps i en separat lejer | Konti i et hvilket som helst organisationskatalog – apps med flere lejere | Opret SP i Azure DevOps-lejer. Se eksempler. |

| 4 – Struktur, DevOps og program er alle placeret i forskellige lejere | Konti i et hvilket som helst organisationskatalog – apps med flere lejere | Opret SP i Azure DevOps-lejer. Se eksempler. |

Du kan oprette tjenesteprincipalen i Azure DevOps-lejeren ved hjælp af et af eksemplerne. I følgende eksempler kan du se, hvordan du gør dette med Azure CLI og PowerShell. Begge eksempler forudsætter, at dit program er i lejer A, og Azure DevOps er i lejer B.

az login --tenant <your-tenant-id> # where --tenant is the tenant ID of Azure DevOps tenant (tenant B)

az ad sp create --id <app id> # where --id <app id> is the client ID of the application in tenant A

Du kan finde flere oplysninger under Hvordan og hvorfor programmer føjes til Microsoft Entra ID og Lejer i Microsoft Entra ID.

Appendiks: Rediger forbindelsesoplysninger for tjenesteprincipalen

Når du har brug for at opdatere oplysningerne om tjenesteprincipalen, f.eks. opdatere tjenesteprincipalnøglen, skal du bruge følgende instruktioner: )

- I Fabric-indstillinger skal du navigere til Administrer forbindelser og gateways. Find den cloudforbindelse, du tidligere har oprettet.

- Rediger forbindelsen med de opdaterede indstillinger.

Notat

Hvis du vil oprette en ny forbindelse i stedet for at redigere en eksisterende, skal du gøre dette ved at vælge +Ny i øverste venstre hjørne for at tilføje en ny cloudforbindelse.

- Når du er færdig med at redigere forbindelsen, skal du klikke på Gem.