Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Aktivering af enkeltlogon (SSO) gør det nemt for Power BI-rapporter og -dashboards at opdatere data fra kilder i det lokale miljø, samtidig med at tilladelser på brugerniveau, der er konfigureret for disse kilder, respekteres. Brug begrænset Kerberos-delegering for at aktivere problemfri SSO-forbindelse.

I denne artikel beskrives de trin, du skal udføre for at konfigurere Kerberos-baseret SSO fra Power BI-tjenesten til datakilder i det lokale miljø.

Forudsætninger

Flere elementer skal konfigureres, for at begrænset Kerberos-delegering fungerer korrekt, herunder tjenesteprincipalnavne (SPN'er) og delegeringsindstillinger for tjenestekonti.

Seddel

Brug af DNS-aliass med SSO understøttes ikke.

Konfigurationsdisposition

De trin, der kræves for at konfigurere enkeltlogon for gatewayen, er beskrevet nedenfor.

Fuldfør alle trinnene i afsnit 1: Grundlæggende konfiguration.

Afhængigt af dit Active Directory-miljø og de anvendte datakilder skal du muligvis fuldføre en del af eller hele konfigurationen, der er beskrevet i afsnit 2: Miljøspecifik konfiguration.

Mulige scenarier, der kan kræve yderligere konfiguration, er angivet nedenfor:

Scenarie Gå til Dit Active Directory-miljø er sikkerhedshærdet. Føj gatewaytjenestekonto til Windows Authorization and Access Group Gatewaytjenestekontoen og de brugerkonti, som gatewayen repræsenterer, er i separate domæner eller skove. Føj gatewaytjenestekonto til Windows Authorization and Access Group Du har ikke konfigureret Microsoft Entra Connect med synkronisering af brugerkonti, og det UPN, der bruges i Power BI for brugere, stemmer ikke overens med UPN'et i dit lokale Active Directory-miljø. Angiv konfigurationsparametre for brugertilknytning på gatewaycomputeren Du planlægger at bruge en SAP HANA-datakilde med SSO. Fuldfør konfigurationstrin, der er specifikke for datakilden Du planlægger at bruge en SAP BW-datakilde med SSO. Fuldfør konfigurationstrin, der er specifikke for datakilden Du planlægger at bruge en Teradata-datakilde med SSO. Fuldfør konfigurationstrin, der er specifikke for datakilden Valider konfigurationen som beskrevet i afsnit 3: Valider konfigurationen for at sikre, at SSO er konfigureret korrekt.

Afsnit 1: Grundlæggende konfiguration

Trin 1: Installér og konfigurer Microsoft-datagatewayen i det lokale miljø

Datagatewayen i det lokale miljø understøtter en lokal opgradering og indstillingsovertagelse af eksisterende gateways.

Trin 2: Få rettigheder som domæneadministrator til at konfigurere indstillinger for SPN'er (SetSPN) og begrænset Kerberos-delegering

Hvis du vil konfigurere SPN'er og Kerberos-delegeringsindstillinger, bør en domæneadministrator undgå at tildele rettigheder til en person, der ikke har rettigheder som domæneadministrator. I følgende afsnit gennemgår vi de anbefalede konfigurationstrin mere detaljeret.

Trin 3: Konfigurer gatewaytjenestekontoen

Mulighed A nedenfor er den påkrævede konfiguration, medmindre du har både konfigureret Microsoft Entra Connect og brugerkonti synkroniseret. I så fald anbefales mulighed B.

Mulighed A: Kør Windows-gatewaytjenesten som en domænekonto med SPN

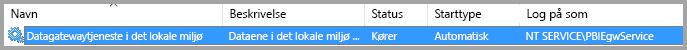

I en standardinstallation kører gatewayen som den computerbaserede tjenestekonto NT Service\PBIEgwService.

Hvis du vil aktivere begrænset Kerberos-delegering, skal gatewayen køre som en domænekonto, medmindre din Microsoft Entra-forekomst allerede er synkroniseret med din lokale Active Directory-forekomst (ved hjælp af Microsoft Entra DirSync/Connect). Hvis du vil skifte til en domænekonto, skal du se Skift gatewaytjenestekonto.

Konfigurer et SPN for gatewaytjenestekontoen

Først skal du afgøre, om der allerede er oprettet et SPN for den domænekonto, der bruges som gatewaytjenestekonto:

Som domæneadministrator skal du starte MMC-snap-in'et Active Directory-brugere og -computere (Microsoft Management Console).

Højreklik på domænenavnet i ruden til venstre, vælg Find, og angiv derefter kontonavnet på gatewaytjenestekontoen.

Højreklik på gatewaytjenestekontoen i søgeresultatet, og vælg Egenskaber.

Hvis fanen Delegering er synlig i dialogboksen Egenskaber , er der allerede oprettet et SPN, og du kan springe til Konfigurer begrænset Kerberos-delegering.

Hvis der ikke er en delegeringsfane i dialogboksen Egenskaber , kan du manuelt oprette et SPN for kontoen for at aktivere den. Brug det setspn-værktøj , der følger med Windows (du skal have rettigheder som domæneadministrator for at oprette SPN'et).

Lad os f.eks. antage, at gatewaytjenestekontoen er Contoso\GatewaySvc , og at gatewaytjenesten kører på computeren med navnet MyGatewayMachine. Kør følgende kommando for at angive SPN'et for gatewaytjenestekontoen:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcDu kan også angive SPN'et ved hjælp af MMC-snap-in'et Active Directory-brugere og -computere .

Mulighed B: Konfigurer computeren til Microsoft Entra Connect

Hvis Microsoft Entra Connect er konfigureret, og brugerkonti er synkroniseret, behøver gatewaytjenesten ikke at udføre lokale Microsoft Entra-opslag på kørselstidspunktet. I stedet kan du blot bruge det lokale sikkerheds-id (SID) for gatewaytjenesten til at fuldføre al påkrævet konfiguration i Microsoft Entra ID. Konfigurationstrinnene for begrænset Kerberos-delegering, der er beskrevet i denne artikel, er de samme som de konfigurationstrin, der kræves i Microsoft Entra-konteksten. De anvendes på gatewayens computerobjekt (som identificeret af sid'et for den lokale tjeneste) i Microsoft Entra-id i stedet for domænekontoen. Sid'et for den lokale tjeneste for NT SERVICE/PBIEgwService er som følger:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Hvis du vil oprette SPN'et for dette SID på Power BI Gateway-computeren, skal du køre følgende kommando fra en administrativ kommandoprompt (erstat <COMPUTERNAME> med navnet på Power BI Gateway-computeren):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Seddel

Afhængigt af dine lokale sikkerhedsindstillinger skal du muligvis føje gatewaytjenestekontoen NT SERVICE\PBIEgwService til den lokale administratorgruppe på gatewaycomputeren og derefter genstarte gatewaytjenesten i gatewayappen. Denne indstilling understøttes ikke for scenarier, der har flere gateways, da Active Directory gennemtvinger entydige SPN'er på tværs af et helt område. I disse scenarier skal du i stedet bruge mulighed A .

Trin 4: Konfigurer begrænset Kerberos-delegering

Du kan konfigurere delegeringsindstillinger for enten begrænset Kerberos-standarddelegering eller ressourcebaseret Begrænset Kerberos-delegering. Du kan få flere oplysninger om forskellene mellem de to tilgange til delegering under Oversigt over begrænset Kerberos-delegering.

Følgende tjenestekonti er påkrævet:

- Gatewaytjenestekonto: Tjenestebruger, der repræsenterer gatewayen i Active Directory, med et SPN konfigureret i trin 3.

- Datakildetjenestekonto: Tjenestebruger, der repræsenterer datakilden i Active Directory, med et SPN knyttet til datakilden.

Seddel

Gateway- og datakildetjenestekonti skal være separate. Den samme tjenestekonto kan ikke bruges til at repræsentere både gatewayen og datakilden.

Afhængigt af hvilken fremgangsmåde du vil bruge, skal du gå til et af følgende afsnit. Udfyld ikke begge sektioner.

- Mulighed A: Begrænset Kerberos-standarddelegering. Dette er standardanbefalingerne for de fleste miljøer.

- Mulighed B: Ressourcebaseret Begrænset Kerberos-delegering. Dette er påkrævet, hvis datakilden tilhører et andet domæne end din gateway.

Mulighed A: Begrænset Kerberos-standarddelegering

Vi angiver nu delegeringsindstillingerne for gatewaytjenestekontoen. Der er flere værktøjer, du kan bruge til at udføre disse trin. Her bruger vi MMC-snap-in'et Active Directory-brugere og -computere til at administrere og publicere oplysninger i mappen. Den er som standard tilgængelig på domænecontrollere. på andre computere kan du aktivere den via Windows-funktionskonfiguration.

Vi skal konfigurere begrænset Kerberos-delegering med protokolovergang. Med begrænset delegering skal du være eksplicit om, hvilke tjenester du tillader gatewayen at præsentere delegerede legitimationsoplysninger for. Det er f.eks. kun SQL Server eller SAP HANA-serveren, der accepterer delegeringskald fra gatewaytjenestekontoen.

I dette afsnit forudsættes det, at du allerede har konfigureret SPN'er for dine underliggende datakilder (f.eks. SQL Server, SAP HANA, SAP BW, Teradata eller Spark). Du kan få mere at vide om, hvordan du konfigurerer disse datakildeserver-SPN'er, i den tekniske dokumentation til den pågældende databaseserver og i afsnittet Hvilket SPN kræver din app? i blogindlægget Min Kerberos-tjekliste .

I følgende trin antager vi, at vi har et lokalt miljø med to computere i det samme domæne: en gatewaycomputer og en databaseserver, der kører SQL Server, og som allerede er konfigureret til Kerberos-baseret SSO. Trinnene kan vedtages for en af de andre understøttede datakilder, så længe datakilden allerede er konfigureret til Kerberos-baseret enkeltlogon. I dette eksempel bruger vi følgende indstillinger:

- Active Directory-domæne (Netbios): Contoso

- Navn på gatewaycomputer: MyGatewayMachine

- Gatewaytjenestekonto: Contoso\GatewaySvc

- Navn på SQL Server-datakildecomputer: TestSQLServer

- Sql Server-datakildetjenestekonto: Contoso\SQLService

Sådan konfigurerer du delegeringsindstillingerne:

Åbn MMC-snap-in'et Active Directory-brugere og -computere med rettigheder som domæneadministrator.

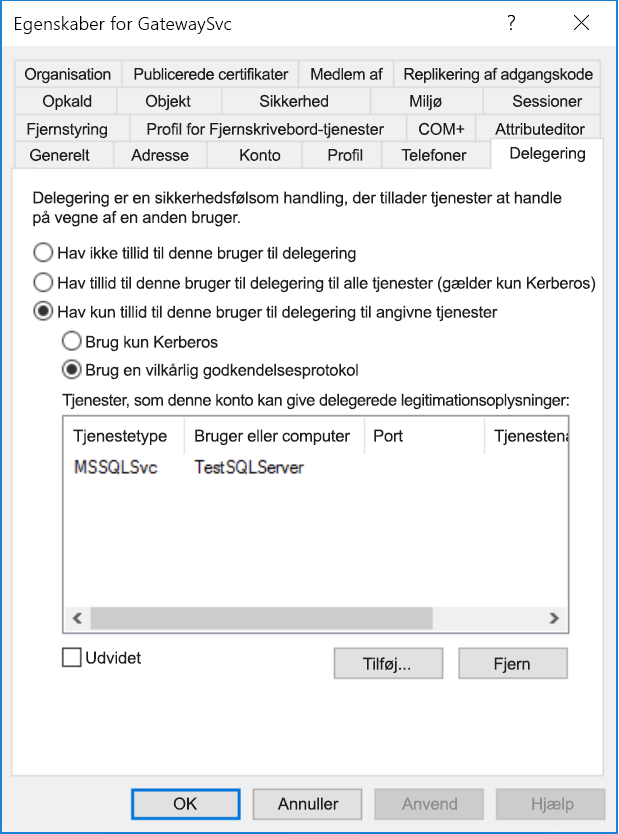

Højreklik på gatewaytjenestekontoen (Contoso\GatewaySvc), og vælg Egenskaber.

Vælg fanen Delegering .

Vælg Hav kun tillid til denne computer til delegering til angivne tjenester Brug en>godkendelsesprotokol.

Under Tjenester, som denne konto kan præsentere delegerede legitimationsoplysninger til, skal du vælge Tilføj.

Vælg Brugere eller computere i den nye dialogboks.

Angiv tjenestekontoen for datakilden, og vælg derefter OK.

En SQL Server-datakilde kan f.eks. have en tjenestekonto som Contoso\SQLService. Der skulle allerede være angivet et passende SPN for datakilden for denne konto.

Vælg det SPN, du har oprettet for databaseserveren.

I vores eksempel begynder SPN med MSSQLSvc. Hvis du har tilføjet både FQDN og NetBIOS SPN for databasetjenesten, skal du vælge begge dele. Du kan muligvis kun se én.

Vælg OK.

Du bør nu kunne se SPN'et på listen over tjenester, som gatewaytjenestekontoen kan præsentere delegerede legitimationsoplysninger for.

Hvis du vil fortsætte konfigurationsprocessen, skal du gå til Tildel gatewaytjenestekontoen lokale politikrettigheder på gatewaycomputeren.

Mulighed B: Ressourcebaseret Begrænset Kerberos-delegering

Du bruger ressourcebaseret begrænset Kerberos-delegering til at aktivere SSO-forbindelse til Windows Server 2012 og nyere versioner. Denne type delegering tillader, at front end- og back end-tjenester er i forskellige domæner. Hvis det skal fungere, skal domænet for back end-tjenesten have tillid til front end-tjenestedomænet.

I følgende trin antager vi, at vi har et lokalt miljø med to computere i forskellige domæner: en gatewaycomputer og en databaseserver, der kører SQL Server, og som allerede er konfigureret til Kerberos-baseret SSO. Disse trin kan vedtages for en af de andre understøttede datakilder, så længe datakilden allerede er konfigureret til Kerberos-baseret SSO. I dette eksempel bruger vi følgende indstillinger:

- Active Directory-frontenddomæne (Netbios): ContosoFrontEnd

- Active Directory-backenddomæne (Netbios): ContosoBackEnd

- Navn på gatewaycomputer: MyGatewayMachine

- Gatewaytjenestekonto: ContosoFrontEnd\GatewaySvc

- Navn på SQL Server-datakildecomputer: TestSQLServer

- Sql Server-datakildetjenestekonto: ContosoBackEnd\SQLService

Fuldfør følgende konfigurationstrin:

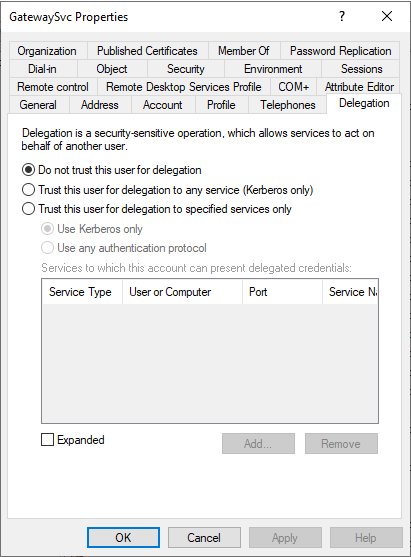

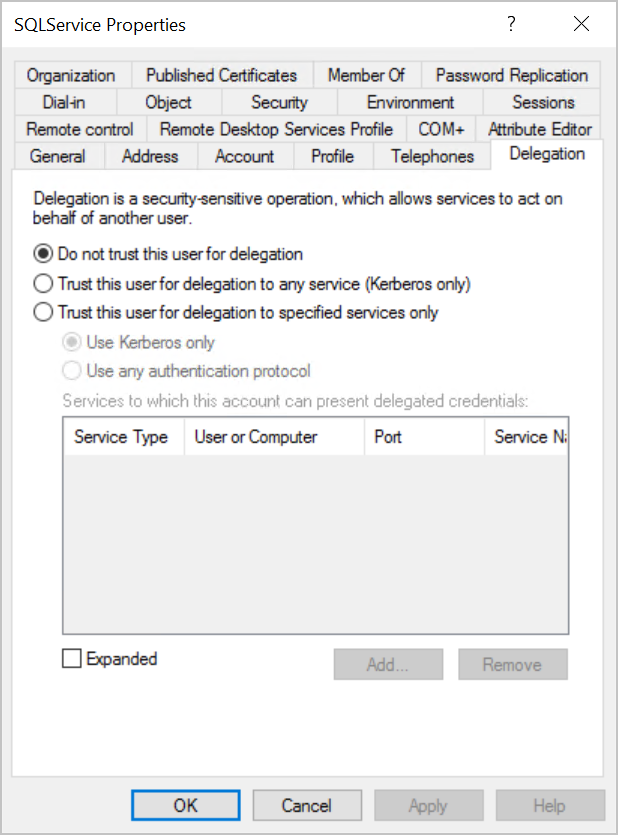

Brug MMC-snap-in'et Active Directory-brugere og -computere på domænecontrolleren for domænet ContosoFrontEnd , og bekræft, at der ikke er anvendt nogen delegeringsindstillinger for gatewaytjenestekontoen.

Brug Active Directory-brugere og -computere på domænecontrolleren for domænet ContosoBackEnd , og bekræft, at der ikke er anvendt nogen delegeringsindstillinger for back end-tjenestekontoen.

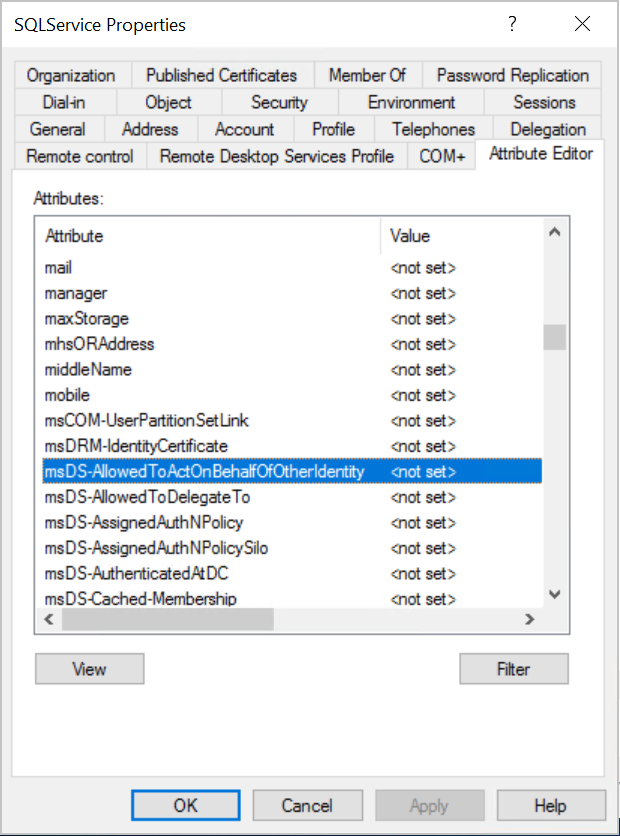

Under fanen Attributeditor under kontoegenskaberne skal du kontrollere, at attributten msDS-AllowedToActOnBehalfOfOtherIdentity ikke er angivet.

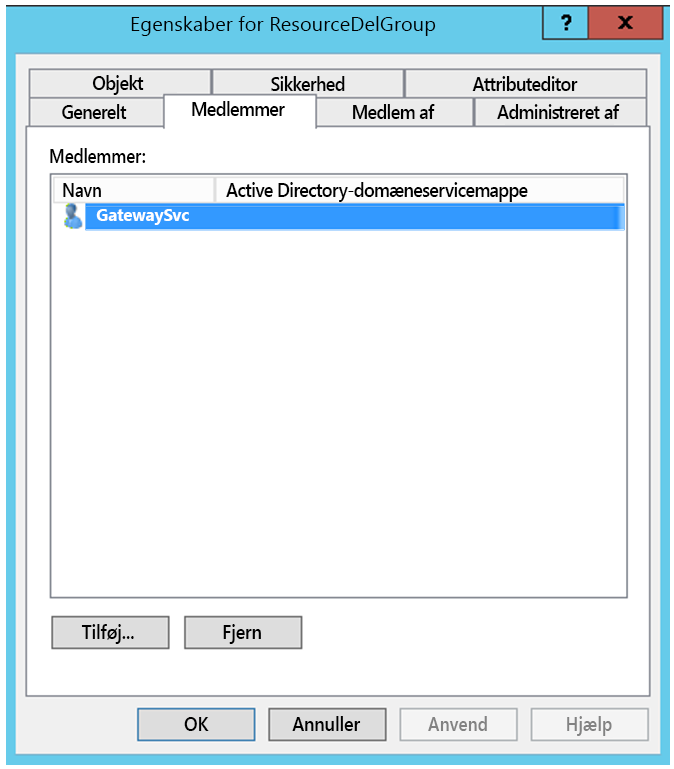

I Active Directory-brugere og -computere skal du oprette en gruppe på domænecontrolleren for domænet ContosoBackEnd . Føj gatewaytjenestekontoen for GatewaySvc til gruppen ResourceDelGroup .

Hvis du vil tilføje brugere fra et domæne, der er tillid til, skal denne gruppe have området Domæne lokalt.

Åbn en kommandoprompt, og kør følgende kommandoer i domænecontrolleren for domænet ContosoBackEnd for at opdatere attributten msDS-AllowedToActOnBehalfOfOtherIdentity for back end-tjenestekontoen:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cI Active Directory-brugere og -computere skal du kontrollere, at opdateringen afspejles under fanen Attributeditor i egenskaberne for back end-tjenestekontoen.

Trin 5: Aktivér AES-kryptering på tjenestekonti

Anvend følgende indstillinger på gatewaytjenestekontoen og alle datakildetjenestekonti, som gatewayen kan delegere til:

Seddel

Hvis der er defineret eksisterende enctypes på tjenestekontiene, skal du kontakte Active Directory-administratoren, fordi hvis du følger nedenstående trin, overskrives de eksisterende enctypeværdier og kan ødelægge klienter.

Åbn MMC-snap-in'et Active Directory-brugere og -computere med rettigheder som domæneadministrator.

Højreklik på gateway-/datakildetjenestekontoen, og vælg Egenskaber.

Vælg fanen Konto.

Under Kontoindstillinger skal du aktivere mindst én (eller begge) af følgende indstillinger. Bemærk, at de samme indstillinger skal aktiveres for alle tjenestekonti.

- Denne konto understøtter Kerberos AES 128-bit kryptering

- Denne konto understøtter Kerberos AES 256-bit kryptering

Seddel

Hvis du er usikker på, hvilket krypteringsskema du skal bruge, skal du kontakte Active Directory-administratoren.

Trin 6: Tildel gatewaytjenestekontoen lokale politikrettigheder på gatewaycomputeren

Til sidst skal du på den computer, der kører gatewaytjenesten (MyGatewayMachine i vores eksempel), tildele gatewaytjenestekontoen de lokale politikker Repræsenter en klient efter godkendelse og Handling som en del af operativsystemet (SeTcbPrivilege). Udfør denne konfiguration med editoren til lokal gruppepolitik (gpedit.msc).

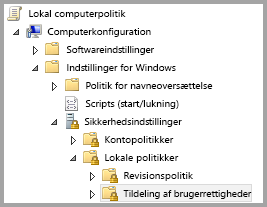

Kør gpedit.msc på gatewaycomputeren.

Gå til Lokal computerpolitik>Computerkonfiguration>Windows-indstillinger>Sikkerhedsindstillinger>Lokale politikker>Tildeling af brugerrettigheder.

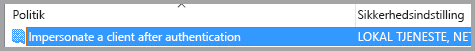

Under Tildeling af brugerrettigheder på listen over politikker skal du vælge Repræsenter en klient efter godkendelse.

Højreklik på politikken, åbn Egenskaber, og få derefter vist listen over konti.

Listen skal indeholde gatewaytjenestekontoen (Contoso\GatewaySvc eller ContosoFrontEnd\GatewaySvc afhængigt af typen af begrænset delegering).

Under Tildeling af brugerrettigheder skal du vælge Handling som en del af operativsystemet (SeTcbPrivilege) på listen over politikker. Sørg for, at gatewaytjenestekontoen er inkluderet på listen over konti.

Genstart processen for datagatewaytjenesten i det lokale miljø .

Trin 7: Windows-konto kan få adgang til gatewaycomputeren

SSO bruger Windows-godkendelse, så sørg for, at Windows-kontoen har adgang til gatewaycomputeren. Hvis du ikke er sikker, skal du føje NT-AUTHORITY\Authenticated Users (S-1-5-11) til gruppen "Brugere" på den lokale computer.

Afsnit 2: Miljøspecifik konfiguration

Føj gatewaytjenestekonto til Windows Authorization and Access Group

Fuldfør dette afsnit, hvis en af følgende situationer gælder:

- Dit Active Directory-miljø er sikkerhedshærdet.

- Gatewaytjenestekontoen og de brugerkonti, som gatewayen repræsenterer, er i separate domæner eller skove.

Du kan også føje gatewaytjenestekontoen til Windows Authorization and Access Group i situationer, hvor domænet eller området ikke er blevet hærdet, men det er ikke påkrævet.

Du kan få flere oplysninger under Adgang til Windows-godkendelse.

Hvis du vil fuldføre dette konfigurationstrin, skal du for hvert domæne, der indeholder Active Directory-brugere, repræsentere gatewaytjenestekontoen:

- Log på en computer i domænet, og start MMC-snap-in'et Active Directory-brugere og -computere.

- Find gruppen Windows Authorization and Access Group, som typisk findes i den indbyggede objektbeholder.

- Dobbeltklik på gruppen, og vælg fanen Medlemmer .

- Vælg Tilføj , og skift domæneplaceringen til det domæne, som gatewaytjenestekontoen er placeret i.

- Skriv navnet på gatewaytjenestens konto, og vælg Kontrollér navne for at kontrollere, at gatewaytjenestekontoen er tilgængelig.

- Vælg OK.

- Vælg Anvend.

- Genstart gatewaytjenesten.

Angiv konfigurationsparametre for brugertilknytning på gatewaycomputeren

Fuldfør denne sektion, hvis:

- Du har ikke konfigureret Microsoft Entra Connect med synkronisering af brugerkonti OG

- Det UPN, der bruges i Power BI til brugere, stemmer ikke overens med UPN'et i dit lokale Active Directory-miljø.

Hver Active Directory-bruger, der er tilknyttet på denne måde, skal have SSO-tilladelser til din datakilde.

Åbn den primære gatewaykonfigurationsfil,

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Denne fil gemmes som standard påC:\Program Files\On-premises data gateway.Angiv ADUserNameLookupProperty til en ubrugt Active Directory-attribut. Vi bruger

msDS-cloudExtensionAttribute1i de efterfølgende trin. Denne attribut er kun tilgængelig i Windows Server 2012 og nyere.Angiv ADUserNameReplacementProperty til

SAMAccountName, og gem derefter konfigurationsfilen.Seddel

I scenarier med flere domæner skal du muligvis angive ADUserNameReplacementProperty for at

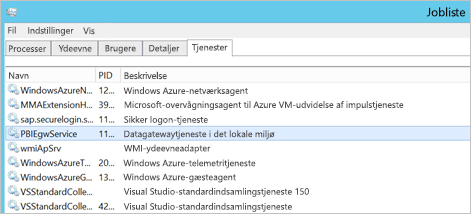

userPrincipalNamebevare brugerens domæneoplysninger.Under fanen Tjenester i Jobliste skal du højreklikke på gatewaytjenesten og vælge Genstart.

For hver bruger af Power BI-tjenesten, du vil aktivere Kerberos SSO for, skal du angive

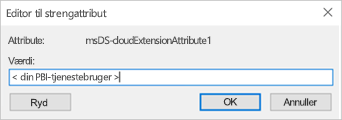

msDS-cloudExtensionAttribute1egenskaben for en lokal Active Directory-bruger (med SSO-tilladelse til din datakilde) til det fulde brugernavn (UPN) for brugeren af Power BI-tjenesten. Hvis du f.eks. logger på Power BI-tjenesten som test@contoso.com , og du vil knytte denne bruger til en lokal Active Directory-bruger med SSO-tilladelser, f.eks test@LOCALDOMAIN.COM. , skal du angive denne brugersmsDS-cloudExtensionAttribute1attribut til test@contoso.com.Du kan angive egenskaben

msDS-cloudExtensionAttribute1med MMC-snap-in'et Active Directory-brugere og -computere:Start Active Directory-brugere og -computere som domæneadministrator.

Højreklik på domænenavnet, vælg Find, og angiv derefter kontonavnet på den lokale Active Directory-bruger, der skal tilknyttes.

Vælg fanen Attributeditor .

Find egenskaben

msDS-cloudExtensionAttribute1, og dobbeltklik på den. Angiv værdien til det fulde brugernavn (UPN) for den bruger, du bruger til at logge på Power BI-tjenesten.Vælg OK.

Vælg Anvend. Kontrollér, at den korrekte værdi er angivet i kolonnen Value .

Fuldfør konfigurationstrin, der er specifikke for datakilden

For datakilder af typen SAP HANA, SAP BW og Teradata kræves der yderligere konfiguration for at bruge med SSO for gatewayen:

- Brug Kerberos til SSO til SAP HANA.

- Brug Kerberos enkeltlogon for SSO til SAP BW ved hjælp af CommonCryptoLib (sapcrypto.dll).

- Brug Kerberos til SSO til Teradata.

Seddel

Selvom andre SNC-biblioteker muligvis også fungerer for BW SSO, understøttes de ikke officielt af Microsoft.

Afsnit 3: Valider konfiguration

Trin 1: Konfigurer datakilder i Power BI

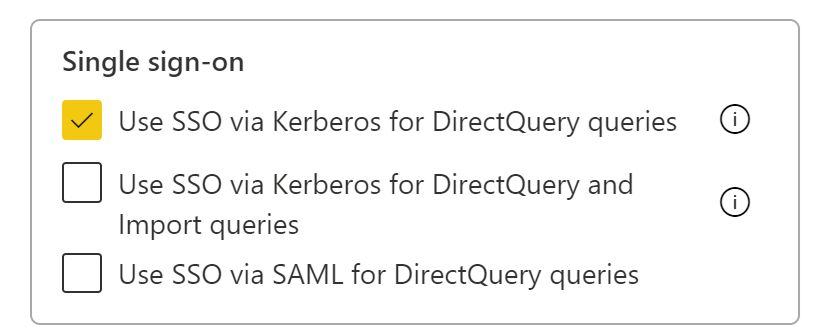

Når du har fuldført alle konfigurationstrinnene, skal du bruge siden Administrer gateway i Power BI til at konfigurere den datakilde, der skal bruges til SSO. Hvis du har flere gateways, skal du sikre dig, at du vælger den gateway, du har konfigureret til Kerberos SSO. Under Indstillinger for datakilden skal du derefter kontrollere Brug SSO via Kerberos til DirectQuery-forespørgsler eller Brug SSO via Kerberos til DirectQuery og importforespørgsler for DirectQuery-baserede rapporter, og Brug SSO via Kerberos til DirectQuery, og importforespørgsler kontrolleres for importbaserede rapporter.

Indstillingerne Brug SSO via Kerberos til DirectQuery-forespørgsler og Brug SSO via Kerberos til DirectQuery- og importforespørgsler giver en anden funktionsmåde for DirectQuery-baserede rapporter og importbaserede rapporter.

Brug SSO via Kerberos til DirectQuery-forespørgsler:

- For DirectQuery-baserede rapporter bruges brugerens SSO-legitimationsoplysninger.

- I forbindelse med importbaserede rapporter bruges SSO-legitimationsoplysningerne ikke, men de legitimationsoplysninger, der er angivet på datakildesiden, bruges.

Brug SSO via Kerberos til DirectQuery- og Import-forespørgsler:

- For DirectQuery-baserede rapporter bruges brugerens SSO-legitimationsoplysninger.

- I forbindelse med importbaserede rapporter bruges SSO-legitimationsoplysningerne for ejeren af den semantiske model, uanset hvilken bruger der udløser importen.

Trin 2: Test enkeltlogon

Gå til Test konfiguration af enkeltlogon (SSO) for hurtigt at validere, at konfigurationen er angivet korrekt, og foretag fejlfinding af almindelige problemer.

Trin 3: Kør en Power BI-rapport

Når du publicerer, skal du vælge den gateway, du har konfigureret til SSO, hvis du har flere gateways.

Relateret indhold

Du kan finde flere oplysninger om datagatewayen i det lokale miljø og DirectQuery i følgende ressourcer: