Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Kunderne har krav til beskyttelse af personlige oplysninger og overholdelse af regler og standarder for at sikre deres data ved at kryptere deres inaktive data. Derved sikres dataene mod, at der opstår en hændelse, hvor der stjæles en kopi af databasen. Hvis datakryptering er inaktiv, er databasedataene beskyttet mod at blive gendannet på en anden server uden krypteringsnøglen.

Alle kundedata, der lagres i Power Platform, krypteres som standard med stærke Microsoft-administrerede krypteringsnøgler. Microsoft gemmer og styrer databasekrypteringsnøglen til alle dine data, så du ikke behøver at gøre det. Men Power Platform leverer denne kundebaserede krypteringsnøgle (CMK) til det tilføjede databeskyttelseskontrolelement, hvor du selv kan administrere den databasekrypteringsnøgle, der er knyttet til dit Microsoft Dataverse-miljø. Dette giver dig mulighed for at ophæve krypteringsnøglen efter behov og forhindre Microsoft-adgang til dine kundedata, når du når som helst ophæver nøgleadgangen til vores tjenester.

Se denne kundeadministrerede video om nøgler for at få mere at vide om kundeadministreret nøgle i Power Platform.

Disse krypteringsnøglehandlinger findes sammen med kundeadministreret nøgle (CMK - Customer-Managed Key):

- Opret en RSA-nøgle (RSA-HSM) ud fra dit Azure Key Vault.

- Opret en Power Platform-virksomhedspolitik for nøglen.

- Giv Power Platform-virksomhedspolitikken tilladelse til at få adgang til key vault.

- Giv Power Platform-tjenesteadministratoren tilladelse til at læse virksomhedspolitikken.

- Anvend krypteringsnøgle til dit miljø.

- Genindlæs/fjern miljøets CMK-kryptering til Microsoft-administreret nøgle.

- Skift nøglen ved at oprette en ny virksomhedspolitik, fjerne miljøet fra CMK og indlæse CMK igen med en ny virksomhedspolitik.

- Lås CMK-miljøer ved at tilbagekalde CMK key vault og/eller nøgletilladelser.

- Overfør BYOK (bring-your-own-key)-miljøer til CMK ved at anvende CMK-nøgle.

I øjeblikket kan alle dine kundedata, der er gemt, kun i følgende apps og tjenester, krypteres med en nøgle, der administreres af kunden:

Kommerciel sky

- Dataverse (Brugerdefinerede løsninger og Microsoft-tjenester)

- Dataverse Copilot til modelbaserede apps

- Power Automate

- Chat til Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundeservice

- Dynamics 365 Customer Insights – Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finans og drift)

- Dynamics 365 Intelligent Order Management (Finans og drift)

- Dynamics 365 Project Operations (Finans og drift)

- Dynamics 365 Supply Chain Management (Finans og drift)

- Dynamics 365 Fraud Protection (Finans og drift)

- Copilot Studio

Sovereign Cloud – GCC High

- Dataverse (Brugerdefinerede løsninger og Microsoft-tjenester)

- Dataverse Copilot til modelbaserede apps

- Chat til Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundeservice

- Dynamics 365 Customer Insights – Data

- Copilot Studio

Bemærk!

- Kontakt en repræsentant for tjenester, der ikke er nævnt ovenfor, for at få oplysninger om kundebaseret nøglesupport.

- Nuance-samtalers ISR og velkomstindhold til producent er ikke inkluderet i nøglekryptering, der administreres af kunden.

- Forbindelsesindstillingerne for connectorer krypteres fortsat med en Microsoft-administreret nøgle.

- Viste Power Apps-navne, beskrivelser og forbindelsesmetadata krypteres fortsat med en Microsoft-administreret nøgle.

- Dit download, der resulterer i link og andre data, der produceres af løsningskontrolhåndhævelse under en løsningstjek, krypteres fortsat med en Microsoft-administreret nøgle.

Miljøer med programmer til finans og drift, hvor Power Platform-integration er aktiveret, kan også krypteres. Finans- og driftsmiljøer uden Power Platform-integration bruger fortsat den Microsoft-administrerede standardnøgle til at kryptere data. Flere oplysninger i Kryptering i programmer til finans og drift.

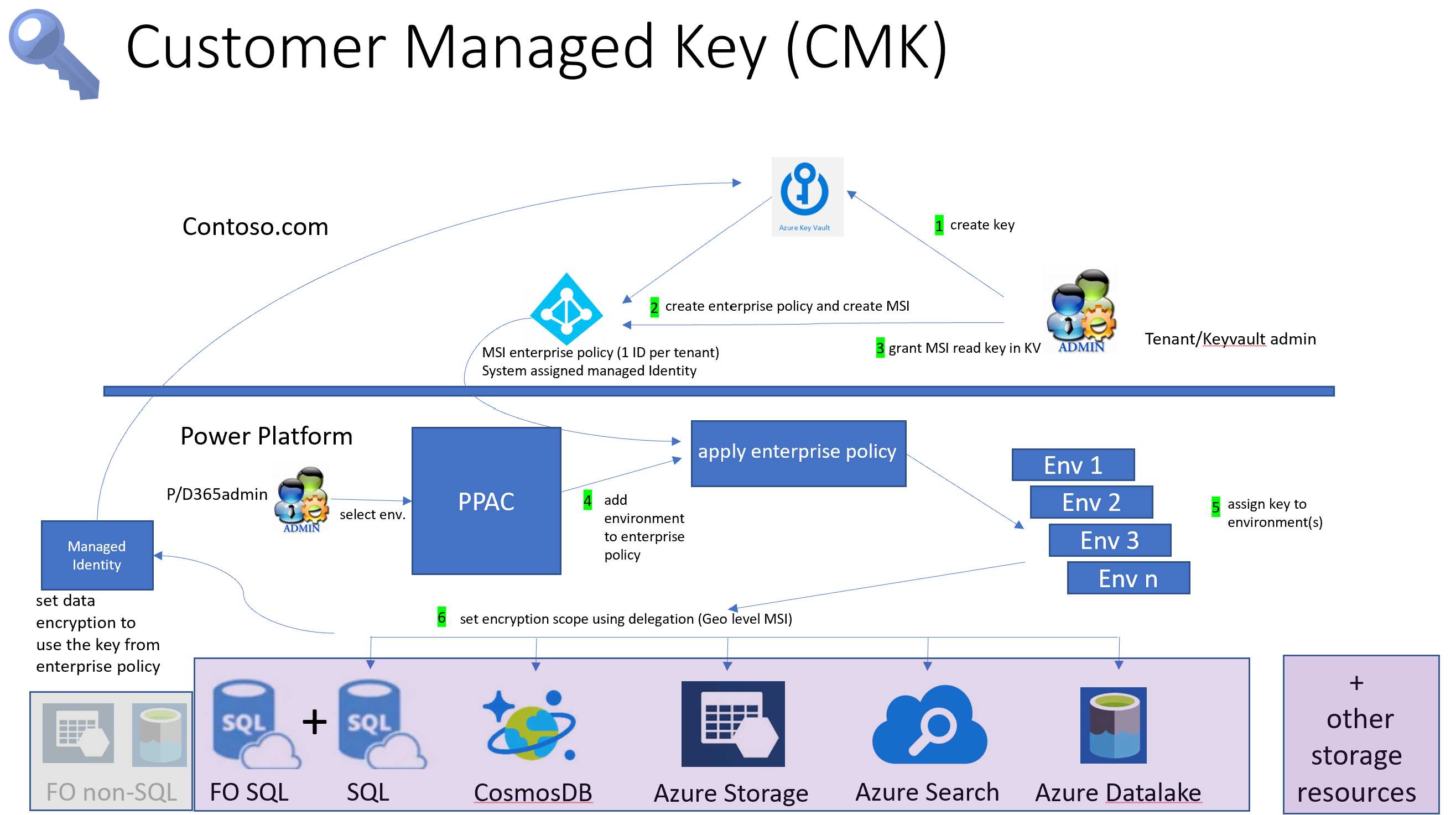

Introduktion til kundeadministreret nøgle

Med en kundeadministreret nøgle kan administratorer levere deres egen krypteringsnøgle fra deres egen Azure Key Vault til Power Platform-lagertjenester for at kryptere deres kundedata. Microsoft har ikke direkte adgang til din Azure Key Vault. For at Power Platform-tjenester kan få adgang til krypteringsnøglen fra din Azure Key Vault, opretter administrator en Power Platform-virksomhedspolitik, der henviser til krypteringsnøglen og giver denne virksomhedspolitik adgang til at læse nøglen fra din Azure Key Vault.

Power Platform-tjenesteadministratoren kan derefter føje Dataverse-miljøer til virksomhedspolitikken for at begynde at kryptere alle kundedata i miljøet med krypteringsnøglen. Administratorer kan ændre miljøets krypteringsnøgle ved at oprette en anden virksomhedspolitik og tilføje miljøet (når det er fjernet) til den nye virksomhedspolitik. Hvis miljøet ikke længere skal krypteres ved hjælp af den kundeadministrerede nøgle, kan administratoren fjerne Dataverse-miljøet fra virksomhedspolitikken og ændre datakrypteringsnøglen til en Microsoft-administreret nøgle igen.

Administratoren kan låse de kundebaserede nøglemiljøer ved at ophæve adgangsnøglen fra virksomhedspolitikken og låse miljøerne op ved at gendanne nøgleadgangen. Flere oplysninger: Låse miljøer ved at tilbagekalde Key Vault- og/eller nøgletilladelsesadgang

For at forenkle nøgleadministrationsopgaverne opdeles opgaverne i tre hovedområder:

- Opret krypteringsnøgle.

- Opret virksomhedspolitik, og giv adgang.

- Administrer kryptering for et miljø.

Advarsel!

Når miljøer er låst, kan ingen få adgang til dem, herunder Microsoft-support. Miljøer, der er låst, deaktiveres, og der kan opstå tab af data.

Licenskrav for nøgle, der er administreret af kunden

En kundeadministreret nøglepolitik håndhæves kun i miljøer, der er aktiveret for administrerede miljøer. Administrerede miljøer er inkluderet som en berettigelse i enkeltstående licenser til Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages og Dynamics 365, der giver premium-brugsrettigheder. Få mere at vide om licenser til administrerede miljøer i Licensoversigt for Microsoft Power Platform.

Derudover kræver adgang til at bruge kundeadministreret nøgle til Microsoft Power Platform og Dynamics 365, at brugere i de miljøer, hvor krypteringsnøglepolitikken håndhæves, har et af disse abonnementer:

- Microsoft 365 eller Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 overholdelse af angivne standarder

- Sikkerhed & overholdelse af angivne standarder for Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Information Protection and Governance

- Microsoft 365 A5/E5/F5/G5 Insider Risk Management

Få mere at vide om disse licenser.

Forstå den potentielle risiko, når du administrerer din nøgle

Som med alle vigtige forretningsprogrammer skal der være tillid til de medarbejderne i organisationen, der har adgang til administrative niveauer. Før du bruger nøgleadministrationsfunktionen, skal du forstå risikoen, når du administrerer dine databasekrypteringsnøgler. Det er tænkeligt, en administrator med onde hensigter (en person, der har fået administratoradgang og har til hensigt at skade en organisations sikkerhed eller forretningsprocesser), der arbejder i din organisation, kan bruge nøgleadministrationsfunktionen til at oprette en nøgle og bruge den til at låse alle miljøer i lejeren.

Overvej følgende sekvens af hændelser.

Den ondsindede key vault-administrator opretter en nøgle og en virksomhedspolitik på Azure-portalen. Azure Key Vault-administratoren går til Power Platform Administration og føjer miljøer til virksomhedspolitikken. De ondsindede administrator vender derefter tilbage til Azure-portalen og ophæver nøgleadgang til virksomhedspolitikken og låser derfor alle miljøer. Dette medfører afbrydelser i virksomheden, efterhånden som der ikke er adgang til alle miljøer, og hvis denne hændelse ikke løses, dvs. at nøgleadgangen er gendannet, kan miljødataene gå tabt.

Bemærk!

- Azure Key Vault har indbyggede sikkerhedsforanstaltninger, der hjælper med at gendanne nøglen, hvilket kræver, at Soft Delete og Purge-beskyttelse Key Vault-indstillingerne er aktiveret.

- En anden sikkerhedsforanstaltning, der skal overvejes, er at sikre, at der er adskillelse af opgaver, hvor Azure Key Vault-administratoren ikke har adgang til Power Platform Administration.

Separation af pligt til at afhjælpe risikoen

I dette afsnit beskrives de funktioner for kundebaserede nøglefunktionen, som de enkelte administratorer er ansvarlige for. Ved at adskille disse opgaver kan du afhjælpe den risiko, der er forbundet med kundebaserede nøgler.

Serviceadministratoropgaver i Azure Key Vault og Power Platform/Dynamics 365

For at aktivere kundeadministrerede nøgler skal Key Vault-administratoren først oprette en nøgle i Azure Key Vault og oprette en Power Platform-virksomhedspolitik. Når virksomhedspolitikken oprettes, oprettes der en særlig Microsoft Entra ID-administreret identitet. Derefter vender key vault-administratoren tilbage til Azure key vault og giver adgang til krypteringsnøglen for virksomhedspolitik/administreret identitet.

Key Vault-administratoren tildeler derefter den pågældende Power Platform-/Dynamics 365-tjenesteadministrator læseadgang til virksomhedspolitikken. Når læsetilladelsen er tildelt, kan Power Platform-/Dynamics 365-tjenesteadministratoren gå til Power Platform Administration og føje miljøer til virksomhedspolitikken. Alle tilføjede miljøers kundedata krypteres derefter med den kundebaserede nøgle, der er knyttet til denne virksomhedspolitik.

Forudsætninger

- Et Azure-abonnement, der omfatter Azure Key Vault eller Azure Key Vault-administrerede hardwaresikkerhedsmoduler.

- Et Microsoft Entra ID med:

- Bidragydertilladelse til Microsoft Entra-abonnementet.

- Tilladelse til at oprette et Azure Key Vault og en nøgle.

- Adgang til en ressourcegruppe. Dette er nødvendigt for at kunne konfigurere key vault.

Oprette nøglen og tildele adgang ved hjælp af Azure Key Vault

Azure Key Vault-administrator udfører disse opgaver i Azure.

- Opret et Azure-betalt abonnement og Key Vault. Ignorer dette trin, hvis du allerede har et abonnement, der inkluderer Azure Key Vault.

- Gå til Azure Key Vault-tjenesten, og opret en nøgle. Flere oplysninger: Oprettelse af en nøgle i key vault

- Aktivér virksomhedspolitikken for Power Platform-tjenesten for dit Azure-abonnement. Det skal du kun gøre én gang. Fler oplysninger: Aktivér virksomhedspolitikken for Power Platform-tjenesten for dit Azure-abonnement

- Opret en Power Platform-virksomhedspolitik. Flere oplysninger: Opret en virksomhedspolitik

- Giv virksomhedspolitikken tilladelse til at få adgang til key vault. Flere oplysninger: Giv virksomhedspolitikken tilladelse til at få adgang til key vault

- Giv Power Platform- og Dynamics 365-administratorer tilladelse til at læse virksomhedspolitikken. Flere oplysninger: Giv Power Platform-administratorer tilladelse til at læse virksomhedspolitikken

Power Platform Administration-opgaver for Power Platform-/Dynamics 365-tjenesteadministrator

Forudsætning

Power Platform-administratoren skal tildeles enten Microsoft Entra-rollen som Power Platform- eller Dynamics 365-tjenesteadministrator.

Administrer miljøets kryptering i Power Platform Administration

Power Platform-administratoren styrer de kundeadministrerede nøgleopgaver, der er relateret til miljøet i Power Platform Administration.

- Føj Power Platform-miljøerne til virksomhedspolitikken for at kryptere data med den kundeadministrerede nøgle. Flere oplysninger: Tilføj et miljø til virksomhedspolitikken for at kryptere data

- Fjern miljøer fra virksomhedspolitik for at returnere kryptering til Microsoft-administreret nøgle. Flere oplysninger: Fjern miljøer fra politik for at returnere til Microsoft-administreret nøgle

- Skift nøglen ved at fjerne miljøer fra den gamle virksomhedspolitik og føje miljøer til en ny virksomhedspolitik. Flere oplysninger: Oprette krypteringsnøgle og tildele adgang

- Overførsel fra BYOK. Hvis du bruger den tidligere funktion til selvadministreret krypteringsnøgle, kan du overføre nøglen til en kundeadministreret nøgle. Få mere at vide i Overfør bring-your-own-key-miljøer til kundeadministreret nøgle.

Oprette krypteringsnøgle og give adgang

Opret et Azure-betalt abonnement og Key Vault

Udfør følgende trin i Azure:

Opret et Pay-as-you-go eller det tilsvarende Azure-abonnement. Dette trin er ikke nødvendigt, hvis lejeren allerede har et abonnement.

Opret en ressourcegruppe. Flere oplysninger: Opret en ressourcegruppe

Bemærk!

Opret eller brug en ressourcegruppe, der har en placering, f.eks. Det centrale USA, der svarer til Power Platform-miljøets område, f.eks. USA.

Opret en key vault ved hjælp af det betalte abonnement, der omfatter beskyttelse mod sletning og sletning sammen med den ressourcegruppe, du oprettede i forrige trin.

Vigtigt

Hvis du vil sikre, at dit miljø er beskyttet mod utilsigtet sletning af krypteringsnøglen, skal key vault have aktiveret blød sletning og ryd beskyttelse aktiveret. Du kan ikke kryptere miljøet med din egen nøgle uden at aktivere disse indstillinger. Flere oplysninger: Azure Key Vault– oversigt over blød sletning Flere oplysninger: Oprettelse af key vault ved hjælp af Azure-portal

Oprette en nøgle i key vault

- Sørg for, at du imødekommer forudsætningerne.

- Gå til Azure-portalen>Key Vault, og find den Key Vault, hvor du vil oprette en krypteringsnøgle.

- Kontrollér indstillingerne for Azure key vault:

- Under Indstillinger vælges Egenskaber.

- Under Blød sletning skal du angive eller kontrollere, at den er angivet til Blød sletning er aktiveret på denne key vault-indstilling.

- Under Købsbeskyttelse skal du angive Aktivér beskyttelse af købsbeskyttelse (gennemtving en obligatorisk opbevaringsperiode for slettede vaults og vault-objekter) er aktiveret.

- Vælg Gem for at gemme dine ændringer.

Opret RSA-nøgler

Opret eller importér en nøgle med følgende egenskaber:

- Vælg Nøgler på siden med egenskaber Key vault.

- Vælg Generér/Importér.

- Angiv følgende værdier, og vælg Opret på skærmen Opret en nøgle:

- Indstillinger: Opret

- Navn: Angiv et navn til nøglen

- Nøgletype: RSA

- RSA-nøglestørrelse: 2048 eller 3072

Vigtigt

Hvis du angiver en udløbsdato i nøglen, og nøglen udløber, vil alle de miljøer, der er krypteret med denne nøgle, være nede. Angiv en besked for at overvåge udløbscertifikater med mailnotifikationer for din lokale Power Platform-administrator og Azure Key Vault-administrator som en påmindelse om at forny udløbsdatoen. Dette er vigtigt for at forhindre uplanlagte systemafbrydelser.

Importere beskyttede nøgler for HSM (Hardware Security Modules)

Du kan bruge de beskyttede nøgler til HSM (Hardware Security Modules) til at kryptere dine Power Platform Dataverse-miljøer. De HSM-beskyttede nøgler skal importeres til key vault, så der kan oprettes en virksomhedspolitik. Du kan finde flere oplysninger under Understøttede HSM'erImport af HSM-beskyttede nøgler til KEY Vault (BYOK).

Opret en nøgle i Azure Key Vault-administreret HSM

Du kan bruge en krypteringsnøgle, der er oprettet fra Azure Key Vault-administreret HSM, til at kryptere dine miljødata. Det giver dig understøttelse af FIPS 140-2 Niveau 3.

Oprette RSA-HSM-nøgler

Sørg for, at du imødekommer forudsætningerne.

Gå til Azure-portalen.

Oprette en administreret HSM:

Aktivér beskyttelse mod tømning i din administrerede HSM.

Tildel rollen Administreret HSM-krypteringsbruger til den person, der oprettede den administrerede HSM key vault.

- Få adgang til den administrerede HSM key vault på Azure-portalen.

- Naviger til Lokal RBAC, og vælg + Tilføj.

- På rullelisten Rolle skal du vælge rollen Administreret HSM Crypto-bruger på siden Rolletildeling.

- Vælg Alle nøgler under Omfang.

- Vælg Vælg sikkerhedskonto, og vælg derefter administratoren på siden Tilføj tjenesteprincip.

- Vælg Opret.

Opret en RSA-HSM-nøgle:

- Indstillinger: Opret

- Navn: Angiv et navn til nøglen

- Nøgletype: RSA-HSM

- RSA-nøglestørrelse: 2048

Bemærk!

Understøttede RSA-HSM-nøglestørrelser: 2048-bit og 3072-bit.

Kryptere miljøet med nøgle fra Azure Key Vault med privat link

Du kan opdatere dit Azure Key Vault-netværk ved at aktivere et privat slutpunkt og bruge nøglen i key vault til at kryptere dine Power Platform-miljøer.

Du kan enten oprette en ny key vault og oprette en privat linkforbindelse eller oprette en privat linkforbindelse til et eksisterende key vault og oprette en nøgle ud fra dette key vault og bruge den til kryptering af miljøet. Du kan også oprette en privat linkforbindelse til et eksisterende key vault, når du allerede har oprettet en nøgle og bruger den til at kryptere miljøet.

Kryptering af data med nøgle fra Key Vault med privat link

Opret et Azure Key vault med disse muligheder:

- Aktivér Tøm beskyttelse

- Nøgletype: RSA

- Nøglestørrelse: 2048 eller 3072

Kopiér URL-adressen til Key Vault og krypteringsnøglen, der skal bruges til at oprette virksomhedspolitikken.

Bemærk!

Når du har føjet en privat slutpunkt til nøgleboksen eller deaktiveret det offentlige adgangsnetværk, kan du ikke se nøglen, medmindre du har de relevante tilladelser.

Oprette et virtuelt netværk.

Vend tilbage til dit key vault, og tilføj private slutpunktsforbindelser til dit Azure Key vault.

Bemærk!

Du skal vælge indstillingen Deaktiver offentlig adgang til netværk og aktivere Tillad, at Microsoft-tjenester, der er tillid til, skal omgå denne firewallundtagelse.

Opret en Power Platform-virksomhedspolitik. Flere oplysninger: Opret en virksomhedspolitik

Giv virksomhedspolitikken tilladelse til at få adgang til key vault. Flere oplysninger: Giv virksomhedspolitikken tilladelse til at få adgang til key vault

Giv Power Platform- og Dynamics 365-administratorer tilladelse til at læse virksomhedspolitikken. Flere oplysninger: Giv Power Platform-administratorer tilladelse til at læse virksomhedspolitikken

Administratoren af Power Platform Administration vælger miljøet for at kryptere og aktivere det administrerede miljø. Flere oplysninger: Aktivere administreret miljø, hvor miljøet kan føjes til virksomhedspolitikken

Administratoren af Power Platform Administration føjer det administrerede miljø til virksomhedspolitikken. Flere oplysninger: Tilføj et miljø til virksomhedspolitikken for at kryptere data

Aktivere virksomhedspolitikken for Power Platform-tjenesten for dit Azure-abonnement

Registrer Power Platform som en ressourceleverandør. Du behøver kun at udføre denne opgave én gang for hvert Azure-abonnement, hvor dit Azure Key Vault findes. Du skal have adgangsrettigheder til abonnementet for at kunne registrere ressourceudbyderen.

- Log på Azure-portalen, og gå til Abonnement>Ressourceleverandører.

- Søg efter Microsoft.PowerPlatform og Registrer det på listen Ressourceudbydere.

Opret en virksomhedspolitik

- Installer PowerShell MSI. Flere oplysninger: Installere PowerShell på Windows, Linux og macOS

- Når PowerShell MSI er installeret, skal du gå tilbage til Installation af en brugerdefineret skabelon i Azure.

- Vælg Opret din egen skabelon i editorlinket.

- Kopiér denne JSON-skabelon til en teksteditor, f.eks. Notesblok. Flere oplysninger: Virksomhedspolitik json-skabelon

- Erstat værdierne i JSON-skabelonen med: EnterprisePolicyName, placering, hvor EnterprisePolicy skal oprettes, keyVaultId og keyName. Flere oplysninger: Feltdefinitioner for json-skabelon

- Kopiér den opdaterede skabelon fra teksteditoren, og indsæt den derefter i Rediger skabelon for Brugerdefinerede installation i Azure, og vælg Gem.

- Vælg en Abonnement- og Ressourcegruppe, hvor virksomhedspolitikken skal oprettes.

- Vælg Gennemse + opret, og vælg derefter Opret.

En installation er startet. Når virksomhedspolitikken er færdig, oprettes den.

JSON-skabelon til virksomhedspolitik

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Feltdefinitioner for JSON-skabelon

navn. Navnet på virksomhedspolitikken. Det er navnet på den politik, der vises i Power Platform Administration.

placering. En af følgende. Det er placeringen af virksomhedspolitikken, og den skal stemme overens med Dataverse-miljøets område:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Kopiér disse værdier fra dine key vault-egenskaber i Azure-portalen:

- keyVaultId: Gå til Key vaults>, og vælg din key vault >Overview. Ud for Essential skal du vælge JSON-visning. Kopiér Ressource-id til Udklipsholder, og indsæt hele indholdet i JSON-skabelonen.

- keyName: Gå til Key Vaults>, vælg din key vault >Nøgler. Bemærk, at nøglen Navn, og skriv navnet i JSON-skabelonen.

Giv virksomhedspolitikken tilladelse til at få adgang til key vault

Når virksomhedspolitikken er oprettet, giver key vault-administratoren adgang for virksomhedspolitikkens administrerede identitet til krypteringsnøglen.

- Log på Azure-portalen, og gå til Key vaults.

- Vælg den key vault, hvor nøglen blev tildelt til virksomhedspolitikken.

- Vælg fanen Adgangskontrol (IAM), og vælg derefter + Tilføj.

- Vælg Tilføj tildeling af rolle på rullelisten,

- Søg efter Bruger af Key Vault-krypteringstjenesten, og vælg den.

- Vælg Næste.

- Vælg + Vælg medlemmer.

- Søg efter den virksomhedspolitik, du har oprettet.

- Vælg virksomhedspolitik, og vælg derefter Vælg.

- Vælg Gennemgå + tildel.

Indstillingen for ovennævnte tilladelser er baseret på key vaults tilladelsesmodel for Rollebaseret Azure-adgangskontrol. Hvis key vault er angivet til Vault-adgangspolitik , anbefales det, at du overfører den rollebaserede model. Hvis du vil give virksomhedens politik adgang til key vault ved hjælp af Vault-adgangspolitikken, skal du oprette en adgangspolitik, vælge Hent til Nøglestyringshandlinger og Unwrap key og Wrap key i Kryptografiske handlinger.

Bemærk!

For at forhindre uplanlagte systemafbrydelser, er det vigtigt, at virksomhedspolitikken har adgang til nøglen. Kontrollér følgende:

- Key Vault er aktiv.

- Nøglen er aktiv og ikke udløbet.

- Nøglen er ikke slettet.

- Ovenstående nøgletilladelser er ikke tilbagekaldt.

De miljøer, der bruger denne nøgle, deaktiveres, når krypteringsnøglen ikke er tilgængelig.

Giv Power Platform-administratoren tilladelse til at læse virksomhedspolitikken

Administratorer, der har Dynamics 365- eller Power Platform-administrationsroller, kan få adgang til Power Platform Administration for at tildele miljøer til virksomhedspolitikken. For at få adgang til virksomhedspolitikkerne skal den globale administrator med adgang til Azure Key Vault tildele rollen Læser til Power Platform-administratoren. Når rollen Læser er tildelt, kan Power Platform-administratoren se virksomhedspolitikkerne i Power Platform Administration.

Bemærk!

Kun Power Platform- og Dynamics 365-administratorer, der er tildelt rollen Læser til virksomhedspolitikken, kan føje et miljø til politikken. Andre Power Platform-administratorer eller Dynamics 365-administratorer kan muligvis se virksomhedspolitikken, men de får en fejl, når de forsøger at føje et miljø til politikken.

Tildele læserrollen til en Power Platform-administrator

- Log på Azure-portalen.

- Kopiér Power Platform- eller Dynamics 365-administratorens objekt-id. Dette gør du på denne måde:

- Gå til området Brugere i Azure.

- På listen Alle brugere skal du finde den bruger med Power Platform- eller Dynamics 365-administratortilladelser ved hjælp af Søg efter brugere.

- Åbn brugerposten på fanen Oversigt, kopiér brugerens Objekt-id. Indsæt dette i et tekstredigeringsprogram, f.eks. NotePad, til senere brug.

- Kopiér ressource-id'et for virksomhedspolitik. Dette gør du på denne måde:

- Gå til Ressourcediagramoversigt i Azure.

- Angiv

microsoft.powerplatform/enterprisepoliciesi feltet Søg , og vælg derefter ressourcen microsoft.powerplatform/enterprisepolicies. - Vælg Kør forespørgsel på kommandolinjen. Der vises en liste over alle Power Platform-virksomhedspolitikker.

- Find den virksomhedspolitik, hvor du vil give adgang.

- Rul til højre for virksomhedspolitikken, og vælg Se detaljer.

- Kopiér id på siden Detaljer.

- Start Azure Cloud Shell, og kør følgende kommando, der erstatter objId med brugerens objekt-id og EP-ressource-id med det

enterprisepolicies-id, der blev kopieret i de forrige trin:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Administrere kryptering for et miljø

Hvis du vil administrere miljøets kryptering, skal du have følgende tilladelse:

- En aktiv Microsoft Entra-bruger, der har en Power Platform- og/eller Dynamics 365-administratorsikkerhedsrolle.

- En Microsoft Entra-bruger, der enten har en Power Platform- eller Dynamics 365-tjenesteadministratorrolle.

Key vault-administratoren giver Power Platform-administratoren besked om, at der er oprettet en krypteringsnøgle og en virksomhedspolitik og giver virksomhedspolitikken til Power Platform-administratoren. For at aktivere den kundeadministrerede nøgle tildeler Power Platform-administratoren deres miljøer til virksomhedspolitikken. Når miljøet er tildelt og gemt, starter Dataverse krypteringsprocessen for at angive alle miljødata og kryptere dem med den kundeadministrerede nøgle.

Aktivere administreret miljø, hvor miljøet kan føjes til virksomhedspolitikken

- Log på Power Platform Administration.

- Vælg Administrer i navigationsruden.

- I ruden Administrer vælges Miljøer, og vælg derefter et miljø på listen over tilgængelige miljøer.

- Vælg Aktiver administrerede miljøer.

- Vælg Aktivér.

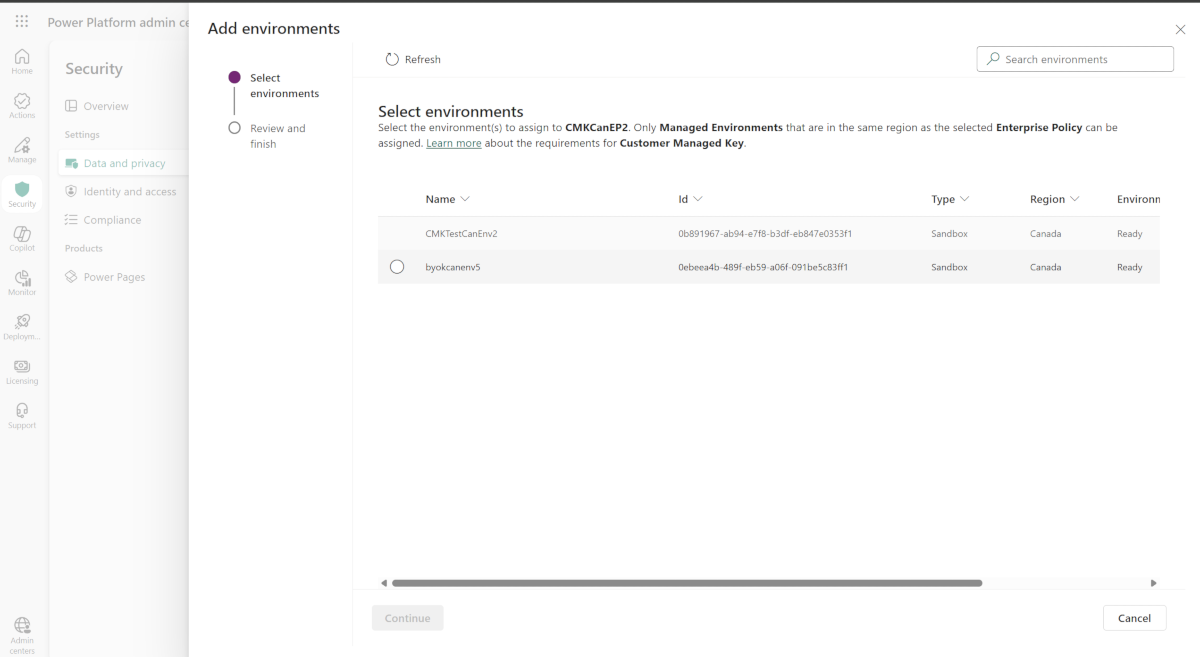

Tilføj et miljø til virksomhedspolitikken for at kryptere data

Vigtigt

Miljøet deaktiveres, når det føjes til virksomhedspolitikken med henblik på datakryptering. Varigheden af systemets nedetid afhænger af databasens størrelse. Det anbefales, at du udfører en testkørsel ved at oprette en kopi af destinationsmiljøet i et testmiljø for at bestemme den anslåede nedetid for systemet. Systemets nedetid kan bestemmes ved at kontrollere miljøets krypteringsstatus. Systemets nedetid er mellem Kryptering og Kryptering - online status. For at reducere systemets nedetid ændrer vi krypteringsstatus til Kryptering - online, når alle de kernekrypteringstrin, der krævede, at systemet var nede, er fuldført. Systemet kan bruges af dine brugere, mens de resterende lagertjenester, f.eks. søgning og Copilot-indeks, fortsætter med at kryptere dataene med din kundeadministrerede nøgle.

- Log på Power Platform Administration.

- Vælg Sikkerhed i navigationsruden.

- I ruden Sikkerhed skal du vælge Data og privatliv under Indstillinger.

- Vælg Kundeadministreret krypteringsnøgle for at gå til siden Virksomhedspolitikker.

- Vælg en politik, og vælg derefter Rediger politik.

- Vælg Tilføj miljøer, og vælg derefter det miljø, du ønsker, og vælg Fortsæt.

- Vælg Gem, og vælg derefter Bekræft.

Vigtigt

- Det er kun miljøer, der er i samme område som virksomhedspolitikken, der vises på listen Tilføj miljøer.

- Krypteringen kan tage op til fire dage at fuldføre, men miljøet kan aktiveres, før handlingen Tilføj miljøer fuldføres.

- Handlingen fuldføres muligvis ikke, og hvis den mislykkes, fortsætter dataene med at være krypteret med en administreret Microsoft-nøgle. Du kan køre handlingen Tilføj miljøer igen.

Bemærk!

Du kan kun tilføje miljøer, der er aktiveret som administrerede miljøer. Prøveversions- og teams-miljøtyper kan ikke føjes til virksomhedspolitikken.

Fjern miljøer fra politik for at returnere til Microsoft-administreret nøgle

Følg disse trin, hvis du vil vende tilbage til en Microsoft-administreret krypteringsnøgle.

Vigtigt

Miljøet deaktiveres, når det fjernes fra virksomhedspolitikken for at returnere datakryptering ved hjælp af den Microsoft-administrerede nøgle.

- Log på Power Platform Administration.

- Vælg Sikkerhed i navigationsruden.

- I ruden Sikkerhed skal du vælge Data og privatliv under Indstillinger.

- Vælg Kundeadministreret krypteringsnøgle for at gå til siden Virksomhedspolitikker.

- Vælg fanen Miljø med politikker, og find derefter det miljø, du vil fjerne fra den kundebaserede nøgle.

- Vælg fanen Alle politikker, vælg det miljø, du godkendte i trin 2, og vælg derefter Rediger politik på kommandolinjen.

- Vælg Fjern miljø på kommandolinjen, vælg det miljø, du vil fjerne, og vælg Fortsæt.

- Vælg Gem.

Vigtigt

Miljøet deaktiveres, når det fjernes fra virksomhedspolitikken for at gendanne datakrypteringen til den Microsoft-administrerede nøgle. Du skal ikke slette eller deaktivere nøglen, slette eller deaktivere key vault, eller fjerne virksomhedspolitikens tilladelser til key vault. Nøgle- og key vault-adgang er nødvendig for at understøtte gendannelse af databaser. Du kan slette og fjerne virksomhedspolitikkens tilladelser efter 30 dage.

Gennemgå miljøets krypteringsstatus

Gennemgå krypteringsstatus fra virksomhedspolitikker

Log på Power Platform Administration.

Vælg Sikkerhed i navigationsruden.

I ruden Sikkerhed skal du vælge Data og privatliv under Indstillinger.

Vælg Kundeadministreret krypteringsnøgle for at gå til siden Virksomhedspolitikker.

Vælg en politik, og vælg derefter Rediger politik på kommandolinjen.

Gennemgå miljøets Krypteringsstatus i sektionen Miljøer med denne politik.

Bemærk!

Miljøets krypteringsstatus kan være:

Kryptering – Den kundeadministrerede nøglekrypteringsproces kører, og systemet er deaktiveret til onlinebrug.

Kryptering - online – Al kryptering af kernetjenester, der krævede systemnedetid, er fuldført, og systemet er aktiveret til onlinebrug.

Krypteret – Krypteringsnøglen for virksomhedspolitik er aktiv, og miljøet krypteres med din nøgle.

Tilbageførsel – Krypteringsnøglen ændres fra kundeadministreret nøgle til Microsoft-administreret nøgle, og systemet er deaktiveret til onlinebrug.

Omdan - online – Al kryptering af kernetjenester, der krævede systemnedetid, har omdannet nøglen, og systemet er aktiveret til onlinebrug.

Microsoft Administreret nøgle – Kryptering af den Microsoft-administrerede nøgle er aktiv.

Mislykket – Krypteringsnøglen til virksomhedspolitikken bruges ikke af alle Dataverse-lagertjenester. De kræver mere tid at behandle, og du kan køre handlingen Tilføj miljø igen. Kontakt Support, hvis det ikke lykkes at udføre handlingen igen.

Status for mislykket kryptering påvirker ikke dine miljødata og deres operationer. Det betyder, at nogle af Dataverse-lagertjenesterne krypterer dine data med din nøgle, og nogle fortsætter med at bruge den Microsoft-administrerede nøgle. Det anbefales ikke at genindlæse miljøet, for når du kører handlingen Tilføj miljø igen, fortsætter tjenesten fra det sted, hvor den slap.

Advarsel – Krypteringsnøglen for virksomhedspolitik er aktiv, og en af tjenestens data krypteres fortsat med den Microsoft-administrerede nøgle. Få mere at vide i Advarselsmeddelelser for Power Automate CMK-programmet.

Gennemgå krypteringsstatus fra siden Miljøhistorik

Du kan se miljøhistorikken.

Log på Power Platform Administration.

Vælg Administrer i navigationsruden.

I ruden Administrer vælges Miljøer, og vælg derefter et miljø på listen over tilgængelige miljøer.

Vælg Historik på kommandolinjen.

Find historikken for Opdater kundeadministreret nøgle.

Bemærk!

Status viser Kører, når krypteringen er i gang. Der står Fuldført, når krypteringen er fuldført. Status viser Mislykket, når der er et problem med, at en af tjenesterne ikke kan anvende krypteringsnøglen.

En mislykket tilstand kan være en advarsel, og du behøver ikke at køre indstillingen Tilføj miljø igen. Du kan bekræfte, om det er en advarsel.

Ændring af miljøets krypteringsnøgle med en ny virksomhedspolitik og nøgle

Hvis du vil ændre krypteringsnøglen, skal du oprette en ny nøgle og en ny virksomhedspolitik. Derefter kan du ændre virksomhedspolitikken ved at fjerne miljøer og derefter tilføje miljøer til en ny virksomhedspolitik. Systemet går ned to gange, når der skiftes til en ny virksomhedspolitik – 1) for at genindlæse krypteringen til Microsoft-administreret nøgle og 2) for at anvende den nye virksomhedspolitik.

Tip

Hvis du vil rotere krypteringsnøglen, anbefales det, at du bruger Key Vaults nye version eller angiver en rotationspolitik.

- Opret en ny nøgle og en ny virksomhedspolitik i Azure-portalen. Flere oplysninger: Oprette krypteringsnøgle og give adgang og Oprette en virksomhedspolitik

- Giv den nye virksomhedspolitik adgang til den gamle nøgle.

- Når den nye nøgle og virksomhedspolitik er oprettet, skal du logge på Power Platform Administration.

- Vælg Sikkerhed i navigationsruden.

- I ruden Sikkerhed skal du vælge Data og privatliv under Indstillinger.

- Vælg Kundeadministreret krypteringsnøgle for at gå til siden Virksomhedspolitikker.

- Vælg fanen Miljø med politikker, og find derefter det miljø, du vil fjerne fra den kundebaserede nøgle.

- Vælg fanen Alle politikker, vælg det miljø, du godkendte i trin 2, og vælg derefter Rediger politik på kommandolinjen.

- Vælg Fjern miljø på kommandolinjen, vælg det miljø, du vil fjerne, og vælg Fortsæt.

- Vælg Gem.

- Gentag trin 2-10, indtil alle miljøer i virksomhedspolitikken er fjernet.

Vigtigt

Miljøet deaktiveres, når det fjernes fra virksomhedspolitikken for at gendanne datakrypteringen til den Microsoft-administrerede nøgle. Du skal ikke slette eller deaktivere nøglen, slette eller deaktivere key vault eller fjerne virksomhedspolitikkens tilladelser til key vault. Giv den nye virksomhedspolitik adgang til den gamle key vault. Nøgle- og key vault-adgang er nødvendig for at understøtte gendannelse af databaser. Du kan slette og fjerne virksomhedspolitikkens tilladelser efter 30 dage.

- Når alle miljøer er fjernet, skal du gå fra Power Platform Administration til Virksomhedspolitikker.

- Vælg den nye virksomhedspolitik, og vælg derefter Rediger politik.

- Vælg Tilføj miljø, vælg de miljøer, du vil tilføje, og vælg Fortsæt.

Vigtigt

Miljøet deaktiveres, når det føjes til den nye virksomhedspolitik.

Rotér miljøets krypteringsnøgle med en ny nøgleversion

Du kan ændre miljøets krypteringsnøgle ved at oprette en ny nøgleversion. Når du opretter en ny nøgleversion, aktiveres den nye nøgleversion automatisk. Alle lagerressourcer registrerer den nye nøgleversion og begynder at anvende den til kryptering af dataene.

Når du ændrer nøglen eller nøgleversionen, ændres beskyttelsen af rodkrypteringsnøglen, men dataene i lageret forbliver altid krypteret med din nøgle. Du skal ikke foretage dig mere for at sikre, at dine data er beskyttet. Rotation af nøgleversionen påvirker ikke ydeevnen. Der er ingen nedetid i forbindelse med rotering af nøgleversionen. Det kan tage 24 timer for alle ressourceudbyderne at anvende den nye nøgleversion i baggrunden. Den tidligere nøgleversion må ikke deaktiveres, da den kræves, for at tjenesten kan bruge den til genkryptering og til at understøtte gendannelse af databaser.

Benyt følgende fremgangsmåde for at anvende krypteringsnøglen til at oprette en ny nøgleversion.

- Gå til Azure-portalen>Key Vaults, og find den key vault, hvor du vil oprette en ny nøgleversion.

- Naviger til Nøgler.

- Vælg den aktuelt aktiverede nøgle.

- Vælg + Ny version.

- Indstillingen Aktiveret er som standard Ja, hvilket betyder, at den nye nøgleversion automatisk aktiveres, når den oprettes.

- Vælg Opret.

Tip

For at overholde politikken for nøglerotation kan du rotere krypteringsnøglen ved hjælp af rotationspolitikken. Du kan enten konfigurere en rotationspolitik eller rotere efter behov ved at aktivere Rotér nu.

Vigtigt

Den nye nøgleversion roteres automatisk i baggrunden, og administratoren af Power Platform behøver ikke at foretage sig noget. Det er vigtigt, at den tidligere nøgleversion af ikke deaktiveres eller slettes i mindst 28 dage for at understøtte databasegendannelse. Hvis du deaktiverer eller sletter den tidligere nøgleversion for tidligt, kan miljøet tvinges offline.

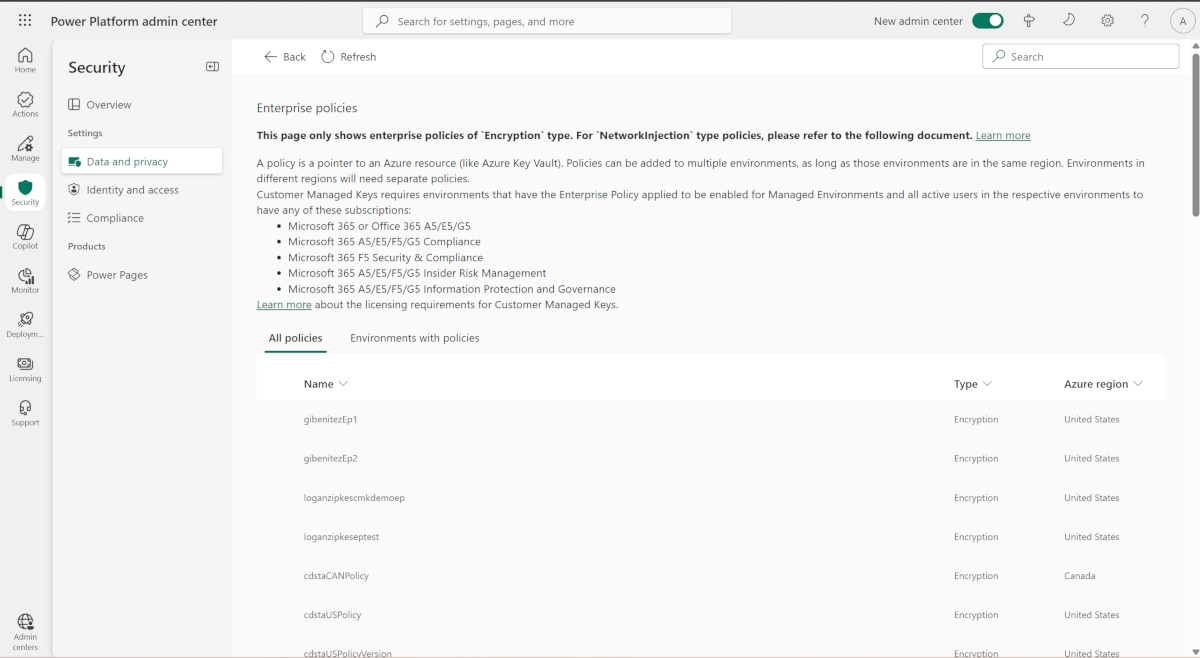

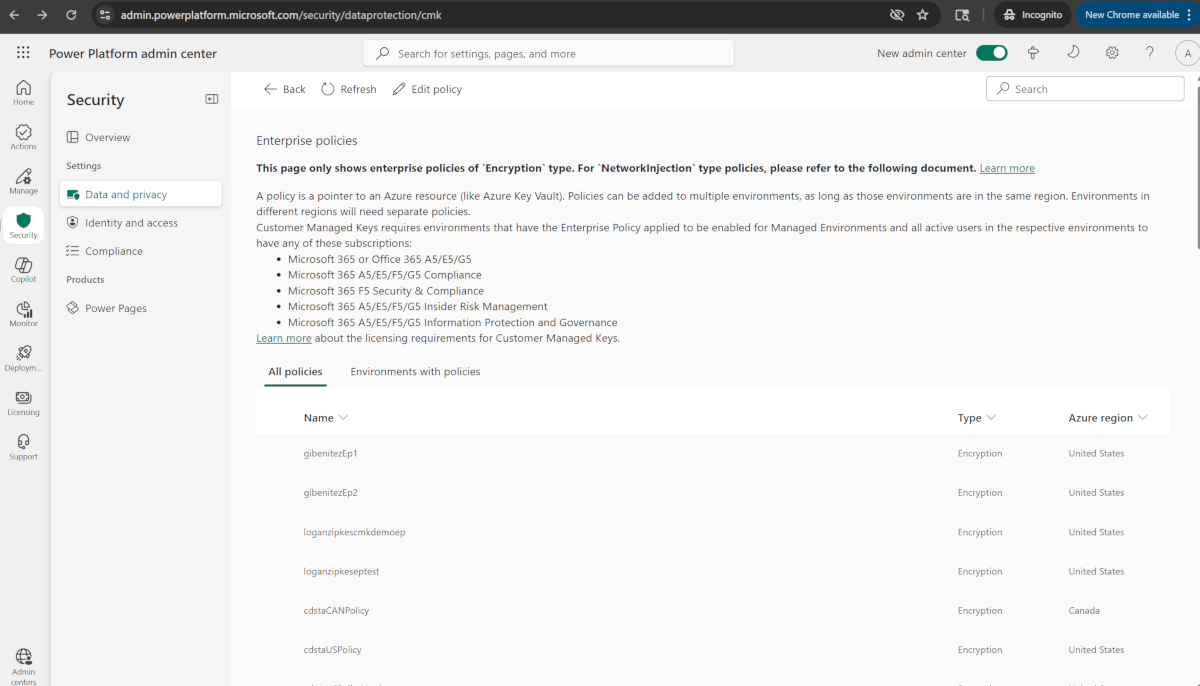

Få vist listen over krypterede miljøer

- Log på Power Platform Administration.

- Vælg Sikkerhed i navigationsruden.

- I ruden Sikkerhed skal du vælge Data og privatliv under Indstillinger.

- Vælg Kundeadministreret krypteringsnøgle for at gå til siden Virksomhedspolitikker.

- Vælg fanen Miljøer med politikker på siden Virksomhedspolitikker. Listen over miljøer, der er føjet til virksomhedspolitikker, vises.

Bemærk!

Der kan være situationer, hvor Miljøstatus eller Krypteringsstatus viser en Mislykket status. Når det sker, kan du prøve at køre handlingen Tilføj miljø igen eller sende en Microsoft-supportanmodning om hjælp.

Handlinger for miljødatabaser

En kundelejer kan have miljøer, der er krypteret ved hjælp af Microsofts administrerede nøgle, og de miljøer, der er krypteret med den kundestyrede nøgle. For at bevare dataintegritet og databeskyttelse er følgende kontrolelementer tilgængelige i forbindelse med administration af miljødatabasehandlinger.

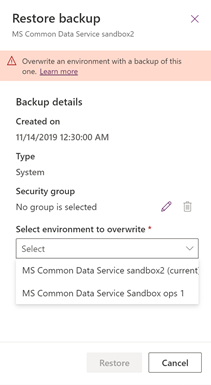

Gendan Miljøet, der skal overskrives (den gendannede miljø), er begrænset til det samme miljø, som sikkerhedskopien blev taget fra, eller til et andet miljø, der er krypteret med den samme kundeadministrerede nøgle.

-

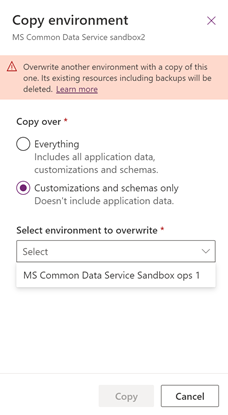

Miljøet, der skal overskrives (det miljø, der kopieres til) er begrænset til et andet miljø, der er krypteret med den samme kundestyrede nøgle.

Bemærk!

Hvis der blev oprettet et supportundersøgelsesmiljø for at løse supportproblemet i et kundestyret miljø, skal krypteringsnøglen til supportundersøgelsesmiljøet ændres til den kundestyrede nøgle, før miljøkopieringshandlingen kan udføres.

Nulstil Miljøets krypterede data slettes, herunder sikkerhedskopier. Når miljøet er nulstillet, gendannes miljøkrypteringen til Microsofts administrerede nøgle.