Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

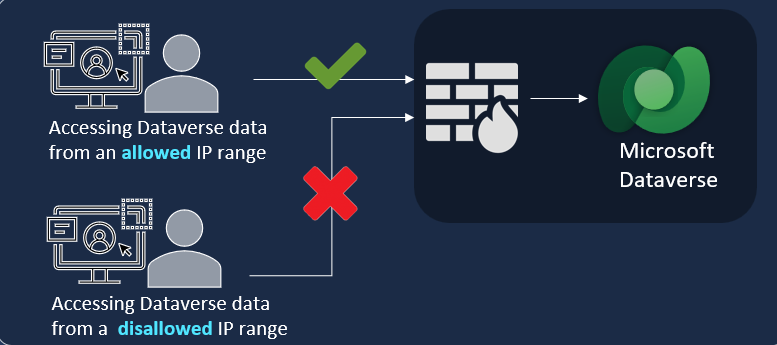

IP-firewallen beskytter dine organisationsdata ved at sikre, at brugere kun har adgang til Microsoft Dataverse fra tilladte IP-placeringer. IP-firewallen analyserer IP-adressen til hver enkelt forespørgsel i realtid. Du kan f.eks. slå IP-firewallen til i Dataverse-produktionsmiljøet og angive tilladte IP-adresser i de områder, der er knyttet til dine kontorplaceringer, og ikke nogen eksterne IP-placeringer, f.eks. en café. Hvis en bruger forsøger at få adgang til organisationsressourcer fra en kaffebar, nægter Dataverse brugeren adgang i realtid.

Vigtigste fordele

Der er flere vigtige fordele ved at slå IP-firewallen til i dine Power Platform-miljøer.

- Afhjælpning af insidertrusler som f.eks. datafiltrering: En ondsindet bruger, der forsøger at hente data fra Dataverse med et klientværktøj som Excel eller Power BI fra en IP-placering, der ikke kan overføres, blokeres i realtid.

- Undgå token-replay-angreb: Hvis en bruger anvender et adgangstoken og forsøger at bruge det til at få adgang til Dataverse fra eksterne IP-områder, afviser Dataverse forsøget i realtid.

Beskyttelse af IP-firewalls fungerer i både interaktive og ikke-interaktive scenarier.

Hvordan fungerer IP firewall?

Når der anmodes om noget i Dataverse, evalueres anmodningens IP-adresse i realtid i forhold til de IP-intervaller, der er konfigureret for Power Platform-miljøet. Hvis IP-adressen er inden for de tilladte områder, er anmodningen tilladt. Hvis IP-adressen ikke findes i de IP-områder, der er konfigureret for miljøet, afviser IP-firewallen anmodningen med en fejlmeddelelse: Den forespørgsel, du forsøger at oprette, afvises, da adgang til IP-adressen er blokeret. Kontakt administrator for at få flere oplysninger.

Forudsætninger

- IP-firewallfunktionen er en funktion i Administrerede miljøer.

- Du skal have en Power Platform-administratorrolle for at aktivere eller deaktivere IP-firewallen.

Aktivere IP-firewallen

Du kan aktivere IP-firewall i et Power Platform-miljø vha. Power Platform Administration eller vha. Dataverse OData API.

Aktivere IP-firewallen vha. Power Platform Administration

Som administrator skal du logge på Power Platform Administration.

Vælg Sikkerhed i navigationsruden.

I sektionen Sikkerhed skal du vælge Identitet og adgang.

På siden Identitets- og adgangsstyring skal du vælge IP-firewall.

Vælg et miljø i ruden Indstille IP-firewall. Vælg derefter Indstil IP-firewall.

I ruden Indstille IP-firewall for dette miljø skal du vælge IP-firewall til Til.

Under Tilladt liste over IP-adresser skal du angive de tilladte IP-intervaller i CIDR-format (classless interdomain routing) i henhold til RFC 4632. Hvis du har flere IP-områder, skal du adskille dem med et komma. I dette felt accepteres op til 4.000 alfanumeriske tegn, og det må højst være 200 IP-områder. IPv6-adresser er tilladt både i hexadecimalt og komprimeret format.

Vælg eventuelt andre avancerede indstillinger:

- Liste over tilladte servicekoder: Vælg servicekoder, der kan omgå IP-firewallbegrænsninger, på listen.

- Tillad adgang for Microsoft-tjenester, der er tillid til: Denne indstilling gør det muligt for Microsoft-tjenester, der er tillid til, f.eks. overvågnings- og supportbrugere osv., at omgå IP-firewallbegrænsningerne for at få adgang til Power Platform-miljøet med Dataverse. Aktiveret som standard.

- Tillad adgang for alle programbrugere: Denne indstilling giver alle programbrugere adgang til Dataverse-API'er fra tredjepart og førstepart. Aktiveret som standard. Hvis du sletter denne værdi, blokeres kun brugere af tredjepartsprogrammer.

- Aktivér IP-firewallen i kun overvågningstilstand: Denne indstilling aktiverer IP-firewallen, men tillader anmodninger, uanset deres IP-adresse. Aktiveret som standard.

- Omvendte proxy-IP-adresser: Hvis din organisation har konfigureret omvendte proxyer, skal du angive IP-adresserne adskilt af kommaer. Indstillingen for omvendt proxy gælder både for IP-baseret cookie-binding og IP-firewallen. Kontakt netværksadministratoren for at få de omvendte proxy-IP-adresser.

Bemærk

Omvendt proxy skal være konfigureret til at sende brugerklienters IP-adresser i den videresendte header.

Vælg Save.

Aktivere IP-firewall på et miljøgruppeniveau

Hvis du vil konfigurere indstillingerne for IP-firewall på miljøgruppeniveau, skal du udføre følgende trin. Log på Power Platform Administration.

Vælg Sikkerhed i navigationsruden.

I sektionen Sikkerhed skal du vælge Identitet og adgang.

Vælg en IP-firewallrude.

I den rude, der vises, skal du vælge fanen Miljøgrupper, som sikkerhedsindstillingen skal anvendes på. Derefter skal du vælge Konfigurer IP-firewall.

I ruden Konfigurer IP-firewall skal du slå IP-firewallTil.

Under Tilladt liste over IP-adresser skal du angive de tilladte IP-intervaller i CIDR-format (classless interdomain routing) i henhold til RFC 4632. Hvis du har flere IP-områder, skal du adskille dem med et komma. I dette felt accepteres op til 4.000 alfanumeriske tegn, og det må højst være 200 IP-områder. IPv6-adresser er tilladt både i hexadecimalt og komprimeret format.

Vælg eventuelt andre avancerede indstillinger:

- Liste over tilladte servicekoder: Vælg servicekoder, der kan omgå IP-firewallbegrænsninger, på listen.

- Tillad adgang for Microsoft-tjenester, der er tillid til: Denne indstilling gør det muligt for Microsoft-tjenester, der er tillid til, f.eks. overvågnings- og supportbrugere osv., at omgå IP-firewallbegrænsningerne for at få adgang til Power Platform-miljøet med Dataverse. Aktiveret som standard.

- Tillad adgang for alle programbrugere: Denne indstilling giver alle programbrugere adgang til Dataverse-API'er fra tredjepart og førstepart. Aktiveret som standard. Hvis du sletter denne værdi, blokeres kun brugere af tredjepartsprogrammer.

- Aktivér IP-firewallen i kun overvågningstilstand: Denne indstilling aktiverer IP-firewallen, men tillader anmodninger, uanset deres IP-adresse. Aktiveret som standard.

- Omvendte proxy-IP-adresser: Hvis din organisation har konfigureret omvendte proxyer, skal du angive IP-adresserne adskilt af kommaer. Indstillingen for omvendt proxy gælder både for IP-baseret cookie-binding og IP-firewallen. Kontakt netværksadministratoren for at få de omvendte proxy-IP-adresser.

Vælg Save.

Bemærk

Omvendt proxy skal være konfigureret til at sende brugerklienters IP-adresser i den videresendte header.

Valgte indstillinger anvendes på alle miljøerne i den pågældende miljøgruppe.

Aktivér IP-firewall vha. Dataverse OData API

Med Dataverse OData API'en kan du hente og ændre værdier i et Power Platform-miljø. Du kan finde en detaljeret vejledning i Søge efter data ved hjælp af web-API'en og Opdatere og slette tabelrækker ved hjælp af web-API 'en (Microsoft Dataverse).

Du kan selv vælge de værktøjer, du foretrækker. Brug følgende dokumentation til at hente og ændre værdier via Dataverse OData API:

Konfigurere IP-firewall vha. OData-API

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nyttedata

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Aktivér funktionen ved at indstille værdien til sand, eller deaktiver den ved at indstille værdien til falsk.allowediprangeforfirewall– Angiv de IP-intervaller, der bør tillades. Angiv dem i CIDR-notation, adskilt af et komma.Vigtigt!

Kontrollér, at navnene på servicekoden matcher nøjagtigt med det, der vises på siden med indstillinger for IP-firewallen. Hvis der er uoverensstemmelser, fungerer IP-begrænsninger måske ikke korrekt.

enableipbasedfirewallruleinauditmode– Værdien sand angiver kun overvågningstilstand, mens værdien falsk angiver håndhævelsestilstand.allowedservicetagsforfirewall– Angiv de tjenestemærker, der skal være tilladt, adskilt af komma. Hvis du ikke vil konfigurere servicekoder, skal du lade værdien være null.allowapplicationuseraccess– Standardværdien er sand.allowmicrosofttrustedservicetags– Standardværdien er sand.

Vigtigt!

Når Tillad adgang for Microsoft-tjenester, der er tillid til og Tillad adgang for alle programbrugere er deaktiveret, fungerer visse tjenester, der bruger Dataverse, f.eks. Power Automate-flows, måske ikke længere.

Teste IP-firewallen

Test IP-firewallen for at kontrollere, at den fungerer.

Gå til URI'en for miljøet fra en IP-adresse, der ikke findes på den tilladte liste over IP-adresser Power Platform for miljøet.

Anmodningen skal afvises med meddelelsen "Den forespørgsel, du forsøger at komme med, afvises, da adgang til ip-adressen blokeres. Kontakt din administratoren for at få flere oplysninger."

Gå til URI'en for miljøet fra en IP-adresse, der ikke findes på den tilladte liste over IP-adresser Power Platform for miljøet.

Du skal have adgang til det miljø, der er defineret af sikkerhedsrolle.

Du bør teste IP-firewallen i testmiljøet først, efterfulgt af tilstanden kun overvågning i produktionsmiljøet, før du gennemtvinger IP-firewallen i produktionsmiljøet.

Bemærk

TDS-slutpunkt er som standard slået til i Power Platform-miljøet.

SPN-filtrering for programbrugere

Funktionen IP-firewall i Power Platform giver administratorer mulighed for at begrænse adgangen til miljøer baseret på IP-adresseintervaller. I scenarier, hvor bestemte programbrugere (tjenesters hovednavne eller SPN'er) skal omgå disse begrænsninger, kan du aktivere SPN-filtrering ved hjælp af en API-baseret fremgangsmåde.

Trin til aktivering af SPN-filtrering

- Tilføj programbrugeren. Hvis programbrugeren ikke allerede er tilføjet, skal du føje vedkommende til destinationsmiljøet og tildele de relevante sikkerhedsroller. Eksempel: Føj appbrugeren med id 123 og navnet TestSPN til miljøet, og tildel de nødvendige roller

- Hent systemets bruger-id.

Brug følgende API-kald til at hente

systemuseridfor programbrugeren:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Føj programbrugeren til listen over tilladte.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nyttedata

[

{

"isallowedbyipfirewall": true

}

]

- Konfigurer IP-firewallindstillinger i PPAC. Gå til Power Platform Administration (PPAC), og konfigurer indstillingerne for IP-firewall. Sørg for, at indstillingen "Tillad adgang for alle programbrugere" ikke er markeret for at gennemtvinge filtrering.

Licenskrav for IP-firewall

IP-firewallen håndhæves kun i miljøer, der er aktiveret til administrerede miljøer. Administrerede miljøer er inkluderet som en rettighed i enkeltstående licenser til Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages og Dynamics 365-licenser, der giver premium brugsrettigheder. Få mere at vide om licenser til administreret miljø med oversigten over licenser til Microsoft Power Platform.

Derudover kræver adgang til at bruge IP-firewall til Dataverse brugere i de miljøer, hvor IP-firewall håndhæves, for at få et af disse abonnementer:

- Microsoft 365 eller Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 overholdelse af angivne standarder

- Sikkerhed og overholdelse af angivne standarder for Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 informationsbeskyttelse og -styring

- Microsoft 365 A5/E5/F5/G5 Styring af Insider-risiko

Få mere at vide om Microsoft 365-licenser

Ofte stillede spørgsmål

Hvad dækker IP-firewallen i Power Platform?

IP-firewallen understøttes i alle Power Platform-miljøer, der omfatter Dataverse.

Hvor hurtigt træder en ændring af IP-adresselisten i kraft?

Ændringer af listen over tilladte IP-adresser eller -områder træder typisk i kraft efter 5-10 minutter.

Fungerer denne funktion i realtid?

Beskyttelse af IP-firewallen fungerer i realtid. Da funktionen arbejder på netværkslaget, evalueres anmodningen, når godkendelsesanmodningen er fuldført.

Er denne funktion som standard aktiveret i alle miljøer?

IP firewall er som standard ikke aktiveret. Din Power Platform-administrator skal aktivere den for administrerede miljøer.

Hvad er kun overvågningstilstand?

I kun overvågningstilstand identificerer IP-firewallen de IP-adresser, der foretager kald til miljøet, og tillader dem alle, uanset om de er inden for det tilladte område eller ej. Det er nyttigt, når du konfigurerer begrænsninger for et Power Platform-miljø. Det anbefales, at du aktiverer kun overvågningstilstand i mindst en uge og først deaktiverer den efter nøje gennemgang af overvågningsloggen.

Er denne funktion tilgængelig i alle miljøer?

IP-firewallfunktionen er kun tilgængelig for administrerede miljøer.

Er der en grænse for det antal IP-adresser, jeg kan tilføje i tekstfeltet med IP-adresser?

Du kan tilføje op til 200 IP-adresser i CIDR-format efter RFC 4632, adskilt af kommaer.

Hvad skal jeg gøre, hvis anmodninger til Dataverse begynder at mislykkes?

En forkert konfiguration af IP-områder for IP-firewallen kan forårsage dette problem. Du kan kontrollere og bekræfte IP-intervaller på siden med indstillinger for IP-firewallen. Det anbefales, at du slår IP-firewallen til i tilstanden Kun overvågning, før du gennemtvinger den.

Hvordan henter jeg overvågningsloggen kun til overvågningstilstand?

Brug Dataverse OData API til at hente overvågningslogdata i JSON-format. Formatet af overvågningslog-API'en er:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Erstat [orgURI] med Dataverse URI'en for miljøet.

- Angiv handlingsværdien til 118 for denne hændelse.

- Angiv det antal elementer, der skal returneres i top=1, eller angiv det antal, du vil returnere.

Mine Power Automate-flows fungerer ikke som forventet, når IP-firewallen er konfigureret i mit Power Platform miljø. Hvad skal jeg gøre?

Under indstillingerne for IP-firewall skal du tillade de tjenestekoder, der er angivet i Administrerede connectorer for udgående IP-adresser.

Jeg har konfigureret omvendt proxyadresse korrekt, men IP-firewallen virker ikke. Hvad skal jeg gøre?

Kontrollér, om den omvendte proxy er konfigureret til at sende klient-IP-adressen i videresendelses-headeren.

Overvågningsfunktionaliteten for IP-firewallen fungerer ikke i mit miljø. Hvad skal jeg gøre?

IP-firewall-overvågningslogge understøttes ikke i lejere, der er aktiveret til BRING-your-own-key (BYOK)-krypteringsnøgler. Hvis lejeren er aktiveret til bring-your-own-key, er alle miljøer i en BYOK-aktiveret lejer kun låst ned til SQL, og overvågningslogge kan derfor kun gemmes i SQL. Det anbefales, at du overfører til kundestyret nøgle. Hvis du vil overføre fra BYOK til CMKv2 (customer-managed key), skal du følge trinnene i BYOK-miljøer (Bring-your-own key) til kundestyret nøgle.

Understøtter IP-firewallen IP-områder i IPv6?

Ja, IP-firewall understøtter IPv6 IP-intervaller.