Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Bemærk!

Power Platform Virtual Network-community'et på Microsoft Viva Engage er tilgængeligt. Du kan sende eventuelle spørgsmål eller feedback, du har om denne funktionalitet. Du kan tilmelde dig ved at udfylde en anmodning via følgende formular: Anmod om adgang til Finance and Operations Viva Engage Community.

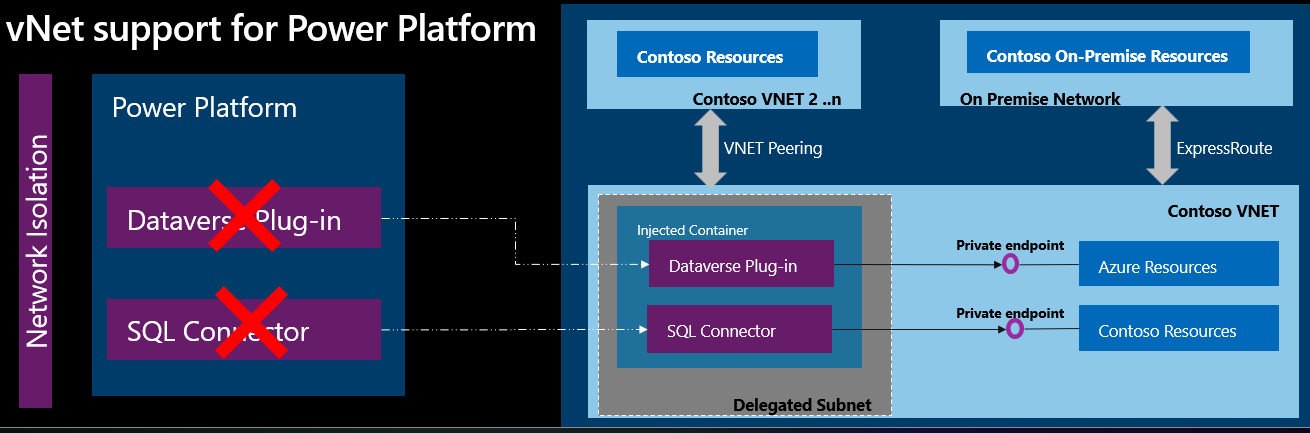

Ved hjælp af Azure Virtual Network-understøttelse af Power Platform kan du integrere Power Platform med ressourcer i dit virtuelle netværk uden at udsætte dem over det offentlige internet. Virtual Network-understøttelse bruger Azure-undernetdelegering til at administrere udgående trafik under kørsel fra Power Platform. Ved hjælp af Azure Subnet-delegering behøver beskyttede ressourcer ikke at være tilgængelige via internettet for at kunne integreres med Power Platform. Ved hjælp af understøttelse af virtuelle netværk kan Power Platform-komponenter kalde ressourcer, der ejes af din virksomhed, i dit netværk, uanset om de hostes i Azure eller i det lokale miljø, og bruge plug-ins og connectors til at foretage udgående opkald.

Power Platform integreres typisk med virksomhedsressourcer via offentlige netværk. Med offentlige netværk skal der være adgang til virksomhedsressourcer fra en liste over Azure IP-områder eller servicekoder, der beskriver offentlige IP-adresser. Understøttelse af Azure Virtual Network til Power Platform giver dig mulighed for at bruge et privat netværk og stadig blive integreret med cloudtjenester eller tjenester, som dit virksomhedsnetværk er vært for.

Azure-tjenester er beskyttet i et virtuelt netværk via private slutpunkter. Du kan bruge Express Route til at hente det lokale miljø ressourcer ind i det virtuelle netværk.

Power Platform bruger det virtuelle netværk og undernet, som du uddelegerede til at foretage udgående kald til virksomhedsressourcer på det private netværk. Når du bruger et privat netværk, behøver du ikke at dirigere trafikken over det offentlige internet, hvilket kan vise virksomhedsressourcer.

I et virtuelt netværk har du fuld kontrol over udgående trafik fra Power Platform. Trafik er underlagt netværkspolitikker, der anvendes af administrator. I følgende diagram vises, hvordan ressourcer i netværket kommunikerer med et virtuelt netværk.

Virtuelle netværk understøtter fordele

Ved hjælp af understøttelse af Virtual Network får dine Power Platform- og Dataverse-komponenter alle de fordele , som Azure-undernetdelegering giver, f.eks.:

Databeskyttelse: Virtual Network giver Power Platform-tjenester mulighed for at oprette forbindelse til dine private og beskyttede ressourcer uden at afsløre dem på internettet.

Ingen uautoriseret adgang: Virtual Network opretter forbindelse til dine ressourcer uden brug af Power Platform IP-intervaller eller servicemærker i forbindelsen.

Estimering af undernetstørrelse for Power Platform-miljøer

Telemetridata og observationer fra det seneste år angiver, at produktionsmiljøer typisk kræver 25 til 30 IP-adresser, hvor de fleste use cases falder inden for dette interval. På baggrund af disse oplysninger skal du tildele 25 til 30 IP'er til produktionsmiljøer og 6 til 10 IP'er til ikke-produktionsmiljøer, f.eks. sandkasse- eller udviklermiljøer. Objektbeholdere, der er forbundet til det virtuelle netværk, bruger primært IP-adresser i undernettet. Når miljøet begynder at blive brugt, oprettes der mindst fire objektbeholdere, som dynamisk skaleres baseret på opkaldsvolumen, selvom de typisk forbliver inden for 10-30-objektbeholderområdet. Disse objektbeholdere udfører alle anmodninger for deres respektive miljøer og håndterer parallelle forbindelsesanmodninger effektivt.

Planlægning for flere miljøer

Hvis du bruger det samme delegerede undernet til flere Power Platform-miljøer, skal du muligvis bruge en større blok af klasseløs IP-adresser på tværs af domæner (CIDR). Overvej det anbefalede antal IP-adresser til produktions- og ikke-produktionsmiljøer, når du sammenkæder miljøer med en enkelt politik. Hvert undernet reserverer fem IP-adresser, så medtag disse reserverede adresser i dit estimering.

Bemærk!

For at øge synligheden af ressourceudnyttelsen arbejder produktteamet på at vise delegeret IP-forbrug for undernet for virksomhedspolitikker og undernet.

Eksempel på IP-allokering

Overvej en lejer med to virksomhedspolitikker. Den første politik er for produktionsmiljøer, og den anden politik er for ikke-produktionsmiljøer.

Produktionsvirksomhedspolitik

Hvis du har fire produktionsmiljøer knyttet til din virksomhedspolitik, og hvert miljø kræver 30 IP-adresser, er den samlede IP-allokering:

(Fire miljøer x 30 IP'er) + 5 reserverede IP'er = 125 IP-adresser

Dette scenarie kræver en CIDR-blok på /25, som har kapacitet til 128 IP-adresser.

Virksomhedspolitik uden for produktion

For en virksomhedspolitik uden produktion med 20 udvikler- og sandkassemiljøer, og hvert miljø kræver 10 IP-adresser, er den samlede IP-allokering:

(Tyve miljøer x 10 IP'er) + 5 reserverede IP'er = 205 IP'er

Dette scenarie kræver en CIDR-blok på /24, som har kapacitet til 256 IP-adresser og har tilstrækkelig plads til at føje flere miljøer til virksomhedspolitikken.

Understøttede scenarier

Power Platform understøtter Virtual Network for både Dataverse-plug-ins og connectors. Ved hjælp af denne support kan du oprette sikre, private, udgående forbindelser fra Power Platform til ressourcer i dit virtuelle netværk. Dataverse-plug-ins og -connectors forbedrer sikkerheden for dataintegration ved at oprette forbindelse til eksterne datakilder fra Power Apps, Power Automate og Dynamics 365-apps. Du kan f.eks.:

- Brug Dataverse-plug-ins til at oprette forbindelse til dine datakilder i skyen, f.eks. Azure SQL, Azure Storage, Blob Storage eller Azure Key Vault. Du kan beskytte dine data mod dataudtrækning og andre hændelser.

- Brug Dataverse-plug-ins til at oprette sikker forbindelse til private slutpunktsbeskyttede ressourcer i Azure, f.eks. Web-API eller ressourcer i dit private netværk, f.eks. SQL og Web-API. Du kan beskytte dine data mod databrud og andre eksterne trusler.

- Brug connectorer, der understøttes af Virtual Network, f.eks. SQL Server, til at oprette sikker forbindelse til dine datakilder i skyen, f.eks. Azure SQL eller SQL Server, uden at eksponere dem på internettet. På samme måde kan du bruge Azure Queue-connectoren til at oprette sikre forbindelser til private slutpunktsaktiverede Azure-køer.

- Brug Azure Key Vault-connectoren til at oprette sikker forbindelse til privat slutpunktsbeskyttet Azure Key Vault.

- Brug brugerdefinerede connectorer til at oprette sikker forbindelse til dine tjenester, der er beskyttet af private slutpunkter i Azure, eller tjenester, der hostes på dit private netværk.

- Brug Azure File Storage til at oprette sikker forbindelse til privat, slutpunktsaktiveret Azure-fillager.

- Brug HTTP med Microsoft Entra ID (forhåndsgodkendt) til sikkert at hente ressourcer via virtuelle netværk fra forskellige webtjenester, der er godkendt med Microsoft Entra ID, eller fra en lokal webtjeneste.

Begrænsninger

- Dataverse-low-code-plug-ins, der bruger connectorer, understøttes ikke, før de pågældende connectortyper er blevet opdateret til at bruge undernetdelegering.

- Du bruger kopiering, sikkerhedskopiering og gendannelse af miljøers livscyklushandlinger i virtuelle netværks understøttede Power Platform-miljøer. Du kan udføre gendannelsen i det samme virtuelle netværk og på tværs af forskellige miljøer, forudsat at de har forbindelse til det samme virtuelle netværk. Derudover er gendannelseshandlingen tilladt fra miljøer, der ikke understøtter virtuelle netværk, til dem, der gør.

Understøttede områder

Før du opretter din politik for virtuelt netværk og din virksomhed, skal du validere dit Power Platform-miljøs område for at sikre, at det er i et understøttet område. Du kan bruge cmdlet'en Get-EnvironmentRegion fra PowerShell-modulet til undernetdiagnosticering til at hente oplysninger om dit miljøs område.

Når du har bekræftet dit miljøs område, skal du sikre, at din virksomhedspolitik og Azure-ressourcer er konfigureret i de tilsvarende understøttede Azure-områder. Hvis dit Power Platform-miljø f.eks. er i Storbritannien, skal dit virtuelle netværk og undernet være i Azure-områderne uksouth og ukwest . Hvis et Power Platform-område har mere end to tilgængelige områdepar, skal du bruge det specifikke områdepar, der svarer til dit miljøs område. Hvis Get-EnvironmentRegion f.eks. returnerer westus for dit miljø, skal dit virtuelle netværk og undernet være i eastus og westus.

| Power Platform-område | Azure-område |

|---|---|

| USA | eastus, westus |

| Sydafrika | Sydafrika Nord, Sydafrika Vest |

| Storbritannien | uksouth, ukwest |

| Japan | Japan Øst, Japan Vest |

| Indien | centralindien, sydindien |

| Frankrig | francecentral, francesouth |

| Europa | Vesteuropa, Nordeuropa |

| Tyskland | tyskernord, tysklandvestcentral |

| Schweiz | schweiznorth, schweizwest |

| Canada | canadacentralt, canadaøst |

| Brasilien | brazilsouth |

| Australien | australiasydøst, australiaøst |

| Asien | østasien, sydøstasia |

| Forenede Arabiske Emirater | uaenorth |

| Korea | koreasouth, koreacentral |

| Norge | norge vest, norge øst |

| Singapore | southeastasia |

| Sverige | swedencentral |

| Italien | italynorth |

| US regering | usgovtexas, usgovvirginia |

Bemærk!

Support i US Government Community Cloud (GCC) er i øjeblikket kun tilgængelig for miljøer, der er udrullet i GCC High. Understøttelse af DoD- (Department of Defense) og GCC-miljøer er ikke tilgængelig.

Understøttede tjenester

Følgende tabel indeholder de tjenester, der understøtter Azure-undernetdelegering for understøttelse af Virtual Network til Power Platform.

| Areal | Power Platform-servicer | Tilgængelighed af understøttelse af virtuelle netværk |

|---|---|---|

| Dataverse | Dataverse-plug-ins | Generelt tilgængelig |

| Connectors | Generelt tilgængelig | |

| Connectors | Generelt tilgængelig |

Understøttede miljøer

Understøttelse af Virtual Network til Power Platform er ikke tilgængelig for alle Power Platform-miljøer. I følgende tabel kan du se, hvilke miljøtyper der understøtter Virtual Network.

| Miljøtype | Understøttet |

|---|---|

| Produktion | Ja |

| Standard | Ja |

| Sandkasse | Ja |

| Developer | Ja |

| Prøveversion | Nej |

| Microsoft Dataverse til Teams | Nej |

Overvejelser i forbindelse med at aktivere understøttelse af virtuelle netværk i et Power Platform-miljø

Når du bruger understøttelse af virtuelle netværk i et Power Platform-miljø, udfører alle understøttede tjenester, f.eks. Dataverse-plug-ins og -connectorer, forespørgsler under kørsel i det uddelegerede undernet, og de er underlagt dine netværkspolitikker. Opkaldene til offentligt tilgængelige ressourcer begynder at blive utilgængelige.

Vigtigt!

Før du aktiverer understøttelse af det virtuelle miljø for Power Platform-miljøet, skal du kontrollere koden for plug-ins og connectorer. Du skal opdatere URL-adresserne og forbindelserne for at arbejde med private forbindelser.

En plug-in kan f.eks. forsøge at oprette forbindelse til en offentligt tilgængelig tjeneste, men din netværkspolitik tillader ikke offentlig internetadgang i dit virtuelle netværk. Netværkspolitikken blokerer opkaldet fra plug-in'en. Du kan undgå det blokerede opkald ved at hoste den offentligt tilgængelige tjeneste i det virtuelle netværk. Hvis din service har Azure som vært, kan du også aktivere et privat slutpunkt i servicen, før du aktiverer understøttelse af virtuelle netværk i Power Platform-miljøet.

Ofte stillede spørgsmål

Hvad er forskellen mellem en Virtual Network-datagateway og understøttelse af Azure Virtual Network til Power Platform?

En Virtual Network-datagateway er en administreret gateway, som du bruger til at få adgang til Azure- og Power Platform-tjenester fra dit virtuelle netværk uden at skulle konfigurere en datagateway i det lokale miljø. Gatewayen er f.eks. optimeret til ETL-opgaver (Extract, Transform, Load - udtrække, transformere, indlæse) i Power BI og Power Platform-dataflow.

Understøttelse af Azure Virtual Network for Power Platform bruger en Azure-undernetdelegering til dit Power Platform-miljø. Undernet bruges af arbejdsbelastninger i Power Platform-miljøet. Understøttelse af virtuelle netværk bruges til Power Platform API-arbejdsbelastninger, da forespørgslerne kun findes i kort tid, og det er optimeret til et stort antal forespørgsler.

I hvilke scenarier skal jeg bruge understøttelse af virtuelle netværk til Power Platform og datagatewayen til virtuelle netværk?

Understøttelse af virtuelle netværk til Power Platform er den eneste understøttede mulighed i alle scenarier for udgående forbindelse fra Power Platform, undtagen Power BI- og Power Platform-dataflows.

Power BI- og Power Platform-dataflow bruger fortsat datagatewayen til virtuelle netværk (vNet).

Hvordan kan du sikre, at et virtuelt netværksundernet eller en datagateway fra en kunde ikke bruges af en anden kunde i Power Platform?

Understøttelse af Virtual Network for Power Platform-bruger Azure-undernetdelegering.

De enkelte Power Platform-miljøer er knyttet til ét virtuelt netværksundernet. Det er kun opkald fra det pågældende miljø, der har adgang til det pågældende virtuelle netværk.

Ved hjælp af uddelegering kan du angive et bestemt undernet til en Azure PaaS-tjeneste efter eget valg, der skal indsættes i dit virtuelle netværk.

Understøtter virtuelle netværk Power Platform-failover?

Ja, du skal uddelegere de virtuelle netværk for begge Azure-områder, der er knyttet til dit Power Platform-område. Hvis dit Power Platform-miljø f.eks. er i Canada, skal du oprette, uddelegere og konfigurere virtuelle netværk i CanadaCentral og CanadaEast.

Hvordan kan et Power Platform-miljø i ét område oprette forbindelse til ressourcer med vært i et andet område?

Et virtuelt netværk, der er knyttet til et Power Platform-miljø, skal være placeret i Power Platform-miljøets område. Hvis det virtuelle netværk er i et andet område, skal du oprette et virtuelt netværk i Power Platform-miljøets område og bruge peering for virtuelle netværk på begge Azure-områdets undernetdelegerede virtuelle netværk for at bygge bro over kløften til det virtuelle netværk i det separate område.

Kan jeg overvåge udgående trafik fra uddelegerede undernet?

Ja. Du kan bruge netværkssikkerhedsgruppen og/eller firewalls til at overvåge udgående trafik fra delegerede undernet. Du kan få flere oplysninger under Overvåg Azure Virtual Network.

Kan jeg foretage internetbundne opkald fra plug-ins eller connectorer, når mit miljø er uddelegeret til et undernet?

Ja. Internetbunden adgang er som standard tilgængelig fra plug-ins og connectors i et undernetdelegeret miljø. Vi anbefaler, at du tilknytter en Azure NAT-gateway til det delegerede undernet, så din organisation kan styre og sikre udgående adgang. Du kan finde flere oplysninger under Bedste fremgangsmåder til sikring af udgående forbindelser fra Power Platform-tjenester.

Kan jeg opdatere IP-adresseområdet for undernettet, når det er uddelegeret til "Microsoft.PowerPlatform/enterprisePolicies"?

Nej, ikke mens funktionen bruges i dit miljø. Du kan ikke ændre IP-adresseområdet for undernettet, når det er delegeret til "Microsoft.PowerPlatform/enterprisePolicies". Hvis du gør dette, brydes delegeringskonfigurationen, og miljøet holder op med at fungere. Hvis du vil ændre IP-adresseområdet, skal du fjerne delegeringsfunktionen fra dit miljø, foretage de nødvendige ændringer og derefter aktivere funktionen for dit miljø.

Kan jeg opdatere DNS-adressen på mit virtuelle netværk, når det er delegeret til "Microsoft.PowerPlatform/enterprisePolicies"?

Nej, ikke mens funktionen bruges i dit miljø. Du kan ikke ændre DNS-adressen på det virtuelle netværk, når den er uddelegeret til "Microsoft.PowerPlatform/enterprisePolicies". Hvis du gør dette, hentes ændringen ikke i konfigurationen, og dit miljø holder muligvis op med at fungere. Hvis du vil ændre DNS-adressen, skal du fjerne delegeringsfunktionen fra dit miljø, foretage de nødvendige ændringer og derefter aktivere funktionen for dit miljø.

Kan jeg bruge den samme virksomhedspolitik til flere Power Platform-miljøer?

Ja. Du kan bruge den samme virksomhedspolitik til flere Power Platform-miljøer. Der er dog en begrænsning i, at miljøer med tidlig udgivelsescyklus ikke kan bruges med den samme virksomhedspolitik som andre miljøer.

Mit virtuelle netværk har en brugerdefineret DNS konfigureret. Bruger Power Platform min brugerdefinerede DNS?

Ja. Power Platform bruger den brugerdefinerede DNS i det virtuelle netværk, som indeholder det uddelegerede undernet, til at fortolke alle slutpunkter. Når du har uddelegeret miljøet, kan du opdatere plug-ins for at bruge det korrekte slutpunkt, så din brugerdefinerede DNS kan løse dem.

Mit miljø har ISV-angivne plug-ins. Ville disse plug-ins køre på det uddelegerede undernet?

Ja. Alle kunde-plug-ins og ISV-plug-ins kan køre ved hjælp af dit undernet. Hvis ISV-plug-ins har udgående forbindelse, skal disse URL-adresser muligvis vises i din firewall.

Mine lokale slutpunkt TLS-certifikater er ikke signeret af velkendte rod-certificeringsmyndigheder (CA). Understøtter du ukendte certifikater?

Nej. Vi skal sikre, at slutpunkt præsenterer et TLS-certifikat med det fuldstændige certifikat. Det er ikke muligt at føje dit brugerdefinerede rodnøglecenter til listen over kendte nøglecentercertifikater.

Hvad er den anbefalede konfiguration af et virtuelt netværk i en kundelejer?

Vi anbefaler ikke nogen specifik topologi. Vores kunder bruger dog i vid udstrækning Netværkstopologi for hub-spoke i Azure.

Er det nødvendigt at knytte et Azure-abonnement til min Power Platform-lejer for at aktivere virtuelt netværk?

Ja, hvis du vil aktivere understøttelse af virtuelt netværk til Power Platform-miljøer, er det vigtigt, at der er knyttet et Azure-abonnement til Power Platform-lejeren.

Hvordan bruger Power Platform delegering af Azure-undernet?

Når et Power Platform-miljø er tildelt et delegeret Azure-undernet, bruges injektion af Azure Virtual Network til at injicere objektbeholderen på kørselstidspunktet i et delegeret undernet. I denne proces tildeles et NIC-kort (Network Interface Card) for objektbeholderen en IP-adresse fra det uddelegerede undernet. Kommunikationen mellem værten (Power Platform) og objektbeholderen sker via en lokal port på objektbeholderen, og trafikken flyder via Azure Fabric.

Kan jeg bruge et eksisterende virtuelt netværk til Power Platform?

Ja, du kan bruge et eksisterende virtuelt netværk til Power Platform, hvis et enkelt, nyt undernet i virtuelt netværk er delegeret specifikt til Power Platform. Du skal dedikere det delegerede undernet til delegering af undernet og kan ikke bruge det til andre formål.

Kan jeg genbruge det samme delegerede undernet i flere virksomhedspolitikker?

Nej. Du kan ikke genbruge det samme undernet i flere virksomhedspolitikker. Hver Power Platform-virksomhedspolitik skal have sit eget unikke undernet til delegering.

Hvad er en Dataverse-plug-in?

En Dataverse-plug-in er en del af en brugerdefineret kode, som du kan installere i et Power Platform-miljø. Du kan konfigurere denne plug-in til at køre under hændelser (f.eks. en ændring i data) eller udløse den som en brugerdefineret API. Du kan få flere oplysninger under Dataverse-plug-ins.

Hvordan køres en Dataverse-plug-in?

En Dataverse-plug-in kører i en objektbeholder. Når du tildeler et delegeret undernet til et Power Platform-miljø, får objektbeholderens netværksgrænsefladekort (NIC) en IP-adresse fra det pågældende undernets adresseområde. Værten (Power Platform) og objektbeholderen kommunikerer via en lokal port på objektbeholderen og trafikflowet over Azure Fabric.

Kan flere plug-ins køre i samme objektbeholder?

Ja. I et givet Power Platform- eller Dataverse-miljø kan flere plug-ins køre i den samme objektbeholder. Hver objektbeholder bruger én IP-adresse fra undernetadresseområdet, og hver objektbeholder kan køre flere anmodninger.

Hvordan håndterer infrastrukturen en stigning i samtidige kørsler af plug-ins?

Efterhånden som antallet af samtidige kørsler af plug-ins stiger, udfører infrastrukturen automatisk autoskalering (ud eller ind), så der er plads til belastningen. Det undernet, der er uddelegeret til et Power Platform-miljø, skal have tilstrækkelige adresseintervaller til at håndtere det maksimale antal udførelser for arbejdsbelastningerne i det pågældende Power Platform-miljø.

Hvem styrer det virtuelle netværk og de netværkspolitikker, der er knyttet til det?

Du har ejerskab og kontrol over det virtuelle netværk og dets tilknyttede netværkspolitikker. Power Platform anvender på den anden side de tildelte IP-adresser fra det uddelegerede undernet i det pågældende virtuelle netværk.

Understøtter Azure-bevidste plug-ins Virtual Network?

Nej, Azure-bevidste plug-ins understøtter ikke Virtual Network.

Næste trin

Konfigurere understøttelse af virtuelle netværk