Archive der Neuerungen für Microsoft Defender for Identity

In diesem Artikel werden die Versionshinweise zu Microsoft Defender for Identity für Versionen und Features aufgeführt, die vor mehr als sechs Monaten veröffentlicht wurden.

Informationen zu den aktuellen Versionen und Features finden Sie unter Neuigkeiten in Microsoft Defender for Identity.

Hinweis

Ab dem 15. Juni 2022 unterstützt Microsoft den Defender for Identity-Sensor nicht mehr auf Geräten, auf denen Windows Server 2008 R2 ausgeführt wird. Es wird empfohlen, alle verbleibenden Domänencontroller (DCs) oder AD FS-Server zu identifizieren, auf denen weiterhin Windows Server 2008 R2 als Betriebssystem ausgeführt wird, und diese auf ein unterstütztes Betriebssystem zu aktualisieren.

In den zwei Monaten nach dem 15. Juni 2022 funktioniert der Sensor weiterhin. Nach ablaufend dieser zweimonatigen Übergangszeit funktioniert der Sensor ab 15. August 2022 nicht mehr auf Windows Server 2008 R2-Plattformen. Weitere Einzelheiten sind zu finden unter: https://aka.ms/mdi/2008r2

Juli 2023

Defender for Identity, Release 2.209

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Suchen nach Active Directory-Gruppen in Microsoft Defender XDR (Vorschau)

Die globale Suche von Microsoft Defender XDR unterstützt jetzt die Suche nach Active Directory-Gruppennamen. Alle gefundenen Gruppen werden in den Ergebnissen auf einer separaten Registerkarte „Gruppen“ angezeigt. Wählen Sie eine Active Directory-Gruppe aus Ihren Suchergebnissen aus, um weitere Details anzuzeigen, einschließlich:

- Typ

- Umfang

- Domäne

- SAM-Name

- SID

- Gruppenerstellungszeit

- Das erste Mal, wenn eine Aktivität der Gruppe beobachtet wurde

- Gruppen, die die ausgewählte Gruppe enthalten

- Eine Liste aller Mitglieder einer Gruppe

Beispiel:

Weitere Informationen finden Sie unter „Microsoft Defender for Identity in Microsoft Defender XDR“.

Neue Sicherheitsstatusberichte

Der Defender for Identity-Identitätsicherheitsstatus bietet proaktive Bewertungen der Identitätssicherheit, um Maßnahmen in Ihren lokalen Active Directory-Konfigurationen zu erkennen und zu empfehlen.

Die folgenden neuen Sicherheitsstatusbewertungen sind jetzt in der Microsoft-Sicherheitsbewertung verfügbar:

- Kennwörter laufen nicht ab

- Entfernen von Zugriffsrechten für verdächtige Konten mit der Berechtigung „Admin SDHolder“

- Verwalten von Konten mit Kennwörtern, die älter als 180 Tage sind

- Entfernen von Nicht-Admin-Konten mit DCSync-Berechtigungen

- Entfernen lokaler Administratoren für Identitätsressourcen

- Starten der Bereitstellung von Defender for Identity

Weitere Informationen finden Sie in den Sicherheitsstatusbewertungen von Microsoft Defender for Identity.

Automatische Umleitung für das klassische Defender for Identity-Portal

Das Microsoft Defender for Identity-Portal und die Microsoft Defender for Identity-Funktionalität werden in die erweiterte Erkennungs- und Reaktionsplattform von Microsoft (Microsoft Extended Detection and Response, XDR) zusammengeführt. Ab dem 6. Juli 2023 werden Kunden, die das klassische Defender for Identity-Portal verwenden, automatisch an Microsoft Defender XDR umgeleitet, ohne die Möglichkeit, zum klassischen Portal zurückzukehren.

Weitere Informationen finden Sie in unserem Blogbeitrag und Microsoft Defender for Identity in Microsoft Defender XDR.

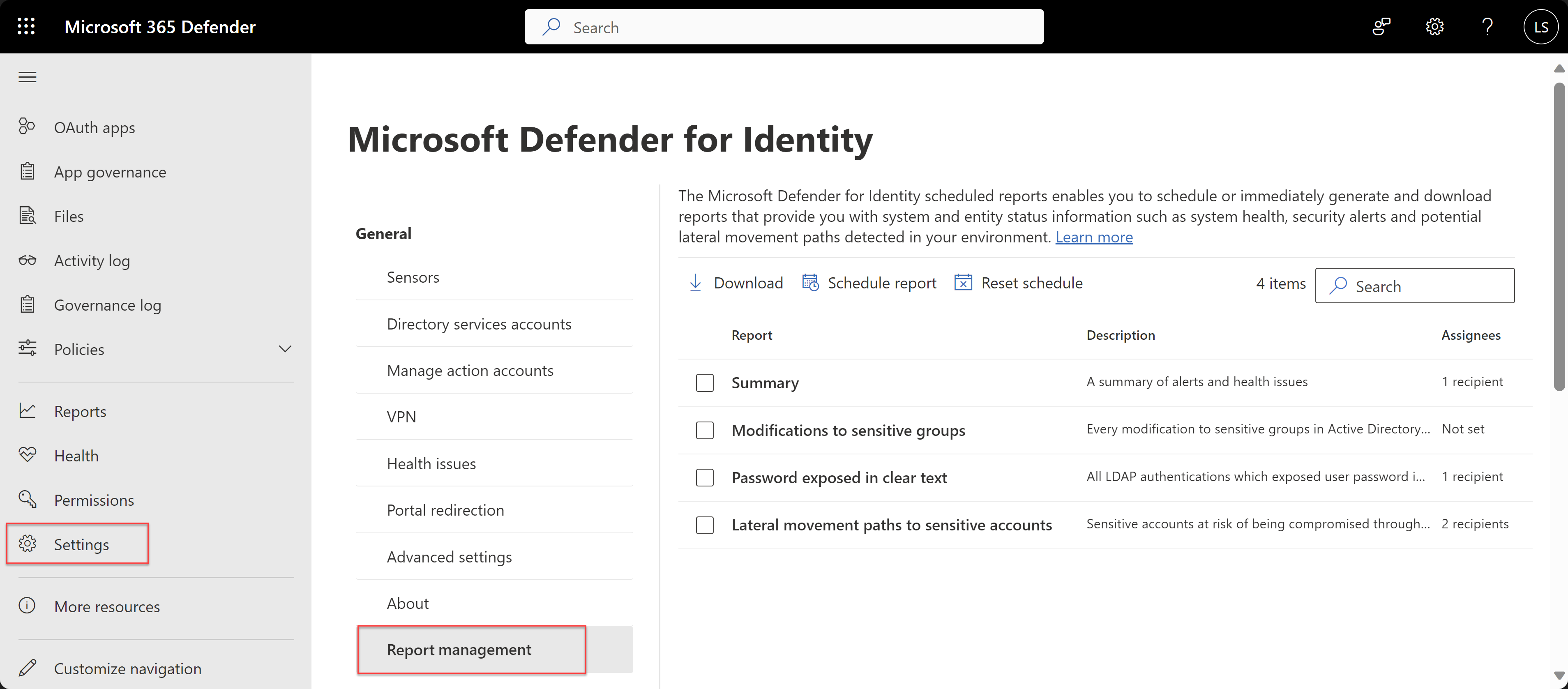

Downloads und Planung von Defender for Identity-Berichten in Microsoft Defender XDR (Vorschau)

Jetzt können Sie periodische Defender for Identity-Berichte aus dem Microsoft Defender-Portal herunterladen und planen, um die Parität in Berichtsfunktionen mit dem klassischen Defender for Identity-Portal zu erstellen.

Laden Sie Berichte in Microsoft Defender XDR von der Verwaltungsseite „Einstellungen > Identitäten > Berichte“ herunter, und planen Sie sie. Beispiel:

Weitere Informationen finden Sie unter Microsoft Defender for Identity-Berichte in Microsoft Defender XDR.

Defender for Identity, Release 2.208

- Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Defender for Identity, Release 2.207

Diese Version stellt den neuen AccessKeyFile-Installationsparameter bereit. Verwenden Sie den AccessKeyFile-Parameter während einer automatischen Installation eines Defender for Identity-Sensors, um den Arbeitsbereichszugriffsschlüssel von einem bereitgestellten Textpfad festzulegen. Weitere Informationen finden Sie unter Installieren des Microsoft Defender for Identity-Sensor.

Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Juni 2023

Defender for Identity, Release 2.206

- Diese Version enthält Verbesserungen und Fehlerbehebungen für Clouddienste und den Defender for Identity-Sensor.

Erweiterte Bedrohungssuche mit einer erweiterten IdentityInfo-Tabelle

- Für Mandanten, die Defender for Identity bereitgestellt haben, enthält die erweiterte Suchtabelle IdentityInfo von Microsoft 365 jetzt mehr Attribute pro Identität, und Identitäten, die vom Defender for Identity-Sensor in Ihrer lokalen Umgebung erkannt werden.

Weitere Informationen finden Sie in der Dokumentation zur erweiterten Bedrohungssuche in Microsoft Defender XDR.

Defender for Identity, Release 2.205

- Diese Version enthält Verbesserungen und Fehlerbehebungen für interne Sensorinfrastrukturen.

Mai 2023

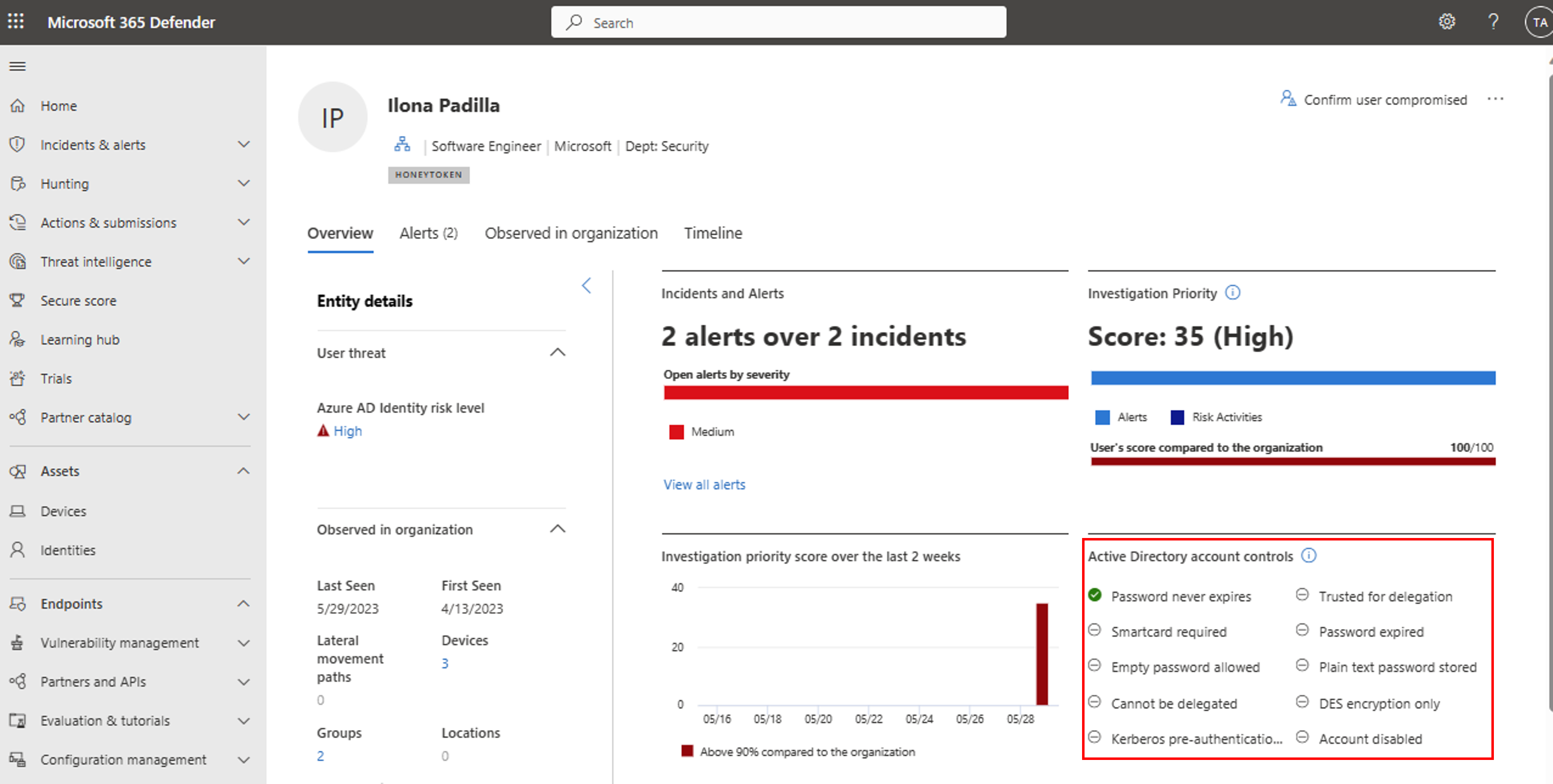

Highlights der erweiterten Active-Directory-Kontosteuerung

Die Microsoft Defender XDR Identity>-Benutzerdetailseite enthält jetzt neue Active-Directory-Kontosteuerungsdaten.

Auf der Registerkarte Übersicht der Benutzerdetails haben wir die neue Active Directory-Kontosteuerungs-Karte hinzugefügt, um wichtige Sicherheitseinstellungen und Active-Directory-Steuerungen hervorzuheben. Verwenden Sie beispielsweise diese Karte, um zu erfahren, ob ein bestimmter Benutzer Passwortanforderungen überbrücken kann oder über ein Passwort verfügt, das nie abläuft.

Beispiel:

Weitere Informationen finden Sie in der Dokumentation zum Attribut Benutzerkontensteuerung.

Defender for Identity, Release 2.204

Veröffentlicht: 29. Mai 2023

Neue Integritätswarnung für VPN-Integrations-Datenerfassungsfehler (Radius). Weitere Informationen finden Sie unter Warnungen zur Integrität des Sensors von Microsoft Defender for Identity.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.203

Veröffentlicht: 15. Mai 2023

Neue Integritätswarnung, um zu überprüfen, ob die ADFS-Containerüberwachung ordnungsgemäß konfiguriert ist. Weitere Informationen finden Sie unter Warnungen zur Integrität des Sensors von Microsoft Defender for Identity.

Die Microsoft Defender 365 Identity-Seite enthält UI-Updates für die Erfahrung des Lateral-Movement-Pfads. Es wurden keine Funktionalitäten geändert. Weitere Informationen finden Sie unter Verstehen und Untersuchen von Lateral Movement-Pfaden (LMPs) mit Microsoft Defender for Identity.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Erweiterungen der Identitäts-Zeitleiste

Die Registerkarte Identitäts-Zeitleiste enthält jetzt neue und erweiterte Features! Mit der aktualisierten Zeitleiste können Sie nun zusätzlich zu den ursprünglichen Filtern nach Aktivitätstyp, Protokoll und Standort filtern. Sie können die Zeitleiste auch in eine CSV-Datei exportieren und weitere Informationen zu Aktivitäten finden, die MITRE ATT&CK-Techniken zugeordnet sind. Weitere Informationen finden Sie unter Untersuchen von Benutzern in Microsoft Defender XDR.

Warnungsoptimierung in Microsoft Defender XDR

Mit der Warnungsoptimierung, die jetzt in Microsoft Defender XDR verfügbar ist, können Sie Ihre Warnungen anpassen und optimieren. Die Warnungsoptimierung reduziert falsch positive Ergebnisse, ermöglicht es Ihren SOC-Teams, sich auf Warnungen mit hoher Priorität zu konzentrieren und die Bedrohungserkennungsabdeckung im gesamten System zu verbessern.

Erstellen Sie in Microsoft Defender XDR Regelbedingungen basierend auf Nachweistypen und wenden Sie Ihre Regel dann auf jeden Regeltyp an, der Ihren Bedingungen entspricht. Weitere Informationen finden Sie unter Eine Warnung optimieren.

April 2023

Defender for Identity, Release 2.202

Veröffentlichung: 23. April 2023

- Neue Integritätswarnung, um zu überprüfen, ob die Verzeichnisdienste-Konfigurationscontainerüberwachung ordnungsgemäß konfiguriert ist, wie auf der Seite Integritätswarnungen beschrieben.

- Neue Arbeitsbereiche für AD-Mandanten, die Neuseeland zugeordnet sind, werden in der Region Australien, Osten erstellt. Die aktuellste Liste der regionalen Bereitstellung finden Sie unter Defender-for-Identity-Komponenten.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

März 2023

Defender for Identity, Release 2.201

Veröffentlicht 27. März 2023

Wir sind dabei, die SAM-R-Honeytoken-Warnung zu deaktivieren. Obwohl auf diese Art von Konten niemals zugegriffen oder sie abgefragt werden sollten, können bestimmte Legacysysteme diese Konten als Teil ihres regulären Betriebs verwenden. Wenn diese Funktionalität für Sie erforderlich ist, können Sie immer eine erweiterte Bedrohungssucheabfrage erstellen und als benutzerdefinierte Erkennung verwenden. Auch der LDAP-Honeytoken-Alarm wird in den kommenden Wochen überprüft, bleibt aber vorerst funktionsfähig.

Wir haben Probleme mit der Erkennungslogik in den Integritätswarnungen der Verzeichnisdienstobjektüberprüfung für nicht-englische Betriebssysteme und für Windows 2012 mit Verzeichnisdienste-Schemas vor Version 87 behoben.

Wir haben die Voraussetzung für die Konfiguration eines Verzeichnisdienstekontos für die zu startenden Sensoren entfernt. Weitere Informationen finden Sie unter Kontoempfehlungen für den Verzeichnisdienst von Microsoft Defender for Identity.

Die Protokollierung von 1644-Ereignissen ist nicht mehr erforderlich. Wenn diese Registrierungseinstellung aktiviert ist, können Sie sie entfernen. Weitere Informationen finden Sie unter Ereignis-ID 1644.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.200

Veröffentlicht 16. März 2023

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.199

Veröffentlicht 5. März 2023

Einige Ausschlüsse für den Honeytoken, die über die SAM-R-Warnung abgefragt wurden, funktionierten nicht richtig. In diesen Fällen wurden Warnungen auch für ausgeschlossene Entitäten ausgelöst. Dieser Fehler wurde nun behoben.

Der Name des NTLM-Protokolls für die Identity-Tabellen zur erweiterten Bedrohungssuche wurde aktualisiert: Der alte Protokollname

Ntlmwird nun als neuer ProtokollnameNTLMin den Identity-Tabellen zur erweiterten Bedrohungssuche aufgeführt: IdentityLogonEvents, IdentityQueryEvents, IdentityDirectoryEvents. Wenn Sie derzeit dasNtlm-Protokoll in einem Format verwenden, das Groß- und Kleinschreibung berücksichtigt, sollten Sie es inNTLMändern.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Februar 2023

Defender for Identity, Release 2.198

Veröffentlichung: 15. Februar 2023

Die Identitätszeitleiste ist jetzt als Teil der neuen Identitätsseite in Microsoft Defender XDR verfügbar: Die aktualisierte Benutzerseite in Microsoft Defender XDR hat jetzt einen neuen Look und Feel mit einer erweiterten Ansicht den zugehörigen Ressourcen und einer neuen Registerkarte für die Zeitleiste. Die Zeitleiste stellt Aktivitäten und Warnungen der letzten 30 Tage dar und vereinheitlicht die Identitätseinträge des Benutzers über alle verfügbaren Workloads (Defender for Identity/Defender for Cloud Apps/Defender for Endpoint). Mithilfe der Zeitleiste können Sie sich leicht auf Aktivitäten konzentrieren, die der Benutzer in bestimmten Zeiträumen durchgeführt hat (oder die an ihm durchgeführt wurden). Weitere Informationen finden Sie unter Untersuchen von Benutzern in Microsoft Defender XDR

Weitere Verbesserungen für Honeytoken-Warnungen: In Version 2.191 haben wir mehrere neue Szenarien für die Honeytoken-Aktivitätswarnung eingeführt.

Basierend auf Kundenfeedback haben wir beschlossen, die Honeytoken-Aktivitätswarnung in fünf separate Warnungen aufzuteilen:

- Honeytoken-Benutzer wurde über SAM-R abgefragt.

- Honeytoken-Benutzer wurde über LDAP abgefragt.

- Honeytoken-Benutzerauthentifizierungsaktivität

- Honeytoken-Benutzer hatte Attribute geändert.

- Die Honeytoken-Gruppenmitgliedschaft wurde geändert.

Darüber hinaus haben wir Ausnahmen für diese Warnungen hinzugefügt, um eine benutzerdefinierte Erfahrung für Ihre Umgebung zu ermöglichen.

Wir freuen uns darauf, Ihr Feedback zu hören, damit wir uns weiter verbessern können.

Neue Sicherheitswarnung – Verdächtige Zertifikatverwendung über Kerberos-Protokoll (PKINIT).: Viele der Techniken zum Missbrauch von Active-Directory-Zertifikatdiensten (AD CS) umfassen die Verwendung eines Zertifikats in einer bestimmten Phase des Angriffs. Microsoft Defender for Identity warnt Benutzer jetzt, wenn sie eine solche verdächtige Zertifikatsverwendung beobachtet. Dieser verhaltensbasierte Überwachungsansatz bietet umfassenden Schutz vor AD CS-Angriffen und löst einen Alarm aus, wenn eine verdächtige Zertifikatsauthentifizierung gegen einen Domänencontroller mit installiertem Sensor von Defender for Identity versucht wird. Weitere Informationen finden Sie unter Microsoft Defender for Identity erkennt jetzt die Verwendung verdächtiger Zertifikate..

Automatische Angriffsunterbrechung: Defender for Identity arbeitet jetzt mit Microsoft Defender XDR zusammen, um automatisierte Angriffsunterbrechungen anzubieten. Diese Integration bedeutet, dass wir bei Signalen, die von Microsoft Defender XDR stammen, die Aktion Benutzer deaktivieren auslösen können. Diese Aktionen werden durch XDR-Signale mit hoher Genauigkeit ausgelöst, kombiniert mit Erkenntnissen aus der kontinuierlichen Untersuchung von Tausenden von Vorfällen durch die Forschungsteams von Microsoft. Die Aktion sperrt das kompromittierte Benutzerkonto in Active Directory und synchronisiert diese Informationen mit der Microsoft Entra ID. Weitere Informationen zu automatischen Angriffsunterbrechungen finden Sie im Blogbeitrag von Microsoft Defender XDR.

Sie können auch bestimmte Benutzer aus den automatisierten Gegenmaßnahmen ausschließen. Weitere Informationen finden Sie unter Konfigurieren von automatischen Antwortausschlüssen in Defender for Identity.

Lernzeitraum entfernen: Die von Defender for Identity generierten Warnungen basieren auf verschiedenen Faktoren wie Profilerstellung, deterministische Erkennung, maschinellem Lernen und Verhaltensalgorithmen, die das Programm über Ihr Netzwerk gelernt hat. Der vollständige Lernprozess für Defender for Identity kann bis zu 30 Tage pro Domänencontroller dauern. Es kann jedoch vorkommen, dass Sie Warnungen erhalten möchten, noch bevor der gesamte Lernprozess abgeschlossen ist. Wenn Sie z. B. einen neuen Sensor auf einem Domänencontroller installieren oder das Produkt auswerten, sollten Sie sofort Warnungen erhalten. In solchen Fällen können Sie den Lernzeitraum für die betroffenen Warnungen ausschalten, indem Sie das Feature Lernzeitraum entfernen aktivieren. Weitere Informationen finden Sie unter Erweiterte Einstellungen.

Neue Möglichkeit zum Senden von Benachrichtigungen an M365D: Vor einem Jahr haben wir angekündigt, dass alle Erfahrungen mit Microsoft Defender for Identity im Microsoft-Defender-Portal verfügbar sind. Unsere primäre Warnungspipeline wechselt jetzt schrittweise von Defender for Identity > Defender for Cloud Apps > Microsoft Defender XDR zu Defender for Identity > Microsoft Defender XDR. Diese Integration bedeutet, dass Statusaktualisierungen in Defender for Cloud-Apps nicht in Microsoft Defender XDR widerspiegelt werden und umgekehrt. Diese Änderung sollte die Zeit, die für die Anzeige von Warnungen im Microsoft-Defender-Portal benötigt wird, erheblich verkürzen. Im Rahmen dieser Migration sind alle Defender for Identity-Richtlinien ab dem 5. März nicht mehr im Portal Defender for Cloud-Apps verfügbar. Wie immer empfehlen wir die Verwendung des Microsoft-Defender-Portals für alle Defender for Identity-Erfahrungen.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Januar 2023

Defender for Identity, Release 2.197

Veröffentlichung: 22. Januar 2023

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.196

Veröffentlichung: 10. Januar 2023

Neue Integritätswarnung, um zu überprüfen, ob die Verzeichnisdienste-Objektüberwachung ordnungsgemäß konfiguriert ist, wie auf der Seite Integritätswarnungen beschrieben.

Neue Integritätswarnung, um zu überprüfen, ob die Energieeinstellungen des Sensors für eine optimale Leistung konfiguriert sind, wie auf der Seite Integritätswarnungen beschrieben.

Wir haben MITRE ATT&CK-Informationen zu den Tabellen IdentityLogonEvents, IdentityDirectoryEvents und IdentityQueryEvents in der erweiterten Bedrohungssuche von Microsoft Defender XDR hinzugefügt. In der Spalte AdditionalFields finden Sie Details zu den Angriffstechniken und der Taktik (Kategorie), die mit einigen unserer logischen Aktivitäten verknüpft sind.

Da alle wichtigen Features von Microsoft Defender for Identity jetzt im Microsoft Defender-Portal verfügbar sind, wird die Einstellung für die Portalumleitung für jeden Mandanten ab dem 31. Januar 2023 automatisch aktiviert. Weitere Informationen finden Sie unter Umleitung von Konten von Microsoft Defender for Identity zu Microsoft Defender XDR.

Dezember 2022

Defender for Identity, Release 2.195

Veröffentlichung: 7. Dezember 2022

Defender for Identity-Rechenzentren werden jetzt auch in der Region Australien Ost bereitgestellt. Die aktuellste Liste der regionalen Bereitstellung finden Sie unter Defender-for-Identity-Komponenten.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

November 2022

Defender for Identity, Release 2.194

Veröffentlichung: 10. November 2022

Neue Integritätswarnung, um zu überprüfen, ob Directory Services Advanced Auditing ordnungsgemäß konfiguriert ist, wie auf der Seite Integritätswarnungen beschrieben.

Einige der in Defender for Identity-Version 2.191 eingeführten Änderungen bezüglich Honeytoken-Warnungen wurden nicht ordnungsgemäß aktiviert. Diese Probleme wurden jetzt behoben.

Ab Ende November wird die manuelle Integration in Microsoft Defender for Endpoint nicht mehr unterstützt. Es wird jedoch dringend empfohlen, das Microsoft-Defender-Portal (https://security.microsoft.com) zu verwenden, das über die integrierte Integration verfügt.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Oktober 2022

Defender for Identity, Release 2.193

Veröffentlichung: 30. Oktober 2022

Neue Sicherheitswarnung: Authentifizierung mit anormalen Active Directory-Verbunddiensten (AD FS) mithilfe eines verdächtigen Zertifikats

Diese neue Technik ist mit dem berüchtigten NOBELIUM-Akteur verknüpft und wurde als „MagicWeb“ bezeichnet. Sie ermöglicht es einem Angreifer, eine Backdoor auf kompromittierten AD FS-Servern zu implantieren, die den Identitätsdiebstahl eines beliebigen Domänenbenutzers und damit den Zugriff auf externe Ressourcen ermöglicht. Weitere Informationen zu diesem Angriff finden Sie in diesem Blogbeitrag.Defender for Identity kann jetzt das LocalSystem-Konto auf dem Domänencontroller verwenden, um Wartungsaktionen durchzuführen (Benutzer aktivieren/deaktivieren, erzwingen, dass der Benutzer das Passwort zurücksetzt), zusätzlich zu der zuvor verfügbaren gMSA-Option. Dies ermöglicht eine sofortige Unterstützung für Wartungsaktionen. Weitere Informationen finden Sie unter Aktionskonten für Microsoft Defender for Identity.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.192

Veröffentlichung: 23. Oktober 2022

Neue Integritätswarnung zur Überprüfung, ob die NTLM-Überwachung aktiviert ist, wie auf der Seite mit Integritätswarnungen beschrieben.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

September 2022

Defender for Identity, Release 2.191

Veröffentlicht: 19. September 2022

- Weitere Aktivitäten zum Auslösen von Honeytokenwarnungen

Microsoft Defender for Identity bietet die Möglichkeit, Honeytokenkonten zu definieren, die als Fallen für böswillige Akteure verwendet werden. Jede Authentifizierung, die diesen Honeytokenkonten zugeordnet ist (normalerweise ruhend), löst eine Honeytokenaktivitätswarnung (externe ID 2014) aus. Neu in dieser Version: Jede LDAP- oder SAMR-Abfrage mit diesen Honeytokenkonten löst eine Warnung aus. Wenn das Ereignis 5136 überwacht wird, wird eine Warnung ausgelöst, wenn eines der Attribute des Honeytoken geändert wurde oder die Gruppenmitgliedschaft des Honeytoken geändert wurde.

Weitere Informationen finden Sie unter Konfigurieren der Windows-Ereignissammlung.

Defender for Identity, Release 2.190

Veröffentlicht: 11. September 2022

Aktualisierte Bewertung: Unsichere Domänenkonfigurationen

Die über Microsoft Secure Score verfügbare Bewertung unsicherer Domänenkonfigurationen bewertet jetzt die Konfiguration der Domänencontroller-LDAP-Signaturrichtlinie und warnt, wenn eine unsichere Konfiguration gefunden wird. Weitere Informationen finden Sie unter Sicherheitsbewertung: Unsichere Domänenkonfigurationen.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.189

Veröffentlicht: 4. September 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

August 2022

Defender for Identity, Release 2.188

Veröffentlicht: 28. August 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.187

Veröffentlicht: 18. August 2022

Wir haben einige der Logik geändert, die hinter der Auslösung der Sispected-DCSync-Angriffswarnung (Replikation von Verzeichnisdiensten) (externe ID 2006) steht. Dieser Detektor deckt jetzt Fälle ab, in denen die Quell-IP-Adresse, die vom Sensor erkannt wird, ein NAT-Gerät zu sein scheint.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.186

Veröffentlicht am 10. August 2022

Integritätswarnungen zeigen nun anstelle des NetBIOS-Namens den vollqualifizierten Domänennamen (FQDN) des Sensors an.

Neue Integritätswarnungen sind für die Erfassung von Komponententyp und -konfiguration verfügbar, wie auf der Seite Integritätswarnungen beschrieben.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juli 2022

Defender for Identity, Release 2.185

Veröffentlicht am 18. Juli 2022

Das Problem wurde behoben, das Vermutete Golden Ticket-Verwendung (nicht vorhandenes Konto) (externe ID 2027) fälschlicherweise macOS-Geräte erkannte.

Benutzeraktionen: Wir haben beschlossen, die Aktion Benutzer deaktivieren auf der Benutzerseite in zwei verschiedene Aktionen zu teilen:

- Benutzer deaktivieren: deaktiviert den Benutzer auf Active Directory-Ebene

- Benutzer sperren: deaktiviert den Benutzer auf der Ebene der Microsoft Entra ID

Wir verstehen, dass die Zeit, die die Synchronisierung von Active Directory mit Microsoft Entra ID benötigt, entscheidend sein kann, sodass Sie jetzt auswählen können, Benutzer nacheinander zu deaktivieren, um die Abhängigkeit von der Synchronisierung selbst aufzuheben. Beachten Sie, dass ein Benutzer, der nur in Microsoft Entra ID deaktiviert ist, von Active Directory überschrieben wird, wenn er dort weiterhin aktiv ist.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.184

Veröffentlicht am 10. Juli 2022

Neue Sicherheitsbewertungen

Defender for Identity enthält jetzt die folgenden neuen Sicherheitsbewertungen:- Unsichere Domänenkonfigurationen

Microsoft Defender for Identity überwacht Ihre Umgebung fortlaufend, um Domänen mit Konfigurationswerten zu identifizieren, die ein Sicherheitsrisiko darstellen, und erfasst Berichte zu diesen Domänen, um Sie bei der Schutz Ihrer Umgebung zu unterstützen. Weitere Informationen finden Sie unter Sicherheitsbewertung: Unsichere Domänenkonfigurationen.

- Unsichere Domänenkonfigurationen

Das Defender for Identity-Installationspaket installiert jetzt die Npcap-Komponente anstelle der WinPcap-Treiber. Weitere Informationen finden Sie unter WinPcap- und Npcap-Treiber.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juni 2022

Defender for Identity, Release 2.183.15436.10558 (Hotfix)

Veröffentlicht am 20. Juni 2022 (aktualisiert am 4. Juli 2022)

- Neue Sicherheitswarnung: Verdächtiger DFSCoerce-Angriff mithilfe des verteilten Dateisystemprotokolls

Als Reaktion auf die Veröffentlichung eines zuletzt verwendeten Angriffstools, das einen Fluss im DFS-Protokoll nutzt, löst Microsoft Defender for Identity eine Sicherheitswarnung aus, wenn ein Angreifer diese Angriffsmethode verwendet. Weitere Informationen zu diesem Angriff finden Sie in dem Blogbeitrag.

Defender for Identity, Release 2.183

Veröffentlicht: 20. Juni 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity Release 2.182

Veröffentlicht am 4. Juni 2022

- Eine neue Info-Seite für Defender for Identity ist verfügbar. Sie finden diese im Microsoft Defender Portal unter Einstellungen ->Identitäten ->Info. Sie enthält mehrere wichtige Details zu Ihrem Defender for Identity-Instance, einschließlich des Instance-Namens, der Version, der ID und der Geolocation Ihrer instance. Diese Informationen können bei der Problembehandlung von Issues und beim Öffnen von Supporttickets hilfreich sein.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Mai 2022

Defender for Identity, Release 2.181

Veröffentlicht am 22. Mai 2022

Mithilfe von Microsoft Defender for Identity können Sie jetzt Wartungsmaßnahmen für Ihre lokalen Konten ausführen.

- Benutzer deaktivieren – Dadurch wird vorübergehend verhindert, dass sich ein Benutzer im Netzwerk anmeldet. Es kann verhindern, dass kompromittierte Benutzer lateral verschoben werden und versuchen, Daten zu exfiltrieren oder das Netzwerk weiter zu kompromittieren.

- Zurücksetzen des Benutzerkennworts – Dies fordert den Benutzer auf, sein Kennwort bei der nächsten Anmeldung zu ändern, um sicherzustellen, dass dieses Konto nicht für weitere Identitätswechselversuche verwendet werden kann.

Diese Aktionen können von mehreren Speicherorten in Microsoft Defender XDR ausgeführt werden: der Benutzerseite, dem Seitenbereich der Benutzerseite, der erweiterten Bedrohungssuche und sogar über benutzerdefinierte Erkennungen. Dies erfordert das Einrichten eines privilegierten gMSA-Kontos, das Microsoft Defender for Identity zum Ausführen der Aktionen verwendet. Weitere Informationen zu den Anforderungen finden Sie unter Microsoft Defender for Identity-Aktionskonten.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.180

Veröffentlicht am 12. Mai 2022

Neue Sicherheitswarnung: Verdächtige Änderung eines dNSHostName-Attributs (CVE-2022-26923)

Als Reaktion auf die Veröffentlichung der jüngsten CVEs löst Microsoft Defender for Identity eine Warnung aus, wenn ein Angreifer versucht, CVE-2022 -26923 auszunutzen. Weitere Informationen zu diesem Angriff finden Sie in dem Blogbeitrag.In Version 2.177 haben wir zusätzliche LDAP-Aktivitäten veröffentlicht, die von Defender for Identity abgedeckt werden können. Es wurde jedoch ein Fehler gefunden, der dazu führt, dass die Ereignisse nicht im Defender for Identity-Portal angezeigt und erfasst werden. Dies wurde in dieser Version behoben. Ab Version 2.180 erhalten Sie beim Aktivieren der Ereignis-ID 1644 nicht nur Einblick in LDAP-Aktivitäten über Active Directory-Webdienste, sondern andere LDAP-Aktivitäten umfassen auch den Benutzer, der die LDAP-Aktivität auf dem Quellcomputer ausgeführt hat. Dies gilt für Sicherheitswarnungen und logische Aktivitäten, die auf LDAP-Ereignissen basieren.

Als Reaktion auf die jüngste KrbRelayUp-Ausbeutung haben wir einen stillen Detektor veröffentlicht, um uns dabei zu helfen, unsere Reaktion auf diese Ausbeutung zu bewerten. Der stille Detektor ermöglicht es uns, die Wirksamkeit der Erkennung zu bewerten und Informationen basierend auf Ereignissen, die wir sammeln zusammenzufassen. Wenn diese Erkennung in hoher Qualität angezeigt wird, wird eine neue Sicherheitswarnung in der nächsten Version veröffentlicht.

Wir haben die Remotecodeausführung über DNS in den DNS-Versuch zur Remotecodeausführung umbenannt, da sie die Logik hinter diesen Sicherheitswarnungen besser widerspiegelt.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.179

Veröffentlicht: 1. Mai 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

April 2022

Defender for Identity, Release 2.178

Veröffentlicht: 10. April 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

März 2022

Defender for Identity, Release 2.177

Veröffentlicht: 27. März 2022

Microsoft Defender for Identity kann nun zusätzliche LDAP-Abfragen in Ihrem Netzwerk überwachen. Diese LDAP-Aktivitäten werden über das Active Directory-Webdienstprotokoll gesendet und fungieren wie normale LDAP-Abfragen. Um Einblick in diese Aktivitäten zu erhalten, müssen Sie das Ereignis 1644 auf Ihren Domänencontrollern aktivieren. Dieses Ereignis deckt LDAP-Aktivitäten in Ihrer Domäne ab und wird hauptsächlich verwendet, um teure, ineffiziente oder langsame LDAP-Suchvorgänge (Lightweight Directory Access Protocol) zu identifizieren, die von Active Directory-Domänencontrollern bereitgestellt werden. Weitere Informationen finden Sie unter Vorversion-Konfigurationen.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.176

Veröffentlicht: 16. März 2022

Ab dieser Version wird bei der Installation des Sensors aus einem neuen Paket die Version des Sensors unter Add/Remove Programs (Programme hinzufügen/entfernen) mit der vollständigen Versionsnummer (z. B. 2.176.x.y) angezeigt, im Gegensatz zu der zuvor gezeigten statischen Version 2.0.0.0. Diese Version (die über das Paket installiert wurde) wird weiterhin angezeigt, obwohl die Version durch die automatischen Updates der Defender for Identity-Clouddienste aktualisiert wird. Die tatsächliche Version wird im Portal auf der Seite mit den Sensoreinstellungen, im Pfad der ausführbaren Datei oder in der Dateiversion angezeigt.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.175

Veröffentlicht: 6. März 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Februar 2022

Defender for Identity, Release 2.174

Veröffentlicht: 20. Februar 2022

Wir haben den shost-FQDN des Kontos, das an der Warnung beteiligt ist, der an SIEM gesendeten Nachricht hinzugefügt. Weitere Informationen finden Sie unter SIEM-Protokollreferenz für Microsoft Defender for Identity.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.173

Veröffentlicht: 13. Februar 2022

Alle Microsoft Defender for Identity-Features sind jetzt im Microsoft Defender-Portal verfügbar. Weitere Informationen finden Sie in diesem Blogbeitrag.

In diesem Release wurden Probleme bei der Installation des Sensors unter Windows Server 2019 mit KB5009557 und auf Servern mit gehärteten EventLog-Berechtigungen behoben.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.172

Veröffentlicht: 8. Februar 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Januar 2022

Defender for Identity, Release 2.171

Veröffentlicht: 31. Januar 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.170

Veröffentlicht: 24. Januar 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.169

Veröffentlicht: 17. Januar 2022

Wir freuen uns, die Möglichkeit zum Konfigurieren eines Aktionskontos für Microsoft Defender for Identity bereitstellen zu können. Dies ist der erste Schritt zur Durchführung von Aktionen für Benutzer direkt aus dem Produkt. Im ersten Schritt können Sie das gMSA-Konto definieren, das von Microsoft Defender for Identity zum Ausführen der Aktionen verwendet wird. Es wird dringend empfohlen, gleich mit der Erstellung dieser Benutzer zu beginnen, damit Sie das Feature „Aktionen“ nutzen können, sobald es live ist. Weitere Informationen finden Sie unter Verwalten von Aktionskonten.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.168

Veröffentlicht: 9. Januar 2022

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Dezember 2021

Defender for Identity, Release 2.167

Veröffentlichung: 29. Dezember 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.166

Veröffentlichung: 27. Dezember 2021

- Die Version enthält eine neue Sicherheitswarnung: Verdächtige Änderung eines sAMNameAccount-Attributs (Ausnutzung von CVE-2021-42278 und CVE-2021-42287) (externe ID 2419).

Als Reaktion auf die Veröffentlichung der jüngsten CVEs löst Microsoft Defender for Identity eine Warnung aus, wenn ein Angreifer versucht, CVE-2021-42278 und CVE-2021-42287 auszunutzen. Weitere Informationen zu diesem Angriff finden Sie in dem Blogbeitrag. - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.165

Veröffentlichung: 6. Dezember 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

November 2021

Defender for Identity, Release 2.164

Veröffentlichung: 17. November 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.163

Veröffentlichung: 8. November 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.162

Veröffentlichung: 1. November 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

September 2021

Defender for Identity, Release 2.161

Veröffentlicht: 12. September 2021

- Die Version enthält neue überwachte Aktivitäten: das Passwort des gMSA-Kontos wurde von einem Benutzer abgerufen. Weitere Informationen finden Sie unter Überwachte Aktivitäten mit Microsoft Defender for Identity

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

August 2021

Defender for Identity, Release 2.160

Veröffentlichung: 22. August 2021

- Version enthält verschiedene Verbesserungen und deckt weitere Szenarien nach den neuesten Änderungen in der PetitPotam-Nutzung ab.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.159

Veröffentlichung: 15. August 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

- Version enthält eine Verbesserung der neu veröffentlichten Warnung: Verdächtige Netzwerkverbindung über Remote-Protokoll für verschlüsselndes Dateisystem (externe ID 2416).

Wir haben die Unterstützung für diese Erkennung erweitert, um auszulösen, wenn ein potenzieller Angreifer über einen verschlüsselten EFS-RPCchannel kommuniziert. Warnungen, die ausgelöst werden, wenn der Kanal verschlüsselt ist, werden als Warnung mit dem Schweregrad „Mittel“ behandelt, im Gegensatz zu „Hoch“, wenn er nicht verschlüsselt ist. Weitere Informationen zur Warnung finden Sie unter Verdächtige Netzwerkverbindung Remote-Protokoll für verschlüsselndes Dateisystem (externe ID 2416).

Defender for Identity, Release 2.158

Veröffentlichung: 8. August 2021

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Diese Version enthält eine neue Sicherheitswarnung: Verdächtige Netzwerkverbindung über Remote-Protokoll für verschlüsselndes Dateisystem (externe ID 2416).

In dieser Erkennung löst Microsoft Defender for Identity eine Sicherheitswarnung aus, wenn ein Angreifer versucht, den EFS-RPC gegen den Domänencontroller auszunutzen. Dieser Angriffsvektor ist mit dem jüngsten PetitPotam-Angriff verbunden. Weitere Informationen zur Warnung finden Sie unter Verdächtige Netzwerkverbindung Remote-Protokoll für verschlüsselndes Dateisystem (externe ID 2416).Version enthält eine neue Sicherheitswarnung: Remotecode-Ausführung von Exchange-Server (CVE-2021-26855) (externe ID 2414)

In dieser Erkennung löst Microsoft Defender for Identity eine Sicherheitswarnung aus, wenn ein Angreifer versucht, das Attribut „msExchExternalHostName“ im Exchange-Objekt für die Remotecode-Ausführung zu ändern. Weitere Informationen zu dieser Warnung finden Sie unter Remotecode-Ausführung von Exchange-Server (CVE-2021-26855) (externe ID 2414). Diese Erkennung basiert auf Windows-Ereignis 4662, daher muss sie vorher aktiviert werden. Informationen zum Konfigurieren und Sammeln dieses Ereignisses finden Sie unter Konfigurieren der Windows-Ereignissammlung und befolgen Sie die Anweisungen zum Aktivieren der Überwachung für ein Exchange-Objekt.

Defender for Identity, Release 2.157

Veröffentlichung: 1. August 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juli 2021

Defender for Identity, Release 2.156

Veröffentlicht am 25. Juli 2021

- Ab dieser Version fügen wir dem Sensorinstallationspaket den ausführbaren Npcap-Treiber hinzu. Weitere Informationen finden Sie unter WinPcap- und Npcap-Treiber.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.155

Veröffentlichung: 18. Juli 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.154

Veröffentlichung: 11. Juli 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

- Die Version enthält zusätzliche Verbesserungen und Erkennungen für die Druckspoolerausnutzung, die als PrintNightmare-Erkennung bezeichnet wird, um weitere Angriffsszenarien abzudecken.

Defender for Identity, Release 2.153

Veröffentlichung: 4 Juli 2021

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Version enthält eine neue Sicherheitswarnung: Verdächtigte Windows Print Spooler-Dienstausnutzungsversuch (CVE-2021-34527-Ausbeutung) (externe ID 2415).

In dieser Erkennung löst Defender for Identity eine Sicherheitswarnung aus, wenn ein Angreifer versucht, den Windows Print Spooler Service gegen den Domänencontroller auszunutzen. Dieser Angriffsvektor ist der Druckspoolerausnutzung zugeordnet und wird als PrintNightmare bezeichnet. Hier finden Sie weitere Informationen zu dieser Warnung.

Juni 2021

Defender for Identity, Release 2.152

Veröffentlichung: 27. Juni 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.151

Veröffentlichung: 20. Juni 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.150

Veröffentlichung: 13. Juni 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Mai 2021

Defender for Identity, Release 2.149

Veröffentlichung: 31. Mai 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.148

Veröffentlichung: 23. Mai 2021

- Wenn Sie die Ereignis-ID 4662 konfigurieren und sammeln, meldet Defender for Identity, welcher Benutzer die Updatesequenznummer (USN) in verschiedene Active-Directory-Objekteigenschaften geändert hat. Wenn beispielsweise ein Kontopasswort geändert und das Ereignis 4662 aktiviert ist, zeichnet das Ereignis auf, wer das Passwort geändert hat.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.147

Veröffentlichung: 9. Mai 2021

- Basierend auf Kundenfeedback erhöhen wir die Standardanzahl zulässiger Sensoren von 200 auf 350 und die Anmeldeinformationen der Verzeichnisdienste von 10 auf 30.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.146

Veröffentlichung: 2. Mai 2021

E-Mail-Benachrichtigungen für Integritätsprobleme und Sicherheitswarnungen verfügen jetzt über die Untersuchungs-URL für Microsoft Defender for Identity und Microsoft Defender XDR.

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

April 2021

Defender for Identity, Release 2.145

Veröffentlichung: 22. April 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.144

Veröffentlichung: 12. April 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

März 2021

Defender for Identity, Release 2.143

Veröffentlichung: 14. März 2021

- Wir haben Windows-Ereignis 4741 hinzugefügt, um Computerkonten zu erkennen, die Active-Directory-Aktivitäten hinzugefügt wurden. Konfigurieren Sie das neue Ereignis so, dass es von Defender for Identity erfasst wird. Nach der Konfiguration stehen gesammelte Ereignisse zum Anzeigen im Aktivitätsprotokoll sowie zur erweiterten Bedrohungssuche von Microsoft Defender XDR zur Verfügung.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.142

Veröffentlichung: 7. März 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Februar 2021

Defender for Identity, Release 2.141

Veröffentlichung: 21. Februar 2021

- Neue Sicherheitswarnung: Mutmaßlicher AS-REP Roasting-Angriff (externe ID 2412)

In Defender for Identity steht ab sofort die Sicherheitswarnung Suspected AS-REP Roasting attack (external ID 2412) (Vermuteter AS-REP Roasting-Angriff (externe ID: 2412)) zur Verfügung. Bei dieser Fehlerkennung wird eine Sicherheitswarnung in Defender for Identity ausgelöst, wenn ein Angreifer auf Konten abzielt, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist, und versucht, Zugriff auf Kerberos-TGT-Daten zu erhalten. Die Absicht des Angreifers könnte sein, die Anmeldeinformationen aus den Daten mithilfe von Offline-Passwort-Cracking-Angriffen zu extrahieren. Weitere Informationen finden Sie unter Kerberos AS-REP Roasting-Gefährdung (externe ID 2412). - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.140

Veröffentlichung: 14. Februar 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Januar 2021

Defender for Identity, Release 2.139

Veröffentlichung: 31. Januar 2021

- Wir haben den Schweregrad für die verdächtige Kerberos-SPN-Gefährdung aktualisiert, um die Auswirkungen der Warnung besser widerzuspiegeln. Weitere Informationen zur Warnung finden Sie unter Verdächtigte Kerberos SPN-Gefährdung (externe ID 2410)

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.138

Veröffentlichung: 24. Januar 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.137

Veröffentlichung: 17. Januar 2021

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.136

Veröffentlichung: 3. Januar 2021

- Defender for Identity unterstützt jetzt die Installation von Sensoren auf Active Directory-Verbunddienste (AD FS)-Servern. Durch die Installation des Sensors auf kompatiblen AD FS-Servern wird die Sichtbarkeit von Microsoft Defender for Identity in die Hybridumgebung erweitert, indem diese kritische Infrastrukturkomponente überwacht wird. Darüber hinaus haben wir einige unserer vorhandenen Erkennungen (Verdächtige Diensterstellung, Verdächtiger Brute-Force-Angriff (LDAP), Kontoenumeration Reconnaissance) aktualisiert, um auch mit AD FS-Daten zu arbeiten. Um die Bereitstellung des Microsoft Defender for Identity-Sensors für AD FS-Server zu starten, laden Sie das neueste Bereitstellungspaket von der Sensorkonfigurationsseite herunter.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Dezember 2020

Defender for Identity, Release 2.135

Veröffentlichung: 20. Dezember 2020

- Wir haben unsere Active Directory-Attribute Reconnaissance (LDAP) (externe ID 2210) verbessert, um auch Techniken zu erkennen, die zum Abrufen der benötigten Informationen verwendet werden, um Sicherheitstoken zu generieren, z. B. als Teil der Solorigate-Kampagne.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.134

Veröffentlichung: 13. Dezember 2020

- Unser kürzlich veröffentlichter NetLogon-Detektor wurde verbessert, um auch zu funktionieren, wenn die Netlogon-Kanaltransaktion über einen verschlüsselten Kanal erfolgt. Weitere Informationen zum Detektor finden Sie unter Verdacht auf Netlogon-Privilegienerhöhungsversuch.

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.133

Veröffentlichung: 6. Dezember 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

November 2020

Defender for Identity, Release 2.132

Veröffentlichung: 17. November 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Defender for Identity, Release 2.131

Veröffentlichung: 8. November 2020

- Neue Sicherheitswarnung: Verdächtigte Kerberos SPN-Exposition (externe ID 2410)

Die Defender for Identity-Sicherheitswarnung Mutmaßliche Kerberos-SPN-Offenlegung (externe ID 2410) ist jetzt verfügbar. Bei dieser Erkennung wird eine Defender for Identity-Sicherheitswarnung ausgelöst, wenn ein Angreifer Dienstkonten und die zugehörigen Dienstprinzipalnamen (SPNs) enumeriert und dann Kerberos-TGS-Tickets für die Dienste anfordert. Die Absicht des Angreifers könnte darin bestehen, die Hashes aus den Tickets zu extrahieren und sie für die spätere Verwendung in Offline-Brute-Force-Angriffen zu speichern. Weitere Informationen finden Sie unter Kerberos-SPN-Gefährdung. - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Oktober 2020

Defender for Identity, Release 2.130

Veröffentlichung: 25. Oktober 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.129

Veröffentlichung: 18. Oktober 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

September 2020

Azure ATP Release 2.128

Veröffentlichung: 27. September 2020

- Konfiguration geänderter E-Mail-Benachrichtigungen

Wir entfernen die Schalter für die E-Mail-Benachrichtigung, mit denen Sie E-Mail-Benachrichtigungen aktivieren können. Um E-Mail-Benachrichtigungen zu erhalten, fügen Sie einfach eine Adresse hinzu. Weitere Informationen finden Sie unter Benachrichtigungen einstellen. - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.127

Veröffentlichung: 20. September 2020

- Neue Sicherheitswarnung: Verdacht auf Netlogon-Rechteerweiterungsversuch (externe ID 2411)

Die Sicherheitswarnung Verdächtigter Netlogon-Rechteerweiterungsversuch (CVE-2020-1472-Ausnutzung) (externe ID 2411) von Azure ATP ist jetzt verfügbar. Bei dieser Erkennung wird eine Azure-ATP-Sicherheitswarnung ausgelöst, wenn ein Angreifer eine anfällige Netlogon sichere Kanalverbindung mit einem Domänencontroller unter Verwendung des Netlogon Remote Protocol (MS-NRPC) herstellt, auch bekannt als Netlogon Sicherheitslücke durch Rechteerweiterungen. Weitere Informationen finden Sie unter Verdacht auf Netlogon-Privilegienerhöhungsversuch. - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.126

Veröffentlichung: 13. September 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.125

Veröffentlichung: 6. September 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

August 2020

Azure ATP Release 2.124

Veröffentlichung: 30. August 2020

- Neue Sicherheitswarnungen

Azure ATP-Sicherheitswarnungen umfassen jetzt die folgenden neuen Erkennungen:- Active Directory-Attribute reconnaissance (LDAP) (externe ID 2210)

Bei dieser Erkennung wird eine Azure ATP-Sicherheitswarnung ausgelöst, wenn ein Angreifer davon verdächtigt wird, erfolgreich kritische Informationen über die Domäne zur Verwendung in seiner Angriffskette zu erlangen. Weitere Informationen finden Sie unter Reconnaissance von Active Directory-Attributen. - Verdächtigte nicht autorisierte Kerberos-Zertifikatverwendung (externe ID 2047)

Bei dieser Erkennung wird eine Azure ATP-Sicherheitswarnung ausgelöst, wenn ein Angreifer, der die Kontrolle über die Organisation erlangt hat, durch Kompromittierung des Zertifizierungsstellenservers vermutet, Zertifikate zu generieren, die in zukünftigen Angriffen als Backdoor-Konten verwendet werden können, z. B. lateral in Ihrem Netzwerk. Weitere Informationen finden Sie unter Verdächtigte nicht autorisierte Kerberos-Zertifikatverwendung. - Verdächtige Golden Ticket-Nutzung (Ticket-Anomalie mit RBCD) (externe ID 2040)

Angreifer mit Domänenadministratorrechten können das KRBTGT-Konto kompromittieren. Mithilfe des KRBTGT-Kontos können sie ein Kerberos Ticket-Granting Ticket (TGT) erstellen, das eine Autorisierung für jede Ressource bereitstellt.

Diese gefälschte TGT wird als „Goldenes Ticket“ bezeichnet, da Angreifern die dauerhafte Netzwerkpersistenz mithilfe der ressourcenbasierten eingeschränkten Delegierung (RBCD) erreichen können. Gefälschte Golden Tickets dieses Typs weisen einzigartige Merkmale auf, die mit der neuen Erkennung ermittelt werden sollen. Weitere Informationen finden Sie unter Verdächtigte Nutzung von Golden Ticket (Ticket-Anomalie mit RBCD).

- Active Directory-Attribute reconnaissance (LDAP) (externe ID 2210)

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.123

Veröffentlichung: 23. August 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.122

Veröffentlichung: 16. August 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.121

Veröffentlichung: 2. August 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juli 2020

Azure ATP Release 2.120

Veröffentlichung: 26. Juli 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.119

Veröffentlichung: 5. Juli 2020

- Featureerweiterung: Neues Tab ausgeschlossene Domänencontroller im Excel-Bericht

Um die Genauigkeit unserer Berechnung der Domänencontroller-Abdeckung zu verbessern, werden wir Domänencontroller mit externen Vertrauensstellungen von der Berechnung ausschließen, um eine 100%ige Abdeckung zu erreichen. Ausgeschlossene Domänencontroller werden im neuen Tab ausgeschlossene Domänencontroller im Excel-Bericht zur Domänenabdeckung angezeigt. Informationen zum Herunterladen des Berichts finden Sie unter Status des Domänencontrollers. - Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juni 2020

Azure ATP Release 2.118

Veröffentlicht: 28. Juni 2020

Neue Sicherheitsbewertungen

Es gibt jetzt die folgenden neuen Azure ATP-Sicherheitsbewertungen:- Riskante laterale Bewegungspfade

Diese Bewertung überwacht Ihre Umgebung kontinuierlich, um vertrauliche Konten mit den riskanten lateralen Bewegungspfaden zu identifizieren, die ein Sicherheitsrisiko darstellen und berichtet über diese Konten, um Sie bei der Verwaltung Ihrer Umgebung zu unterstützen. Pfade werden als riskant betrachtet, wenn sie drei oder mehr nicht vertrauliche Konten haben, die das vertrauliche Konto dem Diebstahl von Anmeldeinformationen durch böswillige Akteure zur Verfügung stellen können. Weitere Informationen finden Sie unter Sicherheitsbewertung: Riskante laterale Bewegungspfade (lateral movement path, LMP). - Unsichere Kontoattribute

Diese Bewertung Azure ATP überwacht Ihre Umgebung kontinuierlich, um Konten mit Attributwerten zu identifizieren, die ein Sicherheitsrisiko darstellen und berichtet über diese Konten, um Sie beim Schutz Ihrer Umgebung zu unterstützen. Weitere Informationen finden Sie unter Sicherheitsbewertung: Unsichere Kontoattribute.

- Riskante laterale Bewegungspfade

Aktualisierte Vertraulichkeitsdefinition

Wir erweitern unsere Vertraulichkeitsdefinition für lokale Konten, um Entitäten einzuschließen, die die Active-Directory-Replikation verwenden dürfen.

Azure ATP Release 2.117

Veröffentlicht: 14. Juni 2020

Featureerweiterung: Zusätzliche Aktivitätsdetails, die in der einheitlichen SecOps-Erfahrung verfügbar sind

Es werden jetzt mehr Geräteinformationen an Defender for Cloud Apps gesendet, z. B. der Gerätename, die IP-Adressen, die Konto-UPNs und der verwendete Port. Weitere Informationen zur Integration mit Defender for Cloud Apps finden Sie unter Verwenden von Azure ATP mit Defender for Cloud Apps.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.116

Veröffentlicht: 7. Juni 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Mai 2020

Azure ATP Release 2.115

Veröffentlicht am 31. Mai 2020

Neue Sicherheitsbewertungen

Es gibt jetzt die folgenden neuen Azure ATP-Sicherheitsbewertungen:- Unsichere SID-Verlaufsattribute

Diese Bewertung berichtet über SID-Verlaufsattribute, die von böswilligen Angreifern verwendet werden können, um Zugriff auf Ihre Umgebung zu erhalten. Weitere Informationen finden Sie unter Sicherheitsbewertung: Unsichere SID-Verlaufsattribute. - Nutzung von Microsoft LAPS

Diese Bewertung meldet lokale Administratorkonten, die die „Local Administrator Password Solution“ (LAPS) von Microsoft nicht verwenden, um ihre Passwörter zu sichern. Die Verwendung von LAPS vereinfacht die Passwortverwaltung und hilft auch beim Schutz vor Cyberangriffen. Weitere Informationen finden Sie unter Sicherheitsbewertung: Verwendung von Microsoft LAPS.

- Unsichere SID-Verlaufsattribute

Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.114

Veröffentlicht am 17. Mai 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.113

Veröffentlicht am 5. Mai 2020

Featureerweiterung: Erweiterte Ressourcenzugriffsaktivität mit NTLMv1

Ab dieser Version stellt Azure ATP jetzt Informationen für Ressourcenzugriffsaktivitäten bereit, die zeigen, ob die Ressource NTLMv1-Authentifizierung verwendet. Diese Ressourcenkonfiguration ist unsicher und stellt ein Risiko dar, dass böswillige Akteure die Anwendung zu ihrem Vorteil erzwingen können. Weitere Informationen zum Risiko finden Sie unter Verwendung von Legacyprotokollen.Featureerweiterung: Verdächtigte Brute-Force-Angriffe (Kerberos, NTLM)-Warnung

Brute-Force-Angriffe werden von Angreifern verwendet, um in Ihrer Organisation fußen zu können und ist eine Schlüsselmethode für die Bedrohungs- und Risikoermittlung in Azure ATP. Damit Sie sich auf die kritischen Risiken für Ihre Benutzer konzentrieren können, erleichtert dieses Update das Analysieren und Beheben von Risiken, indem die Anzahl der Warnungen eingeschränkt und priorisiert wird.

März 2020

Azure ATP Release 2.112

Veröffentlichung: 15. März 2020

Neue Azure ATP-Instanzen werden automatisch in Microsoft Defender for Cloud Apps integriert

Beim Erstellen einer Azure ATP-Instanz (früher als Instance bezeichnet) ist die Integration in Microsoft Defender for Cloud Apps standardmäßig aktiviert. Weitere Informationen zur Integration finden Sie unter Verwenden von Azure ATP mit Defender for Cloud Apps.Neue überwachte Aktivitäten

Die folgenden Aktivitätsmonitore sind jetzt verfügbar:Interaktive Anmeldung mit Zertifikat

Fehlgeschlagene Anmeldung mit Zertifikat

Zugriff auf delegierte Ressourcen

Erfahren Sie mehr darüber, welche Aktivitäten Azure ATP überwacht und wie Sie überwachte Aktivitäten im Portal filtern und durchsuchen.

Featureerweiterung: Erweiterte Ressourcenzugriffsaktivität

Ab dieser Version stellt Azure ATP jetzt Informationen für Ressourcenzugriffsaktivitäten bereit, die zeigen, ob die Ressource für nicht eingeschränkte Delegierung vertrauenswürdig ist. Diese Ressourcenkonfiguration ist unsicher und stellt ein Risiko dar, dass böswillige Akteure die Anwendung zu ihrem Vorteil erzwingen können. Weitere Informationen zum Risiko finden Sie unter Sicherheitsbewertung: Unsichere Kerberos-Delegierung.Verdächtige SMB-Paketmanipulation (CVE-2020-0796-Ausbeutung) – (Vorschau)

Die Sicherheitswarnung für die sicherheitsrelevante SMB-Paketmanipulation von Azure ATP befindet sich jetzt in der öffentlichen Vorschau. Bei dieser Erkennung wird eine Azure ATP-Sicherheitswarnung ausgelöst, wenn SMBv3 Pakete an einen Domänencontroller im Netzwerk gerichtet werden, die im Verdacht stehen, die Sicherheitslücke CVE-2020-0796 auszunutzen.

Azure ATP Release 2.111

Veröffentlichung: 1. März 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Februar 2020

Azure ATP Release 2.110

Veröffentlichung: 23. Februar 2020

- Neue Sicherheitsbewertung: Nicht überwachte Domänencontroller

Die Azure ATP-Sicherheitsbewertungen enthalten nun einen Bericht zu nicht überwachten Domänencontrollern (Server ohne Sensor), um Sie bei der Verwaltung einer umfassenden Sicherheit Ihrer Umgebung zu unterstützen. Weitere Informationen finden Sie unter Nicht überwachte Domänencontroller.

Azure ATP Release 2.109

Veröffentlichung: 16. Februar 2020

- Featureerweiterung: Vertrauliche Entitäten

Ab dieser Version (2.109) werden Computer, die als Zertifizierungsstelle, DHCP oder Namenserver von Azure ATP identifiziert werden, jetzt automatisch als vertraulich gekennzeichnet.

Azure ATP Release 2.108

Veröffentlichung: 9. Februar 2020

Neues Feature: Unterstützung für gruppenverwaltete Dienstkonten

Azure ATP unterstützt jetzt die Verwendung von gruppenverwalteten Dienstkonten (Group Managed Service Accounts, gMSA) für eine verbesserte Sicherheit beim Verbinden von Azure-ATP-Sensoren mit Ihren Microsoft-Entra-Gesamtstrukturen. Weitere Informationen zur Verwendung von gMSA mit Azure-ATP-Sensoren finden Sie unter Verbinden ihrer Active-Directory-Gesamtstruktur.Featureerweiterung: Geplanter Bericht mit zu viel Daten

Wenn ein geplanter Bericht zu viele Daten enthält, informiert die E-Mail Sie jetzt über die Tatsache, indem sie den folgenden Text anzeigt: Es gab zu viele Daten während des angegebenen Zeitraums, um einen Bericht zu generieren. Dadurch wird das vorherige Verhalten ersetzt, indem nur die Tatsache ermittelt wird, nachdem Sie in der E-Mail auf den Berichtslink geklickt haben.Featureerweiterung: Aktualisierte Logik zur Abdeckung von Domänencontrollern

Wir haben unsere Berichtslogik für die Abdeckung von Domänencontrollern aktualisiert, um zusätzliche Informationen von Microsoft Entra ID einzubeziehen, was zu einer genaueren Ansicht von Domänencontrollern ohne Sensoren auf ihnen führt. Diese neue Logik sollte auch positive Auswirkungen auf die entsprechende Microsoft-Sicherheitsbewertung haben.

Azure ATP Release 2.107

Veröffentlichung: 3. Februar 2020

Neue überwachte Aktivität: SID-Verlaufsänderung

Die Änderung des SID-Verlaufs ist jetzt eine überwachte und filterbare Aktivität. Erfahren Sie mehr darüber, welche Aktivitäten Azure ATP überwacht und wie Sie überwachte Aktivitäten im Portal filtern und durchsuchen.Featureerweiterung: Geschlossene oder unterdrückte Warnungen werden nicht mehr erneut geöffnet

Sobald eine Warnung im Azure-ATP-Portal geschlossen oder unterdrückt wurde, wird eine neue Warnung geöffnet, wenn dieselbe Aktivität innerhalb kurzer Zeit erneut erkannt wird. Zuvor wurde die Warnung unter den gleichen Bedingungen erneut geöffnet.TLS 1.2 erforderlich für Portalzugriff und Sensoren

TLS 1.2 ist jetzt erforderlich, um Azure-ATP-Sensoren und den Clouddienst zu verwenden. Der Zugriff auf das Azure-ATP-Portal ist nicht mehr mit Browsern möglich, die TLS 1.2 nicht unterstützen.

Januar 2020

Azure ATP Release 2.106

Veröffentlicht: 19. Januar 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.105

Veröffentlicht: 12. Januar 2020

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Dezember 2019

Azure ATP Release 2.104

Veröffentlicht am 23. Dezember 2019

Abläufe von Sensorversionen beseitigt

Bereitstellungs- und Sensorinstallationspakete für Azure-ATP-Sensoren laufen nach einer Reihe von Versionen nicht mehr ab und aktualisieren sich jetzt nur einmal. Das Ergebnis dieses Features ist, dass zuvor heruntergeladene Sensorinstallationspakete jetzt installiert werden können, auch wenn sie älter als unsere maximale Anzahl von abgelaufenen Versionen sind.Kompromittierung bestätigen

Sie können jetzt die Kompromittierung bestimmter Microsoft-365-Benutzer bestätigen und ihr Risikoniveau auf Hoch festlegen. Dieser Workflow bietet Ihren Security-Operations-Teams eine weitere Reaktionsmöglichkeit, um die Schwellenwerte für die Zeit bis zur Lösung von Sicherheitsincidenten zu reduzieren. Erfahren Sie mehr über das Bestätigen von Kompromittierungen mithilfe von Azure ATP und Defender for Cloud Apps.Neues Erlebnisbanner

Auf Azure ATP-Portalseiten, auf denen eine neue Funktion im Defender for Cloud Apps-Portal verfügbar ist, werden neue Banner mit Beschreibungen und Zugriffslinks zu den verfügbaren Funktionen angezeigt.Diese Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.103

Veröffentlicht am 15. Dezember 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.102

Veröffentlicht am 8. Dezember 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

November 2019

Azure ATP Release 2.101

Veröffentlicht am 24. November 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.100

Veröffentlicht am 17. November 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.99

Veröffentlichung: 3. November 2019

Featureerweiterung: Benachrichtigung in der Benutzeroberfläche über die Verfügbarkeit des Defender for Cloud Apps-Portals wurde dem Azure ATP-Portal hinzugefügt

Um sicherzustellen, dass alle Benutzer über die Verfügbarkeit der erweiterten Features informiert sind, die über das Defender for Cloud Apps-Portal verfügbar sind, wurde die Benachrichtigung für das Portal aus der vorhandenen Azure ATP-Warnungszeitachse hinzugefügt.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

2019. Oktober

Azure ATP Release 2.98

Veröffentlichung: 27. Oktober 2019

Featureerweiterung: Verdächtigte Brute-Force-Angriffe-Warnung

Verbesserte die Warnung Verdächtiger Brute-Force-Angriff (SMB) mit zusätzlicher Analyse und verbesserte Erkennungslogik, um gutartige wahr positive (B-TP) und falsch positive (FP)-Warnungsergebnisse zu reduzieren.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.97

Veröffentlichung: 6. Oktober 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

September 2019

Azure ATP Release 2.96

Veröffentlichung: 22. September 2019

Erweiterte NTLM-Authentifizierungsdaten mit Windows-Ereignis 8004

Azure-ATP-Sensoren können die NTLM-Authentifizierungsaktivitäten jetzt automatisch lesen und erweitern, wenn die NTLM-Überwachung aktiviert ist, und Windows-Ereignis 8004 aktiviert ist. Azure ATP analysiert Windows Event 8004 für NTLM-Authentifizierungen, um die NTLM-Authentifizierungsdaten zu erweitern, die für die Azure-ATP-Bedrohungsanalyse und -warnungen verwendet werden. Diese erweiterte Funktion bietet Ressourcenzugriffsaktivitäten über NTLM-Daten sowie erweiterte fehlgeschlagene Anmeldeaktivitäten, einschließlich des Zielcomputers, auf den der Benutzer zuzugreifen versucht hat, aber nicht zugreifen konnte.Erfahren Sie mehr über NTLM-Authentifizierungsaktivitäten mit Windows Ereignis 8004.

Die Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.95

Veröffentlicht am 15. September 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.94

Veröffentlichung: 8. September 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.93

Veröffentlicht am 1. September 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

August 2019

Azure ATP Release 2.92

Veröffentlicht am 25. August 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.91

Veröffentlicht am 18. August 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.90

Veröffentlicht am 11. August 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.89

Veröffentlicht am 4. August 2019

Verbesserungen der Sensormethode

Um eine übermäßige NTLM-Datenverkehrsgenerierung bei der Erstellung genauer LMP-Bewertungen (Lateral Movement Path) zu vermeiden, wurden Verbesserungen an Azure-ATP-Sensormethoden vorgenommen, um weniger auf die Verwendung von NTLM zu setzen und Kerberos stärker zu nutzen.Warnungserweiterung: Verdächtige Golden-Ticket-Nutzung (nicht vorhandenes Konto)

SAM-Namensänderungen wurden zu den unterstützenden Nachweistypen hinzugefügt, die in dieser Art von Warnung aufgeführt sind. Weitere Informationen zur Warnung, einschließlich Informationen zur Vermeidung dieser Art von Aktivitäten und zur Behebung des Fehlers finden Sie in Suspected Golden Ticket usage (nonexistent account) (Verdacht auf Verwendung eines Golden Ticket [nicht vorhandenes Konto]).Allgemeine Verfügbarkeit: Mutmaßliche NTLM-Authentifizierungsmanipulation

Die Warnung über mutmaßliche NTLM-Authentifizierungsmanipulation befindet sich nicht mehr im Vorschaumodus und ist jetzt allgemein verfügbar.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juli 2019

Azure ATP Release 2.88

Veröffentlichung: 28. Juli 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.87

Veröffentlichung: 21. Juli 2019

Featureerweiterung: Automatisierte Syslog-Ereignissammlung für eigenständige Azure ATP-Sensoren

Eingehende Syslog-Verbindungen für eigenständige Azure-ATP-Sensoren sind jetzt vollständig automatisiert, während die Umschaltoption vom Konfigurationsbildschirm entfernt wird. Diese Änderungen wirken sich nicht auf ausgehende Syslog-Verbindungen aus.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.86

Veröffentlichung: 14. Juli 2019

Neue Sicherheitswarnung: Mutmaßliche NTLM-Authentifizierungsmanipulation (externe ID 2039)

Die neue Sicherheitswarnung zur Manipulation der NTLM-Authentifizierung von Azure ATP befindet sich jetzt in der öffentlichen Vorschau. Bei dieser Erkennung wird eine Azure-ATP-Sicherheitswarnung ausgelöst, wenn der Verdacht besteht, dass ein Man-in-the-Middle-Angriff die NTLM Nachrichtenintegritätsprüfung (MIC), ein in Microsoft CVE-2019-040 beschriebenes Sicherheitsrisiko, erfolgreich umgeht. Diese Arten von Angriffen versuchen, NTLM-Sicherheitsfeatures zu downgraden und erfolgreich zu authentifizieren, mit dem letztendlichen Ziel, erfolgreiche Lateralbewegungen durchzuführen.Featureerweiterung: Erweiterte Gerätebetriebssystem-Identifikation

Bisher hat Azure ATP Informationen zum Betriebssystem des Entitätsgeräts basierend auf dem verfügbaren Attribut in Active Directory bereitgestellt. Wenn die Betriebssysteminformationen in Active Directory nicht verfügbar waren, waren die Informationen auch auf Azure-ATP-Entitätsseiten nicht verfügbar. Ab dieser Version stellt Azure ATP jetzt diese Informationen für Geräte bereit, auf denen Active Directory nicht über die Informationen verfügt oder nicht in Active Directory registriert sind, indem es erweiterte Methoden zur Identifizierung des Betriebssystems des Geräts verwendet.Die Hinzufügung erweiterter Gerätebetriebssystem-Identifikationsdaten hilft dabei, nicht registrierte und Nicht-Windows-Geräte zu identifizieren und gleichzeitig in Ihrem Untersuchungsprozess zu unterstützen. Weitere Informationen zur Netzwerknamensauflösung in Azure ATP finden Sie unter Verstehen von Network Name Resolution (NNR).

Neues Feature: Authentifizierter Proxy – Vorschau

Azure ATP unterstützt jetzt authentifizierten Proxy. Geben Sie die Proxy-URL mithilfe der Sensor-Befehlszeile an und geben Sie Nutzername/Passwort an, um Proxys zu verwenden, die eine Authentifizierung erfordern. Weitere Informationen zur Verwendung eines authentifizierten Proxys finden Sie unter Konfigurieren des Proxys.Featureerweiterung: Automatisierter Prozess des Domänensynchronizers

Der Prozess des Entwerfens und Tagging von Domänencontrollern als Kandidaten für Domänensynchronizer während der Einrichtung und der laufenden Konfiguration ist jetzt vollständig automatisiert. Die Umschaltoption zur manuellen Auswahl von Domänencontrollern als Kandidaten für Domänensynchronizer wurde entfernt.Diese Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.85

Veröffentlichung: 7. Juli 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.84

Veröffentlichung: 1. Juli 2019

Unterstützung für neue Standorte: Azure UK-Rechenzentrum

Azure ATP-Instances werden jetzt im Azure-UK-Rechenzentrum unterstützt. Weitere Informationen zum Erstellen von Azure-ATP-Instances und den entsprechenden Rechenzentrumsspeicherorten finden Sie in Schritt 1 der Azure-ATP-Installation.Featureerweiterung: Neuer Name und neue Features für die Warnmeldung Verdächtige Ergänzungen zu vertraulichen Gruppen (externe ID 2024)

Die Warnung Verdächtige Ergänzungen zu vertraulichen Gruppen hieß früher Verdächtige Änderungen an vertraulichen Gruppen. Die externe ID der Warnung (ID 2024) bleibt unverändert. Der geänderte beschreibende Name spiegelt den Zweck der Warnmeldung bei Hinzufügungen zu Ihren vertraulichen Gruppen besser wider. Die erweiterte Warnung bietet auch neue Beweise und verbesserte Beschreibungen. Weitere Informationen finden Sie unter Verdächtige Ergänzungen zu vertraulichen Gruppen.Neue Dokumentationsfunktion: Leitfaden für den Wechsel von Advanced Threat Analytics zu Azure ATP

Dieser neue Artikel enthält Voraussetzungen, Planungsanleitungen sowie Konfigurations- und Überprüfungsschritte für den Wechsel von ATA zum Azure-ATP-Dienst. Weitere Informationen finden Sie unter Wechsel von ATA zu Azure ATP.Diese Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Juni 2019

Azure ATP Release 2.83

Veröffentlicht: 23. Juni 2019

Featureerweiterung: Warnung bei verdächtiger Serviceerstellung (externe ID 2026)

Diese Warnung bietet jetzt eine verbesserte Warnungsseite mit zusätzlichen Beweisen und einer neuen Beschreibung. Weitere Informationen finden Sie unter Sicherheitswarnung bei verdächtiger Serviceerstellung.Unterstützung der Instancebenennung: Unterstützung für nur ziffernbasierte Domänenpräfixe hinzugefügt

Unterstützung für die Erstellung von Azure-ATP-Instances mit anfänglichen Domänenpräfixen, die nur Ziffern enthalten, wurde hinzugefügt. Initiale Präfixe für Domänen, die nur Ziffern enthalten, wie z. B. 123456.contoso.com, können durch die Unterstützung verwendet werden.Diese Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.82

Veröffentlichung: 18. Juni 2019

Neue öffentliche Vorschau

Die Azure-ATP-Erfahrung zur Untersuchung von Identitätsbedrohungen ist jetzt in der Public Preview und steht allen Azure ATP-geschützten Mandanten zur Verfügung. Weitere Informationen finden Sie unter Untersuchungsoberfläche von Azure ATP Microsoft Defender for Cloud Apps.Allgemeine Verfügbarkeit

Die Azure-ATP-Unterstützung für nicht vertrauenswürdige Gesamtstrukturen befindet sich jetzt in der allgemeinen Verfügbarkeit. Weitere Informationen finden Sie unter Azure ATP mit mehreren Gesamtstrukturen.Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.81

Veröffentlichung: 10. Juni 2019

- Diese Version enthält Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Azure ATP Release 2.80

Veröffentlichung: 2. Juni 2019

Featureerweiterung: Warnung über verdächtige VPN-Verbindungen

Diese Warnung enthält jetzt erweiterte Beweise und Texte für eine bessere Benutzerfreundlichkeit. Weitere Informationen zu Warnungsfeatures und vorgeschlagenen Wartungschritten und -prävention finden Sie in der Warnungsbeschreibung Verdächtige VPN-Verbindung.Diese Version enthält auch Verbesserungen und Programmfehlerbehebungen für interne Sensorinfrastrukturen.

Mai 2019

Azure ATP Release 2.79

Veröffentlicht am 26. Mai 2019

Allgemeine Verfügbarkeit: Sicherheitsprinzipalreconnaissance (LDAP) (externe ID 2038)