Microsoft Defender for Office 365 Plan 2-Support für Microsoft Teams

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Hier erfahren Sie, wer sich registrieren und testen kann.

Mit der verstärkten Verwendung von Tools für die Zusammenarbeit wie Microsoft Teams hat sich auch die Wahrscheinlichkeit böswilliger Angriffe über Chatnachrichten erhöht. Microsoft Defender for Office 365 bietet bereits Einen Klickschutz für URLs und Dateien in Teams-Nachrichten über sichere Links für Microsoft Teams und sichere Anlagen für SharePoint, OneDrive und Microsoft Teams.

In Microsoft 365 E5 und Defender for Office 365 Plan 2 haben wir den Microsoft Teams-Schutz um eine Reihe von Funktionen erweitert, die darauf ausgelegt sind, die Angriffskette zu unterbrechen:

Verdächtige Teams-Nachrichten melden: Benutzer können schädliche Teams-Nachrichten melden. Abhängig von den Gemeldeten Nachrichteneinstellungen im organization werden die gemeldeten Nachrichten an das angegebene Berichtspostfach, an Microsoft oder beides gesendet. Weitere Informationen finden Sie unter Vom Benutzer gemeldete Einstellungen in Teams.

Zero-Hour Auto Protection (ZAP) für Teams: ZAP ist ein vorhandenes E-Mail-Schutzfeature, das Spam-, Phishing- und Schadsoftwarenachrichten nach der Zustellung erkennt und neutralisiert, indem die Nachrichten in den Junk-Email-Ordner verschoben oder unter Quarantäne gesetzt werden.

ZAP für Teams unter Quarantäne stellt Nachrichten in Teams-Chats oder -Kanälen unter Quarantäne, die als Schadsoftware oder Phishing mit hohem Vertrauen eingestuft werden. Weitere Informationen finden Sie unter Zero-Hour Auto Purge (ZAP) in Microsoft Teams.

Anweisungen zum Konfigurieren des ZAP for Teams-Schutzes finden Sie im nächsten Abschnitt.

Teams-Nachrichten in Quarantäne: Wie bei E-Mail-Nachrichten, die als Schadsoftware oder Phishing mit hohem Vertrauen identifiziert werden, können nur Administratoren Teams-Nachrichten verwalten, die standardmäßig von ZAP für Teams unter Quarantäne gesetzt werden. Weitere Informationen finden Sie unter Verwalten von in Quarantäne befindlichen Teams-Nachrichten.

Der Teams-Nachrichtenentitätsbereich ist ein einziger Ort zum Speichern aller Teams-Nachrichtenmetadaten für die sofortige SecOps-Überprüfung. Alle Bedrohungen, die von Teams-Chats, Gruppenchats, Besprechungschats und anderen Kanälen stammen, können an einem Ort gefunden werden, sobald sie bewertet wurden. Weitere Informationen finden Sie im Bereich "Teams-Nachrichtenentität" in Microsoft Defender for Office 365 Plan 2.

Angriffssimulationstraining mithilfe von Teams-Nachrichten: Um sicherzustellen, dass Benutzer gegenüber Phishingangriffen in Microsoft Teams resilient sind, können Administratoren Phishing-Simulationen mithilfe von Teams-Nachrichten anstelle von E-Mail-Nachrichten konfigurieren. Weitere Informationen finden Sie unter Microsoft Teams in Angriffssimulationstraining.

Konfigurieren des ZAP for Teams-Schutzes in Defender for Office 365 Plan 2

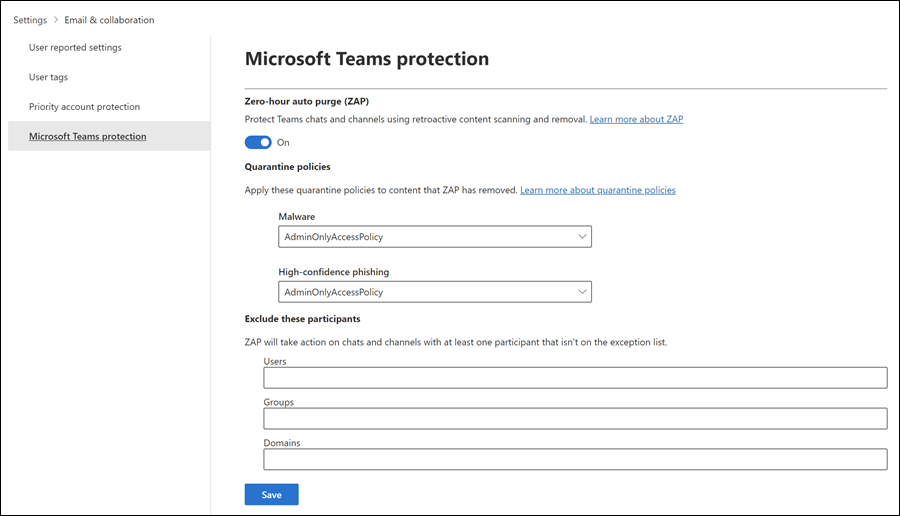

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Einstellungen>Email & Zusammenarbeit>Microsoft Teams-Schutz. Oder verwenden Sie https://security.microsoft.com/securitysettings/teamsProtectionPolicy, um direkt zur Schutzseite von Microsoft Teams zu wechseln.

Überprüfen Sie auf der Seite Microsoft Teams-Schutz den Umschalter im Abschnitt Zero-Hour Auto Purge (ZAP):

- Zap für Teams aktivieren: Vergewissern Sie sich, dass der Umschalter auf Ein festgelegt

ist.

ist. - Zap für Teams deaktivieren: Schieben Sie den Umschalter auf Aus

.

.

- Zap für Teams aktivieren: Vergewissern Sie sich, dass der Umschalter auf Ein festgelegt

Wenn der Umschalter auf Ein

festgelegt ist, verwenden Sie die verbleibenden Einstellungen auf der Seite, um den Schutz von ZAP für Teams anzupassen:

festgelegt ist, verwenden Sie die verbleibenden Einstellungen auf der Seite, um den Schutz von ZAP für Teams anzupassen:Abschnitt "Quarantänerichtlinien": Sie können die vorhandene Quarantänerichtlinie auswählen, die für Nachrichten verwendet werden soll, die von ZAP for Teams als Schadsoftware oder Phishing mit hohem Vertrauen unter Quarantäne stehen. Quarantänerichtlinien definieren, was Benutzer mit unter Quarantäne gestellten Nachrichten tun können, und ob Benutzer Nachrichten erhalten, wenn eine Nachricht unter Quarantäne gestellt wurde. Weitere Informationen finden Sie unter Anatomie einer Quarantänerichtlinie.

Hinweis

Quarantänebenachrichtigungen sind in der Richtlinie adminOnlyAccessPolicy deaktiviert. Um Empfänger zu benachrichtigen, bei denen Nachrichten als Schadsoftware oder Phishing mit hoher Zuverlässigkeit unter Quarantäne gestellt wurden, erstellen oder verwenden Sie eine vorhandene Quarantänerichtlinie, in der Quarantänebenachrichtigungen aktiviert sind. Anweisungen finden Sie unter Create Quarantänerichtlinien im Microsoft Defender-Portal.

Abschnitt "Diese Teilnehmer ausschließen ": Geben Sie die Benutzer, Gruppen oder Domänen an, die von ZAP für Teams ausgeschlossen werden sollen. Ausschlüsse sind für Nachrichtenempfänger wichtig, nicht für Nachrichtensender. Weitere Informationen finden Sie unter Zero-Hour Auto Purge (ZAP) in Microsoft Teams.

Sie können eine Ausnahme nur einmal verwenden, aber die Ausnahme kann mehrere Werte enthalten:

- Mehrere Wertederselben Ausnahme verwenden OR-Logik (z. B <. recipient1> oder <recipient2>). Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird der ZAP for Teams-Schutz nicht auf sie angewendet.

- Verschiedene Arten von Ausnahmen verwenden OR-Logik (z. B. <recipient1> oder <member of group1> oder <member of domain1>). Wenn der Empfänger mit einem der angegebenen Ausnahmewerte übereinstimmt, wird der ZAP for Teams-Schutz nicht auf sie angewendet.

Wenn Sie auf der Seite Microsoft Teams-Schutz fertig sind, wählen Sie Speichern aus.

Verwenden von Exchange Online PowerShell zum Konfigurieren des Zap for Teams-Schutzes

Wenn Sie zap für Microsoft Teams lieber Exchange Online PowerShell konfigurieren möchten, sind die folgenden Cmdlets beteiligt:

- Die Teams-Schutzrichtlinie (*-TeamsProtectionPolicy-Cmdlets ) aktiviert und deaktiviert ZAP für Teams und legt die Quarantänerichtlinien fest, die für Schadsoftware- und Phishingerkennungen mit hohem Vertrauen verwendet werden sollen.

- Die Teams-Schutzrichtlinienregel (*-TeamsProtectionPolicyRule-Cmdlets ) identifiziert die Teams-Schutzrichtlinie und gibt alle Ausnahmen für ZAP for Teams-Schutz (Benutzer, Gruppen oder Domänen) an.

Hinweise:

- Es gibt nur eine Teams-Schutzrichtlinie in einer organization. Standardmäßig heißt diese Richtlinie Teams-Schutzrichtlinie.

- Die Verwendung des Cmdlets New-TeamsProtectionPolicy ist nur sinnvoll, wenn im organization keine Teams-Schutzrichtlinie vorhanden ist (das Cmdlet Get-TeamsProtectionPolicy gibt nichts zurück). Sie können das Cmdlet ohne Fehler ausführen, aber es werden keine neuen Teams-Schutzrichtlinien erstellt, wenn bereits eine vorhanden ist.

- Sie können keine vorhandene Teams-Schutzrichtlinie oder Teams-Schutzrichtlinienregel entfernen (es gibt kein Remove-TeamsProtectionPolicy- oder Remove-TeamsProtectionPolicyRule-Cmdlet).

- Standardmäßig gibt es keine Teams-Schutzrichtlinienregel (das Cmdlet Get-TeamsProtectionPolicyRule gibt nichts zurück). Wenn Sie Quarantänerichtlinien oder Ausnahmen für ZAP für Teams im Defender-Portal angeben, wird die Regel automatisch erstellt. Alternativ können Sie das Cmdlet New-TeamsProtectionPolicyRule verwenden, um die Regel in PowerShell zu erstellen, wenn sie noch nicht vorhanden ist.

Verwenden von PowerShell zum Anzeigen der Teams-Schutzrichtlinie und der Teams-Schutzrichtlinienregel

Führen Sie die folgenden Befehle aus, um die wichtigen Werte in der Teams-Schutzrichtlinie und der Teams-Schutzrichtlinienregel anzuzeigen:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-TeamsProtectionPolicy und Get-TeamsProtectionPolicyRule.

Verwenden von PowerShell zum Ändern der Teams-Schutzrichtlinie

Verwenden Sie die folgende Syntax, um die Teams-Schutzrichtlinie zu ändern:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

In diesem Beispiel wird ZAP für Teams aktiviert und die Quarantänerichtlinie geändert, die für Phishingerkennungen mit hoher Zuverlässigkeit verwendet wird:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-TeamsProtectionPolicy.

Verwenden von PowerShell zum Erstellen der Teams-Schutzrichtlinieregel

Standardmäßig gibt es keine Teams-Schutzrichtlinienregel, da es keine Standardausnahmen für ZAP für Teams gibt.

Verwenden Sie die folgende Syntax, um eine neue Teams-Schutzrichtlinieregel zu erstellen:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Wichtig

Wie bereits in diesem Artikel erläutert, verwenden mehrere Ausnahmetypen (Benutzer, Gruppen und Domänen) OR-Logik, nicht AND.

In diesem Beispiel wird die Teams-Schutzrichtlinienregel mit Mitgliedern der Gruppe "Forschung" erstellt, die vom Zap für Teams-Schutz ausgeschlossen ist.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-TeamsProtectionPolicyRule.

Verwenden von PowerShell zum Ändern der Teams-Schutzrichtlinienregel

Wenn die Teams-Schutzrichtlinienregel bereits vorhanden ist (das Cmdlet Get-TeamsProtectionPolicyRule gibt die Ausgabe zurück), verwenden Sie die folgende Syntax, um die Regel zu ändern:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Hinweise:

- Informationen zur Syntax zum Hinzufügen, Entfernen und Ersetzen aller Werte für die Parameter ExceptIfSentTo, ExceptIfSentToMemberOf und ExceptIfRecipientDomainIs finden Sie in den Parameterbeschreibungen in Set-TeamsProtectionPolicyRule.

- Um die Parameter ExceptIfSentTo, ExceptIfSentToMemberOf oder ExceptIfRecipientDomainIs zu leeren, verwenden Sie den Wert

$null.

In diesem Beispiel wird die vorhandene Teams-Schutzrichtlinienregel geändert, indem Empfänger in den Domänen research.contoso.com und research.contoso.net von ZAP for Teams-Schutz ausgeschlossen werden.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-TeamsProtectionPolicyRule.

Siehe auch

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für