Microsoft Defender for Office 365 ausprobieren

Als bestehender Microsoft 365-Kunde können Sie auf den Seiten Testversionen und Auswertungen im Microsoft Defender-Portal unter https://security.microsoft.com die Features von Microsoft Defender for Office 365 Plan 2 vor dem Kauf testen.

Bevor Sie Defender for Office 365 Plan 2 ausprobieren, müssen Sie sich einige wichtige Fragen stellen:

- Möchte ich passiv beobachten, was Defender for Office 365 Plan 2 für mich tun kann (Audit), oder möchte ich, dass Defender for Office 365 Plan 2 direkte Maßnahmen bei Problemen ergreift, die er findet (blockieren)?

- Wie auch immer, wie kann ich feststellen, was Defender for Office 365 Plan 2 für mich bewirkt?

- Wie lange habe ich Zeit, bevor ich die Entscheidung treffen muss, Defender for Office 365 Plan 2 beizubehalten?

Dieser Artikel hilft Ihnen, diese Fragen zu beantworten, damit Sie Defender for Office 365 Plan 2 auf eine Weise ausprobieren können, die den Anforderungen Ihrer organization am besten entspricht.

Eine Begleitanleitung zur Verwendung Ihrer Testversion finden Sie unter Testbenutzerhandbuch: Microsoft Defender for Office 365.

Hinweis

Testversionen und Auswertungen von Defender for Office 365 sind in Us-Regierungsbehörden (Microsoft 365 GCC, GCC High und DoD) oder Microsoft 365 Education Organisationen nicht verfügbar.

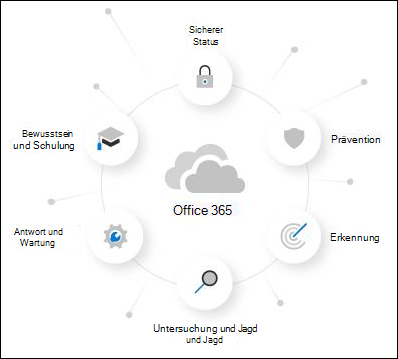

Übersicht über Defender for Office 365

Defender for Office 365 hilft Organisationen dabei, ihr Unternehmen zu schützen, indem sie umfassende Funktionen anbieten. Weitere Informationen finden Sie unter Microsoft Defender for Office 365.

Weitere Informationen zu Defender for Office 365 finden Sie in diesem interaktiven Leitfaden.

Sehen Sie sich dieses kurze Video an, um mehr darüber zu erfahren, wie Sie mit Microsoft Defender for Office 365 in kürzerer Zeit mehr erledigen können.

Preisinformationen finden Sie unter Microsoft Defender for Office 365.

Funktionsweise von Testversionen und Auswertungen für Defender for Office 365

Richtlinien

Defender for Office 365 umfasst die Features von Exchange Online Protection (EOP), die in allen Microsoft 365-Organisationen mit Exchange Online Postfächern vorhanden sind, sowie Features, die exklusiv für Defender for Office 365 sind.

Die Schutzfunktionen von EOP und Defender for Office 365 werden mithilfe von Richtlinien implementiert. Richtlinien, die ausschließlich für Defender for Office 365 gelten, werden nach Bedarf für Sie erstellt:

- Schutz vor Identitätswechsel in Antiphishing-Richtlinien

- Sichere Anlagen für E-Mail-Nachrichten

-

Sichere Links für E-Mail-Nachrichten und Microsoft Teams

- Sichere Links detonieren URLs während des Nachrichtenflusses. Um zu verhindern, dass bestimmte URLs detoniert werden, übermitteln Sie die URLs als gute URLs an Microsoft. Anweisungen finden Sie unter Melden guter URLs an Microsoft.

- Sichere Links umschließen keine URL-Links in E-Mail-Nachrichtentexten.

Ihre Berechtigung für eine Evaluierung oder Testversion bedeutet, dass Sie bereits über EOP verfügen. Für Ihre Evaluierung oder Testversion von Defender for Office 365 Plan 2 werden keine neuen oder speziellen EOP-Richtlinien erstellt. Vorhandene EOP-Richtlinien in Ihrem Microsoft 365-organization weiterhin in der Lage, auf Nachrichten zu reagieren (z. B. Nachrichten an den Junk-Email-Ordner zu senden oder in Quarantäne zu stellen):

- Antischadsoftwarerichtlinien

- Antispamschutz für eingehenden Datenverkehr

- Schutz vor Spoofing in Anti-Phishing-Richtlinien

Die Standardrichtlinien für diese EOP-Features sind immer aktiviert, gelten für alle Empfänger und werden immer zuletzt nach benutzerdefinierten Richtlinien angewendet.

Überwachungsmodus und Blockierungsmodus für Defender for Office 365

Möchten Sie, dass Ihre Defender for Office 365 Erfahrung aktiv oder passiv ist? Die folgenden Modi sind verfügbar:

Überwachungsmodus: Spezielle Auswertungsrichtlinien werden für Antiphishing (einschließlich Identitätswechselschutz), sichere Anlagen und sichere Links erstellt. Diese Auswertungsrichtlinien sind nur für die Erkennung von Bedrohungen konfiguriert. Defender for Office 365 erkennt schädliche Nachrichten für die Berichterstellung, aber die Nachrichten werden nicht bearbeitet (z. B. werden erkannte Nachrichten nicht unter Quarantäne gesetzt). Die Einstellungen dieser Auswertungsrichtlinien werden weiter unten in diesem Artikel im Abschnitt Richtlinien im Überwachungsmodus beschrieben. Wir aktivieren auch automatisch den SafeLinks-Klickzeitschutz im Überwachungsmodus für Workloads ohne E-Mail (z. B. Microsoft Teams, SharePoint und OneDrive for Business).

Sie können auch den Antiphishingschutz (Spoofing und Identitätswechsel), den Schutz sicherer Links und den Schutz sicherer Anlagen selektiv aktivieren oder deaktivieren. Anweisungen finden Sie unter Verwalten von Auswertungseinstellungen.

Der Überwachungsmodus bietet spezielle Berichte für Bedrohungen, die von den Auswertungsrichtlinien auf der Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluationerkannt werden. Diese Berichte werden weiter unten in diesem Artikel im Abschnitt Berichte für den Überwachungsmodus beschrieben.

Blockierungsmodus: Die Standard Vorlage für voreingestellte Sicherheitsrichtlinien ist aktiviert und wird für die Testversion verwendet, und die Benutzer, die Sie in die Testversion einschließen möchten, werden der Standard voreingestellten Sicherheitsrichtlinie hinzugefügt. Defender for Office 365 schädliche Nachrichten erkennt und maßnahmen ausführt (z. B. werden erkannte Nachrichten unter Quarantäne gesetzt).

Die standard- und empfohlene Auswahl besteht darin, diese Defender for Office 365 Richtlinien auf alle Benutzer im organization zu festlegen. Aber während oder nach der Einrichtung Ihrer Testversion können Sie die Richtlinienzuweisung an bestimmte Benutzer, Gruppen oder E-Mail-Domänen im Microsoft Defender-Portal oder in Exchange Online PowerShell ändern.

Informationen zu Bedrohungen, die von Defender for Office 365 erkannt werden, finden Sie in den regelmäßigen Berichten und Untersuchungsfeatures von Defender for Office 365 Plan 2, die weiter unten in diesem Artikel im Abschnitt Berichte für den Blockierungsmodus beschrieben werden.

Die wichtigsten Faktoren, die bestimmen, welche Modi ihnen zur Verfügung stehen, sind:

Gibt an, ob Sie derzeit über Defender for Office 365 (Plan 1 oder Plan 2) verfügen, wie im nächsten Abschnitt beschrieben.

Wie E-Mails an Ihre Microsoft 365-organization übermittelt werden, wie in den folgenden Szenarien beschrieben:

E-Mails aus dem Internet werden direkt von Microsoft 365 übertragen, aber Ihr aktuelles Abonnement verfügt nur über Exchange Online Protection (EOP) oder Defender for Office 365 Plan 1.

In diesen Umgebungen ist je nach Lizenzierung der Überwachungsmodus oder der Blockierungsmodus verfügbar, wie im nächsten Abschnitt erläutert.

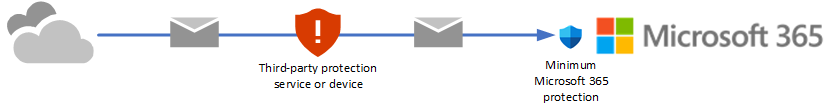

Sie verwenden derzeit einen Dienst oder ein Gerät eines Drittanbieters für den E-Mail-Schutz Ihrer Microsoft 365-Postfächer. E-Mails aus dem Internet werden vor der Übermittlung an Ihre Microsoft 365-organization über den Schutzdienst übertragen. Der Microsoft 365-Schutz ist so gering wie möglich (er ist nie vollständig deaktiviert, z. B. wird der Schutz vor Schadsoftware immer erzwungen).

In diesen Umgebungen ist nur der Überwachungsmodus verfügbar. Sie müssen Ihren Nachrichtenfluss (MX-Einträge) nicht ändern, um Defender for Office 365 Plan 2 auszuwerten.

Evaluierung und Testversion für Defender for Office 365

Was ist der Unterschied zwischen einer Bewertung und einer Testversion von Defender for Office 365 Plan 2? Sind sie nicht dasselbe? Nun ja und nein. Die Lizenzierung in Ihrem Microsoft 365-organization macht den unterschied:

Kein Defender for Office 365 Plan 2: Wenn Sie noch nicht über Defender for Office 365 Plan 2 verfügen (z. B. eigenständiges EOP, Microsoft 365 E3, Microsoft 365 Business Premium oder ein Defender for Office 365 Plan 1-Add-On-Abonnement) können Sie die Defender for Office 365 Plan 2-Benutzeroberfläche an den folgenden Speicherorten im Microsoft Defender-Portal starten:

- Die Microsoft 365-Testversionsseite unter https://security.microsoft.com/trialHorizontalHub.

- Die Microsoft Defender for Office 365 Auswertungsseite unter https://security.microsoft.com/atpEvaluation.

Sie können den Überwachungsmodus (Auswertungsrichtlinien) oder den Sperrmodus (Standard voreingestellte Sicherheitsrichtlinie) während der Einrichtung der Auswertung oder Testversion auswählen.

Unabhängig davon, welchen Standort Sie verwenden, stellen wir bei der Registrierung automatisch alle erforderlichen Defender for Office 365 Plan 2-Lizenzen zur Verfügung. Das manuelle Abrufen und Zuweisen von Plan 2-Lizenzen im Microsoft 365 Admin Center ist nicht erforderlich.

Die automatisch bereitgestellten Lizenzen sind 90 Tage gültig. Was dieser Zeitraum von 90 Tagen bedeutet, hängt von der vorhandenen Lizenzierung in Ihrem organization ab:

Kein Defender for Office 365 Plan 1: Für Organisationen ohne Defender for Office 365 Plan 1 (z. B. eigenständiges EOP oder Microsoft 365 E3) alle Defender for Office 365 Features von Plan 2 (insbesondere die Sicherheitsrichtlinien) sind nur während des Zeitraums von 90 Tagen verfügbar.

Defender for Office 365 Plan 1: Organisationen mit Defender for Office 365 Plan 1 (z. B. Microsoft 365 Business Premium- oder Add-On-Abonnements) verfügen bereits über dieselben Sicherheitsrichtlinien, die in verfügbar sind. Defender for Office 365 Plan 2: Identitätswechselschutz in Antiphishingrichtlinien, Richtlinien für sichere Anlagen und Richtlinien für sichere Links.

Die Sicherheitsrichtlinien aus dem Überwachungsmodus (Auswertungsrichtlinien) oder dem Sperrmodus (Standard voreingestellten Sicherheitsrichtlinie) laufen nicht ab oder funktionieren nach 90 Tagen nicht mehr. Was nach 90 Tagen endet, sind die Automatisierungs-, Untersuchungs-, Korrektur- und Schulungsfunktionen von Defender for Office 365 Plan 2, die in Plan 1 nicht verfügbar sind.

Wenn Sie Ihre Auswertung oder Testversion im Überwachungsmodus (Auswertungsrichtlinien) einrichten, können Sie später in den Sperrmodus (Standard voreingestellten Sicherheitsrichtlinie) konvertieren. Anweisungen finden Sie im Abschnitt Konvertieren in Standard-Schutz weiter unten in diesem Artikel.

Defender for Office 365 Plan 2: Wenn Sie bereits über Defender for Office 365 Plan 2 verfügen (z. B. als Teil eines Microsoft 365 E5-Abonnements), ist Defender for Office 365 für Microsoft 365 nicht verfügbar. Seite "Testversionen" unter https://security.microsoft.com/trialHorizontalHub.

Ihre einzige Möglichkeit besteht darin, eine Auswertung von Defender for Office 365 auf der Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluationeinzurichten. Darüber hinaus wird die Auswertung automatisch im Überwachungsmodus (Auswertungsrichtlinien) eingerichtet.

Später können Sie in den Blockiermodus (Standard voreingestellten Sicherheitsrichtlinie) konvertieren, indem Sie die Aktion In Standard konvertieren auf der Seite Microsoft Defender for Office 365 Auswertung verwenden oder die Auswertung auf der Microsoft Defender for Office 365 Auswertungsseite aus, und konfigurieren Sie dann die Standard voreingestellten Sicherheitsrichtlinie.

Standardmäßig benötigen Organisationen mit Defender for Office 365 Plan 2 keine zusätzlichen Lizenzen, um Defender for Office 365 Plan 2 auszuwerten, sodass Auswertungen in diesen Organisationen unbegrenzt dauern.

Die Informationen aus der vorherigen Liste sind in der folgenden Tabelle zusammengefasst:

| Organisation | Registrieren von auf der Seite Testversionen? |

Registrieren von die Auswertungsseite? |

Verfügbare Modi | Evaluation Zeitraum |

|---|---|---|---|---|

| Eigenständiges EOP (keine Exchange Online Postfächer) Microsoft 365 E3 |

Ja | Ja | Überwachungsmodus Blockierungsmodus¹ |

90 Tage |

| Microsoft Defender für Office 365 Plan 1 Microsoft 365 Business Premium |

Ja | Ja | Überwachungsmodus Blockierungsmodus¹ |

90 Tage² |

| Microsoft 365 E5 | Nein | Ja | Überwachungsmodus Blockierungsmodus¹ ¹ |

Unbegrenzt |

¹ Wie zuvor beschrieben, ist der Blockierungsmodus (Standard voreingestellten Sicherheitsrichtlinie) nicht verfügbar, wenn Internet-E-Mails vor der Übermittlung an Microsoft 365 über einen Schutzdienst oder ein Gerät eines Drittanbieters übertragen werden.

² Die Sicherheitsrichtlinien aus dem Überwachungsmodus (Auswertungsrichtlinien) oder dem Sperrmodus (Standard voreingestellten Sicherheitsrichtlinie) laufen nicht ab oder funktionieren nach 90 Tagen nicht mehr. Die Automatisierungs-, Untersuchungs-, Wartungs- und Schulungsfunktionen, die ausschließlich für Defender for Office 365 Plan 2 gelten, funktionieren nach 90 Tagen nicht mehr.

¹ Die Auswertung wird im Überwachungsmodus (Auswertungsrichtlinien) eingerichtet. Nach Abschluss des Setups können Sie jederzeit in den Blockierungsmodus (Standard voreingestellte Sicherheitsrichtlinie) konvertieren, wie unter Konvertieren in Standard-Schutz beschrieben.

Nachdem Sie nun die Unterschiede zwischen Auswertungen, Testversionen, Überwachungsmodus und Blockierungsmodus kennen, können Sie Ihre Evaluierung oder Testversion wie in den nächsten Abschnitten beschrieben einrichten.

Einrichten einer Evaluierung oder Testversion im Überwachungsmodus

Denken Sie daran, dass beim Auswerten oder Testen Defender for Office 365 im Überwachungsmodus spezielle Auswertungsrichtlinien erstellt werden, damit Defender for Office 365 Bedrohungen erkennen können. Die Einstellungen dieser Auswertungsrichtlinien werden weiter unten in diesem Artikel im Abschnitt Richtlinien im Überwachungsmodus beschrieben.

Starten Sie die Auswertung an einem der verfügbaren Speicherorte im Microsoft Defender-Portal unter https://security.microsoft.com. Zum Beispiel:

- Wählen Sie auf dem Banner oben auf einer Defender for Office 365 Featureseite die Option Kostenlose Testversion starten aus.

- Suchen Sie auf der Seite Microsoft 365-Testversionen unter https://security.microsoft.com/trialHorizontalHubnach Defender for Office 365, und wählen Sie sie aus.

- Wählen Sie auf der Seite Microsoft Defender for Office 365 Auswertung unter die https://security.microsoft.com/atpEvaluationOption Auswertung starten aus.

Das Dialogfeld Schutz aktivieren ist in Organisationen mit Defender for Office 365 Plan 1 oder Plan 2 nicht verfügbar.

Wählen Sie im Dialogfeld Schutz aktivieren die Option Nein, ich möchte nur Berichterstellung aus, und wählen Sie dann Weiter aus.

Konfigurieren Sie im Dialogfeld Wählen Sie die Benutzer aus, die Sie einschließen möchten die folgenden Einstellungen:

Alle Benutzer: Dies ist die standard- und empfohlene Option.

Bestimmte Benutzer: Wenn Sie diese Option auswählen, müssen Sie die internen Empfänger auswählen, für die die Auswertung gilt:

- Benutzer: Die angegebenen Postfächer, E-Mail-Benutzer oder E-Mail-Kontakte.

-

Gruppen:

- Mitglieder der angegebenen Verteilergruppen oder E-Mail-aktivierten Sicherheitsgruppen (dynamische Verteilergruppen werden nicht unterstützt).

- Die angegebene Microsoft 365-Gruppen.

- Domänen: Alle Empfänger im organization mit einem primäre E-Mail-Adresse in der angegebenen akzeptierten Domäne.

Tipp

Unterdomänen werden automatisch eingeschlossen, es sei denn, Sie schließen sie ausdrücklich aus. Eine Richtlinie, die contoso.com enthält, umfasst beispielsweise auch marketing.contoso.com, es sei denn, Sie schließen marketing.contoso.com aus.

Klicken Sie in das Feld, beginnen Sie mit der Eingabe eines Werts, und wählen Sie den Wert aus den Ergebnissen unterhalb des Felds aus. Wiederholen Sie diesen Vorgang so oft wie nötig. Um einen vorhandenen Wert zu entfernen, wählen Sie

neben dem Wert im Feld aus.

neben dem Wert im Feld aus.Für Benutzer oder Gruppen können Sie die meisten Bezeichner verwenden (Name, Anzeigename, Alias, E-Mail-Adresse, Kontoname usw.), aber in den Ergebnissen wird der entsprechende Anzeigename angezeigt. Geben Sie für Benutzer einen einzelnen Stern (*) ein, um alle verfügbaren Werte anzuzeigen.

Sie können eine Empfängerbedingung nur einmal verwenden, aber die Bedingung kann mehrere Werte enthalten:

Mehrere Wertederselben Bedingung verwenden OR-Logik (z. B <. recipient1> oder <recipient2>). Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie auf sie angewendet.

Verschiedene Arten von Bedingungen verwenden AND-Logik. Der Empfänger muss allen angegebenen Bedingungen entsprechen, damit die Richtlinie auf sie angewendet wird. Beispielsweise konfigurieren Sie eine Bedingung mit den folgenden Werten:

- Benutzer:

romain@contoso.com - Gruppen: Führungskräfte

Die Richtlinie wird nur auf

romain@contoso.comangewendet, wenn er auch Mitglied der Gruppe "Führungskräfte" ist. Andernfalls wird die Richtlinie nicht auf ihn angewendet.- Benutzer:

Wenn Sie im Dialogfeld Benutzer auswählen, die Sie einschließen möchten fertig sind, klicken Sie auf Weiter.

Konfigurieren Sie im Dialogfeld Helfen Sie uns, Ihren E-Mail-Fluss zu verstehen , die folgenden Optionen:

Eine der folgenden Optionen wird basierend auf unserer Erkennung des MX-Eintrags für Ihre Domäne automatisch ausgewählt:

Ich verwende einen Drittanbieter und/oder einen lokalen Dienstanbieter: Der MX-Eintrag für Ihre Domäne verweist auf einen anderen Ort als Microsoft 365. Überprüfen oder konfigurieren Sie die folgenden Einstellungen:

Drittanbieterdienst, den Ihre organization verwendet: Überprüfen Oder wählen Sie einen der folgenden Werte aus:

Andere: Dieser Wert erfordert auch Informationen in Wenn Ihre E-Mail-Nachrichten mehrere Gateways durchlaufen, listen Sie jede Gateway-IP-Adresse auf, die nur für den Wert Other verfügbar ist. Verwenden Sie diesen Wert, wenn Sie einen lokalen Dienstanbieter verwenden.

Geben Sie eine durch Trennzeichen getrennte Liste der IP-Adressen ein, die vom Schutzdienst oder Gerät des Drittanbieters zum Senden von E-Mails an Microsoft 365 verwendet werden.

Barracuda

IronPort

Mimecast

Proofpoint

Sophos

Symantec

Trend Micro

Der Connector, auf den diese Auswertung angewendet werden soll: Wählen Sie den Connector aus, der für den Nachrichtenfluss an Microsoft 365 verwendet wird.

Die erweiterte Filterung für Connectors (auch als Überspringen der Auflistung bezeichnet) wird automatisch für den von Ihnen angegebenen Connector konfiguriert.

Wenn ein Dienst oder Gerät eines Drittanbieters vor E-Mails sitzt, die an Microsoft 365 gesendet werden, identifiziert die erweiterte Filterung für Connectors die Quelle von Internetnachrichten richtig und verbessert die Genauigkeit des Microsoft-Filterstapels erheblich (insbesondere Spoofintelligenz sowie Funktionen nach Einer Sicherheitsverletzung in Threat Explorer und Automated Investigation & Response (AIR)).

Ich verwende nur Microsoft Exchange Online: Die MX-Einträge für Ihre Domäne verweisen auf Microsoft 365. Es gibt nichts mehr zu konfigurieren, also wählen Sie Fertig stellen aus.

Daten für Microsoft freigeben: Diese Option ist standardmäßig nicht aktiviert, Aber Sie können das Kontrollkästchen aktivieren, wenn Sie möchten.

Wenn Sie das Dialogfeld Hilfe zum Verständnis Ihres Nachrichtenflusses abgeschlossen haben, wählen Sie Fertig stellen aus.

Wenn die Einrichtung abgeschlossen ist, erhalten Sie das Dialogfeld Lassen Sie sich anzeigen . Wählen Sie Tour starten oder Schließen aus.

Einrichten einer Evaluierung oder Testversion im Blockierungsmodus

Denken Sie daran: Wenn Sie versuchen, Defender for Office 365 im Blockierungsmodus zu verwenden, wird die Standard voreingestellte Sicherheit aktiviert, und die angegebenen Benutzer (einige oder alle) sind in der Standard voreingestellten Sicherheitsrichtlinie enthalten. Weitere Informationen zur Standard voreingestellten Sicherheitsrichtlinie finden Sie unter Voreingestellte Sicherheitsrichtlinien.

Starten Sie die Testversion an einem der verfügbaren Speicherorte im Microsoft Defender-Portal unter https://security.microsoft.com. Zum Beispiel:

- Wählen Sie auf dem Banner oben auf einer Defender for Office 365 Featureseite die Option Kostenlose Testversion starten aus.

- Suchen Sie auf der Seite Microsoft 365-Testversionen unter https://security.microsoft.com/trialHorizontalHubnach Defender for Office 365, und wählen Sie sie aus.

- Wählen Sie auf der Seite Microsoft Defender for Office 365 Auswertung unter die https://security.microsoft.com/atpEvaluationOption Auswertung starten aus.

Das Dialogfeld Schutz aktivieren ist in Organisationen mit Defender for Office 365 Plan 1 oder Plan 2 nicht verfügbar.

Wählen Sie im Dialogfeld Schutz aktivieren die Option Ja, meine organization schützen durch Blockieren von Bedrohungen aus, und wählen Sie dann Weiter aus.

Konfigurieren Sie im Dialogfeld Wählen Sie die Benutzer aus, die Sie einschließen möchten die folgenden Einstellungen:

Alle Benutzer: Dies ist die standard- und empfohlene Option.

Benutzer auswählen: Wenn Sie diese Option auswählen, müssen Sie die internen Empfänger auswählen, für die die Testversion gilt:

- Benutzer: Die angegebenen Postfächer, E-Mail-Benutzer oder E-Mail-Kontakte.

-

Gruppen:

- Mitglieder der angegebenen Verteilergruppen oder E-Mail-aktivierten Sicherheitsgruppen (dynamische Verteilergruppen werden nicht unterstützt).

- Die angegebene Microsoft 365-Gruppen.

- Domänen: Alle Empfänger im organization mit einem primäre E-Mail-Adresse in der angegebenen akzeptierten Domäne.

Tipp

Unterdomänen werden automatisch eingeschlossen, es sei denn, Sie schließen sie ausdrücklich aus. Eine Richtlinie, die contoso.com enthält, umfasst beispielsweise auch marketing.contoso.com, es sei denn, Sie schließen marketing.contoso.com aus.

Klicken Sie in das Feld, beginnen Sie mit der Eingabe eines Werts, und wählen Sie den Wert aus den Ergebnissen unterhalb des Felds aus. Wiederholen Sie diesen Vorgang so oft wie nötig. Um einen vorhandenen Wert zu entfernen, wählen Sie

neben dem Wert im Feld aus.

neben dem Wert im Feld aus.Für Benutzer oder Gruppen können Sie die meisten Bezeichner verwenden (Name, Anzeigename, Alias, E-Mail-Adresse, Kontoname usw.), aber in den Ergebnissen wird der entsprechende Anzeigename angezeigt. Geben Sie für Benutzer einen einzelnen Stern (*) ein, um alle verfügbaren Werte anzuzeigen.

Sie können eine Empfängerbedingung nur einmal verwenden, aber die Bedingung kann mehrere Werte enthalten:

Mehrere Wertederselben Bedingung verwenden OR-Logik (z. B <. recipient1> oder <recipient2>). Wenn der Empfänger mit einem der angegebenen Werte übereinstimmt, wird die Richtlinie auf sie angewendet.

Verschiedene Arten von Bedingungen verwenden AND-Logik. Der Empfänger muss allen angegebenen Bedingungen entsprechen, damit die Richtlinie auf sie angewendet wird. Beispielsweise konfigurieren Sie eine Bedingung mit den folgenden Werten:

- Benutzer:

romain@contoso.com - Gruppen: Führungskräfte

Die Richtlinie wird nur auf

romain@contoso.comangewendet, wenn er auch Mitglied der Gruppe "Führungskräfte" ist. Andernfalls wird die Richtlinie nicht auf ihn angewendet.- Benutzer:

Wenn Sie im Dialogfeld Benutzer auswählen, die Sie einschließen möchten fertig sind, klicken Sie auf Weiter.

Beim Einrichten der Auswertung wird ein Statusdialogfeld angezeigt. Wenn das Setup abgeschlossen ist, wählen Sie Fertig aus.

Verwalten Ihrer Evaluierung oder Testversion von Defender for Office 365

Nachdem Sie Ihre Evaluierung oder Testversion im Überwachungsmodus eingerichtet haben, ist die Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluation Ihr zentraler Ort für die Ergebnisse des Versuchs Defender for Office 365 Plan 2.

Wechseln Sie im Microsoft Defender-Portal unter https://security.microsoft.comzu Email & Richtlinien für die Zusammenarbeit>& Regeln>Bedrohungsrichtlinien> wählen Sie im Abschnitt Andere den Auswertungsmodus aus. Oder verwenden Sie , um direkt zur Microsoft Defender for Office 365 Auswertungsseite zu wechselnhttps://security.microsoft.com/atpEvaluation.

Die Aktionen, die auf der Seite Microsoft Defender for Office 365 Auswertung verfügbar sind, werden in den folgenden Unterabschnitten beschrieben.

Verwalten von Auswertungseinstellungen

Wählen Sie auf der Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluationdie Option Auswertungseinstellungen verwalten aus.

Im flyout Manage MDO evaluation settings (MDO Auswertungseinstellungen verwalten), das geöffnet wird, sind die folgenden Informationen und Einstellungen verfügbar:

Ob die Auswertung aktiviert ist, wird oben im Flyout angezeigt (Auswertung ein oder Auswertung deaktiviert). Diese Informationen finden Sie auch auf der Seite Microsoft Defender for Office 365 Auswertung.

Mit

der Aktion Deaktivieren oder Aktivieren können Sie die Auswertungsrichtlinien deaktivieren oder aktivieren.

der Aktion Deaktivieren oder Aktivieren können Sie die Auswertungsrichtlinien deaktivieren oder aktivieren.Wie viele Tage in der Auswertung verbleiben, wird oben im Flyout angezeigt (nn Tage verbleibend).

Abschnitt Erkennungsfunktionen: Verwenden Sie die Umschaltflächen, um die folgenden Defender for Office 365 Schutzfunktionen zu aktivieren oder zu deaktivieren:

- Sichere Links

- Sichere Anlagen

- Antiphishing

Abschnitt Benutzer, Gruppen und Domänen: Wählen Sie Benutzer, Gruppen und Domänen bearbeiten aus, um zu ändern, für wen die Auswertung oder Testversion gilt, wie weiter oben unter Einrichten einer Evaluierung oder Testversion im Überwachungsmodus beschrieben.

Abschnitt "Identitätswechseleinstellungen":

Wenn der Identitätswechselschutz in der Antiphishing-Evaluierungsrichtlinie nicht konfiguriert ist, wählen Sie Schutz vor Identitätswechsel anwenden aus, um den Identitätswechselschutz zu konfigurieren:

- Interne und externe Benutzer (Absender) für den Schutz vor Benutzeridentitätswechseln.

- Benutzerdefinierte Domänen für den Schutz vor Domänenidentitätswechseln.

- Vertrauenswürdige Absender und Domänen, die vom Identitätswechselschutz ausgeschlossen werden sollen.

Die Schritte sind im Wesentlichen die gleichen wie im Abschnitt Identitätswechsel in Schritt 5 unter Verwenden des Microsoft Defender-Portals zum Erstellen von Antiphishingrichtlinien beschrieben.

Wenn der Identitätswechselschutz in der Antiphishing-Auswertungsrichtlinie konfiguriert ist, werden in diesem Abschnitt die Einstellungen für den Identitätswechselschutz für Folgendes angezeigt:

- Schutz vor Benutzeridentitätswechseln

- Schutz vor Domänenidentitätswechsel

- Vertrauenswürdige Absender und Domänen im Identitätswechsel

Um die Einstellungen zu ändern, wählen Sie Identitätswechseleinstellungen bearbeiten aus.

Wenn Sie im Flyout MDO Auswertungseinstellungen verwalten fertig sind, wählen Sie Schließen aus![]() .

.

Konvertieren in Standard Schutz

Für Ihre Auswertung oder Testversion können Sie mit einer der folgenden Methoden vom Überwachungsmodus (Auswertungsrichtlinien) in den Blockierungsmodus (Standard voreingestellten Sicherheitsrichtlinie) wechseln:

- Wählen Sie auf der Seite Microsoft Defender for Office 365 Auswertung die Option In Standardschutz konvertieren aus.

-

Im Flyout MDO Auswertungseinstellungen verwalten: Wählen Sie auf der Seite Microsoft Defender for Office 365 Auswertung die Option Auswertungseinstellungen verwalten aus. Wählen Sie im daraufhin geöffneten Details-Flyout In Standardschutz konvertieren aus

.

.

Nachdem Sie In Standardschutz konvertieren ausgewählt haben, lesen Sie die Informationen im daraufhin geöffneten Dialogfeld, und wählen Sie dann Weiter aus.

Sie gelangen zum Assistenten Zum Anwenden von Standardschutz auf der Seite Voreingestellte Sicherheitsrichtlinien . Die Liste der Empfänger, die von der Auswertung oder Testversion ausgeschlossen werden, wird in die Standard voreingestellten Sicherheitsrichtlinie kopiert. Weitere Informationen finden Sie unter Verwenden des Microsoft Defender-Portals zum Zuweisen von Standard und Streng voreingestellte Sicherheitsrichtlinien für Benutzer.

- Die Sicherheitsrichtlinien im Standard voreingestellten Sicherheitsrichtlinie haben eine höhere Priorität als die Auswertungsrichtlinien. Dies bedeutet, dass die Richtlinien im Standard voreingestellten Sicherheit immer vor den Auswertungsrichtlinien angewendet werden, auch wenn beide vorhanden und aktiviert sind.

- Es gibt keine automatische Möglichkeit, vom Blockierungsmodus in den Überwachungsmodus zu wechseln. Die manuellen Schritte sind:

Deaktivieren Sie die Standard voreingestellten Sicherheitsrichtlinie auf der Seite Voreingestellte Sicherheitsrichtlinien unter https://security.microsoft.com/presetSecurityPolicies.

Überprüfen Sie auf der Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluation, dass der Wert Auswertung für angezeigt wird.

Wenn Auswertung deaktiviert angezeigt wird, wählen Sie Auswertungseinstellungen verwalten aus. Wählen Sie im Flyout MDO Auswertungseinstellungen verwalten, das geöffnet wird, die Option Aktivieren aus

.

.Wählen Sie Auswertungseinstellungen verwalten aus, um die Benutzer zu überprüfen, für die die Auswertung gilt, im Abschnitt Benutzer, Gruppen und Domänen des Flyouts MDO Auswertungseinstellungen verwalten, das geöffnet wird.

Berichte für Ihre Auswertung oder Testversion von Defender for Office 365

In diesem Abschnitt werden die Berichte beschrieben, die im Überwachungs- und Blockierungsmodus verfügbar sind.

Berichte für den Blockierungsmodus

Es werden keine speziellen Berichte für den Blockierungsmodus erstellt. Verwenden Sie daher die Standardberichte, die in Defender for Office 365 verfügbar sind. Insbesondere suchen Sie nach Berichten, die nur für Defender for Office 365 Features gelten (z. B. sichere Links oder sichere Anlagen) oder Berichte, die nach Defender for Office 365 Erkennungen gefiltert werden können, wie in der folgenden Liste beschrieben:

Die Mailflow-Ansicht für den Mailflow-status Bericht:

- Nachrichten, die als Benutzeridentitätswechsel oder Domänenidentitätswechsel durch Antiphishingrichtlinien erkannt wurden, werden im Identitätswechselblock angezeigt.

- Nachrichten, die während der Datei- oder URL-Detonation durch Richtlinien für sichere Anlagen oder Richtlinien für sichere Links erkannt wurden, werden im Detonation-Block angezeigt.

Der Bericht threat protection status:

Sie können viele der Ansichten im Bericht Threat Protection status nach dem Wert Protected by filtern MDO, um die Auswirkungen von Defender for Office 365 zu sehen.

Anzeigen von Daten nach Email > Phish und Diagrammaufschlüsselung nach Erkennungstechnologie

- Nachrichten, die von Kampagnen erkannt wurden, werden in Kampagne angezeigt.

- Meldungen, die von sicheren Anlagen erkannt wurden, werden unter Dateidetonation und Dateidetonierungsreputation angezeigt.

- Nachrichten, die vom Schutz vor Benutzeridentitätswechseln in Antiphishingrichtlinien erkannt wurden, werden unter Identitätswechseldomäne, Identitätswechselbenutzer und Identitätswechsel der Postfachintelligenz angezeigt.

- Von sicheren Links erkannte Nachrichten werden unter URL-Detonation und URL-Detonation angezeigt.

Anzeigen von Daten nach Email > Schadsoftware und Diagrammaufschlüsselung nach Erkennungstechnologie

- Nachrichten, die von Kampagnen erkannt wurden, werden in Kampagne angezeigt.

- Meldungen, die von sicheren Anlagen erkannt wurden, werden unter Dateidetonation und Dateidetonierungsreputation angezeigt.

- Von sicheren Links erkannte Nachrichten werden unter URL-Detonation und URL-Detonation angezeigt.

Anzeigen von Daten nach Email > Spam- und Diagrammaufschlüsselung nach Erkennungstechnologie

Nachrichten, die von sicheren Links erkannt wurden, werden in der URL schädlicher Reputation angezeigt.

Diagrammaufschlüsselung nach Richtlinientyp

Von sicheren Anlagen erkannte Nachrichten werden in sicheren Anlagen angezeigt.

Anzeigen von Daten nach Content > Malware

Schädliche Dateien, die von sicheren Anlagen für SharePoint, OneDrive und Microsoft Teams erkannt wurden, werden in MDO Detonation angezeigt.

Der Bericht "Top senders and recipients" (Wichtigste Absender und Empfänger)

Anzeigen von Daten für Empfänger mit der häufigsten Schadsoftware (MDO) und Anzeigen von Daten für Empfänger mit den häufigsten Phishs (MDO)

Berichte für den Überwachungsmodus

Im Überwachungsmodus suchen Sie nach Berichten, die Erkennungen durch die Auswertungsrichtlinien anzeigen, wie in der folgenden Liste beschrieben:

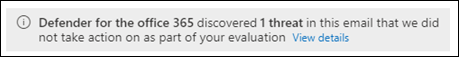

Auf der Seite Email Entität wird das folgende Banner in den Details zur Nachrichtenerkennung auf der Registerkarte Analyse für ungültige Anlagen, Spam-URL + Schadsoftware, Phish-URL und Identitätswechselnachrichten angezeigt, die von der Defender for Office 365 Auswertung erkannt wurden:

Die Seite Microsoft Defender for Office 365 Auswertung unter https://security.microsoft.com/atpEvaluation konsolidiert die Erkennungen aus den Standardberichten, die in Defender for Office 365 verfügbar sind. Die Berichte auf dieser Seite werden hauptsächlich nach Auswertung: Ja gefiltert, um Erkennungen nur anhand der Auswertungsrichtlinien anzuzeigen, aber die meisten Berichte verwenden auch zusätzliche Klarstellungsfilter.

Standardmäßig werden in den Berichtszusammenfassungen auf der Seite Daten der letzten 30 Tage angezeigt. Sie können jedoch den Datumsbereich filtern, indem Sie 30 Tage auswählen

und aus den folgenden zusätzlichen Werten auswählen, die weniger als 30 Tage sind:

und aus den folgenden zusätzlichen Werten auswählen, die weniger als 30 Tage sind:- 24 Stunden

- 7 Tage

- 14 Tage

- Benutzerdefinierter Datumsbereich

Der Datumsbereichsfilter wirkt sich auf die Daten aus, die in den Berichtszusammenfassungen auf der Seite und im Standard Bericht angezeigt werden, wenn Sie Details in einem Karte anzeigen auswählen.

Wählen Sie Herunterladen aus

, um die Diagrammdaten in eine .csv-Datei herunterzuladen.

, um die Diagrammdaten in eine .csv-Datei herunterzuladen.Die folgenden Berichte auf der Seite Microsoft Defender for Office 365 Auswertung enthalten gefilterte Informationen aus bestimmten Ansichten im Bericht Threat Protection status:

-

Email Links:

- Berichtsansicht: Anzeigen von Daten nach Email > Phish und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : URL-Detonationsreputation und URL-Detonation.

-

Anlagen in E-Mail:

- Berichtsansicht: Anzeigen von Daten nach Email > Phish und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : Datei detonation und File Detonation Reputation.

-

Impersonation

- Berichtsansicht: Anzeigen von Daten nach Email > Phish und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : Identitätswechselbenutzer, Identitätswechseldomäne und Identitätswechsel der Postfachintelligenz.

-

Anlagenlinks

- Berichtsansicht: Anzeigen von Daten nach Email > Schadsoftware und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : URL-Detonation und URL-Detonation Reputation.

-

Eingebettete Schadsoftware

- Berichtsansicht: Anzeigen von Daten nach Email > Schadsoftware und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : Datei detonation und File Detonation Reputation.

-

Gefälschte Absender:

- Berichtsansicht: Anzeigen von Daten nach Email > Phish und Diagrammaufschlüsselung nach Erkennungstechnologie

- Erkennungsfilter : Spoof innerhalb der Organisation, Spoof externe Domäne und Spoof DMARC.

-

Email Links:

Echtzeit-URL-Klickschutz verwendet die Klickaktion Daten nach URL anzeigen im URL-Schutzbericht, der nach Auswertung: Ja gefiltert ist.

Obwohl die Anwendung "Daten nach URL anzeigen" im URL-Schutzbericht nicht auf der Seite "Microsoft Defender for Office 365 Auswertung" angezeigt wird, kann sie auch nach Auswertung: Ja gefiltert werden.

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind in Microsoft Entra ID erforderlich, um eine Evaluierung oder Testversion von Defender für Microsoft 365 einzurichten:

- Erstellen, Ändern oder Löschen einer Evaluierung oder Testversion: Mitgliedschaft in den Rollen "Sicherheitsadministrator " oder "Globaler Administrator* ".

- Anzeigen von Auswertungsrichtlinien und -berichten im Überwachungsmodus: Mitgliedschaft in der Rolle "Sicherheitsadministrator " oder "Sicherheitsleseberechtigter ".

Weitere Informationen zu Microsoft Entra Berechtigungen im Microsoft Defender-Portal finden Sie unter Microsoft Entra Rollen im Microsoft Defender-Portal.

Wichtig

* Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre organization bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Häufig gestellte Fragen

F: Muss ich Testlizenzen manuell abrufen oder aktivieren?

A: Nein. In der Testversion werden automatisch Defender for Office 365 Plan 2-Lizenzen bereitgestellt, wenn Sie diese wie zuvor beschrieben benötigen.

F: Gewusst wie die Testversion verlängern?

A: Weitere Informationen finden Sie unter Verlängern Ihrer Testversion.

F: Was geschieht mit meinen Daten nach Ablauf der Testversion?

A: Nach Ablauf der Testversion haben Sie 30 Tage lang Zugriff auf Ihre Testdaten (Daten von Features in Defender for Office 365, die Sie zuvor nicht hatten). Nach ablauf dieses Zeitraums von 30 Tagen werden alle Richtlinien und Daten, die mit der Defender for Office 365 Testversion verknüpft waren, gelöscht.

F: Wie oft kann ich die Defender for Office 365 Testversion in meinem organization verwenden?

A: Maximal zweimal. Wenn Ihre erste Testversion abläuft, müssen Sie mindestens 30 Tage nach dem Ablaufdatum warten, bevor Sie sich erneut für die Defender for Office 365 Testversion registrieren können. Nach der zweiten Testversion können Sie sich nicht mehr für eine andere Testversion registrieren.

F: Gibt es im Überwachungsmodus Szenarien, in denen Defender for Office 365 auf Nachrichten reagiert?

A.: Ja. Zum Schutz des Diensts kann niemand in einem Programm oder einer SKU die Aktion für Nachrichten deaktivieren oder umgehen, die vom Dienst als Schadsoftware oder Phishing mit hoher Zuverlässigkeit klassifiziert werden.

F: In welcher Reihenfolge werden Richtlinien ausgewertet?

A: Informationen zu voreingestellten Sicherheitsrichtlinien und anderen Richtlinien finden Sie unter Rangfolge.

Richtlinieneinstellungen für Defender for Office 365 Auswertungen und Testversionen

Richtlinien im Überwachungsmodus

Warnung

Versuchen Sie nicht, die einzelnen Sicherheitsrichtlinien zu erstellen, zu ändern oder zu entfernen, die der Auswertung von Defender for Office 365 zugeordnet sind. Die einzige unterstützte Methode zum Erstellen der einzelnen Sicherheitsrichtlinien für die Auswertung besteht darin, die Auswertung oder Testversion zum ersten Mal im Überwachungsmodus im Microsoft Defender-Portal zu starten.

Wie bereits beschrieben, werden beim Auswählen des Überwachungsmodus für Ihre Auswertung oder Testversion automatisch Auswertungsrichtlinien mit den erforderlichen Einstellungen erstellt, um Nachrichten zu beobachten, aber keine Maßnahmen zu ergreifen.

Führen Sie den folgenden Befehl in Exchange Online PowerShell aus, um diese Richtlinien und ihre Einstellungen anzuzeigen:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79);Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79);Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

Die Einstellungen werden auch in den folgenden Tabellen beschrieben.

Richtlinieneinstellungen für die Antiphishingauswertung

| Einstellung | Wert |

|---|---|

| Name | Auswertungsrichtlinie |

| AdminDisplayName | Auswertungsrichtlinie |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Quarantäne |

| DmarcRejectAction | Ablehnen |

| Aktiviert | Wahr |

| EnableFirstContactSafetyTips | False |

| EnableMailboxIntelligence | Wahr |

| EnableMailboxIntelligenceProtection | Wahr |

| EnableOrganizationDomainsProtection | False |

| EnableSimilarDomainsSafetyTips | False |

| EnableSimilarUsersSafetyTips | False |

| EnableSpoofIntelligence | Wahr |

| EnableSuspiciousSafetyTip | False |

| EnableTargetedDomainsProtection | False |

| EnableTargetedUserProtection | False |

| EnableUnauthenticatedSender | Wahr |

| EnableUnusualCharactersSafetyTips | False |

| EnableViaTag | Wahr |

| ExcludedDomains | {} |

| ExcludedSenders | {} |

| HonorDmarcPolicy | Wahr |

| ImpersonationProtectionState | Manuell |

| IsDefault | False |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 1 |

| PolicyTag | leer |

| RecommendedPolicyType | Evaluation |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Richtlinieneinstellungen für die Auswertung sicherer Anlagen

| Einstellung | Wert |

|---|---|

| Name | Auswertungsrichtlinie |

| Aktion | Zulassen |

| ActionOnError | Wahr* |

| AdminDisplayName | Auswertungsrichtlinie |

| ConfidenceLevelThreshold | 80 |

| Aktivieren | Wahr |

| EnableOrganizationBranding | False |

| IsBuiltInProtection | False |

| IsDefault | False |

| OperationMode | Verzögerung |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Evaluation |

| Umleiten | False |

| RedirectAddress | leer |

| ScanTimeout | 30 |

* Dieser Parameter ist veraltet und wird nicht mehr verwendet.

Richtlinieneinstellungen für die Auswertung sicherer Links

| Einstellung | Wert |

|---|---|

| Name | Auswertungsrichtlinie |

| AdminDisplayName | Auswertungsrichtlinie |

| AllowClickThrough | Wahr |

| CustomNotificationText | leer |

| DeliverMessageAfterScan | Wahr |

| DisableUrlRewrite | Wahr |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | False |

| EnableOrganizationBranding | False |

| EnableSafeLinksForEmail | Wahr |

| EnableSafeLinksForOffice | Wahr |

| EnableSafeLinksForTeams | Wahr |

| IsBuiltInProtection | False |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Evaluation |

| ScanUrls | Wahr |

| TrackClicks | Wahr |

Verwenden von PowerShell zum Konfigurieren von Empfängerbedingungen und Ausnahmen für die Auswertung oder Testversion im Überwachungsmodus

Eine Regel, die den Defender for Office 365 Auswertungsrichtlinien zugeordnet ist, steuert die Empfängerbedingungen und Ausnahmen von der Auswertung.

Um die Regel anzuzeigen, die der Auswertung zugeordnet ist, führen Sie den folgenden Befehl in Exchange Online PowerShell aus:

Get-ATPEvaluationRule

Um Exchange Online PowerShell zu verwenden, um zu ändern, für wen die Auswertung gilt, verwenden Sie die folgende Syntax:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

In diesem Beispiel werden Ausnahmen von der Auswertung für die angegebenen SecOps-Postfächer (Security Operations) konfiguriert.

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Verwenden von PowerShell zum Aktivieren oder Deaktivieren der Auswertung oder Testversion im Überwachungsmodus

Um die Auswertung im Überwachungsmodus zu aktivieren oder zu deaktivieren, aktivieren oder deaktivieren Sie die Regel, die der Auswertung zugeordnet ist. Der Wert der State-Eigenschaft der Auswertungsregel zeigt an, ob die Regel aktiviert oder Deaktiviert ist.

Führen Sie den folgenden Befehl aus, um zu ermitteln, ob die Auswertung derzeit aktiviert oder deaktiviert ist:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Führen Sie den folgenden Befehl aus, um die Auswertung zu deaktivieren, wenn sie aktiviert ist:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Führen Sie den folgenden Befehl aus, um die Auswertung zu aktivieren, wenn sie deaktiviert ist:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Richtlinien im Blockierungsmodus

Wie zuvor beschrieben, werden Richtlinien für den Blockierungsmodus mithilfe der vorlage Standard für voreingestellte Sicherheitsrichtlinien erstellt.

Informationen zur Verwendung Exchange Online PowerShell zum Anzeigen der einzelnen Sicherheitsrichtlinien, die der Standard voreingestellten Sicherheitsrichtlinie zugeordnet sind, sowie zum Anzeigen und Konfigurieren der Empfängerbedingungen und Ausnahmen für die voreingestellte Sicherheitsrichtlinie finden Sie unter Voreingestellte Sicherheitsrichtlinien in Exchange Online PowerShell.