Schützen der Infrastruktur mit Zero Trust

![]()

Die Infrastruktur stellt einen kritischen Bedrohungsvektor dar. Die IT-Infrastruktur, ob lokal oder in Multi-Clouds, ist definiert als die gesamte Hardware (physisch, virtuell, containerisiert), Software (Open Source, Erst- und Drittanbieter, PaaS, SaaS), Microservices (Funktionen, APIs), Netzwerkinfrastruktur, Einrichtungen usw., die zum Entwickeln, Testen, Liefern, Überwachen, Steuern oder Unterstützen von IT-Diensten erforderlich sind. Das ist ein Bereich, in den Microsoft enorme Ressourcen investiert hat, um eine Vielzahl von Funktionen zum Schutz Ihrer zukünftigen Cloud- und lokalen Infrastruktur zu entwickeln.

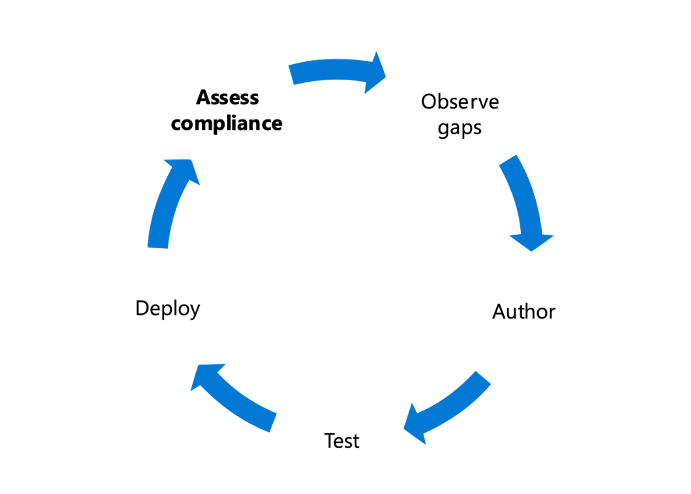

Moderne Sicherheit mit einer End-to-End-Zero Trust-Strategie erleichtert Ihnen Folgendes:

- Bewerten der Version

- Durchführen der Konfigurationsverwaltung

- Verwenden von Just-In-Time- und Just-Enough-Access-Administratorrechten (JIT/JEA-Administratorrechte), um die Schutzmaßnahmen zu verstärken

- Verwenden von Telemetriedaten, um Angriffe und Anomalien zu erkennen

- Automatisches Blockieren und Kennzeichnen von riskantem Verhalten und Ergreifen von Schutzmaßnahmen

Ebenso wichtig ist die Tatsache, dass Microsoft Azure Blueprints und die zugehörigen Funktionen sicherstellen, dass Ressourcen so entworfen, implementiert und aufrechterhalten werden, dass sie den Richtlinien, Standards und Anforderungen einer Organisation entsprechen.

Azure Blueprints, Azure Policies, Microsoft Defender for Cloud, Microsoft Sentinel und Azure Sphere können erheblich dazu beitragen, die Sicherheit Ihrer bereitgestellten Infrastruktur zu verbessern. Gemeinsam ermöglichen sie einen anderen Ansatz zum Definieren, Entwerfen, Bereitstellen und Überwachen Ihrer Infrastruktur.

Bereitstellungsziele für die Zero Trust-Infrastruktur

Tipp

Bevor die meisten Organisationen den Weg in Richtung Zero Trust beschreiten, ist ihr Ansatz bei der Infrastruktursicherheit durch Folgendes gekennzeichnet:

- Berechtigungen werden umgebungsübergreifend manuell verwaltet.

- Konfigurationsverwaltung von VMs und Servern, auf denen Workloads ausgeführt werden.

|

Bei der Implementierung eines End-to-End-Zero Trust-Frameworks für die Verwaltung und Überwachung Ihrer Infrastruktur empfehlen wir Ihnen, sich zuerst auf die folgenden anfänglichen Bereitstellungsziele zu konzentrieren: |

|

|

|

I. Workloads werden überwacht und bei ungewöhnlichem Verhalten benachrichtigt. II. Jedem Workload wird eine App-Identität zugewiesen und konsistent konfiguriert und bereitgestellt. III. Für den Benutzerzugriff auf Ressourcen ist Just-In-Time erforderlich. |

|

Nachdem die ursprünglichen Ziele erreicht wurden, konzentrieren Sie sich auf die folgenden zusätzlichen Bereitstellungsziele: |

|

|

|

IV. Nicht autorisierte Bereitstellungen werden blockiert, und es wird eine Warnung ausgelöst. V. Präzise Sichtbarkeit und Zugriffssteuerung sind workloadübergreifend verfügbar. VI. Für jeden Workload segmentierter Benutzer- und Ressourcenzugriff. |

Leitfaden für die Bereitstellung der Zero Trust-Infrastruktur

Dieser Leitfaden führt Sie durch die Schritte, die erforderlich sind, um Ihre Infrastruktur nach den Grundsätzen eines Zero Trust-Sicherheitsframeworks abzusichern.

Bevor Sie beginnen, stellen Sie sicher, dass Sie die folgenden Baseline-Infrastrukturbereitstellungsziele erreicht haben.

Festlegen der Microsoft-Mandantenbaseline

Für die Verwaltung Ihrer Infrastruktur sollte eine priorisierte Baseline festgelegt werden. Durch die Anwendung von Branchenleitfäden, wie z. B. NIST 800-53, können Sie eine Reihe von Anforderungen für die Verwaltung Ihrer Infrastruktur ableiten. Bei Microsoft haben wir eine Mindest-Baseline für die folgende Liste von Anforderungen festgelegt:

-

Der Zugriff auf Daten, Netzwerke, Dienste, Hilfsprogramme, Tools und Anwendungen muss durch Authentifizierungs- und Autorisierungsmechanismen gesteuert werden.

-

Daten müssen während der Übertragung und im Ruhezustand verschlüsselt werden.

-

Netzwerkdatenverkehrsflüsse werden eingeschränkt.

-

Das Sicherheitsteam hat Einblick in alle Ressourcen.

-

Überwachung und Überprüfung müssen aktiviert und gemäß den vorgeschriebenen Organisationsleitfäden ordnungsgemäß konfiguriert werden.

-

Antischadsoftware muss auf dem neuesten Stand sein und ausgeführt werden.

-

Sicherheitsrisikoscans müssen ausgeführt und Sicherheitsrisiken gemäß den vorgeschriebenen Organisationsleitfäden beseitigt werden.

Um die Compliance mit dieser minimalen Baseline – oder unserer erweiterten Baseline – zu messen und zu verbessern, beginnen wir mit der Sichtbarkeit auf Mandantenebene und in Ihrem lokalen Gebäudeumfeld, indem wir eine Rolle „Sicherheitsleseberechtigter“ für den gesamten Azure-Mandanten anwenden. Mit der Rolle „Sicherheitsleseberechtigter“ kann, dank Microsoft Defender for Cloud und Azure-Richtlinien zur Anwendung von Branchen-Baselines (z. B. Azure CIS, PCI, ISO 27001) oder einer benutzerdefinierten Baseline, die von Ihrer Organisation definiert wird, eine zusätzliche Sichtbarkeit erreicht werden.

Berechtigungen werden umgebungsübergreifend manuell verwaltet

Von der Mandantenebene bis hin zu den einzelnen Ressourcen innerhalb jedes Ressourcengruppen-AD-Abonnements müssen entsprechende rollenbasierte Zugriffssteuerungen angewendet werden.

Tipp

Erfahren Sie mehr über die Implementierung einer durchgängigen Zero Trust-Strategie für Identität.

Konfigurationsverwaltung von VMs und Servern, auf denen Workloads ausgeführt werden

Genauso, wie wir unsere lokale Rechenzentrumsumgebung verwaltet haben, müssen wir sicherstellen, dass wir unsere Cloudressourcen effektiv verwalten. Mit der Nutzung von Azure haben Sie den Vorteil, dass Sie alle Ihre VMs mithilfe von Azure Arc (Vorschau) über eine Plattform verwalten können. Mit Azure Arc können Sie Ihre Sicherheitsbaselines aus Azure Policy, Ihre Microsoft Defender for Cloud-Richtlinien und Secure Score-Auswertungen erweitern und alle Ihre Ressourcen an einem Ort protokollieren und überwachen. Im Folgenden finden Sie einige Aktionen für die ersten Schritte.

Implementieren von Azure Arc (Vorschau)

Mit Azure Arc können Organisationen die vertrauten Sicherheitskontrollen von Azure auf die lokale Umgebung und den Rand der Infrastruktur der Organisation ausdehnen. Administratoren verfügen über mehrere Optionen zum Verbinden von lokalen Ressourcen mit Azure Arc. Dazu gehören das Azure-Portal, PowerShell und die Windows-Installation mit Skripts für die Dienstgrundlagen.

Informieren Sie sich über diese Verfahren.

Anwenden von Sicherheitsbaselines über Azure Policy, einschließlich der Anwendung von gastinternen Richtlinien

Durch die Aktivierung von Defender für Cloud können Sie eine Reihe von Baseline-Steuerelementen über die integrierten Richtliniendefinitionen von Azure Policy für Microsoft Defender for Cloud integrieren. Die Reihe von Baselinerichtlinien wird in der Defender for Cloud-Sicherheitsbewertung widergespiegelt, durch die Sie Ihre Compliance mit diesen Richtlinien messen können.

Sie können Ihre Richtlinienabdeckung über die Defender for Cloud-Reihe hinaus erweitern und benutzerdefinierte Richtlinien erstellen, wenn keine integrierten Richtlinien verfügbar sind. Sie können auch Gast-Konfigurationsrichtlinien integrieren, die die Compliance innerhalb Ihrer Gast-VMs in Ihren Abonnements messen.

Anwenden von Defender for Cloud-Endpunktschutz und Steuerung der Sicherheitsrisikoverwaltung

Endpoint Protection ist wichtig, um sicherzustellen, dass die Infrastruktur sicher und verfügbar bleibt. Im Rahmen jeder Endpoint Protection- und Sicherheitsrisikoverwaltungsstrategie können Sie die Compliance zentral messen, um sicherzustellen, dass der Schutz vor Schadsoftware aktiviert und mithilfe der Endpoint Protection-Bewertung und Empfehlungen in Microsoft Defender for Cloud konfiguriert wird.

Zentralisierte Sichtbarkeit Ihrer Baseline über mehrere Abonnements hinweg

Durch Anwenden der Mandantenleserolle können Sie den Status der einzelnen Richtlinien, die im Rahmen der Defender for Cloud-Richtlinien für Sicherheitsbewertung, Azure Policy und Gastkonfigurationen ausgewertet werden, mandantenübergreifend sichtbar machen. Sie führen dies dem Compliance-Dashboard Ihrer Organisation zu, um eine zentrale Berichterstellung über den Zustand Ihres Mandanten zu erhalten.

Darüber hinaus können Sie im Rahmen von Defender for Servers die Richtlinie Integrierte Lösung zur Sicherheitsrisikobewertung auf virtuellen Computern aktivieren (unterstützt von Qualys) verwenden, um Ihre VMs auf Sicherheitsrisiken zu überprüfen und diese direkt in Defender for Cloud widerzuspiegeln. Wenn Sie bereits eine Lösung zur Überprüfung auf Sicherheitsrisiken in Ihrem Unternehmen bereitgestellt haben, können Sie die alternative Richtlinie „Lösung zur Sicherheitsrisikobewertung“ verwenden, die auf Ihren virtuellen Computern zum Bereitstellen einer Partnerlösung zur Überprüfung auf Sicherheitsrisiken installiert werden sollte.

Tipp

Erfahren Sie mehr über die Implementierung einer durchgängigen Zero-Trust-Strategie für Endpunkte.

|

|

Anfängliche Bereitstellungsziele |

Sobald Sie die Baselineziele für die Infrastruktur erreicht haben, können Sie sich auf die Implementierung einer modernen Infrastruktur mit einer End-to-End-Zero Trust-Strategie konzentrieren.

I. Workloads werden überwacht und bei ungewöhnlichem Verhalten benachrichtigt

Wenn Sie eine neue Infrastruktur erstellen, müssen Sie sicherstellen, dass Sie auch Regeln zum Überwachen und Auslösen von Warnungen festlegen. Dies ist für die Erkennung eines unerwarteten Verhaltens einer Ressource entscheidend.

Wir empfehlen, Microsoft Defender for Cloud und seine Pläne zum Schutz der unterstützten Ressourcentypen zu aktivieren, darunter Defender for Servers, Defender for Storage, Defender for Containers, Defender for SQL usw.

Für die Überwachung von Identitäten wird die Aktivierung von Microsoft Defender for Identity und Advanced Threat Analytics empfohlen. Diese Dienste ermöglichen die Erfassung von Signalen, mit deren Hilfe erweiterte Bedrohungen, gefährdete Identitäten und böswillige Insideraktionen gegen Ihre Organisation erkannt und untersucht werden können.

Durch die Integration dieser Signale aus Defender for Cloud, Defender for Identity, Advanced Threat Analysis und anderen Überwachungs- und Überprüfungssystemen mit Microsoft Sentinel, einer cloudnativen Lösung für Security Information & Event Management (SIEM) und Security Orchestration Automated Response (SOAR) kann Ihr Security Operations Center (SOC) Sicherheitsereignisse im gesamten Unternehmen über eine zentralisierte Benutzeroberfläche überwachen.

Tipp

Erfahren Sie mehr über die Implementierung einer durchgängigen Zero Trust-Strategie für Identität.

II. Jedem Workload wird eine App-Identität zugewiesen und konsistent konfiguriert und bereitgestellt

Wir empfehlen Ihnen die Verwendung einer Richtlinie, die beim Erstellen von Ressourcen/Workloads zugewiesen und erzwungen wird. Richtlinien können die Anwendung von Tags auf eine Ressource bei deren Erstellung erfordern, die Zuweisung von Ressourcengruppen vorgeben sowie technische Merkmale, wie zulässige Regionen, VM-Spezifikationen (z. B. VM-Typ, Datenträger, angewendete Netzwerkrichtlinien), einschränken/steuern.

Tipp

Erfahren Sie mehr über die Implementierung einer End-to-End Zero-Trust-Strategie für Anwendungen.

III. Für den menschlichen Zugriff auf Ressourcen ist Just-In-Time erforderlich

Mitarbeiter sollten den Administratorzugriff nur sparsam verwenden. Wenn Verwaltungsfunktionen erforderlich sind, sollten Benutzer temporären Administratorzugriff erhalten.

Organisationen sollten ein Programm zum Schutz des Administrators einrichten. Zu den Merkmalen dieser Programme gehören:

- Gezielte Reduzierung der Anzahl von Benutzern mit Administratorberechtigungen

- Überwachen von Konten und Rollen mit erhöhten Berechtigungen

- Erstellen spezieller High Value Asset-Infrastrukturzonen (HVA-Infrastrukturzonen), um die Angriffsfläche zu verringern

- Zuweisung spezieller sicherer Administratorarbeitsstationen (Secure Admin Workstations, SAWs) an Administratoren, um die Wahrscheinlichkeit eines Diebstahls von Anmeldeinformationen zu verringern

Alle diese Elemente helfen einer Organisation, sich darüber bewusst zu werden, wie Administratorrechte verwendet werden und wo diese Berechtigungen noch erforderlich sind, und bieten eine Roadmap für einen sichereren Betrieb.

|

|

Zusätzliche Bereitstellungsziele |

Sobald Sie die ersten drei Ziele erreicht haben, können Sie sich auf weitere Ziele konzentrieren, z. B. auf das Blockieren von nicht autorisierten Bereitstellungen.

IV. Nicht autorisierte Bereitstellungen werden blockiert, und es wird eine Warnung ausgelöst

Wenn Organisationen zur Cloud wechseln, sind die Möglichkeiten unbegrenzt. Das ist nicht immer eine gute Sache. Aus verschiedenen Gründen müssen Unternehmen in der Lage sein, nicht autorisierte Bereitstellungen zu blockieren und Warnungen auszulösen, um Führungskräfte und Manager auf die Probleme aufmerksam zu machen.

Microsoft Azure bietet Azure Blueprints, um die Bereitstellung von Ressourcen zu steuern und sicherzustellen, dass nur genehmigte Ressourcen (zum Beispiel ARM-Vorlagen) bereitgestellt werden können. Mit Blueprints kann sichergestellt werden, dass Ressourcen, die nicht den Blueprint-Richtlinien oder anderen Regeln entsprechen, für die Bereitstellung blockiert werden. Tatsächliche oder versuchte Blueprint-Verletzungen können bei Bedarf Warnungen auslösen und Benachrichtigungen senden, Webhooks oder Automation-Runbooks aktivieren oder sogar Dienstverwaltungstickets erstellen.

V. Präzise Sichtbarkeit und Zugriffssteuerung sind workloadübergreifend verfügbar

Microsoft Azure bietet eine Vielzahl von Methoden, um eine Sichtbarkeit von Ressourcen zu erzielen. Über das Azure-Portal können Ressourcenbesitzer viele Funktionen für die Metrik- und Protokollsammlung und -analyse einrichten. Diese Sichtbarkeit kann nicht nur verwendet werden, um Sicherheitsvorgänge zu unterstützen, sondern auch um Computingeffizienz und Organisationsziele zu unterstützen. Dazu gehören Funktionen wie Virtual Machine Scale Sets, die das sichere und effiziente Aufskalieren und Abskalieren von Ressourcen basierend auf Metriken ermöglichen.

Auf der Zugriffssteuerungsseite kann die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) verwendet werden, um Ressourcen Berechtigungen zu erteilen. Dies ermöglicht das einheitliche Zuweisen und Widerrufen von Berechtigungen auf Einzel- und Gruppenebene mithilfe einer Vielzahl von integrierten oder benutzerdefinierten Rollen.

VI. Segmentierter Benutzer- und Ressourcenzugriff für jeden Workload

Microsoft Azure bietet viele Möglichkeiten zum Segmentieren von Workloads, um den Benutzer- und Ressourcenzugriff zu verwalten. Der generelle Ansatz ist die Netzwerksegmentierung, und innerhalb von Azure können Ressourcen auf Abonnementebene mit virtuellen Netzwerken (VNETs), VNET-Peeringregeln, Netzwerksicherheitsgruppen (NSGs), Anwendungssicherheitsgruppen (ASGs) und Azure Firewalls isoliert werden. Es gibt mehrere Entwurfsmuster, um den besten Ansatz zum Segmentieren von Workloads zu bestimmen.

Tipp

Erfahren Sie mehr über die Implementierung einer durchgängigen Zero-Trust-Strategie für Ihr Netzwerk.

In diesem Leitfaden behandelte Produkte

Microsoft Azure

Azure Resource Manager-Vorlagen

Zusammenfassung

Die Infrastruktur ist für eine erfolgreiche Zero Trust-Strategie von zentraler Bedeutung. Weitere Informationen oder Hilfe bei der Implementierung erhalten Sie von Ihrem Customer Success-Team, oder lesen Sie auch die anderen Kapitel dieses Leitfadens, die alle Zero Trust-Säulen umfassen.

Die Leitfadenreihe für die Zero Trust-Bereitstellung