Bereitstellen von Active Directory-Verbunddienste in Azure

Active Directory-Verbunddienste (Active Directory Federation Services, ADFS) bietet einen vereinfachten und sicheren Identitätsverbund sowie Funktionen für einmalige Webanmeldung (Single Sign-On, SSO). Benutzer*innen, die Microsoft Entra ID oder Microsoft 365 im Verbund nutzen, können sich mithilfe lokaler Anmeldeinformationen authentifizieren, um auf Azure-Cloudressourcen zuzugreifen. Folglich muss Ihre Bereitstellung über eine hochverfügbare AD FS-Infrastruktur verfügen, um den Zugriff auf lokale Ressourcen und Cloudressourcen sicherzustellen.

Die Bereitstellung von AD FS in Azure kann dazu beitragen, ohne allzu großen Aufwand Hochverfügbarkeit zu erzielen. Die Bereitstellung von AD FS in Azure bietet mehrere Vorteile:

- Durch die Leistungsfähigkeit von Azure-Verfügbarkeitsgruppen profitieren Sie von einer hochverfügbaren Infrastruktur.

- Bereitstellungen sind einfach zu skalieren. Wenn Sie mehr Leistung benötigen, können Sie mithilfe eines vereinfachten Bereitstellungsprozesses in Azure problemlos zu leistungsstärkeren Computern migrieren.

- Die Georedundanz von Azure stellt sicher, dass Ihre Infrastruktur weltweit hochverfügbar ist.

- Die stark vereinfachten Verwaltungsoptionen im Azure-Portal erleichtern die Verwaltung Ihrer Infrastruktur.

Entwurfsprinzipien

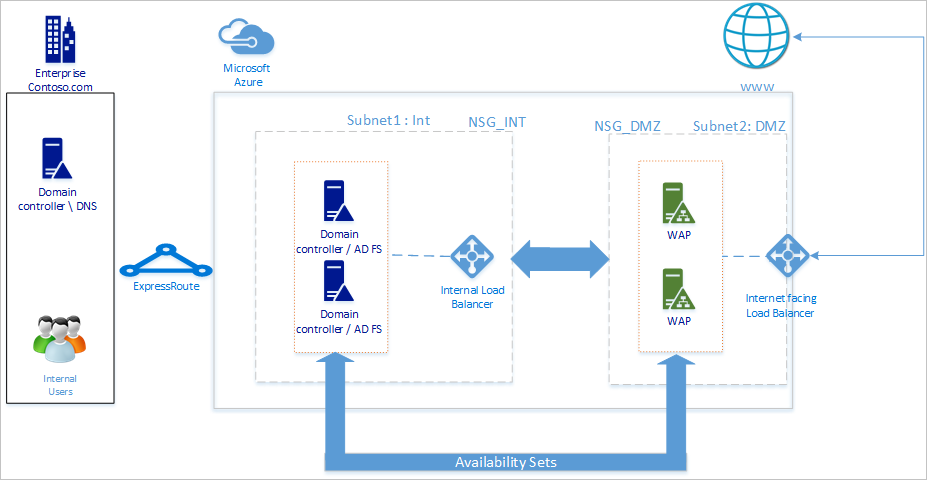

Im folgenden Diagramm ist die empfohlene grundlegende Topologie für die Bereitstellung einer AD FS-Infrastruktur in Azure dargestellt.

Bei Ihrer Netzwerktopologie sollten Sie die nachstehenden empfohlenen Grundprinzipien befolgen:

- Stellen Sie AD FS auf separaten Servern bereit, um die Leistung Ihrer Domänencontroller nicht zu beeinträchtigen.

- Sie müssen Webanwendungsproxy-Server (WAP-Server) so bereitstellen, dass AD FS für Benutzer*innen erreichbar ist, wenn sie sich nicht im Unternehmensnetzwerk befinden.

- Sie sollten die Webanwendungsproxy-Server im Umkreisnetzwerk einrichten und nur den TCP/443-Zugriff zwischen dem Umkreisnetzwerk und dem internen Subnetz zulassen.

- Zur Sicherstellung der Hochverfügbarkeit von AD FS- und Webanwendungsproxy-Servern empfehlen wir die Verwendung eines internen Load Balancers für AD FS-Server und von Azure Load Balancer für Webanwendungsproxy-Server.

- Um Redundanz für die AD FS-Bereitstellung zu gewährleisten, wird empfohlen, mindestens zwei virtuelle Computer (VMs) für ähnliche Workloads in einer Verfügbarkeitsgruppe zu gruppieren. Diese Konfiguration stellt sicher, dass während eines geplanten oder ungeplanten Wartungsereignisses mindestens eine VM verfügbar ist.

- Sie sollten Webanwendungsproxy-Server in einem separaten Umkreisnetzwerk bereitstellen. Sie können ein virtuelles Netzwerk in zwei Subnetze unterteilen und dann die Webanwendungsproxy-Server in einem isolierten Subnetz bereitstellen. Sie können die Einstellungen für die Netzwerksicherheitsgruppen für jedes Subnetz konfigurieren und nur die erforderliche Kommunikation zwischen den beiden Subnetzen zulassen.

Bereitstellen des Netzwerks

Wenn Sie ein Netzwerk erstellen, können Sie entweder zwei Subnetze im selben virtuellen Netzwerk oder zwei unterschiedliche virtuelle Netzwerke erstellen. Wir empfehlen den Ansatz für ein einzelnes Netzwerk, da beim Erstellen von zwei separaten virtuellen Netzwerken zu Kommunikationszwecken auch zwei separate Gateways für virtuelle Netzwerke erstellt werden müssen.

Erstellen eines virtuellen Netzwerks

So erstellen Sie ein virtuelles Netzwerk:

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Wechseln Sie unter Virtuelles Netzwerk erstellen zur Registerkarte Grundlagen, und konfigurieren Sie die folgenden Einstellungen:

Konfigurieren Sie die folgenden Einstellungen unter Projektdetails:

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Ressourcengruppe entweder den Namen einer vorhandenen Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen.

Konfigurieren Sie die folgenden Einstellungen für Instanzendetails:

Geben Sie unter Name des virtuellen Netzwerks einen Namen für Ihr virtuelles Netzwerk ein.

Wählen Sie unter Region die Region aus, in der Sie Ihr virtuelles Netzwerk erstellen möchten.

Wählen Sie Weiter aus.

Aktivieren Sie auf der Registerkarte Sicherheit einen beliebigen Sicherheitsdienst, den Sie verwenden möchten, und wählen Sie dann Weiter aus.

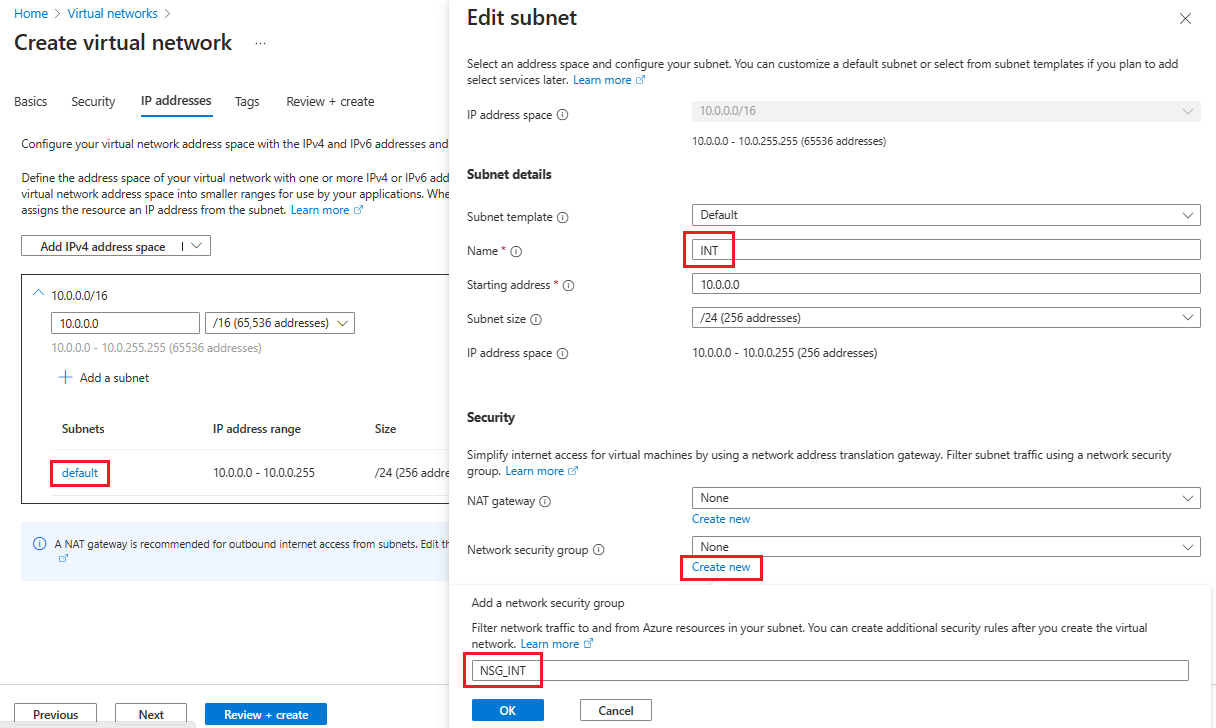

Wählen Sie auf der Registerkarte IP-Adressen den Namen des Subnetzes aus, das Sie bearbeiten möchten. In diesem Beispiel bearbeiten wir das Standardsubnetz, das vom Dienst automatisch erstellt wird.

Benennen Sie auf der Seite Subnetz bearbeiten das Subnetz in INT um.

Geben Sie die Informationen zur IP-Adresse und Subnetzgröße für Ihr Subnetz ein, um einen IP-Adressraum zu definieren.

Wählen Sie bei der Netzwerksicherheitsgruppe die Option Neu erstellen aus.

Geben Sie in diesem Beispiel den Namen NSG_INT ein, und wählen Sie OKaus. Wählen Sie danach Speichern aus. Sie verfügen jetzt über Ihr erstes Subnetz.

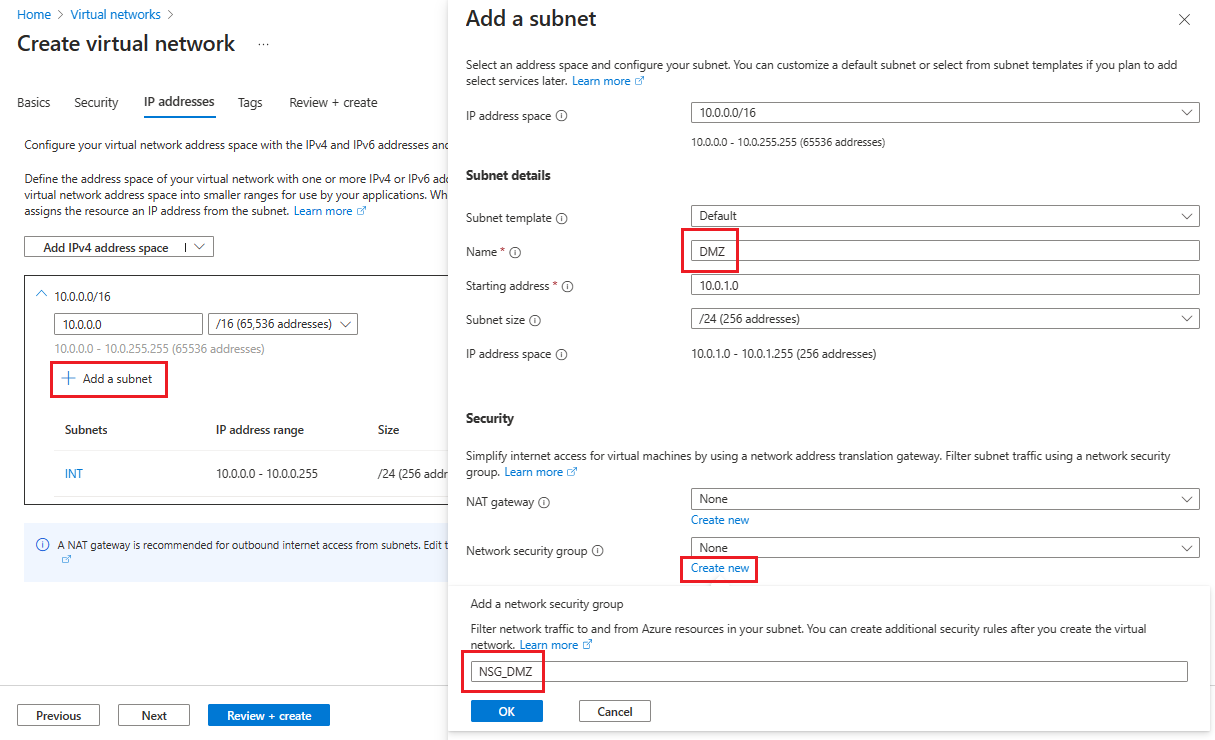

Um Ihr zweites Subnetz zu erstellen, wählen Sie + Subnetz hinzufügen aus.

Geben Sie auf der Seite Subnetz hinzufügen den Namen DMZ als Namen für das zweite Subnetz ein, und geben Sie dann in die leeren Felder Informationen zu Ihrem Subnetz ein, um einen IP-Adressraum zu definieren.

Wählen Sie bei der Netzwerksicherheitsgruppe die Option Neu erstellen aus.

Geben Sie den Namen NSG_DMZ ein und wählen Sie OK aus. Wählen Sie danach Hinzufügen aus.

Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

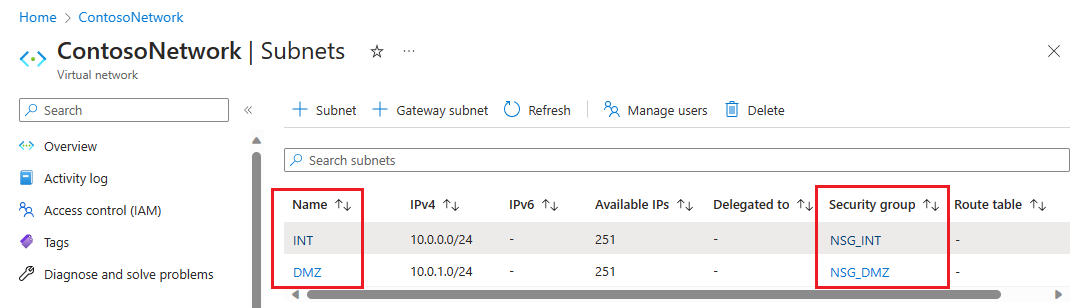

Sie verfügen jetzt über ein virtuelles Netzwerk, das zwei Subnetze enthält, jeweils mit einer zugeordneten Netzwerksicherheitsgruppe.

Sichern des virtuellen Netzwerks

Eine Netzwerksicherheitsgruppe (NSG) enthält eine Zugriffssteuerungsliste (Access Control List, ACL), mit deren Hilfe Netzwerkdatenverkehr zu Ihren VM-Instanzen in einem virtuellen Netzwerk zugelassen oder verweigert werden kann. Sie können NSGs entweder Subnetzen oder einzelnen VM-Instanzen innerhalb dieses Subnetzes zuordnen. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz.

Die NSGs, die Ihren Subnetzen zugeordnet sind, enthalten automatisch einige Ein- und Ausgangsregeln. Sie können Standardsicherheitsregeln nicht löschen, können jedoch mit Regeln mit höherer Priorität überschreiben. Außerdem können Sie gemäß der gewünschten Sicherheitsstufe weitere Eingangs- und Ausgangsregeln hinzufügen.

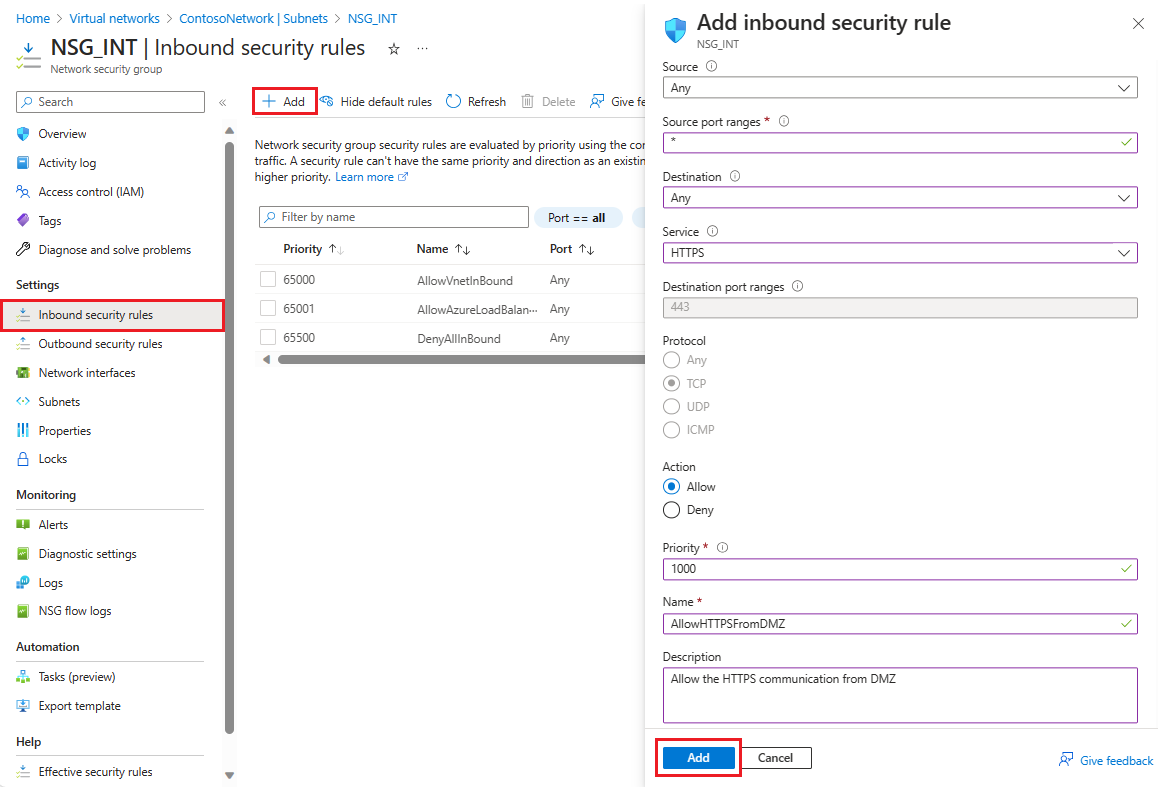

Fügen Sie nun beiden Sicherheitsgruppen Regeln hinzu. Im ersten Beispiel fügen wir der Sicherheitsgruppe NSG_INT eine eingehende Sicherheitsregel hinzu.

Wählen Sie auf der Seite Subnetze Ihres virtuellen Netzwerks NSG_INT aus.

Wählen Sie auf der linken Seite Eingehende Sicherheitsregeln aus, und wählen Sie dann + Hinzufügen aus.

Konfigurieren Sie unter Eingangssicherheitsregel hinzufügen die Regel mit den folgenden Informationen:

Geben Sie unter Quelle den Wert 10.0.1.0/24 ein.

Machen Sie unter Quellportbereiche entweder keine Angabe, wenn Sie keinen Datenverkehr zulassen möchten, oder wählen Sie ein Sternchen (*) aus, um Datenverkehr über einen beliebigen Port zuzulassen.

Geben Sie unter Ziel die Ziffernfolge 10.0.0.0/24 ein.

Wählen Sie unter Dienst den Eintrag HTTPS aus. Die Informationsfelder für Zielportbereiche und Protokoll werden vom Dienst automatisch ausgefüllt, je nachdem, welchen Dienst Sie auswählen.

Wählen Sie für Aktion die Option Zulassen aus.

Geben Sie unter Priorität den Wert 1010 ein.

Geben Sie unter Name den Namen AllowHTTPSFromDMZ ein.

Geben Sie unter Beschreibung die Beschreibung HTTPS-Kommunikation von DMZ zulassen ein.

Wenn Sie fertig sind, klicken Sie auf Hinzufügen.

Die neue eingehende Sicherheitsregel wird nun am Anfang der Liste der Regeln für NSG_INT hinzugefügt.

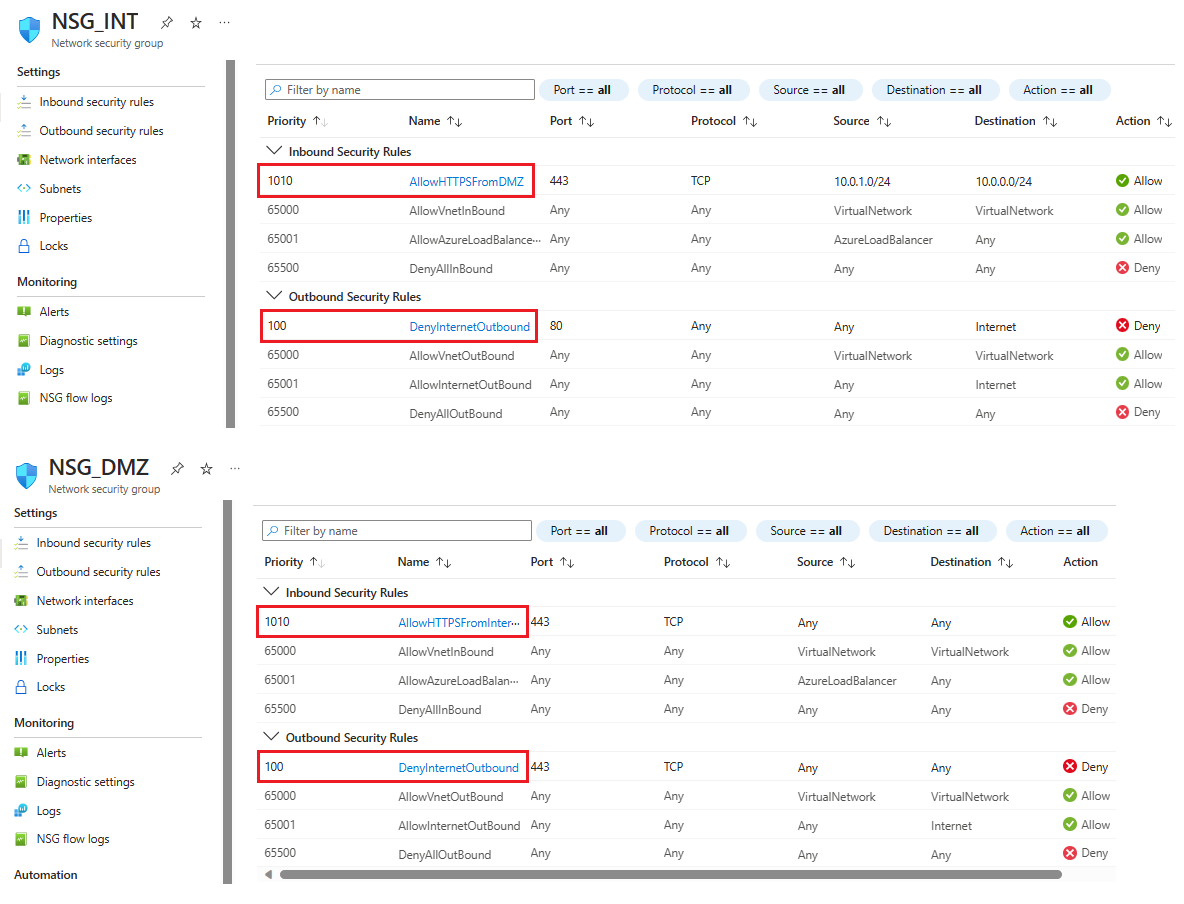

Die neue eingehende Sicherheitsregel wird nun am Anfang der Liste der Regeln für NSG_INT hinzugefügt.Wiederholen Sie diese Schritte mit den Werten, die in der folgenden Tabelle angezeigt werden. Zusätzlich zu der neuen Regel, die Sie erstellt haben, müssen Sie die folgenden zusätzlichen Regeln in der aufgeführten Prioritätsreihenfolge hinzufügen, um Ihr internes und DMZ-Subnetz zu schützen.

NSG Regeltyp `Source` Destination Dienst Aktion Priority Name Beschreibung NSG_INT Ausgehend Beliebig Diensttag/Internet Benutzerdefiniert (80/Beliebig) Verweigern 100 DenyInternetOutbound Kein Zugriff auf das Internet. NSG_DMZ Eingehend Any Any Benutzerdefiniert (Sternchen (*)/Beliebig) Zulassen 1010 AllowHTTPSFromInternet HTTPS von Internet zum DMZ zulassen. NSG_DMZ Ausgehend Beliebig Diensttag/Internet Benutzerdefiniert (80/Beliebig) Verweigern 100 DenyInternetOutbound Alles außer HTTPS im Internet wird blockiert. Nachdem Sie die Werte für die einzelnen neuen Regeln eingegeben haben, wählen Sie Hinzufügen aus und fahren mit der nächsten Regel fort, bis für jede NSG zwei neue Sicherheitsregeln hinzugefügt wurden.

Nach der Konfiguration sollten die NSG-Seiten wie im folgenden Screenshot aussehen:

Hinweis

Wenn das virtuelle Netzwerk die Authentifizierung von Clientbenutzerzertifikaten erfordert, z. B. clientTLS-Authentifizierung mit X.509-Benutzerzertifikaten, müssen Sie den TCP-Port 49443 für eingehenden Zugriff aktivieren.

Erstellen einer Verbindung mit der lokalen Umgebung

Sie benötigen eine Verbindung mit der lokalen Umgebung zur Bereitstellung des DC in Azure. Mithilfe einer der folgenden Optionen können Sie Ihre lokale Infrastruktur mit Ihrer Azure-Infrastruktur verbinden:

- Point-to-Site

- Site-to-Site virtuelles Netzwerk

- ExpressRoute

Wir empfehlen die Verwendung von ExpressRoute, wenn Ihre Organisation keine Point-to-Site-Verbindungen oder virtuellen Netzwerkverbindungen vom Typ „Site-to-Site“ erfordert. ExpressRoute ermöglicht Ihnen das Herstellen privater Verbindungen zwischen Azure-Datencentern und einer Infrastruktur, die sich bei Ihnen vor Ort oder in einer Datenzusammenstellungsumgebung befindet. Über ExpressRoute werden auch keine Verbindungen mit dem öffentlichen Internet hergestellt, wodurch die Verbindungen zuverlässiger, schneller und sicherer sind. Weitere Informationen zu ExpressRoute und den verschiedenen Verbindungsoptionen mit ExpressRoute finden Sie unter ExpressRoute – Technische Übersicht.

Erstellen von Verfügbarkeitsgruppen

Erstellen Sie für jede Rolle (DC/AD FS und WAP) Verfügbarkeitssätze, die mindestens zwei Computer enthalten. Diese Konfiguration trägt dazu bei, für jede Rolle eine höhere Verfügbarkeit zu erreichen. Beim Erstellen der Verfügbarkeitsgruppen müssen Sie entscheiden, welche der folgenden Domänen Sie verwenden möchten:

In einer Fehlerdomäne verwenden VMs dieselbe Stromquelle und denselben physischen Netzwerkswitch. Wir empfehlen mindestens zwei Fehlerdomänen. Der Standardwert ist 2. Sie können ihn für diese Bereitstellung beibehalten.

In einer Updatedomäne werden Computer während eines Updates zusammen neu gestartet. Wir empfehlen mindestens zwei Updatedomänen. Der Standardwert ist 5. Sie können ihn für diese Bereitstellung beibehalten.

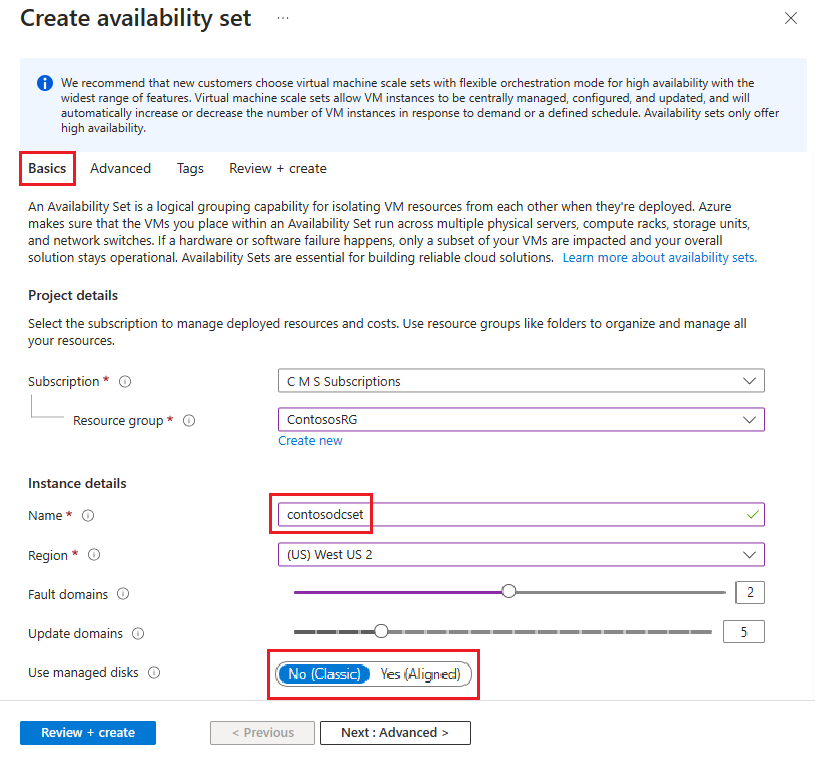

So erstellen Sie Verfügbarkeitsgruppen

Suchen Sie im Azure-Portal Verfügbarkeitsgruppen, wählen Sie die Option aus, und wählen Sie dann + Erstellen aus.

Wechseln Sie unter Verfügbarkeitsgruppe erstellen zur Registerkarte Grundlagen, und geben Sie die folgenden Informationen ein:

Gehen Sie unter Projektdetails wie folgt vor:

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Ressourcengruppe entweder eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen.

Gehen Sie unter Instanzendetails wie folgt vor:

Geben Sie unter Name den Namen Ihrer Verfügbarkeitsgruppe ein. Geben Sie für dieses Beispiel contosodcset ein.

Wählen Sie unter Region die Region aus, die Sie verwenden möchten.

Behalten Sie für Fehlerdomänen den Standardwert 2 bei.

Behalten Sie für Updatedomänen den Standardwert 5 bei.

Wählen Sie unter Verwaltete Datenträger verwenden für dieses Beispiel Keine (klassisch) aus.

Wenn Sie fertig sind, wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Wiederholen Sie die vorherigen Schritte, um einen zweiten Verfügbarkeitssatz mit dem Namen contososac2 zu erstellen.

Bereitstellen von virtuellen Computern

Der nächste Schritt besteht darin, VMs bereitzustellen, die die verschiedenen Rollen in Ihrer Infrastruktur hosten. Wir empfehlen mindestens zwei VMs in jedem Verfügbarkeitssatz. In diesem Beispiel erstellen wir vier VMs für die grundlegende Bereitstellung.

So erstellen Sie VMs

Suchen Sie im Azure-Portal nach Virtuelle Computer, und wählen Sie die Option aus.

Wählen Sie auf der Seite Virtuelle Computer die Option + Erstellen und danach die Option Virtueller Azure-Computer aus.

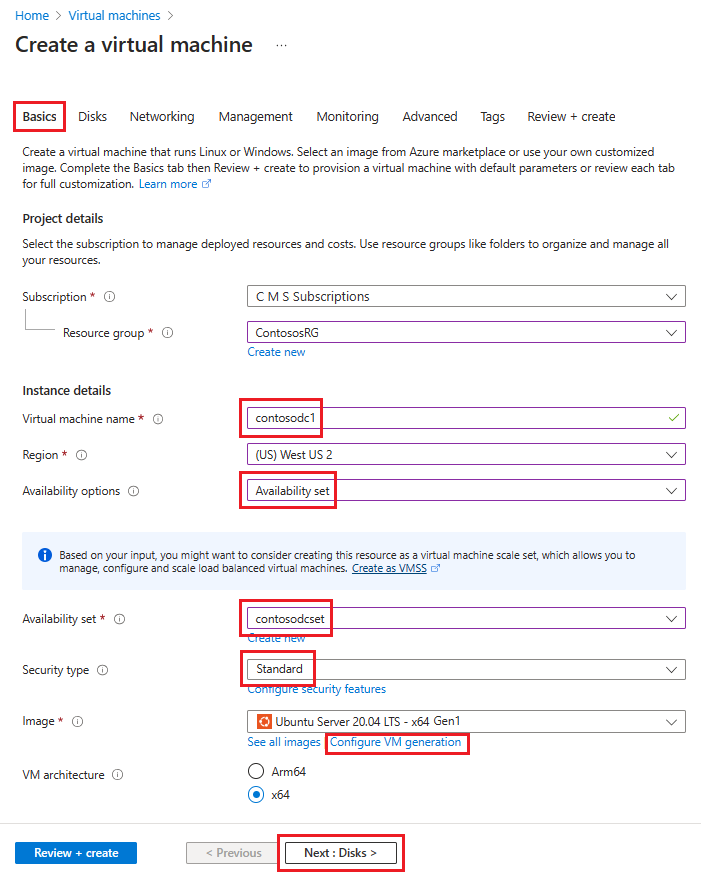

Wechseln Sie unter Virtuellen Computer erstellen zur Registerkarte Grundlagen, und geben Sie folgende Informationen ein:

Gehen Sie unter Projektdetails wie folgt vor:

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Ressourcengruppe entweder eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen.

Gehen Sie unter Instanzendetails wie folgt vor:

Geben Sie im Feld Name des virtuellen Computers einen Namen für Ihre VM ein. Geben Sie für den ersten Computer in diesem Beispiel contosodc1 ein.

Wählen Sie unter Region die Region aus, die Sie verwenden möchten.

Wählen Sie unter Verfügbarkeitsoptionen die Option Verfügbarkeitsgruppe aus.

Wählen Sie unter Verfügbarkeitsgruppe die Option contosodcset aus.

Wählen Sie unter Sicherheitstyp die Option Standard aus.

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Image das Image aus, das Sie verwenden möchten, und wählen Sie dann VM-Generation konfigurieren und Gen 1 aus.

Unter Administratorkonto:

Wählen Sie unter Authentifizierungstyp die Option Öffentlicher SSH-Schlüssel.

Geben Sie unter Benutzername einen Benutzernamen für das Konto ein.

Geben Sie unter Schlüsselpaarname einen Schlüsselpaarnamen für das Konto ein.

Bei allen anderen nicht erwähnten Optionen können Sie die Standardwerte beibehalten.

Wenn Sie fertig sind, wählen Sie Weiter: Datenträger aus.

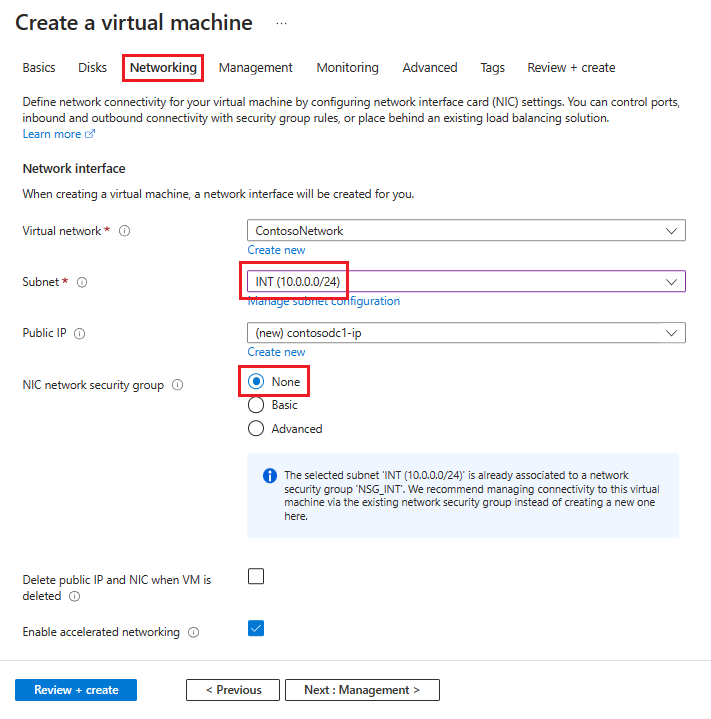

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein:

Wählen Sie unter Virtuelles Netzwerk den Namen des virtuellen Netzwerks aus, das die Subnetze enthält, die Sie im vorherigen Abschnitt erstellt haben.

Wählen Sie unter Subnetz Ihr INT-Subnetz aus.

Wählen Sie für NIC-Netzwerksicherheitsgruppe die Option Keine aus.

Für alles, was nicht angegeben wurde, können Sie die Standardeinstellungen beibehalten.

Nachdem Sie alle Ihre Auswahlen getroffen haben, wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Wiederholen Sie diese Schritte mithilfe der Informationen in dieser Tabelle, um die drei verbleibenden VMs zu erstellen:

| Name des virtuellen Computers | Subnet | Verfügbarkeitsoptionen | Verfügbarkeitsgruppe | Speicherkonto |

|---|---|---|---|---|

| contosodc2 | INT | Verfügbarkeitsgruppe | contosodcset | contososac2 |

| contosowap1 | DMZ | Verfügbarkeitsgruppe | contosowapset | contososac1 |

| contosowap2 | DMZ | Verfügbarkeitsgruppe | contosowapset | contososac2 |

In den Einstellungen wird keine NSG angegeben, da Sie eine NSG in Azure auf Subnetzebene verwenden können. Sie können den Computerdatenverkehr steuern, indem Sie die individuelle NSG verwenden, die entweder dem Subnetz oder dem NIC-Objekt (Network Interface Card, Netzwerkschnittstellenkarte) zugeordnet ist. Weitere Informationen finden Sie unter Was ist eine Netzwerksicherheitsgruppe (Network Security Group, NSG).

Wenn Sie den DNS verwalten, empfiehlt es sich, eine statische IP-Adresse zu verwenden. Sie können Azure DNS verwenden und auf die neuen Computer verweisen, indem Sie ihre Azure-FQDNs in den DNS-Einträgen für Ihre Domäne verwenden. Weitere Informationen finden Sie unter Ändern einer privaten IP-Adresse in eine statische.

Die Seite Virtueller Computer sollte alle vier VMs anzeigen, nachdem die Bereitstellung abgeschlossen ist.

Konfigurieren der DC- und AD FS-Server

Um eingehende Anforderungen zu authentifizieren, muss AD FS sich an den DC wenden. Um die kostspielige Übertragung von Azure zur lokalen DC-Authentifizierung zu vermeiden, empfehlen wir Ihnen, ein Replikat des DC in Azure bereitzustellen. Um Hochverfügbarkeit zu erreichen, ist es besser, eine Verfügbarkeitsgruppe von mindestens zwei DCs zu erstellen.

| Domänencontroller | Rolle | Speicherkonto |

|---|---|---|

| contosodc1 | Replikat | contososac1 |

| contosodc2 | Replikat | contososac2 |

Wir empfehlen, die folgenden Schritte auszuführen:

Höherstufen der beiden Server als Replikat-DCs mit DNS

Konfigurieren Sie die AD FS-Server, indem Sie die AD FS-Rolle mit dem Server-Manager installieren.

Erstellen und Bereitstellen des internen Lastenausgleichsmoduls (Internal Load Balancer, ILB)

So erstellen Sie einen ILB und stellen ihn bereit

Suchen Sie im Azure-Portal nach Load Balancer, wählen Sie die Option aus, und wählen Sie + Erstellen aus.

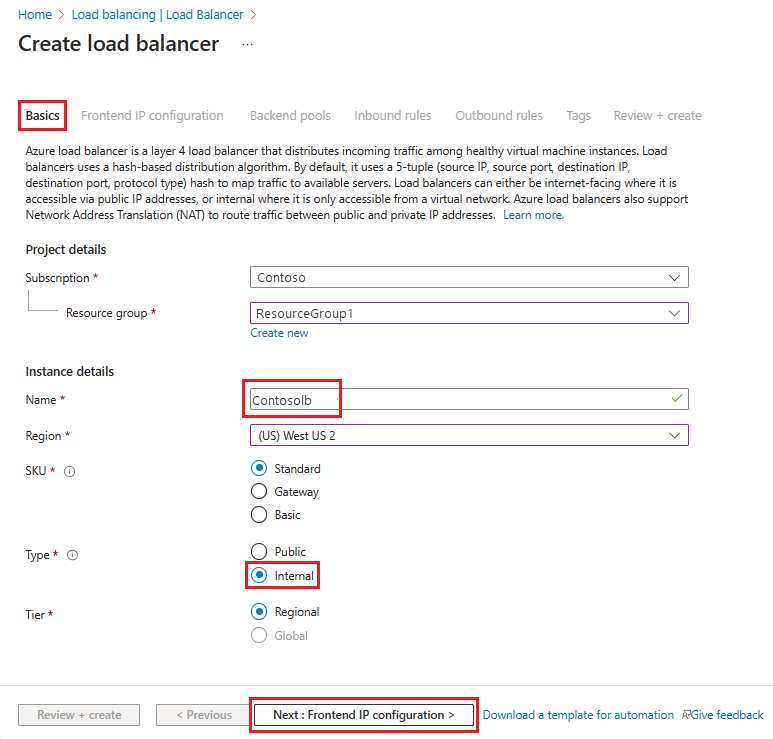

Geben Sie in Lastenausgleichsmodul erstellen die folgenden Informationen auf der Registerkarte Grundlegende Einstellungen ein oder wählen Sie sie aus:

Gehen Sie unter Projektdetails wie folgt vor:

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Ressourcengruppe entweder eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen.

Gehen Sie unter Instanzendetails wie folgt vor:

Geben Sie unter Name den Namen Ihres Load Balancers ein.

Wählen Sie unter Region die Region aus, die Sie verwenden möchten.

Wählen Sie unter Typ die Option Intern aus.

Belassen Sie SKU und Ebene bei den Standardwerten. Wählen Sie dann Weiter: Front-End-IP-Konfiguration

aus.

aus.

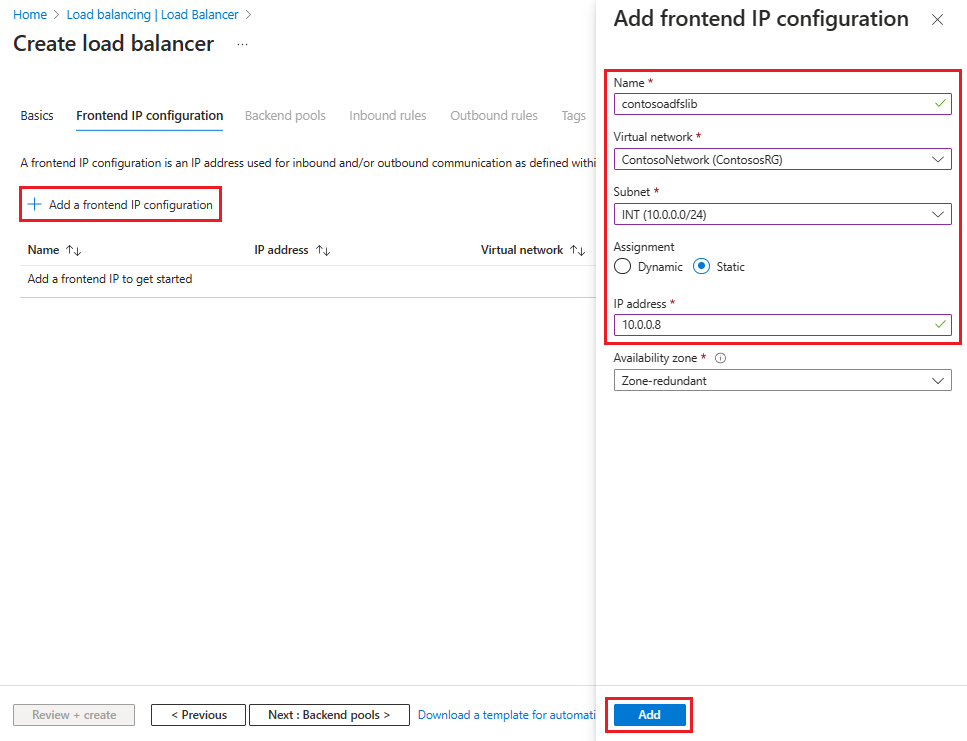

Wählen Sie + Front-End-IP-Konfiguration hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Front-End-IP-Konfiguration hinzufügen an oder wählen Sie sie aus.

Geben Sie unter Name den Namen einer Front-End-IP-Konfiguration ein.

Wählen Sie unter Virtuelles Netzwerk das virtuelle Netzwerk aus, in dem Sie AD FS bereitstellen möchten.

Wählen Sie unter Subnetz den Namen INT aus. Dies ist das interne Subnetz, das Sie im vorherigen Abschnitt erstellt haben.

Wählen Sie unter Zuweisung die Option Statisch aus.

Geben Sie unter IP-Adresse Ihre IP-Adresse ein.

Belassen Sie Verfügbarkeitszone bei den Standardwerten und wählen Sie dann Hinzufügen aus.

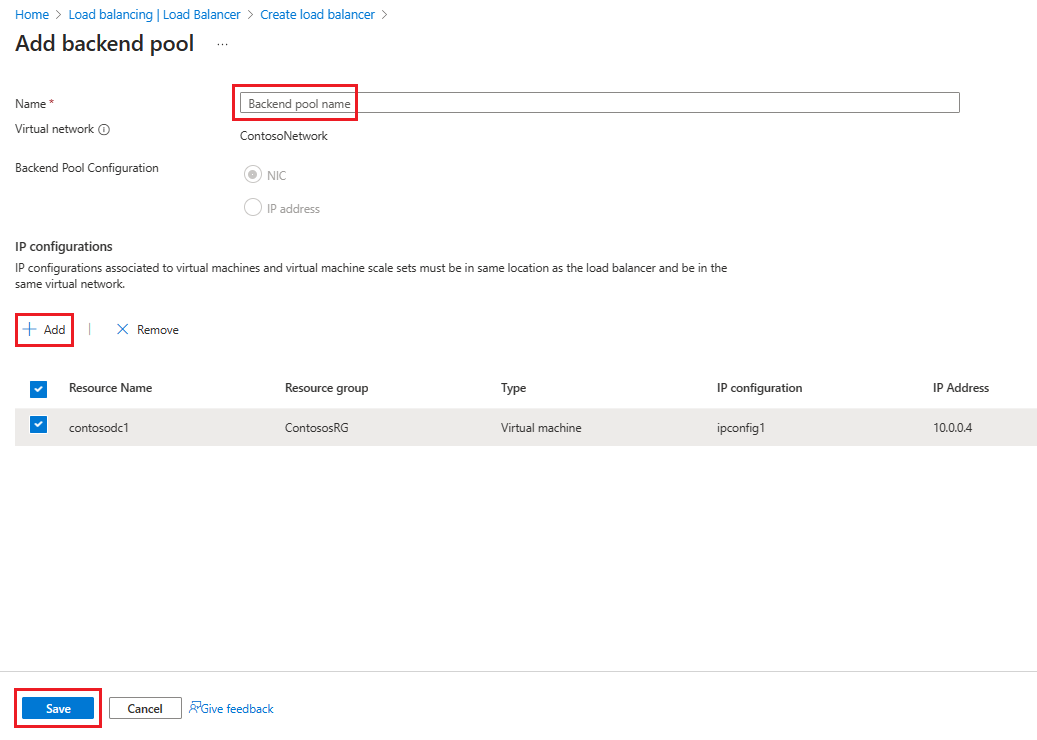

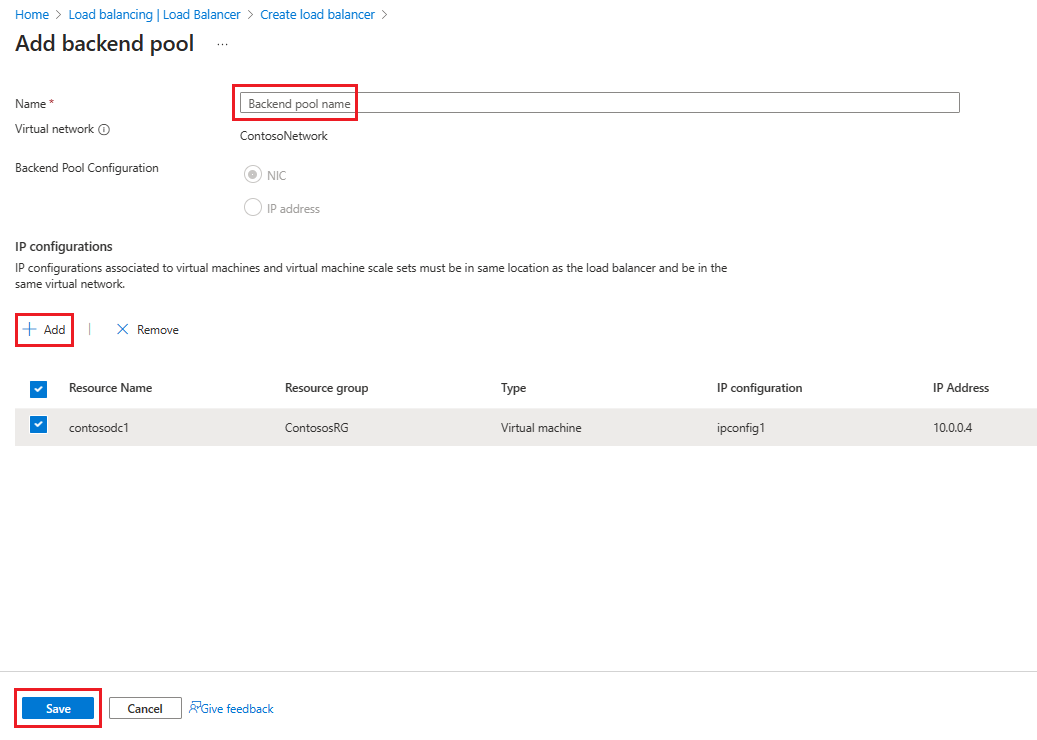

Wählen Sie Weiter: Back-End-Pools und dann + Back-End-Pool hinzufügen aus.

Geben Sie auf der Seite Back-End-Pool hinzufügen im Feld Name einen Namen für den Back-End-Pool ein. Wählen Sie im Bereich IP-Konfigurationen die Option + Hinzufügen aus.

Wählen Sie auf der Seite Back-End-Pool hinzufügen eine VM aus, die auf den Back-End-Pool ausgerichtet werden soll. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Weiter: Eingangsregeln aus.

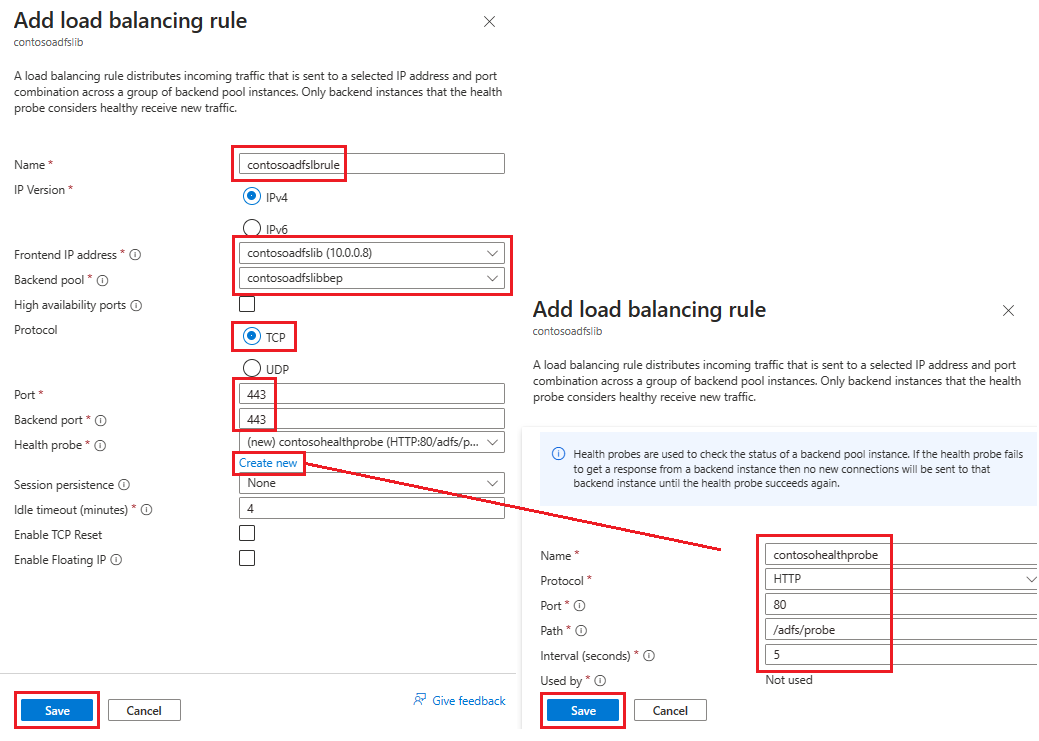

Wählen Sie auf der Registerkarte Eingangsregeln die Option Lastenausgleichsregel hinzufügen aus, und geben Sie dann auf der Seite Lastenausgleichsregel hinzufügen die folgenden Informationen ein:

Geben Sie unter Name einen Namen für die Regel ein.

Wählen Sie unter Front-End-IP-Adresse die Adresse aus, die Sie zuvor erstellt haben.

Wählen Sie unter Back-End-Pool den Back-End-Pool aus, den Sie zuvor erstellt haben.

Wählen Sie für Protokoll die Option TCP aus.

Geben Sie als Port den Wert 443 ein.

Wählen Sie unter Back-End-Port die Option Neu erstellen aus, und geben Sie dann die folgenden Werte ein, um einen Integritätstest zu erstellen:

Geben Sie unter Name den Namen des Integritätstests ein.

Geben Sie unter Protokoll das Protokoll HTTP ein.

Geben Sie als Port den Wert 80 ein.

Geben Sie unter Pfad die Zeichenfolge /adfs/probe ein.

Behalten Sie für Intervall den Standardwert 5 bei.

Wählen Sie abschließend Speichern aus.

Wenn Sie fertig sind, wählen Sie Speichern aus, um die Eingangsregel zu speichern.

Wählen Sie Speichern aus, um die eingehende Regel zu speichern.

Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

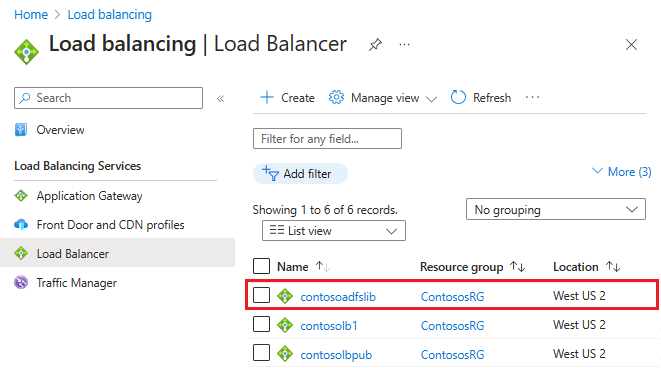

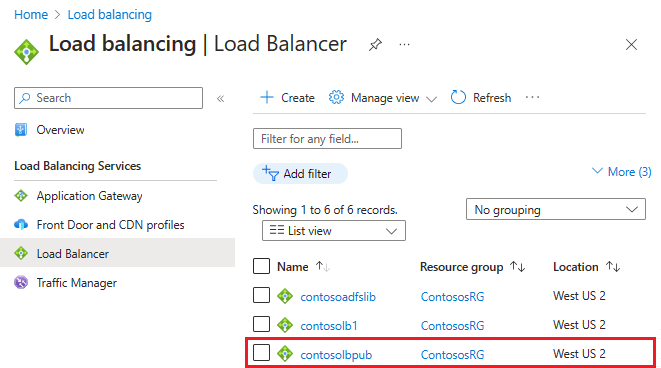

Nachdem Sie Erstellen ausgewählt und den ILB bereitgestellt haben, wird er in der Liste der Load Balancer angezeigt, wie im folgenden Screenshot dargestellt.

Aktualisieren des DNS-Servers mit dem ILB

Erstellen Sie mithilfe Ihres internen DNS-Servers einen A-Eintrag für den ILB. Diese Einstellung stellt sicher, dass alle an „fs.contoso.com“ übertragenen Daten über die geeignete Route beim ILB eingehen. Der A-Eintrag sollte für den Verbunddienst gelten, und die IP-Adresse sollte auf die IP-Adresse des ILB verweisen. Wenn die ILB-IP-Adresse beispielsweise 10.3.0.8 lautet und der installierte Verbunddienst „fs.contoso.com“ ist, sollten Sie einen A-Eintrag für „fs.contoso.com“ erstellen, für den auf 10.3.0.8 verwiesen wird.

Warnung

Wenn Sie die interne Windows-Datenbank (WID) für Ihre AD FS-Datenbank verwenden, legen Sie diesen Wert so fest, dass er vorübergehend auf Ihren primären AD FS-Server verweist. Wenn Sie diese Einstellung nicht vorübergehend ändern, kann der Webanwendungsproxy nicht registriert werden. Nachdem Sie alle Webanwendungsproxy-Server erfolgreich registriert haben, ändern Sie diesen DNS-Eintrag so, dass er auf den Load Balancer verweist.

Hinweis

Wenn Ihre Bereitstellung auch IPv6 verwendet, erstellen Sie einen entsprechenden AAAA-Eintrag.

Konfigurieren der Webanwendungsproxy-Server, um AD FS-Server zu erreichen

Um sicherzustellen, dass Webanwendungsproxy-Server die AD FS-Server hinter dem ILB erreichen können, erstellen Sie einen Datensatz in der Datei %systemroot%\system32\drivers\etc\hosts für den ILB. Der Distinguished Name (DN) sollte der Verbunddienstname sein, z. B. fs.contoso.com. Der IP-Eintrag sollte der IP-Adresse des ILB entsprechen – in diesem Beispiel 10.3.0.8.

Warnung

Wenn Sie die interne Windows-Datenbank (WID) für Ihre AD FS-Datenbank verwenden, legen Sie diesen Wert so fest, dass er vorübergehend auf Ihren primären AD FS-Server verweist. Andernfalls kann der Webanwendungsproxy nicht registriert werden. Nachdem Sie alle Webanwendungsproxy-Server erfolgreich registriert haben, ändern Sie diesen DNS-Eintrag so, dass er auf den Load Balancer verweist.

Installieren der Webanwendungsproxyrolle

Nachdem Sie sichergestellt haben, dass Webanwendungsproxy-Server die AD FS-Server hinter dem ILB erreichen können, können Sie als nächstes die Webanwendungsproxy-Server installieren. Webanwendungsproxy-Server müssen nicht mit der Domäne verbunden sein. Installieren Sie die Webanwendungsproxyrollen auf den beiden Webanwendungsproxy-Servern, indem Sie die Rolle Remotezugriff auswählen. Der Server-Manager führt Sie durch die WAP-Installation.

Weitere Informationen zum Bereitstellen von WAP finden Sie unter Installieren und Konfigurieren des Webanwendungsproxy-Servers.

Erstellen Sie das (öffentliche) Lastenausgleichsmodul mit Internetzugriff und stellen Sie es bereit.

So erstellen und implementieren Sie den Load Balancer mit Internetzugriff

Wählen Sie im Azure-Portal Lastenausgleichsmodule und anschließend Hinzufügen aus.

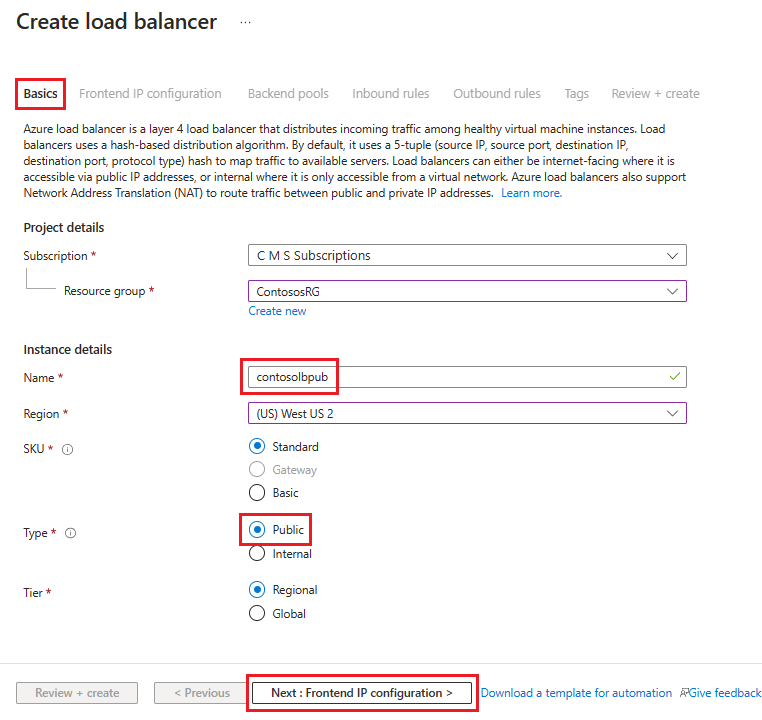

Wechseln Sie unter Lastenausgleich erstellen zur Registerkarte Grundlagen, und konfigurieren Sie die folgenden Einstellungen:

Gehen Sie unter Projektdetails wie folgt vor:

Wählen Sie unter Abonnement den Namen Ihres Abonnements aus.

Wählen Sie unter Ressourcengruppe entweder eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue Ressourcengruppe zu erstellen.

Gehen Sie unter Instanzendetails wie folgt vor:

Geben Sie unter Name den Namen Ihres Load Balancers ein.

Wählen Sie unter Region die Region aus, die Sie verwenden möchten.

Wählen Sie unter Typ die Option Öffentlich aus.

Belassen Sie SKU und Ebene bei den Standardwerten. Wählen Sie dann Weiter: Front-End-IP-Konfiguration aus.

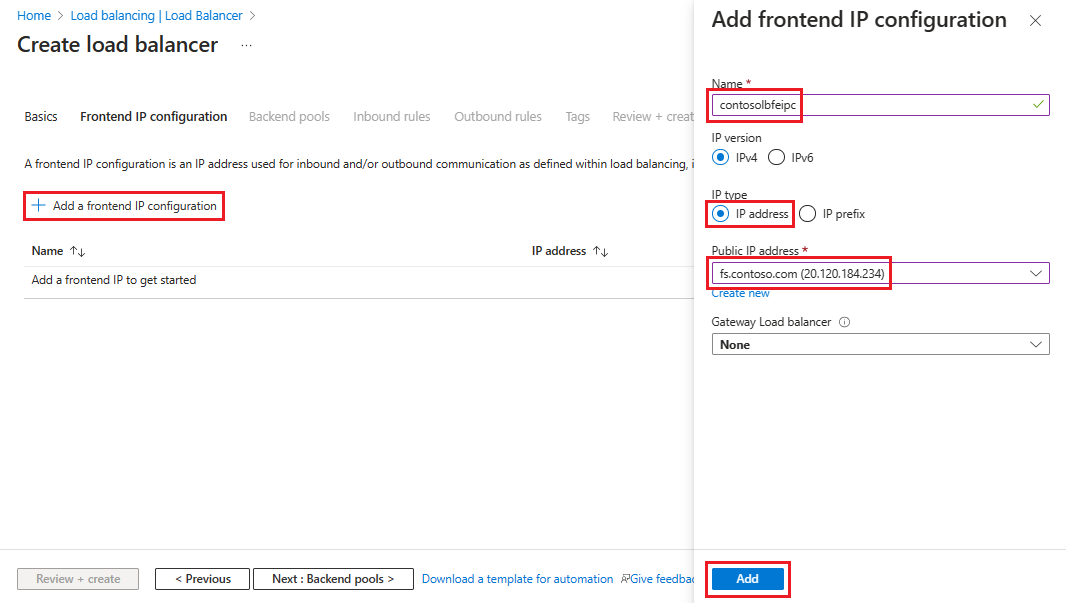

Wählen Sie + Front-End-IP-Konfiguration hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Front-End-IP-Konfiguration hinzufügen an oder wählen Sie sie aus.

Geben Sie unter Name den Namen einer Front-End-IP-Konfiguration ein.

Wählen Sie für IP-Typ die Option IP-Adresse aus.

Wählen Sie unter Öffentliche IP-Adresse entweder die gewünschte öffentliche IP-Adresse aus der Dropdownliste aus, oder wählen Sie Erstellen aus, um eine neue zu erstellen, und wählen Sie dann Hinzufügen aus.

Wählen Sie Weiter: Back-End-Pools und dann + Back-End-Pool hinzufügen aus.

Geben Sie auf der Seite Back-End-Pool hinzufügen im Feld Name einen Namen für den Back-End-Pool ein. Wählen Sie im Bereich IP-Konfigurationen die Option + Hinzufügen aus.

Wählen Sie auf der Seite Back-End-Pool hinzufügen eine VM aus, die auf den Back-End-Pool ausgerichtet werden soll. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Weiter: Eingangsregeln und dann Lastenausgleichsregel hinzufügen aus. Konfigurieren Sie auf der Seite Lastenausgleichsregel hinzufügen die folgenden Einstellungen:

Geben Sie unter Name einen Namen für die Regel ein.

Wählen Sie unter Front-End-IP-Adresse die Adresse aus, die Sie zuvor erstellt haben.

Wählen Sie unter Back-End-Pool den Back-End-Pool aus, den Sie zuvor erstellt haben.

Wählen Sie für Protokoll die Option TCP aus.

Geben Sie als Port den Wert 443 ein.

Geben Sie unter Back-End-Port die Ziffernfolge 443 ein.

Geben Sie unter Integritätstest die folgenden Werte ein:

Geben Sie unter Name den Namen des Integritätstests ein.

Geben Sie unter Protokoll das Protokoll HTTP ein.

Geben Sie als Port den Wert 80 ein.

Geben Sie unter Pfad die Zeichenfolge /adfs/probe ein.

Behalten Sie für Intervall den Standardwert 5 bei.

Wählen Sie abschließend Speichern aus.

Wenn Sie fertig sind, wählen Sie Speichern aus, um die Eingangsregel zu speichern.

Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

Nachdem Sie Erstellen ausgewählt und den öffentlichen ILB bereitgestellt haben, sollte er eine Liste von Load Balancern enthalten.

Zuweisen einer DNS-Bezeichnung zur öffentlichen IP

So konfigurieren Sie die DNS-Bezeichnung für die öffentliche IP-Adresse

Suchen Sie im Azure-Portal nach Öffentliche IP-Adressen, und wählen Sie dann die IP-Adresse aus, die Sie bearbeiten möchten.

Klicken Sie unter Einstellungen auf Konfiguration.

Fügen Sie unter DNS-Bezeichnung bereitstellen (optional) einen Eintrag im Textfeld (z. B. fs.contoso.com) hinzu, der in die DNS-Bezeichnung des externen Lastenausgleichsmoduls aufgelöst wird (z. B. contosofs.westus.cloudapp.azure.com).

Wählen Sie Speichern aus, um die Zuweisung einer DNS-Bezeichnung abzuschließen.

Testen der AD FS-Anmeldung

Die einfachste Möglichkeit zum Testen von AD FS besteht darin, die Seite „IdpInitiatedSignOn.aspx“ zu verwenden. Dazu müssen Sie IdpInitiatedSignOn für die AD FS-Eigenschaften aktivieren.

So überprüfen Sie, ob die IdpInitiatedSignOn-Eigenschaft aktiviert ist

Führen Sie in PowerShell das folgende cmdlet auf dem AD FS-Server aus, um es auf „Aktiviert“ festzulegen.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueGreifen Sie von einer beliebigen VM aus auf

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspxzu.Die folgende AD FS-Seite sollte angezeigt werden:

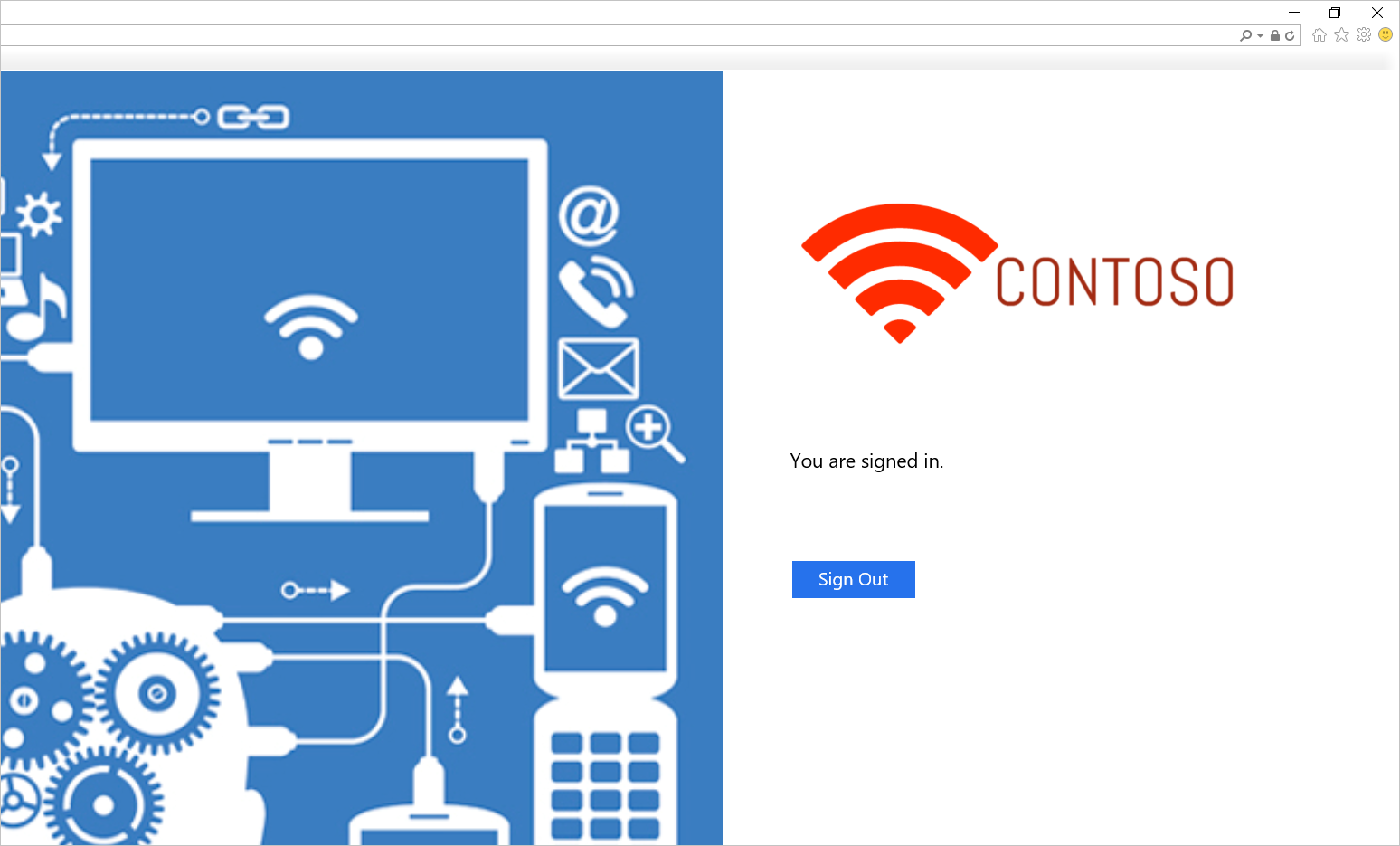

Versuchen Sie, sich anzumelden. Wenn Ihre Anmeldung erfolgreich war, sollte eine Meldung wie im folgenden Screenshot angezeigt werden.

Vorlage für die Bereitstellung von AD FS in Azure

Die Vorlage umfasst ein Setup mit sechs Computern, wobei jeweils zwei Computer für Domänencontroller, AD FS und WAP bereitgestellt werden.

AD FS in Azure – Bereitstellungsvorlage

Sie können ein vorhandenes virtuelles Netzwerk verwenden oder ein neues virtuelles Netzwerk erstellen, während Sie diese Vorlage bereitstellen. In der folgenden Tabelle sind die Parameter aufgeführt, die Sie zum Anpassen der Bereitstellung verwenden können.

| Parameter | BESCHREIBUNG |

|---|---|

| Location | Die Region, in der Sie die Ressourcen bereitstellen möchten. |

| StorageAccountType | Der Typ des Speicherkontos, das Sie erstellen möchten. |

| VirtualNetworkUsage | Gibt an, ob ein neues virtuelles Netzwerk erstellt oder ein bereits vorhandenes verwendet werden soll. |

| VirtualNetworkName | Den Namen des virtuellen Netzwerks. Sowohl bei Verwendung vorhandener als auch neuer virtueller Netzwerke erforderlich. |

| VirtualNetworkResourceGroupName | Gibt den Namen der Ressourcengruppe an, in der sich das vorhandene virtuelle Netzwerk befindet. Wenn Sie ein vorhandenes virtuelles Netzwerk verwenden, ist diese Option ein erforderlicher Parameter, damit die Bereitstellung die ID des vorhandenen virtuellen Netzwerks finden kann. |

| VirtualNetworkAddressRange | Der Adressbereich des neuen virtuellen Netzwerks. Bei Erstellung eines neuen virtuellen Netzwerks erforderlich. |

| InternalSubnetName | Der Name des internen Subnetzes. Sowohl bei der Nutzung neuer als auch vorhandener virtueller Netzwerke erforderlich. |

| InternalSubnetAddressRange | Der Adressbereich des internen Subnetzes, das die Domänencontroller und AD FS-Server enthält. Bei Erstellung eines neuen virtuellen Netzwerks erforderlich. |

| DMZSubnetAddressRange | Der Adressbereich des DMZ-Subnetzes, das die Windows-Anwendungsproxyserver enthält. Bei Erstellung eines neuen virtuellen Netzwerks erforderlich. |

| DMZSubnetName | Der Name des internen Subnetzes. Sowohl bei der Nutzung neuer als auch vorhandener virtueller Netzwerke erforderlich. |

| ADDC01NICIPAddress | Die interne IP-Adresse des ersten Domänencontrollers. Diese IP-Adresse wird dem Domänencontroller statisch zugewiesen und muss einer gültigen IP-Adresse im internen Subnetz entsprechen. |

| ADDC02NICIPAddress | Die interne IP-Adresse des zweiten Domänencontrollers. Diese IP-Adresse wird dem Domänencontroller statisch zugewiesen und muss einer gültigen IP-Adresse im internen Subnetz entsprechen. |

| ADFS01NICIPAddress | Die interne IP-Adresse des ersten AD FS-Servers. Diese IP-Adresse wird dem AD FS-Server statisch zugewiesen und muss einer gültigen IP-Adresse im internen Subnetz entsprechen. |

| ADFS02NICIPAddress | Die interne IP-Adresse des zweiten AD FS-Servers. Diese IP-Adresse wird dem AD FS-Server statisch zugewiesen und muss einer gültigen IP-Adresse im internen Subnetz entsprechen. |

| WAP01NICIPAddress | Die interne IP-Adresse des ersten WAP-Servers. Diese IP-Adresse wird dem WAP-Server statisch zugewiesen und muss einer gültigen IP-Adresse im DMZ-Subnetz entsprechen. |

| WAP02NICIPAddress | Die interne IP-Adresse des zweiten WAP-Servers. Diese IP-Adresse wird dem WAP-Server statisch zugewiesen und muss einer gültigen IP-Adresse im DMZ-Subnetz entsprechen. |

| ADFSLoadBalancerPrivateIPAddress | Die interne IP-Adresse des AD FS-Lastenausgleichs. Diese IP-Adresse wird dem Load Balancer statisch zugewiesen und muss einer gültigen IP-Adresse im internen Subnetz entsprechen. |

| ADDCVMNamePrefix | VM-Namenspräfix für Domänencontroller. |

| ADFSVMNamePrefix | VM-Namenspräfix für AD FS-Server. |

| WAPVMNamePrefix | VM-Namenspräfix für WAP-Server. |

| ADDCVMSize | Die VM-Größe der Domänencontroller. |

| ADFSVMSize | Die VM-Größe der AD FS-Server. |

| WAPVMSize | Die VM-Größe der WAP-Server. |

| AdminUserName | Der Name des lokalen VM-Administrators. |

| AdminPassword | Das Kennwort für das lokale VM-Administratorkonto. |

Verwandte Links

- Verfügbarkeitsgruppen

- Azure-Lastenausgleich

- Interner Lastenausgleich

- Lastenausgleich mit Internetzugriff

- Speicherkonten

- Virtuelle Azure-Netzwerke

- AD FS- und Webanwendungsproxylinks