Neuerungen in Microsoft Defender for Cloud Apps

Gilt für: Microsoft Defender for Cloud Apps

Dieser Artikel wird häufig aktualisiert, um Sie über die Neuerungen in der neuesten Version von Defender for Cloud Apps auf dem Laufenden zu halten.

Weitere Informationen zu den Neuerungen bei anderen Microsoft Defender Sicherheitsprodukten finden Sie unter:

- Was ist neu in Microsoft Defender XDR?

- Was ist neu in Microsoft Defender for Endpoint

- Neuigkeiten in Microsoft Defender for Identity

Neuigkeiten zu früheren Versionen finden Sie im Archiv früherer Updates für Microsoft Defender for Cloud Apps.

Oktober 2024

Neue Anomaliedaten in der Tabelle "CloudAppEvents" für die erweiterte Suche

Defender für Cloud-Apps-Benutzer, die die erweiterte Suche im Microsoft Defender-Portal verwenden, können jetzt die neuen Spalten "LastSeenForUser" und "UncommonForUser" für Abfragen und Erkennungsregeln verwenden.

Die neuen Spalten sollen Ihnen helfen, ungewöhnliche Aktivitäten besser zu identifizieren, die verdächtig erscheinen können, und ermöglichen es Ihnen, genauere benutzerdefinierte Erkennungen zu erstellen sowie verdächtige Aktivitäten zu untersuchen, die auftreten.

Weitere Informationen finden Sie unter „CloudAppEvents“-Datenschema der erweiterten Bedrohungssuche.

Neue App-Steuerung für bedingten Zugriff /Inlinedaten in der CloudAppEvents-Tabelle für die erweiterte Suche

Defender for Cloud Apps-Benutzer, die das Hunting im Microsoft Defender-Portal verwenden, können nun die neuen Spalten AuditSource und SessionData für Abfragen und Erkennungsregeln verwenden.

Die Verwendung dieser Daten ermöglicht Abfragen, die bestimmte Überwachungsquellen berücksichtigen, einschließlich Zugriff und Sitzungskontrolle, und Abfragen nach bestimmten Inlinesitzungen.

Weitere Informationen finden Sie unter „CloudAppEvents“-Datenschema der erweiterten Bedrohungssuche.

Neue Daten in der Tabelle "CloudAppEvents" für die erweiterte Suche – OAuthAppId

Defender für Cloud-Apps-Benutzer, die die erweiterte Suche im Microsoft Defender-Portal verwenden, können jetzt die neue Spalte "OAuthAppId " für Abfragen und Erkennungsregeln verwenden.

Mit OAuthAppId können die Abfragen, die bestimmte OAuth-Anwendungen berücksichtigen, Abfragen und Erkennungsregeln genauer gestalten.

Weitere Informationen finden Sie unter „CloudAppEvents“-Datenschema der erweiterten Bedrohungssuche.

September 2024

Erzwingen von in Edge integrierten beim Zugriff auf Geschäftsanwendungen

Administratoren, die die Leistungsfähigkeit des Edge-In-Browser-Schutzes verstehen, können jetzt erfordern, dass ihre Benutzer Edge beim Zugriff auf Unternehmensressourcen verwenden.

Ein Hauptgrund für die Sicherheit ist, da die Barriere zur Umgehung von Sitzungssteuerelementen mit Edge viel höher ist als bei Reverseproxytechnologie.

Weitere Informationen finden Sie unter: Erzwingen des Edge-In-Browser-Schutzes beim Zugriff auf Geschäftsanwendungen

Verbinden von Mural mit Defender for Cloud Apps (Vorschau)

Defender for Cloud Apps unterstützt nun Verbindungen zu Mural-Konten mithilfe von App-Connector-APIs. Dadurch erhalten Sie Einblicke in die Art und Weise, wie Ihr Unternehmen Mural verwendet und können die Verwendung außerdem kontrollieren.

Weitere Informationen finden Sie unter:

- So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Mural-Umgebung

- Verbinden von Apps zur Sichtbarkeit und Kontrolle mit Microsoft Defender for Cloud Apps

- Mural-Hilfecenter

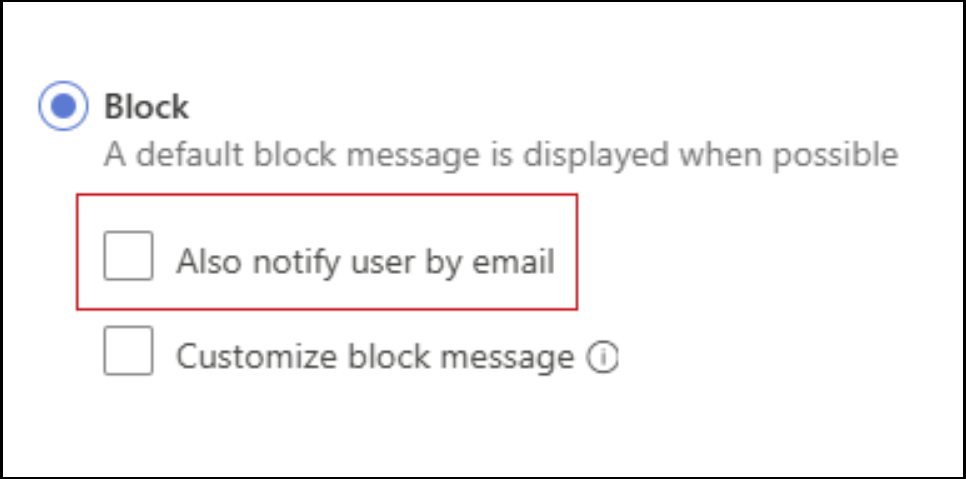

Entfernen der Möglichkeit, Endbenutzer per E-Mail über blockierte Aktionen zu benachrichtigen

Ab dem 1. Oktober 2024 stellen wird das Feature ein, mithilfe dessen Endbenutzer per E-mail darüber benachrichtigt werden konnten, dass ihre Aktion durch Sitzungsrichtlinien blockiert wurde.

So wird sichergestellt, dass Benutzer sowohl eine Browsermeldung als auch eine E-Mail-Benachrichtigung erhalten, wenn eine ihrer Aktionen blockiert wird.

Administratoren können diese Einstellung beim Erstellen neuer Sitzungsrichtlinien nicht mehr konfigurieren.

Vorhandene Sitzungsrichtlinien mit dieser Einstellung lösen keine E-Mail-Benachrichtigungen für Endbenutzer aus, wenn eine Blockaktion ausgeführt wird.

Endbenutzer erhalten die Blockierungsmeldung weiterhin direkt über den Browser und erhalten keine E-Mail-Benachrichtigung mehr.

Screenshot: Option „Endbenutzer per E-Mail benachrichtigen“:

August 2024

Umstrukturierte Microsoft Defender for Cloud Apps – Dokumentation

Wir haben die Dokumentation zu Microsoft Defender for Cloud Apps neu organisiert, um unsere wichtigsten Produktpfeiler und Anwendungsfälle hervorzuheben und unsere gesamte Microsoft Defender-Dokumentation auszurichten.

Verwenden Sie die Feedbackmechanismen oben und unten auf jeder Dokumentationsseite, um uns Ihre Kommentare zur Dokumentation zu Defender for Cloud Apps zu senden.

Export von Aktivitätsprotokollen in großem Umfang (Vorschauversion)

Mit der neuen Benutzeroberfläche können Benutzer von der Seite „Aktivitätsprotokoll“ Aktivitäten der letzten sechs Monate oder bis zu 100 Tausend Ereignisse exportieren.

Sie können die Ergebnisse mithilfe des Zeitraums und verschiedener anderer Filter filtern und sogar private Aktivitäten ausblenden.

Weitere Informationen finden Sie unter Exportieren der Aktivitäten der letzten sechs Monate

Juli 2024

Konfigurieren und Einbetten einer benutzerdefinierten Support-URL in Blockseiten (Vorschau)

Passen Sie die Microsoft Defender for Cloud Apps(MDA)-Blockoberfläche für Apps an, die mit Cloud Discovery blockiert werden.

Sie können eine benutzerdefinierte Umleitungs-URL für Blockseiten einrichten.

- So können Sie Endbenutzer über die Acceptable Use Policy der Organisation informieren und an diese Richtlinie verweisen

- So unterstützen Sie Endbenutzer bei den Schritten zum Sichern einer Ausnahme für den Block

Weitere Informationen finden Sie unter Konfigurieren der benutzerdefinierten URL für MDA-Blockseiten

Browserinterner Schutz für MacOS-Benutzer und neu unterstützte Richtlinien (Vorschau)

Benutzer, die den Edge-Browser über macOS verwenden und Sitzungsrichtlinien unterliegen, profitieren jetzt von einem browserinternen Schutz.

Die folgenden Sitzungsrichtlinien werden jetzt unterstützt:

- Blockieren und Überwachen des Uploads vertraulicher Dateien

- Blockieren und Überwachen des Einfüge-Vorgangs

- Blockieren und Überwachen des Uploads von Schadsoftware

- Blockieren und Überwachen des Downloads von Schadsoftware

Weitere Informationen finden Sie unter Browserinterner Schutz.

Der browserinterne Schutz wird von den letzten 2 stabilen Edge-Versionen unterstützt (wenn es sich z. B. bei der letzten Version um Edge 126 handelt, funktioniert der browserinterne Schutz für v126 und v125).

Weiter Informationen finden Sie unter Microsoft Edge-Versionen.

Juni 2024

Automatische Umleitung für das klassische Defender for Cloud Apps-Portal – Allgemeine Verfügbarkeit

Das klassische Microsoft Defender for Cloud Apps-Portal und seine Funktionalitäten wurden im Microsoft Defender XDR-Portal zusammengeführt. Ab Juni 2024 werden Kunden, die das klassische Defender for Cloud Apps-Portal verwenden, automatisch zu Microsoft Defender XDR umgeleitet, ohne die Möglichkeit zu haben, zum klassischen Portal zurückzukehren.

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Automatisches Onboarding von Microsoft Entra ID-Apps für die App-Steuerung für bedingten Zugriff (Vorschau)

Wenn Sie jetzt Zugriffs- oder Sitzungsrichtlinien mit der App-Steuerung für bedingten Zugriff erstellen, wird ein automatisches Onboarding Ihrer Microsoft Entra ID-Apps durchgeführt, sodass diese Ihnen in Ihren Richtlinien zur Verfügung stehen.

Wählen Sie beim Erstellen Ihrer Zugriffs- und Sitzungsrichtlinien Ihre Apps aus, indem Sie für Microsoft Entra ID-Apps nach Automatisiertes Azure AD-Onboarding bzw. für Apps mit IdPs, die nicht von Microsoft stammen, nach Manuelles Onboarding filtern.

Zum Beispiel:

Zusätzliche Schritte für die Verwendung der App-Steuerung für bedingten Zugriff beinhalten weiterhin:

- Erstellen einer Microsoft Entra ID-Richtlinie für bedingten Zugriff für die Apps, die Sie mit der App-Steuerung für bedingten Zugriff von Defender for Cloud Apps steuern möchten.

- Manuelle Schritte für das Onboarding von Apps mit Nicht-Microsoft-IdP, einschließlich der Konfiguration Ihres IdP für die Verwendung mit Defender for Cloud Apps.

Weitere Informationen finden Sie unter:

- Schützen von Apps mit der App-Steuerung für bedingten Zugriff von Microsoft Defender for Cloud Apps

- Prozessflow der App-Steuerung für bedingten Zugriff

- Erstellen von Zugriffsrichtlinien

- Erstellen von Sitzungsrichtlinien

Defender for Cloud Apps Discovery unter macOS (Vorschauversion)

Defender for Cloud Apps unterstützt jetzt Cloud App Discovery auf macOS-Geräten zusammen mit der Integration von Microsoft Defender for Endpoint. Defender for Cloud Apps und Defender for Endpoint bieten zusammen eine nahtlose Lösung für die Sichtbarkeit und Kontrolle der Schatten-IT.

Zusammen mit dieser Erweiterung wurde die Option Win10-Endpunktbenutzer auf der Cloud Discovery-Seite in Defender-verwaltete Endpunkte umbenannt.

Weitere Informationen finden Sie unter:

- Integration von Microsoft Defender for Endpoints mit Microsoft Defender for Cloud Apps

- Untersuchen von Apps, die durch Microsoft Defender for Endpoint ermittelt wurden

AKS wird für die automatische Protokollsammlung unterstützt (Vorschauversion)

Der Microsoft Defender for Cloud Apps-Protokollsammler unterstützt jetzt Azure Kubernetes Service (AKS), wenn der Empfängertyp Syslog-tls ist, und Sie können die automatische Protokollsammlung in AKS für die fortlaufende Berichterstellung mit Defender for Cloud Apps konfigurieren.

Weitere Informationen finden Sie unter Konfigurieren des automatischen Protokolluploads mit Docker für Azure Kubernetes Service (AKS).

Neue App-Steuerung für bedingten Zugriff/Inlinedaten für die erweiterte Hunting-CloudAppEvents-Tabelle

Defender for Cloud Apps-Benutzer, die das Hunting im Microsoft Defender-Portal verwenden, können nun die neuen Spalten AuditSource und SessionData für Abfragen und Erkennungsregeln verwenden. Die Verwendung dieser Daten ermöglicht Abfragen, die bestimmte Überwachungsquellen berücksichtigen, einschließlich Zugriff und Sitzungskontrolle, und Abfragen nach bestimmten Inlinesitzungen.

Weitere Informationen finden Sie unter „CloudAppEvents“-Datenschema der erweiterten Bedrohungssuche.

SSPM-Unterstützung für mehrere Instanzen derselben App ist allgemein verfügbar

Defender for Cloud Apps unterstützt jetzt SaaS Security Posture Management (SSPM) in mehreren Instanzen derselben App. Wenn Sie z. B. über mehrere Instanzen von Okta verfügen, können Sie für jede Instanz individuell Empfehlungen zur Sicherheitsbewertung konfigurieren. Auf der Seite App-Connectors wird jede Instanz als separates Element angezeigt. Zum Beispiel:

Weitere Informationen finden Sie unter SaaS Security Posture Management (SSPM).

Mai 2024

Defender for Cloud Apps im Microsoft Defender-Portal – Allgemeine Verfügbarkeit und Vorabbenachrichtigung über die Umleitung

Die Defender for Cloud Apps-Erfahrung im Microsoft Defender-Portal ist allgemein verfügbar, und die automatische Umleitung vom klassischen Portal ist für alle Kunden standardmäßig aktiviert.

Ab dem 16. Juni 2024 wird die Umschaltfläche für die Umleitung nicht mehr verfügbar sein. Von diesem Zeitpunkt an werden alle Benutzer, die das klassische Microsoft Defender for Cloud Apps-Portal verwenden, automatisch auf das Microsoft Defender-Portal umgeleitet, ohne die Möglichkeit, sich abzumelden.

Um sich auf diesen Wechsel vorzubereiten, empfehlen wir allen Kunden, die weiterhin das klassische Portal nutzen, Vorgänge auf das Microsoft Defender-Portal zu verschieben. Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

Aktivieren der Vorschauoptionen in den Haupteinstellungen von Microsoft Defender XDR (Preview)

Kunden der Preview können jetzt die Einstellungen für Previewfunktionen zusammen mit anderen Previewfunktionen von Microsoft Defender XDR verwalten.

Wählen Sie Einstellungen > Microsoft Defender XDR > Allgemeines > Preview aus, um die Previewfunktionen nach Bedarf zu aktivieren oder zu deaktivieren. Zum Beispiel:

Kunden, die noch keine Previewfunktionen verwenden, können die Legacy-Einstellungen weiterhin unter Einstellungen > Cloud-Apps > System > Preview-Funktionen einsehen.

Weitere Informationen finden Sie unter Previewfunktionen von Microsoft Defender XDR.

App-Governance verfügbar für Government-Clouds

App-Governance-Features in Defender for Cloud Apps sind jetzt in Government-Clouds verfügbar. Weitere Informationen finden Sie unter:

- App-Governance in Microsoft Defender for Cloud Apps

- Microsoft Defender for Cloud Apps for US Government-Angebote

April 2024

Aktivieren der Datenverschlüsselung im Microsoft Defender-Portal

Jetzt können Sie den Prozess zum Verschlüsseln ruhender Defender for Cloud Apps-Daten mit Ihrem eigenen Schlüssel beenden. Aktivieren Sie hierzu die Datenverschlüsselung im Bereich Einstellungen im Microsoft Defender-Portal.

Dieses Feature ist jetzt ausschließlich auf das klassische Microsoft Defender for Cloud Apps-Portal beschränkt und nur über das Microsoft Defender-Portal verfügbar.

Weitere Informationen finden Sie unter Verschlüsseln ruhender Defender for Cloud Apps-Daten mit Ihrem eigenen Schlüssel (BYOK).

März 2024

Veröffentlichung einer neuen Protokollsammlerversion

Wir haben eine neue Protokollsammlerversion mit Behebungen der neuesten Sicherheitslücken freigegeben. Der Dateiname der neuen Version lautet columbus-0.272.0-signed.jar, und der Bildname lautet mcaspublic.azurecr.io/public/mcas/logcollector, mit dem Tag latest/0.272.0.

Zu den Änderungen gehört das Aktualisieren der Abhängigkeiten, z. B.:

- amazon-corretto

- ubuntu

- libssl

- oauthlib

- logback

- setuptools

Weitere Informationen finden Sie unter Fortgeschrittene Verwaltung des Protokollsammlers.

Podman wird für die automatische Protokollsammlung unterstützt (Vorschauversion)

Der Protokollsammler von Microsoft Defender for Cloud-Apps unterstützt jetzt Podman, und Sie können die automatische Protokollsammlung in Podman für eine kontinuierliche Berichterstellung mit Defender for Cloud-Apps konfigurieren.

Die automatische Protokollsammlung wird mit einem Docker-Container auf mehreren Betriebssystemen unterstützt. Für Linux-Distributionen mit RHEL Version 7.1 und höher müssen Sie Podman als Runtimesystem des Containers verwenden.

Weitere Informationen finden Sie unter Konfigurieren des automatischen Protokolluploads mit Podman.

Neue Anomaliedaten für die Tabelle „CloudAppEvents für die erweiterte Bedrohungssuche“

Defender for Cloud Apps-Benutzer, die das Hunting im Microsoft Defender-Portal verwenden, können nun die neuen Spalten LastSeenForUser und UncommonForUser für Abfragen und Erkennungsregeln verwenden. Die Verwendung dieser Daten hilft, Fehlalarme auszuschließen und Anomalien zu finden.

Weitere Informationen finden Sie unter „CloudAppEvents“-Datenschema der erweiterten Bedrohungssuche.

Neue Bedrohungserkennungen für Microsoft Copilot für Microsoft 365

Defender for Cloud Apps bietet jetzt in Microsoft Copilot für Microsoft 365 mit dem Microsoft 365-Connector neue Funktionen für die Erkennung riskanter Benutzeraktivitäten.

- Verwandte Warnungen werden zusammen mit anderen Microsoft Defender XDR-Warnungen im Microsoft Defender-Portal angezeigt.

- Copilot for Microsoft 365-Aktivitäten sind im Defender for Cloud Apps-Aktivitätsprotokoll verfügbar.

- Copilot for Microsoft 365-Aktivitäten sind im Microsoft Defender-Portal auf der Seite Erweiterte Bedrohungssuche verfügbar. Sehen Sie sich hierzu die Tabelle CloudAppEvents unter der Anwendung Microsoft Copilot for Microsoft 365 an.

Weitere Informationen finden Sie unter:

- Erste Schritte mit Microsoft Copilot für Microsoft 365

- So unterstützt Sie Microsoft Defender for Cloud beim Schutz Ihres Microsoft 365

- Untersuchen von Warnungen in Microsoft XDR

- Defender for Cloud Apps-Aktivitätsprotokoll

- Erkennen Sie Bedrohungen proaktiv mithilfe der erweiterten Bedrohungssuche

- CloudAppEvents-Tabelle im Schema für die erweiterte Bedrohungssuche

Schutz von Daten während der Übertragung für Microsoft Edge for Business-Benutzer (Vorschauversion)

Defender for Cloud Apps-Benutzer, die Microsoft Edge for Business verwenden und Sitzungsrichtlinien unterliegen, sind jetzt direkt im Browser geschützt. Der browserinterne Schutz reduziert den Bedarf an Proxys, wodurch sowohl Sicherheit als auch Produktivität verbessert werden.

Geschützte Benutzer erleben eine reibungslose Erfahrung mit ihren Cloud-Apps, ohne Latenz- oder App-Kompatibilitätsprobleme und mit einem höheren Sicherheitsniveau.

Der browserinterne Schutz ist standardmäßig aktiviert und wird ab März 2024 schrittweise mandantenübergreifend eingeführt.

Weitere Informationen erhalten Sie unter Browserinterner Schutz für Microsoft Edge for Business (Vorschauversion), Apps mit der App-Steuerung für bedingten Zugriff in Microsoft Defender for Cloud Apps schützen und Sitzungsrichtlinien.

Defender for Cloud Apps im Microsoft Defender-Portal ist jetzt für alle Defender for Cloud Apps-Rollen verfügbar.

Die Defender for Cloud Apps-Erfahrung im Microsoft Defender-Portal ist jetzt für alle Defender for Cloud Apps-Rollen verfügbar, einschließlich der folgenden Rollen, die zuvor ausgeschlossen waren:

- App-/Instanzenadministrator

- Benutzergruppenadministrator

- Globaler Cloud Discovery-Administrator

- Cloud Discovery-Berichtsadministrator

Weitere Informationen finden Sie unter In Defender for Cloud Apps integrierte Administratorrollen.

Wichtig

Microsoft empfiehlt, Rollen mit den geringsten Berechtigungen zu verwenden. Dies trägt zur Verbesserung der Sicherheit Ihrer Organisation bei. „Globaler Administrator“ ist eine Rolle mit umfangreichen Berechtigungen, die auf Notfallszenarios beschränkt sein sollte, in denen Sie keine vorhandene Rolle verwenden können.

Februar 2024

SSPM-Unterstützung für mehr verbundene Apps in der allgemeinen Verfügbarkeit

Defender for Cloud Apps bietet Sicherheitsempfehlungen für Ihre SaaS-Anwendungen, um mögliche Risiken zu vermeiden. Diese Empfehlungen werden über Microsoft Secure Score angezeigt, sobald Sie über einen Connector zu einer Anwendung verfügen.

Defender for Cloud Apps hat seine allgemein verfügbare SSPM-Unterstützung verbessert, indem die folgenden Apps eingeschlossen wurden:

SSPM wird jetzt auch für Google Workspace in der allgemeinen Verfügbarkeit unterstützt.

Hinweis

Wenn Sie bereits über einen Connector für eine dieser Apps verfügen, wird Ihre Bewertung in der Sicherheitsbewertung möglicherweise dementsprechend automatisch aktualisiert.

Weitere Informationen finden Sie unter:

- SaaS Security Posture Management (SSPM)

- Sichtbarkeit der Benutzer-, App-Governance- und Sicherheitskonfiguration

- Microsoft-Sicherheitsbewertung

Neue App-Governance-Warnungen für den Zugriff auf Anmeldeinformationen und Lateral Movement

Wir haben die folgenden neuen Warnungen für App-Governance-Kunden hinzugefügt:

- Anwendung, die erfolglos versucht, mehrere fehlgeschlagene KeyVault-Leseaktivität zu initiieren

- Ruhende OAuth-App, die in erster Linie MS Graph oder Exchange-Webdienste nutzt und kürzlich auf Azure Resource Manager-Workloads zugegriffen hat

Weitere Informationen finden Sie in der App-Governance in Microsoft Defender for Cloud Apps.

Januar 2024

SSPM-Unterstützung für mehrere Instanzen derselben App (Vorschau)

Defender for Cloud Apps unterstützt jetzt SaaS Security Posture Management (SSPM) in mehreren Instanzen derselben App. Wenn Sie z. B. über mehrere Instanzen von AWS verfügen, können Sie für jede Instanz individuell Empfehlungen zur Sicherheitsbewertung konfigurieren. Auf der Seite App-Connectors wird jede Instanz als separates Element angezeigt. Zum Beispiel:

Weitere Informationen finden Sie unter SaaS Security Posture Management (SSPM).

Entfernen der Einschränkung für die Anzahl der Dateien, die für das Hochladen in Sitzungsrichtlinien gesteuert werden können (Vorschau)

Sitzungsrichtlinien unterstützen jetzt die Steuerung des Hochladens von Ordnern mit mehr als 100 Dateien ohne Einschränkung der Anzahl der Dateien, die in den Uploadvorgang aufgenommen werden können.

Weitere Informationen finden Sie unter Schützen von Apps mit der App-Steuerung für bedingten Zugriff von Microsoft Defender for Cloud Apps.

Automatische Umleitung für das klassische Defender for Cloud Apps Portal (Vorschau)

Das klassische Microsoft Defender for Cloud Apps-Portal und seine Funktionalitäten wurden im Microsoft Defender XDR-Portal zusammengeführt. Ab dem 9. Januar 2024 werden Kunden, die das klassische Defender for Cloud App-Portal mit der Vorschaufunktion verwenden, automatisch an Microsoft Defender XDR umgeleitet, ohne die Möglichkeit, zum klassischen Portal zurückzukehren.

Weitere Informationen finden Sie unter:

- Microsoft Defender for Cloud Apps in Microsoft Defender XDR

- Previewfunktionen von Microsoft Defender XDR

Nächste Schritte

- Eine Beschreibung der Releases vor den hier aufgeführten finden Sie unter Frühere Releases von Microsoft Cloud App Security.

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.