Verwalten der Datenträgerverschlüsselungsrichtlinie für Windows-Geräte mit Intune

Verwenden Sie Intune, um die BitLocker-Verschlüsselung auf Geräten zu konfigurieren, die Windows 10 oder höher ausgeführt werden, und PDE (Personal Data Encryption) auf Geräten, die Windows 11 Version 22H2 oder höher ausgeführt werden.

Tipp

Einige Einstellungen für BitLocker erfordern, dass das Gerät über ein unterstütztes TPM verfügt.

Verwenden Sie zum Konfigurieren der Verschlüsselung auf Ihren verwalteten Geräten einen der folgenden Richtlinientypen:

Endpunktsicherheit > Windows-Verschlüsselungsrichtlinie. Wählen Sie aus den folgenden Profilen aus:

BitLocker : Eine gruppe von Einstellungen, die für die Konfiguration von BitLocker bestimmt sind. Weitere Informationen finden Sie unter BitLocker CSP.

Verschlüsselung - personenbezogener DatenPersonal Data Encryption (PDE) unterscheidet sich von BitLocker darin, dass Dateien anstelle von ganzen Volumes und Datenträgern verschlüsselt werden. PDE tritt zusätzlich zu anderen Verschlüsselungsmethoden wie BitLocker auf. Im Gegensatz zu BitLocker, das Datenverschlüsselungsschlüssel beim Start freigibt, gibt PDE datenverschlüsselungsschlüssel erst frei, wenn sich ein Benutzer mit Windows Hello for Business anmeldet. Weitere Informationen finden Sie unter PDE-CSP.

Gerätekonfigurationprofil für Endpunktschutz für BitLocker. Die BitLocker-Einstellungen gehören zu den verfügbaren Einstellungskategorien für Windows 10/11-Endpunktschutz.

Zeigen Sie die BitLocker-Einstellungen an, die in Endpunktschutzprofilen für die Gerätekonfigurationsrichtlinie für BitLocker verfügbar sind.

Tipp

Intune beinhaltet einen integrierten Verschlüsselungsbericht, in dem Details zum Verschlüsselungsstatus Ihrer verwalteten Geräte angezeigt werden. Sobald Intune ein Windows Gerät mit BitLocker verschlüsselt hat, können Sie die BitLocker-Wiederherstellungsschlüssel im Verschlüsselungsbericht einsehen und verwalten.

Sie können auch auf Ihren Geräten auf wichtige Informationen für BitLocker zugreifen, wie in Microsoft Entra ID.

Wichtig

Bevor Sie BitLocker aktivieren, sollten Sie die Wiederherstellungsoptionen verstehen und planen, die den Anforderungen Ihrer Organisation entsprechen. Weitere Informationen finden Sie in der Windows-Sicherheitsdokumentation mit der Übersicht über die BitLocker-Wiederherstellung .

Rollenbasierte Zugriffssteuerungen zum Verwalten von BitLocker

Zum Verwalten von BitLocker in Intune muss einem Konto eine Intune Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) zugewiesen werden, die die Berechtigung Remoteaufgaben enthält, wobei die Rechte BitLockerKeys rotieren (Vorschau) auf Ja festgelegt ist.

Sie können diese Berechtigung und direkt Ihren eigenen benutzerdefinierten RBAC-Rollen hinzufügen oder eine der folgenden integrierten RBAC-Rollen verwenden, die dieses Recht enthalten:

- Helpdeskoperator

- Endpunktsicherheitsadministrator

Erstellen und Bereitstellen einer Richtlinie

Verwenden Sie eines der folgenden Verfahren, um den von Ihnen bevorzugten Richtlinientyp zu erstellen.

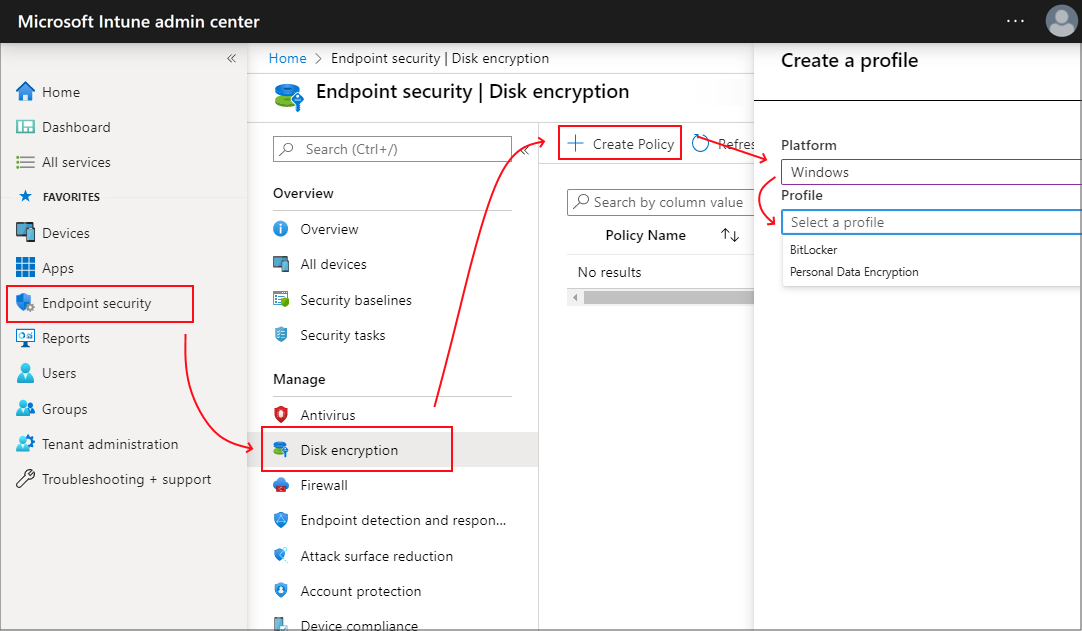

Erstellen einer Endpunktsicherheitsrichtlinie für Windows

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Datenträgerverschlüsselung>Richtlinie erstellen aus.

Legen Sie die folgenden Optionen fest:

- Plattform: Windows

- Profil: Wählen Sie entweder BitLocker oder Die Verschlüsselung personenbezogener Daten aus.

Konfigurieren Sie auf der Seite Konfigurationseinstellungen die Einstellungen für BitLocker entsprechend Ihren Geschäftsanforderungen.

Wählen Sie Weiter aus.

Klicken Sie auf der Seite Bereich (Markierungen) auf Bereichstags auswählen, um den Bereich „Markierungen auswählen“ zu öffnen, in dem Sie dem Profil Bereichstags zuweisen.

Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

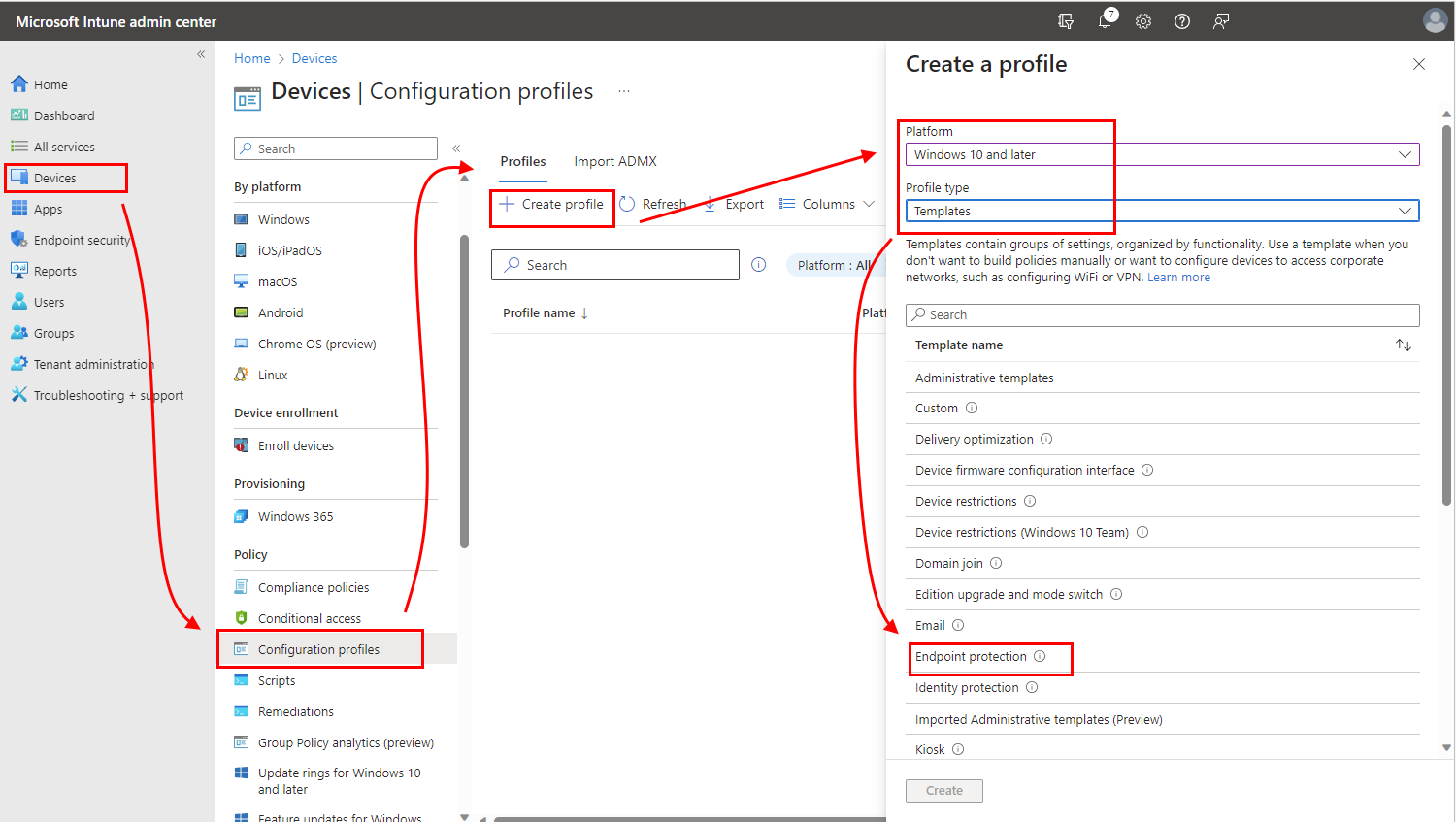

Erstellen eines Gerätekonfigurationsprofils für die Windows-Verschlüsselung

Tipp

Im folgenden Verfahren wird BitLocker über eine Gerätekonfigurationsvorlage für Endpoint Protection konfiguriert. Verwenden Sie zum Konfigurieren von Personal Data Encryption den Gerätekonfigurationseinstellungskatalog und die Kategorie PDE .

Melden Sie sich beim Microsoft Intune Admin Center an.

> Gerätegeräte verwalten>Konfiguration> Wählen Sie auf der Registerkarte Richtlinien die Option Erstellen aus.

Legen Sie die folgenden Optionen fest:

- Plattform: Windows 10 und höher

- Profiltyp: Wählen Sie Vorlagen>Endpoint Protection und dann Erstellen aus.

Erweitern Sie auf der Seite Konfigurationseinstellungen die Option Windows-Verschlüsselung.

Konfigurieren Sie die Einstellungen für BitLocker entsprechend Ihren Geschäftsanforderungen.

Wenn Sie BitLocker im Hintergrund aktivieren möchten, finden Sie unter Automatisches Aktivieren von BitLocker auf Geräten in diesem Artikel zusätzliche Voraussetzungen und die spezifischen Einstellungskonfigurationen, die Sie verwenden müssen.

Wählen Sie Weiter aus, um fortzufahren.

Schließen Sie die Konfiguration anderer Einstellungen ab, und speichern Sie dann das Profil.

Verwalten von BitLocker

Die folgenden Themen können Ihnen helfen, bestimmte Aufgaben über die BitLocker-Richtlinie zu verwalten und Wiederherstellungsschlüssel zu verwalten:

- Aktivieren von BitLocker auf Geräten ohne Meldung

- Verschlüsselung des vollständigen Datenträgers vs. Beschränkung auf den verwendeten Speicherplatz

- Anzeigen von Details zu Wiederherstellungsschlüsseln

- Anzeigen von Wiederherstellungsschlüsseln für an Mandanten angeschlossene Geräte

- Rotieren von BitLocker-Wiederherstellungsschlüsseln

- Self-Service-Wiederherstellungsschlüssel für Endbenutzer

Informationen zu Geräten, die die BitLocker-Richtlinie erhalten, finden Sie unter Überwachen der Datenträgerverschlüsselung.

Aktivieren von BitLocker auf Geräten ohne Meldung

Sie können eine Richtlinie für BitLocker so konfigurieren, dass ein Gerät automatisch und automatisch verschlüsselt wird, ohne dem Endbenutzer eine Benutzeroberfläche anzuzeigen, auch wenn dieser Benutzer kein lokaler Administrator auf dem Gerät ist.

Um erfolgreich zu sein, müssen Geräte die folgenden Gerätevoraussetzungen erfüllen, die entsprechenden Einstellungen zum automatischen Aktivieren von BitLocker erhalten und dürfen keine Einstellungen aufweisen, die die Verwendung einer TPM-Start-PIN oder eines TPM-Startschlüssels erfordern. Die Verwendung einer Start-PIN oder eines Startschlüssels ist mit der automatischen Verschlüsselung nicht kompatibel, da sie eine Benutzerinteraktion erfordert.

Voraussetzungen für Geräte

Ein Gerät muss die folgenden Bedingungen erfüllen, damit BitLocker ohne Meldung aktiviert werden kann:

- Wenn sich Endbenutzer als Administrator beim Gerät anmelden, muss auf dem Gerät Windows 10, Version 1803 oder höher, oder Windows 11 ausgeführt werden.

- Wenn sich Endbenutzer als Standardbenutzer bei den Geräten anmelden, muss auf dem Gerät Windows 10 Version 1809 oder höher oder Windows 11 ausgeführt werden.

- Das Gerät muss Microsoft Entra oder Microsoft Entra hybrid eingebunden sein.

- Das Gerät muss mindestens TPM 1.2 enthalten.

- Der BIOS-Modus darf nur auf „Native UEFI“ (Native UEFI) festgelegt sein.

Erforderliche Einstellungen zum Aktivieren von BitLocker im Hintergrund

Konfigurieren Sie je nach Richtlinientyp, den Sie zum Aktivieren von BitLocker im Hintergrund verwenden, die folgenden Einstellungen. Beide Methoden verwalten BitLocker über Windows-Verschlüsselungs-CSPs auf Windows-Geräten.

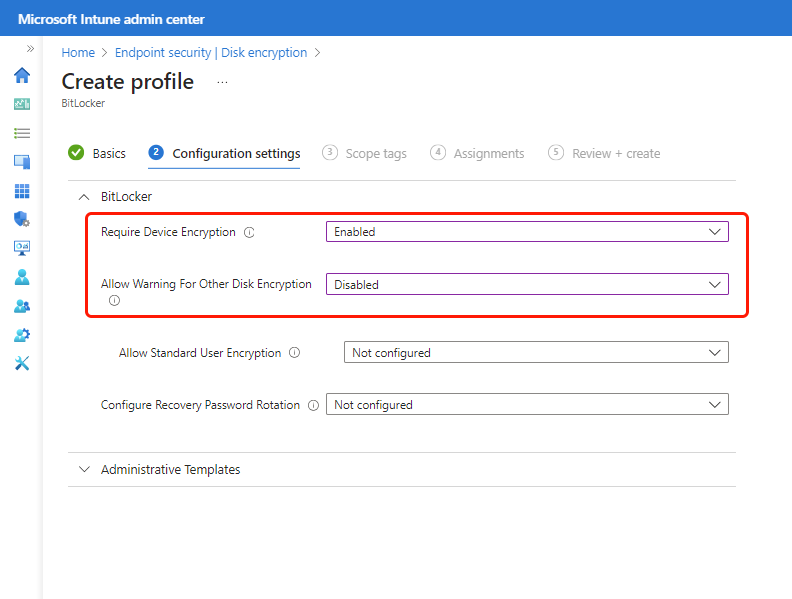

Endpunktsicherheit Datenträgerverschlüsselungsrichtlinie: Konfigurieren Sie die folgenden Einstellungen im BitLocker-Profil:

- Geräteverschlüsselung erforderlich = Ermöglichte

- Warnung zulassen für andere Datenträgerverschlüsselung = Arbeitsunfähig

Zusätzlich zu den beiden erforderlichen Einstellungen sollten Sie die Option Configure Recovery Password Rotation (Wiederherstellungskennwortrotation konfigurieren) verwenden.

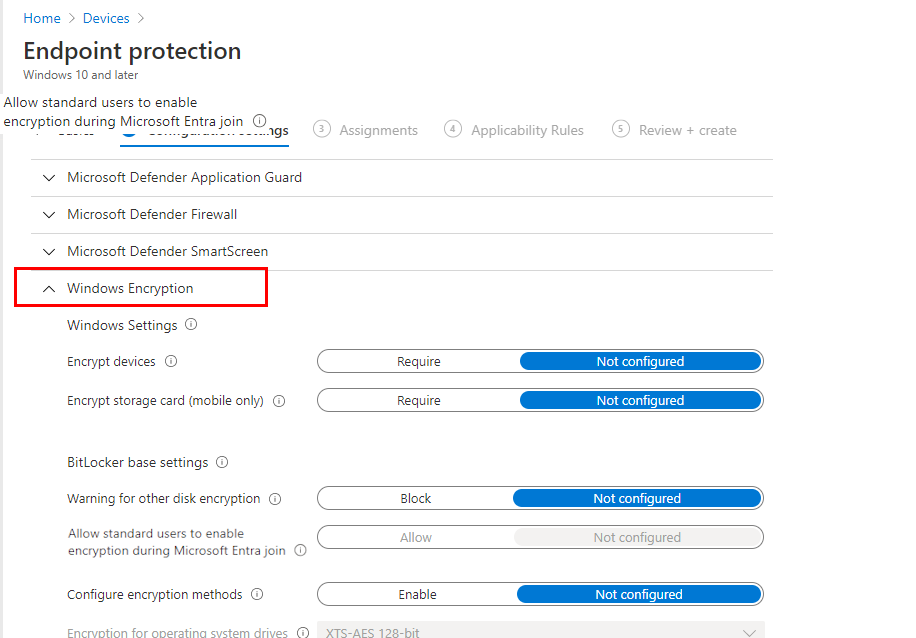

Gerätekonfiguration Endpoint Protection-Richtlinie: Konfigurieren Sie die folgenden Einstellungen in der Endpoint Protection-Vorlage oder in einem benutzerdefinierten Einstellungsprofil:

- Warnung zu anderer Datenträgerverschlüsselung = Blockieren.

- Zulassen, dass Standardbenutzer die Verschlüsselung während Microsoft Entra Join = Zulassen aktivieren

- Benutzererstellung des Wiederherstellungsschlüssels = 256-Bit-Wiederherstellungsschlüssel zulassen oder nicht zulassen

- Benutzererstellung des Wiederherstellungskennworts = Zulassen oder Anfordern eines 48-stelligen Wiederherstellungskennworts

TPM-Start-PIN oder -Schlüssel

Ein Gerät darf nicht so festgelegt werden, dass es eine Start-PIN oder einen Startschlüssel erfordert.

Wenn auf einem Gerät eine TPM-Start-PIN oder ein Startschlüssel erforderlich ist, kann BitLocker nicht automatisch auf dem Gerät aktiviert werden und erfordert stattdessen eine Interaktion des Endbenutzers. Einstellungen zum Konfigurieren der TPM-Start-PIN oder des TPM-Schlüssels sind sowohl in der Endpoint Protection-Vorlage als auch in der BitLocker-Richtlinie verfügbar. Standardmäßig konfigurieren diese Richtlinien diese Einstellungen nicht.

Im Folgenden sind die relevanten Einstellungen für jeden Profiltyp aufgeführt:

Datenträgerverschlüsselungsrichtlinie für Endpunktsicherheit : TPM-Einstellungen werden erst angezeigt, nachdem Sie die Kategorie Administrative Vorlagen erweitert haben und dann im Abschnitt Windows-Komponenten > BitLocker-Laufwerkverschlüsselung > Betriebssystemlaufwerkezusätzliche Authentifizierung beim Start erforderlich aufAktiviert festgelegt haben. Nach der Konfiguration sind dann die folgenden TPM-Einstellungen verfügbar:

Konfigurieren des TPM-Startschlüssels und der PIN: Konfigurieren Sie dies als Startschlüssel und PIN mit TPM nicht zulassen.

Konfigurieren der TPM-Start-PIN: Konfigurieren Sie dies als Start-PIN mit TPM nicht zulassen.

Konfigurieren des TPM-Starts : Konfigurieren Sie dies als TPM zulassen oder TPM anfordern.

Konfigurieren des TPM-Startschlüssels: Konfigurieren Sie dies als Startschlüssel mit TPM nicht zulassen.

Gerätekonfigurationsrichtlinie – In der Endpoint Protection-Vorlage finden Sie die folgenden Einstellungen in der Kategorie Windows-Verschlüsselung:

- Kompatibler TPM-Start – Konfigurieren Sie dies als TPM zulassen oder TPM erforderlich

- Kompatible TPM-Start-PIN – Konfigurieren Sie dies als Start-PIN mit TPM nicht zulassen

- Kompatibler TPM-Startschlüssel– Konfigurieren Sie dies als Startschlüssel mit TPM nicht zulassen

- Kompatibler TPM-Startschlüssel und -PIN – Konfigurieren Sie dies als Startschlüssel und -PIN mit TPM nicht zulassen

Warnung

Während weder die Endpunktsicherheits- noch die Gerätekonfigurationsrichtlinien die TPM-Einstellungen standardmäßig konfigurieren, konfigurieren einige Versionen der Sicherheitsbaseline für Microsoft Defender für Endpoint standardmäßig sowohl die Kompatible TPM-Start-PIN als auch den Kompatiblen TPM-Startschlüssel. Diese Konfigurationen blockieren möglicherweise die Aktivierung von BitLocker im Hintergrund.

Wenn Sie diese Baseline auf Geräten bereitstellen, auf denen Sie BitLocker im Hintergrund aktivieren möchten, überprüfen Sie Ihre Baselinekonfigurationen auf mögliche Konflikte. Um Konflikte zu beseitigen, konfigurieren Sie entweder die Einstellungen in den Baselines neu, um den Konflikt zu beseitigen, oder entfernen Sie entsprechende Geräte vom Empfang der Baseline-Instanzen, die TPM-Einstellungen konfigurieren, die die Aktivierung von BitLocker im Hintergrund blockieren.

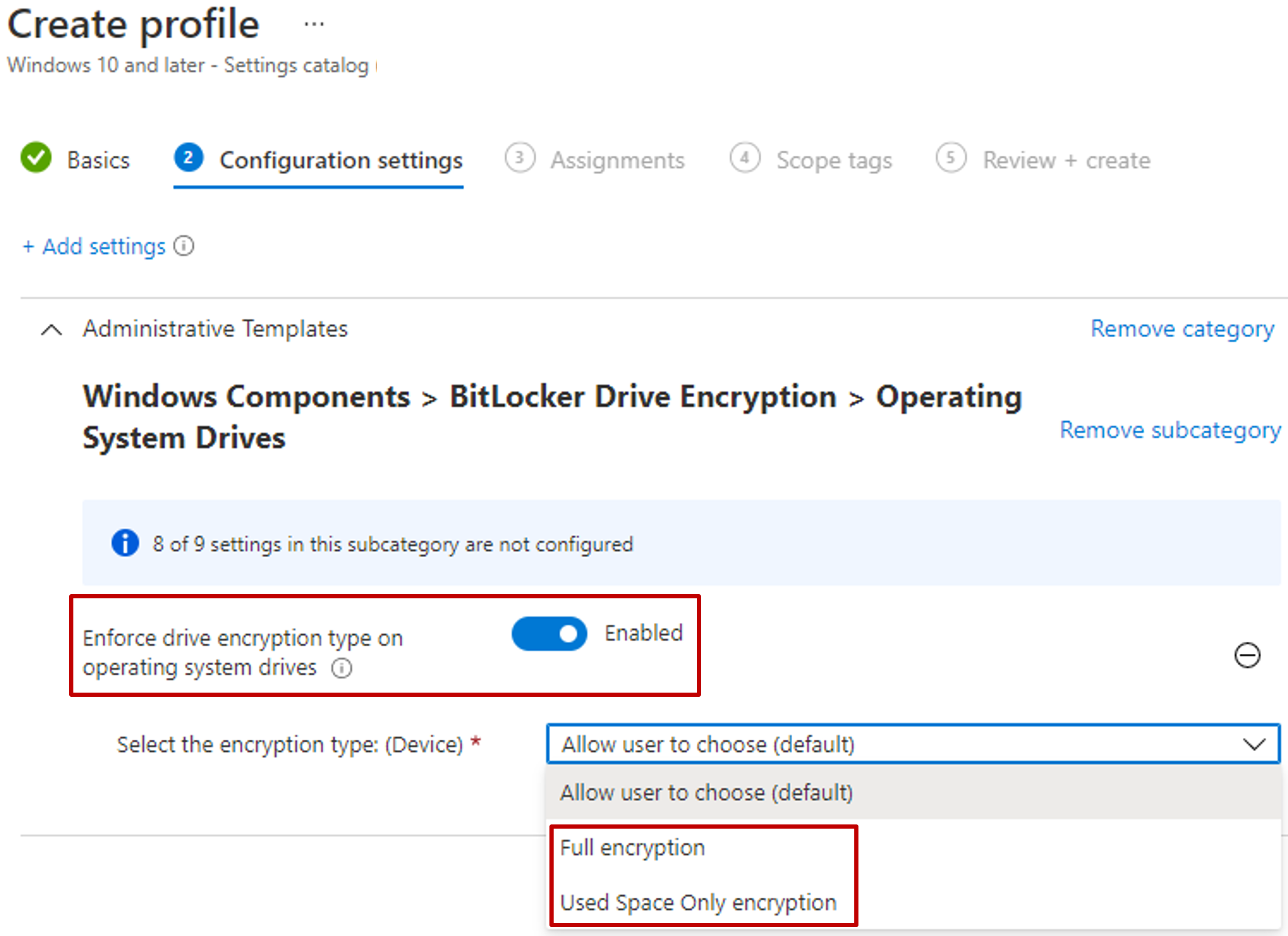

Verschlüsselung des vollständigen Datenträgers vs. Beschränkung auf den verwendeten Speicherplatz

Drei Einstellungen bestimmen, ob ein Betriebssystemlaufwerk nur durch Verschlüsselung des verwendeten Speicherplatzes oder durch vollständige Datenträgerverschlüsselung verschlüsselt wird:

- Ob die Hardware des Geräts über eine moderne Standby-Funktion verfügt.

- Ob die Aktivierung im Hintergrund von BitLocker konfiguriert wurde.

- ('Warning for other disk encryption' = Block or 'Hide prompt about third-party encryption' = Yes)

- Die Konfiguration von SystemDrivesEncryptionType

- (Erzwingen des Laufwerkverschlüsselungstyps auf Betriebssystemlaufwerken)

Wenn SystemDrivesEncryptionType nicht konfiguriert ist, wird das folgende Verhalten erwartet. Wenn die automatische Aktivierung auf einem modernen Standbygerät konfiguriert ist, wird das Betriebssystemlaufwerk mit der Verschlüsselung nur für den verwendeten Speicherplatz verschlüsselt. Wenn die automatische Aktivierung auf einem Gerät konfiguriert ist, das keinen modernen Standbymodus bietet, wird das Betriebssystemlaufwerk mit vollständiger Datenträgerverschlüsselung verschlüsselt. Das Ergebnis ist dasselbe, unabhängig davon, ob Sie eine Endpoint Security-Datenträgerverschlüsselungsrichtlinie für BitLocker oder ein Gerätekonfigurationsprofil für den Endpunktschutz für BitLocker verwenden. Wenn ein anderer Endzustand erforderlich ist, kann der Verschlüsselungstyp durch Konfigurieren von SystemDrivesEncryptionType mithilfe des Einstellungskatalogs gesteuert werden.

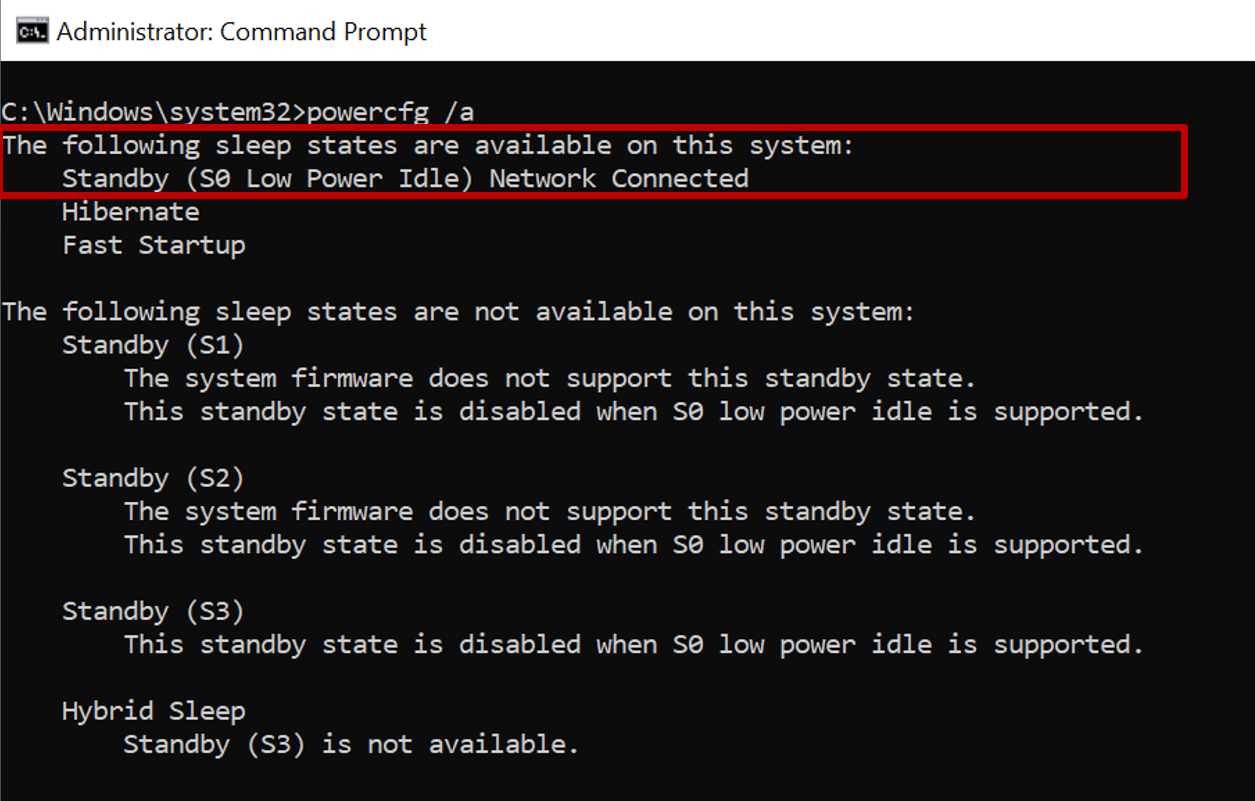

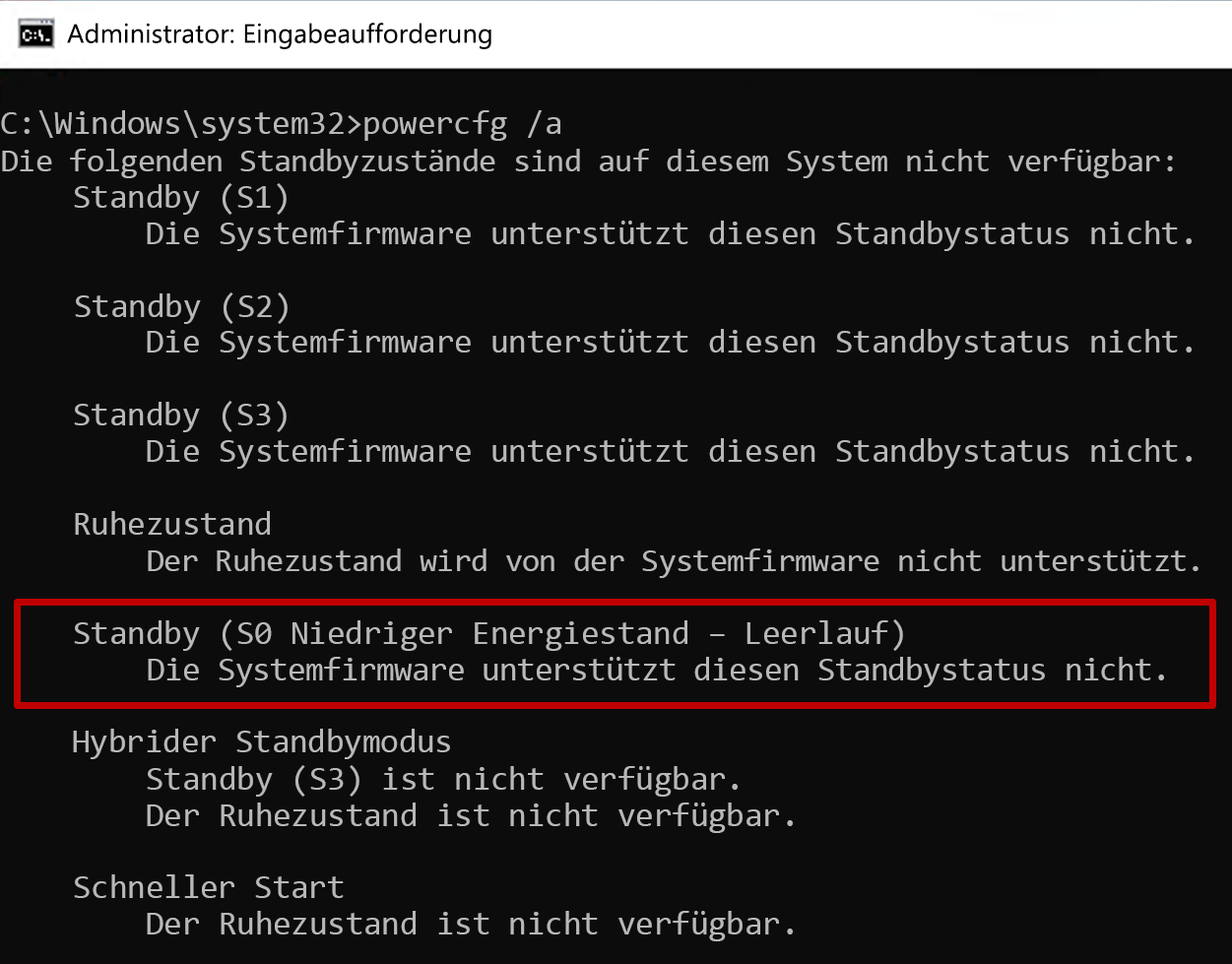

Um zu überprüfen, ob die Hardware über eine moderne Standby-Funktion verfügt, führen Sie den folgenden Befehl über eine Eingabeaufforderung aus:

powercfg /a

Wenn das Gerät den modernen Standbymodus unterstützt, wird angezeigt, dass Standby (S0 Low Power Idle) Network Connected (Netzwerk verbunden) verfügbar ist.

Wenn das Gerät den modernen Standbymodus nicht unterstützt, z. B. einen virtuellen Computer, wird angezeigt, dass standby (S0 Low Power Idle) Network Connected nicht unterstützt wird.

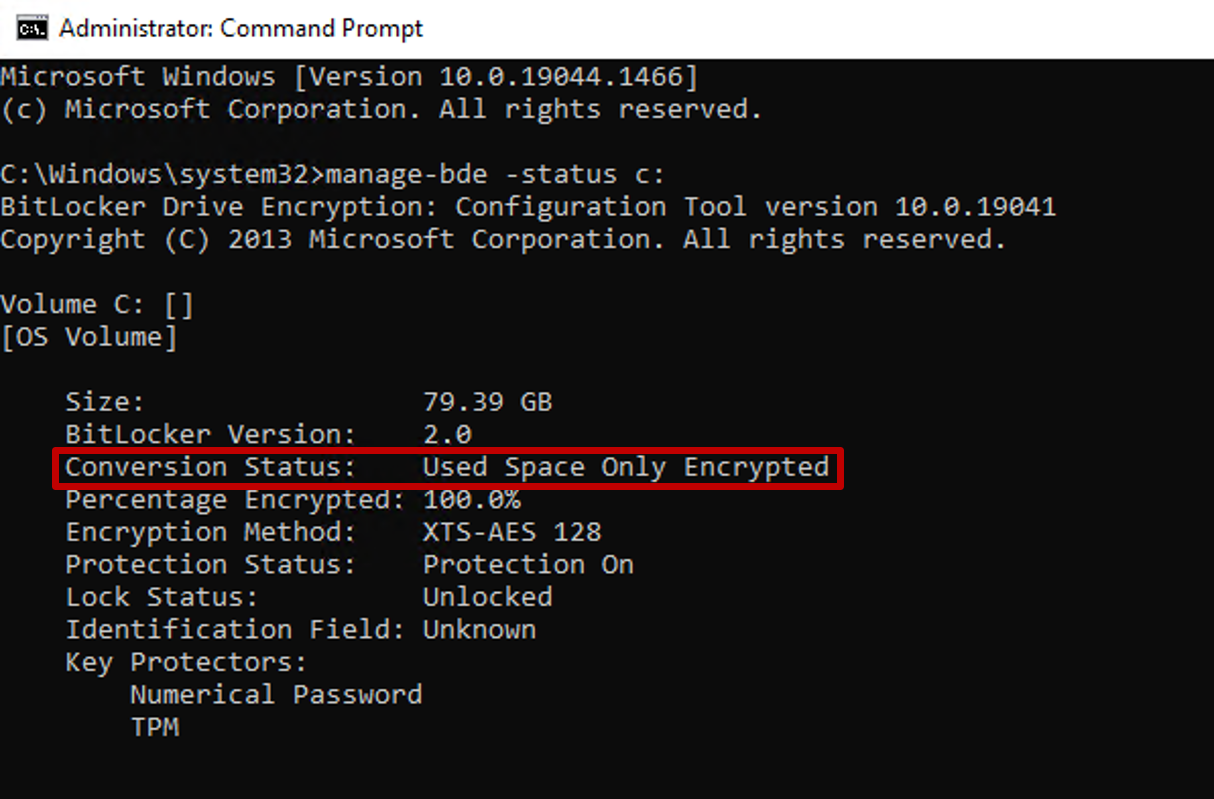

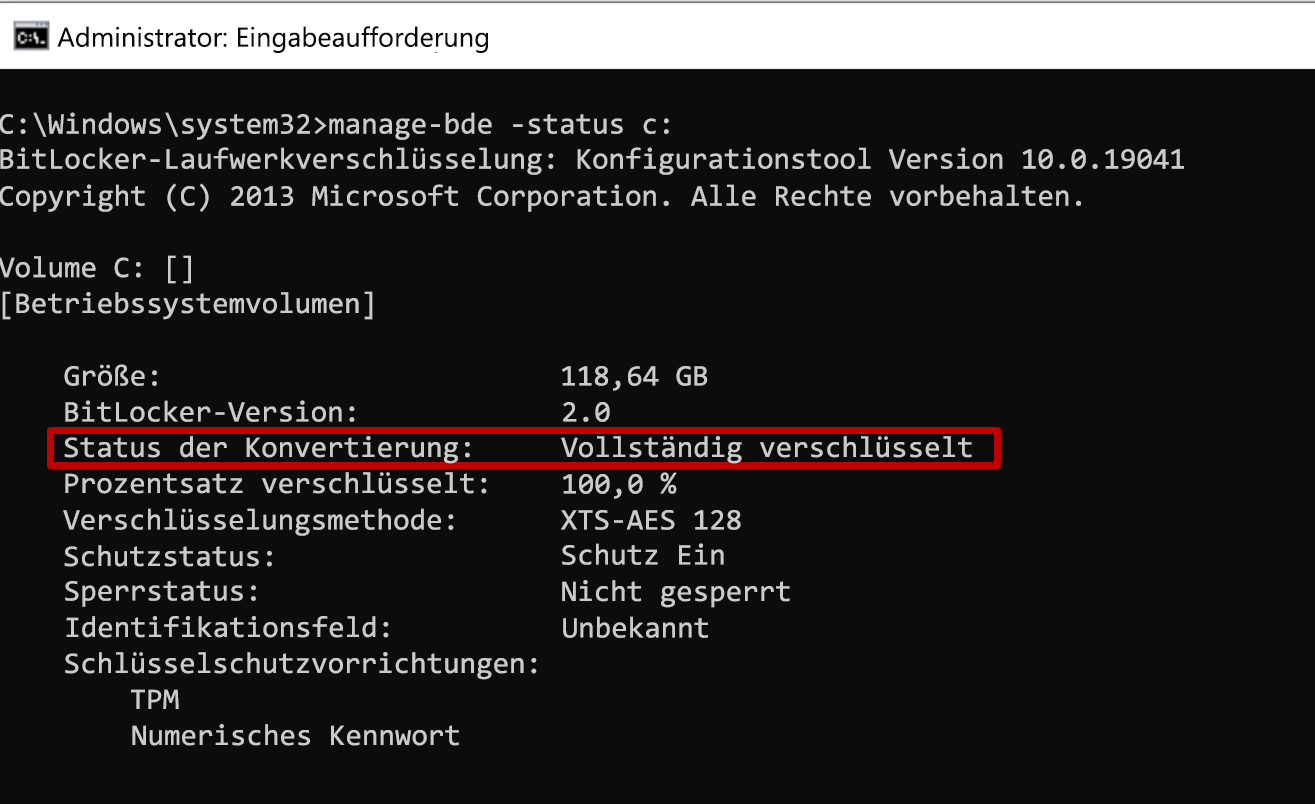

Führen Sie den folgenden Befehl über eine Eingabeaufforderung mit erhöhten Rechten (Administrator) aus, um den Verschlüsselungstyp zu überprüfen:

manage-bde -status c:

Das Feld "Konvertierungsstatus" gibt den Verschlüsselungstyp als Nur verwendeter Speicherplatz verschlüsselt oder vollständig verschlüsselt an.

Verwenden Sie zum Ändern des Datenträgerverschlüsselungstyps zwischen vollständiger Datenträgerverschlüsselung und nur verwendeter Speicherplatzverschlüsselung die Einstellung "Laufwerkverschlüsselungstyp auf Betriebssystemlaufwerken erzwingen" im Einstellungskatalog.

Anzeigen von Details zu Wiederherstellungsschlüsseln

Intune bietet Zugriff auf den Microsoft Entra-Knoten für BitLocker, sodass Sie BitLocker-Schlüssel-IDs und Wiederherstellungsschlüssel für Ihre Windows 10/11-Geräte im Microsoft Intune Admin Center anzeigen können. Die Unterstützung zum Anzeigen von Wiederherstellungsschlüsseln kann auch auf Ihre an Mandanten angeschlossene Geräte erweitert werden.

Damit auf das Gerät zugegriffen werden kann, müssen die Schlüssel für Microsoft Entra hinterlegt sein.

Melden Sie sich beim Microsoft Intune Admin Center an.

Klicken Sie auf Geräte>Alle Geräte.

Wählen Sie ein Gerät aus der Liste aus, und wählen Sie dann unter Überwachung die Option Wiederherstellungsschlüssel aus.

Klicken Sie auf Wiederherstellungsschlüssel anzeigen. Wenn Sie diese Option auswählen, wird unter der Aktivität "KeyManagement" ein Überwachungsprotokolleintrag generiert.

Wenn Schlüssel in Microsoft Entra verfügbar sind, sind die folgenden Informationen verfügbar:

- BitLocker-Schlüssel-ID

- BitLocker-Wiederherstellungsschlüssel

- Laufwerkstyp

Wenn sich keine Schlüssel in Microsoft Entra befinden, zeigt Intune Kein BitLocker-Schlüssel für dieses Gerät gefunden an.

Hinweis

Derzeit unterstützt Microsoft Entra ID maximal 200 BitLocker-Wiederherstellungsschlüssel pro Gerät. Wenn Sie diesen Grenzwert erreichen, schlägt die automatische Verschlüsselung aufgrund der fehlerhaften Sicherung von Wiederherstellungsschlüsseln fehl, bevor die Verschlüsselung auf dem Gerät gestartet wird.

Informationen zu BitLocker stehen über den BitLocker-Konfigurationsdienstanbieter (Configuration Service Provider, CSP) zur Verfügung. Der BitLocker-CSP wird ab Windows 10, Version 1703, für Windows 10 Pro, Version 1809 und höher, sowie für Windows 11 unterstützt.

IT-Administratoren benötigen eine bestimmte Berechtigung innerhalb Microsoft Entra ID, um BitLocker-Wiederherstellungsschlüssel für Geräte anzeigen zu können: microsoft.directory/bitlockerKeys/key/read. Es gibt einige Rollen in Microsoft Entra ID, die mit dieser Berechtigung einhergehen, z. B. Cloudgeräteadministrator, Helpdeskadministrator usw. Weitere Informationen dazu, welche Microsoft Entra Rollen über welche Berechtigungen verfügen, finden Sie unter Microsoft Entra integrierten Rollen.

Alle Zugriffe auf BitLocker-Wiederherstellungsschlüssel werden überwacht. Weitere Informationen zu Überwachungsprotokolleinträgen finden Sie unter Überwachungsprotokolle im Azure-Portal.

Hinweis

Wenn Sie das Intune-Objekt für ein durch BitLocker geschütztes Microsoft Entra verbundenes Gerät löschen, löst das Löschen eine Intune Gerätesynchronisierung aus und entfernt die Schlüsselschutzvorrichtungen für das Betriebssystemvolume. Wenn Sie die Schlüsselschutzvorrichtung entfernen, befindet sich BitLocker auf diesem Volume in einem angehaltenen Zustand. Dies ist erforderlich, da BitLocker-Wiederherstellungsinformationen für Microsoft Entra eingebundene Geräte an das Microsoft Entra Computerobjekt angefügt sind und sie beim Löschen möglicherweise nicht mehr nach einem BitLocker-Wiederherstellungsereignis wiederhergestellt werden können.

Anzeigen von Wiederherstellungsschlüsseln für an Mandanten angeschlossene Geräte

Wenn Sie das Mandantenanfügungsszenario verwenden, können Microsoft Intune Wiederherstellungsschlüsseldaten für an Mandanten angefügte Geräte anzeigen.

Um die Anzeige von Wiederherstellungsschlüsseln für an Mandanten angeschlossene Geräte zu unterstützen, müssen Ihre Configuration-Manager-Standorte Version 2107 oder höher ausführen. Für Standorte mit 2107 müssen Sie ein Updaterollup installieren, um Microsoft Entra verbundenen Geräte zu unterstützen: Siehe KB11121541.

Um die Wiederherstellungsschlüssel anzuzeigen, muss Ihr Intune Konto über die Intune RBAC-Berechtigungen zum Anzeigen von BitLocker-Schlüsseln verfügen und einem lokalen Benutzer zugeordnet sein, der über die entsprechenden Berechtigungen für Configuration Manager der Sammlungsrolle mit leseberechtigung > bitLocker-Wiederherstellungsschlüsseln verfügt. Weitere Informationen finden Sie unter Konfigurieren der rollenbasierten Verwaltung für Configuration Manager.

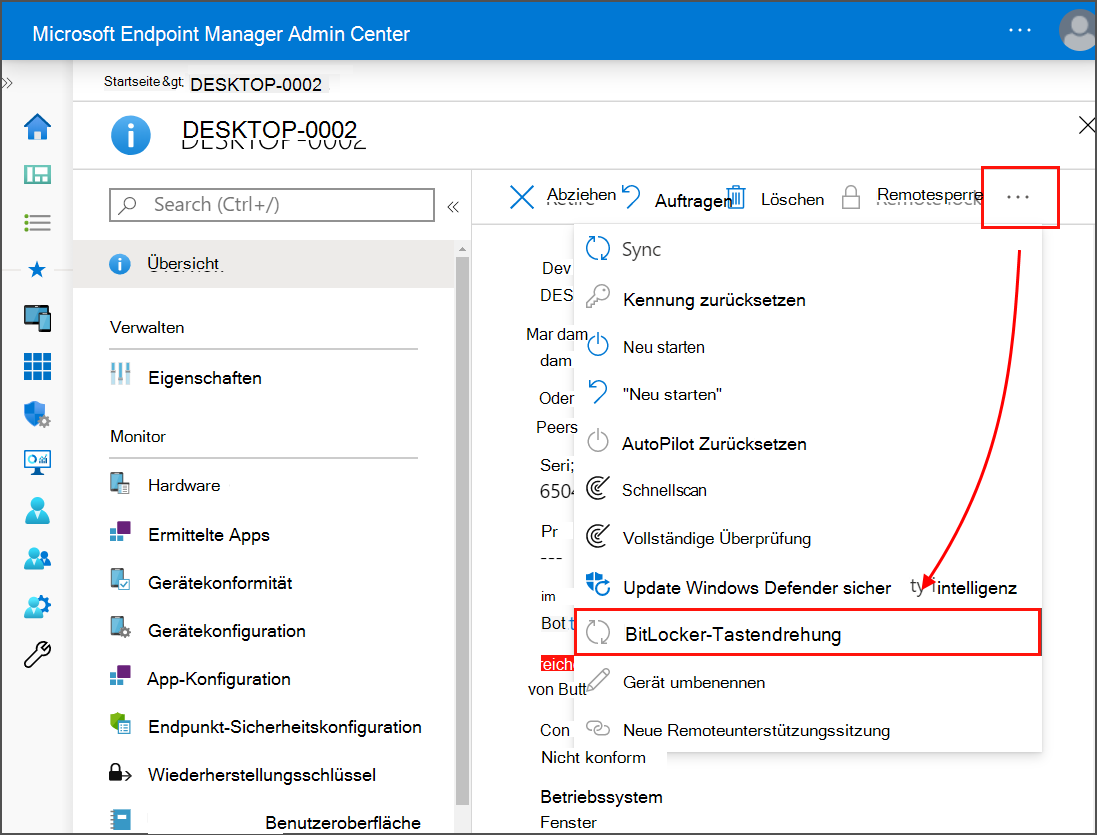

Drehen von BitLocker-Wiederherstellungsschlüsseln

Sie können mithilfe einer Intune-Geräteaktion über eine Remoteverbindung den BitLocker-Wiederherstellungsschlüssel eines Geräts mit Windows 10, Version 1909 oder höher, und Windows 11 drehen.

Voraussetzungen

Geräte müssen die folgenden Voraussetzungen erfüllen, damit der BitLocker-Wiederherstellungsschlüssel gedreht werden kann:

Auf den Geräten muss Windows 10, Version 1909 oder höher, oder Windows 11 ausgeführt werden

Microsoft Entra eingebundenen und Microsoft Entra hybrid eingebundenen Geräten muss die Unterstützung für die Schlüsselrotation über die BitLocker-Richtlinienkonfiguration aktiviert sein:

- Clientgesteuerte Wiederherstellungskennwortrotation zum Aktivieren der Rotation auf Microsoft Entra verbundenen Geräten oder Aktivieren der Rotation auf Microsoft Entra ID und Microsoft Entra eingebundenen hybrid eingebundenen Geräten

- Speichern von BitLocker-Wiederherstellungsinformationen in Microsoft Entra ID in Aktiviert

- Speichern von Wiederherstellungsinformationen in Microsoft Entra ID, bevor BitLocker auf Erforderlich aktiviert wird

Informationen zu BitLocker-Bereitstellungen und -Anforderungen finden Sie im Vergleichsdiagramm zur BitLocker-Bereitstellung.

So drehen Sie den BitLocker-Wiederherstellungsschlüssel

Melden Sie sich beim Microsoft Intune Admin Center an.

Klicken Sie auf Geräte>Alle Geräte.

Wählen Sie in der Liste der von Ihnen verwalteten Geräte ein Gerät und dann die Remoteaktion BitLocker-Schlüsselrotation aus. Wenn diese Option verfügbar sein soll, aber nicht sichtbar ist, wählen Sie die Auslassungspunkte (...) und dann die BitLocker-Schlüsselrotation aus.

Wählen Sie auf der Seite Übersicht des Geräts die Option BitLocker-Schlüsselrotation aus. Wenn diese Option nicht angezeigt wird, wählen Sie die Auslassungspunkte (...) aus, um alle Optionen anzuzeigen, und wählen Sie dann die Remoteaktion BitLocker-Schlüsselrotation aus.

Self-Service-Wiederherstellungsschlüssel

Um Endbenutzern zu helfen, ihre Wiederherstellungsschlüssel zu erhalten, ohne den Helpdesk des Unternehmens anzurufen, ermöglicht Intune Self-Service-Szenarien für endbenutzer über die Unternehmensportal-App.

Während Intune hilft, Richtlinien zum Definieren des Treuhandschlüssels von BitLocker-Wiederherstellungsschlüsseln zu konfigurieren, werden diese Schlüssel in Entra ID gespeichert. Dies sind die Funktionen in Entra ID, die für den Self-Service-Zugriff auf BitLocker-Wiederherstellungsschlüssel für Endbenutzer hilfreich sind.

Mandantenweite Umschaltfläche, um den Zugriff auf Wiederherstellungsschlüssel für Nicht-Administratorbenutzer zu verhindern: Diese Einstellung bestimmt, ob Benutzer Self-Service zum Wiederherstellen ihrer BitLocker-Schlüssel verwenden können. Der Standardwert ist "Nein", sodass alle Benutzer ihre BitLocker-Schlüssel wiederherstellen können. "Ja" hindert Benutzer ohne Administratorrechte daran, die BitLocker-Schlüssel für ihre eigenen Geräte anzuzeigen, sofern vorhanden. Weitere Informationen zu diesem Steuerelement finden Sie unter Entra ID.

Überwachung des Zugriffs auf Wiederherstellungsschlüssel: Überwachungsprotokolle im Entra ID-Portal zeigen den Verlauf der Aktivitäten innerhalb des Mandanten an. Alle Benutzer-Wiederherstellungsschlüsselzugriffe, die über die Unternehmensportal Website vorgenommen werden, werden in Überwachungsprotokollen unter der Kategorie Schlüsselverwaltung als Aktivitätstyp "BitLocker-Schlüssel lesen" protokolliert. Der Benutzerprinzipalname des Benutzers und andere Informationen wie die Schlüssel-ID werden ebenfalls protokolliert. Erfahren Sie mehr über Überwachungsprotokolle in Entra ID.

Entra-Richtlinie für bedingten Zugriff, die ein kompatibles Gerät für den Zugriff auf bitLocker-Wiederherstellungsschlüssel erfordert: Mit der Richtlinie für bedingten Zugriff (Conditional Access Policy, CA) können Sie den Zugriff auf bestimmte Unternehmensressourcen einschränken, wenn ein Gerät nicht mit der Einstellung "Konformes Gerät erforderlich" kompatibel ist. Wenn dies in Ihrem organization eingerichtet ist und ein Gerät die in der Intune Konformitätsrichtlinie konfigurierten Konformitätsanforderungen nicht erfüllt, kann dieses Gerät nicht für den Zugriff auf den BitLocker-Wiederherstellungsschlüssel verwendet werden, da es als Unternehmensressource gilt, die von der Zertifizierungsstelle gesteuert wird.

Nächste Schritte

- FileVault-Richtlinie verwalten

- Datenträgerverschlüsselung überwachen

- Problembehandlung für die BitLocker-Richtlinie

- Bekannte Probleme bei der Erzwingung von BitLocker-Richtlinien mit Intune

- BitLocker-Verwaltung für Unternehmen in der Windows-Sicherheitsdokumentation

- Übersicht über die Verschlüsselung personenbezogener Daten

- Self-Service-Szenarien für Endbenutzer über die Unternehmensportal-App