Übersicht über Microsoft Entra External ID

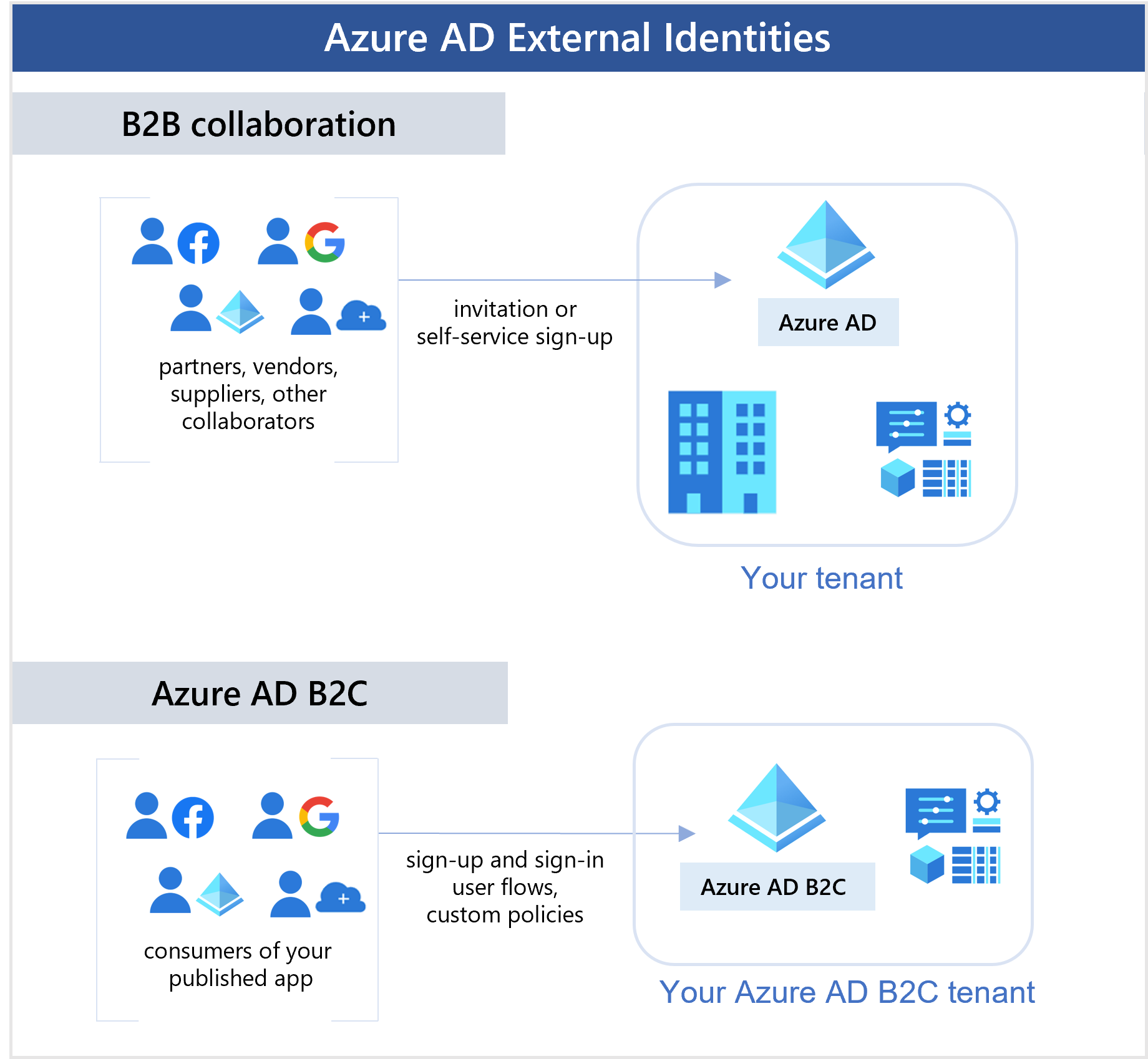

Microsoft Entra External ID umfasst alle Möglichkeiten zur sicheren Interaktion mit Benutzern außerhalb Ihres Unternehmens. Wenn Sie mit Partnern, Händlern, Lieferanten oder Anbietern zusammenarbeiten möchten, können Sie Ihre Ressourcen gemeinsam nutzen und festlegen, wie Ihre internen Benutzer auf externe Organisationen zugreifen können. Als Entwickler von Consumer-Apps können Sie die Identitätsfunktionen für Ihre Kunden verwalten.

Mit External ID können externe Benutzer*innen ihre eigenen Identitäten nutzen (Bring Your Own Identity, BYOI): Unabhängig davon, ob sie über eine von Unternehmen oder Behörden ausgegebene digitale Identität oder über eine nicht verwaltete Social Media-Identität (z. B. für Google oder Facebook) verfügen, können sie sich mit ihren eigenen Anmeldedaten anmelden. Der Identitätsanbieter des externen Benutzers verwaltet dessen Identität, und Sie verwalten den Zugriff auf Ihre Apps mit Microsoft Entra ID oder Azure AD B2C, um den Schutz Ihrer Ressourcen zu gewährleisten.

External ID umfasst die folgenden Funktionen:

B2B Collaboration: Arbeiten Sie mit externen Benutzern zusammen, indem Sie ihnen die Möglichkeit geben, sich mit ihrer bevorzugten Identität bei Ihren Microsoft-Anwendungen oder anderen Unternehmensanwendungen (SaaS-Apps, individuell entwickelte Apps usw.) anzumelden. B2B Collaboration-Benutzer werden in Ihrem Verzeichnis üblicherweise als Gastbenutzer angezeigt.

Direkte B2B-Verbindung – Richten Sie eine gegenseitige bidirektionale Vertrauensstellung zu einer anderen Microsoft Entra-Organisation ein, um eine nahtlose Zusammenarbeit zu ermöglichen. Direkte B2B-Verbindung unterstützt derzeit freigegebene Teams-Kanäle, sodass externe Benutzer in ihren eigenen Instanzen von Teams aus auf Ihre Ressourcen zugreifen können. Benutzer mit direkter B2B-Verbindung werden in Ihrem Verzeichnis nicht dargestellt, sind jedoch im freigegebenen Teams-Kanal sichtbar und können in Admin Center-Berichten für Teams überwacht werden.

Azure AD B2C: Veröffentlichen Sie moderne SaaS-Apps oder individuell entwickelte Apps (mit Ausnahme von Microsoft-Apps) für Consumer und Kunden, und nutzen Sie dabei Azure AD B2C für die Identitäts- und Zugriffsverwaltung.

Microsoft Entra-Organisation mit mehreren Mandanten: Arbeiten Sie über die mandantenübergreifende Synchronisierung mit mehreren Mandanten in einer einzelnen Microsoft Entra-Organisation zusammen.

Je nachdem, wie Sie mit externen Organisationen interagieren möchten und welche Arten von Ressourcen Sie freigeben müssen, können Sie eine Kombination dieser Funktionen verwenden.

B2B-Zusammenarbeit

Mit der B2B-Zusammenarbeit können Sie beliebige Personen einladen, sich mit ihren eigenen Anmeldedaten bei Ihrer Microsoft Entra-Organisation anzumelden, damit sie auf die Apps und Ressourcen zugreifen können, die Sie für sie freigeben möchten. Verwenden Sie die B2B-Zusammenarbeit, wenn Sie externen Benutzern den Zugriff auf Ihre Office 365-Apps, SaaS-Apps (Software-as-a-Service) und Branchenanwendungen ermöglichen müssen, insbesondere wenn der Partner nicht Microsoft Entra verwendet oder es für Administratoren unpraktisch ist, eine gegenseitige Verbindung über direkte B2B-Verbindungen herzustellen. B2B Collaboration-Benutzern sind keine Anmeldeinformationen zugeordnet. Stattdessen authentifizieren sich die Benutzer bei ihrer eigenen Organisation oder ihrem Identitätsanbieter, und Ihre Organisation prüft anschließend, ob der Gastbenutzer zur Nutzung von B2B Collaboration berechtigt ist.

Es gibt verschiedene Möglichkeiten, externe Benutzer für die B2B-Zusammenarbeit in Ihr Unternehmen aufzunehmen:

Laden Sie Benutzer über ihre Microsoft Entra-Konten, Microsoft-Konten oder die von Ihnen aktivierten Social Media-Identitäten (z. B. Google) zu B2B Collaboration ein. Ein Administrator kann das Azure-Portal oder PowerShell verwenden, um Benutzer zu B2B Collaboration einzuladen. Benutzer melden sich bei den freigegebenen Ressourcen über ein einfaches Einlösungsverfahren mit ihrem Geschäfts-, Schul- oder Unikonto oder mit einem anderen E-Mail-Konto an.

Nutzen Sie Benutzerflows für die Self-Service-Registrierung, damit sich externe Benutzer eigenständig für Anwendungen registrieren können. Die Umgebung kann angepasst werden, um die Registrierung mit einer Geschäfts-, Schul- oder Uni-Identität oder mit einer Social Media-Identität (wie Google oder Facebook) zu ermöglichen. Im Rahmen des Registrierungsprozesses können auch zusätzliche Benutzerinformationen erfasst werden.

Die Microsoft Entra-Berechtigungsverwaltung ist ein Identitätsgovernance-Feature, mit dem Organisationen Identitäten und Zugriff für externe Benutzer bedarfsgerecht verwalten können, indem sie Workflows für Zugriffsanforderungen, Zugriffszuweisungen, Überprüfungen und den Ablauf von Berechtigungen automatisieren.

Ein Benutzerobjekt wird für den B2B-Zusammenarbeitsbenutzer im gleichen Verzeichnis wie für Ihre Mitarbeiter erstellt. Dieses Benutzerobjekt kann wie andere Benutzerobjekte in Ihrem Verzeichnis verwaltet werden, zu Gruppen hinzugefügt werden usw. Sie können dem Benutzerobjekt Berechtigungen (für die Autorisierung) zuweisen und zugleich gestatten, dass der Benutzer seine vorhandenen Anmeldedaten (für die Authentifizierung).

Sie können mandantenübergreifende Zugriffseinstellungen verwenden, um die B2B-Zusammenarbeit mit anderen Microsoft Entra-Organisationen und in Microsoft Azure-Clouds zu verwalten. Für die B2B-Zusammenarbeit mit externen Benutzern und Organisationen, die nicht in Azure AD eingebunden sind, verwenden Sie die Einstellungen für die externe Zusammenarbeit.

Direkte B2B-Verbindung

Direkte B2B-Verbindung ist eine neue Möglichkeit für die Zusammenarbeit mit anderen Microsoft Entra-Organisationen. Dieses Feature funktioniert derzeit mit freigegebenen Microsoft Teams-Kanälen. Mit direkten B2B-Verbindungen erstellen Sie bidirektionale Vertrauensstellungen zu anderen Microsoft Entra-Organisationen, damit sich Benutzer nahtlos bei Ihren freigegebenen Ressourcen anmelden können und umgekehrt. Benutzer mit direkten B2B-Verbindungen werden nicht als Gäste zum Microsoft Entra-Verzeichnis hinzugefügt. Wenn zwei Organisationen gegenseitig direkte B2B-Verbindungen aktivieren, authentifizieren sich Benutzer in ihrer eigenen Organisation und erhalten für den Zugriff ein Token von der Ressourcenorganisation. Weitere Informationen zur direkten B2B-Verbindung finden Sie unter Microsoft Entra External ID.

Derzeit unterstützen direkte B2B-Verbindungen das Feature für freigegebene Teams Connect-Kanäle, mit dem Ihre Benutzer über einen freigegebenen Teams-Kanal für Chat, Anrufe, Dateifreigabe und App-Freigabe mit externen Benutzern aus mehreren Organisationen zusammenarbeiten können. Nachdem Sie die direkte B2B-Verbindung mit einer externen Organisation eingerichtet haben, stehen ihnen die folgenden Teams-Funktionen für freigegebene Kanäle zur Verfügung:

In Teams kann ein Besitzer eines freigegebenen Kanals nach zulässigen Benutzern in der externen Organisation suchen und sie zum freigegebenen Kanal hinzufügen.

Externe Benutzer können auf den freigegebenen Teams-Kanal zugreifen, ohne Organisationen wechseln oder sich mit einem anderen Konto anmelden zu müssen. In Teams kann der externe Benutzer über die Registerkarte „Dateien“ auf Dateien und Apps zugreifen. Der Zugriff des Benutzers wird durch die Richtlinien des freigegebenen Kanals bestimmt.

Sie verwenden mandantenübergreifende Zugriffseinstellungen, um Vertrauensstellungen mit anderen Microsoft Entra-Organisationen zu verwalten sowie Richtlinien für eingehende und ausgehende direkte B2B-Verbindungen zu definieren.

Ausführliche Informationen zu den Ressourcen, Dateien und Anwendungen, die den Benutzer*innen einer direkten B2B-Verbindung über den freigegebenen Teams-Kanal zur Verfügung stehen, finden Sie unter Chat, Teams, Kanäle und Apps in Microsoft Teams.

Azure AD B2C

Azure AD B2C ist eine CIAM-Lösung (Customer Identity and Access Management, Kundenidentitäts- und Zugriffsverwaltung), mit der Sie User Journeys für Consumer- und Kunden-Apps erstellen können. Unternehmen oder Entwickler, die kundenorientierte Apps erstellen, können diese mithilfe von Azure AD B2C für Millionen von Consumern, Kunden oder Bürgern skalieren. Entwickler können Azure AD B2C als umfassend ausgestattetes CIAM-System für ihre Anwendungen nutzen.

Mit Azure AD B2C können sich Kunden mit einer bereits eingerichteten Identität (z. B. Facebook oder Gmail) anmelden. Sie können vollständig anpassen und steuern, wie sich Kunden bei Nutzung Ihrer Anwendungen registrieren, anmelden und ihre Profile verwalten.

Auch wenn Azure AD B2C auf derselben Technologie wie Microsoft Entra External ID basiert, handelt es sich um einen separaten Dienst mit einigen Unterschieden bei den Features. Weitere Informationen zu den Unterschieden zwischen einem Azure AD B2C-Mandanten und einem Azure AD-Mandanten finden Sie unter Unterstützte Microsoft Entra-Features in der Dokumentation zu Azure AD B2C.

Vergleich der External ID-Featuresätze

Die folgende Tabelle enthält einen detaillierten Vergleich der Szenarien, die mit Microsoft Entra External ID möglich sind. In B2B-Szenarien ist jeder, der nicht in Ihre Microsoft Entra-Organisation eingebunden ist, ein externer Benutzer.

| B2B-Zusammenarbeit | Direkte B2B-Verbindung | Azure AD B2C | |

|---|---|---|---|

| Primäres Szenario | Sie arbeiten mit externen Benutzern zusammen, indem Sie ihnen ermöglichen, ihre bevorzugte Identität zu verwenden, um sich bei Ressourcen in Ihrer Microsoft Entra-Organisation anzumelden. Dies ermöglicht Zugriff auf Microsoft-Anwendungen oder Ihre eigenen Anwendungen zuzugreifen (SaaS-Apps, selbstentwickelte Apps usw.). Beispiel: Sie laden einen externen Benutzer ein, sich bei Ihren Microsoft-Anwendungen anzumelden oder ein Gastmitglied in Teams zu werden. |

Arbeiten Sie mit Benutzern aus anderen Microsoft Entra-Organisationen zusammen, indem Sie eine gegenseitige Verbindung herstellen. Dies ist derzeit mit freigegebenen Teams-Kanälen möglich, auf die externe Benutzer in ihren eigenen Instanzen von Teams zugreifen können. Beispiel: Fügen Sie einen externen Benutzer zu einem freigegebenen Teams-Kanal hinzu, der einen Bereich zum Chatten, Anrufen und Freigeben von Inhalten umfasst. |

Sie veröffentlichen Apps für Consumer und Kunden mithilfe von Azure AD B2C-Identitätsfunktionen. Dies ermöglicht die Identitäts- und Zugriffsverwaltung für moderne SaaS- oder benutzerdefinierte Apps (keine Microsoft-Erstanbieter-Apps). |

| Vorgesehen für | Zusammenarbeit mit Geschäftspartnern aus externen Organisationen wie Lieferanten, Partner und Zulieferer. Diese Benutzer verfügen möglicherweise über die Microsoft Entra-ID oder verwaltete IT. | Zusammenarbeit mit Geschäftspartnern aus externen Organisationen, die Microsoft Entra ID verwenden, wie Lieferanten, Partner und Zulieferer. | Kunden Ihres Produkts. Diese Benutzer werden in einem separaten Microsoft Entra-Verzeichnis verwaltet. |

| Benutzerverwaltung | B2B Collaboration-Benutzer werden im gleichen Verzeichnis verwaltet wie Mitarbeiter, sind aber üblicherweise als Gastbenutzer gekennzeichnet. Gastbenutzer können genau wie Mitarbeiter verwaltet und beispielsweise den gleichen Gruppen hinzugefügt werden. Anhand von mandantenübergreifende Zugriffseinstellungen kann festgelegt werden, welche Benutzer Zugriff auf B2B Collaboration haben. | In Ihrem Microsoft Entra-Verzeichnis wird kein Benutzerobjekt erstellt. Mandantenübergreifende Zugriffseinstellungen bestimmen, welche Benutzer Zugriff auf die B2B-Zusammenarbeit haben. Direkte Verbindung. Benutzer freigegebener Kanäle können in Teams verwaltet werden, und der Zugriff der Benutzer wird durch die Richtlinien des freigegebenen Teams-Kanals bestimmt. | Benutzerobjekte werden für Consumerbenutzer in Ihrem Azure AD B2C-Verzeichnis erstellt. Sie werden getrennt vom Verzeichnis für Mitarbeiter und Partner (sofern vorhanden) der Organisation verwaltet. |

| Unterstützte Identitätsanbieter | Externe Benutzer können für die Zusammenarbeit Geschäfts-, Schul- oder Unikonten, eine beliebige E-Mail-Adresse, SAML- und WS-Fed-basierte Identitätsanbieter sowie Social Media-Identitätsanbieter wie z. B. Gmail und Facebook verwenden. | Externe Benutzer arbeiten mithilfe von Microsoft Entra ID-Geschäftskonten oder -Schulkonten zusammen. | Consumerbenutzer mit lokalen Anwendungskonten (beliebige E-Mail-Adresse, Benutzername oder Telefonnummer), Microsoft Entra ID, verschiedene unterstützte Social Media-Identitäten sowie Benutzer mit Unternehmensidentität und behördlich ausgegebener Identität über einen SAML/WS-Fed-Identitätsanbieterverbund. |

| Einmaliges Anmelden (Single Sign-On, SSO) | Einmaliges Anmelden für alle Microsoft Entra verbundenen Apps wird unterstützt. Beispielsweise können Sie den Zugriff auf Microsoft 365 oder lokale Apps und auf andere SaaS-Apps wie z. B. Salesforce oder Workday bereitstellen. | SSO bei einem freigegebenen Teams-Kanal. | Einmaliges Anmelden bei Kunden-Apps innerhalb der Azure AD B2C-Mandanten wird unterstützt. Einmaliges Anmelden bei Microsoft 365 oder anderen SaaS-Apps von Microsoft wird nicht unterstützt. |

| Lizenzierung und Abrechnung | Basierend auf monatlich aktiven Benutzern (MAU), B2B Collaboration- und Azure AD B2C-Benutzer eingeschlossen. Erfahren Sie mehr über die External ID-Preise und das Einrichten der Abrechnung für B2B. | Basierend auf monatlich aktiven Benutzern (MAU), B2B-Zusammenarbeitsbenutzer, Benutzer mit direkten B2B-Verbindungen und Azure AD B2C-Benutzer eingeschlossen. Erfahren Sie mehr über die External ID-Preise und das Einrichten der Abrechnung für B2B. | Basierend auf monatlich aktiven Benutzern (MAU), B2B Collaboration- und Azure AD B2C-Benutzer eingeschlossen. Erfahren Sie mehr über die External ID-Preise und das Einrichten der Abrechnung für Azure AD B2C. |

| Sicherheitsrichtlinie und Compliance | Wird von der Hostorganisation/einladenden Organisation verwaltet (beispielsweise über Richtlinien für den bedingten Zugriff und mithilfe von mandantenübergreifenden Zugriffseinstellungen). | Wird von der Hostorganisation/einladenden Organisation verwaltet (beispielsweise über Richtlinien für den bedingten Zugriff und mithilfe von mandantenübergreifenden Zugriffseinstellungen). Weitere Informationen finden Sie auch in der Teams-Dokumentation. | Wird von der Organisation über Bedingten Zugriff und Identity Protection verwaltet. |

| Mehrstufige Authentifizierung | Wenn Einstellungen für eingehende Vertrauensstellungen so konfiguriert sind, dass MFA-Ansprüche vom Basismandanten des Benutzers akzeptiert werden, und MFA-Richtlinien im Basismandanten des Benutzers bereits erfüllt wurden, kann sich der externe Benutzer anmelden. Wenn die MFA-Vertrauensstellung nicht aktiviert ist, wird dem Benutzer eine MFA-Abfrage von der Ressourcenorganisation vorgelegt. Weitere Informationen zu MFA für Microsoft Entra externe Benutzer. | Wenn Einstellungen für eingehende Vertrauensstellungen so konfiguriert sind, dass MFA-Ansprüche vom Basismandanten des Benutzers akzeptiert werden, und MFA-Richtlinien im Basismandanten des Benutzers bereits erfüllt wurden, kann sich der externe Benutzer anmelden. Wenn die MFA-Vertrauensstellung nicht aktiviert ist und Richtlinien für bedingten Zugriff eine MFA erfordern, wird der Zugriff des Benutzers auf Ressourcen blockiert. Sie müssen Ihre Einstellungen für eingehende Vertrauensstellungen so konfigurieren, dass MFA-Ansprüche von der Organisation akzeptiert werden. Weitere Informationen zu MFA für Microsoft Entra externe Benutzer. | Lässt sich direkt in Microsoft Entra mehrstufige Authentifizierung integrieren. |

| Microsoft-Cloudeinstellungen | Unterstützt. | Nicht unterstützt. | Nicht zutreffend. |

| Berechtigungsverwaltung | Unterstützt. | Wird nicht unterstützt. | Nicht zutreffend. |

| Branchenspezifische Apps | Unterstützt. | Wird nicht unterstützt. Es können nur Apps gemeinsam genutzt werden, die für die direkte B2B-Verbindung aktiviert sind (derzeit sind es freigegebene Teams Connect-Kanäle). | Funktioniert mit der RESTful-API. |

| Bedingter Zugriff | Wird von der Hostorganisation/einladenden Organisation verwaltet. Weitere Informationen zu Richtlinien für bedingten Zugriff. | Wird von der Hostorganisation/einladenden Organisation verwaltet. Weitere Informationen zu Richtlinien für bedingten Zugriff. | Wird von der Organisation über Bedingten Zugriff und Identity Protection verwaltet. |

| Branding | Das Branding der Hostorganisation/einladenden Organisation wird verwendet. | Für Anmeldebildschirme wird das Branding der Basisorganisation des Benutzers verwendet. Im freigegebenen Kanal wird das Branding der Ressourcenorganisation verwendet. | Vollständig anpassbares Branding pro Anwendung oder Organisation. |

| Weitere Informationen | Dokumentation | Dokumentation | Produktseite, Dokumentation |

Basierend auf den Anforderungen Ihrer Organisation können Sie die mandantenübergreifende Synchronisierung in Organisationen mit mehreren Mandanten verwenden. Weitere Informationen zu diesem neuen Feature finden Sie in der Dokumentation zu Organisationen mit mehreren Mandanten und im Featurevergleich.

Verwalten von Features für External ID

Microsoft Entra B2B Collaboration und B2B Direct Connect sind Features von Microsoft Entra External ID und werden im Azure-Portal über den Microsoft Entra-Dienst verwaltet. Um die Zusammenarbeit in ein- und ausgehender Richtung zu steuern, können Sie eine Kombination von mandantenübergreifenden Zugriffseinstellungen und Einstellungen für die externe Zusammenarbeit verwenden.

Mandantenübergreifende Zugriffseinstellungen

Mandantenübergreifende Zugriffseinstellungen bieten die Möglichkeit, die B2B-Zusammenarbeit und direkte B2B-Verbindungen mit anderen Microsoft Entra-Organisationen zu verwalten. Sie können festlegen, wie andere Microsoft Entra-Organisationen mit Ihnen zusammenarbeiten (eingehender Zugriff) und wie Ihre Benutzer mit anderen Microsoft Entra-Organisationen zusammenarbeiten (ausgehender Zugriff). Dank einer präzisen Steuerung können Sie festlegen, welche Personen, Gruppen und Apps – sowohl in Ihrem Unternehmen als auch in externen Microsoft Entra-Organisationen – in der B2B-Zusammenarbeit und direkten B2B-Verbindungen teilnehmen können. Darüber hinaus können Sie den Multi-Faktor-Ansprüchen und Geräteansprüchen (Ansprüche von konformen Geräten und von Microsoft Entra Hybrid Join-Geräten) von anderen Microsoft Entra-Organisationen vertrauen.

Standardeinstellungen für den mandantenübergreifenden Zugriff bestimmen Ihre Grundeinstellungen für eingehenden und ausgehenden Datenverkehr für die B2B-Zusammenarbeit und direkte B2B-Verbindungen. Anfänglich sind die Standardeinstellungen so konfiguriert, dass jede ein- und ausgehende B2B-Zusammenarbeit mit anderen Microsoft Entra-Organisationen zugelassen wird und direkte B2B-Verbindungen mit allen Microsoft Entra-Organisationen blockiert werden. Sie können diese Grundeinstellungen ändern, um Ihre eigene Standardkonfiguration zu erstellen.

Organisationsspezifische Zugriffseinstellungen ermöglichen es Ihnen, individuelle Einstellungen für einzelne Microsoft Entra-Organisationen zu konfigurieren. Sobald Sie eine Organisation hinzufügen und Ihre mandantenübergreifenden Zugriffseinstellungen für diese Organisation anpassen, haben diese Einstellungen Vorrang vor den Standardeinstellungen. Sie können beispielsweise die B2B-Zusammenarbeit und direkte B2B-Verbindungen mit allen externen Organisationen standardmäßig deaktivieren, diese Features jedoch nur für Fabrikam aktivieren.

Weitere Informationen finden Sie unter Mandantenübergreifender Zugriff in Microsoft Entra External ID.

Microsoft Entra ID verfügt über ein Feature für Organisationen mit mehreren Mandanten mit der Bezeichnung „mandantenübergreifende Synchronisierung“, das eine nahtlose Zusammenarbeit über Microsoft Entra-Mandanten hinweg ermöglicht. Die Einstellungen für die mandantenübergreifende Synchronisierung werden unter den organisationsspezifischen Zugriffseinstellungen konfiguriert. Weitere Informationen zu Organisationen mit mehreren Mandanten und zur mandantenübergreifenden Synchronisierung finden Sie in der Dokumentation zu Organisationen mit mehreren Mandanten.

Microsoft-Cloudeinstellungen für die B2B-Zusammenarbeit

Microsoft Azure-Clouddienste sind in separaten nationalen Clouds verfügbar, die physische isolierte Instanzen von Azure sind. Zunehmend finden Organisationen die Notwendigkeit, mit Organisationen und Benutzern über globale Cloud- und nationale Cloudgrenzen hinweg zusammenzuarbeiten. Mit Microsoft-Cloudeinstellungen können Sie eine bidirektionale B2B-Zusammenarbeit zwischen den folgenden Microsoft Azure-Clouds einrichten:

- Globale Microsoft Azure-Cloud und Microsoft Azure Government

- Microsoft Azure globale Cloud and Microsoft Azure operated by 21Vianet

Zum Einrichten der B2B-Zusammenarbeit zwischen Mandanten in verschiedenen Clouds müssen beide Mandanten ihre Microsoft-Cloudeinstellungen konfigurieren, um die Zusammenarbeit mit der anderen Cloud zu ermöglichen. Anschließend muss jeder Mandant den eingehenden und ausgehenden Mandantenzugriff mit dem Mandanten in der anderen Cloud konfigurieren. Weitere Informationen finden Sie unter Microsoft-Cloudeinstellungen.

Einstellungen für externe Zusammenarbeit

Die Einstellungen für die externe Zusammenarbeit legen fest, ob Ihre Benutzer Einladungen zur B2B-Zusammenarbeit an externe Benutzer senden können und welche Zugriffsrechte Gastbenutzer auf Ihr Verzeichnis haben. Diese Einstellungen ermöglichen Ihnen Folgendes:

Festlegen von Berechtigungen für Gastbenutzer. Steuern Sie, welche externen Gastbenutzer*innen in Ihrem Microsoft Entra-Verzeichnis angezeigt werden können. Sie können zum Beispiel die Anzeige von Gruppenmitgliedschaften für Gastbenutzer einschränken oder Gastbenutzern nur die Anzeige ihrer eigenen Profilinformationen erlauben.

Angeben, wer Gäste einladen kann. Standardmäßig können alle Benutzer in Ihrem Unternehmen, B2B Collaboration-Gastbenutzer eingeschlossen, externe Benutzer zur B2B-Zusammenarbeit einladen. Wenn Sie die Möglichkeit zum Versenden von Einladungen einschränken möchten, können Sie die Funktion für alle Benutzer aktivieren bzw. deaktivieren oder auf bestimmte Rollen beschränken.

Zulassen oder Blockieren von Domänen. Wählen Sie, ob Einladungen für die von Ihnen angegebenen Domänen zugelassen oder abgelehnt werden sollen. Ausführliche Informationen finden Sie unter Zulassen oder Blockieren von Domänen.

Weitere Informationen finden Sie unter Konfigurieren von Einstellungen für die externe B2B-Zusammenarbeit.

Zusammenwirken der Einstellungen für externe Zusammenarbeit und mandantenübergreifenden Zugriff

Die Einstellungen für die externe Zusammenarbeit funktionieren auf der Einladungsebene, während die Einstellungen für den mandantenübergreifenden Zugang auf der Authentifizierungsebene angewendet werden.

Mandantenübergreifende Zugriffseinstellungen und Einstellungen für die externe Zusammenarbeit werden genutzt, um zwei verschiedene Aspekte der B2B-Zusammenarbeit zu verwalten. Die Einstellungen für den mandantenübergreifenden Zugriff steuern, ob sich Benutzer bei externen Microsoft Entra-Mandanten authentifizieren können, und sie gelten sowohl für die eingehende als auch für die ausgehende B2B-Zusammenarbeit. Im Gegensatz dazu steuern die Einstellungen für die externe Zusammenarbeit, welche Ihrer Benutzer Einladungen zur B2B-Zusammenarbeit an externe Benutzer aus beliebigen Organisationen senden dürfen.

Wenn Sie eine B2B-Zusammenarbeit mit einer bestimmten externen Microsoft Entra-Organisation in Erwägung ziehen, sollten Sie prüfen, ob Ihre mandantenübergreifenden Zugriffseinstellungen eine B2B-Zusammenarbeit mit dieser Organisation zulassen und ob Ihre Einstellungen für die externe Zusammenarbeit es den Benutzern erlauben, Einladungen an die Domäne dieser Organisation zu senden. Hier sehen Sie einige Beispiele:

Beispiel 1: Sie haben zu einem früheren Zeitpunkt

adatum.com(eine Microsoft Entra-Organisation) zur Liste der blockierten Domänen in Ihren Einstellungen für die externe Zusammenarbeit hinzugefügt, aber Ihre mandantenübergreifenden Zugriffseinstellungen ermöglichen eine B2B-Zusammenarbeit für alle Microsoft Entra-Organisationen. In diesem Fall gilt die restriktivste Einstellung. Ihre Einstellungen für die externe Zusammenarbeit verhindern, dass Ihre Benutzer Einladungen an Benutzer inadatum.comsenden können.Beispiel 2: Sie lassen in Ihren mandantenübergreifenden Zugriffseinstellungen die B2B-Zusammenarbeit mit Fabrikam zu, fügen dann aber in Ihren Einstellungen für die externe Zusammenarbeit

fabrikam.comzu den blockierten Domänen hinzu. Ihre Benutzer können keine neuen Fabrikam-Gastbenutzer einladen, aber vorhandene Fabrikam-Gastbenutzer können die B2B-Zusammenarbeit weiterhin nutzen.

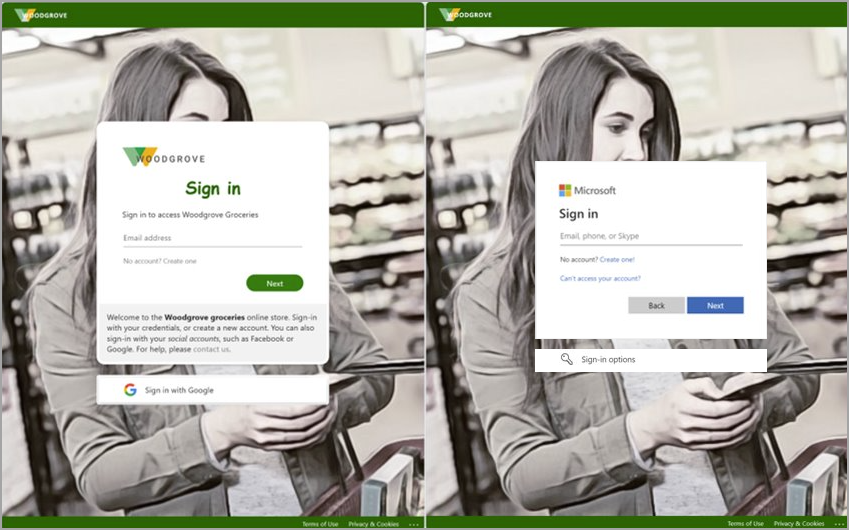

Für Endbenutzer der B2B-Zusammenarbeit, die mandantenübergreifende Anmeldungen durchführen, wird das Branding des Basismandanten angezeigt, auch wenn kein benutzerdefiniertes Branding angegeben ist. Im folgenden Beispiel wird das Unternehmensbranding für Woodgrove Groceries auf der linken Seite angezeigt. Im Beispiel auf der rechten Seite wird das Standardbranding für den Basismandanten des Benutzers angezeigt.

Azure Active Directory B2C-Verwaltung

Azure AD B2C ist ein separates consumerbasiertes Verzeichnis, das Sie im Azure-Portal über den Azure AD B2C-Dienst verwalten. Jeder Azure AD B2C-Mandant ist eigenständig und getrennt von anderen Microsoft Entra ID- und Azure AD B2C-Mandanten. Das Azure AD B2C-Portal ähnelt Microsoft Entra ID, aber es gibt wichtige Unterschiede, wie z. B. die Möglichkeit, die User Journey über das Identity Experience Framework anzupassen.

Weitere Informationen zum Konfigurieren und Verwalten von Azure AD B2C finden Sie in der Azure AD B2C-Dokumentation.

Verwandte Microsoft Entra Technologien

Es gibt verschiedene Microsoft Entra-Technologien, die mit der Zusammenarbeit mit externen Benutzern und Organisationen in Beziehung stehen. Berücksichtigen Sie diese zusätzlichen Features bei der Gestaltung Ihres External ID-Modells für die Zusammenarbeit.

Microsoft Entra-Berechtigungsverwaltung für die B2B-Gastbenutzerregistrierung

Als einladende Organisation wissen Sie möglicherweise im Vorfeld nicht, welche externen Mitarbeiter Zugriff auf Ihre Ressourcen benötigen. Benutzer von Partnerunternehmen müssen sich selbstständig registrieren können, und die Registrierung muss Richtlinien unterliegen, die von Ihnen gesteuert werden. Wenn Sie Benutzern aus anderen Organisationen die Möglichkeit geben möchten, Zugriff anzufordern und nach Genehmigung mit einem Gastkonto ausgestattet und Gruppen, Anwendungen und SharePoint Online-Websites zugewiesen zu werden, können Sie mithilfe der Microsoft Entra-Berechtigungsverwaltung Richtlinien konfigurieren, die den Zugriff für externe Benutzer verwalten.

Microsoft Entra Microsoft Graph-API für B2B Collaboration

Für das Erstellen und Verwalten von External ID-Features stehen Microsoft Graph-APIs zur Verfügung.

API für mandantenübergreifende Zugriffseinstellungen: Mit der Microsoft Graph-API für den mandantenübergreifenden Zugriff können Sie programmgesteuert dieselben Richtlinien für die B2B-Zusammenarbeit und direkte B2B-Verbindungen erstellen, die auch im Azure-Portal konfigurierbar sind. Mithilfe der API können Sie Richtlinien für die ein- und ausgehende Zusammenarbeit einrichten, um Funktionen für alle Benutzer standardmäßig zuzulassen oder zu sperren und den Zugriff auf bestimmte Organisationen, Gruppen, Benutzer und Anwendungen zu beschränken. Die API ermöglicht es Ihnen zudem, MFA-Ansprüche und Geräteansprüche (Ansprüche von konformen Geräten und von Microsoft Entra Hybrid Join-Geräten) von anderen Microsoft Entra-Organisationen akzeptieren.

Einladungs-Manager für die B2B-Zusammenarbeit: Mithilfe der Einladungs-Manager-API von Microsoft Graph können Sie Ihre eigene Onboardingfunktionalität für B2B-Gastbenutzer erstellen. Sie können mit der API zum Erstellen von Einladungen beispielsweise automatisch eine angepasste Einladungs-E-Mail direkt an den B2B-Benutzer senden. Alternativ kann Ihre App die in der Erstellungsantwort zurückgegebene URL vom Typ „inviteRedeemUrl“ verwenden, um Ihre eigene Einladung (über den von Ihnen bevorzugten Kommunikationsweg) für den eingeladenen Benutzer zu erstellen.

Bedingter Zugriff

Organisationen können Richtlinien für den bedingten Zugriff für externe B2B-Zusammenarbeitsbenutzer und Benutzer einer direkten B2B-Verbindung auf die gleiche Weise erzwingen wie für Vollzeitmitarbeiter und Mitglieder der Organisation. Bei mandantenübergreifenden Microsoft Entra-Szenarien können Sie – falls Ihre Richtlinien für den bedingten Zugriff MFA- oder Gerätekonformität erfordern – jetzt MFA- und Gerätekonformitätsansprüchen der eigenen Organisation eines externen Benutzers vertrauen. Wenn die Vertrauenseinstellungen aktiviert sind, prüft Microsoft Entra IDwährend der Authentifizierung die Anmeldeinformationen eines Benutzers auf einen MFA-Anspruch oder eine Geräte-ID, um festzustellen, ob die Richtlinien bereits erfüllt wurden. Falls ja, wird dem externen Benutzer eine nahtlose Anmeldung bei Ihrer gemeinsam genutzten Ressource ermöglicht. Andernfalls wird eine MFA- oder Geräteaufforderung im eigenen Mandanten des Benutzers initiiert. Erfahren Sie mehr über den Authentifizierungsablauf und den bedingten Zugriff für externe Benutzer.

Mehrinstanzenfähige Anwendungen

Wenn Sie vielen Organisationen eine SaaS-Anwendung (Software-as-a-Service) anbieten, können Sie Ihre Anwendung so konfigurieren, dass Anmeldungen von beliebigen Microsoft Entra-Mandanten akzeptiert werden. Diese Konfiguration wird aufgerufen, um Ihre Anwendung mehrinstanzenfähig zu machen. Benutzer eines Microsoft Entra-Mandanten können sich bei Ihrer Anwendung anmelden, nachdem sie zugestimmt haben, ihr Konto mit Ihrer Anwendung zu verwenden. Weitere Informationen finden Sie unter Aktivieren von Anmeldungen von mehreren Mandanten.

Mehrmandantenfähige Organisationen

Eine mehrmandantenfähige Organisation ist eine Organisation, die über mehr als eine Instanz von Microsoft Entra ID verfügt. Es gibt verschiedene Gründe für die Verwendung mehrerer Mandanten, z. B. die Verwendung mehrerer Clouds oder unterschiedlicher geografischer Regionen. Organisationen mit mehreren Mandanten verwenden einen unidirektionalen Synchronisierungsdienst in Microsoft Entra ID, der als mandantenübergreifende Synchronisierung bezeichnet wird. Die mandantenübergreifende Synchronisierung ermöglicht die nahtlose Zusammenarbeit in einer Organisation mit mehreren Mandanten. Sie verbessert die Benutzerfreundlichkeit und stellt sicher, dass Benutzer*innen auf Ressourcen zugreifen können, ohne eine Einladungs-E-Mail zu erhalten und eine Einwilligungsaufforderung in jedem Mandanten akzeptieren zu müssen.