Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Dieser Artikel ist ein Begleiter zu Azure Active Directory B2C und bietet eine ausführlichere Einführung in den Dienst. Wir werden hier die primären Ressourcen, mit denen Sie im Dienst arbeiten, deren Features besprechen und erfahren, wie sie Es Ihnen ermöglichen, eine vollständige benutzerdefinierte Identitätserfahrung für Kunden in Ihren Anwendungen bereitzustellen.

Azure AD B2C-Mandant

In Azure Active Directory B2C (Azure AD B2C) stellt ein Mandant Ihre Organisation dar und ist ein Verzeichnis von Benutzern. Jeder Azure AD B2C-Mandant unterscheidet sich von anderen Azure AD B2C-Mandanten und ist von diesen getrennt. Ein Azure AD B2C-Mandant unterscheidet sich auch von einem Microsoft Entra-Mandanten, den Sie möglicherweise bereits haben.

Die primären Ressourcen, mit denen Sie in einem Azure AD B2C-Mandanten arbeiten, sind:

- Verzeichnis – Hier speichert Azure AD B2C die Anmeldeinformationen, Profildaten und Ihre Anwendungsregistrierungen.

- Anwendungsregistrierungen – Sie können Ihre Web-, Mobilen und systemeigenen Anwendungen mit Azure AD B2C registrieren, um die Identitätsverwaltung zu ermöglichen. Sie können auch alle APIs registrieren, die Sie mit Azure AD B2C schützen möchten.

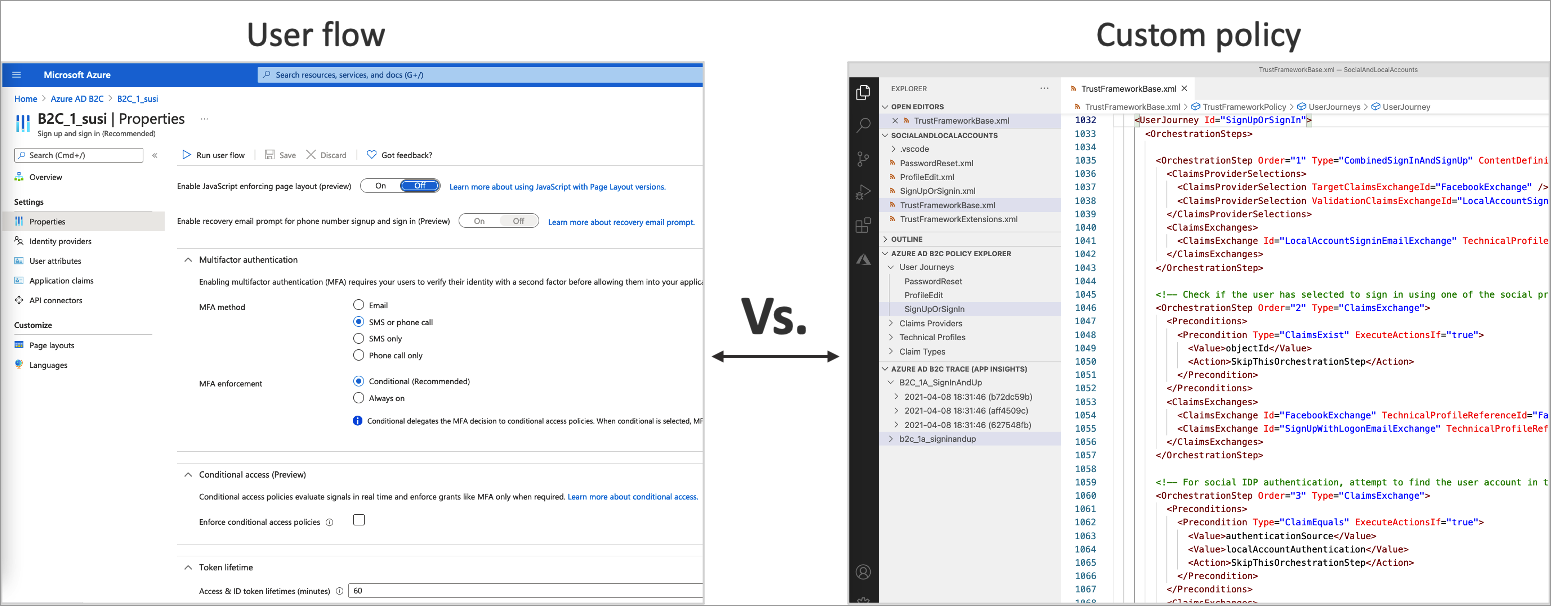

- Benutzerflüsse und benutzerdefinierte Richtlinien – Diese werden verwendet, um Identitätsoberflächen für Ihre Anwendungen mit integrierten Benutzerflüssen und vollständig konfigurierbaren benutzerdefinierten Richtlinien zu erstellen:

- Mithilfe von Benutzerabläufen können Sie allgemeine Identitätsaufgaben wie Registrierung, Anmeldung und Profilbearbeitung schnell aktivieren.

- Mit benutzerdefinierten Richtlinien können Sie komplexe Identitätsworkflows erstellen, die für Ihre Organisation, Kunden, Mitarbeiter, Partner und Bürger eindeutig sind.

-

Anmeldeoptionen – Azure AD B2C bietet verschiedene Anmelde- und Anmeldeoptionen für Benutzer Ihrer Anwendungen:

- Benutzername, E-Mail und Telefonanmeldung – Sie können Ihre lokalen Azure AD B2C-Konten konfigurieren, um die Registrierung und Anmeldung mit einem Benutzernamen, einer E-Mail-Adresse, einer Telefonnummer oder einer Kombination aus Methoden zuzulassen.

- Soziale Identitätsanbieter – Sie können sich mit sozialen Anbietern wie Facebook, LinkedIn oder X verbinden.

- Externe Identitätsanbieter – Sie können auch eine Verbindung mit Standardidentitätsprotokollen wie OAuth 2.0, OpenID Connect und mehr herstellen.

- Schlüssel – Hinzufügen und Verwalten von Verschlüsselungsschlüsseln zum Signieren und Überprüfen von Token, geheimen Clientschlüsseln, Zertifikaten und Kennwörtern.

Ein Azure AD B2C-Mandant ist die erste Ressource, die Sie erstellen müssen, um mit Azure AD B2C zu beginnen. Erfahren Sie, wie Sie Folgendes tun können:

Konten in Azure AD B2C

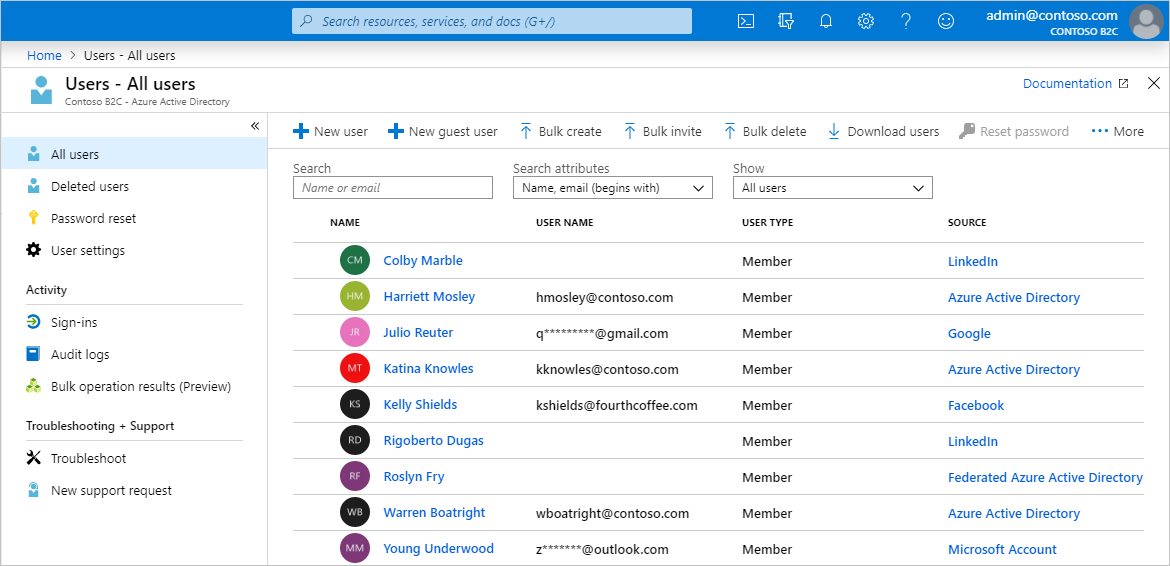

Azure AD B2C definiert mehrere Arten von Benutzerkonten. Microsoft Entra ID, Microsoft Entra B2B und Azure Active Directory B2C teilen diese Kontotypen.

- Geschäftskonto – Benutzer mit Geschäftskonten können Ressourcen in einem Mandanten verwalten und mit einer Administratorrolle auch Mandanten verwalten. Benutzer mit Geschäftskonten können neue Consumerkonten erstellen, Kennwörter zurücksetzen, Konten sperren/entsperren und Berechtigungen festlegen oder ein Konto einer Sicherheitsgruppe zuweisen.

- Gastkonto – Hierbei handelt es sich um externe Benutzer, die Sie als Gäste zu Ihrem Mandanten einladen. Ein typisches Szenario zum Einladen eines Gastbenutzers zu Ihrem Azure AD B2C-Mandanten besteht darin, Verwaltungsaufgaben zu teilen.

- Verbraucherkonto – Hierbei handelt es sich um Konten, die von Azure AD B2C-Benutzerflüssen und benutzerdefinierten Richtlinien verwaltet werden.

Abbildung: Benutzerverzeichnis innerhalb eines Azure AD B2C-Mandanten im Azure-Portal.

Verbraucherkonten

Mit einem Verbraucherkonto können sich Benutzer bei den Anwendungen anmelden, die Sie mit Azure AD B2C gesichert haben. Benutzer mit Consumerkonten können jedoch nicht auf Azure-Ressourcen zugreifen, z. B. das Azure-Portal.

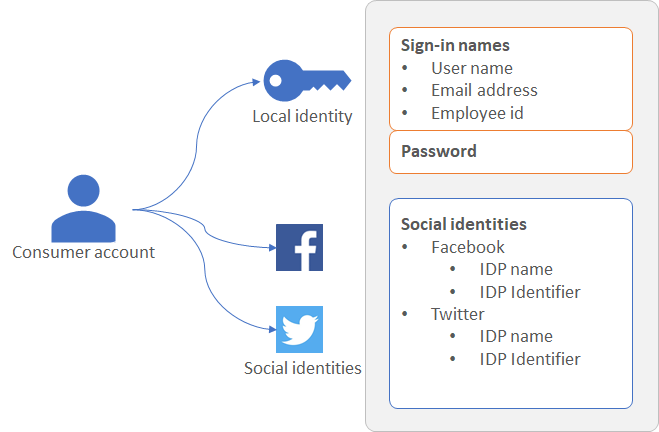

Ein Verbraucherkonto kann diesen Identitätstypen zugeordnet werden:

- Lokale Identität, wobei der Benutzername und das Kennwort lokal im Azure AD B2C-Verzeichnis gespeichert sind. Wir bezeichnen diese Identitäten häufig als "lokale Konten".

- Soziale oder Unternehmensidentitäten , bei denen die Identität des Benutzers von einem Verbundidentitätsanbieter verwaltet wird. Beispielsweise Facebook, Google, Microsoft, ADFS oder Salesforce.

Ein Benutzer mit einem Verbraucherkonto kann sich mit mehreren Identitäten anmelden. Beispielsweise Benutzername, E-Mail, Mitarbeiter-ID, Regierungs-ID und andere. Ein einzelnes Konto kann mehrere Identitäten aufweisen, sowohl lokal als auch sozial.

Abbildung: Ein einzelnes Verbraucherkonto mit mehreren Identitäten in Azure AD B2C

Weitere Informationen finden Sie unter Übersicht über Benutzerkonten in Azure Active Directory B2C.

Anmeldeoptionen für lokale Konten

Azure AD B2C bietet verschiedene Möglichkeiten, wie Sie einen Benutzer authentifizieren können. Benutzer können sich bei einem lokalen Konto anmelden, indem Sie Benutzernamen und Kennwort, die Telefonüberprüfung (auch als kennwortlose Authentifizierung bezeichnet) verwenden. In den Einstellungen des Identitätsanbieters „Lokales Konto“ ist standardmäßig die Registrierung mit E-Mail-Adresse aktiviert.

Weitere Informationen zu Anmeldeoptionen oder zum Einrichten des lokalen Kontoidentitätsanbieters.

Benutzerprofil-Attribute

Mit Azure AD B2C können Sie allgemeine Attribute von Verbraucherkontoprofilen verwalten. etwa Anzeigename, Nachname, Vorname, Ort usw.

Sie können auch das zugrunde liegende Microsoft Entra ID-Schema erweitern, um zusätzliche Informationen zu Ihren Benutzern zu speichern. Zum Beispiel: Land/Region des Wohnsitzes, bevorzugte Sprache und Voreinstellungen (z. B. ob ein Newsletter abonniert oder Multi-Faktor-Authentifizierung aktiviert werden soll). Weitere Informationen finden Sie unter:

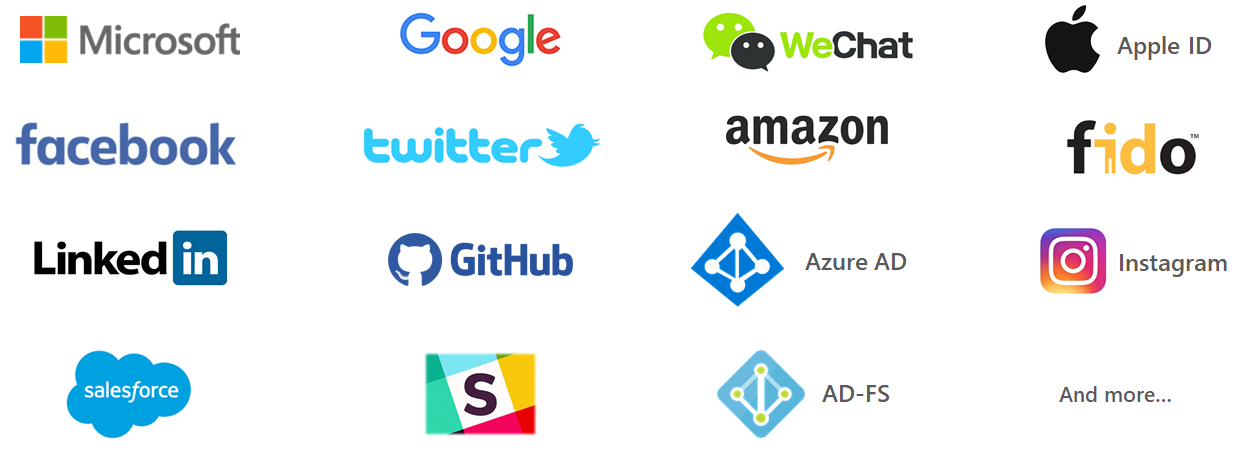

Anmelden mit externen Identitätsanbietern

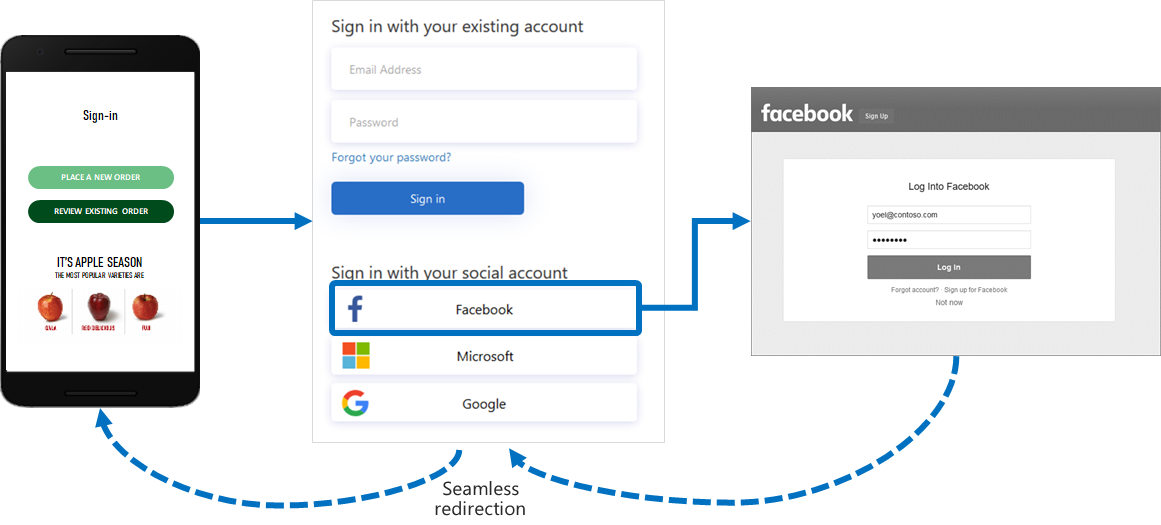

Sie können Azure AD B2C konfigurieren, um Benutzern die Anmeldung bei Ihrer Anwendung mit Anmeldeinformationen von Anbietern für soziale Netzwerke und Unternehmensidentitäten zu ermöglichen. Azure AD B2C kann mit Identitätsanbietern verbunden werden, die OAuth 1.0, OAuth 2.0, OpenID Connect und SAML-Protokolle unterstützen. Beispielsweise Facebook, Microsoft-Konto, Google, X und Active Directory-Verbunddienst (AD FS).

Mit externen Identitätsanbietern können Sie Ihren Verbrauchern die Möglichkeit bieten, sich mit ihren vorhandenen Sozialen- oder Unternehmenskonten anzumelden, ohne nur für Ihre Anwendung ein neues Konto erstellen zu müssen.

Auf der Anmelde- oder Anmeldeseite stellt Azure AD B2C eine Liste der externen Identitätsanbieter vor, die der Benutzer für die Anmeldung auswählen kann. Nachdem sie einen der externen Identitätsanbieter ausgewählt haben, werden sie zur Website des ausgewählten Anbieters umgeleitet, um den Anmeldevorgang abzuschließen. Nachdem sich der Benutzer erfolgreich angemeldet hat, wird er zur Authentifizierung des Kontos in Ihrer Anwendung an Azure AD B2C zurückgegeben.

Weitere Informationen zu Identitätsanbietern finden Sie unter Hinzufügen von Identitätsanbietern zu Ihren Anwendungen in Azure Active Directory B2C.

Identitätserfahrungen: Nutzerabläufe oder benutzerdefinierte Richtlinien

In Azure AD B2C können Sie die Geschäftslogik definieren, die Benutzer befolgen, um Zugriff auf Ihre Anwendung zu erhalten. Sie können z. B. die Reihenfolge der Schritte bestimmen, die Benutzer ausführen, wenn sie sich anmelden, sich registrieren, ihr Profil bearbeiten oder ein Kennwort zurücksetzen. Nach Abschluss der Sequenz erhält der Benutzer ein Token und erhält Zugriff auf Ihre Anwendung.

In Azure AD B2C gibt es zwei Möglichkeiten, Identitätsbenutzeroberflächen bereitzustellen:

Benutzerflüsse – Diese sind vordefinierte, integrierte, konfigurierbare Richtlinien, die wir bereitstellen, damit Sie in Minuten Anmelde-, Anmelde- und Richtlinienbearbeitungsfunktionen erstellen können.

Benutzerdefinierte Richtlinien – Mit diesen Können Sie eigene Benutzerreisen für komplexe Identitätserfahrungsszenarien erstellen.

Der folgende Screenshot zeigt die Benutzeroberfläche für Benutzerflusseinstellungen im Vergleich zu benutzerdefinierten Richtlinienkonfigurationsdateien.

Weitere Informationen zu Benutzerflüssen und benutzerdefinierten Richtlinien sowie Hilfe bei der Entscheidung, welche Methode für Ihre geschäftlichen Anforderungen am besten geeignet ist, finden Sie unter Übersicht über Benutzerflüsse und benutzerdefinierte Richtlinien.

Benutzeroberfläche

In Azure AD B2C können Sie die Identitätserfahrungen Ihrer Benutzer so gestalten, dass die angezeigten Seiten nahtlos mit dem Erscheinungsbild Ihrer Marke kombiniert werden. Sie erhalten nahezu vollständige Kontrolle über die HTML- und CSS-Inhalte, die Ihren Benutzern angezeigt werden, wenn sie die Identitätswege Ihrer Anwendung durchlaufen. Mit dieser Flexibilität können Sie marken- und visuelle Konsistenz zwischen Ihrer Anwendung und Azure AD B2C beibehalten.

Hinweis

Das Anpassen der Seiten, die von Drittanbietern gerendert werden, wenn Sie soziale Konten verwenden, ist auf die von diesem Identitätsanbieter bereitgestellten Optionen beschränkt und liegt außerhalb der Kontrolle von Azure AD B2C.

Informationen zur Anpassung der Benutzeroberfläche finden Sie unter:

- Anpassen der Benutzeroberfläche

- Anpassen der Benutzeroberfläche mit HTML-Vorlagen

- Aktivieren von JavaScript und Auswählen einer Seitenlayoutversion

Benutzerdefinierte Domäne

Sie können Ihre Azure AD B2C-Domäne in den Umleitungs-URIs für Ihre Anwendung anpassen. Mit benutzerdefinierter Domäne können Sie eine nahtlose Benutzeroberfläche erstellen, sodass die angezeigten Seiten nahtlos mit dem Domänennamen Ihrer Anwendung kombiniert werden. Aus Sicht des Benutzers verbleiben sie während des Anmeldevorgangs in Ihrer Domäne, anstatt zur Azure AD B2C-Standarddomäne .b2clogin.com umzuleiten.

Weitere Informationen finden Sie unter Aktivieren von benutzerdefinierten Domänen.

Lokalisierung

Mit der Sprachanpassung in Azure AD B2C können Sie verschiedene Sprachen entsprechend Ihren Kundenanforderungen anpassen. Microsoft bietet Lokalisierungen für 36 Sprachen, Sie können aber auch eigene Lokalisierungen für jede Sprache bereitstellen.

Erfahren Sie, wie die Lokalisierung in Der Sprachanpassung in Azure Active Directory B2C funktioniert.

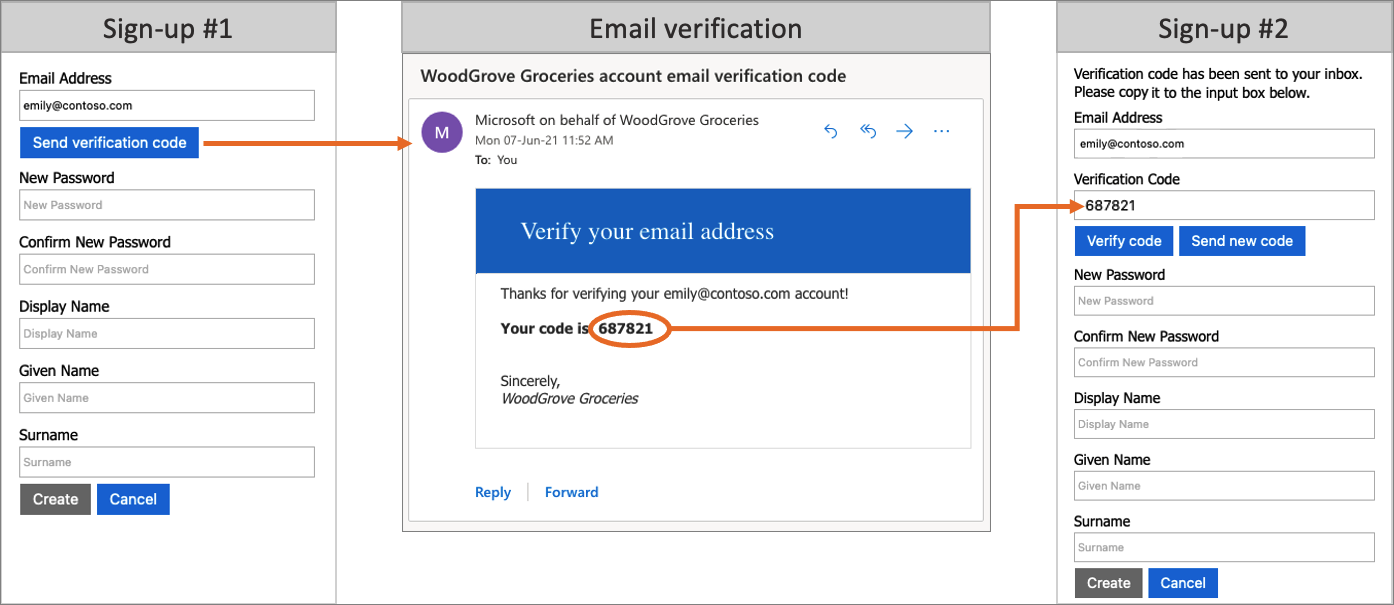

Überprüfung per E-Mail

Azure AD B2C gewährleistet gültige E-Mail-Adressen, indem Kunden sie während des Registrierungsprozesses und des Kennwortzurücksetzungsprozesses überprüfen müssen. Dies verhindert auch, dass böswillige Akteure automatisierte Prozesse verwenden, um betrügerische Konten in Ihren Anwendungen zu generieren.

Sie können die an Benutzer gesendeten E-Mails anpassen, die sich für die Verwendung Ihrer Anwendungen registrieren. Mit einem Drittanbieter-E-Mail-Anbieter können Sie Ihre eigene E-Mail-Vorlage und "Von: Adresse und Betreff" verwenden sowie Lokalisierung und benutzerdefinierte OTP-Einstellungen (Einmaliges Kennwort) unterstützen. Weitere Informationen finden Sie unter:

- Benutzerdefinierte E-Mail-Überprüfung mit Mailjet

- Benutzerdefinierte E-Mail-Überprüfung mit SendGrid

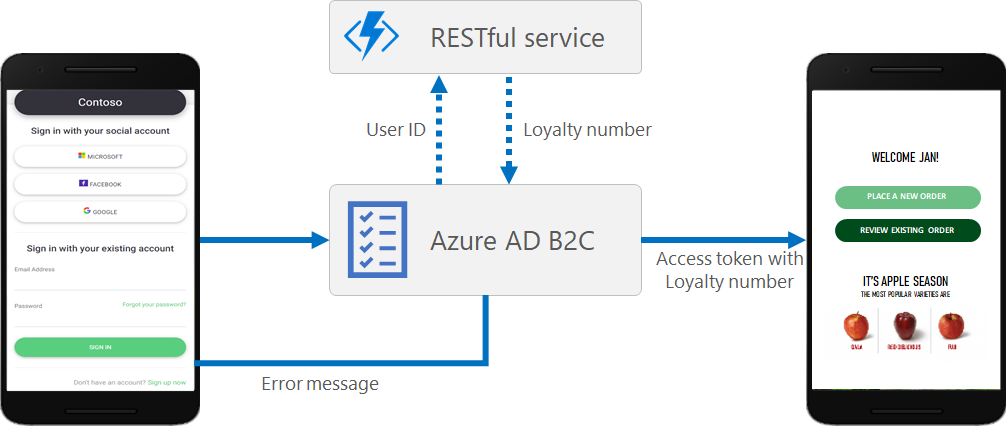

Hinzufügen ihrer eigenen Geschäftslogik und Aufrufen von RESTful-APIs

Sie können sowohl in Benutzerflows als auch in benutzerdefinierten Richtlinien eine RESTful-API integrieren. Der Unterschied besteht darin, dass Sie in Benutzerflüssen an bestimmten Stellen Anrufe tätigen, während Sie in benutzerdefinierten Richtlinien Ihre eigene Geschäftslogik zur Reise hinzufügen. Mit diesem Feature können Sie Daten aus externen Identitätsquellen abrufen und verwenden. Mit Azure AD B2C können Sie Daten mit einem RESTful-Dienst austauschen, um Folgendes zu erreichen:

- Anzeigen benutzerdefinierter benutzerfreundlicher Fehlermeldungen.

- Überprüfen Sie die Benutzereingabe, um zu verhindern, dass falsch formatierte Daten in Ihrem Benutzerverzeichnis gespeichert werden. Sie können beispielsweise die vom Benutzer eingegebenen Daten ändern, indem Sie den Vornamen großschreiben, wenn er in Kleinbuchstaben eingegeben wurde.

- Bereichern Sie Die Benutzerdaten durch eine weitere Integration in Ihre Branchenanwendung.

- Mithilfe von RESTful-Anrufen können Sie Pushbenachrichtigungen senden, Unternehmensdatenbanken aktualisieren, einen Benutzermigrationsprozess ausführen, Berechtigungen verwalten, Überwachungsdatenbanken und vieles mehr.

Treueprogramme sind ein weiteres Szenario, das durch die Unterstützung von Azure AD B2C für das Aufrufen von REST-APIs aktiviert wird. Beispielsweise kann Ihr RESTful-Dienst die E-Mail-Adresse eines Benutzers erhalten, Ihre Kundendatenbank abfragen und dann die Treuenummer des Benutzers an Azure AD B2C zurückgeben.

Die Rückgabedaten können im Verzeichniskonto des Benutzers in Azure AD B2C gespeichert werden. Anschließend können die Daten in nachfolgenden Schritten in der Richtlinie weiter ausgewertet oder in das Zugriffstoken einbezogen werden.

Sie können einen REST-API-Aufruf in einem beliebigen Schritt in einer durch eine benutzerdefinierte Richtlinie definierten Benutzerreise hinzufügen. Sie können beispielsweise eine REST-API aufrufen:

- Während der Anmeldung, kurz bevor Azure AD B2C die Anmeldeinformationen überprüft

- Unmittelbar nach der Anmeldung

- Bevor Azure AD B2C ein neues Konto im Verzeichnis erstellt

- Nachdem Azure AD B2C ein neues Konto im Verzeichnis erstellt hat

- Bevor Azure AD B2C ein Zugriffstoken ausgibt

Weitere Informationen finden Sie unter "Informationen zu API-Connectors in Azure AD B2C".

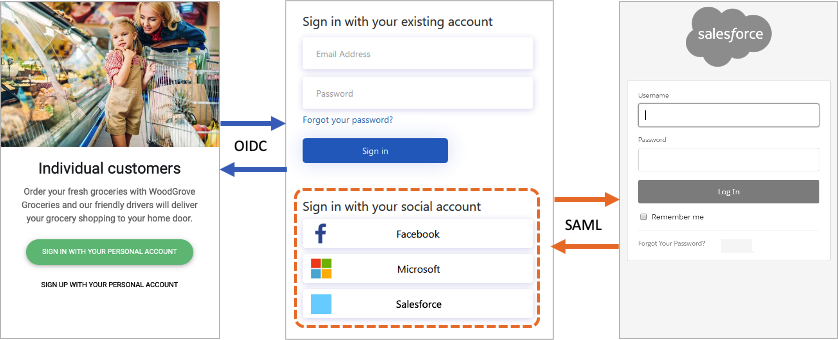

Protokolle und Token

Für Anwendungen unterstützt Azure AD B2C die OAuth 2.0-, OpenID Connect- und SAML-Protokolle für Benutzerreisen. Ihre Anwendung startet die Benutzerreise, indem Authentifizierungsanforderungen an Azure AD B2C ausgestellt werden. Das Ergebnis einer Anforderung an Azure AD B2C ist ein Sicherheitstoken, z. B. ein ID-Token, zugriffstoken oder SAML-Token. Dieses Sicherheitstoken definiert die Identität des Benutzers innerhalb der Anwendung.

Für externe Identitäten unterstützt Azure AD B2C den Partnerverbund mit allen OAuth 1.0-, OAuth 2.0-, OpenID Connect- und SAML-Identitätsanbietern.

Das folgende Diagramm zeigt, wie Azure AD B2C mithilfe verschiedener Protokolle innerhalb desselben Authentifizierungsflusses kommunizieren kann:

- Die Anwendung der vertrauenden Seite startet eine Autorisierungsanforderung für Azure AD B2C mit OpenID Connect.

- Wenn ein Benutzer der Anwendung sich mit einem externen Identitätsanbieter anmeldet, der das SAML-Protokoll verwendet, ruft Azure AD B2C das SAML-Protokoll auf, um mit diesem Identitätsanbieter zu kommunizieren.

- Nachdem der Benutzer den Anmeldevorgang mit dem externen Identitätsanbieter abgeschlossen hat, gibt Azure AD B2C das Token mithilfe von OpenID Connect an die Anwendung der vertrauenden Seite zurück.

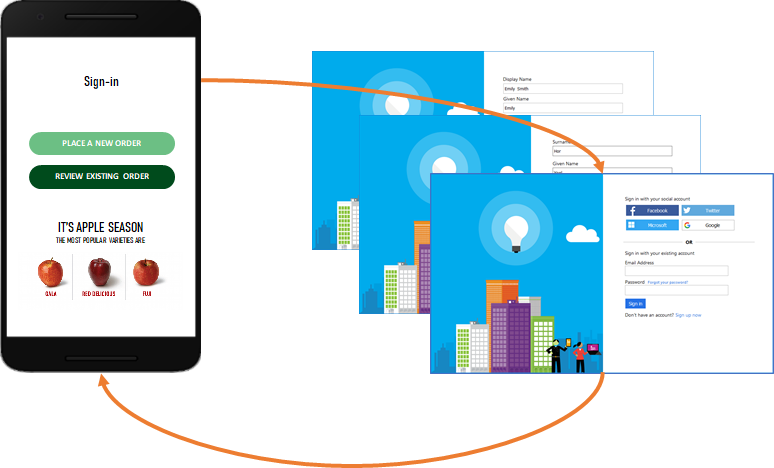

Anwendungsintegration

Wenn sich ein Benutzer bei Ihrer Anwendung anmelden möchte, initiiert die Anwendung eine Autorisierungsanforderung an einen Benutzerablauf oder einen von benutzerdefinierten Richtlinien bereitgestellten Endpunkt. Der Benutzerablauf oder die benutzerdefinierte Richtlinie definiert und steuert die Benutzererfahrung. Wenn sie einen Benutzerablauf abschließen, z. B. der Registrierungs- oder Anmeldeablauf , generiert Azure AD B2C ein Token und leitet den Benutzer dann zurück zu Ihrer Anwendung. Dieses Token ist spezifisch für Azure AD B2C und ist nicht mit dem Token zu verwechseln, das von Drittanbieter-Identitätsanbietern ausgegeben wird, wenn Social-Media-Konten verwendet werden. Informationen zur Verwendung von Drittanbietertoken finden Sie unter Übergeben eines Identitätsanbieter-Zugriffstokens an Ihre Anwendung in Azure Active Directory B2C.

Mehrere Anwendungen können denselben Benutzerfluss oder dieselbe benutzerdefinierte Richtlinie verwenden. Eine einzelne Anwendung kann mehrere Benutzerflüsse oder benutzerdefinierte Richtlinien verwenden.

Um sich beispielsweise bei einer Anwendung anzumelden, verwendet die Anwendung den Anmelde- oder Anmeldebenutzerablauf . Nachdem sich der Benutzer angemeldet hat, möchte er möglicherweise sein Profil bearbeiten, sodass die Anwendung eine weitere Autorisierungsanforderung initiiert, diesmal mithilfe des Benutzerablaufs zum Bearbeiten des Profils .

Mehrstufige Authentifizierung (MFA)

Azure AD B2C Multifactor Authentication (MFA) trägt dazu bei, den Zugriff auf Daten und Anwendungen zu schützen und gleichzeitig die Einfachheit Ihrer Benutzer zu gewährleisten. Es bietet zusätzliche Sicherheit, indem es eine zweite Form der Authentifizierung erfordert, und gewährleistet eine starke Authentifizierung durch eine Vielzahl von benutzerfreundlichen Authentifizierungsmethoden.

Ihre Benutzer können abhängig von Konfigurationsentscheidungen, die Sie als Administrator treffen können, einer MFA-Verifizierung unterzogen werden oder nicht.

Weitere Informationen finden Sie unter Aktivieren der mehrstufigen Authentifizierung in Azure Active Directory B2C.

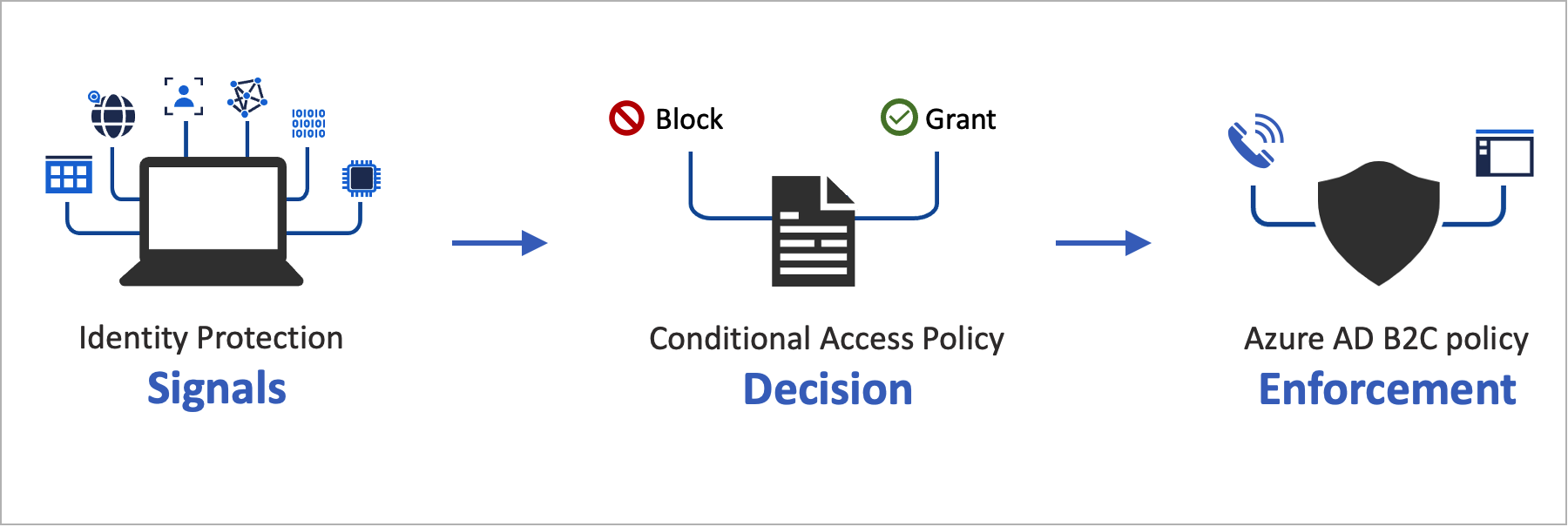

Bedingter Zugriff

Microsoft Entra ID Protection-Features zur Risikoerkennung, einschließlich riskanter Benutzer und riskanter Anmeldungen, werden automatisch in Ihrem Azure AD B2C-Mandanten erkannt und angezeigt. Sie können Richtlinien für bedingten Zugriff erstellen, die diese Risikoerkennungen verwenden, um Korrekturaktionen zu bestimmen und Organisationsrichtlinien durchzusetzen.

Azure AD B2C wertet jedes Anmeldeereignis aus und stellt sicher, dass alle Richtlinienanforderungen erfüllt sind, bevor der Benutzerzugriff gewährt wird. Benutzende oder Anmeldungen mit hohem Risiko können blockiert werden, oder es kann eine Aufforderung zur Durchführung einer bestimmten Sicherheitsmaßnahme (z. B. Multi-Faktor-Authentifizierung) angezeigt werden. Weitere Informationen finden Sie unter Identitätsschutz und bedingter Zugriff.

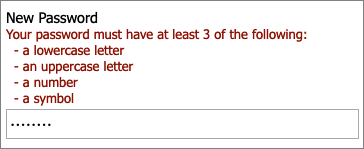

Kennwortkomplexität

Während der Registrierung oder Kennwortzurücksetzung müssen Ihre Benutzer ein Kennwort angeben, das Komplexitätsregeln erfüllt. Standardmäßig erzwingt Azure AD B2C eine Richtlinie für sichere Kennwörter. Azure AD B2C bietet auch Konfigurationsoptionen für die Angabe der Komplexitätsanforderungen der Kennwörter, die Ihre Kunden verwenden, wenn sie lokale Konten verwenden.

Weitere Informationen finden Sie unter Konfigurieren von Komplexitätsanforderungen für Kennwörter in Azure AD B2C.

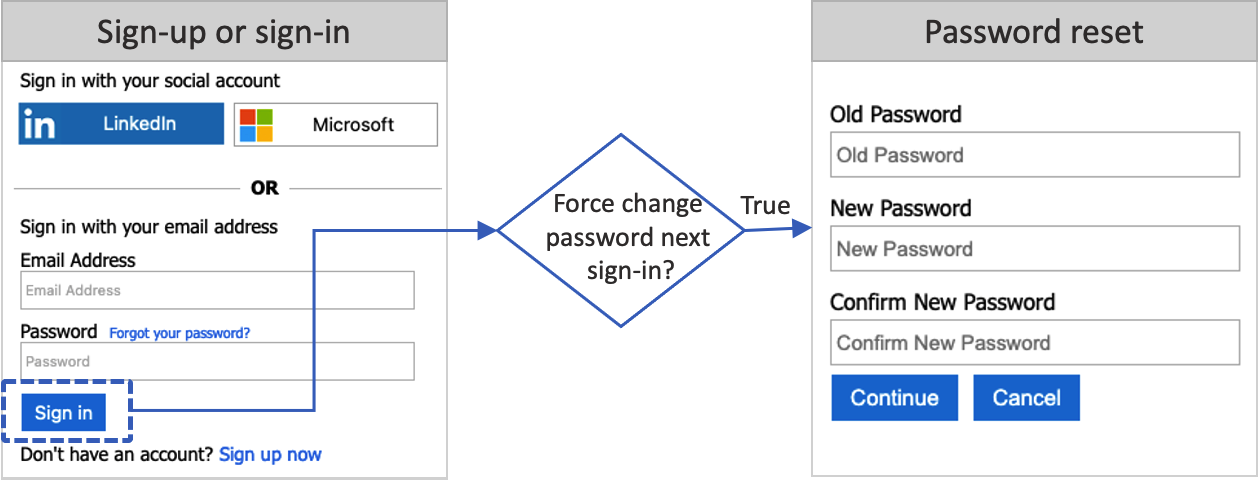

Zurücksetzen des Kennworts erzwingen

Als Azure AD B2C-Mandantenadministrator können Sie das Kennwort eines Benutzers zurücksetzen , wenn der Benutzer sein Kennwort vergessen hat. Alternativ können Sie eine Richtlinie festlegen, um Benutzer zu erzwingen, ihr Kennwort regelmäßig zurückzusetzen. Weitere Informationen finden Sie unter Einrichten eines Flows zum Erzwingen der Kennwortzurücksetzung in Azure Active Directory B2C.

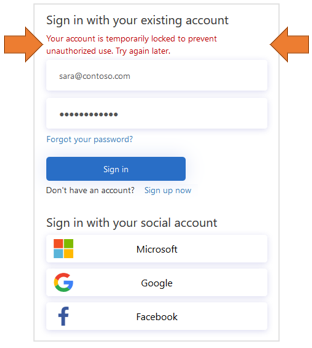

Smart Account-Sperrung

Um Brute-Force-Kennworterraten zu verhindern, verwendet Azure AD B2C eine komplexe Strategie, um Konten basierend auf der IP der Anforderung, den eingegebenen Kennwörtern und mehreren anderen Faktoren zu sperren. Die Dauer der Sperrung wird basierend auf Dem Risiko und der Anzahl der Versuche automatisch erhöht.

Weitere Informationen zum Verwalten von Kennwortschutzeinstellungen finden Sie unter Minimieren von Anmeldeinformationenangriffen in Azure AD B2C.

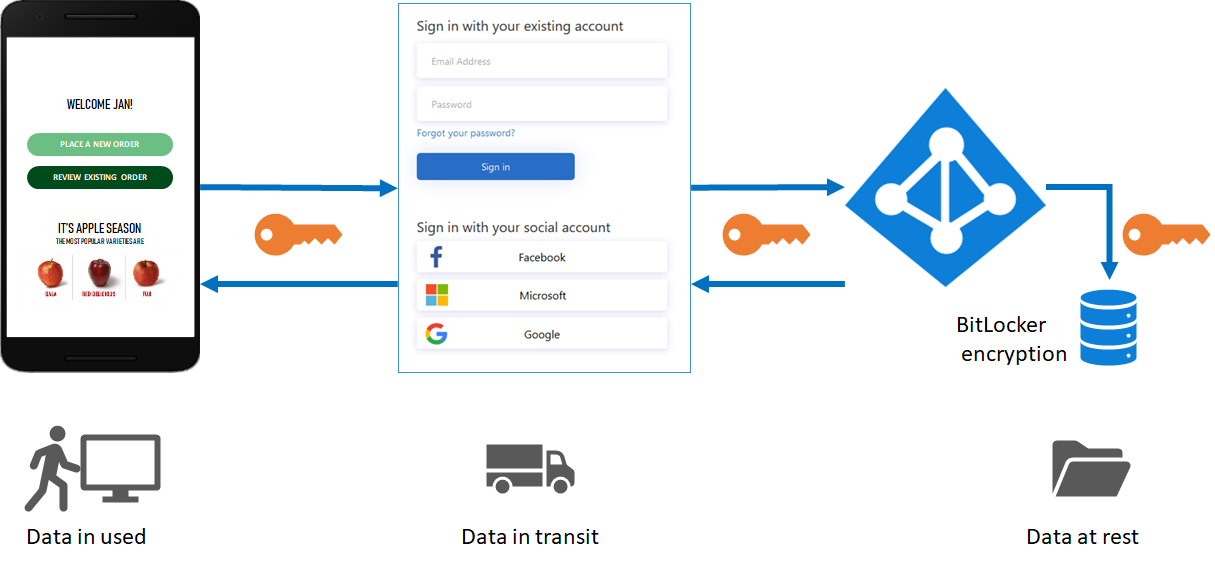

Schützen von Ressourcen und Kundenidentitäten

Azure AD B2C entspricht den im Microsoft Azure Trust Center beschriebenen Sicherheits-, Datenschutz- und anderen Verpflichtungen.

Sitzungen werden als verschlüsselte Daten modelliert, wobei der Entschlüsselungsschlüssel nur dem Azure AD B2C Security Token Service (STS) bekannt ist. Ein starker Verschlüsselungsalgorithmus, AES-192, wird verwendet. Alle Kommunikationspfade sind mit TLS für Vertraulichkeit und Integrität geschützt. Unser Sicherheitstokendienst verwendet ein EV-Zertifikat (Extended Validation) für TLS. Im Allgemeinen entschärft der Sicherheitstokendienst websiteübergreifende Skriptingangriffe (XSS), da keine nicht vertrauenswürdigen Eingaben gerendert werden.

Zugriff auf Benutzerdaten

Azure AD B2C-Mandanten teilen viele Merkmale mit Microsoft Entra-Unternehmensmandanten, die für Mitarbeiter und Partner verwendet werden. Zu den gemeinsamen Aspekten gehören Mechanismen zum Anzeigen von Administratorrollen, zum Zuweisen von Administratorrollen und zum Überwachen von Aktivitäten.

Sie können Rollen zuweisen, um zu steuern, wer bestimmte administrative Aktionen in Azure AD B2C ausführen kann, einschließlich:

- Erstellen und Verwalten aller Aspekte von Benutzerflüssen

- Erstellen und Verwalten des Attributschemas, das für alle Benutzerflüsse verfügbar ist

- Konfigurieren von Identitätsanbietern für die Verwendung in der direkten Föderation

- Erstellen und Verwalten von Vertrauensframeworkrichtlinien im Identity Experience Framework (benutzerdefinierte Richtlinien)

- Verwalten von geheimen Schlüsseln für Partnerverbund und Verschlüsselung im Identity Experience Framework (benutzerdefinierte Richtlinien)

Weitere Informationen zu Microsoft Entra-Rollen, einschließlich Der Unterstützung von Azure AD B2C-Verwaltungsrollen, finden Sie unter Administratorrollenberechtigungen in Microsoft Entra ID.

Überwachung und Protokolle

Azure AD B2C erstellt Überwachungsprotokolle, die Aktivitätsinformationen zu ihren Ressourcen, ausgestellten Token und Administratorzugriff enthalten. Sie können die Überwachungsprotokolle verwenden, um Plattformaktivitäten zu verstehen und Probleme zu diagnostizieren. Überwachungsprotokolleinträge sind bald nach der Aktivität verfügbar, die das Ereignis generiert hat.

In einem Überwachungsprotokoll, das für Ihren Azure AD B2C-Mandanten oder für einen bestimmten Benutzer verfügbar ist, finden Sie Informationen, einschließlich:

- Aktivitäten zur Autorisierung eines Benutzers für den Zugriff auf B2C-Ressourcen (z. B. ein Administrator, der auf eine Liste der B2C-Richtlinien zugreift)

- Aktivitäten im Zusammenhang mit Verzeichnisattributen, die abgerufen werden, wenn sich ein Administrator über das Azure-Portal anmeldet

- Erstellen, Lesen, Aktualisieren und Löschen (CRUD)-Vorgänge in B2C-Anwendungen

- CRUD-Vorgänge für Schlüssel, die in einem B2C-Schlüsselcontainer gespeichert sind

- CRUD-Vorgänge für B2C-Ressourcen (z. B. Richtlinien und Identitätsanbieter)

- Überprüfung von Benutzeranmeldeinformationen und Tokenausstellung

Weitere Informationen zu Überwachungsprotokollen finden Sie unter Zugreifen auf Azure AD B2C-Überwachungsprotokolle.

Nutzungsanalysen

Mit Azure AD B2C können Sie herausfinden, wann sich Personen bei Ihrer App registrieren oder anmelden, wo sich die Benutzer befinden und welche Browser und Betriebssysteme sie verwenden.

Durch die Integration von Azure Application Insights in benutzerdefinierte Azure AD B2C-Richtlinien können Sie Einblicke in die Registrierung, Anmeldung, das Kennwort-Zurücksetzen oder das Bearbeiten des Profils gewinnen. Mit solchen Kenntnissen können Sie datengesteuerte Entscheidungen für Ihre bevorstehenden Entwicklungszyklen treffen.

Weitere Informationen finden Sie unter Nachverfolgen des Benutzerverhaltens in Azure Active Directory B2C mithilfe von Application Insights.

Regionale Verfügbarkeit und Datenresidenz

Der Azure AD B2C-Dienst ist weltweit allgemein verfügbar, wobei die Option für Datenresidenz in den Regionen gilt, die unter Verfügbare Produkte nach Region angegeben sind. Die Datenresidenz wird durch das von Ihnen ausgewählte Land bzw. die Region bestimmt, wenn Sie Ihren Mandanten erstellen.

Erfahren Sie mehr über die Verfügbarkeit von Azure Active Directory B2C-Dienstregionen und die Datenhaltung und den Service Level Agreement (SLA) für Azure Active Directory B2C.

Automatisierung mithilfe der Microsoft Graph-API

Verwenden Sie die MS Graph-API, um Ihr Azure AD B2C-Verzeichnis zu verwalten. Sie können auch das Azure AD B2C-Verzeichnis selbst erstellen. Sie können Benutzer, Identitätsanbieter, Benutzerflüsse, benutzerdefinierte Richtlinien und vieles mehr verwalten.

Erfahren Sie mehr über das Verwalten von Azure AD B2C mit Microsoft Graph.

Azure AD B2C-Dienstbeschränkungen und -einschränkungen

Weitere Informationen zu Azure AD B2C-Dienstbeschränkungen und -einschränkungen

Nächste Schritte

Nachdem Sie sich nun genauer mit den Features und technischen Aspekten von Azure Active Directory B2C befasst haben: