Einrichten eines Anmeldeflows in Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

Übersicht über den Anmeldeflow

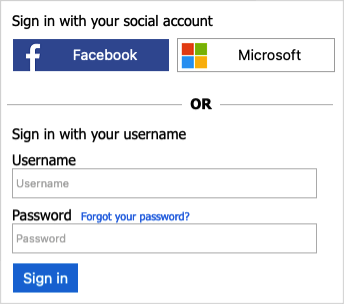

Die Anmelderichtlinie ermöglicht Benutzern Folgendes:

- Anmelden mit einem lokalen Azure AD B2C-Konto

- Benutzer können sich mit einem Social Media-Konto anmelden

- Zurücksetzen von Kennwörtern

- Benutzer können sich nicht für ein lokales Azure AD B2C-Konto registrieren. Zum Erstellen eines Kontos können Administrator*innen das Azure-Portal oder die Microsoft Graph API verwenden.

Voraussetzungen

- Wenn dies noch nicht erfolgt ist, registrieren Sie eine Webanwendung in Azure Active Directory B2C.

- Führen Sie die unter Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C beschriebenen Schritte aus.

Erstellen eines Benutzerflows für die Anmeldung

Gehen Sie wie folgt vor, um eine Anmelderichtlinie hinzuzufügen:

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

Wählen Sie unter Richtlinien die Option Benutzerflows und dann Neuer Benutzerflow aus.

Wählen Sie auf der Seite Benutzerflow erstellen den Benutzerflow Anmeldung aus.

Wählen Sie unter Version auswählen die Option Empfohlen und dann Erstellen aus. (Weitere Informationen zu Benutzerflowversionen)

Geben Sie unter Name einen Namen für den Benutzerflow ein. Beispiel: signupsignin1.

Wählen Sie unter Identitätsanbieter mindestens einen Identitätsanbieter aus:

- Wählen Sie unter Lokale Konten eine der folgenden Optionen aus: E-Mail-Anmeldung, Benutzer-ID-Anmeldung, Telefonanmeldung, Telefon-/E-Mail-Anmeldung, Benutzer-ID-/E-Mail-Anmeldung oder Keine. Weitere Informationen

- Wählen Sie unter Soziales Netzwerk als Identitätsanbieter einen der externen Anbieter für soziale oder Unternehmensidentitäten aus, die Sie eingerichtet haben. Weitere Informationen

Wenn Sie unter Mehrstufige Authentifizierung festlegen möchten, dass Benutzer ihre Identität anhand einer zweiten Authentifizierungsmethode verifizieren müssen, wählen Sie den Methodentyp und den Zeitpunkt aus, an dem die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) erzwungen werden soll. Weitere Informationen

Wenn Sie unter Bedingter Zugriff Richtlinien für bedingten Zugriff für Ihren Azure AD B2C-Mandanten konfiguriert haben und sie für diesen Benutzerflow aktivieren möchten, aktivieren Sie das Kontrollkästchen Richtlinien für bedingten Zugriff erzwingen. Sie müssen keinen Richtliniennamen angeben. Weitere Informationen

Wählen Sie unter Anwendungsansprüche die Ansprüche aus, die im Token an die Anwendung zurückgegeben werden sollen. Um eine vollständige Liste der Werte zu erhalten, wählen Sie Mehr anzeigen aus, wählen Sie die Werte aus, und klicken Sie dann auf OK.

Hinweis

Sie können auch benutzerdefinierte Attribute erstellen, die in Ihrem Azure AD B2C-Mandanten verwendet werden sollen.

Klicken Sie auf Erstellen, um den Benutzerflow hinzuzufügen. Dem Namen wird automatisch das Präfix B2C_1 vorangestellt.

Testen des Benutzerflows

- Wählen Sie den von Ihnen erstellten Benutzerflow aus, um die entsprechende Übersichtsseite zu öffnen, und wählen Sie dann Benutzerflow ausführen aus.

- Wählen Sie für Anwendung die Webanwendung webapp1 aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Klicken Sie auf Benutzerflow ausführen.

- Sie sollten sich mit dem von Ihnen (mit der Microsoft Graph-API) erstellten Konto ohne den Registrierungslink anmelden können. Das zurückgegebene Token enthält die von Ihnen ausgewählten Ansprüche.

Entfernen des Registrierungslinks

Das technische Profil SelfAsserted-LocalAccountSignin-Email ist ein sebstbestätigtes Profil, das beim Registrierungs- oder Anmeldeflow aufgerufen wird. Um den Registrierungslink zu entfernen, legen Sie die setting.showSignupLink-Metadaten auf false fest. Überschreiben Sie in der Erweiterungsdatei die technischen Profile in SelfAsserted-LocalAccountSignin-Email.

Öffnen Sie die Erweiterungsdatei Ihrer Richtlinie. Beispiel:

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Suchen Sie das Element

ClaimsProviders. Wenn das Element nicht vorhanden ist, fügen Sie es hinzu.Fügen Sie dem

ClaimsProviders-Element die folgenden Anspruchsanbieter hinzu:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Fügen Sie innerhalb des

<BuildingBlocks>-Elements die folgende ContentDefinition hinzu, um auf den Daten-URI der Version 1.2.0 (oder höher) zu verweisen:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Aktualisieren und Testen Ihrer Richtlinie

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Klicken Sie links oben im Azure-Portal auf Alle Dienste, suchen Sie nach App-Registrierungen, und wählen Sie dann diese Option aus.

- Wählen Sie Framework für die Identitätsfunktion aus.

- Wählen Sie Benutzerdefinierte Richtlinie hochladen aus, und laden Sie dann die geänderte Richtliniendatei TrustFrameworkExtensions.xml hoch.

- Wählen Sie die hochgeladene Anmelderichtlinie aus, und klicken Sie auf die Schaltfläche Jetzt ausführen.

- Sie sollten sich mit dem von Ihnen (mit der Microsoft Graph-API) erstellten Konto ohne den Registrierungslink anmelden können.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für