Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

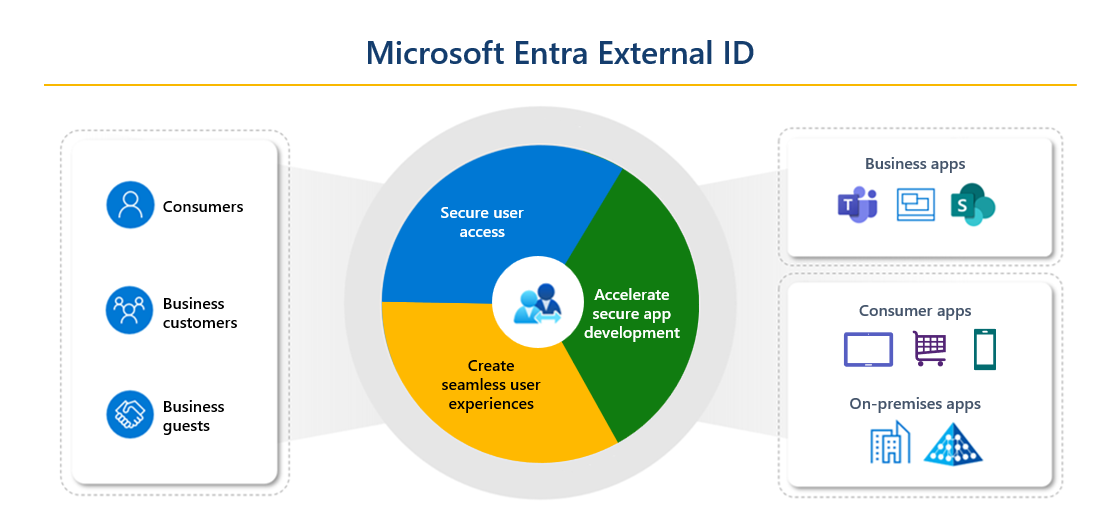

Die Microsoft Entra External ID kombiniert leistungsstarke Lösungen für das Arbeiten mit Personen außerhalb Ihrer Organisation. Mit Funktionen der externen ID können Sie externen Identitäten den sicheren Zugriff auf Ihre Apps und Ressourcen ermöglichen. Unabhängig davon, ob Sie mit externen Partnern, Verbrauchern oder Geschäftskunden zusammenarbeiten, können Benutzer ihre eigenen Identitäten mitbringen. Diese Identitäten können von Unternehmenskonten oder von Behörden ausgestellten Konten bis hin zu sozialen Netzwerken als Identitätsanbietern wie Google oder Facebook reichen.

Diese Szenarien liegen im Bereich der Microsoft Entra External ID:

Wenn Sie eine Organisation oder ein Entwickler sind, der Consumer-Apps erstellt, verwenden Sie die externe ID, um Ihrer Anwendung schnell Authentifizierung und Kundenidentitäts- und Zugriffsverwaltung (Customer Identity and Access Management, CIAM) hinzuzufügen. Registrieren Sie Ihre App, erstellen Sie benutzerdefinierte Anmeldeoberflächen, und verwalten Sie Ihre App-Benutzer in einem Microsoft Entra-Mandanten in einer externen Konfiguration. Dieser Mandant ist von Ihren Mitarbeitern und Organisationsressourcen getrennt.

Wenn Sie Ihren Mitarbeitern die Zusammenarbeit mit Geschäftspartnern und Gästen ermöglichen möchten, verwenden Sie die externe ID für die B2B-Zusammenarbeit. Ermöglichen Sie den sicheren Zugriff auf Ihre Unternehmens-Apps über Einladungs- oder Self-Service-Registrierung. Legen Sie fest, welche Zugriffsebene Gäste für den Microsoft Entra-Mandanten haben, der Ihre Mitarbeiter und Organisationsressourcen enthält, bei dem es sich um einen Mandanten in einer Mitarbeiter-Konfiguration handelt.

Die Microsoft Entra External ID ist eine flexible Lösung für Consumer-orientierte App-Entwickler, die Authentifizierung und CIAM benötigen, und Unternehmen, die eine sichere B2B-Zusammenarbeit suchen.

Sichern Ihrer Apps für Consumer und Geschäftskunden

Organisationen und Entwickler können die externe ID in einem externen Mandanten als CIAM-Lösung verwenden, wenn sie ihre Apps für Verbraucher und Geschäftskunden veröffentlichen. Sie können einen separaten Microsoft Entra-Mandanten in einer externen Konfiguration erstellen, mit dem Sie Ihre Apps und Benutzerkonten separat von Ihren Mitarbeitern verwalten können. Innerhalb dieses Mandanten können Sie benutzerdefinierte Anmeldefunktionen und Benutzerverwaltungsfunktionen ganz einfach konfigurieren:

Richten Sie Self-Service-Registrierungsabläufe ein, die die Reihe von Anmeldeschritten definieren, die Kunden befolgen, und die Anmeldemethoden, die sie verwenden können, z. B. E-Mail und Kennwort, einmalige Passcodes oder Social Media-Konten von Google oder Facebook.

Erstellen Sie ein benutzerdefiniertes Erscheinungsbild für Benutzer, die sich bei Ihren webbasierten Apps anmelden, indem Sie Unternehmensbranding-Einstellungen für Ihren Mandanten konfigurieren. Mit diesen Einstellungen können Sie Ihre eigenen Hintergrundbilder, Farben, Firmenlogos und Texte festlegen, um die Anmeldung in Ihren Apps individuell zu gestalten.

Erfassen Sie zudem während der Registrierung Informationen von Kunden, indem Sie aus einer Reihe von integrierten Benutzerattributen auswählen oder Ihre eigenen benutzerdefinierten Attribute hinzufügen.

Analyiseren Sie Benutzeraktivitäten und Bindungsdaten, um wertvolle Erkenntnisse aufzudecken, die strategische Entscheidungen unterstützen und das Geschäftswachstum fördern können.

Mit der externen ID können sich Kunden mit einer bereits vorhandenen Identität anmelden. Sie können anpassen und steuern, wie sich Kunden bei Nutzung Ihrer Anwendungen registrieren und anmelden. Da diese CIAM-Funktionen in die externe ID integriert sind, profitieren Sie auch von Microsoft Entra-Plattformfeatures wie verbesserter Sicherheit, Compliance und Skalierbarkeit.

Weitere Informationen finden Sie unter Übersicht über Microsoft Entra External ID in externen Mandanten.

Zusammenarbeit mit Geschäftsleuten

Die B2B-Zusammenarbeit mit externer ID ermöglicht Ihren Mitarbeitern die Zusammenarbeit mit externen Geschäftspartnern. Sie können beliebige Personen einladen, sich mit ihren eigenen Anmeldedaten bei Ihrer Microsoft Entra-Organisation anzumelden, damit sie auf die Apps und Ressourcen zugreifen können, die Sie für sie freigeben möchten. Verwenden Sie B2B Collaboration, wenn Sie Geschäftspartnern den Zugriff auf Ihre Office 365-Anwendungen, SaaS-Apps (Software-as-a-Service) und Branchenanwendungen ermöglichen müssen. Geschäftspartnern sind keine Anmeldeinformationen zugeordnet. Stattdessen authentifizieren sich die Benutzer bei ihrer eigenen Organisation oder ihrem Identitätsanbieter, und Ihre Organisation prüft anschließend, ob der Benutzer zur Nutzung der Gaskollaboration berechtigt ist.

Es gibt verschiedene Möglichkeiten, Geschäftspartner für die Zusammenarbeit in Ihre Organisation aufzunehmen:

Laden Sie Benutzer über ihre Microsoft Entra-Konten, Microsoft-Konten oder die von Ihnen aktivierten Social Media-Identitäten (z. B. Google) zur Zusammenarbeit ein. Ein Administrator kann das Microsoft Entra Admin Center oder PowerShell verwenden, um Benutzer zur Zusammenarbeit einzuladen. Benutzer melden sich bei den freigegebenen Ressourcen über ein einfaches Einlösungsverfahren mit ihrem Geschäfts-, Schul- oder Unikonto oder mit einem anderen E-Mail-Konto an.

Nutzen Sie Benutzerflows für die Self-Service-Registrierung, damit sich Gäste eigenständig für Anwendungen registrieren können. Die Umgebung kann angepasst werden, um die Registrierung mit einer Geschäfts-, Schul- oder Uni-Identität oder mit einer Social Media-Identität (wie Google oder Facebook) zu ermöglichen. Im Rahmen des Registrierungsprozesses können auch zusätzliche Benutzerinformationen erfasst werden.

Die Microsoft Entra-Berechtigungsverwaltung ist ein Identitätsgovernance-Feature, mit dem Organisationen Identitäten und Zugriff für externe Benutzer bedarfsgerecht verwalten können, indem sie Workflows für Zugriffsanforderungen, Zugriffszuweisungen, Überprüfungen und den Ablauf von Berechtigungen automatisieren.

Ein Benutzerobjekt wird für den Geschäftspartner im gleichen Verzeichnis wie für Ihre Mitarbeiter erstellt. Dieses Benutzerobjekt kann wie andere Benutzerobjekte in Ihrem Verzeichnis verwaltet werden, zu Gruppen hinzugefügt werden usw. Sie können dem Benutzerobjekt Berechtigungen (für die Autorisierung) zuweisen und zugleich gestatten, dass der Benutzer seine vorhandenen Anmeldedaten (für die Authentifizierung).

Sie können mandantenübergreifende Zugriffseinstellungen verwenden, um die Zusammenarbeit mit anderen Microsoft Entra-Organisationen und in Microsoft Azure-Clouds zu verwalten. Für die Zusammenarbeit mit externen Benutzern und Organisationen, die nicht in Azure AD eingebunden sind, verwenden Sie die Einstellungen für die externe Zusammenarbeit.

Was sind Mitarbeiter- und externe Mandanten?

Ein Mandant ist eine dedizierte und vertrauenswürdige Instanz von Microsoft Entra ID, welcher die Ressourcen einer Organisation enthält, einschließlich registrierter Apps und eines Verzeichnisses von Benutzern. Es gibt zwei Möglichkeiten zum Konfigurieren eines Mandanten, je nachdem, wie die Organisation den Mandanten und die Ressourcen zu nutzen gedenkt, die sie verwalten möchte:

- Eine Mitarbeiter-Mandantenkonfiguration ist ein standardmäßiger Microsoft Entra-Mandant, der Ihre Mitarbeiter, internen Geschäftsanwendungen und andere Organisationsressourcen enthält. In einem Mitarbeitermandanten können Ihre internen Benutzer mit externen Geschäftspartnern und Gästen über B2B Collaboration zusammenarbeiten.

- Eine externe Mandantenkonfiguration wird ausschließlich für Apps verwendet, die Sie für Consumer oder Geschäftskunden veröffentlichen möchten. Dieser eindeutige Mandant folgt dem standardmäßigen Microsoft Entra-Mandantenmodell, ist jedoch für Ihre Consumer-Szenarien konfiguriert. Er enthält Ihre App-Registrierungen und ein Verzeichnis von Consumer- oder Kundenkonten.

Details finden Sie unter Konfigurationen für Mitarbeiter- und externe Mandanten in Microsoft Entra External ID.

Vergleich der External ID-Featuresätze

In der folgenden Tabelle werden die Szenarien verglichen, die Sie mit der externen ID aktivieren können.

| External ID in Mitarbeitermandanten | External ID in externen Mandanten | |

|---|---|---|

| Primäres Szenario | Ermöglichen Sie es Ihren Mitarbeitern, mit Geschäftsgästen zusammenzuarbeiten. Ermöglichen Sie Gästen die Verwendung ihrer bevorzugten Identitäten, um sich bei Ressourcen in Ihrer Microsoft Entra-Organisation anzumelden. Dies ermöglicht Zugriff auf Microsoft-Anwendungen oder Ihre eigenen Anwendungen zuzugreifen (SaaS-Apps, selbstentwickelte Apps usw.). Beispiel: Sie laden einen Gast ein, sich bei Ihren Microsoft-Anwendungen anzumelden oder ein Gastmitglied in Teams zu werden. |

Veröffentlichen Sie Apps für externe Verbraucher und Geschäftskunden, die externe ID für Identitätsfunktionen verwenden. Dies ermöglicht die Identitäts- und Zugriffsverwaltung für moderne SaaS- oder benutzerdefinierte Apps (keine Microsoft-Erstanbieter-Apps). Beispiel: Erstellen einer benutzerdefinierten Anmeldeoberfläche für Benutzer Ihrer mobilen Consumer-App und Überwachen der App-Nutzung. |

| Vorgesehen für | Zusammenarbeit mit Geschäftspartnern aus externen Organisationen wie Lieferanten, Partner und Zulieferer. Diese Benutzer verfügen möglicherweise über die Microsoft Entra-ID oder verwaltete IT. | Consumer und Geschäftskunden Ihrer App. Diese Benutzer werden in einem Microsoft Entra-Mandanten verwaltet, der für externe Apps und Benutzer konfiguriert ist. |

| Benutzerverwaltung | B2B Collaboration-Benutzer werden im selben Mitarbeitermandanten verwaltet wie Mitarbeiter, sind aber üblicherweise als Gastbenutzer gekennzeichnet. Gastbenutzer können genau wie Mitarbeiter verwaltet und beispielsweise den gleichen Gruppen hinzugefügt werden. Anhand von mandantenübergreifenden Zugriffseinstellungen kann festgelegt werden, welche Benutzer Zugriff auf B2B Collaboration haben. | App-Benutzer werden in einem externen Mandanten verwaltet, den Sie für Consumer Ihrer Anwendung erstellen. Benutzer in einem externen Mandanten weisen andere Standardberechtigungen als Benutzer in einem Mitarbeitermandanten auf. Sie werden im externen Mandanten verwaltet, getrennt vom Mitarbeiterverzeichnis der Organisation. |

| Einmaliges Anmelden (Single Sign-On, SSO) | Einmaliges Anmelden für alle Microsoft Entra verbundenen Apps wird unterstützt. Beispielsweise können Sie den Zugriff auf Microsoft 365 oder lokale Apps und auf andere SaaS-Apps wie z. B. Salesforce oder Workday bereitstellen. | SSO für Apps, die im externen Mandanten registriert sind, wird unterstützt. Einmaliges Anmelden bei Microsoft 365 oder anderen SaaS-Apps von Microsoft wird nicht unterstützt. |

| Unternehmensbranding | Der Standard für die Authentifizierungsoberfläche ist das Erscheinungsbild von Microsoft. Administratoren können die Gastanmeldung mit ihrem Unternehmensbranding anpassen. | Das Standardbranding für den externen Mandanten ist neutral und enthält kein vorhandenes Microsoft-Branding. Administratoren können das Branding für die Organisation oder pro Anwendung anpassen. Weitere Informationen |

| Microsoft-Cloudeinstellungen | Unterstützt. | Nicht zutreffend. |

| Berechtigungsverwaltung | Unterstützt. | Nicht zutreffend. |

Verwandte Technologien

Es gibt verschiedene Microsoft Entra-Technologien, die mit der Zusammenarbeit mit externen Benutzern und Organisationen in Beziehung stehen. Berücksichtigen Sie diese zusätzlichen Features bei der Gestaltung Ihres External ID-Modells für die Zusammenarbeit.

Direkte B2B-Verbindung

Mit der direkten B2B-Verbindung können Sie bidirektionale Vertrauensbeziehungen mit anderen Microsoft Entra-Organisationen erstellen, um das Feature „Freigegebene Teams Connect-Kanäle“ zu aktivieren. Mit diesem Feature können sich Benutzer nahtlos bei freigegebenen Teams-Kanälen für Chats, Anrufe, Dateifreigaben und App-Freigaben anmelden. Wenn zwei Organisationen gegenseitig direkte B2B-Verbindungen aktivieren, authentifizieren sich Benutzer in ihrer eigenen Organisation und erhalten für den Zugriff ein Token von der Ressourcenorganisation. Anders als bei B2B Collaboration werden Benutzer mit direkten B2B-Verbindungen nicht als Gäste zum Mitarbeiterverzeichnis hinzugefügt. Weitere Informationen zur direkten B2B-Verbindung finden Sie unter Microsoft Entra External ID.

Nachdem Sie die direkte B2B-Verbindung mit einer externen Organisation eingerichtet haben, stehen ihnen die folgenden Teams-Funktionen für freigegebene Kanäle zur Verfügung:

Ein Besitzer eines freigegebenen Kanals kann in Teams nach zulässigen Benutzern in der externen Organisation suchen und sie zum freigegebenen Kanal hinzufügen.

Externe Benutzer können auf den freigegebenen Teams-Kanal zugreifen, ohne Organisationen wechseln oder sich mit einem anderen Konto anmelden zu müssen. In Teams kann der externe Benutzer über die Registerkarte „Dateien“ auf Dateien und Apps zugreifen. Die Richtlinien des freigegebenen Kanals bestimmen den Zugriff des Benutzers.

Sie verwenden mandantenübergreifende Zugriffseinstellungen, um Vertrauensstellungen mit anderen Microsoft Entra-Organisationen zu verwalten sowie Richtlinien für eingehende und ausgehende direkte B2B-Verbindungen zu definieren.

Ausführliche Informationen zu den Ressourcen, Dateien und Anwendungen, die den Benutzer*innen einer direkten B2B-Verbindung über den freigegebenen Teams-Kanal zur Verfügung stehen, finden Sie unter Chat, Teams, Kanäle und Apps in Microsoft Teams.

Lizenzierung und Abrechnung basieren auf monatlich aktiven Benutzern (Monthly Active Users, MAU). Erfahren Sie mehr über das Abrechnungsmodell für Microsoft Entra External ID.

Azure Active Directory B2C

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie unter "Ist Azure AD B2C weiterhin zum Kauf verfügbar?" in unseren HÄUFIG gestellten Fragen.

Azure Active Directory B2C (Azure AD B2C) ist die Legacylösung von Microsoft für Kundenidentitäts- und Zugriffsverwaltungslösung. Azure AD B2C enthält ein separates consumerbasiertes Verzeichnis, das Sie im Azure-Portal über den Azure AD B2C-Dienst verwalten. Jeder Azure AD B2C-Mandant ist eigenständig und getrennt von anderen Microsoft Entra ID- und Azure AD B2C-Mandanten. Das Azure AD B2C-Portal ähnelt Microsoft Entra ID, aber es gibt wichtige Unterschiede, wie z. B. die Möglichkeit, die User Journey über das Identity Experience Framework anzupassen.

Weitere Informationen zu den Unterschieden zwischen einem Azure AD B2C-Mandanten und einem Microsoft Entra-Mandanten finden Sie unter Unterstützte Microsoft Entra-Features in Azure AD B2C. Weitere Informationen zum Konfigurieren und Verwalten von Azure AD B2C finden Sie in der Azure AD B2C-Dokumentation.

Microsoft Entra-Berechtigungsverwaltung für die Geschäftspartnerregistrierung

Als einladende Organisation wissen Sie möglicherweise im Vorfeld nicht, welche externen Mitarbeiter Zugriff auf Ihre Ressourcen benötigen. Benutzer von Partnerunternehmen müssen sich selbstständig registrieren können, und die Registrierung muss Richtlinien unterliegen, die von Ihnen gesteuert werden. Um Benutzern aus anderen Organisationen das Anfordern des Zugriffs zu ermöglichen, können Sie Microsoft Entra-Berechtigungsverwaltung verwenden, um Richtlinien zu konfigurieren, die den Zugriff für externe Benutzer verwalten. Diese Benutzer erhalten nach erfolgter Genehmigung Gastkonten und werden Gruppen, Apps und SharePoint Online-Websites zugewiesen.

Bedingter Zugriff

Organisationen können Richtlinien für bedingten Zugriff verwenden, um ihre Sicherheit zu verbessern, indem sie die entsprechenden Zugriffskontrollen, wie z. B. MFA, auf externe Benutzende anwenden.

Bedingter Zugriff und MFA in externen Mandanten

Bei externen Mandanten können Unternehmen MFA für Kunden erzwingen, indem sie eine Microsoft Entra-Richtlinie für den bedingten Zugriff erstellen und MFA zu den Benutzerabläufen für Registrierung und Anmeldung hinzufügen. Externe Tenants unterstützen zwei Authentifizierungsmethoden als zweiten Faktor:

- Einmalkennung per E-Mail: Nachdem Benutzende sich mit ihrer E-Mail und ihren Kennwörtern angemeldet haben, werden sie aufgefordert, einen Passcode einzugeben, der an ihre E-Mail geschickt wird.

- SMS-basierte Authentifizierung: SMS ist als zweite Authentifizierungsmethode für MFA für Benutzende in externen Mandanten verfügbar. Benutzende, die sich mit E-Mail und Kennwort, Einmalkennung per E-Mail oder über soziale Identitäten wie Google oder Facebook anmelden, werden zu einer zweiten Verifizierung per SMS aufgefordert.

Erfahren Sie mehr über Authentifizierungsmethoden bei externen Mandanten.

Bedingter Zugriff für B2B-Zusammenarbeit und direkte B2B-Verbindung

Bei einem Mitarbeitermandanten können Unternehmen Richtlinien für bedingten Zugriff für externe B2B- Zusammenarbeit und Benutzende der direkten B2B-Verbindung auf die gleiche Weise durchsetzen, wie sie für Vollzeitmitarbeitende und Mitglieder des Unternehmens aktiviert sind. Bei mandantenübergreifenden Microsoft Entra-Szenarien können Sie – falls Ihre Richtlinien für den bedingten Zugriff MFA- oder Gerätekonformität erfordern – jetzt MFA- und Gerätekonformitätsansprüchen der eigenen Organisation eines externen Benutzers vertrauen. Wenn die Vertrauenseinstellungen aktiviert sind, prüft Microsoft Entra ID während der Authentifizierung die Anmeldeinformationen eines Benutzers auf einen MFA-Anspruch oder eine Geräte-ID, um festzustellen, ob die Richtlinien bereits erfüllt wurden. Falls ja, wird dem externen Benutzer eine nahtlose Anmeldung bei Ihrer gemeinsam genutzten Ressource ermöglicht. Andernfalls wird eine MFA- oder Geräteaufforderung im Basismandanten des Benutzers initiiert. Erfahren Sie mehr über den Authentifizierungsablauf und bedingten Zugriff für externe Benutzende bei Mitarbeitermandanten.

Mehrinstanzenfähige Anwendungen

Wenn Sie vielen Organisationen eine SaaS-Anwendung (Software-as-a-Service) anbieten, können Sie Ihre Anwendung so konfigurieren, dass Anmeldungen von beliebigen Microsoft Entra-Mandanten akzeptiert werden. Diese Konfiguration wird aufgerufen, um Ihre Anwendung mehrinstanzenfähig zu machen. Benutzer eines Microsoft Entra-Mandanten können sich bei Ihrer Anwendung anmelden, nachdem sie zugestimmt haben, ihr Konto mit Ihrer Anwendung zu verwenden. Weitere Informationen finden Sie unter Aktivieren von Anmeldungen von mehreren Mandanten.

Mehrmandantenfähige Organisationen

Eine mehrmandantenfähige Organisation ist eine Organisation, die über mehr als eine Instanz von Microsoft Entra ID verfügt. Es gibt verschiedene Gründe für Mehrinstanzenfähigkeit. Ihre Organisation kann sich z. B. über mehrere Clouds oder geografische Grenzen erstrecken.

Die Funktion Mehrinstanzenfähige Organisation ermöglicht eine nahtlose Zusammenarbeit in Microsoft 365. Dadurch wird die Zusammenarbeit der Mitarbeiter in Ihrer gesamten mehrinstanzenfähigen Organisation in Anwendungen wie Microsoft Teams und Microsoft Viva Engage verbessert.

Die Funktion Mandantenübergreifende Synchronisierung ist ein unidirektionaler Synchronisierungsdienst, der sicherstellt, dass Benutzer auf Ressourcen zugreifen können, ohne eine Einladungs-E-Mail zu erhalten und ohne eine Zustimmungsaufforderung in jedem Mandanten zu akzeptieren.

Weitere Informationen zu mehrinstanzenfähigen Organisationen und zur mandantenübergreifenden Synchronisierung finden Sie in der Dokumentation zu mehrinstanzenfähigen Organisationen und im Featurevergleich.

Microsoft Graph-APIs

Alle Funktionen von External ID werden auch für die Automatisierung über Microsoft Graph-APIs unterstützt, mit Ausnahme der im nächsten Abschnitt aufgeführten. Weitere Informationen finden Sie unter Verwalten der Microsoft Entra-Identität und des Netzwerkzugriffs mithilfe von Microsoft Graph.

In Microsoft Graph nicht unterstützte Funktionen

| External ID-Funktion | Unterstützt in | Problemumgehungen für die Automatisierung |

|---|---|---|

| Identifizieren von Organisationen, denen Sie angehören | Mitarbeitermandanten | Mandanten – Azure Resource Manager-API auflisten. Verwenden Sie die Microsoft Graph-API TenantReferences abrufen für freigegebene Teams-Kanäle und direkte B2B-Verbindung. |

Microsoft Entra Microsoft Graph-API für B2B Collaboration

APIs für mandantenübergreifende Zugriffseinstellungen: Mit der Microsoft Graph-API für den mandantenübergreifenden Zugriff können Sie programmgesteuert dieselben Richtlinien für die B2B-Zusammenarbeit und direkte B2B-Verbindungen erstellen, die auch im Azure-Portal konfigurierbar sind. Mithilfe dieser APIs können Sie Richtlinien für die eingehende und ausgehende Zusammenarbeit einrichten. Beispielsweise können Sie Funktionen für alle Benutzer standardmäßig zulassen oder sperren und den Zugriff auf bestimmte Organisationen, Gruppen, Benutzer und Anwendungen beschränken. Mit den APIs können Sie auch Ansprüche im Zusammenhang mit MFA (Multi-Faktor-Authentifizierung und Geräten (konforme Ansprüche und hybride, mit Microsoft Entra-verbundene Ansprüche) von anderen Microsoft Entra-Organisationen akzeptieren.

Einladungs-Manager für die B2B-Zusammenarbeit: Mithilfe der Einladungs-Manager-API in Microsoft Graph können Sie Ihre eigene Onboardingfunktionalität für Geschäftspartner erstellen. Sie können mit der API zum Erstellen von Einladungen beispielsweise automatisch eine angepasste Einladungs-E-Mail direkt an den B2B-Benutzer senden. Alternativ kann Ihre App die in der Erstellungsantwort zurückgegebene URL vom Typ „inviteRedeemUrl“ verwenden, um Ihre eigene Einladung (über den von Ihnen bevorzugten Kommunikationsweg) für den eingeladenen Benutzer zu erstellen.