Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Bevor Sie beginnen, verwenden Sie die Auswahl eines Richtlinientyps oben auf dieser Seite, um den Typ der Richtlinie auszuwählen, die Sie einrichten. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

Hinweis

In Azure Active Directory B2C sind benutzerdefinierte Richtlinien in erster Linie für komplexe Szenarien konzipiert. Für die meisten Szenarien empfehlen wir die Verwendung von integrierten Benutzerflows. Informieren Sie sich, sofern noch nicht geschehen, unter Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C über das Starter Pack für benutzerdefinierte Richtlinien.

Überblick

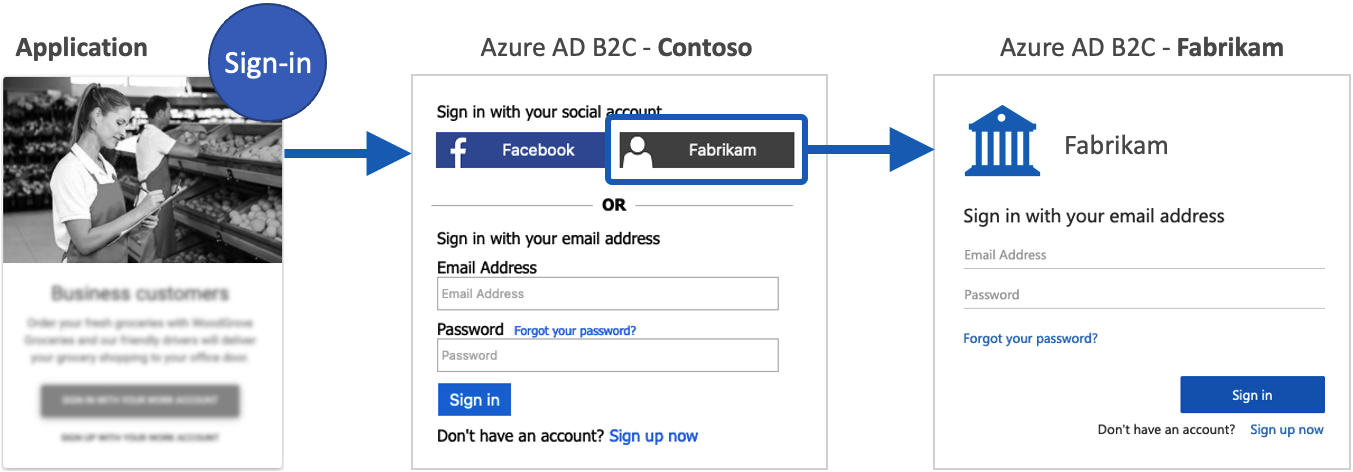

In diesem Artikel wird beschrieben, wie Sie einen Partnerverbund mit einem anderen Azure AD B2C-Mandanten einrichten. Wenn Ihre Anwendungen mit Ihrem Azure AD B2C geschützt sind, können sich Benutzer von anderen Azure AD B2C mit ihren vorhandenen Konten anmelden. Im folgenden Diagramm können sich Benutzer bei einer Anwendung anmelden, die von Contosos Azure AD B2C geschützt ist, mit einem Konto, das vom Azure AD B2C-Mandanten von Fabrikam verwaltet wird. In diesem Fall muss das Benutzerkonto im Mandanten von Fabrikam vorhanden sein, bevor eine anwendung, die durch das Azure AD B2C von Contoso geschützt ist, versuchen kann, sich anzumelden.

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die Schritte in "Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C" aus. In diesem Lernprogramm erfahren Sie, wie Sie benutzerdefinierte Richtliniendateien für die Verwendung Ihrer Azure AD B2C-Mandantenkonfiguration aktualisieren.

- Registrieren Sie eine Webanwendung.

Überprüfen der Herausgeberdomäne der Anwendung

Ab November 2020 werden neue Anwendungsregistrierungen in der Zustimmungsaufforderung des Benutzers als nicht überprüft angezeigt, es sei denn, die Herausgeberdomäne der Anwendung wurde überprüftund die Identität des Unternehmens mit dem Microsoft Partner Network überprüft und der Anwendung zugeordnet. (Weitere Informationen zu dieser Änderung.) Beachten Sie, dass für Azure AD B2C-Benutzerflüsse die Domäne des Herausgebers nur angezeigt wird, wenn sie ein Microsoft-Konto oder einen anderen Microsoft Entra-Mandanten als Identitätsanbieter verwenden. Gehen Sie wie folgt vor, um diese neuen Anforderungen zu erfüllen:

- Überprüfen Sie Ihre Unternehmensidentität mit Ihrem Microsoft Partner Network-Konto (MPN-Konto). Bei diesem Prozess werden Informationen zu Ihrem Unternehmen und zum primären Kontakt Ihres Unternehmens überprüft.

- Schließen Sie mithilfe einer der folgenden Optionen die Herausgeberüberprüfung ab, um Ihr MPN-Konto Ihrer App-Registrierung zuzuordnen:

- Wenn sich die App-Registrierung für den Identitätsanbieter des Microsoft-Kontos in einem Microsoft Entra-Mandanten befindet, überprüfen Sie Ihre App im App-Registrierungsportal.

- Wenn sich Ihre App-Registrierung für den Microsoft-Konto-Identitätsanbieter in einem Azure AD B2C-Mandanten befindet, markieren Sie Ihre App mithilfe von Microsoft Graph-APIs als vom Herausgeber verifiziert (z. B. mithilfe von Graph-Tester). Die Benutzeroberfläche zum Festlegen des überprüften Herausgebers einer App ist derzeit für Azure AD B2C-Mandanten deaktiviert.

Erstellen einer Azure AD B2C-Anwendung

So aktivieren Sie die Anmeldung für Benutzer mit einem Konto aus einem anderen Azure AD B2C-Mandanten (z. B. Fabrikam) in Azure AD B2C (z. B. Contoso):

- Erstellen Sie einen Benutzerablauf oder eine benutzerdefinierte Richtlinie.

- Erstellen Sie dann eine Anwendung in Azure AD B2C, wie in diesem Abschnitt beschrieben.

So erstellen Sie eine Anwendung.

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

Wählen Sie App-Registrierungen aus, und wählen Sie dann Registrierung einer neuen Anwendung aus.

Geben Sie einen Namen für die Anwendung ein. Beispiel: ContosoApp.

Wählen Sie unter Unterstützte Kontotypen die Option Konten in einem beliebigen Identitätsanbieter oder Organisationsverzeichnis (zum Authentifizieren von Benutzenden mit Benutzerflows) aus.

Wählen Sie unter Umleitungs-URI"Web" aus, und geben Sie dann die folgende URL in alle Kleinbuchstaben ein, wobei

your-B2C-tenant-namesie durch den Namen Ihres Azure AD B2C-Mandanten ersetzt wird (z. B. Contoso).https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespBeispiel:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/authresp.Wenn Sie eine benutzerdefinierte Domäne verwenden, geben Sie die Zeichenfolge

https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authrespein. Ersetzen Sieyour-domain-namedurch Ihre benutzerdefinierte Domäne, undyour-tenant-namemit dem Namen Ihres Mandanten.Aktivieren Sie unter "Berechtigungen" das Kontrollkästchen "Admin-Zustimmung für die OpenID- und Offline-Access-Berechtigungen erteilen".

Wählen Sie Registrieren aus.

Wählen Sie auf der Seite "Azure AD B2C – App-Registrierungen " die anwendung aus, die Sie erstellt haben, z. B. ContosoApp.

Notieren Sie die Anwendungs-ID (Client-ID), die auf der Seite "Anwendungsübersicht" angezeigt wird. Sie benötigen dies, wenn Sie den Identitätsanbieter im nächsten Abschnitt konfigurieren.

Wählen Sie im linken Menü unter "Verwalten" die Option "Zertifikate und Geheime Schlüssel" aus.

Wählen Sie Neuen geheimen Clientschlüsselaus.

Geben Sie im Feld Beschreibung eine Beschreibung für das Clientgeheimnis ein. Beispielsweise clientsecret1.

Wählen Sie unter Läuft ab einen Zeitraum aus, für den das Geheimnis gültig ist, und wählen Sie dann Hinzufügen aus.

Notieren Sie den Wert des Geheimnisses. Sie benötigen dies, wenn Sie den Identitätsanbieter im nächsten Abschnitt konfigurieren.

Konfigurieren von Azure AD B2C als Identitätsanbieter

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie "Alle Dienste " in der oberen linken Ecke des Azure-Portals aus, und suchen Sie dann nach Azure AD B2C, und wählen Sie sie aus.

Wählen Sie "Identitätsanbieter" und dann " Neuer OpenID Connect-Anbieter" aus.

Geben Sie einen Namen ein. Geben Sie z. B. Fabrikam ein.

Geben Sie für die Metadaten-URL die folgende URL

{tenant}ein, die durch den Domänennamen Ihres Azure AD B2C-Mandanten ersetzt wird (z. B. Fabrikam). Ersetzen Sie{policy}durch den Namen der im anderen Mandanten konfigurierten Richtlinie:https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configurationBeispiel:

https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/B2C_1_susi/v2.0/.well-known/openid-configuration.Geben Sie für Client-ID die zuvor notierte Anwendungs-ID ein.

Geben Sie im Feld Geheimer Clientschlüssel den zuvor notierten geheimen Clientschlüssel ein.

Geben Sie für den Bereich die Zeichenfolge

openidein.Behalten Sie die Standardwerte für den Antworttyp und den Antwortmodus bei.

(Optional) Geben Sie für den Domänenhinweis den Domänennamen ein, den Sie für die direkte Anmeldung verwenden möchten. Beispiel: fabrikam.com.

Wählen Sie unter "Anspruchszuordnung des Identitätsanbieters" die folgenden Ansprüche aus:

- Benutzer-ID: sub

- Anzeigename: Name

- Vorname: given_name

- Nachname: family_name

- E-Mail: E-Mail

Wählen Sie Speichern aus.

Hinzufügen eines Azure AD B2C-Identitätsanbieters zu einem Benutzerablauf

- Wählen Sie in Ihrem Azure AD B2C-Mandanten Benutzerflüsse aus.

- Klicken Sie auf den Benutzerfluss, zu dem Sie den Azure AD B2C-Identitätsanbieter hinzufügen möchten.

- Wählen Sie unter den Identitätsanbietern für soziale NetzwerkeFabrikam aus.

- Wählen Sie Speichern aus.

- Um Ihre Richtlinie zu testen, wählen Sie "Benutzerablauf ausführen" aus.

- Wählen Sie für "Anwendung" die Webanwendung mit dem Namen "testapp1" aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie die Schaltfläche " Benutzerfluss ausführen " aus.

- Wählen Sie auf den Anmelde- oder Registrierungsseiten Fabrikam aus, um sich mit dem anderen Azure AD B2C-Mandanten anzumelden.

Wenn der Anmeldevorgang erfolgreich ist, wird Ihr Browser zu https://jwt.ms umgeleitet, wo der Inhalt des von Azure AD B2C zurückgegebenen Tokens angezeigt wird.

Erstellen eines Richtlinienschlüssels

Sie müssen den Anwendungsschlüssel speichern, den Sie zuvor in Ihrem Azure AD B2C-Mandanten erstellt haben.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Wählen Sie "Alle Dienste " in der oberen linken Ecke des Azure-Portals aus, und suchen Sie dann nach Azure AD B2C, und wählen Sie sie aus.

- Wählen Sie unter "Richtlinien" die Option "Identity Experience Framework" aus.

- Wählen Sie "Richtlinienschlüssel " und dann "Hinzufügen" aus.

- Wählen Sie unter "Optionen" die Option

Manualaus. - Geben Sie einen Namen für den Richtlinienschlüssel ein. Beispiel:

FabrikamAppSecret. Das PräfixB2C_1A_wird automatisch zum Namen Ihres Schlüssels hinzugefügt, wenn er erstellt wird. Der Verweis im XML-Code im folgenden Abschnitt ist also das B2C_1A_FabrikamAppSecret. - Geben Sie in "Geheim" Ihren geheimen Clientschlüssel ein, den Sie zuvor aufgezeichnet haben.

- Wählen Sie für die Schlüsselverwendung die Option

Signatureaus. - Wählen Sie "Erstellen" aus.

Konfigurieren von Azure AD B2C als Identitätsanbieter

Damit sich Benutzer mit einem Konto von einem anderen Azure AD B2C-Mandanten (Fabrikam) anmelden können, müssen Sie den anderen Azure AD B2C als Anspruchsanbieter definieren, mit dem Azure AD B2C über einen Endpunkt kommunizieren kann. Der Endpunkt stellt eine Reihe von Ansprüchen bereit, die von Azure AD B2C verwendet werden, um zu überprüfen, ob ein bestimmter Benutzer authentifiziert wurde.

Sie können Azure AD B2C als Anspruchsanbieter definieren, indem Sie Azure AD B2C zum ClaimsProvider-Element in der Erweiterungsdatei Ihrer Richtlinie hinzufügen.

Öffnen Sie die TrustFrameworkExtensions.xml Datei.

Suchen Sie das ClaimsProviders-Element . Wenn sie nicht vorhanden ist, fügen Sie es unter dem Stammelement hinzu.

Fügen Sie einen neuen ClaimsProvider wie folgt hinzu:

<ClaimsProvider> <Domain>fabrikam.com</Domain> <DisplayName>Federation with Fabrikam tenant</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="AzureADB2CFabrikam-OpenIdConnect"> <DisplayName>Fabrikam</DisplayName> <Protocol Name="OpenIdConnect"/> <Metadata> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">00001111-aaaa-2222-bbbb-3333cccc4444</Item> <!-- Update the metadata URL with the other Azure AD B2C tenant name and policy name --> <Item Key="METADATA">https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configuration</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_FabrikamAppSecret"/> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="otherMails" PartnerClaimType="emails"/> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin"/> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Aktualisieren Sie die folgenden XML-Elemente mit dem relevanten Wert:

XML-Element Wert ClaimsProvider\Domäne Der Domänenname, der für die direkte Anmeldung verwendet wird. Geben Sie den Domänennamen ein, den Sie in der direkten Anmeldung verwenden möchten. Beispiel: fabrikam.com. TechnicalProfile\Anzeigename Dieser Wert wird auf der Anmeldeschaltfläche auf dem Anmeldebildschirm angezeigt. Beispiel: Fabrikam. Metadaten\client_id Der Anwendungsbezeichner des Identitätsanbieters. Aktualisieren Sie die Client-ID mit der Anwendungs-ID, die Sie zuvor im anderen Azure AD B2C-Mandanten erstellt haben. Metadaten\METADATEN Eine URL, die auf ein OpenID Connect-Identitätsanbieterkonfigurationsdokument verweist, das auch als OpenID bekannte Konfigurationsendpunkt bezeichnet wird. Geben Sie die folgende URL ein und ersetzen Sie dabei {tenant}durch den Domänennamen des anderen Azure AD B2C-Mandanten (Fabrikam). Ersetzen Sie{tenant}durch den Richtliniennamen, den Sie im anderen Mandanten konfigurieren, und{policy]durch den Richtliniennamen:https://{tenant}.b2clogin.com/{tenant}.onmicrosoft.com/{policy}/v2.0/.well-known/openid-configuration. Beispiel:https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/B2C_1_susi/v2.0/.well-known/openid-configuration.Kryptografieschlüssel Aktualisieren Sie den Wert von StorageReferenceId auf den Namen des Zuvor erstellten Richtlinienschlüssels. Beispiel: B2C_1A_FabrikamAppSecret.

Hinzufügen einer Benutzerreise

Der Identitätsanbieter wurde nun eingerichtet, aber er ist noch auf keiner der Anmeldeseiten verfügbar. Wenn Sie nicht über eine eigene benutzerdefinierte Benutzerreise verfügen, erstellen Sie ein Duplikat einer vorhandenen Benutzerreise für Vorlagen, andernfalls fahren Sie mit dem nächsten Schritt fort.

- Öffnen Sie die TrustFrameworkBase.xml Datei aus dem Startpaket.

- Suchen und kopieren Sie den gesamten Inhalt des UserJourney-Elements, das

Id="SignUpOrSignIn"enthält. - Öffnen Sie die TrustFrameworkExtensions.xml und suchen Sie das UserJourneys-Element. Wenn das Element nicht vorhanden ist, fügen Sie eins hinzu.

- Fügen Sie den gesamten Inhalt des UserJourney-Elements ein, das Sie als untergeordnetes Element des UserJourneys-Elements kopiert haben .

- Benennen Sie die ID der User Journey um. Beispiel:

Id="CustomSignUpSignIn".

Fügen Sie den Identitätsanbieter zu einem Benutzerablauf hinzu

Nachdem Sie nun über eine Benutzerreise verfügen, fügen Sie den neuen Identitätsanbieter zur Benutzerreise hinzu. Sie fügen zuerst eine Anmeldeschaltfläche hinzu und verknüpfen dann die Schaltfläche mit einer Aktion. Die Aktion ist das technische Profil, das Sie zuvor erstellt haben.

Suchen Sie nach dem Orchestrierungsschrittelement, das

Type="CombinedSignInAndSignUp"enthält, oderType="ClaimsProviderSelection"in der User Journey. Es ist in der Regel der erste Orchestrierungsschritt. Das ClaimsProviderSelections-Element enthält eine Liste von Identitätsanbietern, mit denen sich ein Benutzer anmelden kann. Die Reihenfolge der Elemente steuert die Reihenfolge der Anmeldeschaltflächen, die dem Benutzer angezeigt werden. Fügen Sie ein ClaimsProviderSelection-XML-Element hinzu. Setzen Sie den Wert von TargetClaimsExchangeId auf einen freundlichen Namen.Fügen Sie im nächsten Orchestrierungsschritt ein ClaimsExchange-Element hinzu. Legen Sie die ID auf den Wert der Zielansprücheaustausch-ID fest. Aktualisieren Sie den Wert von TechnicalProfileReferenceId auf die ID des zuvor erstellten technischen Profils.

Der folgende XML-Code veranschaulicht die ersten beiden Orchestrierungsschritte einer Benutzerreise mit dem Identitätsanbieter:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="AzureADB2CFabrikamExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="AzureADB2CFabrikamExchange" TechnicalProfileReferenceId="AzureADB2CFabrikam-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurieren einer Richtlinie für die vertrauende Seite

Die Richtlinie der vertrauenden Seite, z. B. SignUpSignIn.xml, gibt die Benutzerreise an, die Azure AD B2C ausführt. Suchen Sie das DefaultUserJourney-Element in Vertrauende Seite. Aktualisieren Sie die ReferenceId so, dass sie mit der Benutzerreise-ID übereinstimmt, in der Sie den Identitätsanbieter hinzugefügt haben.

Im folgenden Beispiel wird die CustomSignUpSignIn für die User Journey auf CustomSignUpSignIn festgelegt:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Hochladen der benutzerdefinierten Richtlinie

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie auf der Portalsymbolleiste das Symbol "Verzeichnis + Abonnement " und dann das Verzeichnis aus, das Ihren Azure AD B2C-Mandanten enthält.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie unter "Richtlinien" die Option "Identity Experience Framework" aus.

- Wählen Sie Benutzerdefinierte Richtlinie hochladen aus, und laden Sie dann die beiden geänderten Richtliniendateien in der folgenden Reihenfolge hoch: zuerst die Erweiterungsrichtlinie, zum Beispiel

TrustFrameworkExtensions.xml, und dann die Richtlinie der vertrauenden Seite, zum BeispielSignUpSignIn.xml.

Testen der benutzerdefinierten Richtlinie

- Wählen Sie die Richtliniendatei für die vertrauende Seite aus, z. B.

B2C_1A_signup_signin. - Wählen Sie für "Anwendung" eine Webanwendung aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie die Schaltfläche " Jetzt ausführen " aus.

- Wählen Sie auf den Anmelde- oder Registrierungsseiten Fabrikam aus, um sich mit dem anderen Azure AD B2C-Mandanten anzumelden.

Wenn der Anmeldevorgang erfolgreich ist, wird Ihr Browser zu https://jwt.ms umgeleitet, wo der Inhalt des von Azure AD B2C zurückgegebenen Tokens angezeigt wird.

Nächste Schritte

Erfahren Sie, wie Sie das andere Azure AD B2C-Token an Ihre Anwendung übergeben.