Tutorial: Konfigurieren von F5 BIG-IP Access Policy Manager für headerbasiertes einmaliges Anmelden

Erfahren Sie, wie Sie sicheren Hybridzugriff (Secure Hybrid Access, SHA) mit einmaligem Anmelden (Single Sign-On, SSO) für headerbasierte Anwendungen mithilfe der erweiterten Konfiguration für F5 BIG-IP implementieren. Konfigurationsvorteile, die von BIG-IP veröffentlichte Anwendungen und Microsoft Entra bieten:

- Verbesserte Zero Trust-Governance durch Vorabauthentifizierung und bedingten Zugriff von Microsoft Entra

- Lesen Sie auch Was ist bedingter Zugriff?

- Mehr dazu finden Sie unter Zero Trust-Sicherheit.

- Vollständiges einmaliges Anmelden zwischen Microsoft Entra ID und BIG-IP veröffentlichten Diensten

- Verwaltete Identitäten und Zugriff über eine einzelne Steuerungsebene

- Mehr dazu finden Sie im Microsoft Entra Admin Center.

Weitere Informationen:

Beschreibung des Szenarios

In diesem Szenario gibt es eine Legacyanwendung, die über HTTP-Autorisierungsheader den Zugriff auf geschützte Inhalte steuert. Im Idealfall verwaltet Microsoft Entra ID den Anwendungszugriff. Das Legacy-System verfügt jedoch nicht über ein modernes Authentifizierungsprotokoll. Eine Modernisierung erfordert Zeit und Aufwand und führt gleichzeitig zu Kosten durch Ausfallzeiten und Risiken. Stattdessen stellen Sie zwischen öffentlichem Internet und interner Anwendung eine BIG-IP-Instanz bereit, um eingehenden Zugriff auf die Anwendung zu steuern.

Ein der Anwendung vorgeschaltetes BIG-IP ermöglicht es, den Dienst mit Microsoft Entra-Vorab-Authentifizierung und headerbasiertem SSO zu überlagern. Diese Konfiguration verbessert den Sicherheitsstatus der Anwendung.

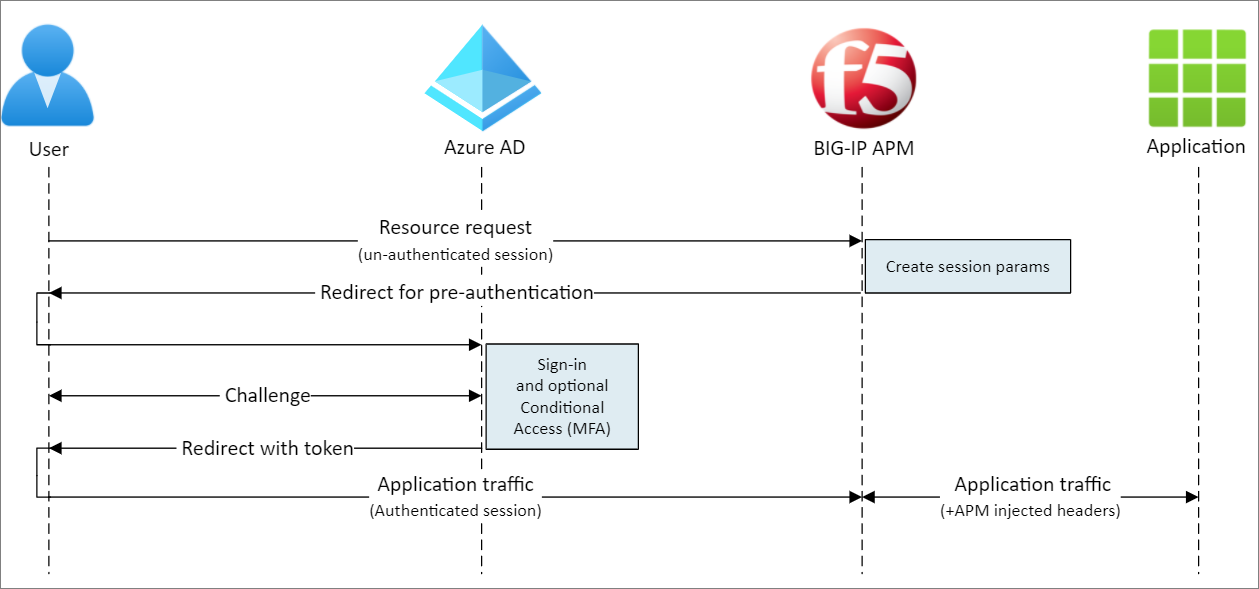

Szenarioarchitektur

Die sichere Hybridzugriffslösung für dieses Szenario besteht aus den folgenden Komponenten:

- Anwendung: Von BIG-IP veröffentlichter Dienst, der durch SHA von Microsoft Entra geschützt werden soll

- Microsoft Entra ID: SAML-IdP (Security Assertion Markup Language-Identitätsanbieter), der Benutzeranmeldeinformationen, bedingten Zugriff und SSO bei der BIG-IP-Instanz überprüft

- Über SSO werden der BIG-IP-Instanz von Microsoft Entra ID erforderliche Sitzungsattribute zur Verfügung gestellt – einschließlich Benutzer-IDs

- BIG-IP: Reverseproxy und SAML-Dienstanbieter (Service Provider, SP) für die Anwendung, der die Authentifizierung an den SAML-Identitätsanbieter (IdP) delegiert, bevor headerbasiertes einmaliges Anmelden bei der Back-End-Anwendung erfolgt

Das folgende Diagramm veranschaulicht den Benutzerflow mit Microsoft Entra ID, BIG-IP, APM und einer Anwendung.

- Der Benutzer stellt eine Verbindung mit dem SAML-Dienstanbieterendpunkt (BIG-IP) der Anwendung her.

- Die BIG-IP-APM-Zugriffsrichtlinie leitet Benutzer an Microsoft Entra ID (SAML IdP) um.

- Microsoft Entra führt eine Vorauthentifizierung von Benutzern durch und wendet Richtlinien für bedingten Zugriff an.

- Der Benutzer wird zu BIG-IP (SAML-Dienstanbieter) umgeleitet, und das einmalige Anmelden findet unter Verwendung des ausgestellten SAML-Tokens statt.

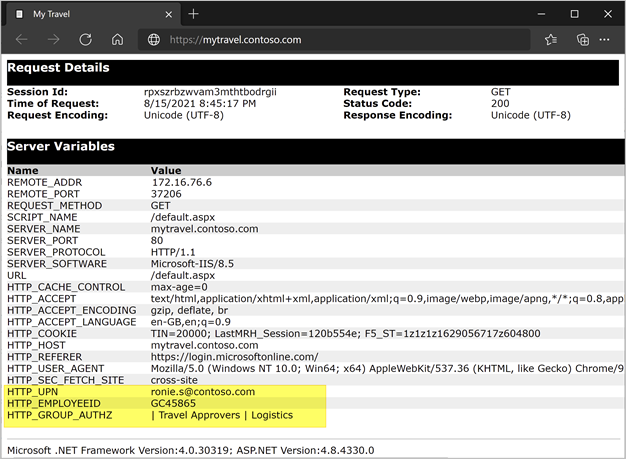

- BIG-IP fügt Microsoft Entra-Attribute als Header in die Anforderungen an die Anwendung ein.

- Die Anwendung autorisiert die Anforderung und gibt Nutzdaten zurück.

Voraussetzungen

Für das Szenario benötigen Sie Folgendes:

- Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Eine der folgenden Rollen: Globaler Administrator, Cloudanwendungsadministrator oder Anwendungsadministrator

- Eine BIG-IP-Instanz oder Bereitstellung einer BIG-IP Virtual Edition (VE) in Azure

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure.

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™ (APM)

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ (APM) für eine Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testversion für sämtliche Features von BIG-IP. Mehr dazu finden Sie unter Kostenlose Testversionen.

- Benutzeridentitäten, die aus einem lokalen Verzeichnis mit Microsoft Entra ID synchronisiert werden

- Ein SSL-Zertifikat zum Veröffentlichen von Diensten über HTTPS oder zum Verwenden von Standardzertifikaten beim Testen

- Mehr dazu finden Sie unter SSL-Profil

- Eine headerbasierte Anwendung oder IIS-Header-App für Testzwecke

BIG-IP-Konfigurationsmethode

Bei den folgenden Anweisungen handelt es sich um eine erweiterte Konfigurationsmethode, mit der Sie SHA flexibel implementieren können. Erstellen Sie BIG-IP-Konfigurationsobjekte manuell. Wählen Sie diese Methode für Szenarien, die nicht in den Guided Configuration-Vorlagen (Geführte Konfiguration) enthalten sind.

Hinweis

Ersetzen Sie Beispielzeichenfolgen oder -werte durch Angaben für Ihre Umgebung.

Hinzufügen von F5 BIG-IP aus dem Microsoft Entra-Katalog

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Der erste Schritt beim Implementieren von SHA besteht darin, eine SAML-Verbundvertrauensstellung zwischen BIG-IP Access Policy Manager (APM) und Microsoft Entra ID einzurichten. Die Vertrauensstellung legt die Integration für BIG-IP fest, um Vorauthentifizierung und bedingten Zugriff an Microsoft Entra ID zu übergeben, bevor Zugriff auf den veröffentlichten Dienst gewährt wird.

Weitere Informationen: Was ist bedingter Zugriff?

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Wählen Sie auf dem oberen Menüband + Neue Anwendung aus.

Suchen Sie im Katalog nach F5.

Wählen Sie F5 BIG-IP APM Microsoft Entra ID-Integration aus.

Geben Sie unter Name einen Anwendungsnamen ein.

Wählen Sie Hinzufügen/Erstellen aus.

Der Name gibt den Dienst wieder.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Die Eigenschaften der neuen F5-Anwendung werden angezeigt.

Wählen SieVerwalten>Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

Überspringen Sie die Aufforderung zum Speichern der Einstellungen für einmaliges Anmelden.

Wählen Sie Nein, später speichern aus.

Wählen Sie unter Einmaliges Anmelden (SSO) mit SAML einrichten für Grundlegende SAML-Konfiguration das Stiftsymbol aus.

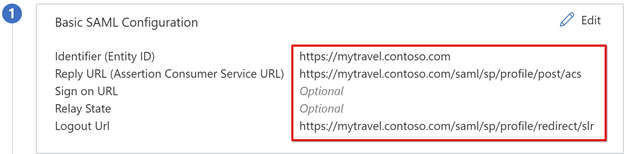

Ersetzen Sie Bezeichner-URL durch die URL des von BIG-IP veröffentlichten Diensts. Beispiel:

https://mytravel.contoso.comWiederholen Sie dies für Antwort-URL, und schließen Sie den SAML-Endpunktpfad von APM ein. Zum Beispiel,

https://mytravel.contoso.com/saml/sp/profile/post/acsHinweis

In dieser Konfiguration wird der SAML-Flow im IdP-Modus betrieben, in dem Microsoft Entra ID dem Benutzer eine SAML-Assertion ausstellt, bevor eine Weiterleitung an den BIG-IP-Dienstendpunkt der Anwendung erfolgt. BIG-IP APM unterstützt den IdP- und SP-Modus.

Geben Sie als Abmelde-URL den BIG-IP APM-SLO-Endpunkt (Single Logout) ein, und stellen Sie den Diensthostheader voran. Der SLO-URI stellt sicher, dass BIG-IP APM-Sitzungen des Benutzers nach der Microsoft Entra-Abmeldung enden. Beispiel:

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Hinweis

Ab TMOS v16 (Traffic Management Operating System) wurde der SAML SLO-Endpunkt in

/saml/sp/profile/redirect/slogeändert.Wählen Sie Speichern aus.

Beenden Sie die SAML-Konfiguration.

Überspringen Sie die Eingabeaufforderung zum Testen des einmaligen Anmeldens.

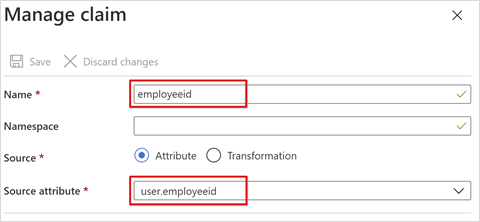

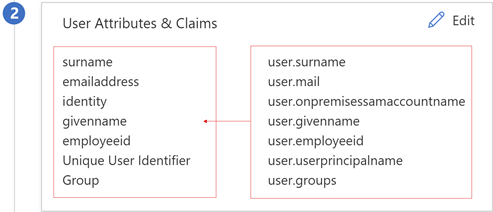

Wählen Sie das Stiftsymbol aus, um Benutzerattribute & Ansprüche > + Neuen Anspruch hinzufügen zu bearbeiten.

Wählen Sie unter Name die Option Employeeid aus.

Wählen Sie als Quellattribut die Option user.employeeid aus.

Wählen Sie Speichern aus.

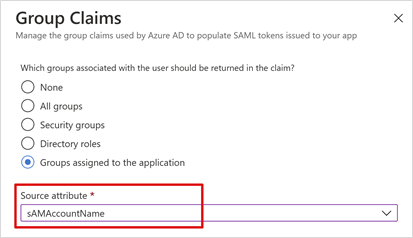

- Wählen Sie + Gruppenanspruch hinzufügen aus.

- Wählen Sie Der Anwendung zugewiesene Gruppen>Quellattribut>sAMAccountName aus.

- Wählen Sie zum Speichern der Konfiguration Speichern aus.

- Schließen Sie die Ansicht.

- Beachten Sie die Eigenschaften im Abschnitt Benutzerattribute und Ansprüche. Microsoft Entra ID gibt Eigenschaften für die BIG-IP APM-Authentifizierung und das einmalige Anmelden bei der Back-End-Anwendung aus.

Hinweis

Fügen Sie weitere Ansprüche hinzu, die die von BIG-IP veröffentlichte Anwendung als Header erwartet. Wenn sie sich in Microsoft Entra ID befinden, werden weitere definierte Ansprüche ausgestellt. Legen Sie Verzeichnismitgliedschaften und Benutzerobjekte in Microsoft Entra ID fest, ehe Ansprüche ausgestellt werden können. Siehe Konfigurieren von Gruppenansprüchen für Anwendungen mit Microsoft Entra ID.

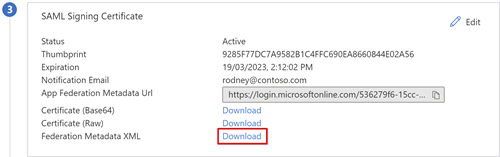

- Wählen Sie im Abschnitt SAML-Signaturzertifikat die Option Herunterladen aus.

- Die Datei Verbundmetadaten-XML wird auf Ihrem Computer gespeichert.

Von Microsoft Entra ID erstellte SAML-Signaturzertifikate haben eine Lebensdauer von drei Jahren.

Microsoft Entra ID-Autorisierung

Standardmäßig gibt Microsoft Entra ID Token an Benutzer aus, denen der Zugriff auf eine Anwendung gewährt wurde.

- Wählen Sie in der Konfigurationsansicht der Anwendung die Option Benutzer und Gruppen aus.

- Wählen Sie + Benutzer hinzufügen und anschließend unter Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Fügen Sie im Dialogfeld Benutzer und Gruppen die Benutzergruppen hinzu, die für den Zugriff auf die headerbasierte Anwendung autorisiert sind.

- Wählen Sie Auswählen.

- Wählen Sie Zuweisen aus.

Microsoft Entra SAML-Verbundvertrauensstellung ist abgeschlossen. Als Nächstes richten Sie BIG-IP APM ein, um die mit Eigenschaften konfigurierte Webanwendung zu veröffentlichen, die die Vertrauensstellung für die SAML-Vorauthentifizierung vervollständigen.

Erweiterte Konfiguration

Konfigurieren Sie in den folgenden Abschnitten SAML, headerbasiertes SSO, Zugriffsprofil und mehr.

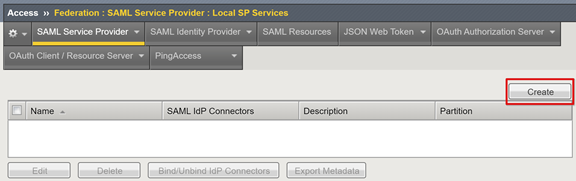

SAML-Konfiguration

Erstellen Sie den BIG-IP-SAML-Dienstanbieter und die entsprechenden SAML-IdP-Objekte, um den Verbund der veröffentlichten Anwendung mit Microsoft Entra ID einzurichten.

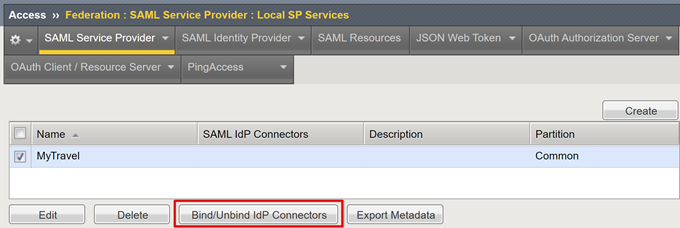

Wählen Sie Access>Federation>SAML Service Provider>Local SP Services>Create (Zugriff > Verbund > SAML-Dienstanbieter > Lokale SP-Dienste > Erstellen) aus.

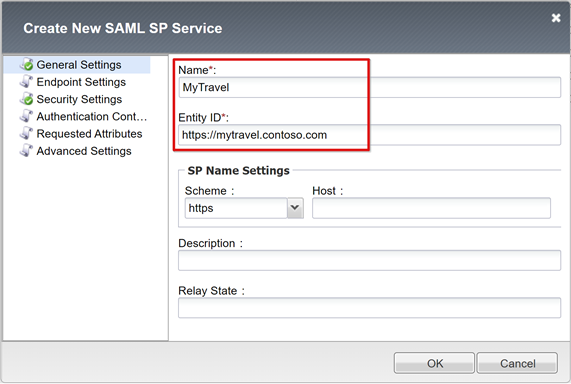

Geben Sie einen Namen ein.

Geben Sie unter Entitäts-ID die in Microsoft Entra ID definierte Entitäts-ID an.

Treffen Sie für SP Name Settings (SP-Namenseinstellungen) eine Auswahl, wenn die Entitäts-ID nicht mit dem Hostnamen der veröffentlichten URL übereinstimmt, oder treffen Sie eine Auswahl, wenn sie nicht im üblichen hostnamenbasierten URL-Format vorliegt. Geben Sie das externe Schema und den Hostnamen der Anwendung an, wenn die Entitäts-ID

urn:mytravel:contosoonlineist.Scrollen Sie nach unten, um das neue SAML-SP-Objekt auszuwählen.

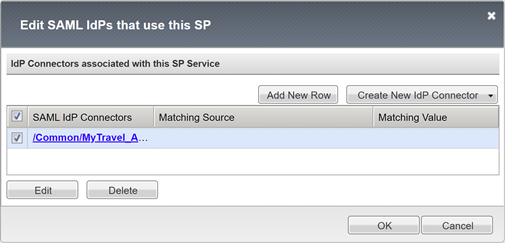

Wählen Sie Bind/Unbind IdP Connectors (IdP-Connectors binden/Bindung der IdP-Connectors aufheben) aus.

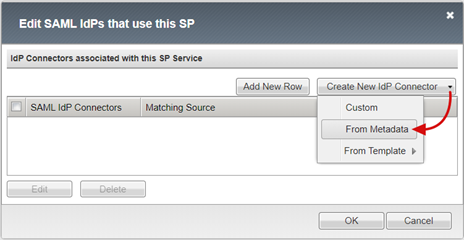

Wählen Sie Create New IdP Connector (Neuen IdP-Connector erstellen) aus.

Wählen Sie im Dropdownmenü From Metadata (Aus Metadaten) aus.

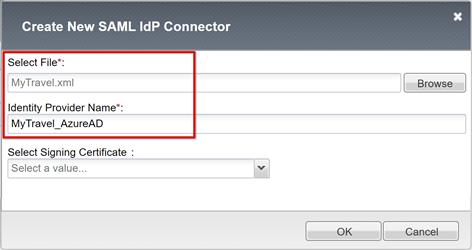

Navigieren Sie zu der XML-Datei mit den Verbundmetadaten, die Sie heruntergeladen haben.

Geben Sie für das APM-Objekt einen Identity Provider Name (Name des Identitätsanbieters) für den externen SAML-IdP an. Beispiel:

MyTravel_EntraID

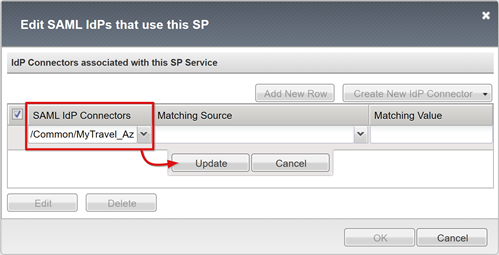

- Wählen Sie Add New Row (Neue Zeile hinzufügen) aus.

- Wählen Sie den neuen SAML-IdP-Connector aus.

- Wählen Sie Aktualisieren aus.

- Klicken Sie auf OK.

Konfiguration der Header-SSO

Erstellen Sie ein SSO-Objekt für APM.

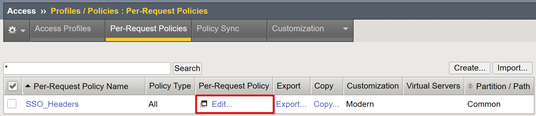

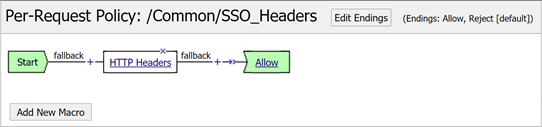

Wählen Sie Access>Profiles/Policies>Per-Request Policies>Create (Zugriff > Profile/Richtlinien > Anforderungsbezogene Richtlinien > Erstellen) aus.

Geben Sie einen Namen ein.

Fügen Sie mindestens eine Accepted Language (akzeptierte Sprache) hinzu.

Wählen Sie Finished (Fertig) aus.

Wählen Sie für die neue anforderungsbezogene Richtlinie Edit (Bearbeiten) aus.

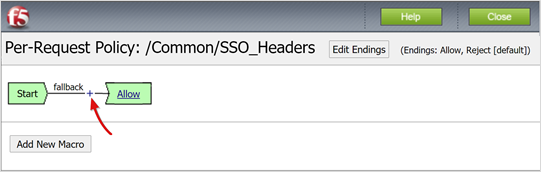

Der grafische Richtlinien-Editor wird geöffnet.

Wählen Sie unter Fallback das Symbol + aus.

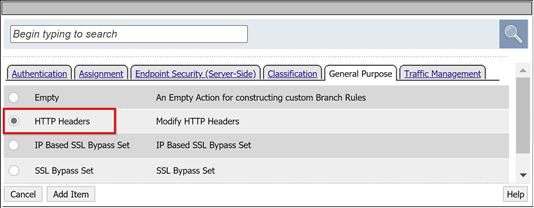

Wählen Sie auf der Registerkarte General Purpose (Universell) nacheinander HTTP Headers>Add Item (HTTP-Header > Element hinzufügen) aus.

Wählen Sie Add new entry (Neuen Eintrag hinzufügen) aus.

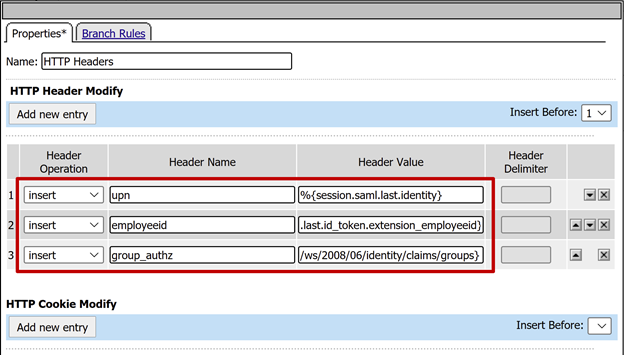

Erstellen Sie drei Änderungseinträge für „HTTP“ und „Header“.

Geben Sie für Header Name (Headername) upn ein.

Geben Sie für Header Value (Headerwert) %{session.saml.last.identity} ein.

Geben Sie für Header Name (Headername) employeeid ein.

Geben Sie für Header Value (Headerwert) %{session.saml.last.attr.name.employeeid} ein.

Geben Sie für Header Name (Headername) group_authz ein.

Geben Sie für Header Value (Headerwert) %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups} ein.

Hinweis

Bei APM-Sitzungsvariablen in geschweiften Klammern wird Groß- und Kleinschreibung beachtet. Es wird empfohlen, Attribute in Kleinbuchstaben anzugeben.

- Wählen Sie Speichern aus.

- Schließen Sie den grafischen Richtlinien-Editor.

Konfigurieren von Zugriffsprofilen

Ein Zugriffsprofil bindet viele APM-Elemente, die den Zugriff auf virtuelle BIG-IP-Server verwalten, einschließlich Zugriffsrichtlinien, SSO-Konfiguration und Benutzeroberflächeneinstellungen.

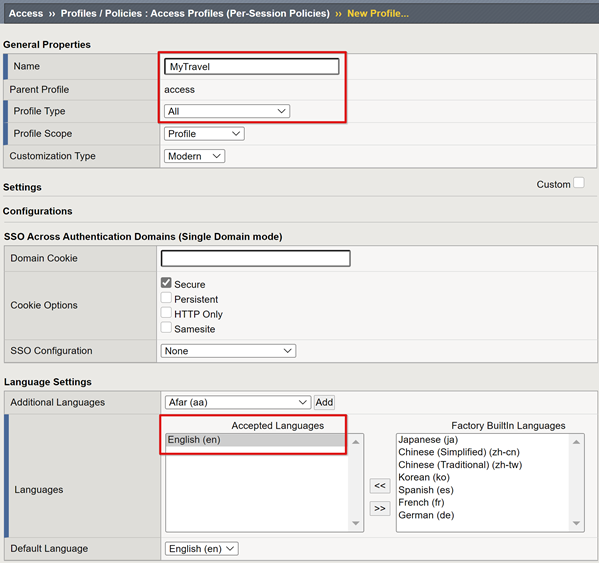

Wählen Sie Access>Profiles / Policies>Access Profiles (Per-Session Policies)>Create (Zugriff > Profile/Richtlinien > Zugriffsrichtlinien [Sitzungsbezogene Richtlinien] > Erstellen) aus.

Geben Sie für Name die Zeichenfolge MyTravel ein.

Wählen Sie für Profile Type (Profiltyp) All (Alle) aus.

Wählen Sie für Accepted Language (Akzeptierte Sprache) mindestens eine Sprache aus.

Wählen Sie Finished (Fertig) aus.

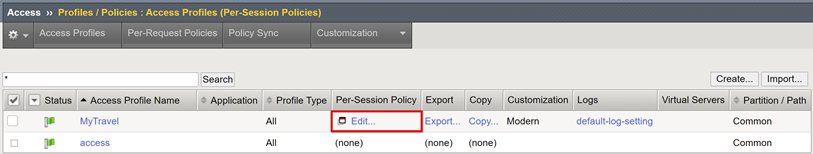

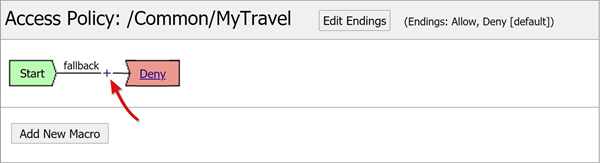

Wählen Sie für das soeben erstellte Profil pro Sitzung Bearbeiten aus.

Der grafische Richtlinien-Editor wird geöffnet.

Wählen Sie unter „Fallback“ das Symbol + aus.

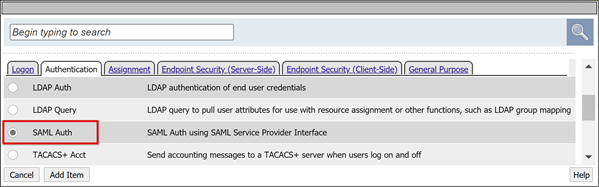

Wählen Sie Authentication>SAML Auth>Add Item (Authentifizierung > SAML-Authentifizierung > Element hinzufügen) aus.

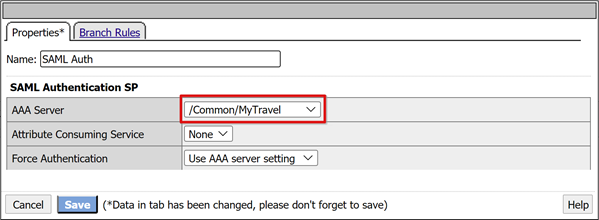

Wählen Sie für die Konfiguration SAML authentication SP (SAML-Authentifizierung für SP) in der Dropdownliste AAA Server das von Ihnen erstellte SAML-SP-Objekt aus.

Wählen Sie Speichern aus.

Attributzuordnung

Die folgenden Anweisungen sind optional. Bei einer Konfiguration für „LogonID_Mapping“ weist die Liste der aktiven BIG-IP-Sitzungen den Benutzerprinzipalnamen (UPN) des angemeldeten Benutzers und keine Sitzungsnummer auf. Nutzen Sie beim Analysieren von Protokollen oder bei der Problembehandlung diese Daten.

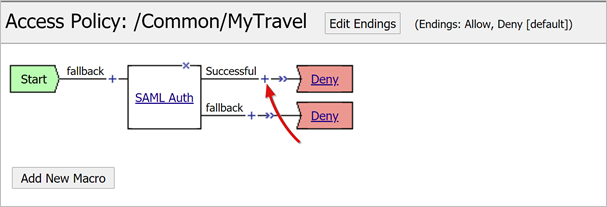

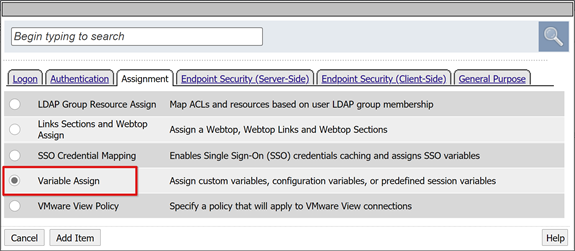

Wählen Sie für die Verzweigung SAML Auth Successful (SAML-Authentifizierung erfolgreich) das Symbol + aus.

Wählen Sie im Popupfenster Assignment>Variable Assign>Add Item (Zuweisung > Variable zuweisen > Element hinzufügen) aus.

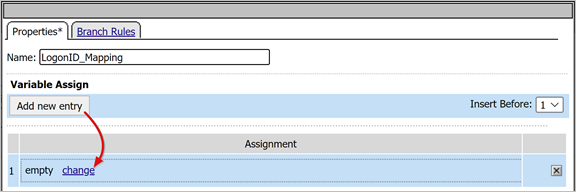

Geben Sie unter Name einen Namen ein.

Wählen Sie im Abschnitt Variable Assign (Variable zuweisen) Add new entry>Change (Neuen Eintrag hinzufügen > Ändern) aus. Beispiel: LogonID_Mapping.

Legen Sie session.saml.last.identity für Custom Variable (Benutzerdefinierte Variable) fest.

Legen Sie session.logon.last.username für Session Variable (Sitzungsvariable) fest.

Wählen Sie Finished (Fertig) aus.

Wählen SieSpeichern aus.

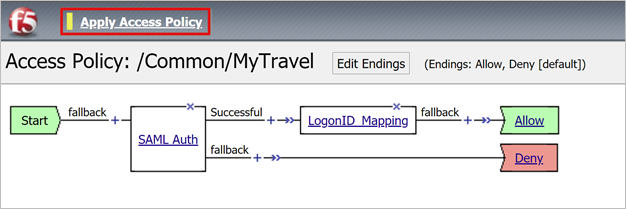

Wählen Sie in der Verzweigung Access Policy Successful (Zugriffsrichtlinie erfolgreich) die Option Deny (Verweigern) aus.

Wählen Sie Zulassen aus.

Wählen Sie Speichern aus.

Wählen Sie Zugriffsrichtlinie anwenden aus.

Schließen Sie den grafischen Richtlinien-Editor.

Back-End-Konfiguration

Damit BIG-IP Clientdatenverkehr ordnungsgemäß weiterleiten kann, erstellen Sie ein APM-Knotenobjekt, das den Back-End-Server darstellt, der Ihre Anwendung hostet. Platzieren Sie den Knoten in einem APM-Pool.

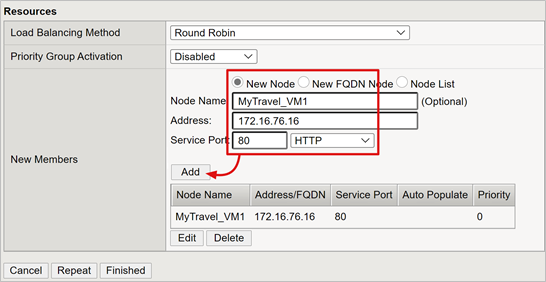

Wählen Sie Local Traffic > Pools > Pool List > Create (Lokaler Datenverkehr > Poolliste > Erstellen) aus.

Geben Sie einen Namen für ein Serverpoolobjekt ein. Beispiel: MyApps_VMs.

Fügen Sie ein Poolmitgliedsobjekt hinzu.

Geben Sie für Node Name (Knotenname) einen Namen für den Server ein, der die Back-End-Webanwendung hostet

Geben Sie in Address (Adresse) die IP-Adresse des Servers ein, der die Anwendung hostet.

Geben Sie für Service Port (Dienstport) den HTTP/S-Port ein, an dem die Anwendung lauscht.

Wählen Sie Hinzufügen.

Hinweis

Weitere Informationen finden Sie auf my.f5.com unter K13397: Overview of HTTP health monitor request formatting for the BIG-IP DNS system (K13397: Übersicht über die Formatierung von HTTP-Integritätsmonitoranforderungen für das BIG-IP-DNS-System).

Konfiguration des virtuellen Servers

Ein virtueller Server ist ein BIG-IP-Datenebenenobjekt, das durch eine virtuelle IP-Adresse repräsentiert wird und auf Client-Anfragen an die Anwendung wartet. Empfangener Datenverkehr wird verarbeitet und anhand des APM-Zugriffsprofils ausgewertet, das dem virtuellen Server zugeordnet ist. Datenverkehr wird entsprechend der Richtlinie weitergeleitet.

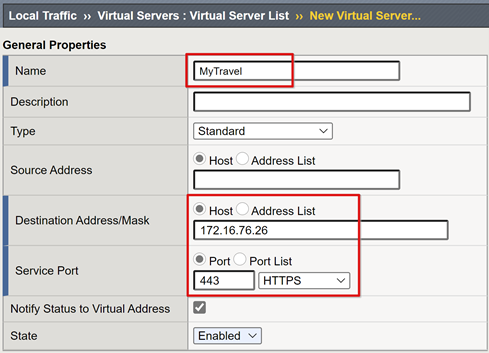

Wählen Sie Local Traffic>Virtual Servers>Virtual Server List>Create (Lokaler Datenverkehr > Virtuelle Server > Liste virtueller Server Erstellen) aus.

Geben Sie einen Namen für den virtuellen Server ein.

Wählen Sie Host unter Destination Address/Mask (Zieladresse/Maske) aus.

Geben Sie eine nicht verwendete IPv4- oder IPv6-Adresse ein, die der BIG-IP-Instanz für das Empfangen von Clientdatenverkehr zugewiesen werden soll.

Wählen Sie für Service Port (Dienstport) nacheinander Port, 443 und HTTPS aus.

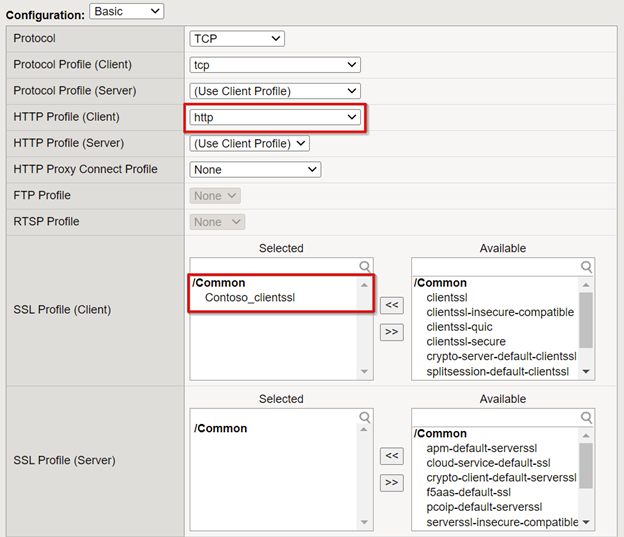

Wählen Sie http für HTTP Profile (Client) [HTTP-Profil (Client)] aus.

Wählen Sie für SSL Profile (Client) [SSL-Profil (Client)] das Profil aus, das Sie erstellt haben, oder übernehmen Sie für Tests die Standardeinstellung.

Wählen Sie unter Source Address Translation (Quelladressübersetzung) die Option Auto Map (Automatische Zuordnung) aus.

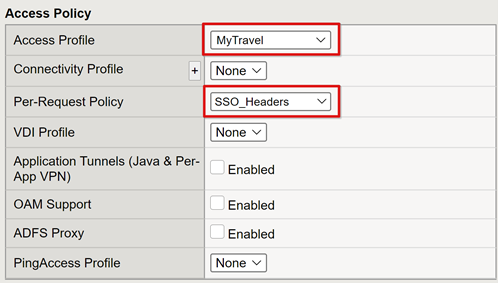

Wählen Sie unter Access Policy (Zugriffsrichtlinie) das zuvor erstellte Access Profile (Zugriffsprofil) aus. Dadurch werden das Azure AD SAML-Vorauthentifizierungsprofil und die Header-SSO-Richtlinie an den virtuellen Server gebunden.

Wählen Sie für Per-Request Policy (Anforderungsbezogene Richtlinie) SSO_Headers aus.

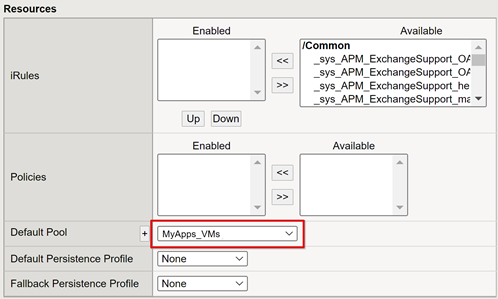

- Wählen Sie für Default Pool (Standardpool) die von Ihnen erstellten Back-End-Poolobjekte aus.

- Wählen Sie Finished (Fertig) aus.

Sitzungsverwaltung

Verwenden Sie die Einstellungen der BIG-IP-Sitzungsverwaltung, um die Bedingungen für Beendigung und Fortsetzung von Sitzungen zu bestimmen. Erstellen Sie eine Richtlinie über Access Policy>Access Profiles (Zugriffsrichtlinie > Zugriffsprofile). Wählen Sie in der Liste eine Anwendung aus.

Im Hinblick auf SLO-Funktionalität stellt ein URI für das einmalige Abmelden (Single Log-Out) in Microsoft Entra ID sicher, dass eine vom IdP initiierte Abmeldung vom MyApps-Portal die Sitzung zwischen Client und BIG-IP APM beendet. Die für die Anwendung importierte Datei „Verbundmetadaten-XML“ stellt APM den Microsoft Entra-SAML-Abmeldeendpunkt für die vom SP initiierte Abmeldung bereit. Daher muss APM wissen, wann sich ein Benutzer abmeldet.

Wenn kein BIG-IP-Webportal vorhanden ist, können Benutzer APM nicht anweisen, sich abzumelden. Wenn sich der Benutzer von der Anwendung abmeldet, wird dieser Vorgang von der BIG-IP-Instanz nicht bemerkt. Die Anwendungssitzung kann über einmaliges Anmelden reaktiviert werden. Daher muss die vom SP initiierte Abmeldung sorgfältig geprüft werden.

Um zu gewährleisten, dass Sitzungen sicher beendet werden, fügen Sie der Schaltfläche Abmelden Ihrer Anwendung eine SLO-Funktion hinzu. Ermöglichen Sie ihm, den Client zum Microsoft Entra-SAML-Abmeldeendpunkt umzuleiten. Den SAML-Abmeldeendpunkt für Ihren Mandanten finden Sie unter App-Registrierungen>Endpunkte.

Wenn Sie die App nicht ändern können, aktivieren Sie für die BIG-IP-Instanz das Lauschen auf den Abmeldeaufruf der App, und lösen Sie SLO aus. Weitere Informationen:

- Navigieren Sie auf support.f5.com zu K42052145: Configuring automatic session termination (logout) based on a URI-referenced file name [K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmelden) basierend auf einem URI-referenzierten Dateinamen]

- Naivgieren Sie auf my.f5.com zu K12056: Overview of the Logout URI Include option (K12056: Übersicht über die Option „Abmelde-URI einschließen“)

Bereitstellen

- Wählen Sie Deploy (Bereitstellen) aus, um Ihre Einstellungen zu übernehmen.

- Überprüfen Sie, ob die Anwendung in Ihrem Mandanten angezeigt wird.

- Ihre Anwendung wird veröffentlicht und ist über SHA, die URL oder Microsoft-Portale zugänglich.

Testen

Führen Sie den folgenden Test als Benutzer aus.

Wählen Sie die externe URL der Anwendung oder im MyApps-Portal das Symbol der Anwendung aus.

Authentifizieren Sie sich bei Microsoft Entra ID.

Sie werden zum virtuellen BIG-IP-Server für die App umgeleitet und über einmaliges Anmelden (Single Sign-On, SSO) angemeldet.

Die eingefügte Headerausgabe wird von der headerbasierten Anwendung angezeigt.

Für mehr Sicherheit blockieren Sie den direkten Zugriff auf die Anwendung, und erzwingen Sie einen Pfad durch die BIG-IP-Instanz.

Problembehandlung

Befolgen Sie die folgende Anleitung bei der Problembehandlung.

Ausführlichkeit des Protokolls

BIG-IP-Protokolle enthalten hilfreiche Informationen zum Isolieren von Authentifizierungs- und SSO-Problemen. Erhöhen des Ausführlichkeitsgrads des Protokolls:

- Navigieren Sie zu Access Policy>Overview>Event Logs (Zugriffsrichtlinie > Übersicht > Ereignisprotokolle).

- Wählen Sie Settingsaus.

- Wählen Sie die Zeile Ihrer veröffentlichten Anwendung aus.

- Wählen Sie Bearbeiten>Auf Systemprotokolle zugreifen aus.

- Wählen Sie in der Liste „SSO“ die Option Debug (Debuggen) aus.

- Klicken Sie auf OK.

- Reproduzieren Sie das Problem.

- Überprüfen Sie die Protokolle.

- Wenn Sie fertig sind, stellen Sie die Einstellungen wieder her.

BIG-IP-Fehlermeldung

Wenn nach der Umleitung ein BIG-IP-Fehler auftritt, bezieht sich das Problem möglicherweise auf einmaliges Anmelden (Single Sign-On, SSO) von Microsoft Entra ID bei BIG-IP.

- Navigieren Sie zu Access Policy>Overview (Zugriffsrichtlinie > Übersicht).

- Wählen Sie Access reports (Auf Berichte zugreifen) aus.

- Führen Sie den Bericht für die letzte Stunde aus.

- Überprüfen Sie die Protokolle auf Hinweise.

- Wählen Sie für Ihre Sitzung den Link View session variables (Sitzungsvariablen anzeigen) aus.

- Vergewissern Sie sich, dass APM die erwarteten Ansprüche von Microsoft Entra ID empfängt.

Keine BIG-IP-Fehlermeldung

Wenn keine BIG-IP-Fehlermeldung angezeigt wird, hängt das Problem wahrscheinlich eher mit einmaligem Anmelden der BIG-IP-Instanz bei der Back-End-Anwendung zusammen.

- Navigieren Sie zu Access Policy>Overview (Zugriffsrichtlinie > Übersicht).

- Wählen Sie Active Sessions (Aktive Sitzungen) aus.

- Wählen Sie den Link für Ihre aktive Sitzung aus.

- Wählen Sie den Link View Variables (Variablen anzeigen) aus, um Probleme mit einmaligem Anmelden zu ermitteln.

- Prüfen Sie, ob Big-IP APM die richtigen Benutzer- und Domänenbezeichner abrufen kann oder nicht.

Weitere Informationen:

- Auf devcentral.f5.com finden Sie Beispiele zum Zuweisen von APM-Variablen.

- Auf techdocs.f5.com finden Sie Informationen zu BIG-IP Access Policy Manager: Visual Policy Editor.