Integrieren von F5 BIG-IP mit Microsoft Entra ID

Angesichts der Zunahme der Bedrohungslandschaft und der Verwendung mehrerer mobiler Geräte überdenken Organisationen den Zugriff und die Governance von Ressourcen. Zu den Modernisierungsprogrammen gehört die Bewertung Ihrer Bereitschaft für Identitäten, Geräte, Apps, Infrastruktur, Netzwerk und Daten. Sie können sich über das Zero Trust-Framework zum Aktivieren von Remotearbeit und das Zero Trust Assessment-Tool informieren.

Die digitale Transformation ein langfristiges Projekt, und potenziell kritische Ressourcen sind bis zu einer Modernisierung gefährdet. Das Ziel von F5 BIG-IP und Microsoft Entra ID Secure Hybrid Access (SHA) besteht darin, den Remotezugriff auf lokale Anwendungen zu verbessern und den Sicherheitsstatus anfälliger Legacydienste zu stärken.

Die Forschung schätzt, dass 60 % bis 80 % der lokalen Anwendungen Legacy-Anwendungen sind oder nicht in Microsoft Entra ID integriert werden können. Die gleiche Studie weist auch darauf hin, dass große Teile ähnlicher Systeme auf früheren Versionen von SAP, Oracle, SAGE und anderen bekannten Workloads ausgeführt werden, die wichtige Dienste bereitstellen.

SHA ermöglicht es Organisationen, weiterhin Investitionen in die Bereitstellung von F5-Netzwerken und Anwendungen zu nutzen. Mit Microsoft Entra ID schließt SHA die Lücke zur Identitätssteuerungsebene.

Vorteile

Wenn Microsoft Entra ID den Zugriff auf veröffentlichte BIG-IP-Dienste vorab authentifiziert, bringt dies viele Vorteile mit sich:

- Kennwortlose Authentifizierung mit:

Weitere Vorteile sind:

- Eine Steuerungsebene zum Steuern von Identität und Zugriff

- Präventiver bedingter Zugriff

- Multi-Faktor-Authentifizierung in Microsoft Entra

- Adaptiver Schutz durch Risikoprofilerstellung für Benutzer und Sitzung

- Erkennung von kompromittierten Anmeldeinformationen

- Self-Service-Kennwortzurücksetzung (SSPR)

- Berechtigungsverwaltung für den kontrollierten Gastzugriff

- App-Ermittlung und -Steuerung

- Bedrohungsüberwachung und -analyse mit Microsoft Sentinel

Beschreibung des Szenarios

Als ADC (Application Delivery Controller) und SSL-VPN (Secure Sockets Layer – Virtuelles privates Netzwerk) stellt ein BIG-IP-System lokalen und Remotezugriff auf alle Diensttypen bereit. Dazu zählen unter anderem:

- Moderne und ältere Webanwendungen

- Nicht-webbasierte Anwendungen

- REST-Dienste (Representational State Transfer) und SOAP- (Simple Object Access Protocol) API-dienste (Web Application Programming Interface)

BIG-IP Local Traffic Manager (LTM) ist für die sichere Dienstveröffentlichung vorgesehen, während ein Zugriffsrichtlinien-Manager (APM) BIG-IP-Funktionen erweitert, die den Identitätsverbund und einmaliges Anmelden (Single Sign-On, SSO) ermöglichen.

Durch die Integration erreichen Sie den Protokollübergang zur Sicherung der Legacy-Systeme oder anderer integrierter Dienste mithilfe von Steuerungen wie z. B.:

In diesem Szenario ist BIG-IP ein Reverseproxy, der die Vorauthentifizierung und -autorisierung des Dienstes an Microsoft Entra ID übergibt. Die Integration basiert auf einer Standard-Verbundvertrauensstellung zwischen APM und Microsoft Entra ID. Dieses Szenario ist bei SHA üblich. Hier erfahren Sie Näheres: Konfigurieren von F5 BIG-IP-SSL-VPN für Microsoft Entra SSO. Mit SHA können Sie Ressourcen für Security Assertion Markup Language (SAML), Open Authorization (OAuth) und Open ID Connect (OIDC) schützen.

Hinweis

Wenn eine BIG-IP-Adresse für den lokalen und für den Remotezugriff verwendet wird, kann sie auch zu einem Drosselungspunkt für den „Zero Trust“-Zugriff auf Dienste werden, einschließlich Software-as-a-Service-(SaaS-)Apps.

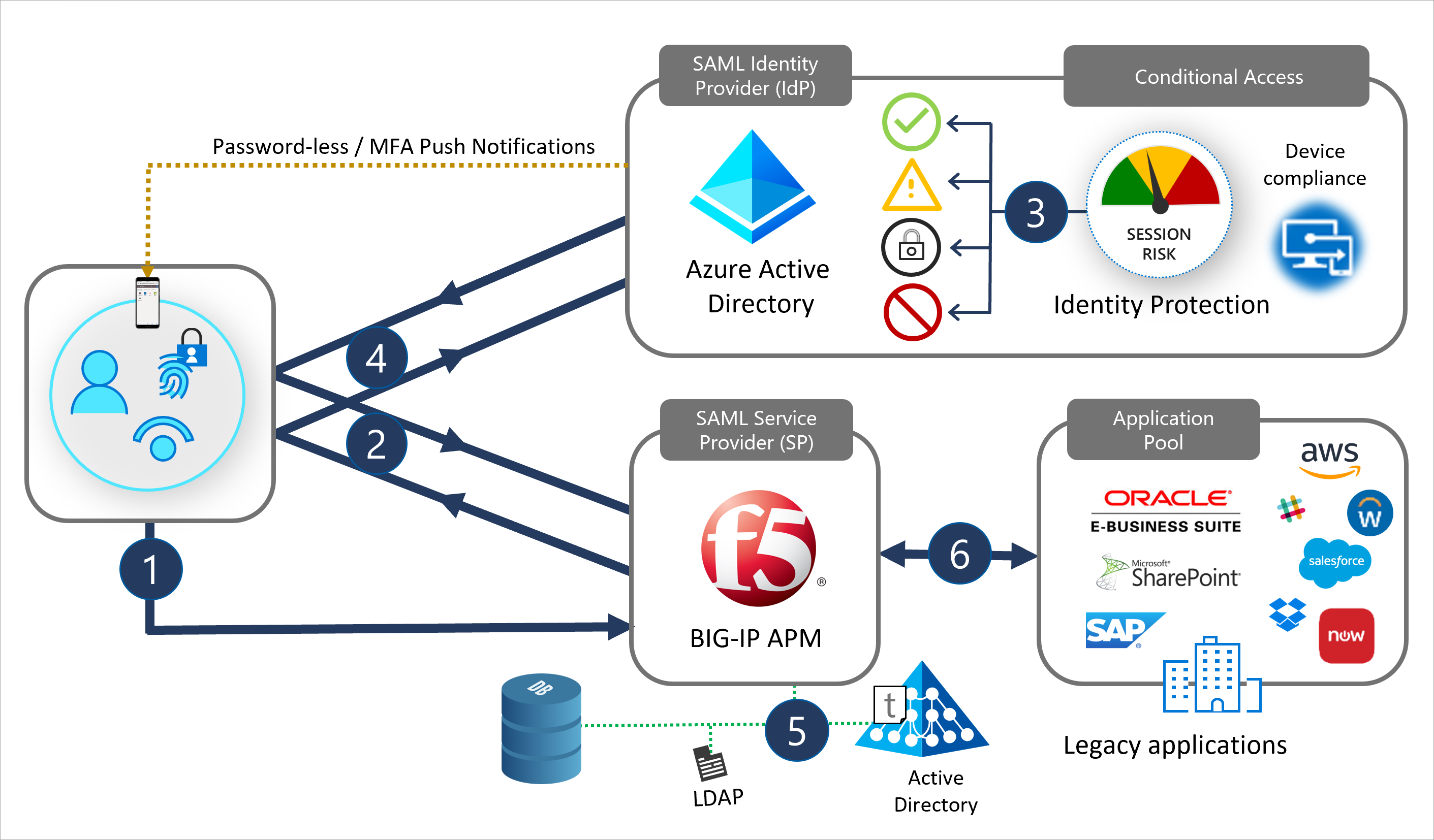

Im folgenden Diagramm ist der Front-End-Austausch zur Vorabauthentifizierung zwischen einem Benutzer, dem BIG-IP-System und Microsoft Entra ID in einem vom Dienstanbieter (SP) initiierten Flow dargestellt. Es zeigt die nachfolgende Anreicherung der APM-Sitzung und das einmalige Anmelden (SSO) für einzelne Back-End-Dienste.

- Der Benutzer wählt im Portal ein Anwendungssymbol aus, und die URL wird gemäß dem SAML-Dienstanbieter (BIG-IP) aufgelöst.

- BIG-IP leitet den Benutzer zur Vorabauthentifizierung an den SAML-Identitätsanbieter (IdP), Microsoft Entra ID, weiter.

- Microsoft Entra ID verarbeitet die Richtlinien für bedingten Zugriff und Sitzungssteuerelemente zur Autorisierung

- Benutzer kehren zu BIG-IP zurück und präsentieren die von Microsoft Entra ID ausgestellten SAML-Ansprüche.

- BIG-IP fordert Sitzungsinformationen für einmaliges Anmelden (SSO) und die rollenbasierte Zugriffssteuerung (RBAC) für den veröffentlichten Dienst an.

- BIG-IP leitet die Clientanforderung an den Back-End-Dienst weiter.

Benutzererfahrung

Ob Mitarbeiter, Partnerunternehmen oder Verbraucher – die meisten Benutzer sind mit der Office 365-Anmeldeoberfläche vertraut. Der Zugriff auf BIG-IP-Dienste ist ähnlich.

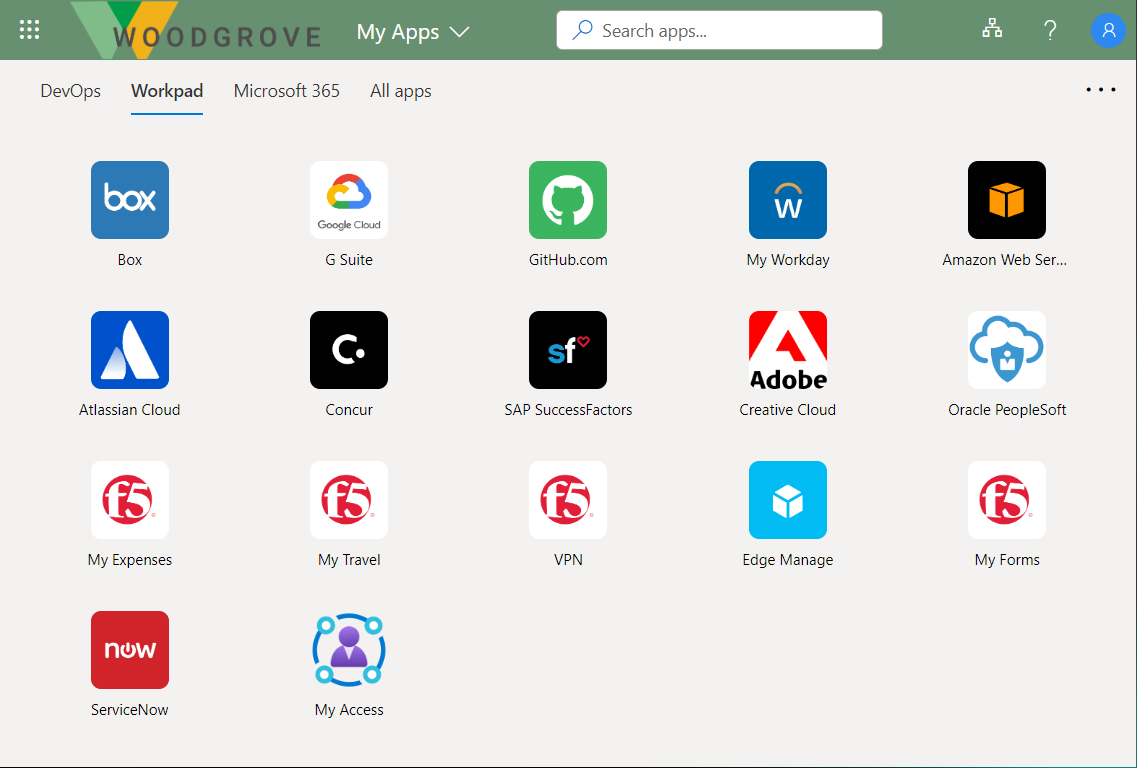

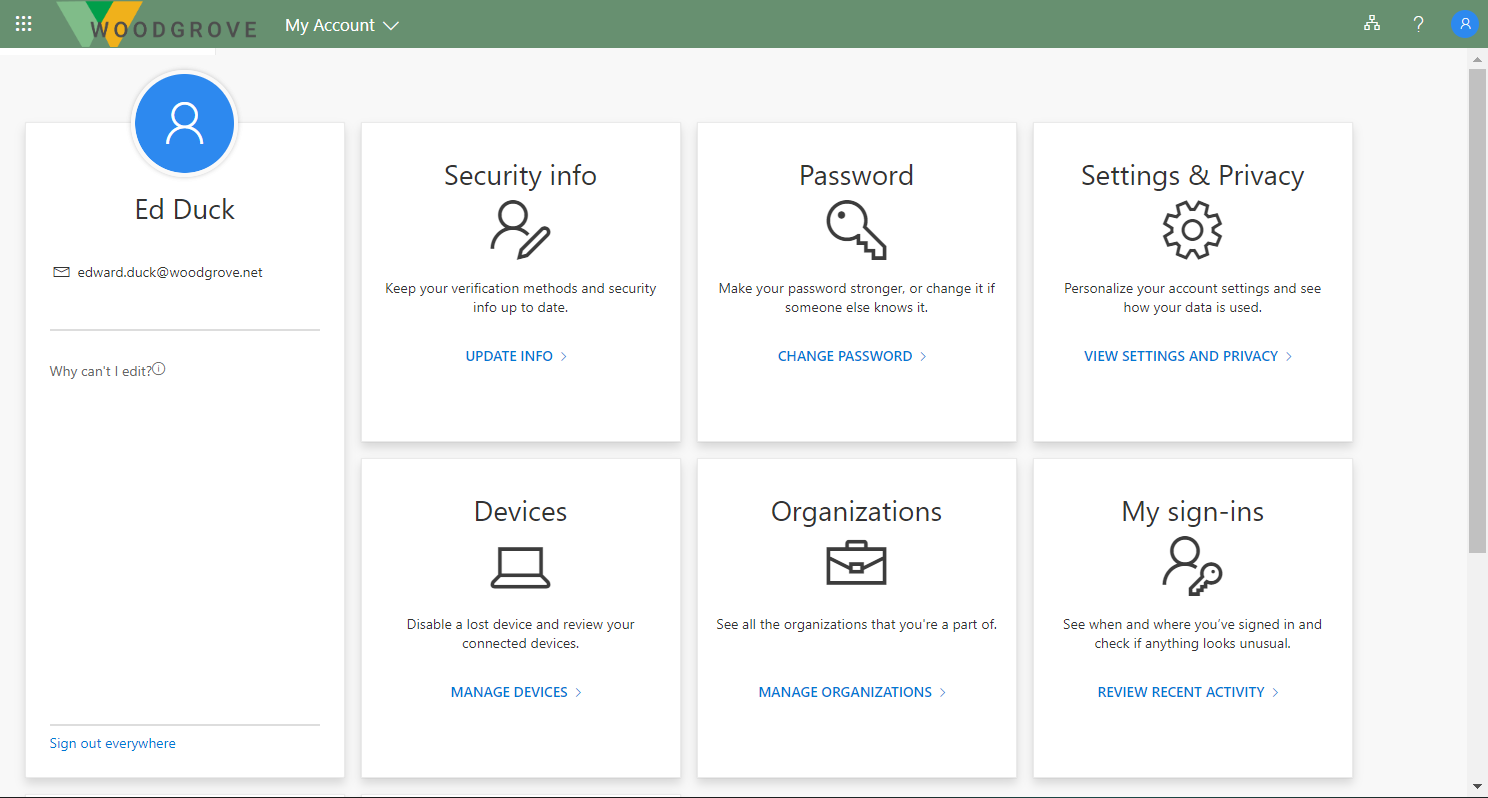

Benutzer können ihre veröffentlichten BIG-IP-Dienste im Meine Apps-Portal oder im Microsoft 365-App-Launcher mit Self-Service-Funktionen finden, unabhängig vom Gerät oder Standort. Benutzer können weiterhin über das BIG-IP Webtop-Portal auf veröffentlichte Dienste zugreifen. Wenn sich Benutzer abmelden, stellt SHA die Sitzungsbeendigung für BIG-IP und Microsoft Entra ID sicher, sodass Dienste vor nicht autorisiertem Zugriff geschützt bleiben.

Benutzer greifen auf das Meine Apps-Portal zu, um nach veröffentlichten BIG-IP-Diensten zu suchen und ihre Kontoeigenschaften zu verwalten. Sehen Sie sich den Katalog und die Self-Service-Seite in den folgenden Grafiken an.

Einblicke und Analyse

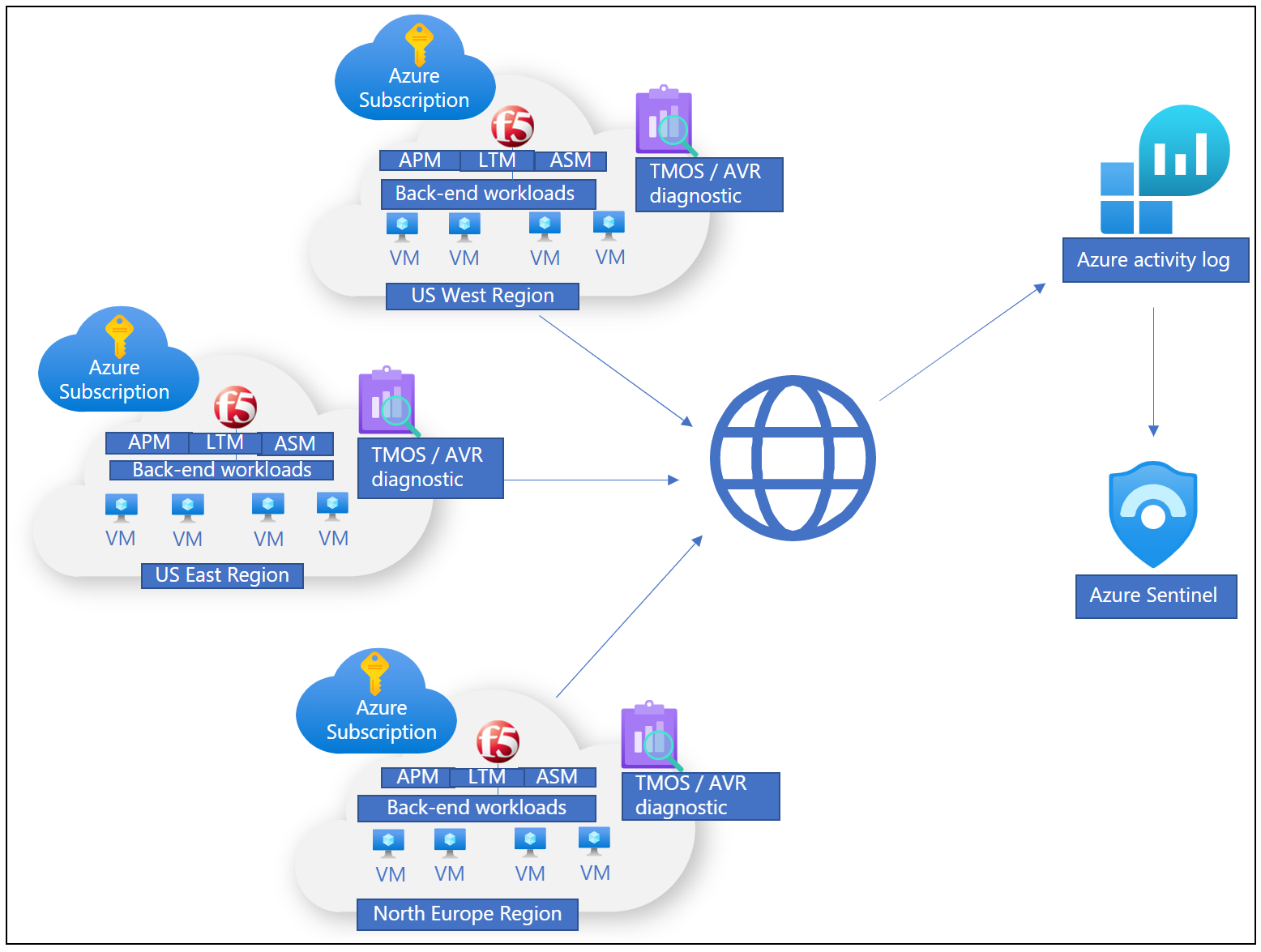

Sie können bereitgestellte BIG-IP-Instanzen überwachen, um sicherzustellen, dass veröffentlichte Dienste hochverfügbar, auf SHA-Ebene und betriebsbereit sind.

Es gibt mehrere Optionen, um Ereignisse lokal oder remote über eine SIEM-Lösung (Security Information and Event Management) zu protokollieren, die Speicher- und Telemetrieverarbeitung ermöglicht. Zum Überwachen von Microsoft Entra ID- und SHA-Aktivitäten können Sie Azure Monitor und Microsoft Sentinel zusammen verwenden:

Übersicht über Ihre Organisation, möglicherweise über mehrere Clouds und lokale Standorte hinweg (einschließlich der BIG-IP-Infrastruktur)

Eine Steuerungsebene mit allen Signalen, um die Abhängigkeit von komplexen und dezentralen Tools zu vermeiden

Integrationsvoraussetzungen

Zum Implementieren des sicheren Hybridzugriffs (SHA) sind keine besonderen Kenntnisse oder Erfahrung mit F5 BIG-IP erforderlich. Es wird jedoch empfohlen, sich mit der F5 BIG-IP-Terminologie vertraut zu machen. Weitere Informationen finden Sie im Glossar zum F5-Dienst.

Für die Integration von F5 BIG-IP mit Microsoft Entra ID für SHA ist Folgendes erforderlich:

- Eine F5 BIG-IP-Instanz, die ausgeführt wird unter:

- Physisches Gerät

- Virtuelle Hypervisor-Edition wie Microsoft Hyper-V, VMware ESXi, Linux KVM (kernelbasierte VM) und Citrix Hypervisor

- Virtuelle Cloud-Edition wie Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, Openstack und Google Cloud

Hinweis

Der Standort der BIG-IP-Instanz kann lokal oder eine unterstützte Cloudplattform sein, einschließlich Azure. Die Instanz verfügt über Internetkonnektivität, Ressourcen, die veröffentlicht werden, und alle Dienste wie Active Directory.

- Eine aktive F5 BIG-IP APM-Lizenz:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ (APM) für eine bereits vorhandene Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- Lizenz für 90-Tage-Testversion von F5 BIG-IP Access Policy Manager™ (APM)

- Microsoft Entra ID-Lizenzierung:

- Ein kostenloses Azure-Konto hat Mindestkernanforderungen für SHA mit kennwortloser Authentifizierung.

- Ein Premium-Abonnement verfügt über bedingten Zugriff, mehrstufige Authentifizierung und Identitätsschutz

Konfigurationsszenarien

Sie können BIG-IP für SHA mit vorlagenbasierten Optionen oder manuell konfigurieren. Die folgenden Tutorials enthalten Anleitungen zur Implementierung von BIG-IP und sicheren Microsoft Entra ID-Hybridzugriff.

Erweiterte Konfiguration

Der erweiterte Ansatz ist eine flexible Möglichkeit zum Implementieren von SHA. Sie erstellen manuell alle BIG-IP-Konfigurationsobjekte. Verwenden Sie diesen Ansatz für Szenarien, die nicht in geführten Konfigurationsvorlagen enthalten sind.

Tutorials zu erweiterten Konfigurationseinstellungen:

Exemplarische Vorgehensweise: Bereitstellen von F5 BIG-IP in Azure

F5 BIG-IP APM und Microsoft Entra – einmaliges Anmelden (SSO) bei Kerberos-Anwendungen

F5 BIG-IP APM und Microsoft Entra – einmaliges Anmelden (SSO) bei headerbasierten Anwendungen

F5 BIG-IP APM und Microsoft Entra – einmaliges Anmelden (SSO) bei formularbasierten Anwendungen

Vorlagen für geführte Konfiguration und Easy Button

Der Assistent für die geführte Konfiguration von BIG-IP Version 13.1 minimiert den Zeit- und Arbeitsaufwand für die Implementierung gängiger BIG-IP-Veröffentlichungsszenarien. Das workflowbasierte Framework bietet eine intuitive Bereitstellungsumgebung, die auf spezifische Zugriffstopologien zugeschnitten ist.

Die geführte Konfiguration, Version 16.x, verfügt über das Feature „Easy Button“. Administratoren müssen nicht zwischen Microsoft Entra ID und BIG-IP wechseln, um Dienste für SHA zu aktivieren. Bereitstellung und Richtlinienverwaltung erfolgen durch den APM-Assistenten für Guided Configuration und Microsoft Graph. Diese Integration zwischen BIG-IP APM und Microsoft Entra ID stellt sicher, dass Anwendungen einen Identitätsverbund, SSO und den bedingten Zugriff von Microsoft Entra unterstützen – ohne den Verwaltungsaufwand, den die Einrichtung dieser Features bei jeder einzelnen App mit sich bringen würde.

Tutorials für die Verwendung von Easy Button-Vorlagen, F5 BIG-IP Easy Button für einmaliges Anmelden bei :

Microsoft Entra B2B-Gastzugriff

Der Microsoft Entra B2B-Gastzugriff auf SHA-geschützte Anwendungen ist möglich, erforderlich jedoch u. U. Schritte, die nicht in den Tutorials enthalten sind. Ein Beispiel hierfür ist Kerberos SSO, bei dem eine BIG-IP-Adresse die eingeschränkte Kerberos-Delegierung (Kerberos Constrained Delegation, KCD) ausführt, um ein Dienstticket von Domänenvererbern zu erhalten. Ohne lokale Darstellung eines lokalen Gastbenutzers wird die Anforderung von einem Domänencontroller nicht berücksichtigt, da kein Benutzer vorhanden ist. Zur Unterstützung dieses Szenarios stellen Sie sicher, dass externe Identitäten von Ihrem Microsoft Entra-Mandanten in das verwendete Verzeichnis Ihrer Anwendung übertragen werden.

Weitere Informationen: Gewähren des Zugriffs auf Ihre lokalen Anwendungen für B2B-Benutzer*innen in Microsoft Entra ID

Nächste Schritte

Sie können mithilfe Ihrer BIG-IP-Infrastruktur oder durch Bereitstellen einer BIG-IP-VM der Virtual Edition in Azure eine Machbarkeitsstudie für SHA durchführen. Das Bereitstellen einer VM in Azure dauert ungefähr 30 Minuten. Das Ergebnis ist:

- Eine geschützte Plattform zum Modellieren eines Pilots für SHA

- Eine Präproduktionsinstanz zum Testen neuer BIG-IP-Systemupdates und -Hotfixes

Identifizieren Sie eine oder zwei Anwendungen, die mit BIG-IP veröffentlicht und mit SHA geschützt werden sollen.

Es wird empfohlen, mit einer Anwendung zu beginnen, die nicht über BIG-IP veröffentlicht wird. Durch diese Aktion werden potenzielle Unterbrechungen von Produktionsdiensten vermieden. Die Richtlinien in diesem Artikel können Ihnen helfen, mehr über das Verfahren zum Erstellen von BIG-IP-Konfigurationsobjekten und das Einrichten von SHA zu erfahren. Anschließend können Sie BIG-IP-veröffentlichte Dienste mit minimalem Aufwand in SHA konvertieren.