Ereignisse

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge durch, um die neuesten Features, Sicherheitsupdates und den technischen Support zu nutzen.

Kubernetes verwendet CNI-Plug-Ins (Container Networking Interface), um die Netztechnologie in Kubernetes-Clustern zu verwalten. CNIs sind für das Zuweisen von IP-Adressen zu Pods, Netzwerkrouting zwischen Pods, Kubernetes Service-Routing und mehr verantwortlich.

AKS stellt mehrere CNI-Plug-Ins bereit, die Sie in Ihren Clustern je nach Ihren Netzwerkanforderungen verwenden können.

Die Auswahl eines CNI-Plug-Ins für Ihren AKS-Cluster hängt weitgehend davon ab, welches Netztechnologiemodell Ihren Anforderungen am besten entspricht. Jedes Modell hat seine eigenen Vor- und Nachteile, die Sie bei der Planung Ihres AKS-Clusters berücksichtigen sollten.

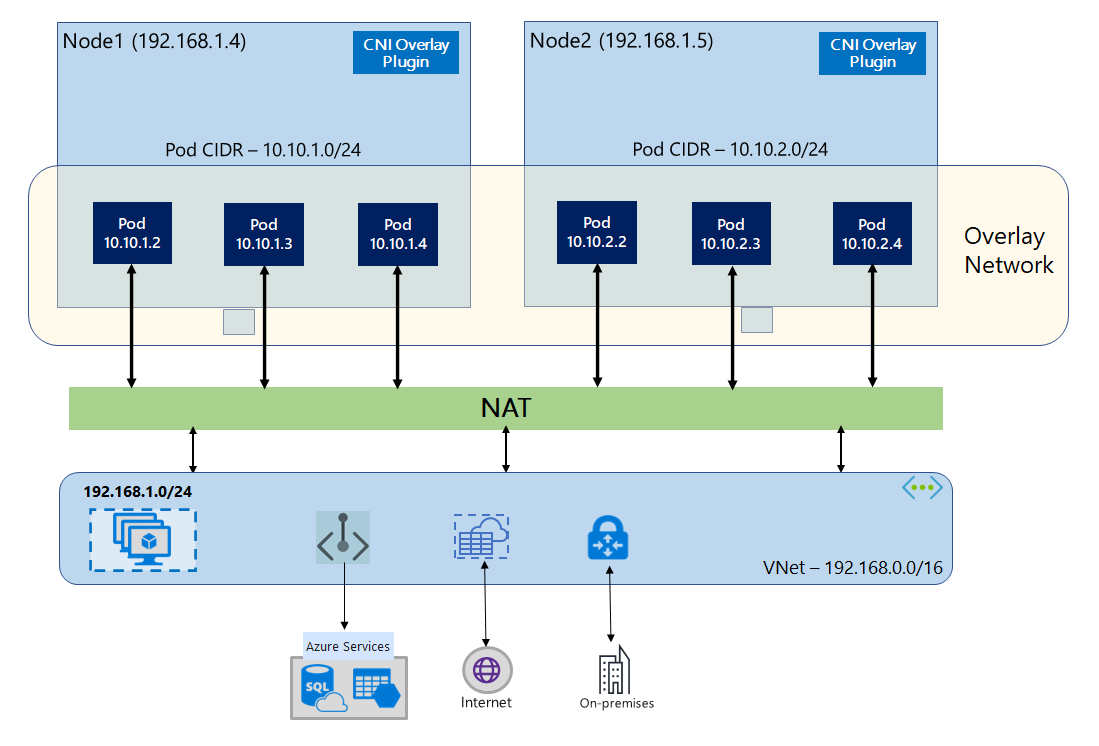

AKS verwendet zwei Hauptnetztechnologiemodelle: Überlagerungsnetzwerk und flaches Netzwerk.

Beide Netztechnologiemodelle verfügen über mehrere unterstützte CNI-Plug-In-Optionen. Die Hauptunterschiede zwischen den Modellen sind die Zuweisung von POD-IP-Adressen und die Zuweisung von Datenverkehr zum Cluster.

Überlagerungsnetzwerke sind das am häufigsten verwendete Netztechnologiemodell in Kubernetes. In Überlagerungsnetzwerken erhalten Pods eine IP-Adresse von einem privaten, logisch getrennten CIDR vom Azure VNet-Subnetz, in dem AKS-Knoten bereitgestellt werden. Dies ermöglicht eine einfachere und oft bessere Skalierbarkeit als das flache Netzwerkmodell.

In Überlagerungsnetzwerken können Pods direkt miteinander kommunizieren. Datenverkehr, der den Cluster verlässt, wird per SNAT (Source Network Address Translation, Übersetzung in die Quellnetzwerkadresse) in die IP-Adresse des Knotens übersetzt, und eingehender Pod-IP-Datenverkehr wird über einen bestimmten Dienst weitergeleitet, z. B. einen Lastenausgleich. Dies bedeutet, dass die Pod-IP-Adresse hinter der IP-Adresse des Knotens „ausgeblendet“ ist. Dieser Ansatz reduziert die Anzahl der für Ihre Cluster erforderlichen VNet-IP-Adressen.

Azure Kubernetes Service stellt die folgenden CNI-Plug-Ins für Überlagerungsnetzwerke bereit:

Im Gegensatz zu einem Überlagerungsnetzwerk weist ein flaches Netzwerkmodell in AKS Pods die IP-Adressen von einem Subnetz aus demselben Azure VNet wie die AKS-Knoten zu. Dies bedeutet, dass Datenverkehr, der Ihre Cluster verlässt, nicht per SNAT behandelt wird und die Pod-IP-Adresse direkt für das Ziel verfügbar gemacht wird. Dies kann für einige Szenarios nützlich sein, z. B. wenn Sie Pod-IP-Adressen für externe Dienste verfügbar machen müssen.

Azure Kubernetes Service bietet zwei CNI-Plug-Ins für flache Netzwerke. In diesem Artikel werden die einzelnen Plug-In-Optionen nicht ausführlich behandelt. Weitere Informationen finden Sie in der verlinkten Dokumentation:

Bei der Auswahl eines CNI gibt es mehrere Faktoren zu berücksichtigen. Jedes Netzwerkmodell hat seine eigenen Vor- und Nachteile, und die beste Wahl für Ihren Cluster hängt von Ihren spezifischen Anforderungen ab.

Die beiden wichtigsten Netzwerkmodelle in AKS sind Überlagerungsnetzwerke und flache Netzwerke.

Überlagerungsnetzwerke:

Flache Netzwerke:

Berücksichtigen Sie bei der Auswahl eines Netztechnologiemodells die Anwendungsfälle für jedes CNI-Plug-In und den Typ des verwendeten Netzwerkmodells:

| CNI-Plug-In | Netzwerkmodell | Highlights der Anwendungsfälle |

|---|---|---|

| Azure CNI Overlay | Überlagerung | – Optimal für die VNET-IP-Erhaltung – Maximale Knotenanzahl, die vom API-Server und 250 Pods pro Knoten unterstützt wird – Einfachere Konfiguration – Kein direkter externer Pod-IP-Zugriff |

| Azure CNI-Podsubnetz | Flach | – Direkter externe Podzugriff – Modi für eine effiziente VNet-IP-Nutzung oder Unterstützung für große Cluster |

| Kubenet (Legacy) | Überlagerung | – Priorisiert die IP-Erhaltung – Begrenzte Skalierung – Manuelle Routenverwaltung |

| Azure CNI-Knotensubnetz (Legacy) | Flach | – Direkter externe Podzugriff – Einfachere Konfiguration – Begrenzte Skalierung – Ineffiziente Verwendung von VNet-IPs |

Sie können auch die Features der einzelnen CNI-Plug-Ins vergleichen. Die folgende Tabelle enthält einen allgemeinen Vergleich der Features, die von den einzelnen CNI-Plug-Ins unterstützt werden:

| Funktion | Azure CNI Overlay | Azure CNI-Podsubnetz | Azure CNI-Knotensubnetz (Legacy) | Kubenet |

|---|---|---|---|---|

| Bereitstellen des Clusters in vorhandenem oder neuem VNet | Unterstützt | Unterstützt | Unterstützt | Unterstützt – manuelle UDRs |

| Pod-VM-Konnektivität mit vm in demselben VNet oder Peer-VNet | Pod initiiert | Beide Richtungen | Beide Richtungen | Pod initiiert |

| Lokaler Zugriff über VPN/Express Route | Pod initiiert | Beide Richtungen | Beide Richtungen | Pod initiiert |

| Zugriff auf Dienstendpunkte | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Verfügbarmachen von Diensten mithilfe des Lastenausgleichs | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Verfügbarmachen von Diensten mithilfe von App Gateway | Wird derzeit nicht unterstützt. | Unterstützt | Unterstützt | Unterstützt |

| Verfügbarmachen von Diensten mit dem Eingangsdatencontroller | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Windows-Knotenpools | Unterstützt | Unterstützt | Unterstützt | Nicht unterstützt |

| Standard: Azure DNS und private Zonen | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| VNet-Subnetzfreigabe über mehrere Cluster | Unterstützt | Unterstützt | Unterstützt | Nicht unterstützt |

Je nachdem, welche CNI Sie verwenden, können Ihre virtuellen Clusternetzwerkressourcen auf eine der folgenden Arten bereitgestellt werden:

Auch wenn Funktionen wie Dienstendpunkte oder benutzerdefinierte Routen (UDRs) unterstützt werden, legen die Supportrichtlinien für AKS fest, welche Änderungen Sie vornehmen können. Zum Beispiel:

Es gibt mehrere Anforderungen und Überlegungen, die Sie bei der Planung der Netzwerkkonfiguration für AKS berücksichtigen sollten:

169.254.0.0/16, 172.30.0.0/16, 172.31.0.0/16 oder 192.0.2.0/24 für den Adressbereich des Kubernetes-Diensts, den Adressbereich für den Pod oder den Adressbereich für das virtuelle Clusternetzwerk nicht verwenden.Microsoft.Network/virtualNetworks/subnets/join/actionMicrosoft.Authorization/roleAssignments/writeMicrosoft.Network/virtualNetworks/subnets/read (nur erforderlich, wenn Sie Ihre eigenen Subnetze und CIDRs definieren)Feedback zu Azure Kubernetes Service

Azure Kubernetes Service ist ein Open Source-Projekt. Wählen Sie einen Link aus, um Feedback zu geben:

Ereignisse

17. März, 21 Uhr - 21. März, 10 Uhr

Nehmen Sie an der Meetup-Serie teil, um skalierbare KI-Lösungen basierend auf realen Anwendungsfällen mit Mitentwicklern und Experten zu erstellen.

Jetzt registrierenTraining

Modul

Auswählen des besten Netzwerk-Plug-Ins für AKS - Training

Erfahren Sie, wie Sie zwischen Azure CNI und kubenet wählen, zwei Netzwerk-Plug-In-Optionen für einen Azure Kubernetes Service-Cluster.

Zertifizierung

Microsoft Certified: Azure Network Engineer Associate - Certifications

Zeigen Sie Ihre Kenntnisse zu Entwurf, Implementierung und Wartung der Azure-Netzwerkinfrastruktur, zum Lastenausgleich für Datenverkehr, zum Netzwerkrouting u. v. m.

Dokumentation

Konzepte: Netztechnologie des Azure CNI-Subnetzes in AKS - Azure Kubernetes Service

Hier erfahren Sie mehr über das Azure CNI-Podsubnetz, den dynamischen IP-Zuordnungsmodus und den statischen Blockzuweisungsmodus in Azure Kubernetes Service (AKS).

Konzepte: Azure CNI Overlay-Netztechnologie in AKS - Azure Kubernetes Service

Informationen zu Azure CNI Overlay in Azure Kubernetes Service (AKS)

Konzepte: Legacy-CNI (Container Networking Interfaces) in AKS - Azure Kubernetes Service

Informationen zu CNI-Legacynetztechnologieoptionen in Azure Kubernetes Service (AKS)