Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

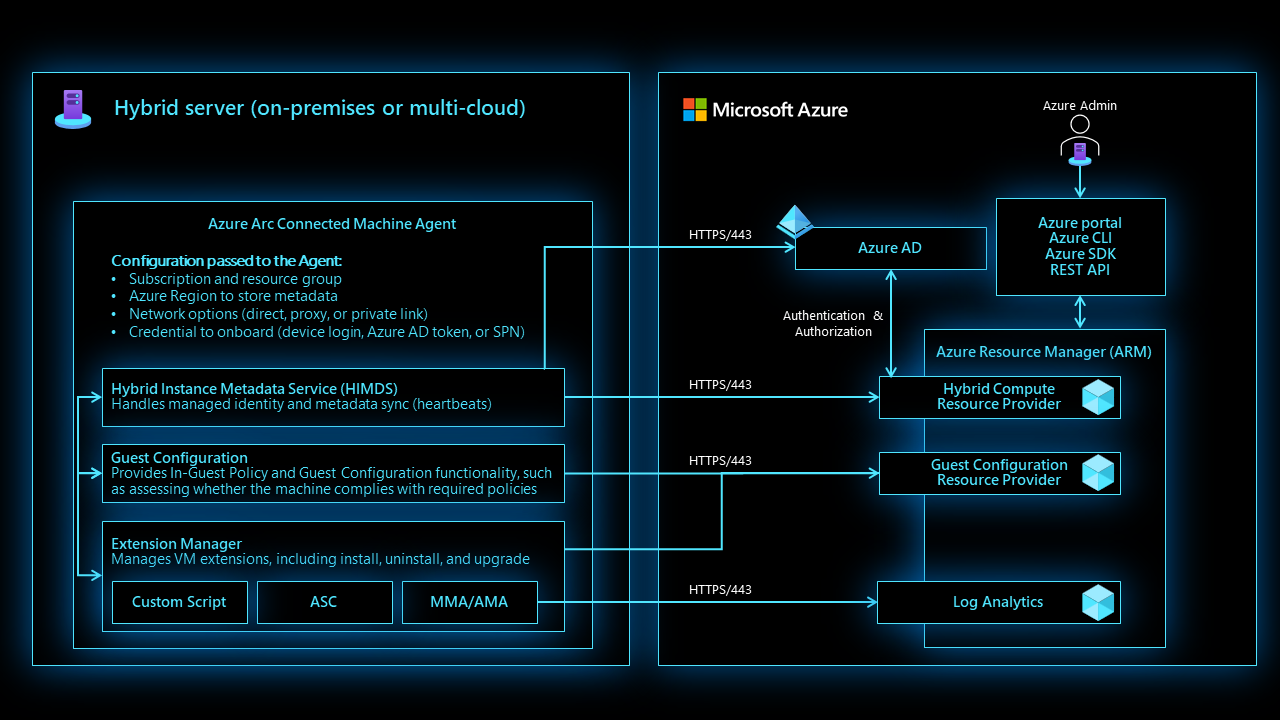

Mit dem Azure Connected Machine-Agent können Sie Windows- und Linux-Computer verwalten, die außerhalb von Azure gehostet werden, in Ihrem Unternehmensnetzwerk oder anderen Cloudanbietern.

Warnung

Nur Versionen des Connected Machine-Agents innerhalb des letzten Jahres werden von der Produktgruppe offiziell unterstützt. Kunden sollten innerhalb dieses Zeitfensters ein Update auf eine Agentversion durchführen.

Agent-Komponenten

Um Architekturdiagramme in hoher Auflösung herunterzuladen, besuchen Sie Jumpstart Gems.

Das Azure Connected Machine-Agent-Paket enthält mehrere logische Komponenten, die gebündelt werden:

Hybrid Instance Metadata Service (HIMDS) verwaltet die Verbindung mit Azure und die Azure-Identität des verbundenen Computers.

Der Computerkonfigurations-Agent stellt Funktionen wie die Überprüfung, ob der Computer den erforderlichen Richtlinien entspricht, sowie das Erzwingen der Compliance bereit.

Beachten Sie das folgende Verhalten bei der Azure Policy-Computerkonfiguration für einen getrennten Computer:

- Eine Azure Policy-Zuweisung, deren Ziel getrennte Computer sind, ist nicht betroffen.

- Die Gastzuweisung wird 14 Tage lang lokal gespeichert. Wenn der Connected Machine-Agent innerhalb dieser 14 Tage erneut eine Verbindung mit dem Dienst herstellt, werden die Richtlinienzuweisungen neu angewendet.

- Zuweisungen werden nach 14 Tagen gelöscht und nach Ablauf dieses Zeitraums für den betreffenden Computer nicht erneut durchgeführt.

Der Erweiterungs-Agent verwaltet VM-Erweiterungen, einschließlich Installation, Deinstallation und Upgrade. Azure lädt Erweiterungen herunter und kopiert sie unter Windows in den Ordner

%SystemDrive%\%ProgramFiles%\AzureConnectedMachineAgent\ExtensionService\downloadsund unter Linux in den Ordner/opt/GC_Ext/downloads. Unter Windows wird die Erweiterung unter dem Pfad%SystemDrive%\Packages\Plugins\<extension>installiert, unter Linux unter/var/lib/waagent/<extension>.

Hinweis

Der Azure Monitor-Agent (AMA) ist ein separater Agent, der Überwachungsdaten sammelt. Er ersetzt nicht den Connected Machine-Agent. Die AMA ersetzt nur den Log Analytics-Agent, die Diagnoseerweiterung und den Telegraf-Agent für Windows- und Linux-Computer.

Azure Arc-Proxy

Der Azure Arc-Proxy-Dienst ist dafür verantwortlich, den Netzwerkdatenverkehr von den Azure Connected Machine-Agentendiensten und allen Erweiterungen zu sammeln und zu entscheiden, wohin diese Daten weitergeleitet werden sollen. Wenn Sie das Azure Arc-Gateway (Eingeschränkte Vorschau) zur Vereinfachung Ihrer Netzwerkendpunkte verwenden, ist der Azure Arc-Proxydienst die lokale Komponente, die Netzwerkanforderungen über das Azure Arc-Gateway statt über die Standardroute weiterleitet. Der Azure Arc-Proxy wird als ein Netzwerkdienst unter Windows und als ein Standardbenutzerkonto (arcproxy) unter Linux ausgeführt.

Vor der Version 1.51 des Azure Connected Machine-Agents wurde dieser Dienst standardmäßig deaktiviert und sollte deaktiviert bleiben, es sei denn, Sie konfigurieren den Agent für die Verwendung des Azure Arc-Gateways (eingeschränkte Vorschau).

Mit Version 1.51 und höher wird der Arc-Proxy-Dienst standardmäßig gestartet, da er jetzt bestimmen kann, ob der Computer für die Verwendung eines Arc-Gateways konfiguriert ist oder direkt mit den Arc-Endpunkten kommuniziert und sich entsprechend verhält. Wenn Sie kein Arc-Gateway verwenden, können Sie den Arc-Proxydienst mit dem folgenden Befehl azcmagent config set connection.type directweiterhin deaktivieren.

Agent-Ressourcen

In diesem Abschnitt werden die Verzeichnisse und Benutzerkonten beschrieben, die vom Azure Connected Machine-Agent verwendet werden.

Installationsdetails zu Windows-Agents

Der Windows-Agent wird als Windows Installer-Paket bereitgestellt. Laden Sie den Windows-Agent aus dem Microsoft Download Center herunter. Nach der Installation des Connected Machine-Agents für Windows werden die folgenden systemweiten Konfigurationsänderungen angewendet:

Während der Installation werden die folgenden Ordner erstellt.

Verzeichnis Beschreibung %ProgramFiles%\AzureConnectedMachineAgent azcmagent CLI und ausführbare Dateien des Instanzmetadatendiensts. %ProgramFiles%\AzureConnectedMachineAgent\ExtensionService2\GC Ausführbare Dateien des Erweiterungsdiensts. %ProgramFiles%\AzureConnectedMachineAgent\GCArcService2\GC Ausführbare Dateien des Computerkonfigurationsdiensts (Richtlinien). %ProgramData%\AzureConnectedMachineAgent Konfigurations-, Protokoll- und Identitätstokendateien für die azcmagent CLI und den Instanzmetadatendienst. %ProgramData%\GuestConfig Erweiterungspaketdownloads, Downloads von Computerkonfigurationsdefinitionen (Richtlinien) und Protokolle für die Erweiterungs- und Computerkonfigurationsdienste. %SYSTEMDRIVE%\packages Ausführbare Dateien im Erweiterungspaket Durch die Installation des Agenten werden die folgenden Windows-Dienste auf dem Zielcomputer eingerichtet.

Dienstname Anzeigename Prozessname Beschreibung himds Azure Hybrid-Instanz-Metadatendienst himds.exeSynchronisiert Metadaten mit Azure und hostet eine lokale REST-API für Erweiterungen und Anwendungen, um auf die Metadaten zuzugreifen und Token für verwaltete Identitäten in Microsoft Entra anzufordern GCArcService Computerkonfiguration des Arc-Diensts gc_arc_service.exe(gc_service.exe vor Version 1.36)Überwacht und erzwingt Azure-Gastkonfigurationsrichtlinien auf dem Computer. ExtensionService Computerkonfiguration des Erweiterungsdiensts gc_extension_service.exe(gc_service.exe vor Version 1.36)Installiert, aktualisiert und verwaltet Erweiterungen auf dem Computer. Die Installation des Agents erstellt das folgende virtuelle Dienstkonto.

Virtuelles Konto Beschreibung NT-DIENST\himds Nicht privilegiertes Konto, das zum Ausführen des Hybrid Instance Metadata Service verwendet wird. Tipp

Für dieses Konto ist das Recht „Anmelden als Dienst“ erforderlich. Dieses Recht wird während der Agentinstallation automatisch gewährt. Wenn Ihre Organisation jedoch Benutzerrechtezuweisungen mit Gruppenrichtlinien konfiguriert, müssen Sie ihr Gruppenrichtlinienobjekt möglicherweise anpassen, um dem Agent die Berechtigung "NT SERVICE\himds" oder "NT SERVICE\ALL SERVICES" zu gewähren, damit der Agent funktionieren kann.

Die Installation des Agents erstellt die folgende lokale Sicherheitsgruppe.

Sicherheitsgruppenname Beschreibung Anwendungen der Hybrid Agent-Erweiterung Mitglieder dieser Sicherheitsgruppe können Microsoft Entra-Token für die systemseitig zugewiesene verwaltete Identität anfordern Die Installation des Agents erstellt die folgenden Umgebungsvariablen

Name Standardwert IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Für die Problembehandlung stehen mehrere Protokolldateien zur Verfügung, die in der folgenden Tabelle beschrieben sind.

Protokoll Beschreibung %ProgramData%\AzureConnectedMachineAgent\Log\himds.log Zeichnet Details der Heartbeat- und Identitäts-Agent-Komponente auf. %ProgramData%\AzureConnectedMachineAgent\Log\azcmagent.log Enthält die Ausgabe der Befehle des azcmagent-Tools. %ProgramData%\GuestConfig\arc_policy_logs\gc_agent.log Zeichnet Details zur Computerkonfigurations-Agent-Komponente (Richtlinien) auf. %ProgramData%\GuestConfig\ext_mgr_logs\gc_ext.log Zeichnet Details zu Erweiterungs-Manager-Aktivitäten (Ereignisse für Erweiterungsinstallation, -deinstallation und -upgrade) auf. %ProgramData%\GuestConfig\extension_logs Verzeichnis mit Protokollen für einzelne Erweiterungen. Nach der Deinstallation des Agents bleiben die folgenden Artefakte bestehen.

- %ProgramData%\AzureConnectedMachineAgent\Log

- %ProgramData%\AzureConnectedMachineAgent

- %ProgramData%\GuestConfig

- %SystemDrive%\packages

Hinweis

Schließen Sie vor der Installation den Speicherort der Installationsdateien vorübergehend von Ihrem Antivirus-/Antischadsoftwarescan aus. Dies verhindert potenzielle Störungen und Dateibeschädigungen während der Installation.

Linux-Agent-Installationsdetails

Das bevorzugte Paketformat für die Verteilung (.rpm oder .deb), das im Microsoft-Paket-Repository gehostet wird, stellt den Connected Machine-Agent für Linux bereit. Das Shell-Skript-Bundle Install_linux_azcmagent.sh installiert und konfiguriert den Agenten.

Die Installation, Aktualisierung und Entfernung des Connected Machine-Agenten ist nach dem Neustart des Servers nicht erforderlich.

Nach der Installation des Connected Machine-Agents für Linux werden die folgenden systemweiten Konfigurationsänderungen angewendet.

Setup erstellt die folgenden Installationsordner.

Verzeichnis Beschreibung /opt/azcmagent/ azcmagent CLI und ausführbare Dateien des Instanzmetadatendiensts. /opt/GC_Ext/ Ausführbare Dateien des Erweiterungsdiensts. /opt/GC_Service/ Ausführbare Dateien des Computerkonfigurationsdiensts (Richtlinien). /var/opt/azcmagent/ Konfigurations-, Protokoll- und Identitätstokendateien für die azcmagent CLI und den Instanzmetadatendienst. /var/lib/GuestConfig/ Erweiterungspaketdownloads, Downloads von Computerkonfigurationsdefinitionen (Richtlinien) und Protokolle für die Erweiterungs- und Computerkonfigurationsdienste. Die Installation des Agents erzeugt die folgenden Umgebungsvariablen.

Dienstname Anzeigename Prozessname Beschreibung himdsd.service Azure Connected Machine-Agent-Dienst himds Dieser Dienst implementiert den Hybrid Instance Metadata Service (HIMDS) für die Verwaltung der Verbindung mit Azure und der Azure-Identität des verbundenen Computers. gcad.service Gastkonfiguration des Arc-Diensts gc_linux_service Überwacht und erzwingt Azure-Gastkonfigurationsrichtlinien auf dem Computer. extd.service Erweiterungsdienst gc_linux_service Installiert, aktualisiert und verwaltet Erweiterungen auf dem Computer. Für die Problembehandlung stehen mehrere Protokolldateien zur Verfügung, die in der folgenden Tabelle beschrieben sind.

Protokoll Beschreibung /var/opt/azcmagent/log/himds.log Zeichnet Details der Heartbeat- und Identitäts-Agent-Komponente auf. /var/opt/azcmagent/log/azcmagent.log Enthält die Ausgabe der Befehle des azcmagent-Tools. /var/lib/GuestConfig/arc_policy_logs Zeichnet Details zur Computerkonfigurations-Agent-Komponente (Richtlinien) auf. /var/lib/GuestConfig/ext_mgr_logs Zeichnet Details zu Erweiterungs-Manager-Aktivitäten (Ereignisse für Erweiterungsinstallation, -deinstallation und -upgrade) auf. /var/lib/GuestConfig/extension_logs Verzeichnis mit Protokollen für einzelne Erweiterungen. Die Installation des Agents erzeugt die folgenden Umgebungsvariablen, die in

/lib/systemd/system.conf.d/azcmagent.confgesetzt werden.Name Standardwert IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Nach der Deinstallation des Agents bleiben die folgenden Artefakte bestehen.

- /var/opt/azcmagent

- /var/lib/GuestConfig

Governance von Agent-Ressourcen

Der Azure Connected Machine-Agent ist darauf ausgelegt, den Ressourcenverbrauchs durch Agent und System zu verwalten. Der Agent übernimmt die Ressourcengovernance unter den folgenden Bedingungen:

Der Computerkonfigurationsdienst (ehemals Gastkonfiguration) kann bis zu 5 % der CPU verwenden, um Richtlinien auszuwerten.

Der Erweiterungsdienst kann bis zu 5 % der CPU auf Windows-Rechnern und 30 % der CPU auf Linux-Rechnern für die Installation, Aktualisierung, Ausführung und Löschung von Erweiterungen verwenden. Einige Erweiterungen können nach der Installation restriktivere CPU-Limits anwenden. Beachten Sie folgende Ausnahmen:

Erweiterungstyp Betriebssystem CPU-Grenzwert AzureMonitorLinuxAgent Linux 60 % AzureMonitorWindowsAgent Fenster 100 % LinuxOsUpdateExtension Linux 60 % MDE. Linux Linux 60 % MicrosoftDnsAgent Fenster 100 % MicrosoftMonitoringAgent Fenster 60 % OmsAgentForLinux Linux 60 %

Während des normalen Betriebs, d. h. wenn der Azure Connected Machine-Agent mit Azure verbunden ist und nicht aktiv eine Erweiterung ändert oder eine Richtlinie evaluiert, können Sie davon ausgehen, dass der Agent die folgenden Systemressourcen verbraucht:

| Fenster | Linux | |

|---|---|---|

| CPU-Auslastung (normalisiert auf 1 Kern) | 0,07 % | 0,02 % |

| Speicherauslastung | 57 MB | 42 MB |

Die obigen Leistungsdaten wurden im April 2023 auf virtuellen Maschinen mit Windows Server 2022 und Ubuntu 20.04 erfasst. Die tatsächliche Agentleistung und der Ressourcenverbrauch variieren je nach Hardware- und Softwarekonfiguration Ihrer Server.

Benutzerdefinierte Ressourcengrenzwerte

Für die meisten Server sind die Standardgrenzwerte für die Ressourcengovernance die beste Wahl. Bei kleinen VMs und Servern mit begrenzten CPU-Ressourcen können jedoch Timeouts beim Verwalten von Erweiterungen oder Auswerten von Richtlinien auftreten, da nicht genügend CPU-Ressourcen zum Ausführen der Aufgaben vorhanden sind. Ab Agent Version 1.39 können Sie die CPU-Grenzwerte für die Dienste Erweiterungsmanager und Computerkonfiguration anpassen, damit der Agent diese Aufgaben schneller ausführen kann.

Um die aktuellen Ressourcengrenzwerte für den Erweiterungsmanager und Computerkonfigurationsdienste anzuzeigen, führen Sie den folgenden Befehl aus.

azcmagent config list

In der Ausgabe sehen Sie zwei Felder, guestconfiguration.agent.cpulimit und extensions.agent.cpulimit, in denen der aktuelle Ressourcengrenzwert in Prozent angegeben ist. Bei einer Neuinstallation des Agents wird in beiden Fällen 5 angezeigt, da der Standardgrenzwert bei 5 % der CPU liegt.

Um den Ressourcengrenzwert für den Erweiterungsmanager auf 80 % zu ändern, führen Sie den folgenden Befehl aus:

azcmagent config set extensions.agent.cpulimit 80

Instanzmetadaten

Metadateninformationen über einen verbundenen Computer werden gesammelt, nachdem der Connected Machine-Agent bei Azure Arc-fähigen Servern registriert wurde. Speziell:

- Name, Edition, Typ und Version des Betriebssystems

- Computername

- Computerhersteller und -modell

- Vollqualifizierter Domänenname (FQDN) des Computers

- Domänenname (bei Beitritt zu einer Active Directory-Domäne)

- Vollqualifizierter Domänenname (FQDN) für Active Directory und DNS

- UUID (BIOS-ID)

- Connected Machine-Agent-Takt

- Version des Connected Machine-Agents

- Öffentlicher Schlüssel für verwaltete Identität

- Richtlinienkonformitätsstatus und Details (bei Verwendung von Richtlinien für Computerkonfigurationen)

- SQL Server installiert (boolescher Wert)

- PostgreSQL installiert (boolescher Wert)

- MySQL installiert (boolescher Wert)

- Clusterressourcen-ID (für lokale Azure-Computer)

- Hardwarehersteller

- Hardwaremodell

- CPU-Familie, Sockel, Anzahl der physischen und logischen Kerne

- Gesamter physischer Speicher

- Seriennummer

- SMBIOS-Bestandskennzeichen

- Informationen zur Netzwerkschnittstelle

- IP-Adresse

- Subnetz

- Windows-Lizenzierungsinformationen

- Betriebssystemlizenzstatus

- Betriebssystemlizenzierungskanal

- Berechtigung für erweiterte Sicherheitsupdates

- Lizenzierungsstatus für erweiterte Sicherheitsupdates

- Lizenzierungskanal für erweiterte Sicherheitsupdates

- Cloudanbieter

- Amazon Web Services (AWS)-Metadaten bei Ausführung in AWS:

- Kontokennung

- Instanz-ID

- Region

- Google Cloud Platform (GCP)-Metadaten bei Ausführung in GCP:

- Instanz-ID

- Abbildung

- Computertyp

- Projektkennung

- Projektnummer

- Dienstkonten

- Zone

- Oracle Cloud Infrastructure-Metadaten, wenn sie in OCI ausgeführt werden:

- Anzeigename

Der Agent fordert die folgenden Metadateninformationen von Azure an:

- Ressourcenstandort (Region)

- Virtual machine ID (ID des virtuellen Computers)

- Stichwörter

- Von Microsoft Entra verwaltetes Identitätszertifikat

- Richtlinienzuweisungen für Computerkonfigurationen

- Erweiterungsanforderungen: installieren, aktualisieren und löschen

Hinweis

Azure Arc-fähige Server sammeln keine personenbezogenen Informationen (PII) oder identifizierbare Endbenutzerinformationen oder speichern keine Kundendaten.

Kundenmetadaten werden nicht außerhalb der Region gespeichert oder verarbeitet, in der der Kunde die Dienstinstanz bereitstellt.

Bereitstellungsoptionen und -anforderungen

Für die Bereitstellung des Agenten und die Verbindung mit dem Rechner müssen bestimmte Voraussetzungen erfüllt sein. Es gibt auch Netzwerkanforderungen, die Sie beachten müssen.

Wir bieten mehrere Optionen für die Bereitstellung des Agents. Weitere Informationen finden Sie unter Planen und Bereitstellen von Servern mit Azure Arc-Unterstützung und Bereitstellungsoptionen für den Azure Connected Machine-Agent.

Richtlinien für das Klonen

Sie können das azcmagent-Paket sicher in einem goldenen Image installieren, aber sobald Sie einen Computer mithilfe des Befehls azcmagent connect verbinden, empfängt dieser Computer bestimmte Ressourceninformationen. Wenn Sie Computer durch das Klonen aus einem goldenen Image erstellen, müssen Sie zuerst jeden Computer spezialisieren, bevor Sie ihn mithilfe des Befehls azcmagent connect mit Azure verbinden. Verbinden Sie den ursprünglichen Computer mit goldenem Image erst mit Azure, wenn Sie jeden Computer erstellt und spezialisiert haben.

Wenn Ihr verbundener Server Fehlermeldungen vom Typ „429“ empfängt, haben Sie den Server wahrscheinlich mit Azure verbunden und dann diesen Server als goldenes Image zum Klonen verwendet. Da die Ressourceninformationen im Image aufgezeichnet wurden, versuchen geklonte Computer, die auf der Grundlage dieses Images erstellt wurden, Heartbeatnachrichten an dieselbe Ressource zu senden.

Um Fehlermeldungen vom Typ „429 „ für vorhandene Computer zu beheben, führen Sie azcmagent disconnect --force-local-only auf jedem geklonten Computer aus. Führen Sie dann azcmagent connect unter Verwendung geeigneter Anmeldeinformationen erneut aus, um die Computer mithilfe eines eindeutigen Ressourcennamens mit der Cloud zu verbinden.

Notfallwiederherstellung

Es gibt keine vom Kunden aktivierten Optionen für die Notfallwiederherstellung von Arc-fähigen Servern. Im Falle eines Ausfalls in einer Azure-Region wird das System auf eine andere Region innerhalb derselben Azure-Geografie umschalten (sofern eine vorhanden ist). Dieses Failoververfahren erfolgt zwar automatisch, dauert jedoch einige Zeit. Der Agent für verbundene Computer ist in diesem Zeitraum getrennt und zeigt den Status Getrennt an, bis das Failover abgeschlossen ist. Das System führt ein Failback in seine ursprüngliche Region aus, nachdem der Ausfall behoben wurde.

Ein Ausfall von Azure Arc wirkt sich nicht auf die Kundenarbeitsauslastung selbst aus. nur die Verwaltung der anwendbaren Server über Arc wird beeinträchtigt.

Nächste Schritte

- In dem Artikel Schnellstart: Verbinden von Hybridcomputern mit Azure Arc-fähigen Servern erfahren Sie, wie Sie die Evaluierung von Azure Arc-fähigen Servern beginnen.

- Lesen Sie den Planungs- und Bereitstellungsleitfaden, bevor Sie den Agent für Azure Connected Machine bereitstellen und in andere Verwaltungs- und Überwachungsdienste von Azure integrieren.

- Informationen zur Problembehandlung finden Sie im Leitfaden zur Problembehandlung bei Agent-Verbindungsproblemen.