Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics

In diesem Artikel wird erläutert, wie Sie eine Richtlinie für bedingten Zugriff auf Azure SQL-Datenbank, Azure SQL Managed Instance und Azure Synapse Analytics in einem Tenant konfigurieren.

Microsoft Entra Conditional Access ermöglicht es Unternehmen, Richtlinienentscheidungen für den Zugriff auf Ressourcen auf Mandantenebene zu treffen. In diesem Artikel wird zum Beispiel eine Richtlinie für bedingten Zugriff verwendet, um für den Benutzerzugriff auf Azure SQL- oder Azure Synapse Analytics-Ressourcen in einem Mandanten eine Multi-Faktor-Authentifizierung zu verlangen.

Voraussetzungen

- Für einen vollständigen bedingten Zugriff ist mindestens ein P1 Microsoft Entra ID-Mandant in demselben Abonnement wie Ihre Datenbank oder Instance erforderlich. Nur eingeschränkte Multi-Faktor-Authentifizierung ist mit einem kostenlosen Microsoft Entra ID-Mandanten verfügbar – bedingter Zugriff wird nicht unterstützt.

- Sie müssen Azure SQL-Datenbank, Azure SQL Managed Instance oder einen dedizierten SQL-Pool in Azure Synapse konfigurieren, um die Microsoft Entra-Authentifizierung zu unterstützen. Weitere Schritte finden Sie unter Konfigurieren und Verwalten der Microsoft Entra-Authentifizierung.

Hinweis

Richtlinien für bedingten Zugriff gelten nur für Benutzer und nicht für programmgesteuerte Verbindungen, z. B. Dienstprinzipale und verwaltete Identitäten.

Konfigurieren des bedingten Zugriffs

Sie können eine Richtlinie für bedingten Zugriff mithilfe des Azure-Portals konfigurieren.

Hinweis

Bei der Konfiguration des bedingten Zugriffs für Azure SQL Managed Instance oder Azure Synapse Analytics ist die Zielressource der Cloud-App Azure SQL-Datenbank, die Microsoft-Anwendung, die automatisch in jedem Microsoft Entra-Mandanten mit Azure SQL- oder Azure Synapse Analytics-Ressourcen erstellt wird.

Führen Sie die folgenden Schritte aus, um Ihre Richtlinie für bedingten Zugriff zu konfigurieren:

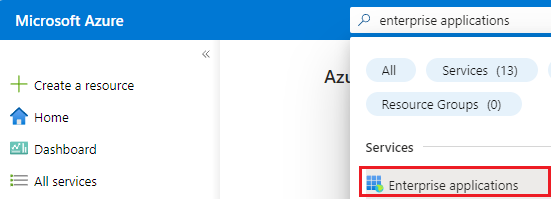

Melden Sie sich beim Azure-Portal an und suchen Sie nach

Enterprise Applicationsund wählen Sie Unternehmensanwendungen:

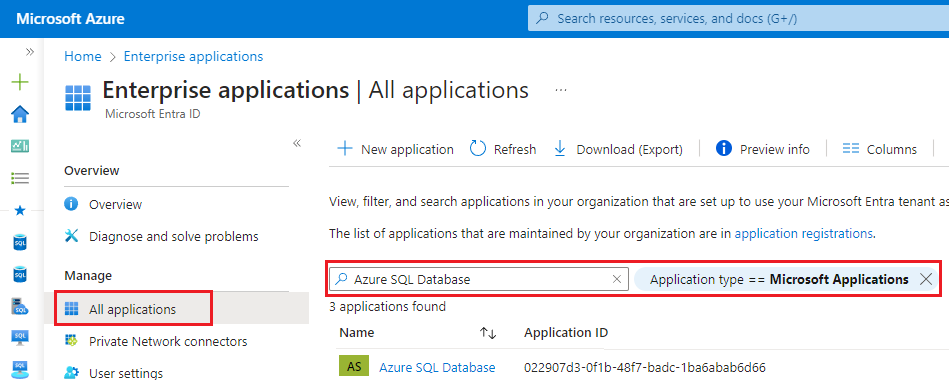

Wählen Sie auf der Seite Unternehmensanwendungen unter Verwalten die Option Alle Anwendungen, aktualisieren Sie den vorhandenen Filter auf

Application type == Microsoft Applicationsund suchen Sie dann nach Azure SQL-Datenbank – auch wenn Sie eine Richtlinie für Azure SQL Managed Instance oder Azure Synapse Analytics konfigurieren:

Die erste Anwendung Azure SQL-Datenbank wird in einem Mandanten registriert, wenn die erste Azure SQL- oder Azure Synapse Analytics-Instance erstellt wird. Wenn Sie Azure SQL-Datenbank nicht sehen, überprüfen Sie, ob eine dieser Ressourcen in Ihrem Mandanten bereitgestellt wird.

Wählen Sie die Anwendung Azure SQL-Datenbank aus, um zur Seite Übersicht für Ihre Azure SQL-Datenbank Unternehmensanwendung zu navigieren.

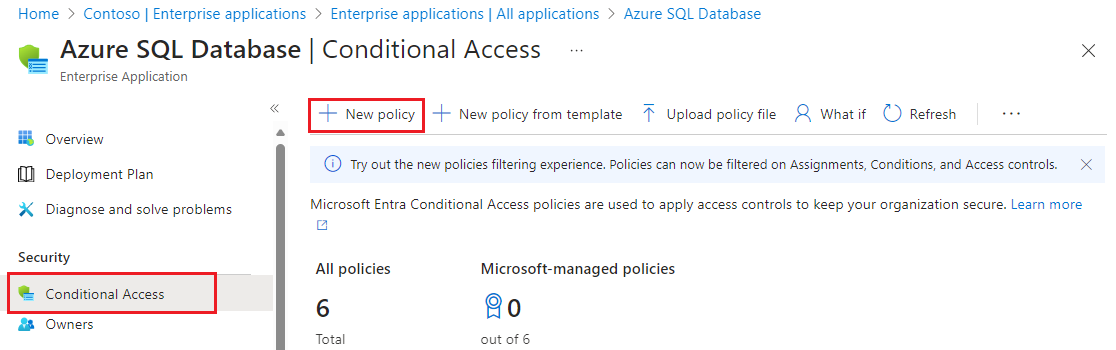

Wählen Sie unter Sicherheit die Option Bedingter Zugriff aus, um die Seite Bedingter Zugriff zu öffnen. Wählen Sie +Neue Richtlinie aus, um die Seite Neue Richtlinie für bedingten Zugriff zu öffnen:

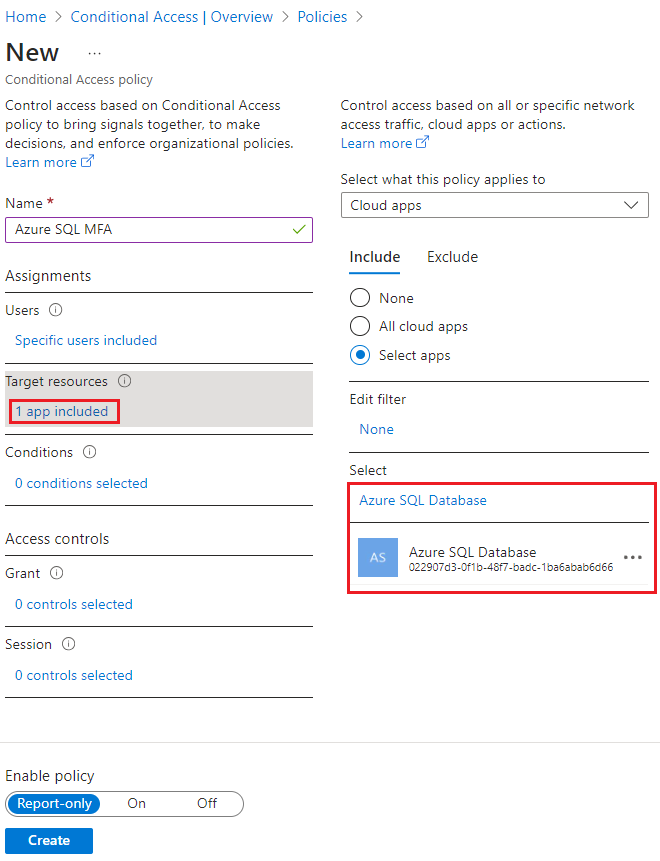

Wählen Sie auf der Seite Neue Richtlinie für bedingten Zugriff unter Zielressourcen die Option 1 App enthalten, um zu bestätigen, dass Azure SQL-Datenbanken die enthaltene Anwendung ist.

Wählen Sie unter Aufgaben die Option Bestimmte Benutzer enthalten aus und aktivieren Sie dann unter Einschließen die Option Benutzer und Gruppen auswählen. Wählen Sie 0 Benutzer und Gruppen aus, die ausgewählt sind, um die Seite Benutzer und Gruppen auswählen zu öffnen und suchen Sie nach dem Benutzer oder der Gruppe, den Sie hinzufügen möchten. Aktivieren Sie das Kontrollkästchen neben der Gruppe oder dem Benutzer, die Sie auswählen möchten, und verwenden Sie dann Auswählen, um Ihre Einstellungen anzuwenden und das Fenster zu schließen.

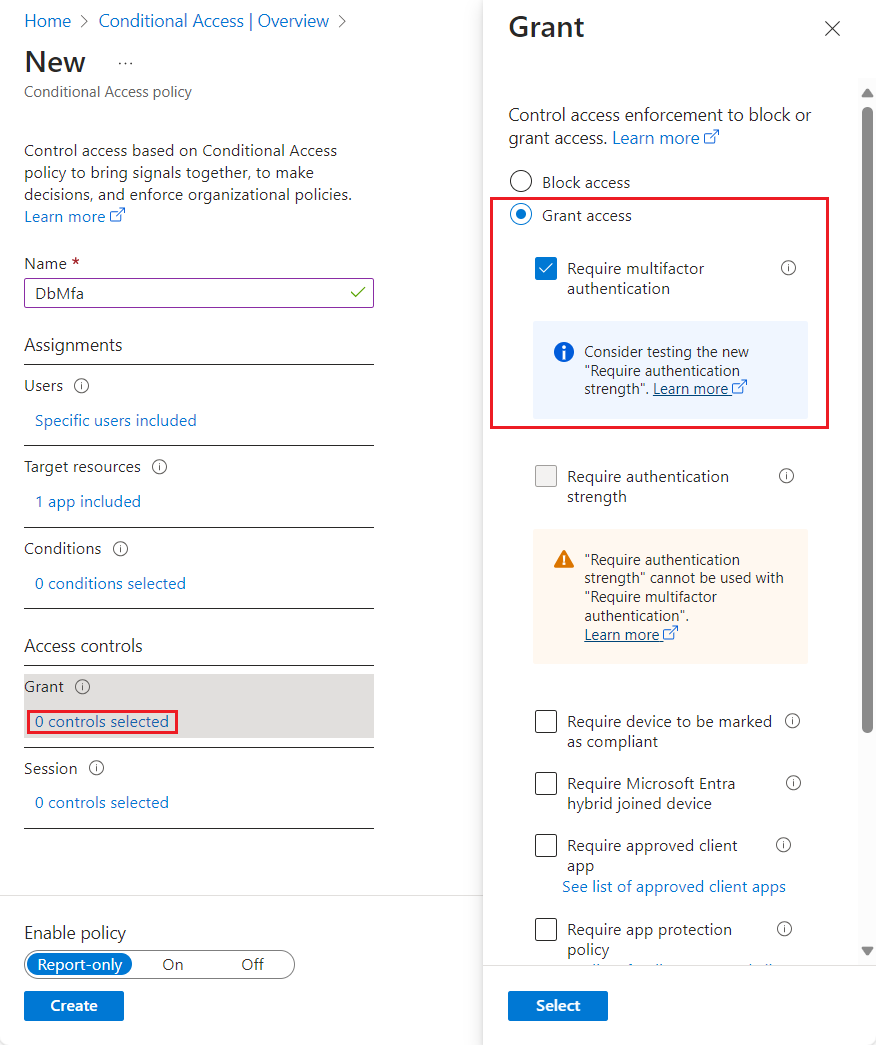

Wählen Sie unter Zugriffssteuerungen die Option 0 Steuerelemente ausgewählt aus und öffnen Sie die Seite Erteilen. Überprüfen Sie Zugriff gewähren und wählen Sie dann die Richtlinie aus, die Sie anwenden möchten, z. B. Multi-Faktor-Authentifizierung erfordern. Verwenden Sie Auswählen, um Ihre Einstellungen zu übernehmen.

Wählen Sie Erstellen aus, um Ihre Richtlinie zu speichern und auf Ihre Ressource anzuwenden.

Nachdem Sie fertig sind, können Sie Ihre neue Richtlinie für bedingten Zugriff auf der Seite Bedingter Zugriff für Ihre Azure SQL-Datenbank Unternehmensanwendung anzeigen.

Zugehöriger Inhalt

Dieses Tutorial finden Sie unter Sichern von Azure SQL-Datenbank.