Optimierte Verwaltungsbaseline in Azure

In den ersten drei Disziplinen der Cloudverwaltung wird eine Verwaltungsbaseline beschrieben. In den vorangehenden Artikeln dieses Leitfadens wurde ein MVP (Minimum Viable Product) für Cloudverwaltungsdienste erläutert, das als Verwaltungsbaseline bezeichnet wird. Dieser Artikel beschreibt einige allgemeine Verbesserungen der Baseline.

Der Zweck einer Verwaltungsbaseline besteht darin, ein stimmiges Angebot zu schaffen, das für alle unterstützten Workloads ein Mindestmaß an geschäftlicher Verpflichtung vorsieht. Diese Baseline für allgemeine, wiederholbare Verwaltungsangebote ermöglicht es dem Team, eine äußerst optimierte Betriebsführung mit nur minimalen Abweichungen zu gewährleisten.

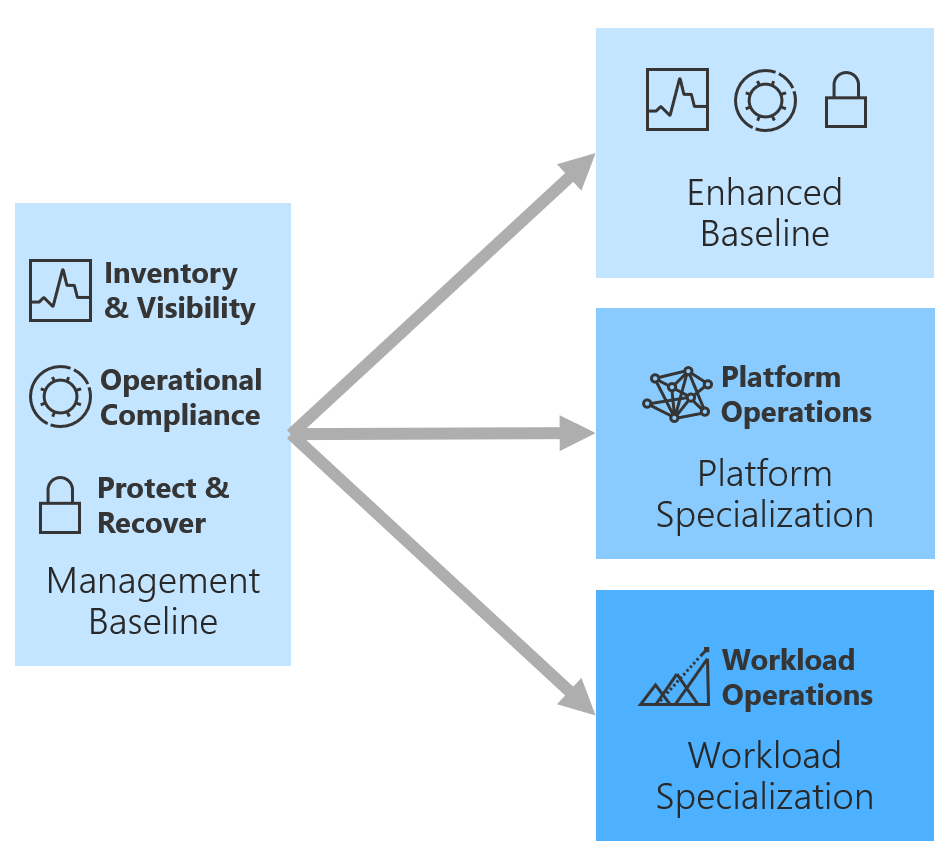

Möglicherweise ist jedoch eine größere Verpflichtung für das Unternehmen erforderlich, die über das Standardangebot hinausgeht. Die folgende Abbildung und Liste skizzieren drei Möglichkeiten, um über die Verwaltungsbaseline hinauszugehen.

- Erweiterte Verwaltungsbaseline:

- Fügen Sie Verbesserungen an der Verwaltungsbaseline hinzu, wenn die meisten Workloads im Portfolio eine gemeinsame Anforderung aufweisen.

- Verbesserte Erfüllung der Geschäftsverpflichtungen mit zusätzlichen cloudnativen Betriebstools und Prozessen.

- Baselineverbesserungen sollten keine Auswirkungen auf die Architektur bestimmter Workloads haben.

- Workloadbetrieb:

- Größte Investition pro Workloadvorgang.

- Höchster Resilienzgrad.

- Empfohlen für etwa 20 Prozent der Workloads, die den Geschäftswert erzeugen.

- In der Regel für Workloads von hoher Wichtigkeit oder unternehmenskritische Workloads reserviert.

- Plattformbetrieb:

- Die Betriebsinvestition ist auf viele Workloads verteilt.

- Verbesserungen der Resilienz betreffen alle Workloads, die die definierte Plattform nutzen.

- Empfohlen für die ca. 20 Prozent der Plattformen, die die höchste Wichtigkeit aufweisen.

- In der Regel für Workloads von mittlerer bis hoher Wichtigkeit reserviert.

Workload- und Plattformbetrieb erfordern Änderungen von Entwurfs- und Architekturprinzipien. Diese Änderungen können Zeit in Anspruch nehmen und zu erhöhten Betriebskosten führen. Um die Anzahl der Workloads zu reduzieren, die solche Investitionen erfordern, kann eine optimierte Verwaltungsbaseline eine ausreichende Verbesserung zur Erfüllung geschäftlicher Verpflichtungen bewirken.

In dieser Tabelle werden einige Prozesse, Tools und potenzielle Auswirkungen beschrieben, die in den optimierten Verwaltungsbaselines der Kunden üblich sind.

| Disziplin | Prozess | Tool | Potenzielle Auswirkung | Weitere Informationen |

|---|---|---|---|---|

| Bestand und Transparenz | Änderungsnachverfolgung für Dienste | Azure Resource Graph | Ein umfassenderer Einblick in Änderungen an Azure-Diensten kann helfen, negative Auswirkungen früher zu erkennen oder schneller zu beheben. | Übersicht über Azure Resource Graph |

| Bestand und Transparenz | Visualisieren von Daten | Microsoft Sentinel | Sofortige Visualisierung und Analyse von Daten | Sentinel: Visualisieren gesammelter Daten |

| Bestand und Transparenz | ITSM-Integration (IT-Service-Management) | IT Service Management Connector | Eine automatisierte ITSM-Verbindung führt zu früheren Erkenntnissen. | ITSMC-Connector (IT-Service-Management) |

| Betriebsbezogene Compliance | Betriebsautomatisierung | Azure-Automatisierung | Durch automatisierte betriebsbezogene Compliance können Sie auf Änderungen schneller und präziser reagieren. | In den folgenden Abschnitten finden Sie weitere Informationen |

| Betriebsbezogene Compliance | Zero Trust | Microsoft Sentinel | Zero Trust-Arbeitsmappe mit der gesamten Bandbreite von Microsoft-Sicherheitsangeboten | Sentinel: Zero Trust-Arbeitsmappe |

| Betriebsbezogene Compliance | Leistungsautomatisierung | Azure-Automatisierung | Automatisieren Sie die betriebliche Compliance mit Leistungserwartungen, um allgemeine ressourcenspezifische Probleme mit der Skalierung oder Größenanpassung zu lösen. | In den folgenden Abschnitten finden Sie weitere Informationen |

| Betriebsbezogene Compliance | Multicloudvorgänge | Azure Automation – Hybrid Runbook Worker | Automatisieren Sie Vorgänge in mehreren Clouds. | Übersicht über Hybrid Runbook Worker |

| Betriebsbezogene Compliance | Gastautomatisierung | Konfigurieren des gewünschten Zustands (Desired State Configuration, DSC) | Durch die codebasierte Konfiguration von Gastbetriebssystemen können Fehler und Konfigurationsabweichungen verringert werden. | Übersicht über DSC |

| Schutz und Wiederherstellung | Benachrichtigung bei Sicherheitsverletzungen | Microsoft Defender für Cloud | Durch Erweitern des Schutzes können Wiederherstellungstrigger bei Sicherheitsverletzungen einbezogen werden. | In den folgenden Abschnitten finden Sie weitere Informationen |

| Schutz und Wiederherstellung | Bedrohungssuche | Microsoft Sentinel | Integrierte Suchabfragen, die Ihnen dabei helfen, schädliche Aktivitäten zu erkennen und sich vor ihnen zu schützen | Sentinel: Bedrohungssuche |

Azure-Automatisierung

Azure Automation stellt ein zentralisiertes System zur Verwaltung automatisierter Steuerelemente bereit. In Azure Automation können Sie einfache Bereinigungs-, Skalierungs- und Optimierungsprozesse als Reaktion auf Umgebungsmetriken durchführen. Diese Prozesse reduzieren den mit der manuellen Verarbeitung von Incidents verbundenen Aufwand.

Am wichtigsten ist, dass die automatisierte Wiederherstellung nahezu in Echtzeit erfolgen kann, wodurch Unterbrechungen von Geschäftsprozessen erheblich verringert werden. Durch eine Studie der gängigsten Geschäftsunterbrechungen lassen sich Aktivitäten in Ihrer Umgebung identifizieren, die automatisiert werden können.

Runbooks

Die grundlegende Codeeinheit zur Bereitstellung der automatisierten Bereinigung ist ein Runbook. Runbooks enthalten die Anweisungen zum Beheben eines Vorfalls oder zur anschließenden Wiederherstellung.

So erstellen oder verwalten Sie Runbooks:

- Melden Sie sich beim Azure-Portal

- Wechseln Sie zu Azure Automation.

- Wählen Sie Automation-Konten und dann eines der aufgeführten Konten aus.

- Navigieren Sie zu Prozessautomatisierung und wählen Sie Runbooks aus, um die Liste mit den Runbooks zu öffnen.

- Mit den vorgestellten Optionen können Sie Runbooks, Zeitpläne und andere Funktionen zur automatisierten Wiederherstellung erstellen oder verwalten.

Microsoft Defender für Cloud

Microsoft Defender für Cloud spielt auch bei Ihrer Schutz- und Wiederherstellungsstrategie eine wichtige Rolle. Hiermit können Sie die Sicherheit Ihrer Computer und Netzwerke, Ihres Speichers, Ihrer Datendienste und Ihrer Anwendungen überwachen.

Microsoft Defender für Cloud ermöglicht eine erweiterte Bedrohungserkennung basierend auf maschinellem Lernen und Verhaltensanalysen, um für Ihre Azure-Ressourcen aktive Bedrohungen zu identifizieren. Darüber hinaus ist ein Schutz vor Bedrohungen vorhanden, bei dem Schadsoftware und anderer unerwünschter Code blockiert wird und die Fläche für Brute-Force- und andere Netzwerkangriffe verkleinert wird.

Wenn Microsoft Defender für Cloud eine Bedrohung erkennt, wird eine Sicherheitswarnung mit Schritten ausgelöst, die Sie ausführen müssen, um auf einen Angriff zu reagieren. Darüber hinaus wird ein Bericht mit Informationen zur erkannten Bedrohung bereitgestellt.

Microsoft Defender für Cloud wird in zwei Tarifen angeboten: Free und Standard. Features wie die Sicherheitsempfehlungen stehen im Free-Tarif zur Verfügung. Der Standard-Tarif bietet zusätzlichen Schutz – etwa eine erweiterte Bedrohungserkennung sowie Schutz vor Bedrohungen für Hybrid Cloud-Workloads.

Aktion

Testen Sie den Standard-Tarif in den ersten 30 Tagen kostenlos.

Nachdem Sie die Sicherheitsrichtlinien für die Ressourcen eines Abonnements aktiviert und konfiguriert haben, können Sie den Sicherheitsstatus Ihrer Ressourcen und alle Probleme im Bereich Prävention anzeigen. Eine Liste mit diesen Problemen steht auch auf der Kachel Empfehlungen zur Verfügung.

Um Microsoft Defender für Cloud zu erkunden, wechseln Sie zum Azure-Portal.

Weitere Informationen

Weitere Informationen finden Sie unter Microsoft Defender für Cloud: Dokumentation.

Microsoft Sentinel

Bei Microsoft Sentinel handelt es sich um eine cloudnative Lösung für die Verwaltung von Sicherheitsinformationen und -ereignissen (Security Information Event Management, SIEM) und die Sicherheitsorchestrierung mit automatisierter Reaktion (Security Orchestration Automated Response, SOAR). Diese Lösung spielt in der optimierten Verwaltungsbaseline in Azure ebenso eine Rolle wie bei der optimierten Baseline, beim Plattformbetrieb und bei Workloadvorgängen.

Mit Microsoft Sentinel können Sie die Datenerfassung, Bedrohungserkennung, Untersuchung von Vorfällen und die Reaktion auf Vorfälle automatisieren. Nach Aktivierung der Lösung haben Sie die Möglichkeit, eine Verbindung herzustellen und Daten aus Azure, aus der lokalen Umgebung oder von beliebigen anderen Cloudanbietern zu sammeln. Es stehen über einhundert Datenconnectors zur Verfügung (unter anderem für Office 365-Überwachungsprotokolle, Azure-Aktivitätsprotokolle, Cisco Umbrella, Trend Micro TippingPoint, Sophos Cloud Optix und VMWare ESXi), die die Sentinel-Integration in bereits vorhandene Investitionen vereinfachen.

Sie können Microsoft Sentinel in einem Azure Monitor-Arbeitsbereich für die Protokollanalyse für die ersten 31 Tage ohne zusätzliche Kosten aktivieren. Siehe Preise für Microsoft Sentinel.

Weitere Informationen zu Microsoft Sentinel

Wechseln Sie zum Azure-Portal, um Azure Sentinel zu erkunden

In der Dokumentation zu Microsoft Sentinel können Sie mehr erfahren.

Wenn Sie Microsoft Sentinel-Master werden möchten, nutzen Sie das Microsoft Sentinel Ninja Training.