Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden die neuesten Features für Microsoft Sentinel sowie neue Features in verwandten Diensten aufgeführt, die Microsoft Sentinel noch benutzerfreundlicher machen. Neue Features im Zusammenhang mit einheitlichen Sicherheitsvorgängen im Defender-Portal finden Sie unter "Neuerungen für einheitliche Sicherheitsvorgänge"?

Die aufgeführten Features wurden in den letzten sechs Monaten veröffentlicht. Informationen zu älteren bereitgestellten Features finden Sie in unseren Tech Community-Blogs.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Juni 2025

Codeless Connector Platform (CCP) wurde in Codeless Connector Framework (CCF) umbenannt.

Die Microsoft Sentinel Codeless Connector Platform (CCP) wurde in Codeless Connector Framework (CCF) umbenannt. Der neue Name spiegelt die Entwicklung der Plattform wider und vermeidet Verwirrung mit anderen plattformbasierten Diensten und bietet weiterhin die gleiche Benutzerfreundlichkeit und Flexibilität, die benutzer erwartet haben.

Weitere Informationen finden Sie unter Erstellen eines codelosen Connectors und Nutzen Sie das Potenzial des Codeless Connector Frameworks von Microsoft Sentinel und arbeiten Sie schneller und effektiver mit Microsoft Sentinel.

Connectordokumentspaltung

Wir haben die Verbinderreferenzdokumentation konsolidiert, wobei die separaten Verbinderartikel in einer einzigen, umfassenden Referenztabelle zusammengeführt werden. Die neue Connector-Referenz finden Sie unter Microsoft Sentinel-Datenconnectors.

Wählen Sie den Verbindernamen aus, um die Zeile zu erweitern und die Details anzuzeigen.

Mai 2025

- Alle Microsoft Sentinel Anwendungsfälle allgemein im Defender-Portal verfügbar

- Einheitliche IdentityInfo-Tabelle

- Ergänzungen zur SOC-Optimierungsunterstützung (Vorschau)

Alle Microsoft Sentinel Anwendungsfälle allgemein im Defender-Portal verfügbar

Alle Microsoft Sentinel Anwendungsfälle, die allgemein verfügbar sind, einschließlich mehrinstanzenfähiger und arbeitsbereichsübergreifender Funktionen sowie Unterstützung für alle öffentlichen und kommerziellen Clouds, werden jetzt auch für die allgemeine Verfügbarkeit im Defender-Portal unterstützt.

Es wird empfohlen, Ihre Arbeitsbereiche in das Defender-Portal zu integrieren , um einheitliche Sicherheitsvorgänge zu nutzen. Weitere Informationen finden Sie unter:

Weitere Informationen finden Sie unter:

- Das Beste von Microsoft Sentinel - jetzt in Microsoft Defender (Blog)

- Microsoft Sentinel im Microsoft Defender-Portal

- Umstellung Ihrer Microsoft Sentinel-Umgebung auf das Defender-Portal

Einheitliche IdentityInfo-Tabelle

Kunden von Microsoft Sentinel im Defender-Portal, die UEBA aktiviert haben, können jetzt eine neue Version der IdentityInfo-Tabelle nutzen, die sich im Abschnitt " Erweiterte Bedrohungssuche " des Defender-Portals befindet, der den größtmöglichen Satz von Feldern umfasst, die sowohl den Defender- als auch den Azure-Portalen gemeinsam sind. Diese einheitliche Tabelle trägt dazu bei, Ihre Sicherheitsuntersuchungen im gesamten Defender-Portal zu erweitern.

Weitere Informationen finden Sie in der Tabelle "IdentityInfo".

Ergänzungen zur SOC-Optimierungsunterstützung (Vorschau)

SOC-Optimierungsunterstützung für:

- KI-Taggingempfehlungen von MITRE ATT&CK (Vorschau): Nutzt künstliche Intelligenz, um Vorschläge für das Tagging von Sicherheitserkennungen mit MITRE ATT&CK-Taktiken und -Techniken zu machen.

- Risikobasierte Empfehlungen (Vorschau): Empfiehlt die Implementierung von Kontrollen, um Abdeckungslücken im Zusammenhang mit Anwendungsfällen zu beheben, die zu Geschäftsrisiken oder finanziellen Verlusten führen können, einschließlich operativer, finanzieller, Reputations-, Compliance- und rechtlicher Risiken.

Weitere Informationen finden Sie unter SOC-Optimierungsreferenz.

April 2025

- Microsoft Sentinel-Lösung für Microsoft Business Apps allgemein im Azure-Portal verfügbar

- Security Copilot generiert Vorfallzusammenfassungen in Microsoft Sentinel im Azure-Portal (Vorschau)

- Unterstützung für mehrere Arbeitsbereiche und mehrere Mandanten für Microsoft Sentinel im Defender-Portal (Vorschau)

- Microsoft Sentinel nimmt jetzt alle STIX-Objekte und -Indikatoren in neue Bedrohungserkennungstabellen ein (Vorschau)

- SOC-Optimierungsunterstützung für nicht verwendete Spalten (Vorschau)

Microsoft Sentinel-Lösung für Microsoft Business Apps allgemein im Azure-Portal verfügbar

Die Microsoft Sentinel-Lösung für Microsoft Business Apps ist jetzt im Azure-Portal allgemein verfügbar.

Security Copilot generiert Vorfallzusammenfassungen in Microsoft Sentinel im Azure-Portal (Vorschau)

Microsoft Sentinel im Azure-Portal bietet jetzt Features (in der Vorschau) für Incidentzusammenfassungen, die von Security Copilot generiert wurden und es in Einklang mit dem Defender-Portal bringt. Diese Zusammenfassungen geben Ihren Sicherheitsanalysten die vorab benötigten Informationen, um schnell zu verstehen, zu triagen und mit der Untersuchung von Vorfällen zu beginnen.

Weitere Informationen finden Sie unter "Zusammenfassen von Microsoft Sentinel-Vorfällen mit Security Copilot".

Unterstützung für mehrere Arbeitsbereiche und mehrere Instanzen für Microsoft Sentinel im Defender-Portal (Vorschau)

Stellen Sie für die Vorschau im Defender-Portal eine Verbindung mit einem primären Arbeitsbereich und mehreren sekundären Arbeitsbereichen für Microsoft Sentinel her. Wenn Sie Microsoft Sentinel mit Defender XDR integrieren, werden die Warnungen eines primären Arbeitsbereichs mit Defender XDR-Daten korreliert. So umfassen Vorfälle Warnungen aus dem primären Arbeitsbereich von Microsoft Sentinel und Defender XDR. Alle anderen integrierten Arbeitsbereiche werden als sekundäre Arbeitsbereiche betrachtet. Incidents werden basierend auf den Daten des Arbeitsbereichs erstellt und enthalten keine Defender XDR Daten.

- Wenn Sie beabsichtigen, Microsoft Sentinel im Defender-Portal ohne Defender XDR zu verwenden, können Sie mehrere Arbeitsbereiche verwalten. Der primäre Arbeitsbereich enthält jedoch keine Defender XDR-Daten, und Sie haben keinen Zugriff auf Defender XDR-Funktionen.

- Wenn Sie mit mehreren Mandanten und mehreren Arbeitsbereichen pro Mandant arbeiten, können Sie auch die Mehrinstanzenverwaltung von Microsoft Defender verwenden, um Vorfälle und Warnungen anzuzeigen und daten in der erweiterten Suche sowohl in mehreren Arbeitsbereichen als auch in Mandanten zu suchen.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Mehrere Microsoft Sentinel Arbeitsbereiche im Defender-Portal

- Verbinden von Microsoft Sentinel mit dem Microsoft Defender-Portal

- Microsoft Defender Multitenant Management

- Anzeigen und Verwalten von Vorfällen und Warnungen in der Microsoft Defender Multimandantenverwaltung

- Erweiterte Suche in Microsoft Defender-Mehrinstanzenverwaltung

Microsoft Sentinel nimmt jetzt alle STIX-Objekte und -Indikatoren in neue Bedrohungserkennungstabellen ein (Vorschau)

Microsoft Sentinel nimmt jetzt STIX-Objekte und -Indikatoren in die neuen Bedrohungserkennungstabellen, ThreatIntelIndicators und ThreatIntelObjects ein. Die neuen Tabellen unterstützen das neue STIX 2.1-Schema, mit dem Sie verschiedene Bedrohungserkennungsobjekte aufnehmen und abfragen können, einschließlich identity, attack-pattern, threat-actorund relationship.

Microsoft Sentinel erfasst alle Bedrohungsinformationen in die neuen ThreatIntelIndicators und ThreatIntelObjects Tabellen, während die gleichen Daten bis zum 31. Juli 2025 weiterhin in die Legacy-Tabelle ThreatIntelligenceIndicator erfasst werden.

Aktualisieren Sie ihre benutzerdefinierten Abfragen, Analyse- und Erkennungsregeln, Arbeitsmappen und Automatisierung, um die neuen Tabellen bis zum 31. Juli 2025 zu verwenden. Nach diesem Datum wird Microsoft Sentinel das Einlesen von Daten in die Alttabelle ThreatIntelligenceIndicator einstellen. Wir aktualisieren alle sofort einsatzbereiten Lösungen für die Bedrohungserkennung im Inhaltshub, um die neuen Tabellen zu nutzen.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Bedrohungserkennung in Microsoft Sentinel

- Arbeiten mit STIX-Objekten und -Indikatoren zur Verbesserung der Bedrohungserkennung und Bedrohungssuche in Microsoft Sentinel (Vorschau)

SOC-Optimierungsunterstützung für nicht verwendete Spalten (Vorschau)

Um das Verhältnis Ihrer Kosten mit den Sicherheitswerten zu optimieren, werden bei der SOC-Optimierung selten verwendete Datenconnectors oder Tabellen aufgedeckt. Die SOC-Optimierung zeigt jetzt nicht verwendete Spalten in Ihren Tabellen an. Weitere Informationen finden Sie in der Referenz zu SOC-Optimierungsempfehlungen.

März 2025

Agentlose Verbindung mit SAP jetzt in der öffentlichen Vorschau

Der Microsoft Sentinel Agentless Data Connector für SAP und zugehörige Sicherheitsinhalte ist jetzt als öffentliche Vorschau in der Lösung für SAP-Anwendungen enthalten. Dieses Update enthält auch die folgenden Verbesserungen für den agentlosen Datenconnector:

- Erweiterte Anweisungen im Portal zum Bereitstellen und Konfigurieren des Datenconnectors. Externe Dokumentation wird aktualisiert, damit sie sich auf die Anweisungen im Portal stützt.

- Weitere aufgenommene Daten, z. B. Änderungsdokumentationsprotokolle und Benutzermasterdaten.

- Optionale Parameter zum Anpassen des Datenkonnektorverhaltens (optional).

- Ein neues Tool zur Überprüfung der Systemvoraussetzungen und -kompatibilität, empfohlen sowohl vor der Bereitstellung als auch bei der Problembehandlung.

Weitere Informationen finden Sie unter:

- Microsoft Sentinel-Lösung für SAP-Anwendungen: Übersicht über die Bereitstellung

- Microsoft Sentinel-Lösung für SAP-Anwendungen – Funktionsreferenz

- Problembehandlung bei der Bereitstellung der Microsoft Sentinel-Lösung für SAP-Anwendungen

Januar 2025

- Bedrohungsintelligenz-Feeds mit Erfassungsregeln optimieren

- Abgleichsanalyseregel jetzt allgemein verfügbar (GA)

- Threat Intelligence-Verwaltungsschnittstelle wurde aktualisiert

- Freischalten der erweiterten Bedrohungssuche mit neuen STIX-Objekten, indem Sie neue Threat Intelligence-Tabellen aktivieren

- Die Upload-API für Threat Intelligence unterstützt jetzt mehr STIX-Objekte.

- Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt allgemein verfügbar (GA).

- Unterstützung von Bicep-Dateien für Repositorys (Vorschau)

- SOC-Optimierungsupdates für eine einheitliche Abdeckungsverwaltung

- Anzeigen granularer Lösungsinhalte im Microsoft Sentinel-Inhaltshub

Optimieren Sie Threat-Intelligence-Feeds mit Erfassungsregeln

Optimieren Sie Threat Intelligence-Feeds, indem Sie Objekte filtern und anreichern, bevor sie an Ihren Arbeitsbereich übermittelt werden. Erfassungsregeln aktualisieren Attribute von Threat Intelligence-Objekten oder filtern Objekte vollständig heraus. Sehen Sie sich hier die Ankündigung an.

Weitere Informationen finden Sie unter Grundlegendes zu Threat Intelligence-Erfassungsregeln.

Abgleichsanalyseregel jetzt allgemein verfügbar (GA)

Microsoft bietet Zugriff auf Premium-Threat Intelligence über die Threat Intelligence-Analyseregel von Defender, die jetzt allgemein verfügbar ist (GA). Weitere Informationen zum Verwenden dieser Regel, die Warnungen und Incidents mit hoher Genauigkeit generiert, finden Sie unter Verwenden von Abgleichsanalysen zum Erkennen von Bedrohungen.

Threat Intelligence-Verwaltungsschnittstelle wurde verschoben

Threat Intelligence für Microsoft Sentinel im Defender-Portal wurde geändert! Wir haben die Seite in Intel-Verwaltung umbenannt und mit anderen Threat Intelligence-Workflows verschoben. Es gibt keine Änderung für Kunden, die Microsoft Sentinel in der Azure-Umgebung verwenden.

Verbesserungen an den Threat Intelligence-Funktionen sind für Kunden verfügbar, die beide Microsoft Sentinel-Umgebungen verwenden. Die Verwaltungsschnittstelle optimiert die Erstellung und Zusammenstellung von Threat Intelligence mit den folgenden wichtigen Features:

- Definieren Sie Beziehungen beim Erstellen neuer STIX-Objekte.

- Stellen Sie vorhandene Threat Intelligence mit dem neuen Beziehungs-Generator zusammen.

- Erstellen Sie schnell mehrere Objekte, indem Sie allgemeine Metadaten aus einem neuen oder vorhandenen TI-Objekt mithilfe einer Duplizierungsfunktion kopieren.

- Verwenden Sie die erweiterte Suche, um Ihre Threat Intelligence-Objekte zu sortieren und zu filtern, ohne eine Log Analytics-Abfrage zu schreiben.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Neue STIX-Objekte in Microsoft Sentinel

- Grundlegendes zu Threat Intelligence

- Aufdecken von Angreifern mit Bedrohungserkennung im Defender-Portal

Freischalten der erweiterten Bedrohungssuche mit neuen STIX-Objekten, indem Sie neue Threat Intelligence-Tabellen aktivieren

Tabellen, die das neue STIX-Objektschema unterstützen, sind nicht öffentlich verfügbar. Um Threat Intelligence für STIX-Objekte mit KQL abzufragen und das Suchmodell freizuschalten, das sie verwendet, fordern Sie mit diesem Formular eine Registrierung an. Integrieren Sie Ihre Threat Intelligence mit diesem Opt-in-Verfahren in die neuen Tabellen ThreatIntelIndicators und ThreatIntelObjects, zusammen mit oder anstelle der aktuellen Tabelle ThreatIntelligenceIndicator.

Weitere Informationen finden Sie in der Blogankündigung Neue STIX-Objekten in Microsoft Sentinel.

Die Upload-API für Threat Intelligence unterstützt jetzt mehr STIX-Objekte.

Nutzen Sie Ihre Threat Intelligence-Plattformen optimal, wenn Sie sie über die Upload-API mit Microsoft Sentinel verbinden. Jetzt können Sie mehr Objekte aufnehmen als nur Indikatoren, wodurch die verschiedenen verfügbaren Threat Intelligence-Möglichkeiten widergespiegelt werden. Die Upload-API unterstützt die folgenden STIX-Objekte:

indicatorattack-patternidentitythreat-actorrelationship

Weitere Informationen finden Sie in den folgenden Artikeln:

- Verbinden Ihrer Threat Intelligence-Plattform mithilfe der Upload-API (Vorschau)

- Importieren von Threat Intelligence in Microsoft Sentinel mit der Upload-API (Vorschau)

- Neue STIX-Objekte in Microsoft Sentinel

Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt allgemein verfügbar (GA)

Sowohl Premium- als auch Standard-Microsoft Defender Threat Intelligence-Datenconnectors sind jetzt im Inhaltshub allgemein verfügbar (GA). Weitere Informationen finden Sie in den folgenden Artikeln:

- Erkunden Sie die Defender Threat Intelligence-Lizenzen

- Aktivieren Sie den Microsoft-Defender-Threat-Intelligence-Datenconnector

Unterstützung von Bicep-Dateien für Repositorys (Vorschau)

Verwenden Sie Bicep-Dateien zusammen oder als Ersatz von ARM-JSON-Vorlagen in Microsoft Sentinel-Repositorys. Bicep bietet eine intuitive Möglichkeit zum Erstellen von Vorlagen für Azure-Ressourcen und Microsoft Sentinel-Inhaltselemente. Mit Bicep ist es nicht nur einfacher, neue Inhaltselemente zu entwickeln, sondern es vereinfacht auch das Überprüfen und Aktualisieren von Inhalten für alle, die an der Continuous Integration und Continuous Delivery Ihrer Microsoft Sentinel-Inhalte beteiligt sind.

Weitere Informationen finden Sie unter Planen Ihres Repositoryinhalts.

SOC-Optimierungsupdates für eine einheitliche Abdeckungsverwaltung

In Arbeitsbereichen, die in das Defender-Portal integriert sind, unterstützen SOC-Optimierungen jetzt sowohl SIEM- als auch XDR-Daten, wobei die Erkennungsabdeckung über Microsoft Defender-Dienste erfolgt.

Im Defender-Portal bieten die Seiten SOC-Optimierungen und MITRE ATT&CK jetzt auch zusätzliche Funktionen für eine bedrohungsbasierte Optimierung der Abdeckung, um die Auswirkungen der Empfehlungen auf Ihre Umgebung besser zu erläutern und Sie bei der Priorisierung der Implementierung zu unterstützen.

Zu den Verbesserungen gehören:

| Bereich | Einzelheiten |

|---|---|

| SOC-Optimierungen: Übersichtsseite | – Der Score High, Medium oder Low für Ihre aktuelle Erkennungsabdeckung. Diese Bewertung kann Ihnen dabei helfen, zu entscheiden, welche Empfehlungen priorisiert werden sollten. – Ein Hinweis zur Anzahl der aktiven Microsoft Defender-Produkte (Dienste) aus allen verfügbaren Produkten. Dies hilft Ihnen zu verstehen, ob in Ihrer Umgebung ein ganzes Produkt fehlt. |

|

Der Seitenbereich Optimierungsdetails. wird angezeigt, wenn Sie einen Drilldown zu einer bestimmten Optimierung ausführen |

- Detaillierte Abdeckungsanalyse, einschließlich der Anzahl der benutzerdefinierten Erkennungen, Antwortaktionen und Produkte, die Sie aktiviert haben. - Detaillierte Netzdiagramme, die Ihre Abdeckung über verschiedene Bedrohungskategorien hinweg zeigen, sowohl für benutzerdefinierte als auch für sofort einsatzbereite Erkennungen. - Eine Option, um zum spezifischen Bedrohungsszenario auf der Seite MITRE ATT&CK zu springen, anstatt die MITRE ATT&CK-Abdeckung nur im Seitenbereich anzuzeigen. – Eine Option zum Anzeigen des vollständigen Bedrohungsszenarios, um weitere Details zu den sicherheitsrelevanten Produkten und Erkennungen anzuzeigen, die zur Sicherheitsabdeckung in Ihrer Umgebung verfügbar sind. |

| MITRE ATT&CK-Seite | – Eine neue Umschaltfläche, um die Abdeckung nach Bedrohungsszenario anzuzeigen. Wenn Sie entweder vom Seitenbereich der Empfehlungsdetails oder von der Seite - Der Bereich Technische Details, der auf der Seite angezeigt wird, wenn Sie eine bestimmte MITRE ATT&CK-Technik auswählen, zeigt nun die Anzahl der aktiven Erkennungen aller verfügbaren Erkennungen für diese Technik an. |

Weitere Informationen finden Sie unter Optimieren Ihrer Security Operations und Grundlegendes zur Sicherheitsabdeckung durch das MITRE ATT&CK-Framework.

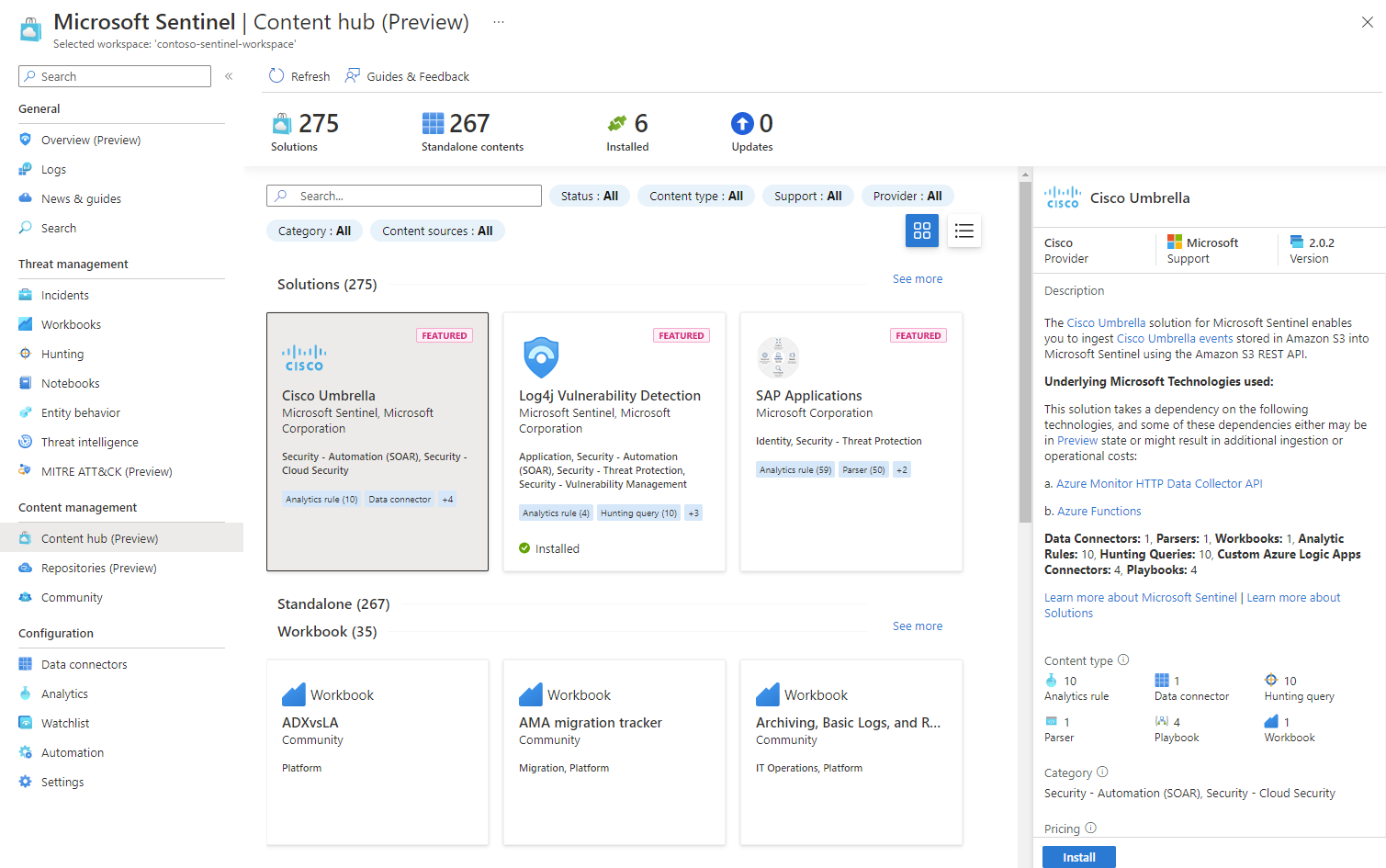

Anzeigen granularer Lösungsinhalte im Microsoft Sentinel-Inhaltshub

Sie können jetzt die einzelnen Inhalte, die in einer bestimmten Lösung verfügbar sind, direkt über den Inhaltshub anzeigen, und zwar auch, bevor Sie die Lösung installiert haben. Diese neue Sichtbarkeit hilft Ihnen, die für Sie verfügbaren Inhalte zu verstehen und die benötigten spezifischen Lösungen einfacher zu identifizieren, zu planen und zu installieren.

Erweitern Sie jede Lösung im Inhaltshub, um enthaltene Sicherheitsinhalte anzuzeigen. Zum Beispiel:

Die Aktualisierungen der granularen Lösungsinhalte umfassen auch eine auf generativer KI basierende Suchmaschine, die Ihnen hilft, zuverlässigere Suchvorgänge auszuführen, indem sie tief in den Lösungsinhalt eintaucht und Ergebnisse für ähnliche Begriffe zurückgibt.

Weitere Informationen finden Sie unter Entdecken von Inhalten.