Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält wichtige Entwurfsüberlegungen und bewährte Methoden für Sicherheit, Governance und Compliance, die Sie beim Erstellen Ihrer Azure Arc-fähigen Kubernetes-Bereitstellung verwenden sollten. Während die Dokumentation zur Unternehmenszielzone Governance und Sicherheit als separate Themen behandelt, werden diese kritischen Entwurfsbereiche in einem einzigen Thema für Azure Arc-fähige Kubernetes konsolidiert.

Azure Policy und Microsoft Defender for Cloud sind cloudeigene Tools, mit denen Sie Schutzvorkehrungen, Steuerelemente, Berichte, Warnungen und Behebungsmaßnahmen auf automatisierte Weise in großem Maßstab umsetzen können. Durch die Kombination mit Azure Arc-fähigen Kubernetes können Sie Governancerichtlinien und Sicherheitsprüfungen auf jeden Kubernetes-Cluster in Ihrer lokalen und/oder multicloud-Umgebung erweitern.

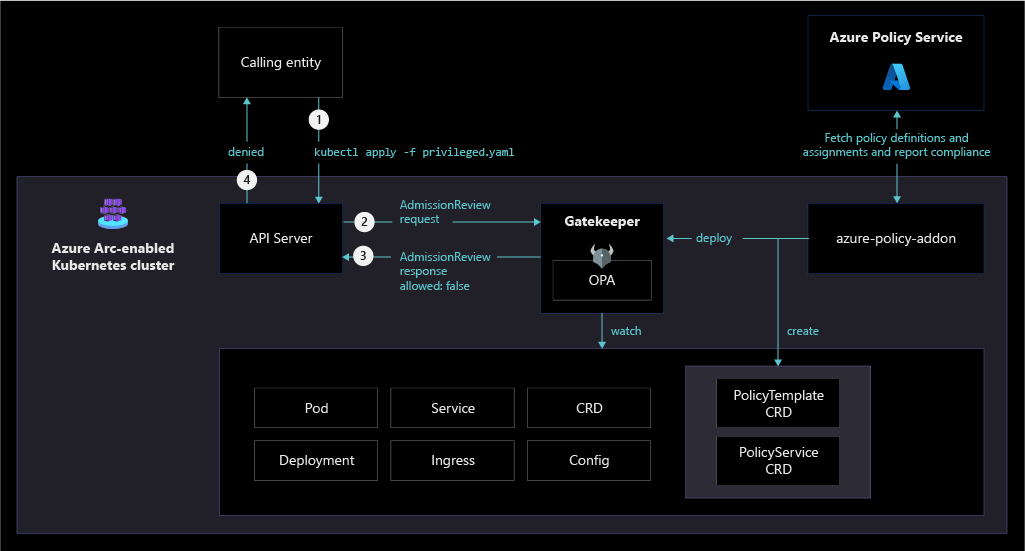

Architektur

Das folgende Diagramm zeigt eine konzeptionelle Referenzarchitektur, die die Bereiche Sicherheit, Compliance und Governance für Azure Arc-fähige Kubernetes darstellt:

Entwurfsüberlegungen

Da Ihre Hybrid- und Multicloudressourcen Teil von Azure Resource Manager werden, können Sie sie in Azure verwalten und steuern. Dieser Abschnitt enthält Entwurfsüberlegungen, die Sie berücksichtigen sollten, während Sie die Sicherheit und Governance Ihrer Azure Arc-fähigen Kubernetes-Clusterressourcen planen.

Überprüfen Sie die Sicherheits - und Governance-Designbereiche der Azure-Landezonen, um die Auswirkungen von Azure Arc-fähigen Kubernetes auf Ihre allgemeinen Governance- und Sicherheitsmodelle zu bewerten.

Agentbereitstellung

Definieren Sie eine Strategie für die Bereitstellung des Azure Arc-fähigen Kubernetes-Agents und verwenden Sie das Prinzip der geringsten Rechte beim Erstellen des Dienstprinzipals für die Onboarding-Dienste. Erwägen Sie die Verwendung der Automatisierung für die Massenregistrierung.

Agentverwaltung

Azure Arc-fähige Kubernetes-Agents spielen eine wichtige Rolle bei den Hybridvorgängen Ihrer Azure Arc-fähigen Kubernetes-Cluster, da sie Es Ihnen ermöglichen, Cluster aus Azure zu verwalten. Implementieren Sie Lösungen, die den Status der Agentkonnektivität nachverfolgen. Stellen Sie sicher, dass Sie einen Prozess für das Upgrade Ihrer Azure Arc-fähigen Kubernetes-Agents definieren.

Rollenbasierte Zugriffssteuerung (RBAC)

Definieren Sie administrative, operative und Entwicklerrollen innerhalb Ihrer Organisation, die für den täglichen Betrieb in Ihren Hybridclustern verantwortlich sind. Das Zuordnen jedes Teams zu Aktionen und Verantwortlichkeiten bestimmt azure role-based access control (RBAC)-Rollen und Kubernetes ClusterRoleBinding und RoleBinding.

Erwägen Sie die Verwendung einer RACI-Matrix , um diesen Aufwand zu unterstützen und Steuerelemente in die Verwaltungsbereichshierarchie zu integrieren, die Sie basierend auf ressourcenkonsistenz- und Bestandsverwaltungsanleitungen definieren.

Weitere Informationen finden Sie unter Identitäts- und Zugriffsverwaltung für Azure Arc-fähige Kubernetes.

Geheime und Zertifikatverwaltung

Sichern Sie geheime Schlüssel und Zertifikate mithilfe von Azure Key Vault, und stellen Sie ihre Erweiterung in Ihren Azure Arc-fähigen Kubernetes-Clustern über die Containerspeicherschnittstelle (Container Storage Interface, CSI) bereit.

Datenresidenz

Überlegen Sie, in welcher Azure-Region Sie Ihren Azure Arc-fähigen Kubernetes-Cluster bereitstellen möchten. Verstehen Sie , welche Daten aus Ihren Ressourcen gesammelt werden , und planen Sie entsprechend den Datenhaltungsanforderungen für Ihre Organisation.

Aktivieren und Sichern von GitOps-Konfigurationen

GitOps-Konfigurationen erzwingen einen gewünschten Systemzustand und sind ein wichtiges Tool zum Nachverfolgen der Arc-fähigen Kubernetes-Clustercompliance. Wenn Sie mit GitOps-Konfigurationen arbeiten, sollten Sie den Zugriff auf Ihr Quellcodeverwaltungssystem über geeignete Netzwerk- und Zugriffssteuerungen sichern.

Richtlinienverwaltung und -berichterstellung

Definieren Sie einen Governanceplan für Ihre Kubernetes-Hybridcluster, die in Azure-Richtlinien übersetzt werden, die organisationsspezifische Standards überwachen und erzwingen. Sie können beispielsweise eine sourceControlConfiguration-Richtlinie für Kubernetes-Cluster erzwingen, um sicherzustellen, dass die Cluster ihre Quelle der Wahrheit für Workloads und Konfigurationen aus einem definierten Git-Repository erhalten und die Compliance mithilfe von Azure-Richtlinien nachverfolgen.

Protokollverwaltungsstrategie

Überprüfen Sie die in den Verwaltungsdisziplinen festgelegten kritischen Entwurfsüberlegungen und Empfehlungen für den Entwurfsbereich und planen Sie, Metriken und Protokolle aus Ihren Hybridressourcen in einem Log Analytics-Arbeitsbereich zu sammeln, um weitere Analysen und Überwachungen durchzuführen.

Schutz vor Bedrohungen und Verwaltung der Sicherheitslage in der Cloud

Erzwingen Sie bedrohungsschutz und führen Sie Steuerelemente ein, um Sicherheitsfehler zu erkennen und Compliance nachzuverfolgen. Verwenden Sie die Intelligenz von Azure , um Ihre Hybridarbeitslasten vor Bedrohungen zu schützen. Aktivieren Sie die Überwachung von Sicherheitsgrundwerten, die Verwaltung von Sicherheitsstatus und den Bedrohungsschutz für alle Abonnements, die Azure Arc-fähige Kubernetes enthalten, indem Sie Microsoft Defender für Container aktivieren.

Sicherer Clusterzugriff

Planen Sie den Sicheren Zugriff auf Ihre Kubernetes-API. Das Azure Arc-fähige Kubernetes-Clusterverbindungsfeature bietet Konnektivität mit dem API-Server, ohne dass ein eingehender Port aktiviert werden muss.

Verbesserung der Beobachtbarkeit und Sicherheit von Microservices

Die Implementierung eines Dienstgitters kann bei der Authentifizierung, Autorisierung, Sicherheit und Sichtbarkeit von mikroservicebasierten Anwendungen helfen. Azure Arc-fähige Kubernetes vereinfacht die Bereitstellung von Open Service Mesh (OSM) als Erweiterung.

Designempfehlungen

Dieser Abschnitt enthält Designempfehlungen, die Sie beim Planen der Sicherheit und Governance Ihrer Azure Arc-fähigen Kubernetes-Clusterressourcen befolgen sollten.

Agentbereitstellung

Definieren Sie eine Strategie für das Onboarding Ihrer Cluster in Azure Arc, einschließlich einer Automatisierungsmethode für die Massenregistrierung. Richten Sie einen formalen Plan ein, der den Umfang Ihrer Bereitstellung berücksichtigt und Ziele, Auswahlkriterien, Erfolgskriterien, Schulungspläne, Rollback und Risiken umfasst.

Sie können einen Dienstprinzipal verwenden, um die Agentbereitstellung als Teil Ihrer kontinuierlichen Integrations- und Bereitstellungspipelines (CI/CD) zu integrieren. Sie sollten die Berechtigungen dieses Dienstprinzipals einschränken und nur die Rollen zuweisen, die zum Onboarding von Kubernetes in Azure erforderlich sind (die Rolle "Kubernetes Cluster - Azure Arc Onboarding"), da es nur zum Onboarding von Kubernetes verwendet werden kann, und nicht zum Rückgängigmachen des Prozesses oder Löschen der Ressource.

Agentverwaltung

Azure Arc-Agents sind wichtige Komponenten von Azure Arc-fähigen Kubernetes, die mehrere logische Komponenten enthalten, die eine Rolle bei Sicherheits-, Governance- und Verwaltungsvorgängen spielen.

Wenn ein Agent keine Signale mehr an Azure sendet, offline geht oder die Verbindung zu Azure verliert, können Sie keine Betriebsaufgaben daran ausführen. Entwickeln Sie einen Plan, wie Sie benachrichtigt werden, wenn diese Szenarien auftreten und wie Ihre Organisation reagieren soll.

Sie können Azure Activity Log verwenden, um Ressourcenintegritätswarnungen einzurichten und über den aktuellen und historischen Integritätsstatus Ihrer Agent's Pods informiert zu bleiben. Um zu verstehen, wie Sie Ihren Agent ordnungsgemäß verwalten können, überprüfen Sie den Kritischen Entwurfsbereich des Managements.

Wenn der Dienst 15 Minuten lang kein Lebenszeichen vom Agenten erhalten hat, wird der Azure Arc-fähige Kubernetes-Cluster als offline angezeigt. Um sicherzustellen, dass Ihr Agent sicher eine Verbindung mit Azure Arc-Endpunkten herstellen kann, überprüfen Sie den kritischen Entwurfsbereich der Azure Arc Arc-fähigen Kubernetes-Konnektivität.

Rollenbasierte Zugriffssteuerung (RBAC)

Nachdem Sie einen Kubernetes-Cluster integriert haben, können Sie Azure RBAC Ihrer Azure Arc-fähigen Kubernetes-Clusterressource zuweisen.

Folgen Sie dem Prinzip der geringsten Berechtigung , wenn Sie Rollen wie "Mitwirkender" oder "Besitzer" zuweisen, die Vorgänge wie das Bereitstellen von Erweiterungen ausführen können, die Aktionen als "ClusterAdmin" ausführen und einen clusterweiten Effekt haben. Diese Rollen sollten mit Vorsicht verwendet werden, um den möglichen "Auswirkungsradius" einzuschränken oder schließlich durch benutzerdefinierte Rollen ersetzt zu werden.

Sie sollten das gleiche RBAC-Prinzip auf die vertraulichen Daten anwenden, die an den Azure Monitor Log Analytics-Arbeitsbereich gesendet werden. Azure Arc-fähige Kubernetes bietet RBAC-Zugriff auf von Ihrem Log Analytics-Agent gesammelte Protokolldaten, die im Log Analytics-Arbeitsbereich gespeichert sind, in dem Ihr Cluster registriert ist. Informationen zum Implementieren des präzisen Log Analytics-Arbeitsbereichszugriffs finden Sie unter Entwerfen Ihrer Azure Monitor Logs-Bereitstellung.

Durch die Integration Ihres Azure Arc-fähigen Kubernetes-Clusters mit Microsoft Entra-ID können Sie Azure-Rollenzuweisungen verwenden, um genauer zu steuern, wer Zugriff auf und Berechtigungen für Azure Arc-fähige Kubernetes-Clusterressourcen hat.

Hinweis

Diese Integration funktioniert nativ mit Kubernetes ClusterRoleBinding - und RoleBinding-Objekttypen und konsolidiert effektiv die Autorisierung für Ihren Kubernetes-Cluster mit Microsoft Entra ID als zentralen Identitäts- und Zugriffsverwaltungsdienst. Mithilfe der Microsoft Entra-ID erhalten Sie die vollständige Überwachung und Ablaufverfolgung von Änderungen, die in Ihrem Cluster vorgenommen wurden, sowie alle Autorisierungsereignisse.

Durch die Integration mit microsoft Entra ID können Sie auch auf erweiterte Sicherheitsfunktionen zugreifen, die Sie zum Konfigurieren verwenden sollten:

- Bedingter Zugriff mit Microsoft Entra-ID. Weitere Informationen zum bedingten Zugriff finden Sie in der Übersicht über bedingten Zugriff.

- Just-In-Time (JIT)- Zugriffsregeln für Aufgaben, die erhöhte Berechtigungen benötigen. Der ständige Zugriff für einige Benutzer auf vertrauliche Informationen oder kritische Netzwerkkonfigurationseinstellungen in Kubernetes schafft einen potenziellen Weg zu kompromittierten Konten oder internen Bedrohungsaktivitäten. Privileged Access Management kann Ihnen dabei helfen, Ihre Organisation vor Sicherheitsverletzungen zu schützen und ihnen dabei zu helfen, die bewährten Compliance-Methoden zu erfüllen, indem Sie den ständigen Zugriff auf vertrauliche Daten oder den Zugriff auf kritische Konfigurationseinstellungen einschränken.

Geheime und Zertifikatverwaltung

Speichern Sie geheime Schlüssel oder Zertifikate nicht in Anwendungscode oder Dateisystemen. Geheimnisse sollten in Schlüsselspeichern gespeichert und bei Bedarf Containern zur Verfügung gestellt werden.

Erwägen Sie die Verwendung der Azure Key Vault-Erweiterung zum Verwalten von Geheimnissen und Zertifikaten in Ihren Azure Arc-fähigen Kubernetes-Clustern. Mit der Key Vault-Erweiterung können Sie den Zertifikatlebenszyklus für Ihre Kubernetes-Bereitstellungen verwalten, wie im folgenden Diagramm dargestellt.

Aktivieren und Sichern von GitOps-Konfigurationen

GitOps ist eine wesentliche Komponente jeder IT-Strategie, die einen vollständig automatisierten Ansatz für Vorgänge übernimmt. GitOps bietet Skalierungs-, Konsistenz-, Tracking- und Überwachungsfunktionen für jede Bereitstellung.

Die Verwendung von GitOps kann die Bereitstellung mehrerer Anwendungen über Cluster und Umgebungen hinweg vereinfachen und gleichzeitig den gewünschten Zustand des Systems deklarativ mit Git verfolgen und erzwingen. Wenn Sie Git als einzige Wahrheitsquelle und als zentrales Tool für alle Bereitstellungen verwenden, wird es die beste Möglichkeit, Clusterzustände nachzuverfolgen, Änderungen und Genehmigungen im Laufe der Zeit zu berücksichtigen, Fehleruntersuchungen zu erleichtern und die Automatisierung über verteilte Umgebungen hinweg zu aktivieren.

Wenn Sie GitOps-Konfigurationen hinzufügen, stellen Sie sicher, dass Sie den Zugriff auf das Repository und die zugehörigen Schlüssel sichern und Verzweigungsberechtigungen festlegen. Weitere Informationen können Sie im kritischen Entwurfsbereich für GitOps überprüfen.

Richtlinienverwaltung und -berichterstellung

Richtliniengesteuerte Governance ist ein grundlegendes Prinzip der cloudeigenen Vorgänge und des Microsoft Cloud Adoption Framework für Azure. Azure Policy bietet den Mechanismus zum Erzwingen von Unternehmensstandards und zur Bewertung der Compliance im großen Maßstab. Mithilfe von Azure-Richtlinien können Sie Governance für die Konsistenz von Bereitstellungen, Compliance, Kontrolle der Kosten, Sicherheitsstatus implementieren. Im Compliance-Dashboard können Sie eine aggregierte Ansicht des Gesamtzustands Ihrer Umgebung im großen Maßstab anzeigen und Korrekturfunktionen auf Clusterebene finden.

Azure Arc-fähige Kubernetes unterstützt Azure Policy auf der Azure Resource Management-Ebene und auch In-Cluster-Richtliniendurchsetzungen durch Erweitern von Gatekeeper für Open Policy Agent. Sie können jede der integrierten Richtlinien implementieren, um schnell Compliance und Durchsetzung zu erreichen. Das folgende Diagramm veranschaulicht, wie Azure Policy Durchsetzungen im großen Maßstab und Schutzmaßnahmen auf Azure Arc-aktivierte Kubernetes-Cluster anwendet.

Verstehen Sie den Umfang der Azure-Richtlinie und wo Sie sie anwenden können (Verwaltungsgruppe, Abonnement, Ressourcengruppe oder einzelne Ressourcenebene). Verwenden Sie die integrierte Azure Policy-Bibliothek für Azure Arc-fähige Kubernetes. Erstellen Sie ein Design der Managementgruppe gemäß den empfohlenen Praktiken, die im Leitfaden für Unternehmensskalierung des Cloud Adoption Framework beschrieben sind.

- Ermitteln Sie, welche Azure-Richtlinien Sie benötigen, um die geschäftlichen, behördlichen und Sicherheitsanforderungen Ihrer Organisation für Azure Arc-fähige Kubernetes im Großen und Umfang zu erfüllen.

- Erzwingen Sie das Tagging und implementieren Sie Korrekturaufgaben.

- Verwenden Sie Azure-Richtlinie, um GitOps zu erzwingen und Konfigurationen im großen Maßstab anzuwenden.

- Verstehen und Bewerten integrierter Azure-Richtliniendefinitionen für Azure Arc-fähige Kubernetes.

- Die DeployIfNotExists-Richtlinien von Azure Policy stellen programmgesteuert Erweiterungen/Verwaltungsdienst-Agents in Ihren Arc-fähigen Clustern bereit, einschließlich Azure Monitor.

- Aktivieren Sie Azure Monitor Container Insights für Compliance und betriebliche Überwachung von Azure Arc-fähigen Kubernetes-Clustern.

Protokollverwaltungsstrategie

Entwerfen und planen Sie Ihre Log Analytics Workspace-Bereitstellung, bei der Daten gesammelt, aggregiert und später analysiert werden. Da der Log Analytics-Arbeitsbereich einen geografischen Standort Ihrer Daten darstellt, um eine Isolationsstufe und einen Umfang für Konfigurationen wie die Datenaufbewahrung zu unterstützen, müssen Sie die Anzahl der benötigten Arbeitsbereiche und die Zuordnung zu Ihrer Organisationsstruktur bestimmen.

Verwenden Sie einen einzigen Azure Monitor Log Analytics-Arbeitsbereich, um zentralisierte RBAC, Sichtbarkeit und Berichterstellung zu verwalten, wie in der Verwaltung und Überwachung bewährter Methoden des Cloud Adoption Framework beschrieben.

Weitere Informationen finden Sie in den bewährten Methoden für das Entwerfen Ihrer Azure Monitor Logs-Bereitstellung.

Schutz vor Bedrohungen und Verwaltung der Sicherheitslage in der Cloud

- Microsoft Defender für Cloud bietet eine einheitliche Sicherheitsverwaltungsplattform, die als Cloud Security Posture Management (CSPM) und Cloud Workload Protection Platform (CWPP) segmentiert ist. Um die Sicherheit in Ihrer hybriden Zielzone zu erhöhen, müssen Sie die in Azure und an anderer Stelle gehosteten Daten und Ressourcen schützen.

- Microsoft Defender für Container erweitert die Funktionen von Microsoft Defender for Cloud auf Azure Arc-fähige Kubernetes. Um die Sicherheit in Ihrer hybriden Zielzone zu erhöhen, sollten Sie Folgendes in Betracht ziehen:

- Verwenden der Azure Arc-fähigen Kubernetes-Erweiterung zum Onboarding von arcfähigen Kubernetes-Ressourcen in Microsoft Defender für Cloud.

- Aktivieren des Plans 'Microsoft Defender for Containers' für alle Abonnements. Standardmäßig ist der Plan so konfiguriert, dass die Defender-Erweiterung automatisch auf jedem Arc-fähigen Kubernetes-Cluster bereitgestellt wird, der in dasselbe Abonnement integriert ist. Sie können diese Konfiguration optional ändern.

- Überprüfen, ob die Defender-Erweiterung in Ihren Clustern bereitgestellt wird.

- Verwenden der SIEM-Integration (Security Information and Event Management) in Microsoft Defender für Cloud und Microsoft Sentinel.

Das folgende Diagramm veranschaulicht eine konzeptionelle Referenzarchitektur für Microsoft Defender für Cloud in einer Azure Arc-fähigen Kubernetes-Clusterressource.

Wenn Sie microsoft Container Registry als zentrale private Docker-Registrierung zum Speichern und Verwalten Ihrer Containerimages verwenden, sollten Sie Microsoft Defender für Container verwenden, um die Images auf Sicherheitsrisiken zu überprüfen.

Stellen Sie sicher, dass Sie die Netzwerktopologie und den kritischen Entwurfsbereich der Konnektivität überprüfen.

Sicherer Clusterzugriff

Die Kubernetes-API empfängt Anforderungen zum Ausführen von Aktionen im Cluster. Da dies eine zentrale Möglichkeit ist, mit einem Cluster zu interagieren und zu verwalten, ist die Kubernetes-API ein wichtiger Bestandteil, den Sie schützen sollten. Mithilfe von Azure Arc-fähigen Kubernetes-Clusterverbindungen können Sie eine sichere Verbindung mit Azure Arc-fähigen Kubernetes-Clustern herstellen, ohne einen eingehenden Port in der Firewall zu aktivieren. Der Zugriff auf den API-Server Ihrer Azure Arc-fähigen Kubernetes bietet die folgenden Vorteile:

- Aktiviert interaktives Debuggen und Problembehandlung.

- Ermöglicht die Verwendung von gehosteten Agents/Runnern von Azure-Pipelines, GitHub-Aktionen oder einem anderen gehosteten CI/CD-Dienst, ohne dass selbst gehostete Agents erforderlich sind.

- Bietet Clusterzugriff auf Azure-Dienste für benutzerdefinierte Speicherorte und andere Ressourcen, die darüber erstellt wurden.

Die Observability und Sicherheit von Microservices

Durch das Implementieren eines Dienstgitters können Sie Authentifizierung und Autorisierung für Ihre Dienstverbindungen einführen, wodurch das Prinzip der geringsten Rechte erzwungen und eine sicherere Umgebung erstellt wird. Standardmäßig befinden sich Pods in einem flachen vertrauenswürdigen Netzwerk. Bei einer Service-Mesh-Implementierung wird eine Reihe von Sidecars bereitgestellt, die als Netzwerk-Proxys fungieren. Diese Sidecars verwalten die Ost-West-Kommunikation, verschlüsseln den Datenverkehr und verbessern die Verkehrsbeobachtbarkeit insgesamt.

Service-Mesh-Implementierungen können gegen schützen:

- Nicht autorisierter Zugriff

- Sniffing-Angriffe

- Datenexfiltration

- Verkörperungen

Weitere Informationen erhalten Sie im Kritischen Entwurfsbereich der Open Service Mesh-Implementierung.

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid- und Multicloud-Cloud-Reise finden Sie in den folgenden Artikeln.

- Prüfen Sie die Voraussetzungen für Kubernetes mit Azure Arc-Unterstützung.

- Prüfen Sie die validierten Kubernetes-Distributionen für Kubernetes mit Azure Arc-Unterstützung.

- Erfahren Sie, wie Sie Hybrid- und Multicloud-Umgebungen verwalten.

- Erfahren Sie, wie Sie einen vorhandenen Kubernetes-Cluster mit Azure Arc verbinden.

- Erfahren Sie mehr über Secret- und Zertifikatverwaltung.

- Erfahren Sie mehr über den Bedrohungsschutz und die Verwaltung von Cloudsicherheitsstatus.

- Erfahren Sie, wie Sie GitOps-Konfigurationen auf GKE als azure Arc Connected Cluster mithilfe von Azure Policy for Kubernetes anwenden.

- Erfahren Sie, wie Sie Azure Defender mit Cluster-API als mit Azure Arc verbundenen Cluster integrieren, indem Sie Kubernetes-Erweiterungen verwenden.

- Erfahren Sie, wie Sie Open Service Mesh (OSM) in die Cluster-API als mit Azure Arc verbundenen Cluster integrieren, indem Sie Kubernetes-Erweiterungen verwenden.

- Informieren Sie sich anhand des Azure Arc-Lernpfads ausführlicher über Azure Arc.

- Lesen Sie häufig gestellte Fragen – Azure Arc-fähig , um Antworten auf die häufigsten Fragen zu finden.