Netzwerkkonnektivität für Kubernetes mit Azure Arc-Unterstützung

Kubernetes mit Arc-Unterstützung unterstützt die Modi mit vollständiger Verbindung und teilweiser Verbindung für das Integrieren und Verwalten von Kubernetes-Clustern mit der Steuerungsebene von Azure Arc. Kubernetes-Agents mit Azure Arc-Unterstützung kommunizieren mit Azure Arc-Endpunkten, um verschiedene Arten von Metadateninformationen mithilfe von Pull- und Pushmethoden aus Kubernetes-Clustern auszutauschen.

In diesem Dokument werden Netzwerkarchitektur, Entwurfsüberlegungen und Entwurfsempfehlungen erläutert, die Sie beim Herstellen von Konnektivität mit der Azure-Steuerungsebene unterstützen, sodass Sie Arc-fähige Kubernetes-Cluster verwalten und betreiben können, die in lokalen und anderen cloudbasierten Umgebungen ausgeführt werden.

Aufbau

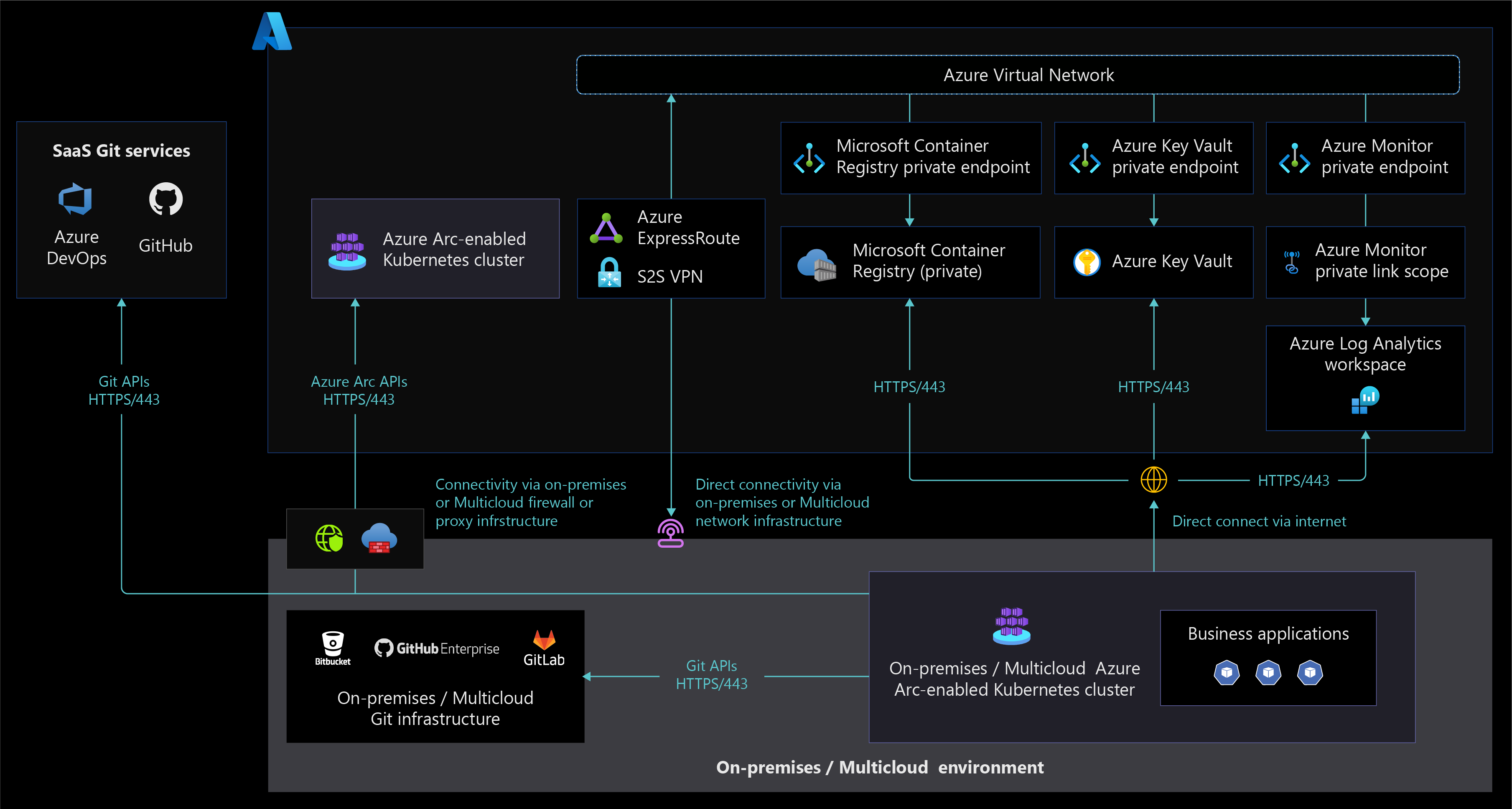

Im folgenden Diagramm wird eine Kubernetes-Netzwerkarchitektur mit Azure Arc-Unterstützung gezeigt, die Netzwerkkonnektivitätsmodi mit vollständiger und teilweiser Verbindung unterstützt.

Das folgende Diagramm zeigt eine Netzwerkarchitektur, die den Clusterzugriff von jeder Netzwerkadresse mithilfe der Cluster Connect-Funktionalität von Kubernetes mit Azure Arc-Unterstützung ermöglicht:

Überlegungen zum Entwurf

- Prüfen Sie den Entwurfsbereich für Netzwerktopologie und -konnektivität der Azure-Zielzonen, um die Auswirkungen von Kubernetes mit Azure Arc-Unterstützung Ihr Konnektivitätsmodell zu bewerten.

- Überprüfen Sie die Netzwerkanforderungen für Kubernetes mit Azure Arc-Unterstützung, um zu verstehen, wie Cluster über lokale Netzwerke oder andere Cloudanbieter mit Azure kommunizieren.

- Berücksichtigen Sie Kompromisse zwischen den Sicherheits- und Complianceanforderungen Ihrer Organisation und den Vorteilen, die Kubernetes mit Azure Arc-Unterstützung Ihrer Organisation bietet. Entscheiden Sie sich zwischen dem Modus mit vollständiger Verbindung und dem Modus mit teilweiser Verbindung für Ihre Implementierung.

- Entscheiden Sie, ob beim Herstellen einer Verbindung mit Azure Log Analytics-Arbeitsbereichen über ExpressRoute oder VPN im Gegensatz zur Internetkonnektivität öffentliche oder private Endpunkte verwendet werden sollen.

- Entscheiden Sie, ob beim Herstellen einer Verbindung mit Azure Key Vault-Instanzen über ExpressRoute oder VPN im Gegensatz zur Internetkonnektivität öffentliche oder private Endpunkte verwendet werden sollen.

- Wählen Sie Ihre Netzwerkkonnektivitätsoptionen für die Verwaltung von Kubernetes-Clustern mit Azure Arc-Unterstützung aus, da Kubernetes-Cluster mit Azure Arc-Unterstützung die Clusterverwaltung über jedes Netzwerk unterstützen. Entwurfsüberlegungen und Empfehlungen bei der Entscheidung für die netzwerkunabhängige Clusterverwaltung finden Sie unter Identitäts- und Zugriffsverwaltung.

- Berücksichtigen Sie die sichere Verwaltung von Kubernetes-Clustern mit Azure Arc-Unterstützung über die Cluster Connect-Funktion für den ortsunabhängigen Zugriff, bei der der Eingangsnetzwerkport nicht geöffnet werden muss und nur ausgehende Kommunikation mit Azure Arc-Diensten in Azure ermöglicht wird.

- Wenn Sie lokale oder multicloudbasierte Firewalls oder Proxyserver für die TLS-Inspektion Ihres ausgehenden Datenverkehrs sowie IDPS (Intrusion Detection and Prevention System, System zur Erkennung und Verhinderung von Eindringversuchen) verwenden, legen Sie fest, ob Kubernetes-Endpunkte mit Azure Arc-Unterstützung ausgenommen werden sollen, da einige der Serverzertifikate von diesen Firewalls oder Proxyservern nicht als vertrauenswürdig eingestuft werden.

Entwurfsempfehlungen

- Mithilfe des Modus mit vollständiger Verbindung für integrierte Kubernetes-Cluster können Sie dank der neuesten Produktreleases, Sicherheitsupdates, Richtlinien und installierten Erweiterungen für die Bereitstellung von Azure-Clouddiensten in lokalen oder multicloudbasierten Umgebungen auf dem neuesten Stand bleiben.

- Stellen Sie sicher, dass Sie die Netzwerkanforderungen für Kubernetes mit Azure Arc-Unterstützung basierend auf Ihrem ausgewählten Konnektivitätsmodell erfüllen.

- Aktivieren Sie Azure Private Link, damit von Kubernetes-Clustern, die in lokalen oder anderen cloudbasierten Umgebungen ausgeführt werden, über Azure Express Route oder VPN-Verbindungen auf Azure-Ressourcen wie Key Vault, Speicherkonten, Microsoft Container Registry und Log Analytics zugegriffen werden kann.

- Konfigurieren Sie eine DNS-Weiterleitung, um die öffentliche DNS-Zone des Azure-Diensts in Azure aufzulösen.

- Erstellen Sie für den Datenverkehr von Kubernetes-Agents mit Azure Arc-Unterstützung, der Ihre Firewalls oder Proxyserver passiert, eine Quelle und einige Zielobjektgruppen und/oder Tags, um Regeln für ausgehenden Internetdatenverkehr zu vereinfachen und andere URL-Positivlisten für Azure Arc-Erweiterungen zu unterstützen.

- Verwenden Sie Azure Monitor, um den Konnektivitätsstatus von Kubernetes-Clustern mit Azure Arc-Unterstützung nachzuverfolgen und Warnungen auszulösen, die Administratoren bei einer Änderung des Konnektivitätsstatus benachrichtigen. Ziehen Sie die Verwendung von Azure Resource Graph-Abfragen zusammen mit Azure Monitor in Betracht.

- Stellen Sie beim Verwenden des Netzwerkkonnektivitätsmodus mit teilweiser Verbindung mindestens einmal alle 30 Tage eine Verbindung mit Azure Arc her, um Abrechnungsdaten zu exportieren, und mindestens einmal alle 90 Tage, um Zertifikate für verwaltete Identitäten zu verlängern und Kubernetes-Ressourcen und -Agents mit Azure Arc-Unterstützung zu aktualisieren.

Nächste Schritte

Weitere Informationen zu Ihrer Hybrid- und Multicloudumgebung finden Sie in den folgenden Artikeln:

- Prüfen Sie die Voraussetzungen für Kubernetes mit Azure Arc-Unterstützung.

- Prüfen Sie die validierten Kubernetes-Distributionen für Kubernetes mit Azure Arc-Unterstützung.

- Lesen Sie die Informationen zum Verwalten von Hybrid- und Multicloudumgebungen.

- Erfahren Sie mehr über das Verbinden eines vorhandenen Kubernetes-Clusters mit Azure Arc.

- Informieren Sie sich über die Konnektivitätsmodi bei Kubernetes mit Azure Arc-Unterstützung.

- Erfahren Sie mehr über die zwischen Kubernetes-Clustern mit Azure Arc-Unterstützung und Azure ausgetauschten Daten.

- Erfahren Sie, wie Sie Azure Policy zum Anwenden von Konfigurationen im großen Stil verwenden.

- Sehen Sie sich Azure Resource Graph-Beispielabfragen für Kubernetes mit Azure Arc-Unterstützung an.

- Machen Sie sich mit Open Service Mesh mit Azure Arc-Unterstützung zum Schützen der Kommunikation von Kubernetes-Clustern mit Azure Arc-Unterstützung und mit dem wichtigen Entwurfsbereich für den Einblick in Dienste vertraut.

- Erfahren Sie mehr über den ortsunabhängigen Zugriff auf Kubernetes-Cluster mit Azure Arc-Unterstützung mithilfe von Cluster Connect.

- Erleben Sie automatisierte Azure Arc-fähige Kubernetes-Szenarien mit Azure Arc Jumpstart.

- Informieren Sie sich anhand des Azure Arc-Lernpfads ausführlicher über Azure Arc.

- Antworten auf die häufigsten Fragen finden Sie unter Häufig gestellte Fragen – Azure Arc-Unterstützung.