Aktivieren der Sicherheitsstatusverwaltung

In diesem Artikel wird beschrieben, wie Sie die Datensicherheitsstatusverwaltung in Microsoft Defender für Cloud aktivieren.

Vor der Installation

- Bevor Sie die Datensicherheitsstatusverwaltung aktivieren, überprüfen Sie Unterstützung und Voraussetzungen.

- Wenn Sie Defender CSPM- oder Defender für Storage-Pläne aktivieren, wird die Erweiterung für die Ermittlung vertraulicher Daten automatisch aktiviert. Sie können diese Einstellung deaktivieren, wenn Sie die Datensicherheitsstatusverwaltung nicht verwenden möchten. Wir empfehlen Ihnen aber, das Feature zu verwenden, um Defender for Cloud optimal zu nutzen.

- Vertrauliche Daten werden basierend auf den Vertraulichkeitseinstellungen für Daten in Defender for Cloud identifiziert. Sie können die Vertraulichkeitseinstellungen für Daten anpassen, um die Daten zu identifizieren, die Ihre Organisation als vertraulich betrachtet.

- Es dauert bis zu 24 Stunden, bis die Ergebnisse der ersten Ermittlung nach der Aktivierung des Features angezeigt werden.

Aktivieren in Defender CSPM (Azure)

Führen Sie die folgenden Schritte zum Aktivieren der Datensicherheitsstatusverwaltung aus. Vergessen Sie nicht, die erforderlichen Berechtigungen zu überprüfen, bevor Sie beginnen.

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Wählen Sie das relevante Azure-Abonnement aus.

Wählen Sie für den Defender CSPM-Plan den Status Ein aus.

Wenn Defender CSPM bereits aktiviert ist, wählen Sie in der Spalte „Abdeckung der Überwachung“ des Defender CSPM-Plans die Option Einstellungen aus, und stellen Sie sicher, dass die Komponente Ermittlung vertraulicher Daten auf den Status Ein festgelegt ist.

Sobald die Ermittlung vertraulicher Daten in Defender CSPM aktiviert ist, wird automatisch Unterstützung für zusätzliche Ressourcentypen integriert, wenn der Bereich der unterstützten Ressourcentypen erweitert wird.

Aktivieren in Defender CSPM (AWS)

Vorbereitung

- Denken Sie unbedingt an Folgendes: Überprüfen der Anforderungen für die AWS-Ermittlung und Überprüfen der erforderlichen Berechtigungen.

- Überprüfen Sie, ob es keine Richtlinie gibt, die die Verbindung zu Ihren Amazon S3-Buckets blockiert.

- Für RDS-Instanzen: Die kontoübergreifende KMS-Verschlüsselung wird unterstützt, aber zusätzliche Richtlinien für den KMS-Zugriff können den Zugriff verhindern.

Aktivieren für AWS-Ressourcen

S3-Buckets und RDS-Instanzen

- Aktivieren Sie den Datensicherheitsstatus wie vorstehend beschrieben.

- Setzen Sie den Vorgang mit den Anleitungen zum Herunterladen der CloudFormation-Vorlage und zu deren Ausführung in AWS fort.

Die automatische Ermittlung von S3-Buckets im AWS-Konto startet automatisch.

Für S3-Buckets wird der Defender for Cloud-Scanner in Ihrem AWS-Konto ausgeführt und stellt eine Verbindung mit Ihren S3-Buckets her.

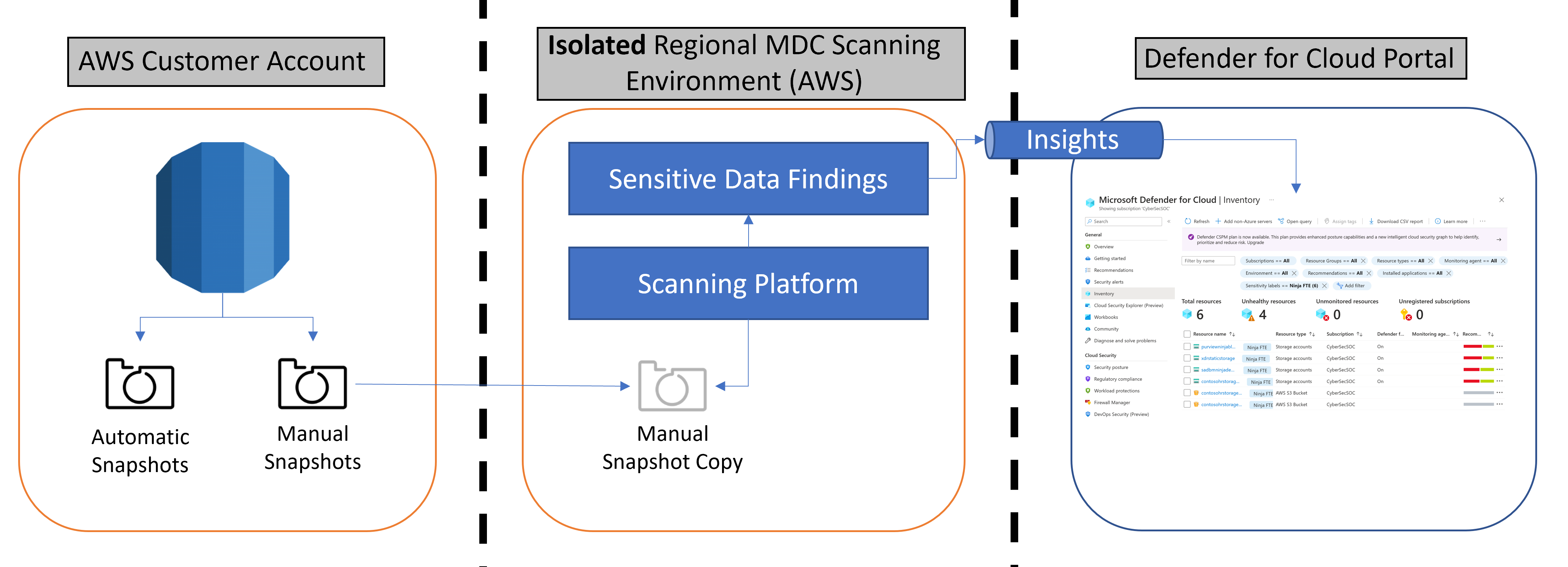

Für RDS-Instanzen wird die Ermittlung ausgelöst, sobald die Ermittlung vertraulicher Daten aktiviert ist. Der Scanner verwendet die neuesten automatisierten Momentaufnahme für eine Instanz, erstellt eine manuelle Momentaufnahme innerhalb des Quellkontos und kopiert sie in eine isolierte Microsoft-Umgebung in derselben Region.

Die Momentaufnahme wird verwendet, um eine Liveinstanz zu erstellen, die ausgelöst, gescannt und dann sofort zerstört wird (zusammen mit der kopierten Momentaufnahme).

Nur Scanergebnisse werden von der Scanplattform gemeldet.

Überprüfen auf blockierende S3-Richtlinien

Wenn der Aktivierungsprozess aufgrund einer blockierten Richtlinie nicht funktioniert hat, überprüfen Sie Folgendes:

- Vergewissern Sie sich, dass die S3-Bucketrichtlinie die Verbindung nicht blockiert. Wählen Sie im AWS S3-Bucket die Registerkarte Berechtigungen> „Bucketrichtlinie“ aus. Überprüfen Sie die Richtliniendetails, um sicherzustellen, dass der im Microsoft-Konto in AWS ausgeführte Microsoft Defender for Cloud-Überprüfungsdienst nicht blockiert wird.

- Vergewissern Sie sich, dass keine SCP-Richtlinie vorhanden ist, die die Verbindung mit dem S3-Bucket blockiert. Von Ihrer SCP-Richtlinie können beispielsweise API-Leseaufrufe der AWS-Region blockiert werden, in der der S3-Bucket gehostet wird.

- Überprüfen Sie, ob diese erforderlichen API-Aufrufe gemäß Ihrer SCP-Richtlinie zulässig sind: „AssumeRole“, „GetBucketLocation“, „GetObject“, „ListBucket“, „GetBucketPublicAccessBlock“.

- Überprüfen Sie, ob Ihre SCP-Richtlinie Aufrufe für die AWS-Region „us-east-1“ (die Standardregion für API-Aufrufe) zulässt.

Aktivieren der datenfähigen Überwachung in Defender für Storage

Die Bedrohungserkennung für vertrauliche Daten ist standardmäßig aktiviert, wenn die Komponente für die Ermittlung vertraulicher Daten im Defender für Storage-Plan aktiviert wurde. Weitere Informationen

Nur Azure Storage-Ressourcen werden überprüft, wenn der Defender CSPM-Plan deaktiviert ist.