Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Workloads umfassen häufig mehrere Cloudplattformen, sodass Cloudsicherheitsdienste dieselben Aktionen ausführen müssen. Microsoft Defender for Cloud schützt Workloads in Amazon Web Services (AWS), aber Sie müssen die Verbindung zwischen diesem Dienst und Defender for Cloud einrichten.

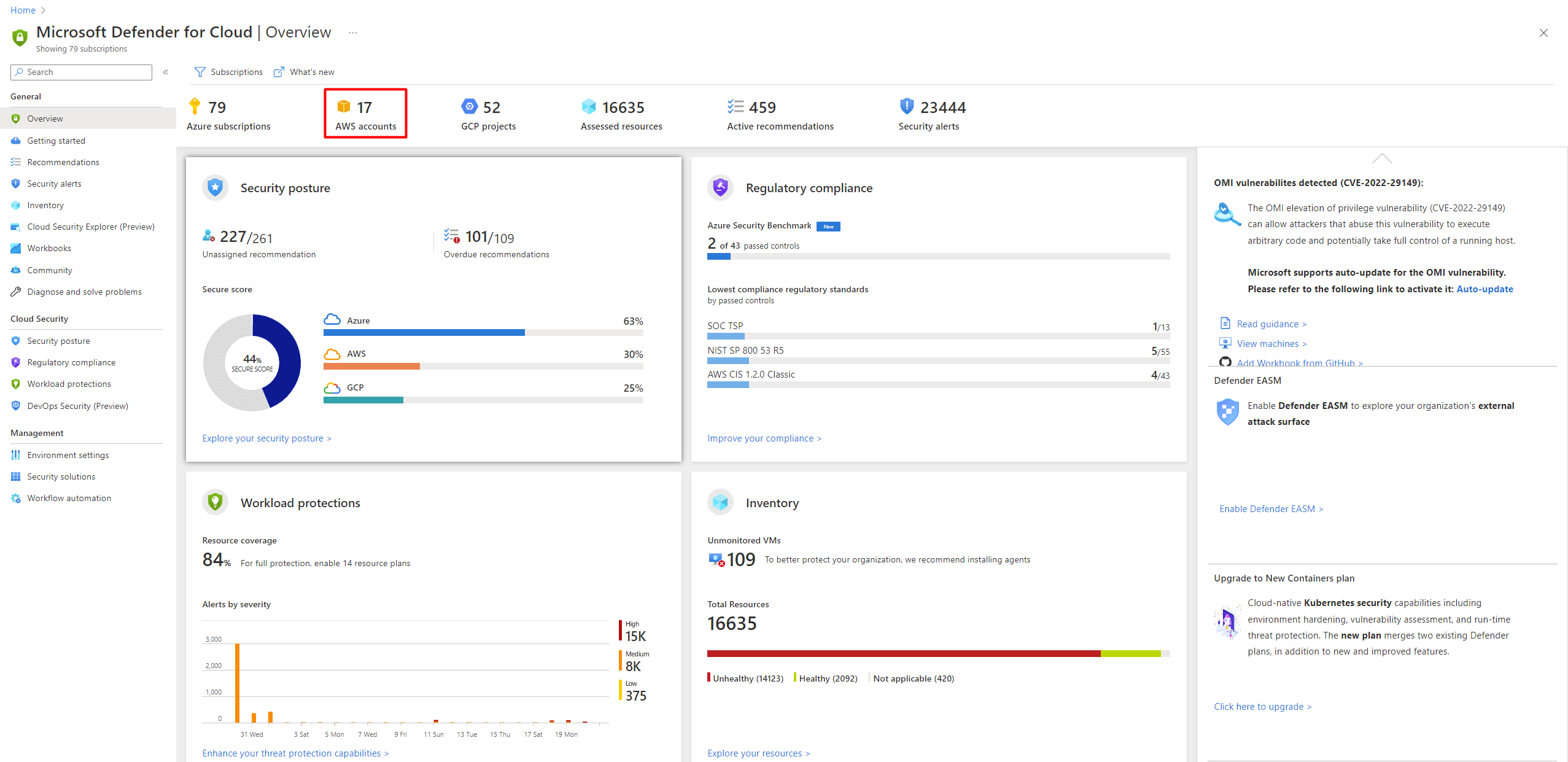

Im folgenden Screenshot sehen Sie die AWS-Konten, die im Übersichtsdashboard von Defender for Cloud angezeigt werden.

Sie können mehr erfahren, indem Sie sich das Video Neuer AWS-Connector in Defender for Cloud aus der Videoserie Defender für Cloud im Einsatz ansehen.

Hinweis

Wenn Sie über ein AWS-Konto verfügen, das mit Microsoft Sentinel verbunden ist, können Sie es nicht mit Defender for Cloud verbinden. Um sicherzustellen, dass der Connector ordnungsgemäß funktioniert, befolgen Sie die Anweisungen unter Connect eines mit Sentinel verbundenen AWS-Kontos mit Defender for Cloud.

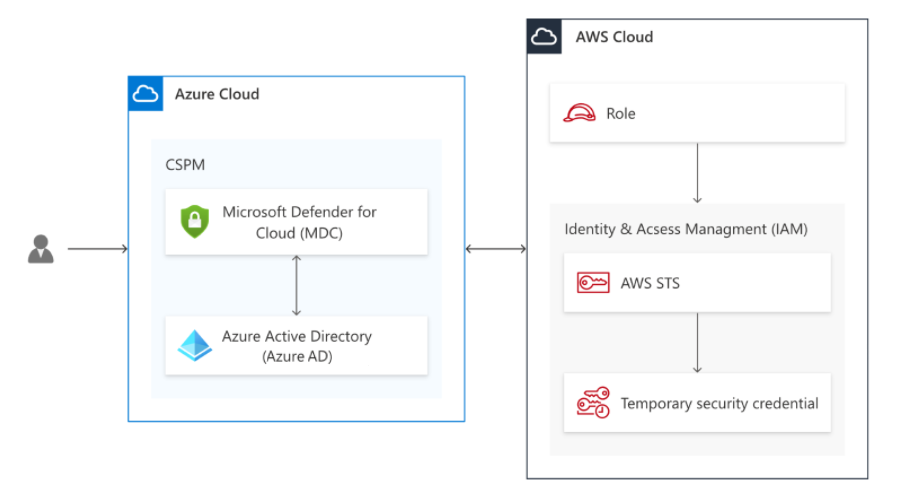

AWS-Authentifizierungsprozess

Defender für Cloud und AWS verwenden verbundbasierte Authentifizierung. Alle Ressourcen im Zusammenhang mit der Authentifizierung werden als Teil der CloudFormation-Vorlagenbereitstellung erstellt, einschließlich:

- Ein Identitätsanbieter (OpenID Connect)

- Rollen für Identity & Access Management (IAM) mit einem Verbundprinzipal (der mit den Identitätsanbietern verbunden ist)

Die Architektur des Authentifizierungsprozesses in allen Clouds umfasst:

Defender für Cloud-CSPM-Dienst erwirbt ein Entra-Token mit einer Gültigkeitsdauer von 1 Stunde, die von entra ID mit dem RS256-Algorithmus signiert wurde.

Das Entra-Token wird gegen kurzlebige AWS-Anmeldeinformationen getauscht, und der CSPM-Dienst von Defender for Cloud übernimmt die IAM-Rolle für CSPM (mit Webidentität angenommen).

Da es sich bei dem Prinzipal der Rolle um eine Verbundidentität handelt, die in einer Richtlinie für Vertrauensstellungen definiert ist, prüft der AWS-Identitätsanbieter das Entra-Token mit Entra ID anhand eines Prozesses, der Folgendes umfasst:

- Prüfen der Zielgruppe

- Überprüfung der digitalen Tokensignatur

- Zertifikatfingerabdruck

Die Defender for Cloud CSPM-Rolle wird nur übernommen, nachdem die Validierungsbedingungen, die im Vertrauensverhältnis definiert wurden, erfüllt sind. Die für die Rollenebene festgelegten Bedingungen dienen zur Prüfung innerhalb von AWS und ermöglichen nur der CSPM-Anwendung von Microsoft Defender for Cloud (geprüfte Zielgruppe) den Zugriff auf die spezifische Rolle (und keine anderen Microsoft Token).

Nachdem das Entra-Token vom AWS-Identitätsanbieter überprüft wurde, wechselt der AWS-STS das Token mit AWS-kurzlebigen Anmeldeinformationen, die der CSPM-Dienst zum Scannen des AWS-Kontos verwendet.

Voraussetzungen

Die in diesem Artikel aufgeführten Verfahren setzen Folgendes voraus:

Ein Microsoft Azure-Abonnement Falls Sie kein Azure-Abonnement haben, können Sie sich kostenlos registrieren.

Einrichten von Microsoft Defender for Cloud in Ihrem Azure-Abonnement.

Zugriff auf ein AWS-Konto.

Berechtigung auf der Ebene „Contributor“ für das entsprechende Azure-Abonnement.

Wenn CIEM als Teil von Defender für CSPM aktiviert ist, benötigt der Benutzer, der den Konnektor aktiviert, auch die Rolle „Sicherheitsadministrator“ und die Berechtigung „Application.ReadWrite.All“ für Ihren Mandanten.

Hinweis

Der AWS-Connector ist in den nationalen Regierungsclouds nicht verfügbar (Azure Government, Microsoft Azure, betrieben von 21Vianet).

Anforderungen an den nativen Connector-Plan

Jeder Plan hat seine eigenen Anforderungen an den nativen Connector.

- Defender for Containers

- Defender für SQL

- Defender für Open-Source-Datenbanken (Vorschau)

- Defender für Server

- Defender CSPM

Wenn Sie den Plan Microsoft Defender for Containers auswählen, benötigen Sie Folgendes:

- Mindestens einen Amazon EKS-Cluster mit Zugriffsberechtigung auf den EKS Kubernetes-API-Server. Wenn Sie einen neuen EKS-Cluster erstellen müssen, befolgen Sie die Anweisungen unter Erste Schritte mit Amazon EKS – eksctl.

- Die Ressourcenkapazität zum Erstellen einer neuen Amazon SQS-Warteschlange, des

Kinesis Data Firehose-Übermittlungsstreams und des Amazon S3-Buckets in der Region des Clusters.

Herstellen einer Verbindung mit Ihrem AWS-Konto

Wichtig

Wenn Ihr AWS-Konto bereits mit Microsoft Sentinel verbunden ist, können Sie es nicht mit Defender for Cloud verbinden. Um sicherzustellen, dass der Connector ordnungsgemäß funktioniert, befolgen Sie die Anweisungen unter Connect eines mit Sentinel verbundenen AWS-Kontos mit Defender for Cloud.

So verbinden Sie Ihr AWS mithilfe eines nativen Connectors mit Defender for Cloud:

Melden Sie sich beim Azure-Portal an.

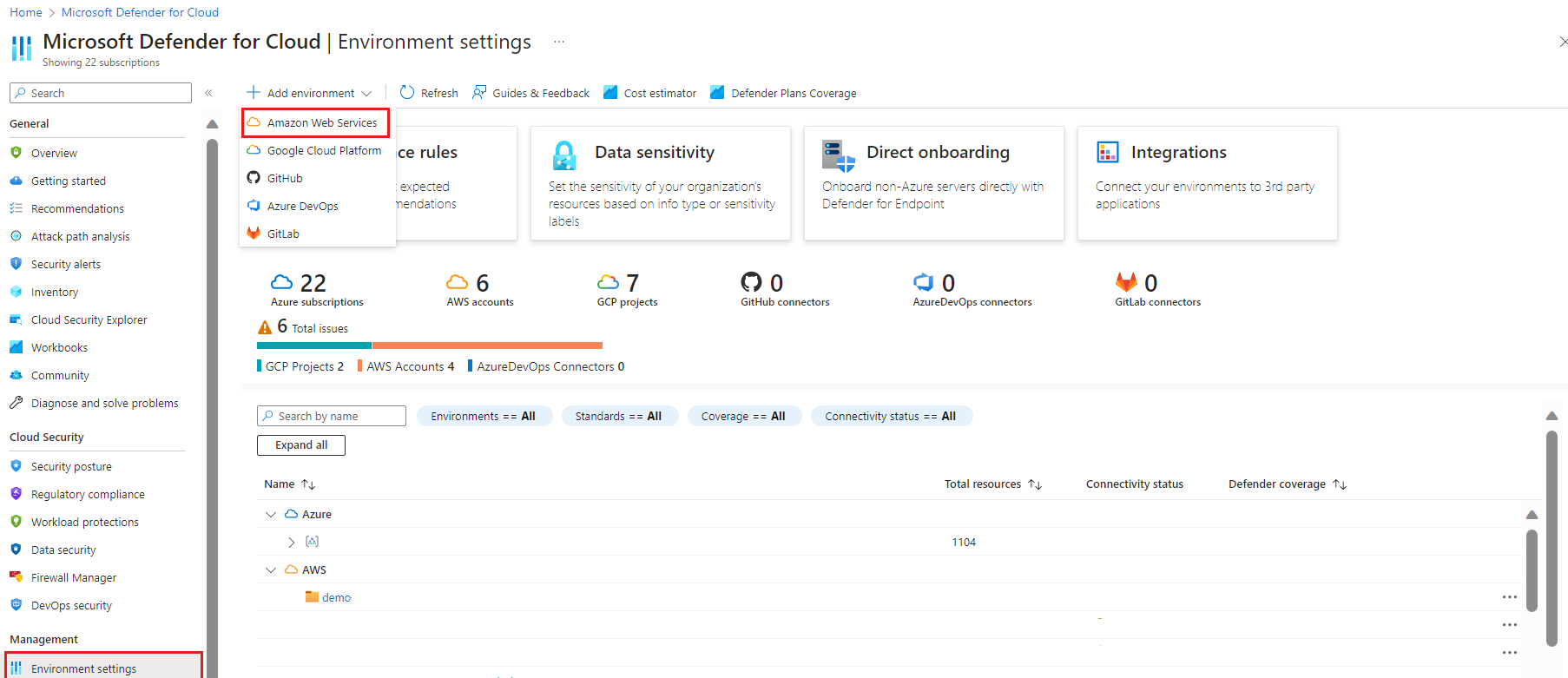

Navigieren Sie zu Defender for Cloud>Umgebungseinstellungen.

Wählen Sie Umgebung hinzufügen>Amazon Web Services aus.

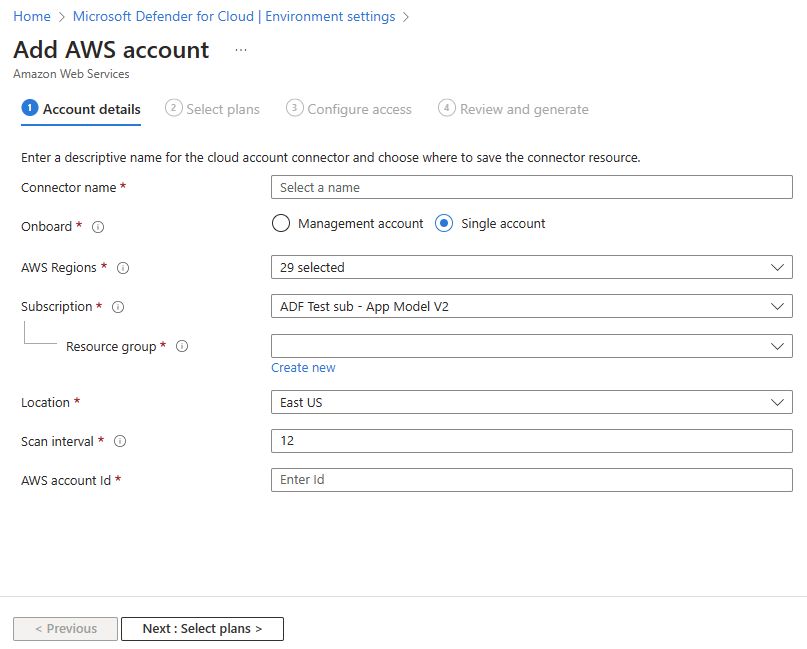

Geben Sie die Details des AWS-Kontos ein, einschließlich des Speicherorts für die Connectorressource.

Mit der Dropdownliste AWS-Regionen können Sie die Regionen auswählen, in die Defender for Cloud API-Aufrufe sendet. Jede Region, die aus der Dropdownliste deaktiviert wird, impliziert, dass Defender for Cloud keine API-Aufrufe an diese Regionen vornimmt.

Wählen Sie ein Intervall aus, um die AWS-Umgebung alle 4, 6, 12 oder 24 Stunden zu überprüfen.

Einige Datensammler werden mit festen Scanintervallen ausgeführt und sind von benutzerdefinierten Intervallkonfigurationen nicht betroffen. Die folgende Tabelle zeigt die festen Scanintervalle für jeden ausgeschlossenen Datensammler:

Name des Datensammlers Scanintervall EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 Stunde EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3Lifecycle-Konfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3-Zugriffskontrollliste

S3BucketLoggingConfig

Konfiguration der öffentlichen Zugriffsblockierung12 Stunden Hinweis

(Optional) Wählen Sie Verwaltungskonto aus, um einen Connector zu einem Verwaltungskonto zu erstellen. Anschließend werden Connectors für jedes Mitgliedskonto erstellt, das unter dem bereitgestellten Verwaltungskonto ermittelt wird. Die automatische Bereitstellung wird auch für alle neu integrierten Konten aktiviert.

(Optional) Verwenden Sie das Dropdownmenü für AWS-Regionen, um bestimmte AWS-Regionen auszuwählen, die überprüft werden sollen. Alle Regionen sind standardmäßig ausgewählt.

Überprüfen Sie als Nächstes die Defender for Cloud-Pläne, die für dieses AWS-Konto aktiviert werden sollen, und treffen Sie eine Auswahl.

Auswählen von Defender-Plänen

In diesem Abschnitt des Assistenten wählen Sie die Defender for Cloud-Pläne aus, die Sie aktivieren möchten.

Klicken Sie auf Weiter: Pläne auswählen.

Auf der Registerkarte Pläne auswählen wählen Sie aus, welche Defender for Cloud-Funktionen für dieses AWS-Konto aktiviert werden sollen. Jeder Plan verfügt über eigene Anforderungen für Berechtigungen und kann Gebühren verursachen.

Wichtig

Um den aktuellen Status Ihrer Empfehlungen anzuzeigen, fragt der Microsoft Defender Cloud Security Posture Management-Plan mehrmals täglich die AWS-Ressourcen-APIs ab. Für diese schreibgeschützten API-Aufrufe werden keine Gebühren berechnet, sie werden jedoch in CloudTrail registriert, wenn Sie einen Trail für Leseereignisse aktivieren.

In der Dokumentation von AWS wird erläutert, dass es keine zusätzlichen Gebühren für die Aufbewahrung eines Pfads gibt. Wenn Sie die Daten aus AWS exportieren (z. B. in ein externes SIEM-System), können sich durch diese erhöhte Anzahl von Aufrufen auch die Erfassungskosten erhöhen. In solchen Fällen wird empfohlen, die schreibgeschützten Aufrufe aus der Benutzer- oder ARN-Rolle im Defender for Cloud herauszufiltern:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Dies ist der Standardrollenname. Bestätigen Sie den für Ihr Konto konfigurierten Rollennamen.)Standardmäßig ist der Plan Server auf Ein festgelegt. Diese Einstellung ist erforderlich, um die Abdeckung von Defender for Servers auf AWS EC2 zu erweitern. Stellen Sie sicher, dass die Netzwerkanforderungen für Azure Arc erfüllt sind.

Optional wählen Sie Konfigurieren aus, um die Konfiguration nach Bedarf zu bearbeiten.

Hinweis

Die entsprechenden Azure Arc-Server für EC2-Instanzen oder virtuelle GCP-Computer, die nicht mehr vorhanden sind (und die entsprechenden Azure Arc-Server mit dem Status " Getrennt" oder "Abgelaufen") werden nach sieben Tagen entfernt. Durch diesen Prozess werden irrelevante Azure ARC-Entitäten entfernt, sodass nur Azure Arc-Server angezeigt werden, die sich auf vorhandene Instanzen beziehen.

Standardmäßig ist der Plan Container auf Ein festgelegt. Diese Einstellung ist erforderlich, damit Microsoft Defender for Containers Ihre AWS EKS-Cluster schützen kann. Stellen Sie sicher, dass die Netzwerkanforderungen für den Microsoft Defender for Containers-Plan erfüllt sind.

Hinweis

Kubernetes mit Azure Arc-Unterstützung, die Azure Arc-Erweiterungen für den Defender-Sensor und Azure Policy für Kubernetes müssen installiert sein. Verwenden Sie die dedizierten Empfehlungen von Defender for Cloud, um die Erweiterungen und bei Bedarf Azure Arc bereitzustellen, wie im Abschnitt Schützen von Amazon Elastic Kubernetes Service-Clustern erläutert.

Optional wählen Sie Konfigurieren aus, um die Konfiguration nach Bedarf zu bearbeiten. Wenn Sie diese Konfiguration deaktivieren, ist auch das Feature Bedrohungserkennung (Steuerungsebene) deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.

Standardmäßig ist die Datenbanken-Einstellung auf Ein festgelegt. Diese Einstellung ist erforderlich, um die Abdeckung von Defender für SQL auf AWS EC2 und RDS Custom for SQL Server sowie relationale Open-Source-Datenbanken in RDS zu erweitern.

(Optional) Wählen Sie Konfigurieren aus, um die Konfiguration nach Bedarf zu bearbeiten. Es wird empfohlen, die Standardkonfiguration beizubehalten.

Wählen Sie Zugriff konfigurieren und wählen Sie Folgendes aus:

a) Wählen Sie einen Bereitstellungstyp aus:

- Standardzugriff: Ermöglicht es Defender for Cloud, Ihre Ressourcen zu überprüfen, und enthält automatisch zukünftige Funktionen.

- Zugriff mit den geringsten Rechten: Gewährt Defender for Cloud nur Zugriff auf die aktuellen Berechtigungen, die für die ausgewählten Pläne erforderlich sind. Wenn Sie die am wenigsten privilegierten Berechtigungen auswählen, erhalten Sie Benachrichtigungen über neue Rollen und Berechtigungen, die erforderlich sind, um die volle Funktionalität für den Zustand des Connectors zu gewährleisten.

b. Wählen Sie die Bereitstellungsmethode aus: AWS CloudFormation oder Terraform.

Hinweis

Wenn Sie ein Verwaltungskonto auswählen, um einen Connector zu einem Verwaltungskonto zu erstellen, ist die Registerkarte zum Onboarding mit Terraform in der Benutzeroberfläche nicht sichtbar, sie können aber weiterhin mit Terraform onboarden, ähnlich wie beim Onboarding Ihrer AWS/GCP-Umgebung in Microsoft Defender for Cloud mit Terraform – Microsoft Community Hub.

Befolgen Sie die Anweisungen auf dem Bildschirm für die ausgewählte Bereitstellungsmethode, um die erforderlichen Abhängigkeiten von AWS abzuschließen. Wenn Sie das Onboarding für ein Verwaltungskonto durchführen, müssen Sie die CloudFormation-Vorlage sowohl als Stack als auch als StackSet ausführen. Connectors werden für die Mitgliedskonten bis zu 24 Stunden nach dem Onboarding erstellt.

Wählen Sie Weiter: Überprüfen und generieren aus.

Klicken Sie auf Erstellen.

Defender for Cloud beginnt sofort mit der Überprüfung Ihrer AWS-Ressourcen. Sicherheitsempfehlungen werden innerhalb weniger Stunden angezeigt.

Bereitstellen einer CloudFormation-Vorlage in Ihrem AWS-Konto

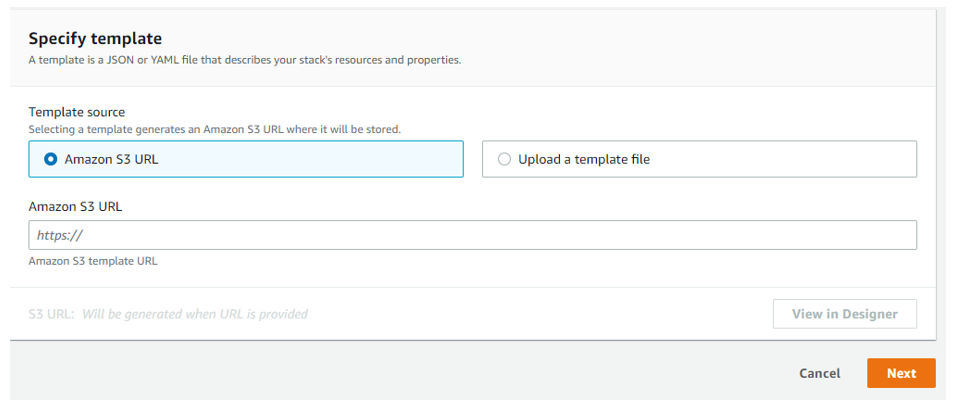

Im Rahmen der Herstellung einer Verbindung eines AWS-Kontos mit Microsoft Defender for Cloud müssen Sie eine CloudFormation-Vorlage für das AWS-Konto bereitstellen. Diese Vorlage erstellt alle erforderlichen Ressourcen für die Verbindung.

Sie müssen die CloudFormation-Vorlage mit Stack (oder StackSet, wenn Sie ein Verwaltungskonto haben) bereitstellen. Beim Bereitstellen der Vorlage bietet der Erstellungs-Assistent von Stack die folgenden Optionen.

Amazon S3-URL: Laden Sie die heruntergeladene CloudFormation-Vorlage mit Ihren eigenen Sicherheitskonfigurationen in Ihren eigenen S3-Bucket hoch. Geben Sie im AWS-Bereitstellungs-Assistenten die URL zum S3-Bucket ein.

Hochladen einer Vorlagendatei: AWS erstellt automatisch einen S3-Bucket, in dem die CloudFormation-Vorlage gespeichert wird. Die Automatisierung für den S3-Bucket weist eine fehlerhafte Sicherheitskonfiguration auf, weshalb die Empfehlung

S3 buckets should require requests to use Secure Socket Layereingeblendet wird. Sie können diese Empfehlung entfernen, indem Sie die folgende Richtlinie anwenden:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Hinweis

Beim Ausführen von CloudFormation StackSets beim Onboarding eines AWS-Verwaltungskontos tritt möglicherweise die folgende Fehlermeldung auf:

You must enable organizations access to operate a service managed stack setDieser Fehler gibt an, dass Sie den vertrauenswürdigen Zugriff für AWS-Organisationen nicht aktiviert haben.

Um diese Fehlermeldung zu beheben, verfügt Ihre CloudFormation StackSets-Seite über eine Eingabeaufforderung mit einer Schaltfläche, die Sie auswählen können, um den vertrauenswürdigen Zugriff zu aktivieren. Nachdem der vertrauenswürdige Zugriff aktiviert wurde, muss der CloudFormation-Stapel erneut ausgeführt werden.

Überwachen Ihrer AWS-Ressourcen

Auf der Seite „Sicherheitsempfehlungen“ von Defender for Cloud werden Ihre AWS-Ressourcen angezeigt. Sie können den Umgebungsfilter verwenden, um die Multicloudfunktionen von Defender for Cloud zu nutzen.

Zum Anzeigen aller aktiven Empfehlungen für Ihre Ressourcen nach Ressourcentyp verwenden Sie die Ressourcenbestandsseite von Defender for Cloud, und filtern Sie nach dem gewünschten AWS-Ressourcentyp.

Integrieren in Microsoft Defender XDR

Wenn Sie Defender for Cloud aktivieren, werden die Sicherheitswarnungen automatisch in das Microsoft Defender Portal integriert.

Die Integration zwischen Microsoft Defender for Cloud und Microsoft Defender XDR integriert Ihre Cloud-Umgebungen in Microsoft Defender XDR. Mit den in Microsoft Defender XDR integrierten Warnmeldungen und Cloud-Korrelationen von Defender for Cloud können SOC-Teams jetzt über eine einzige Schnittstelle auf alle Sicherheitsinformationen zugreifen.

Erfahren Sie mehr über die Warnungen in Microsoft Defender XDR von Defender for Cloud.

Weitere Informationen

Sehen Sie sich die folgenden Blogs an:

- Ignite 2021: Neuigkeiten zu Microsoft Defender for Cloud

- Sicherheitsstatusverwaltung und Serverschutz für AWS und GCP

Bereinigen von Ressourcen

Für diesen Artikel müssen Sie keine Ressourcen bereinigen.

Nächste Schritte

Das Herstellen einer Verbindung mit Ihrem AWS-Konto ist Teil der in Microsoft Defender for Cloud verfügbaren Multi-Cloud-Umgebung:

- Zuweisen des Zugriffs zu Workloadbesitzern

- Schützen Sie alle Ihre Ressourcen mit Defender for Cloud.

- Richten Sie Ihre lokalen Computer und GCP-Projekte ein.

- Hier erhalten Sie Antworten auf allgemeine Fragen zum Onboarding Ihres AWS-Kontos.

- Problembehandlung bei Multi-Cloud-Connectors