Behandeln von Azure-Domänen und lokalen Domänen

Hybrid-DNS-Auflösung

In diesem Artikel finden Sie Anleitungen zum Konfigurieren der Hybrid-DNS-Auflösung mithilfe eines Azure DNS Private Resolver mit einem DNS-Weiterleitungsregelsatz. In diesem Szenario sind Ihre Azure DNS-Ressourcen mithilfe einer VPN- oder ExpressRoute-Verbindung mit einem lokalen Netzwerk verbunden.

Die Hybrid-DNS-Auflösung wird hier definiert, indem Azure-Ressourcen ihre lokalen Domänen auflösen und lokale DNS-Domänen auflösen, um Ihre azure private DNS-Zonen zu lösen.

Azure DNS Private Resolver

Der Azure DNS Private Resolver ist ein Dienst, der lokale DNS-Abfragen für Azure DNS-private Zonen auflösen kann. Zuvor war es notwendig, eine VM-basierte benutzerdefinierte DNS-Auflösung bereitzustellen oder nicht microsoft-DNS-, DHCP- und IPAM-Lösungen (DDI) zu verwenden, um diese Funktion auszuführen.

Vorteile der Verwendung des Azure DNS Private Resolver-Diensts im Vergleich zu VM-basierten Resolver- oder DDI-Lösungen umfassen:

- Null Wartung: Im Gegensatz zu virtuellen oder hardwarebasierten Lösungen erfordert der private Resolver keine Softwareupdates, Sicherheitsrisikenscans oder Sicherheitspatching. Der private Auflösungsdienst wird vollständig verwaltet.

- Kostenminderung: Azure DNS Private Resolver ist ein mehrmandantiger Dienst und kann einen Bruchteil der Kosten , die zum Verwenden und Lizenz mehrerer VM-basierter DNS-Auflösungen erforderlich sind.

- Hohe Verfügbarkeit: Der Azure DNS Private Resolver-Dienst verfügt über integrierte Features für hohe Verfügbarkeit. Der Dienst ist die Verfügbarkeitszone bewusst, wodurch sichergestellt wird, dass hohe Verfügbarkeit und Redundanz Ihrer DNS-Lösung mit viel weniger Aufwand erreicht werden kann. Weitere Informationen zum Konfigurieren des DNS-Failovers mithilfe des privaten Auflösungsdiensts finden Sie im Lernprogramm: Einrichten des DNS-Failovers mithilfe privater Auflösungen.

- DevOps-freundlich: Herkömmliche DNS-Lösungen sind schwer in DevOps-Workflows zu integrieren, da diese häufig manuelle Konfiguration für jede DNS-Änderung erfordern. Azure DNS private Resolver bietet eine voll funktionsfähige ARM-Schnittstelle, die problemlos mit DevOps-Workflows integriert werden kann.

DNS-Weiterleitungsregelsatz

Mithilfe von DNS-Weiterleitungsregeln können Sie mindestens einen benutzerdefinierten DNS-Server angeben, um Abfragen für bestimmte DNS-Namespaces zu beantworten. Weitere Informationen sehen Sie unter Azure DNS Private Resolver-Endpunkte und Regel.

Prozeduren

Die folgenden Verfahren in diesem Artikel werden verwendet, um Hybrid-DNS zu aktivieren und zu testen:

- Erstellen Sie eine private Azure DNS-Zone mit dem Namen.

- Erstellen Sie eine private Azure DNS-Zone mit dem Namen.

- Konfigurieren eines Azure DNS Weiterleitungsregelsatz

- Konfigurieren von lokalen DNS-bedingten Weiterleitungen

- Veranschaulichen von Hybrid-DNS

Erstellen Sie eine private Azure DNS-Zone mit dem Namen .

Erstellen Sie eine private Zone mit mindestens einem Ressourcendatensatz, der zum Testen verwendet wird Die folgenden Schnellstarts sind verfügbar, um Ihnen bei der Erstellung einer privaten Zone zu helfen:

- Erstellen einer privaten Zone: Portal

- Erstellen einer privaten Zone: PowerShell

- Erstellen einer privaten Zone: CLI

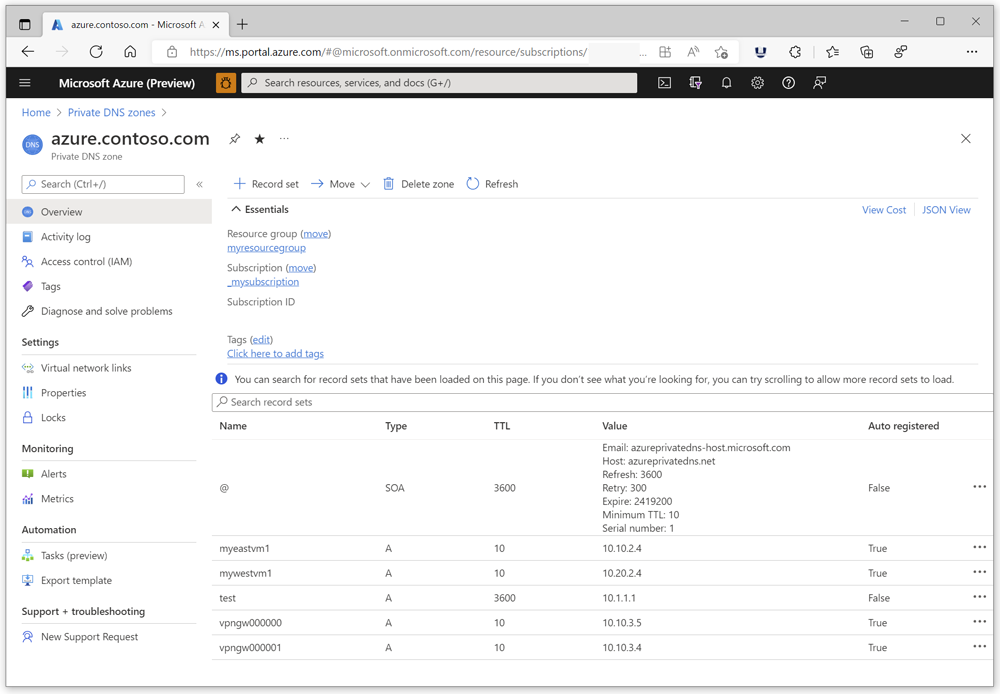

In diesem Artikel werden die private Zone azure.contoso.com und der Ressourcendatensatztest verwendet. Die automatische Registrierung ist für die aktuelle Demonstration nicht erforderlich.

Wichtig

In diesem Beispiel wird ein rekursiver Server verwendet, um Abfragen von der lokalen Bereitstellung an Azure weiterzuleiten. Wenn der Server für die übergeordnete Zone (contoso.com) autorisierend ist, ist eine Weiterleitung nicht möglich, es sei denn, Sie erstellen zunächst eine Delegation für azure.contoso.com.

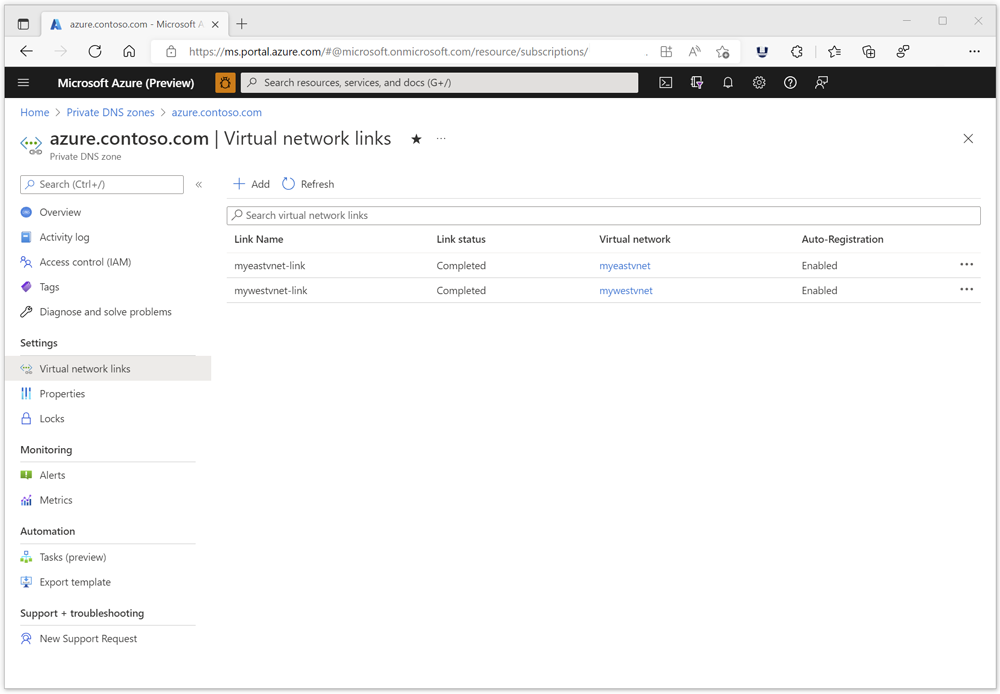

Anforderung: Sie müssen in der Zone einen virtuellen Netzwerklink zu dem virtuellen Netzwerk erstellen, in dem Sie Ihre Azure DNS Private Resolver bereitstellen. Im folgenden Beispiel ist die private Zone mit zwei VNets verknüpft: myeastvnet und mywestvnet. Mindestens ein Link ist obligatorisch.

Erstellen Sie eine private Azure DNS-Zone mit dem Namen .

Die folgenden Schnellstarts sind verfügbar, um Ihnen bei der Erstellung einer privaten Zone zu helfen: Diese Schnellstarts führen Sie durch das Erstellen einer Ressourcengruppe, eines virtuellen Netzwerks und azure DNS Private Resolver. Im Folgenden finden Sie die Schritte zum Konfigurieren eines eingehenden Endpunkts, eines ausgehenden Endpunkts und von DNS-Weiterleitungsregeln:

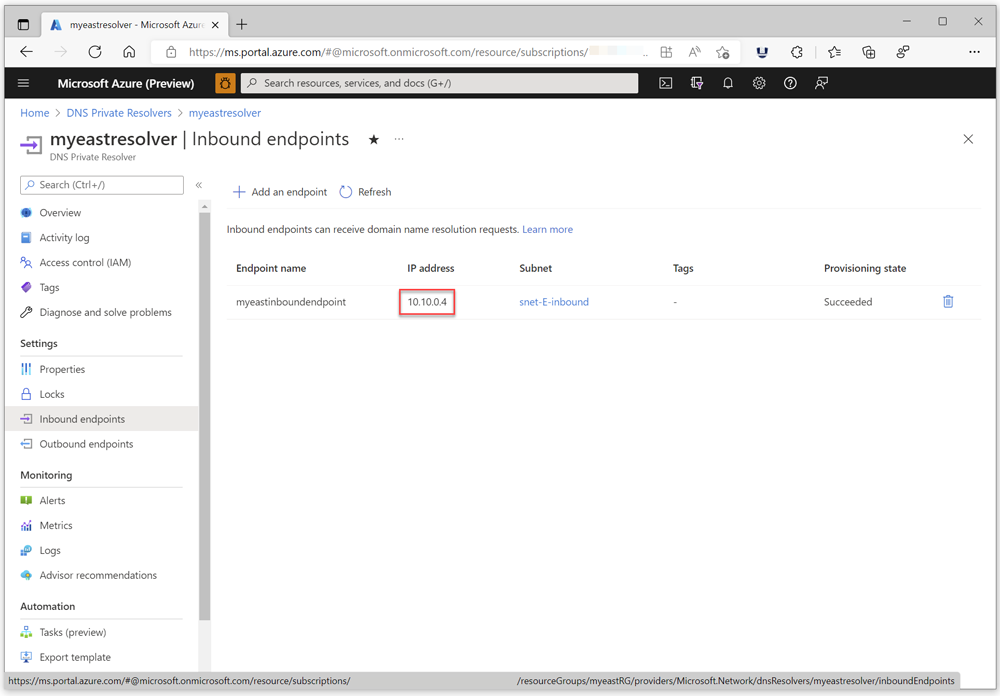

Wenn Sie fertig sind, notieren Sie sich die IP-Adresse des eingehenden Endpunkts für den Azure DNS Private Resolver. In diesem Beispiel lautet die IP-Adresse 10.10.0.4. Diese IP-Adresse wird später verwendet, um lokale DNS-bedingte Weiterleitungen zu konfigurieren.

Konfigurieren eines Azure DNS-Weiterleitungsregelnet

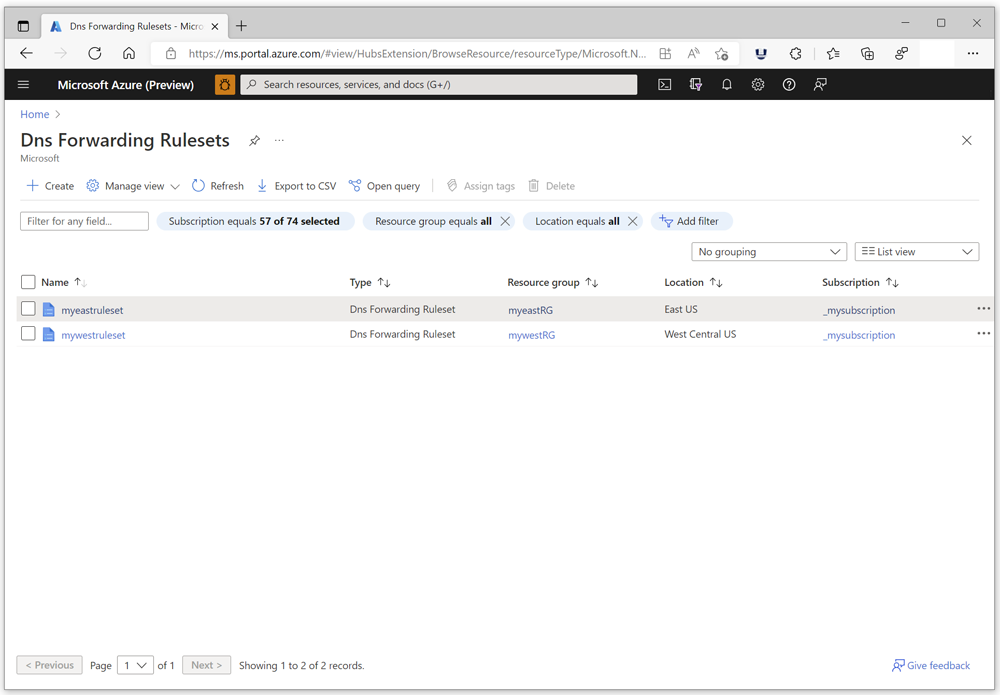

Erstellen Sie ein Weiterleitungsregelnet in derselben Region wie Ihr private Auflösung Das folgende Beispiel zeigt zwei Methoden. Das Regelset der Ost-US-Region wird für die Hybrid-DNS-Demonstration verwendet.

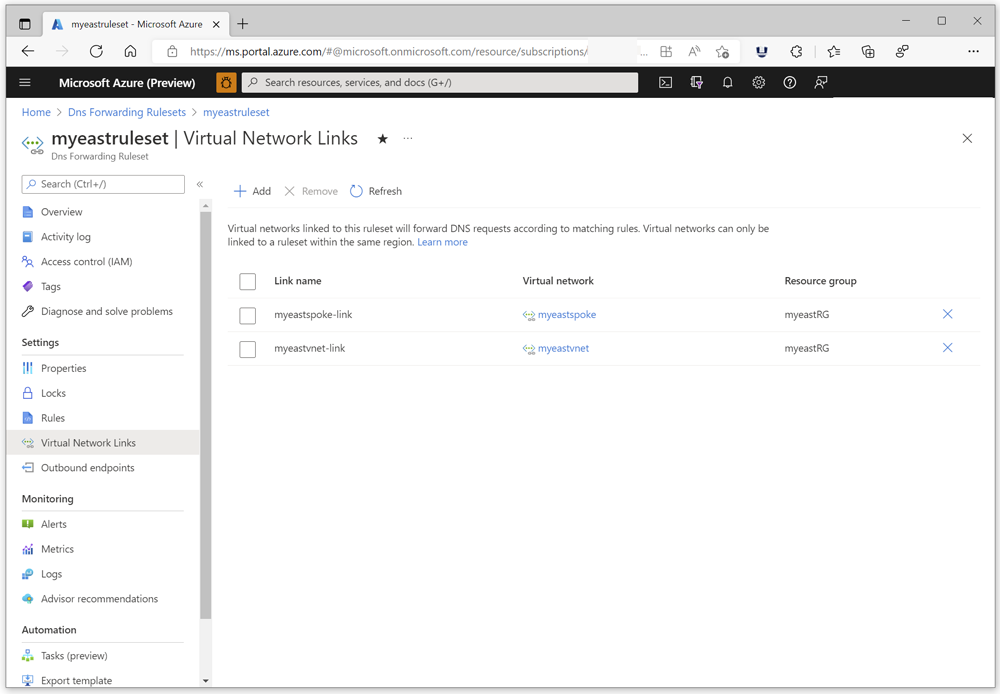

Anforderung: Sie müssen einen virtuellen Netzwerklink zum vnet erstellen, in dem Ihr privater Resolver bereitgestellt wird. Im folgenden Beispiel sind zwei virtuelle Netzwerklinks vorhanden. Der Link myeastvnet-link wird zu einem Hub-vnet erstellt, in dem der private Resolver bereitgestellt wird. Es gibt auch einen virtuellen Netzwerklink myeastspoke-link , der hybride DNS-Auflösung in einem Sprach-vnet bereitstellt, das nicht über einen eigenen privaten Auflösungsgeber verfügt. Das Sprachnetzwerk kann den privaten Auflösungsgeber verwenden, da er mit dem Hubnetzwerk peert. Der Sprach-vnet-Link ist für die aktuelle Demonstration nicht erforderlich.

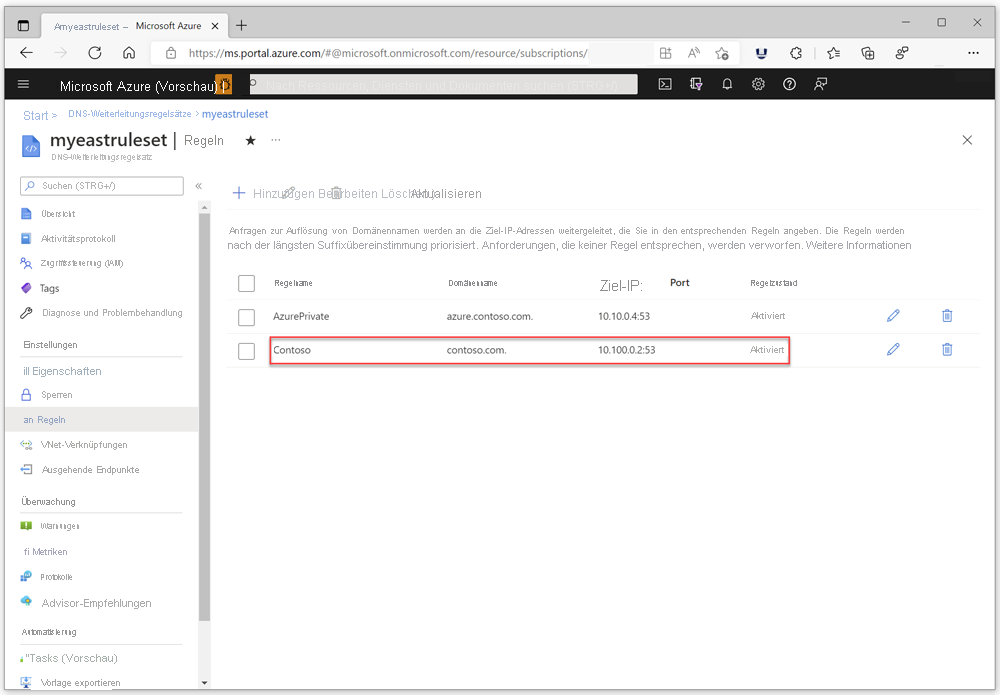

Erstellen Sie als Nächstes eine Regel in Ihrem Rulesatz für Ihre lokale Domäne. In diesem Beispiel verwenden wir contoso.com. Legen Sie die Ziel-IP-Adresse für Ihre Regel fest, um die IP-Adresse Ihres lokalen DNS-Servers zu sein. In diesem Beispiel liegt der lokale DNS-Server bei 10.100.0.2. Vergewissern Sie sich, dass die neue Warnungsregelaktiviert ist.

Hinweis

Ändern Sie die DNS-Einstellungen für Ihr virtuelles Netzwerk nicht, um die eingehende Endpunkt-IP-Adresse zu verwenden. Übernehmen Sie die Standardeinstellungen.

Konfigurieren von lokalen DNS-bedingten Weiterleitungen

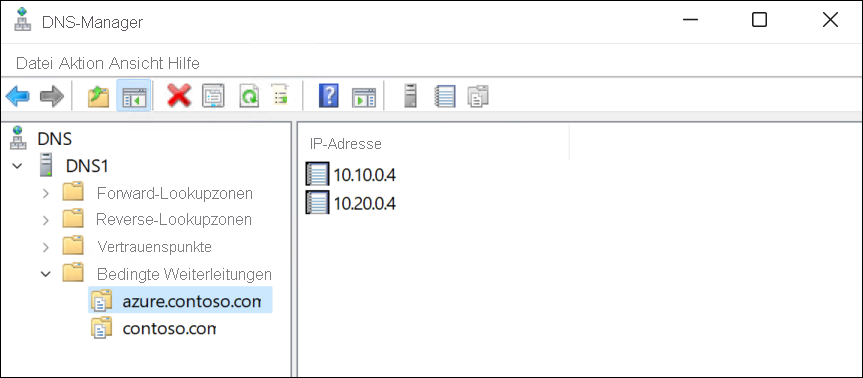

Die Prozedur zum Konfigurieren lokaler DNS hängt von dem Typ des DNS-Servers ab, den Sie verwenden. Im folgenden Beispiel ist ein Windows-DNS-Server mit 10.100.0.2 mit einer bedingten Weiterleitung für die private DNS-Zone azure.contoso.com konfiguriert. Der bedingte Weiterleitung wird so festgelegt, dass Abfragen an 10.10.0.4 weitergeleitet werden, was die eingehende Endpunkt-IP-Adresse für Ihre Azure DNS Private Resolver ist. Es gibt auch eine andere IP-Adresse, die hier konfiguriert ist, um DNS-Failover zu aktivieren. Weitere Informationen zum Aktivieren des Failovers finden Sie im Lernprogramm: Einrichten eines DNS-Failovers mithilfe privater Auflösungen. Für diese Demonstration ist nur der 10.10.0.4 eingehende Endpunkt erforderlich.

Veranschaulichen von Hybrid-DNS

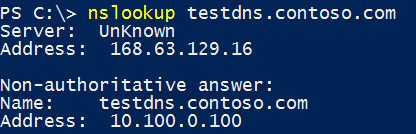

Mit einer VM, die sich im virtuellen Netzwerk befindet, in dem der Azure DNS Private Resolver bereitgestellt wird, stellen Sie eine DNS-Abfrage für einen Ressourcendatensatz in Ihrer lokalen Domäne aus. In diesem Beispiel wird eine Abfrage für den Datensatz testdns.contoso.com ausgeführt:

Der Pfad für die Abfrage lautet: Azure DNS-ausgehende Endpunktregelsatz-Regel >> für contoso.com > lokalen DNS > (10.100.0.2). Der DNS-Server bei 10.100.0.2 ist ein lokales DNS-Resolver, kann aber auch ein autoritativer DNS-Server sein.

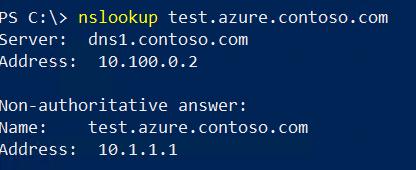

Wenn Sie eine lokale VM oder ein Gerät verwenden, stellen Sie eine DNS-Abfrage für einen Ressourcendatensatz in Ihrer Azure privaten DNS-Zone aus. In diesem Beispiel wird eine Abfrage für den Datensatz testdns.contoso.com ausgeführt:

Der Pfad für diese Abfrage lautet: Die standardmäßige DNS-Auflösung des Clients (10.100.0.2) für lokale bedingte Weiterleitungsregel für azure.contoso.com > eingehenden Endpunkt (10.10.0.4) >

Nächste Schritte

- Überprüfen Sie Komponenten, Vorteile und Anforderungen für Azure DNS Private Resolver.

- Weitere Informationen zum Erstellen eines Azure DNS Private Resolver mit Azure PowerShell oder Azure-Portal.

- Erfahren Sie, wie Azure- und lokale Domänen mithilfe des Azure DNS Private Resolver aufgelöst werden.

- Erfahren Sie mehr über Azure DNS Private Resolver-Endpunkte und Regelnets.

- Erfahren Sie, wie Sie DNS-Failover mit privaten Resolvern einrichten.

- Erfahren Sie mehr über die anderen zentralen Netzwerkfunktionen von Azure.

- Lern-Modul: Einführung in Azure DNS.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für