GILT FÜR:  Azure Database for PostgreSQL – Flexibler Server

Azure Database for PostgreSQL – Flexibler Server

Dieser Artikel enthält ausführliche Anleitungen zum Konfigurieren der Datenverschlüsselung für Azure Database for PostgreSQL – Flexible Server.

Wichtig

Die Auswahl des systemseitig oder kundenseitig verwalteten Verschlüsselungsschlüssels für die Datenverschlüsselung von Azure Database for PostgreSQL – Flexible Server kann nur erfolgen, wenn der Server bereitgestellt wird.

In diesem Artikel erfahren Sie, wie Sie einen neuen Server erstellen und seine Datenverschlüsselungsoptionen konfigurieren. Für vorhandene Server, deren Datenverschlüsselung für die Verwendung des kundenseitig verwalteten Verschlüsselungsschlüssels konfiguriert ist, lernen Sie Folgendes:

- Wie Sie eine andere benutzerseitig zugewiesene verwaltete Identität auswählen, mit der der Dienst auf den Verschlüsselungsschlüssel zugreift

- Wie Sie einen anderen Verschlüsselungsschlüssel angeben oder den Verschlüsselungsschlüssel rotieren, der zurzeit für die Datenverschlüsselung verwendet wird

Informationen zur Datenverschlüsselung im Kontext von Azure Database for PostgreSQL – Flexible Server finden Sie unter Datenverschlüsselung.

Verwenden des Azure-Portals:

Während der Bereitstellung einer neuen Instanz von Azure Database for PostgreSQL – Flexible Server auf der Registerkarte Sicherheit:

Wählen Sie unter Datenverschlüsselungsschlüssel das Optionsfeld Durch den Dienst verwalteter Schlüssel aus.

Wenn Sie den georedundanten Sicherungsspeicher zusammen mit dem Server bereitstellen, ändert sich der Aufbau der Registerkarte Sicherheit geringfügig, da der Server zwei separate Verschlüsselungsschlüssel verwendet: einen für die primäre Region, in der Sie Ihren Server bereitstellen, und einen für die gekoppelte Region, in die die Serversicherungen asynchron repliziert werden.

Sie können die Datenverschlüsselung mit dem systemseitig zugewiesenen Verschlüsselungsschlüssel mithilfe des Befehls az postgres flexible-server create aktivieren, während Sie einen neuen Server bereitstellen.

az postgres flexible-server create --resource-group <resource_group> --name <server> ...

Hinweis

Beachten Sie, dass im vorherigen Befehl kein spezieller Parameter vorhanden ist, um anzugeben, dass der Server mit systemseitig zugewiesenem Schlüssel für die Datenverschlüsselung erstellt werden muss. Der Grund dafür ist, dass die Datenverschlüsselung mit dem systemseitig zugewiesenen Schlüssel die Standardoption ist.

Beachten Sie außerdem, dass der angegebene Befehl mit anderen Parametern vervollständigt werden muss, deren Vorhandensein und Werte variieren, je nachdem, wie Sie andere Features des bereitgestellten Servers konfigurieren möchten.

Verwenden des Azure-Portals:

Erstellen Sie eine benutzerseitig zugewiesene verwaltete Identität, falls noch keine vorhanden ist. Wenn georedundante Sicherungen auf Ihrem Server aktiviert ist, müssen Sie unterschiedliche Identitäten erstellen. Jede dieser Identitäten wird verwendet, um auf jeden der beiden Datenverschlüsselungsschlüssel zuzugreifen.

Hinweis

Obwohl es nicht erforderlich ist, empfehlen wir, die benutzerseitig verwaltete Identität in derselben Region wie Ihr Server zu erstellen, um regionale Resilienz aufrechtzuerhalten. Wenn Geosicherungsredundanz auf Ihrem Server aktiviert ist, empfehlen wir, dass die zweite benutzerseitig verwaltete Identität, die für den Zugriff auf den Datenverschlüsselungsschlüssel für georedundante Sicherungen verwendet wird, in der gekoppelten Region des Servers erstellt wird.

Erstellen sie eine Azure Key Vault-Instanz oder ein verwaltetes HSM, wenn Sie noch keinen Schlüsselspeicher erstellt haben. Stellen Sie sicher, dass Sie die Anforderungen erfüllen. Folgen Sie außerdem den Empfehlungen, bevor Sie den Schlüsselspeicher konfigurieren, den Schlüssel erstellen und die erforderlichen Berechtigungen der benutzerseitig zugewiesenen verwalteten Identität zuweisen. Wenn georedundante Sicherungen auf Ihrem Server aktiviert ist, müssen Sie einen zweiten Schlüsselspeicher erstellen. Dieser zweite Schlüsselspeicher wird verwendet, um den Datenverschlüsselungsschlüssel aufzubewahren, mit dem Ihre Sicherungen in die gekoppelten Region des Servers kopiert werden.

Hinweis

Der Schlüsselspeicher, der verwendet wird, um den Datenverschlüsselungsschlüssel aufzubewahren, muss in derselben Region wie Ihr Server bereitgestellt werden. Wenn Geosicherungsredundanz auf Ihrem Server aktiviert ist, muss der Schlüsselspeicher, der den Datenverschlüsselungsschlüssel für georedundante Sicherungen aufbewahrt, in der gekoppelten Region des Servers erstellt werden.

Erstellen Sie einen Schlüssel in Ihrem Schlüsselspeicher. Wenn georedundante Sicherungen auf Ihrem Server aktiviert sind, benötigen Sie einen Schlüssel in jedem der Schlüsselspeicher. Mit einem dieser Schlüssel werden alle Daten Ihres Servers verschlüsselt (einschließlich aller System- und Benutzerdatenbanken, temporären Dateien, Serverprotokolle, Write-Ahead-Protokollsegmenten und Sicherungen). Mit dem zweiten Schlüssel wird die Kopien der Sicherungen verschlüsselt, die asynchron über die gekoppelte Region Ihres Servers kopiert werden.

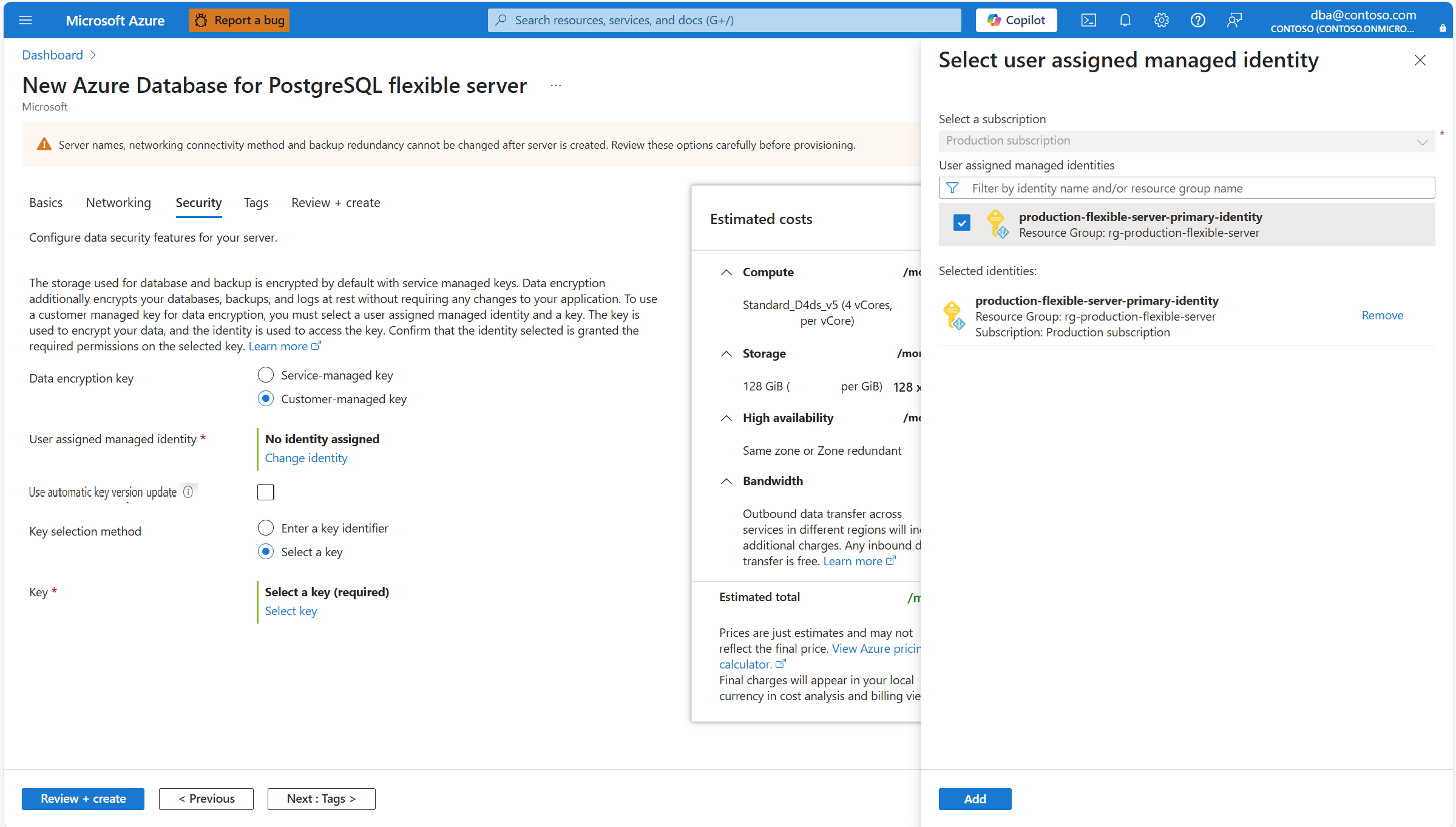

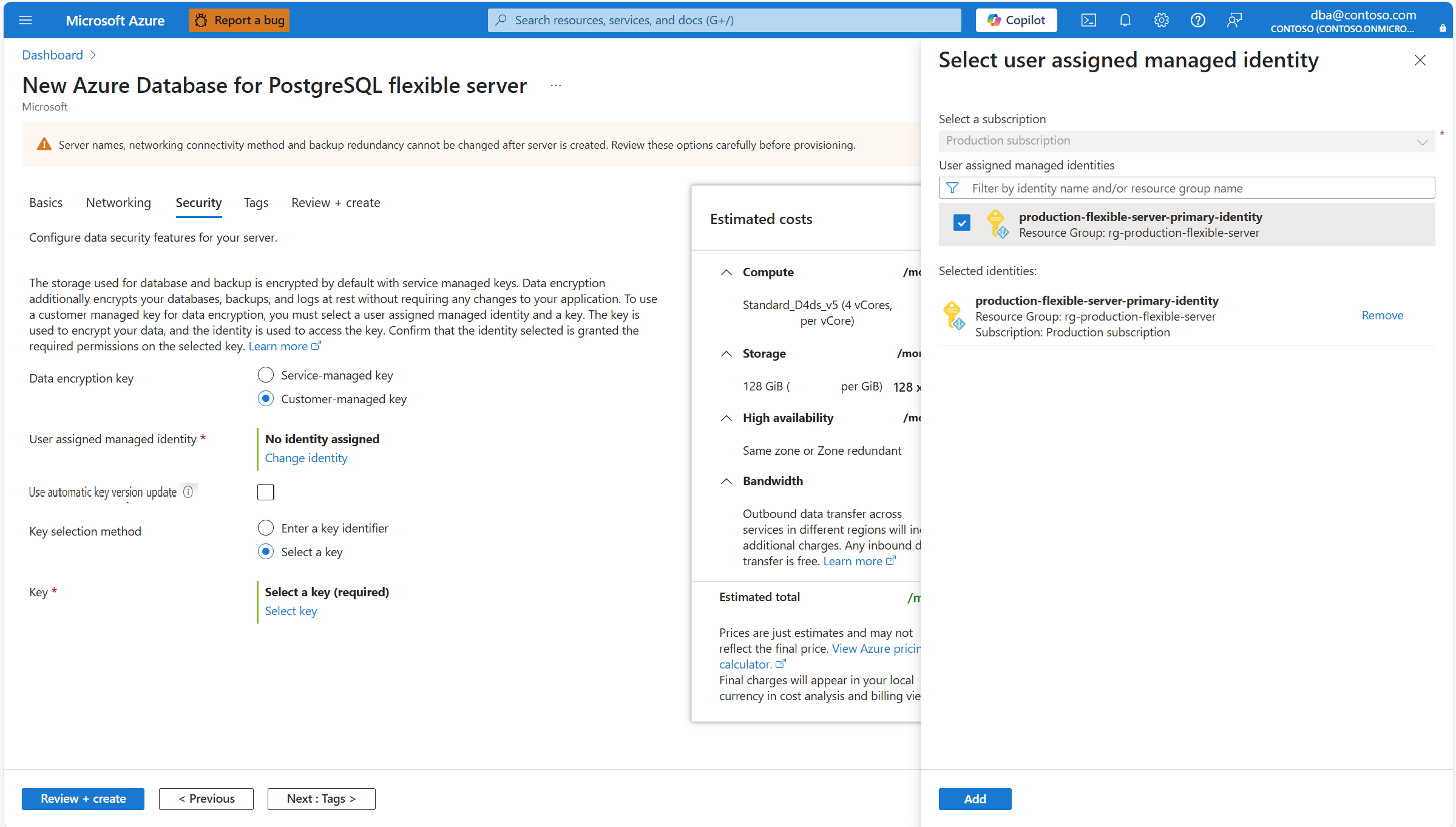

Während der Bereitstellung einer neuen Instanz von Azure Database for PostgreSQL – Flexible Server auf der Registerkarte Sicherheit:

Wählen Sie unter Datenverschlüsselungsschlüssel das Optionsfeld Durch den Dienst verwalteter Schlüssel aus.

Wenn Sie den georedundanten Sicherungsspeicher zusammen mit dem Server bereitstellen, ändert sich der Aufbau der Registerkarte Sicherheit geringfügig, da der Server zwei separate Verschlüsselungsschlüssel verwendet: einen für die primäre Region, in der Sie Ihren Server bereitstellen, und einen für die gekoppelte Region, in die die Serversicherungen asynchron repliziert werden.

Wählen Sie unter Benutzerseitig zugewiesene verwaltete Identität die Option Identität ändern aus.

Wählen Sie aus der Liste der benutzerseitig zugewiesenen verwalteten Identitäten den Server aus, der für den Zugriff auf den in Azure Key Vault gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen.

Wählen Sie Schlüssel auswählen aus.

Abonnement wird automatisch mit dem Namen des Abonnements ausgefüllt, in dem Ihr Server erstellt werden soll. Der Schlüsselspeicher, der den Datenverschlüsselungsschlüssel aufbewahrt, muss im selben Abonnement wie der Server vorhanden sein.

Wählen Sie unter Schlüsselspeichertyp das Optionsfeld aus, das dem Typ des Schlüsselspeichers entspricht, in dem Sie den Datenverschlüsselungsschlüssel speichern möchten. In diesem Beispiel wählen wir Schlüsseltresor aus, aber der Ablauf ist ähnlich, wenn Sie Verwaltetes HSM auswählen.

Erweitern Sie Schlüsseltresor (oder Verwaltetes HSM, wenn Sie diesen Speichertyp ausgewählt haben), und wählen Sie die Instanz aus, in der der Datenverschlüsselungsschlüssel vorhanden ist.

Hinweis

Wenn Sie das Dropdownfeld erweitern, wird Keine Elemente verfügbar angezeigt. Es dauert ein paar Sekunden, bis alle Instanzen des Schlüsseltresors aufgelistet werden, die in derselben Region wie der Server bereitgestellt wurden.

Erweitern Sie Schlüssel, und wählen Sie den Namen des Schlüssels aus, den Sie für die Datenverschlüsselung verwenden möchten.

Erweitern Sie Version, und wählen Sie den Bezeichner der Version des Schlüssels aus, den Sie für die Datenverschlüsselung verwenden möchten.

Wählen Sie Auswählen.

Konfigurieren Sie alle anderen Einstellungen des neuen Servers, und wählen Sie Überprüfen und erstellen aus.

Sie können die Datenverschlüsselung mit dem benutzerseitig zugewiesenen Verschlüsselungsschlüssel mithilfe des Befehls az postgres flexible-server create aktivieren, während Sie einen neuen Server bereitstellen.

Wenn georedundante Sicherungen nicht auf Ihrem Server aktiviert sind:

az postgres flexible-server create --resource-group <resource_group> --name <server> --geo-redundant-backup Disabled --identity <managed_identity_to_access_primary_encryption_key> --key <resource_identifier_of_primary_encryption_key> ...

Hinweis

Der zuvor angegebene Befehl muss mit anderen Parametern vervollständigt werden, deren Vorhandensein und Werte variieren, je nachdem, wie Sie andere Features des bereitgestellten Servers konfigurieren möchten.

Wenn georedundante Sicherungen auf Ihrem Server aktiviert sind:

az postgres flexible-server create --resource-group <resource_group> --name <server> --geo-redundant-backup Enabled --identity <managed_identity_to_access_primary_encryption_key> --key <resource_identifier_of_primary_encryption_key> --backup-identity <managed_identity_to_access_geo_backups_encryption_key> --backup-key <resource_identifier_of_geo_backups_encryption_key> ...

Hinweis

Der zuvor angegebene Befehl muss mit anderen Parametern vervollständigt werden, deren Vorhandensein und Werte variieren, je nachdem, wie Sie andere Features des bereitgestellten Servers konfigurieren möchten.

Der einzige Punkt, an dem Sie entscheiden können, ob Sie einen systemseitig oder kundenseitig verwalteten Schlüssel für die Datenverschlüsselung verwenden möchten, ist bei der Servererstellung. Nachdem Sie diese Entscheidung getroffen und den Server erstellt haben, können Sie nicht zwischen den beiden Optionen wechseln. Die einzige Alternative, wenn Sie von einer Option zur anderen wechseln möchten, ist die Wiederherstellung einer der verfügbar Sicherungen des Servers auf einem neuen Server. Beim Konfigurieren der Wiederherstellung können Sie die Datenverschlüsselungskonfiguration des neuen Servers ändern.

Für vorhandene Server, die mit Datenverschlüsselung mit einem kundenseitig verwalteten Schlüssel bereitgestellt wurden, können Sie mehrere Konfigurationsänderungen vornehmen. Was geändert werden kann, sind die Verweise auf die Schlüssel, die für die Verschlüsselung verwendet werden, und Verweise auf benutzerseitig zugewiesenen verwalteten Identitäten, die vom Dienst für den Zugriff auf die in den Schlüsselspeichern gespeicherten Schlüssel verwendet werden.

Sie müssen Verweise aktualisieren, die in Azure Database for PostgreSQL – Flexible Server für einen Schlüssel vorhanden sind:

- Wenn der im Schlüsselspeicher gespeicherte Schlüssel entweder manuell oder automatisch rotiert wird

- Wenn Sie denselben oder einen anderen Schlüssel verwenden möchten, der in einem anderen Schlüsselspeicher gespeichert ist

Sie müssen die benutzerseitig zugewiesenen verwalteten Identitäten aktualisieren, die von Azure Database for PostgreSQL – Flexible Server für den Zugriff auf die Verschlüsselungsschlüssel verwendet werden:

- Wann immer Sie eine andere Identität verwenden möchten

Verwenden des Azure-Portals:

Wählen Sie Ihren flexiblen Azure Database for PostgreSQL-Server aus.

Wählen Sie im Ressourcenmenü unter dem Abschnitt Sicherheit die Option Datenverschlüsselung aus.

Um die benutzerseitig zugewiesene verwaltete Identität zu ändern, mit der der Server auf den Schlüsselspeicher zugreift, in dem der Schlüssel aufbewahrt wird, erweitern Sie die Dropdownliste Benutzerseitig zugewiesene verwaltete Identität, und wählen Sie eine der verfügbaren Identitäten aus.

Hinweis

Identitäten, die im Kombinationsfeld angezeigt werden, sind nur diejenigen, denen Azure Database for PostgreSQL – Flexible Server zugewiesen wurde.

Obwohl es nicht erforderlich ist, empfehlen wir, die benutzerseitig verwalteten Identitäten in derselben Region wie Ihr Server auszuwählen, um regionale Resilienz aufrechtzuerhalten. Wenn Geosicherungsredundanz auf Ihrem Server aktiviert ist, empfehlen wir, dass die zweite benutzerseitig verwaltete Identität, die für den Zugriff auf den Datenverschlüsselungsschlüssel für georedundante Sicherungen verwendet wird, in der gekoppelten Region des Servers vorhanden ist.

Wenn die benutzerseitig zugewiesene verwaltete Identität, die Sie für den Zugriff auf den Datenverschlüsselungsschlüssel verwenden möchten, Azure Database for PostgreSQL – Flexible Server nicht zugewiesen ist und nicht einmal als Azure-Ressource mit dem entsprechenden Objekt in Microsoft Entra ID vorhanden ist, können Sie sie erstellen, indem Sie Erstellen auswählen.

Füllen Sie im Panel Benutzerseitig zugewiesene verwaltete Identität erstellen die Details der benutzerseitig zugewiesenen verwalteten Identität aus, die Sie erstellen möchten, und weisen Sie sie Azure Database for PostgreSQL – Flexible Server automatisch zu, um auf den Datenverschlüsselungsschlüssel zuzugreifen.

Wenn die benutzerseitig zugewiesene verwaltete Identität, die Sie für den Zugriff auf den Datenverschlüsselungsschlüssel verwenden möchten, Azure Database for PostgreSQL – Flexible Server nicht zugewiesen ist, aber als Azure-Ressource mit dem entsprechenden Objekt in Microsoft Entra ID vorhanden ist, können Sie sie zuweisen, indem Sie Auswählen auswählen.

Wählen Sie aus der Liste der benutzerseitig zugewiesenen verwalteten Identitäten den Server aus, der für den Zugriff auf den in Azure Key Vault gespeicherten Datenverschlüsselungsschlüssel verwendet werden soll.

Wählen Sie Hinzufügen.

Wenn Sie den Schlüssel rotieren oder einen anderen Schlüssel verwenden möchten, müssen Sie Azure Database for PostgreSQL – Flexible Server aktualisieren, damit auf die neue Schlüsselversion oder den neuen Schlüssel verwiesen wird. Hierfür können Sie den Ressourcenbezeichner des Schlüssels kopieren und in das Feld Schlüsselbezeichner einfügen.

Wenn der Benutzer, der auf das Azure-Portal zugreift, über Berechtigungen für den Zugriff auf den im Schlüsselspeicher gespeicherten Schlüssel verfügt, können Sie einen alternativen Ansatz verwenden, um den neuen Schlüssel oder die neue Schlüsselversion auszuwählen. Wählen Sie hierfür unter Schlüsselauswahlmethode das Optionsfeld Schlüssel auswählen aus.

Wählen Sie Schlüssel auswählen aus.

Abonnement wird automatisch mit dem Namen des Abonnements ausgefüllt, in dem Ihr Server erstellt werden soll. Der Schlüsselspeicher, der den Datenverschlüsselungsschlüssel aufbewahrt, muss im selben Abonnement wie der Server vorhanden sein.

Wählen Sie unter Schlüsselspeichertyp das Optionsfeld aus, das dem Typ des Schlüsselspeichers entspricht, in dem Sie den Datenverschlüsselungsschlüssel speichern möchten. In diesem Beispiel wählen wir Schlüsseltresor aus, aber der Ablauf ist ähnlich, wenn Sie Verwaltetes HSM auswählen.

Erweitern Sie Schlüsseltresor (oder Verwaltetes HSM, wenn Sie diesen Speichertyp ausgewählt haben), und wählen Sie die Instanz aus, in der der Datenverschlüsselungsschlüssel vorhanden ist.

Hinweis

Wenn Sie das Dropdownfeld erweitern, wird Keine Elemente verfügbar angezeigt. Es dauert ein paar Sekunden, bis alle Instanzen des Schlüsseltresors aufgelistet werden, die in derselben Region wie der Server bereitgestellt wurden.

Erweitern Sie Schlüssel, und wählen Sie den Namen des Schlüssels aus, den Sie für die Datenverschlüsselung verwenden möchten.

Erweitern Sie Version, und wählen Sie den Bezeichner der Version des Schlüssels aus, den Sie für die Datenverschlüsselung verwenden möchten.

Wählen Sie Auswählen.

Sobald Sie mit den vorgenommenen Änderungen zufrieden sind, wählen Sie Speichern aus.

Sie können die Datenverschlüsselung mit dem benutzerseitig zugewiesenen Verschlüsselungsschlüssel für einen vorhandenen Server über den Befehl az postgres flexible-server update konfigurieren.

az postgres flexible-server update --resource-group <resource_group> --name <server> --identity <managed_identity_to_access_primary_encryption_key> --key <resource_identifier_of_primary_encryption_key> ...

Hinweis

Der zuvor angegebene Befehl muss ggf. mit anderen Parametern vervollständigt werden, deren Vorhandensein und Werte variieren, je nachdem, wie Sie andere Features des vorhandenen Servers konfigurieren möchten.

Unabhängig davon, ob Sie nur die benutzerseitig zugewiesene verwaltete Identität ändern möchten, die für den Zugriff auf den Schlüssel verwendet wird, nur den für die Datenverschlüsselung verwendeten Schlüssel ändern oder beide gleichzeitig ändern möchten, müssen Sie die beiden Parameter --identity und --key (oder --backup-identity und --backup-key für georedundante Sicherungen) angeben. Wenn Sie einen, aber nicht beide angeben, erhalten Sie einen der folgenden Fehler:

User assigned identity and keyvault key need to be provided together. Please provide --identity and --key together.

User assigned identity and keyvault key need to be provided together. Please provide --backup-identity and --backup-key together.

Wenn der Schlüssel nicht vorhanden ist, auf den der an den Parameter --key übergebene Wert (oder --backup-key für georedundante Sicherungen) verweist, oder wenn die benutzerseitig zugewiesene verwaltete Identität, deren Ressourcenbezeichner an den Parameter --identity (oder --backup-identity für georedundante Sicherungen) übergeben wird, nicht über die erforderlichen Berechtigungen für den Zugriff auf den Schlüssel verfügt, erhalten Sie die folgende Fehlermeldung:

Code: AzureKeyVaultKeyNameNotFound

Message: The operation could not be completed because the Azure Key Vault Key name '<key_vault_resource>' does not exist or User Assigned Identity does not have Get access to the Key (https://learn.microsoft.com/en-us/azure/postgresql/flexible-server/concepts-data-encryption#requirements-for-configuring-data-encryption-for-azure-database-for-postgresql-flexible-server).

Wenn georedundante Sicherungen auf Ihrem Server aktiviert sind, können Sie den Schlüssel konfigurieren, der für die Verschlüsselung georedundanter Sicherungen verwendet wird, und die Identität, die für den Zugriff auf diesen Schlüssel verwendet wird. Hierfür können Sie die Parameter --backup-identity und --backup-key verwenden.

az postgres flexible-server update --resource-group <resource_group> --name <server> --backup-identity <managed_identity_to_access_georedundant_encryption_key> --backup-key <resource_identifier_of_georedundant_encryption_key> ...

Wenn Sie die Parameter --backup-identity und --backup-key an den Befehl az postgres flexible server update übergeben und auf einen vorhandenen Server verweisen, auf dem keine georedundante Sicherung aktiviert ist, wird die folgende Fehlermeldung angezeigt:

Geo-redundant backup is not enabled. You cannot provide Geo-location user assigned identity and keyvault key.

Identitäten, die an die Parameter --identity und --backup-identity übergeben werden, sofern vorhanden und gültig, werden automatisch zur Liste der benutzerseitig zugewiesenen verwalteten Identitäten hinzugefügt, die Azure Database for PostgreSQL – Flexible Server zugeordnet sind. Das ist der Fall, selbst wenn der Befehl später mit einer anderen Fehlermeldung fehlschlägt. In solchen Fällen sollten Sie die az postgres flexible-server identity-Befehle verwenden, um benutzerseitig zugewiesene verwaltete Identitäten aufzulisten, zuzuweisen oder zu entfernen, die Azure Database for PostgreSQL – Flexible Server zugewiesen sind. Weitere Informationen zum Konfigurieren von benutzerseitig zugewiesenen verwalteten Identitäten in Azure Database for PostgreSQL – Flexible Server finden Sie unter Zuweisen von benutzerseitig zugewiesenen verwalteten Identitäten zu vorhandenen Servern, Trennen von benutzerseitig zugewiesenen verwalteten Identitäten von vorhandenen Servern und Anzeigen der zugeordneten benutzerseitig zugewiesenen verwalteten Identitäten.

Azure Database for PostgreSQL – Flexibler Server

Azure Database for PostgreSQL – Flexibler Server