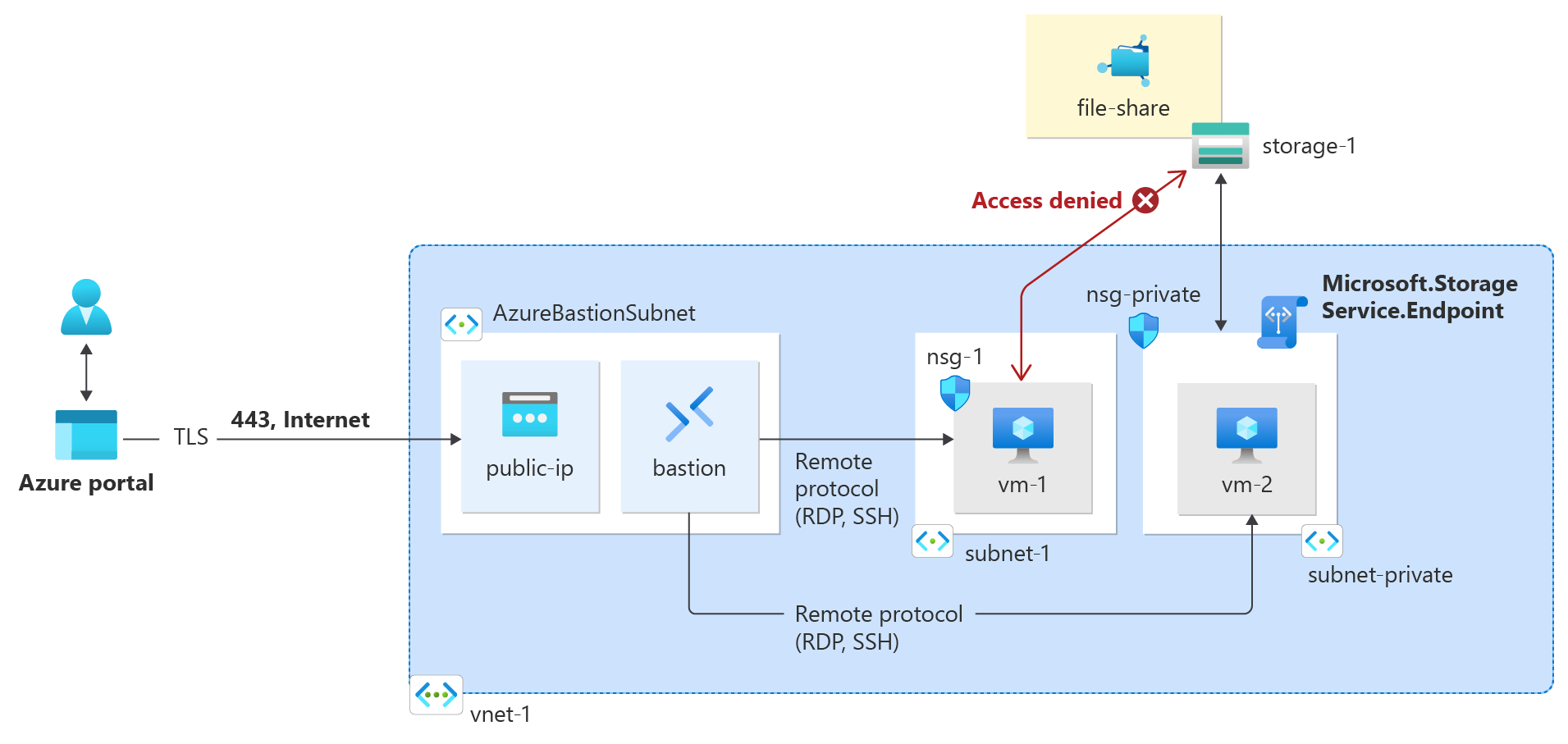

Tutorial: Einschränken des Netzwerkzugriffs auf PaaS-Ressourcen mit VNET-Dienstendpunkten mithilfe des Azure-Portals

VNET-Dienstendpunkte ermöglichen es Ihnen, den Netzwerkzugriff auf einige Azure-Dienstressourcen auf ein Subnetz eines virtuellen Netzwerks einzuschränken. Sie können auch den Internetzugriff auf die Ressourcen entfernen. Dienstendpunkte ermöglichen eine direkte Verbindung zwischen Ihrem virtuellen Netzwerk und unterstützten Azure-Diensten, sodass Sie mithilfe des privaten Adressraums Ihres virtuellen Netzwerks auf die Azure-Dienste zugreifen können. Datenverkehr, der über Dienstendpunkte für Azure-Ressourcen bestimmt ist, verbleibt immer im Microsoft Azure-Backbonenetzwerk.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen Netzwerks mit einem Subnetz

- Hinzufügen eines Subnetzes und Aktivieren eines Dienstendpunkts

- Erstellen einer Azure-Ressource und Zulassen des Netzwerkzugriffs darauf ausschließlich aus einem Subnetz

- Bereitstellen eines virtuellen Computers für jedes Subnetz

- Bestätigen des Zugriffs auf eine Ressource aus einem Subnetz

- Bestätigen, dass der Zugriff auf eine Ressource aus einem Subnetz und dem Internet verweigert wird

In diesem Tutorial wird das Azure-Portal verwendet. Sie können es auch mithilfe der Azure CLI oder von PowerShell absolvieren.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Erstellen Sie ein kostenloses Konto.

Anmelden bei Azure

Melden Sie sich beim Azure-Portal an.

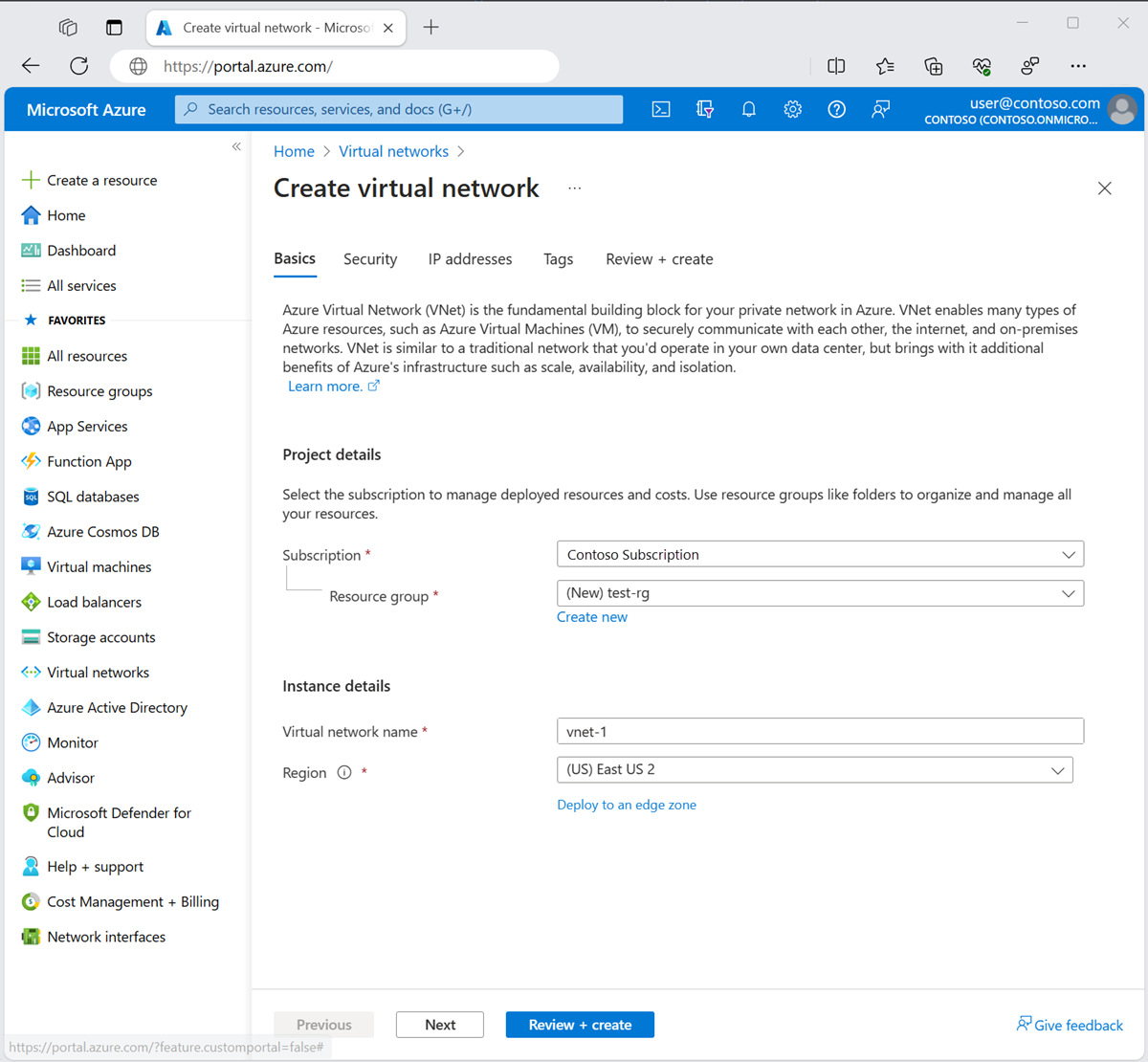

Erstellen eines virtuellen Netzwerks und eines Azure Bastion-Hosts

Mit den folgenden Schritten wird ein virtuelles Netzwerk mit einem Ressourcensubnetz, einem Azure Bastion-Subnetz und einem Bastionhost erstellt:

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen. Geben Sie test-rg für den Namen ein. Wählen Sie OK aus. Instanzendetails Name Geben Sie vnet-1 ein. Region Wählen Sie USA, Osten 2 aus.

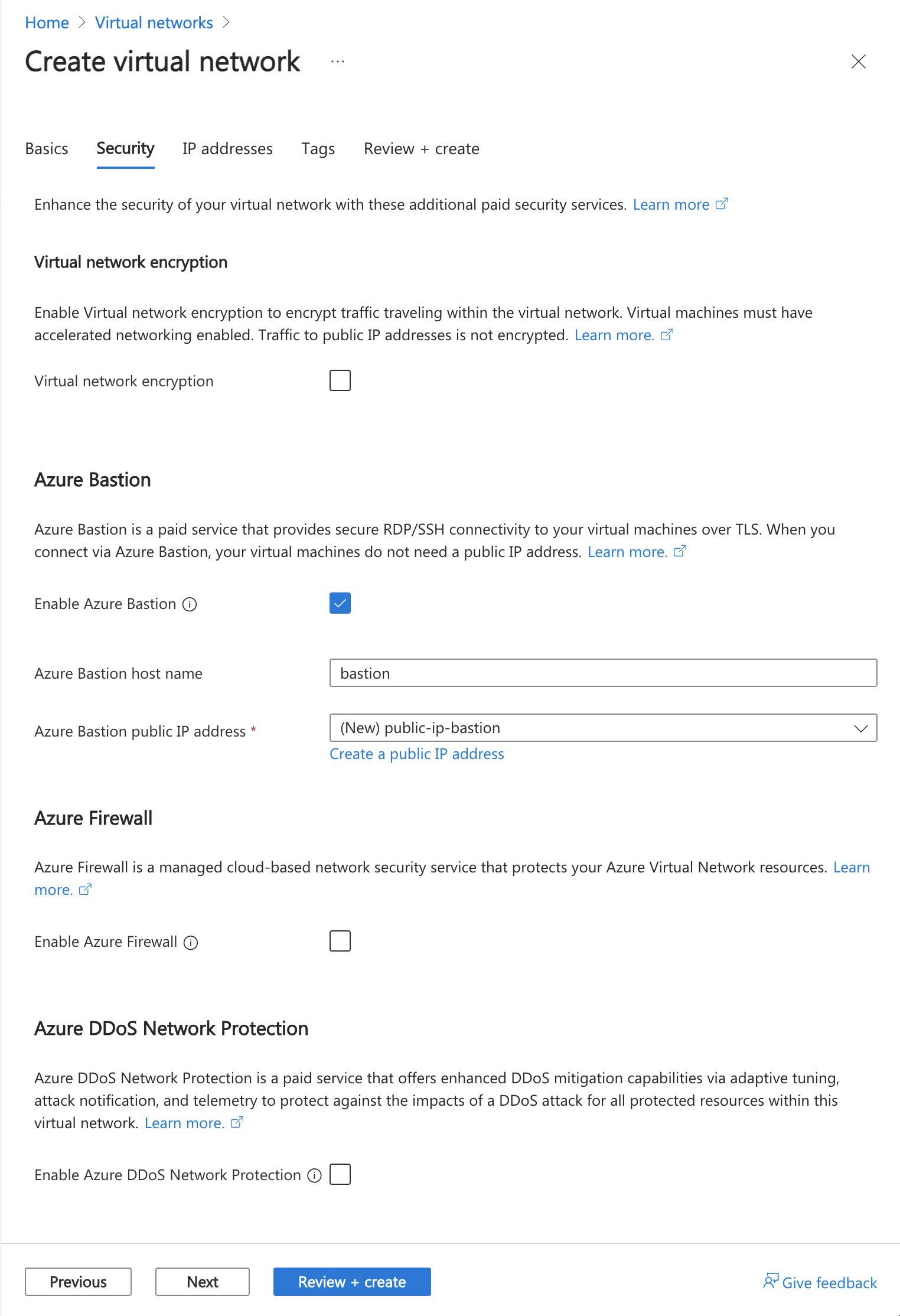

Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie unter Azure Bastion die Option Bastion aktivieren aus.

Bastion verwendet Ihren Browser, um mithilfe die privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Geben Sie unter Azure Bastion die folgenden Informationen ein, oder wählen Sie diese aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus. Geben Sie public-ip-bastion als Namen ein. Wählen Sie OK aus.

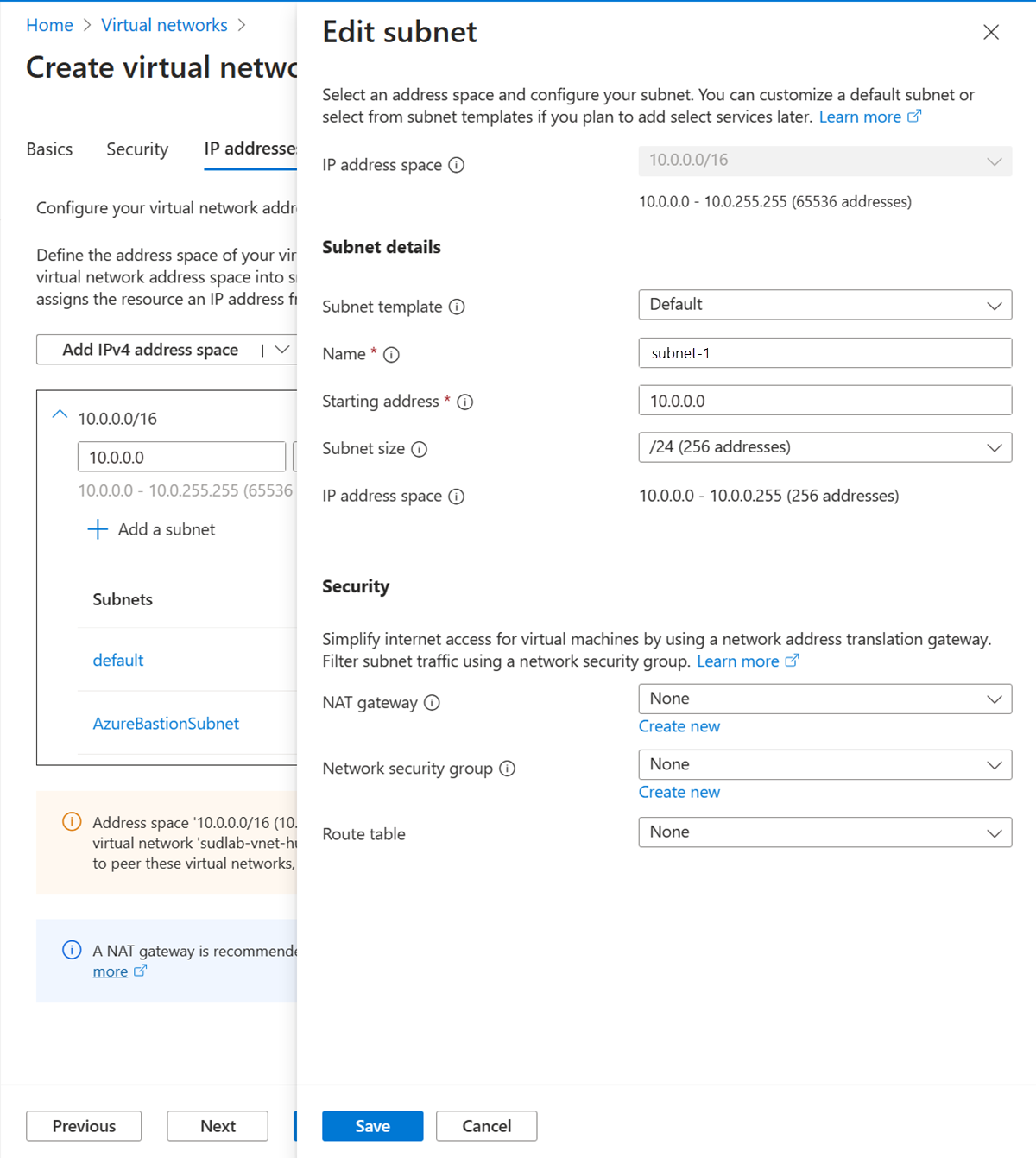

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie im Feld für den Adressraum unter Subnetze das Standardsubnetz aus.

Geben Sie unter Subnetz bearbeiten die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzdetails Subnetzvorlage Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-1 ein. Startadresse Übernehmen Sie den Standardwert 10.0.0.0. Subnetzgröße Übernehmen Sie den Standardwert: /24 (256 Adressen).

Wählen Sie Speichern.

Wählen Sie unten auf im Fenster die Option Überprüfen + erstellen aus. Klicken Sie nach der Validierung auf Erstellen.

Aktivieren eines Dienstendpunkts

Dienstendpunkte werden pro Dienst und pro Subnetz aktiviert.

Suchen Sie mithilfe des Suchfelds oben auf der Portalseite nach virtuelles Netzwerk. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie in Virtuelle Netzwerke das Netzwerk vnet-1 aus.

Wählen Sie im Abschnitt Einstellungen von vnet-1 die Option Subnetze aus.

Wählen Sie + Subnetz aus.

Geben Sie auf der Seite Subnetz hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Name subnet-private Subnetzadressbereich Übernehmen Sie den Standardwert 10.0.2.0/24. DIENSTENDPUNKTE Dienste Wählen Sie Microsoft.Storage aus. Wählen Sie Speichern aus.

Achtung

Lesen Sie vor der Aktivierung eines Dienstendpunkts für ein vorhandenes Subnetz, das Ressourcen enthält, die Informationen unter Ändern von Subnetzeinstellungen.

Einschränken des Netzwerkzugriffs für ein Subnetz

Standardmäßig können alle VM-Instanzen in einem Subnetz mit allen Ressourcen kommunizieren. Sie können die bidirektionale Kommunikation mit allen Ressourcen in einem Subnetz einschränken, indem Sie eine Netzwerksicherheitsgruppe erstellen und dem Subnetz zuordnen.

Suchen Sie mithilfe des Suchfelds oben auf der Portalseite nach Netzwerksicherheitsgruppe. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie in Netzwerksicherheitsgruppen die Option + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen von Netzwerksicherheitsgruppe erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name Geben Sie nsg-storage ein. Region Wählen Sie USA, Osten 2 aus. Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

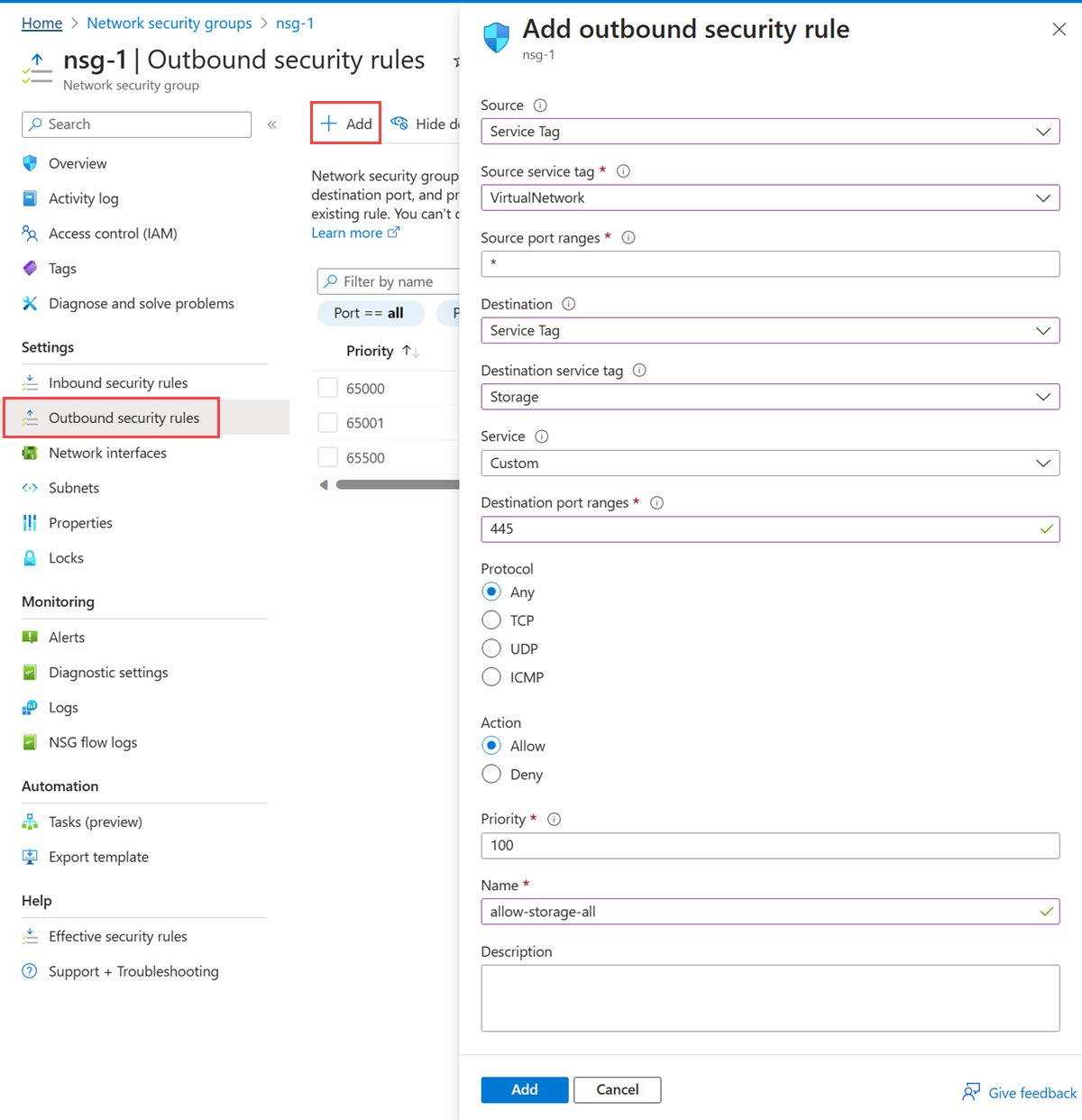

Erstellen von ausgehenden NSG-Regeln

Suchen Sie mithilfe des Suchfelds oben auf der Portalseite nach Netzwerksicherheitsgruppe. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie nsg-storage aus.

Wählen Sie in den Einstellungen die Option Ausgangssicherheitsregeln aus.

Wählen Sie + Hinzufügen.

Erstellen Sie eine Regel, die ausgehende Kommunikation mit dem Azure Storage-Dienst zulässt. Geben Sie unter Ausgehende Sicherheitsregel hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Quelle Wählen Sie Diensttag aus. Quelldiensttag Wählen Sie VirtualNetwork aus. Source port ranges Übernehmen Sie den Standardwert *. Destination Wählen Sie Diensttag aus. Zieldiensttag Wählen Sie Speicher aus. Power BI-Dienst Übernehmen Sie den Standardwert Benutzerdefiniert. Zielportbereiche Geben Sie 445 ein. Für die Verbindung mit einer Dateifreigabe in einem späteren Schritt wird das SMB-Protokoll verwendet. Protokoll Wählen Sie Alle aus. Aktion Wählen Sie Zulassen aus. Priorität Übernehmen Sie den Standardwert 100. Name Geben Sie allow-storage-all ein.

Klicken Sie auf + Hinzufügen.

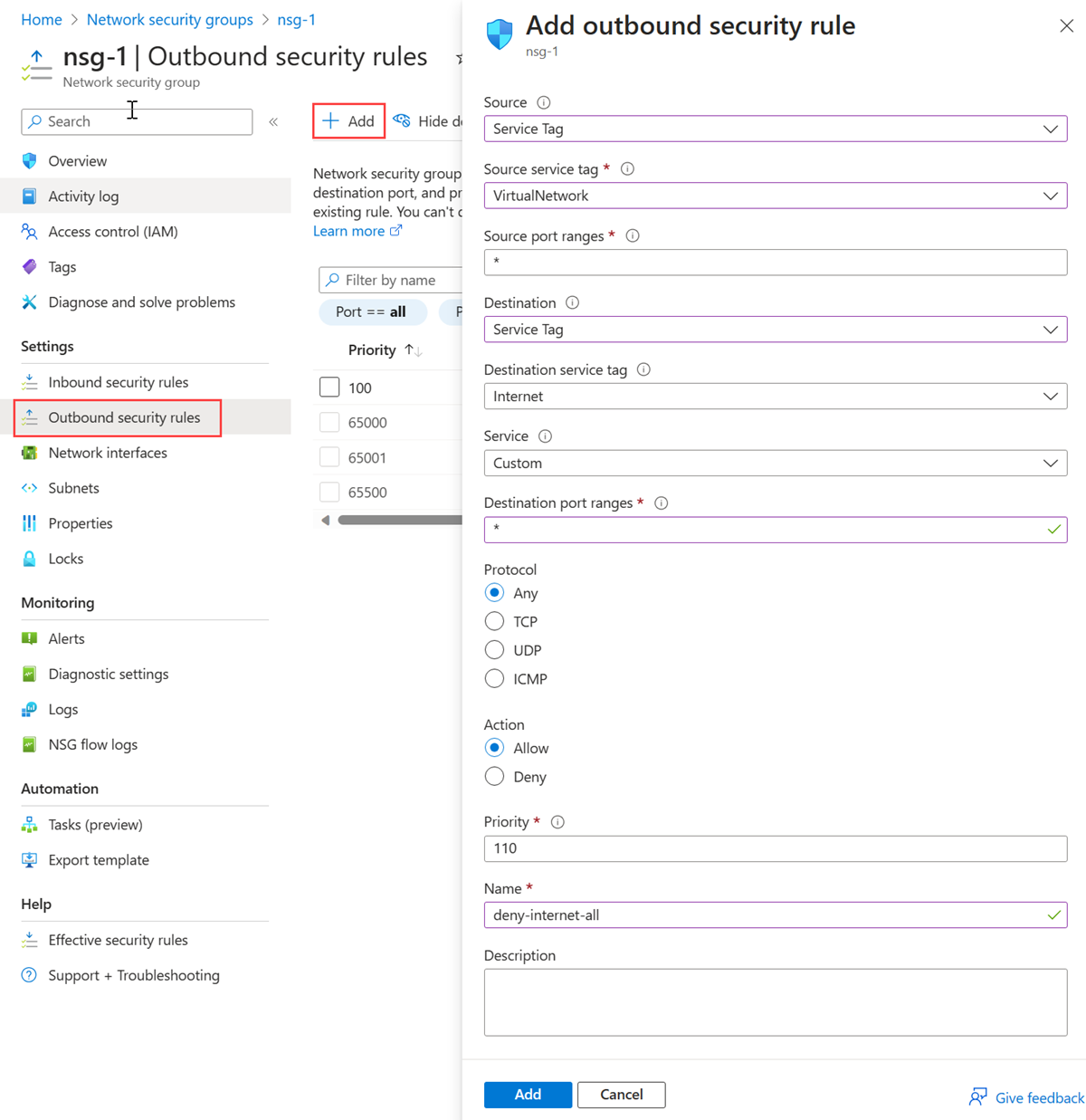

Erstellen Sie eine weitere Ausgangssicherheitsregel, die Kommunikation mit dem Internet verweigert. Diese Regel überschreibt eine Standardregel in allen Netzwerksicherheitsgruppen, die ausgehende Internetkommunikation zulässt. Führen Sie die obigen Schritte mit den folgenden Werte in Ausgehende Sicherheitsregel hinzufügen aus:

Einstellung Wert Quelle Wählen Sie Diensttag aus. Quelldiensttag Wählen Sie VirtualNetwork aus. Source port ranges Übernehmen Sie den Standardwert *. Destination Wählen Sie Diensttag aus. Zieldiensttag Wählen Sie Internet aus. Power BI-Dienst Übernehmen Sie den Standardwert Benutzerdefiniert. Zielportbereiche Geben Sie * ein. Protocol Wählen Sie Alle aus. Aktion Wählen Sie Ablehnen aus. Priorität Übernehmen Sie den Standardwert 110. Name Geben Sie deny-internet-all ein.

Klicken Sie auf Hinzufügen.

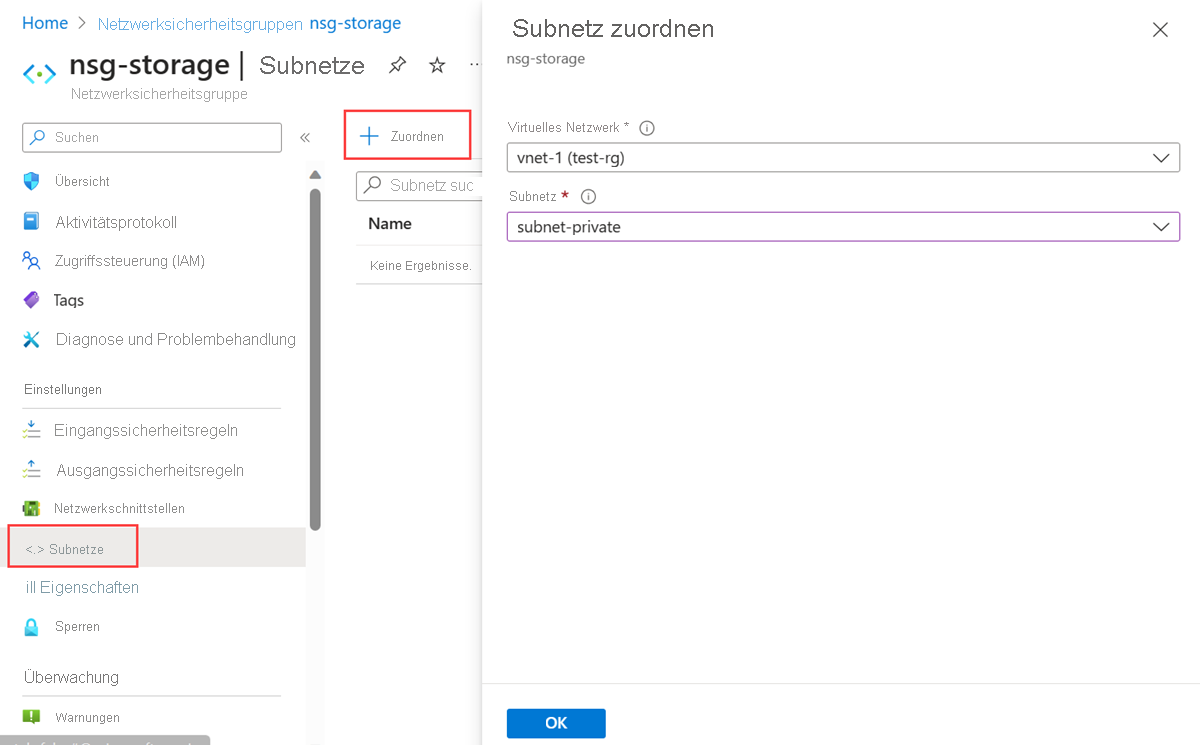

Zuordnen der Netzwerksicherheitsgruppe zu einem Subnetz

Suchen Sie mithilfe des Suchfelds oben auf der Portalseite nach Netzwerksicherheitsgruppe. Wählen Sie in den Suchergebnissen Netzwerksicherheitsgruppen aus.

Wählen Sie nsg-storage aus.

Wählen Sie unter Einstellungen die Option Subnetze aus.

Wählen Sie + Zuordnen aus.

Wählen Sie in Subnetz zuweisen im Abschnitt Virtuelles Netzwerk die Option vnet-1 aus. Wählen Sie in Subnet die Option subnet-private aus.

Klicken Sie auf OK.

Einschränken des Netzwerkzugriffs auf eine Ressource

Je nach Dienst sind unterschiedliche Schritte erforderlich, um den Netzwerkzugriff auf Ressourcen einzuschränken, die durch Azure-Dienste erstellt und für Dienstendpunkte aktiviert wurden. Informationen zu den Schritten für einzelne Dienste finden Sie in der Dokumentation des jeweiligen Diensts. Im weiteren Verlauf dieses Tutorials wird als Beispiel der Netzwerkzugriff für ein Azure Storage-Konto eingeschränkt.

Speicherkonto erstellen

Erstellen Sie ein Azure Storage-Konto für die Schritte in diesem Artikel. Wenn Sie bereits über ein Speicherkonto verfügen, können Sie es stattdessen verwenden.

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonto ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen der Seite Speicherkonto erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie test-rg aus. Instanzendetails Speicherkontoname Geben Sie storage1 ein. Wenn der Name nicht verfügbar ist, geben Sie einen eindeutigen Namen ein. Standort Wählen Sie (USA) USA, Osten 2 aus. Leistung Übernehmen Sie den Standardwert Standard. Redundanz Wählen Sie Lokal redundanter Speicher (LRS) aus. Wählen Sie Review (Überprüfen) aus.

Klicken Sie auf Erstellen.

Erstellen einer Dateifreigabe im Speicherkonto

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonto ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie unter Speicherkonten das Speicherkonto aus, das Sie im vorherigen Schritt erstellt haben.

Wählen Sie unter Datenspeicher die Option Dateifreigaben aus.

Klicken Sie auf + Dateifreigabe.

Geben Sie in Neue Dateifreigabe die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Name Geben Sie file-share ein. Tarif Übernehmen Sie den Standardwert Für Transaktion optimiert. Wählen Sie Weiter: Sicherung aus.

Heben Sie die Auswahl von Sicherung aktivieren auf.

Klicken Sie aufÜberprüfen + erstellen und dann auf Erstellen.

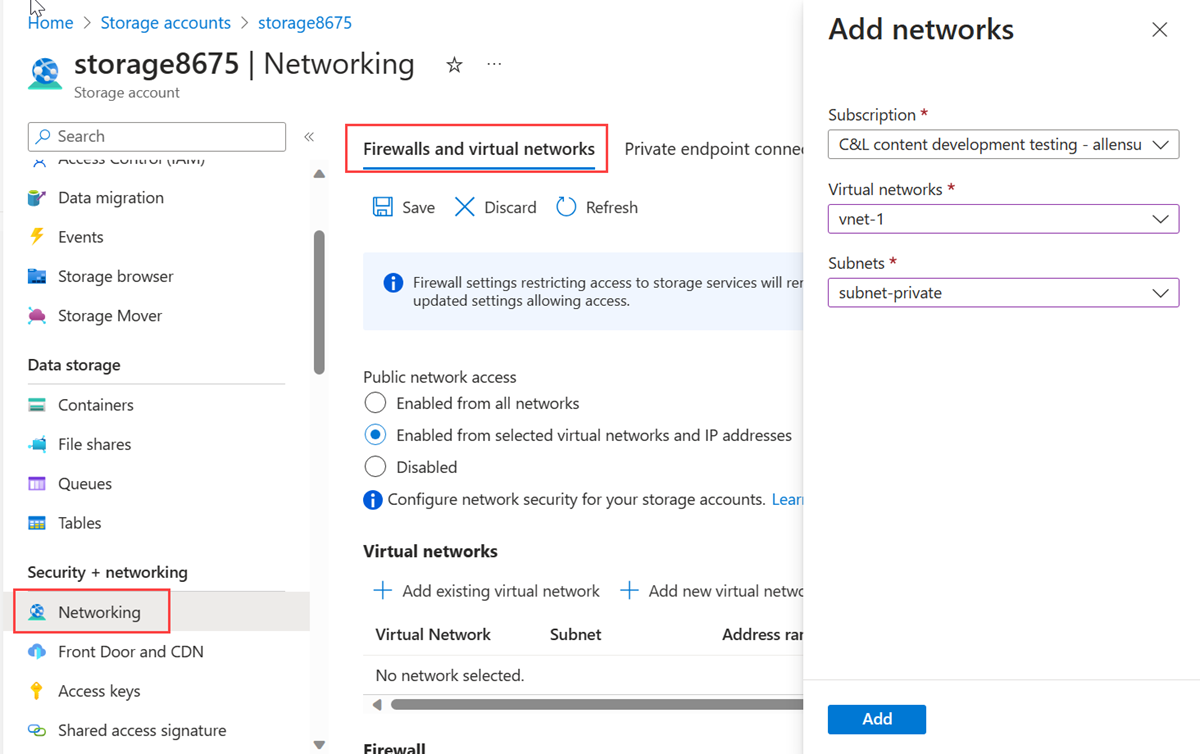

Einschränken des Netzwerkzugriffs auf ein Subnetz

Standardmäßig akzeptieren Speicherkonten Netzwerkverbindungen von Clients in allen Netzwerken, einschließlich des Internets. Sie können den Netzwerkzugriff aus dem Internet sowie allen anderen Subnetzen in allen virtuellen Netzwerken einschränken (außer aus dem Subnetz subnet-private im virtuellen Netzwerk vnet-1).

So schränken Sie den Netzwerkzugriff auf ein Subnetz ein

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonto ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie dann Ihr Speicherkonto aus.

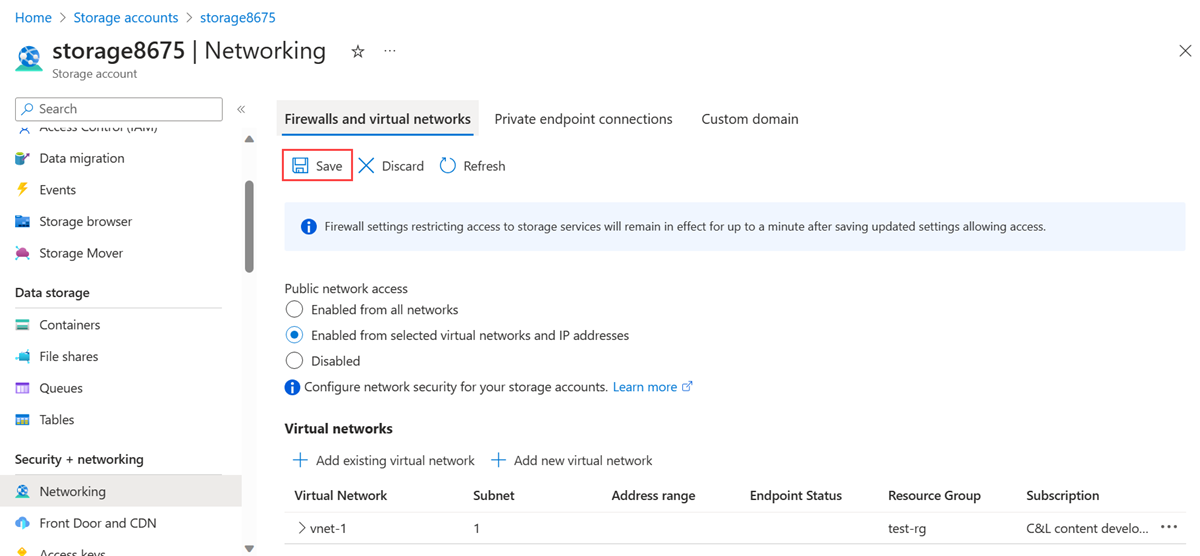

Wählen Sie unter Sicherheit + Netzwerk die Option Netzwerk aus.

Wählen Sie auf der Registerkarte Firewalls und virtuelle Netzwerke aus der Liste Öffentlicher Netzwerkzugriff die Option Aktiviert von ausgewählten virtuellen Netzwerken und IP-Adressen aus.

Wählen Sie unter Virtuelle Netzwerke die Option + Vorhandenes virtuelles Netzwerk hinzufügen aus.

Geben Sie unter Netzwerke hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subscription Wählen Sie Ihr Abonnement aus. Virtuelle Netzwerke Wählen Sie vnet-1 aus. Subnetze Wählen Sie subnet-private aus.

Klicken Sie auf Hinzufügen.

Wählen Sie Speichern aus, um die Konfigurationen des virtuellen Netzwerks zu speichern.

Erstellen von virtuellen Computern

Um den Netzwerkzugriff auf ein Speicherkonto zu testen, stellen Sie in jedem Subnetz eine VM bereit.

Erstellen eines virtuellen Testcomputers

Mit dem folgenden Verfahren wird im virtuellen Netzwerk eine Test-VM mit dem Namen vm-1 erstellt.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie unter VM die Option + Erstellen und dann Azure-VM aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-1 ein. Region Wählen Sie USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Image Wählen Sie Windows Server 2022 Datacenter – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie azureuser ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie oben auf der Seite die Registerkarte Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie Subnetz-1 (10.0.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen. Geben Sie nsg-1 für Name ein. Behalten Sie für den Rest die Standards bei, und wählen Sie OK aus. Behalten Sie für die restlichen Einstellungen die Standards bei, und wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Back-End-Pool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Back-End-Pool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Ressource vom Typ Azure Virtual Network NAT-Gateway zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Erstellen des zweiten virtuellen Computers

Wiederholen Sie die Schritte im vorherigen Abschnitt, um eine zweite VM zu erstellen. Ersetzen Sie die folgenden Werte in Virtuellen Computer erstellen:

Einstellung Wert Name des virtuellen Computers Geben Sie vm-private ein. Subnet Wählen Sie subnet-private aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Keine. Warnung

Fahren Sie erst mit dem nächsten Schritt fort, wenn die Bereitstellung abgeschlossen ist.

Bestätigen des Zugriffs auf das Speicherkonto

Die von Ihnen zuvor erstellte VM, die dem Subnetz subnet-private zugewiesen ist, wird zum Bestätigen des Zugriffs auf das Speicherkonto verwendet. Mit der von Ihnen im vorherigen Abschnitt erstellten VM, die dem Subnetz subnet-1 zugewiesen ist, wird bestätigt, dass der Zugriff auf das Speicherkonto gesperrt ist.

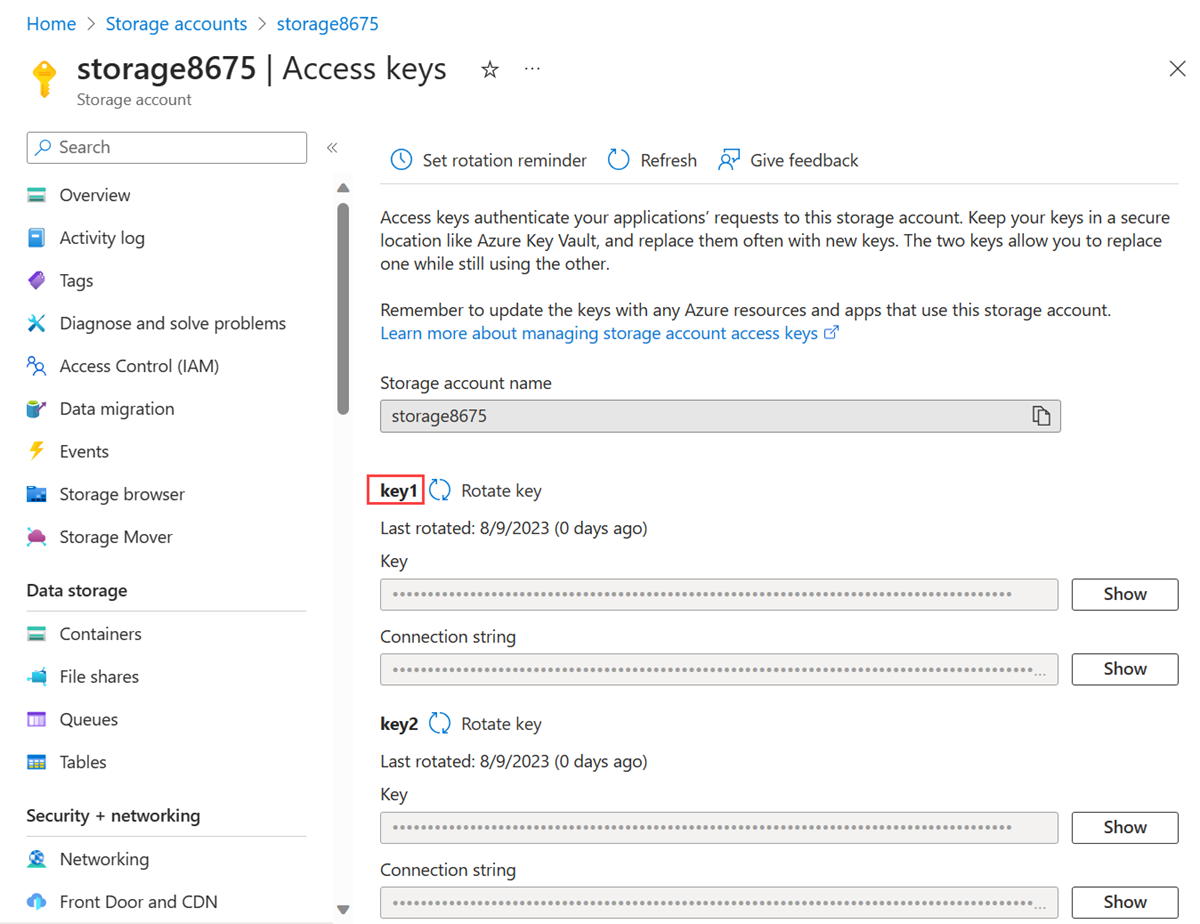

Abrufen des Zugriffsschlüssels für das Speicherkonto

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonto ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie unter Speicherkonten Ihr Speicherkonto aus.

Wählen Sie unter Sicherheit + Netzwerk die Option Zugriffsschlüssel aus.

Kopieren Sie den Wert von key1. Möglicherweise müssen Sie die Schaltfläche Anzeigen auswählen, um den Schlüssel anzuzeigen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie vm-private aus.

Wählen Sie unter Vorgänge die Option Bastion aus.

Geben Sie den Benutzernamen und das Kennwort ein, den bzw. das Sie beim Erstellen des virtuellen Computers festgelegt haben. Wählen Sie Verbinden.

Öffnen Sie Windows PowerShell. Verwenden Sie das folgende Skript, um die Azure-Dateifreigabe Laufwerk Z zuzuordnen.

Ersetzen Sie

<storage-account-key>durch den Schlüssel, den Sie im vorherigen Schritt kopiert haben.Ersetzen Sie

<storage-account-name>durch den Namen Ihres Speicherkontos. In diesem Beispiel lautet er storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell gibt eine Ausgabe ähnlich der folgenden Beispielausgabe zurück:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Die Azure-Dateifreigabe wurde dem Laufwerk Z erfolgreich zugeordnet.

Schließen Sie die Bastion-Verbindung mit vm-private.

Bestätigen, dass der Zugriff auf das Speicherkonto verweigert wird

In „vm-1“

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie vm-1 aus.

Wählen Sie unter Vorgänge die Option Bastion aus.

Geben Sie den Benutzernamen und das Kennwort ein, den bzw. das Sie beim Erstellen des virtuellen Computers festgelegt haben. Wählen Sie Verbinden.

Wiederholen Sie den vorherigen Befehl, um zu versuchen, das Laufwerk der Dateifreigabe im Speicherkonto zuzuordnen. Möglicherweise müssen Sie den Zugriffsschlüssel des Speicherkontos für dieses Verfahren erneut kopieren:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapEs sollte die folgende Fehlermeldung angezeigt werden:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandSchließen Sie die Bastion-Verbindung mit vm-1.

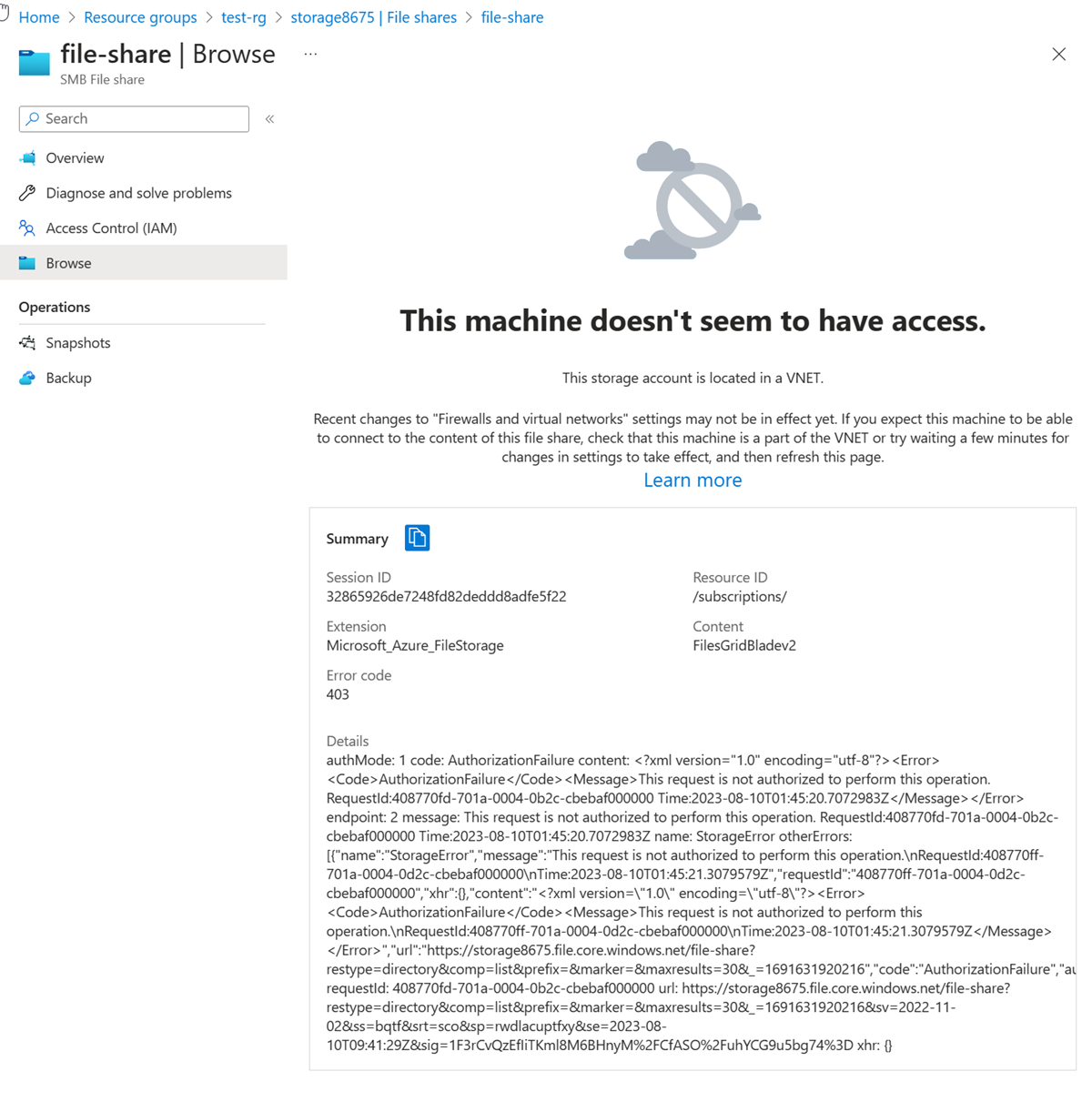

Auf einem lokalen Computer:

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonto ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie unter Speicherkonten Ihr Speicherkonto aus.

Wählen Sie unter Datenspeicher die Option Dateifreigaben aus.

Wählen Sie file-share aus.

Wählen Sie im linken Menü Durchsuchen aus.

Es sollte die folgende Fehlermeldung angezeigt werden:

Hinweis

Der Zugriff wird verweigert, weil sich Ihr Computer nicht im Subnetz subnet-private des virtuellen Netzwerks vnet-1 befindet.

Bereinigen von Ressourcen

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen:

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

In diesem Tutorial wird Folgendes durchgeführt:

Sie haben einen Dienstendpunkt für das Subnetz eines virtuellen Netzwerks aktiviert.

Sie haben erfahren, dass Dienstendpunkte für Ressourcen aktiviert werden können, die über mehrere Azure-Dienste bereitgestellt werden.

Sie haben ein Azure Storage-Konto erstellt und den Netzwerkzugriff auf das Speicherkonto ausschließlich auf Ressourcen im Subnetz eines virtuellen Netzwerks eingeschränkt.

Weitere Informationen zu Dienstendpunkten finden Sie unter Dienstendpunkte im virtuellen Netzwerk und Hinzufügen, Ändern oder Löschen von Subnetzen virtueller Netzwerke.

Wenn Sie über mehrere virtuelle Netzwerke in Ihrem Konto verfügen, sollten Sie eine Verbindung zwischen diesen in Erwägung ziehen, damit die Ressourcen untereinander kommunizieren können. Im nächsten Tutorial erfahren Sie, wie Sie Verbindungen zwischen virtuellen Netzwerken herstellen.