Informationen zu Point-to-Site-VPN

Mit einer P2S-VPN-Gatewayverbindung (Point-to-Site) können Sie von einem einzelnen Clientcomputer aus eine sichere Verbindung mit Ihrem virtuellen Netzwerk herstellen. Eine P2S-Verbindung wird hergestellt, indem Sie die Verbindung vom Clientcomputer aus starten. Diese Lösung ist nützlich für Telearbeiter, die an einem Remotestandort (beispielsweise zu Hause oder in einer Konferenz) eine Verbindung mit Azure Virtual Networks herstellen möchten. Wenn nur einige wenige Clients eine Verbindung mit einem virtuellen Netzwerk herstellen müssen, ist ein 2S VPN (und nicht ein Site-to-Site(S2S)-VPN) ebenfalls eine nützliche Lösung. Punkt-zu-Site-Konfigurationen erfordern einen routenbasierten VPN-Typ.

Welches Protokoll verwendet P2S?

P2S-VPN kann eins der folgenden Protokolle verwenden:

OpenVPN®-Protokoll, ein auf SSL/TLS basierendes VPN-Protokoll. Eine TLS-VPN-Lösung kann Firewalls durchdringen, da die meisten Firewalls den von TLS verwendeten TCP-Port 443 für ausgehenden Datenverkehr öffnen. OpenVPN kann zum Herstellen einer Verbindung von Android-, iOS- (Version 11.0 und höher), Windows-, Linux- und Mac-Geräten (macOS-Version 10.13 und höher) verwendet werden.

Secure Socket Tunneling-Protokoll (SSTP), ein proprietäres TLS-basiertes VPN-Protokoll. Eine TLS-VPN-Lösung kann Firewalls durchdringen, da die meisten Firewalls den von TLS verwendeten TCP-Port 443 für ausgehenden Datenverkehr öffnen. SSTP wird nur auf Windows-Geräten unterstützt. Azure unterstützt alle Versionen von Windows, die über SSTP verfügen und TLS 1.2 unterstützen (Windows 8.1 und höher).

IKEv2 VPN, eine standardbasierte IPsec-VPN-Lösung. IKEv2-VPN kann zum Herstellen einer Verbindung von Mac-Geräten (macOS-Version 10.11 und höher) verwendet werden.

Wie werden P2S-VPN-Clients authentifiziert?

Bevor Azure eine P2S-VPN-Verbindung akzeptiert, muss zunächst der Benutzer authentifiziert werden. Es gibt drei Authentifizierungstypen, die Sie auswählen können, wenn Sie Ihr P2S-Gateway konfigurieren. Die Optionen sind:

Sie können mehrere Authentifizierungstypen für Ihre P2S-Gatewaykonfiguration auswählen. Wenn Sie mehrere Authentifizierungstypen auswählen, muss der verwendete VPN-Client von mindestens einem Authentifizierungstyp und dem entsprechenden Tunneltyp unterstützt werden. Wenn Sie z. B. „IKEv2 und OpenVPN“ für Tunneltypen und „Microsoft Entra ID and Radius“ oder „Microsoft Entra ID and Azure Certificate“ als Authentifizierungstyp auswählen, verwendet Microsoft Entra ID nur den OpenVPN-Tunneltyp, da er nicht von IKEv2 unterstützt wird.

In der folgenden Tabelle sind Authentifizierungsmechanismen aufgeführt, die mit ausgewählten Tunneltypen kompatibel sind. Jeder Mechanismus erfordert eine entsprechende VPN-Clientsoftware auf dem Verbindungsgerät, um mit den richtigen Einstellungen konfiguriert zu werden, die in den VPN-Clientprofilkonfigurationsdateien verfügbar sind.

| Tunneltyp | Authentifizierungsmechanismus |

|---|---|

| OpenVPN | Eine beliebige Teilmenge von Microsoft Entra ID, Radius-Authentifizierung und Azure-Zertifikat |

| SSTP | Radius-Authentifizierung/Azure-Zertifikat |

| IKEv2 | Radius-Authentifizierung/Azure-Zertifikat |

| IKEv2 und OpenVPN | Radius-Authentifizierung/Azure-Zertifikat/Microsoft Entra ID und Radius-Authentifizierung/Microsoft Entra ID und Azure-Zertifikat |

| IKEv2 und SSTP | Radius-Authentifizierung/Azure-Zertifikat |

Zertifikatauthentifizierung

Wenn Sie Ihr P2S-Gateway für die Zertifikatauthentifizierung konfigurieren, laden Sie den öffentlichen Stammzertifikatschlüssel in das Azure-Gateway hoch. Sie können ein Stammzertifikat verwenden, das mit einer Unternehmenslösung generiert wurde, oder ein selbstsigniertes Zertifikat generieren.

Zur Authentifizierung muss jeder Client, der eine Verbindung herstellt, über ein installiertes Clientzertifikat verfügen, das aus dem vertrauenswürdigen Stammzertifikat generiert wird. Dies ist zusätzlich zu der VPN-Clientsoftware. Die Überprüfung des Clientzertifikats wird vom VPN-Gateway durchgeführt und erfolgt während der Herstellung der P2S-VPN-Verbindung.

Workflow mit Zertifikatauthentifizierung

Auf einer hohen Ebene müssen Sie die folgenden Schritte ausführen, um die Zertifikatauthentifizierung zu konfigurieren:

- Aktivieren Sie die Zertifikatauthentifizierung auf dem P2S-Gateway sowie die zusätzlichen erforderlichen Einstellungen (Clientadresspool usw.), und laden Sie die Informationen zu öffentlichen Schlüsseln der Stammzertifizierungsstelle hoch.

- Generieren und Herunterladen von VPN-Clientprofilkonfigurationsdateien (Profilkonfigurationspaket).

- Installieren Sie das Clientzertifikat auf jedem verbindenden Clientcomputer.

- Konfigurieren Sie den VPN-Client auf dem Clientcomputer mithilfe der Einstellungen im VPN-Profilkonfigurationspaket.

- Verbinden

Microsoft Entra ID-Authentifizierung

Sie können Ihr P2S-Gateway so konfigurieren, dass VPN-Benutzer sich mit Microsoft Entra ID-Anmeldeinformationen authentifizieren können. Mit der Microsoft Entra ID-Authentifizierung können Sie den bedingten Zugriff von Microsoft Entra sowie das Feature der Multi-Faktor-Authentifizierung (MFA) für VPNs nutzen. Die Microsoft Entra ID-Authentifizierung wird nur für das OpenVPN-Protokoll unterstützt. Um sich zu authentifizieren und eine Verbindung herzustellen, müssen Clients den Azure VPN-Client verwenden.

Das VPN-Gateway unterstützt jetzt eine neue von Microsoft registrierte App-ID und entsprechende Zielgruppenwerte für die neuesten Versionen des Azure VPN-Clients. Wenn Sie ein P2S-VPN-Gateway mit den neuen Zielgruppenwerten konfigurieren, überspringen Sie den manuellen Registrierungsprozess der Azure VPN-Client-App für Ihren Microsoft Entra-Mandanten. Die App-ID wurde bereits erstellt und Ihr Mandant kann sie automatisch ohne zusätzliche Registrierungsschritte verwenden. Dieser Vorgang ist sicherer als die manuelle Registrierung des Azure VPN-Clients, da Sie die App nicht autorisieren oder Berechtigungen über die Rolle des Unternehmensadministrators zuweisen müssen.

Zuvor mussten Sie die Azure VPN-Client-App manuell mit Ihrem Microsoft Entra-Mandanten registrieren (integrieren). Beim Registrieren der Client-App wird eine App-ID erstellt, welche die Identität der Azure VPN-Clientanwendung darstellt und eine Autorisierung mithilfe der Rolle „Globaler Administrator“ erfordert. Um den Unterschied zwischen den Anwendungsobjekttypen besser zu verstehen, finden Sie weitere Informationen unter Wie und warum Anwendungen zu Microsoft Entra ID hinzugefügt werden.

Wenn möglich, empfehlen wir, neue P2S-Gateways mit der von Microsoft registrierten Azure VPN-Client-App-ID und den entsprechenden Zielgruppenwerten zu konfigurieren, anstatt die Azure VPN-Client-App manuell bei Ihrem Mandanten zu registrieren. Wenn Sie über ein zuvor konfiguriertes Azure VPN-Gateway verfügen, das die Microsoft Entra ID-Authentifizierung verwendet, können Sie das Gateway und die Clients aktualisieren, um die neue von Microsoft registrierte App-ID zu nutzen. Das Aktualisieren des P2S-Gateways mit dem neuen Zielgruppenwert ist erforderlich, wenn Linux-Clients eine Verbindung herstellen sollen. Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit den älteren Zielgruppenwerten.

Wenn Sie über ein vorhandenes P2S-Gateway verfügen, das Sie aktualisieren möchten, um einen neuen Zielgruppenwert zu verwenden, lesen Sie Ändern der Zielgruppe für ein P2S-VPN-Gateway. Wenn Sie einen benutzerdefinierten Zielgruppenwert erstellen oder ändern möchten, lesen Sie die Informationen unter Erstellen einer benutzerdefinierten Zielgruppen-App-ID für P2S-VPN. Wenn Sie den Zugriff auf P2S basierend auf Benutzern und Gruppen konfigurieren oder einschränken möchten, lesen Sie Szenario: Konfigurieren des P2S-VPN-Zugriffs basierend auf Benutzern und Gruppen.

Überlegungen und Einschränkungen

Ein P2S-VPN-Gateway kann nur einen Zielgruppenwert unterstützen. Es kann nicht mehrere Zielgruppenwerte gleichzeitig unterstützen.

Zurzeit unterstützt die neuere von Microsoft registrierte App-ID nicht so viele Zielgruppenwerte wie die ältere, manuell registrierte App. Wenn Sie einen Zielgruppenwert für einen anderen Wert als Azure Public oder Custom benötigen, verwenden Sie die ältere manuell registrierte Methode und Werte.

Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die an der manuell registrierten App ausgerichtet sind. Der Azure VPN-Client für Linux unterstützt benutzerdefinierte Zielgruppenwerte.

-

Es ist zwar möglich, dass der Azure VPN-Client für Linux möglicherweise auf anderen Linux-Distributionen und -Versionen funktioniert, der Azure VPN-Client für Linux wird jedoch nur in den folgenden Versionen unterstützt:

- Ubuntu 20.04

- Ubuntu 22.04

Der Azure VPN-Client für macOS und Windows ist abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die mit der manuell registrierten App übereinstimmen. Sie können auch benutzerdefinierte Zielgruppenwerte mit diesen Clients verwenden.

Azure VPN-Client: Zielgruppenwerte

In der folgenden Tabelle sind die Versionen des Azure VPN-Clients aufgeführt, die für jede App-ID und die entsprechenden verfügbaren Zielgruppenwerte unterstützt werden.

| App-ID | Unterstützte Zielgruppenwerte | Unterstützte Clients |

|---|---|---|

| Bei Microsoft registriert | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux – Windows - macOS |

| Manuell registriert | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Deutschland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure, betrieben von 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

– Windows - macOS |

| Benutzerdefiniert | <custom-app-id> |

- Linux – Windows - macOS |

Workflow für Microsoft Entra ID-Authentifizierung

Im Allgemeinen müssen Sie die folgenden Schritte ausführen, um die Microsoft Entra ID-Authentifizierung zu konfigurieren:

- Wenn Sie die manuelle App-Registrierung verwenden, führen Sie die erforderlichen Schritte für den Microsoft Entra-Mandanten aus.

- Aktivieren Sie die Microsoft Entra ID-Authentifizierung auf dem P2S-Gateway sowie die zusätzlichen erforderlichen Einstellungen (Clientadresspool usw.).

- Generieren und Herunterladen von VPN-Clientprofilkonfigurationsdateien (Profilkonfigurationspaket).

- Herunterladen, Installieren und Konfigurieren des Azure VPN-Clients auf dem Clientcomputer.

- Verbinden

RADIUS – Authentifizierung mit Active Directory-Domänenserver (AD)

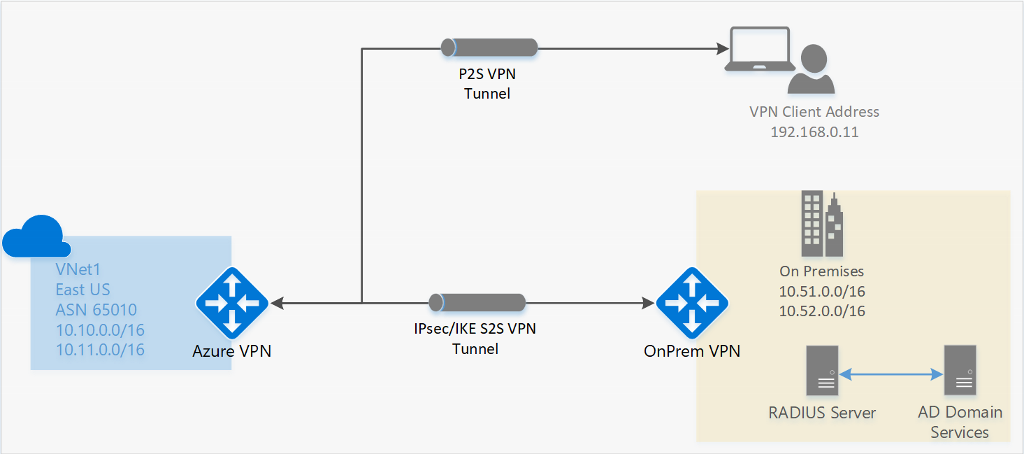

Die AD-Domänenauthentifizierung ermöglicht Benutzern das Herstellen einer Verbindung mit Azure mit ihren Anmeldeinformationen für die Organisationsdomäne. Dafür ist ein RADIUS-Server erforderlich, der in den AD-Server integriert wird. Organisationen können auch ihre vorhandene RADIUS-Bereitstellung nutzen.

Der RADIUS-Server kann lokal oder im virtuellen Azure-Netzwerk bereitgestellt werden. Während der Authentifizierung fungiert das Azure-VPN-Gateway als Vermittler und leitet Authentifizierungsnachrichten zwischen dem RADIUS-Server und dem Gerät weiter, das eine Verbindung herstellt. Die Erreichbarkeit des Gateways durch den RADIUS-Server ist daher wichtig. Wenn sich der RADIUS-Server in der lokalen Umgebung befindet, ist aus Gründen der Erreichbarkeit eine VPN-Site-to-Site-Verbindung zwischen Azure und dem lokalen Standort erforderlich.

Der RADIUS-Server kann auch in AD-Zertifikatdienste integriert werden. Dadurch können Sie den RADIUS-Server und Ihre Unternehmenszertifikatbereitstellung für die P2S-Zertifikatauthentifizierung als Alternative zur Azure-Zertifikatauthentifizierung verwenden. Der Vorteil besteht darin, dass Sie keine Stammzertifikate und gesperrten Zertifikate in Azure hochladen müssen.

Ein RADIUS-Server kann auch in andere externe Identitätssysteme integriert werden. Dadurch ergeben sich zahlreiche Authentifizierungsoptionen für P2S-VPNs, einschließlich Optionen für die mehrstufige Authentifizierung.

Die Konfigurationsschritte für P2S-Gateways finden Sie unter Konfigurieren von P2S – RADIUS.

Welche Anforderungen an die Clientkonfiguration müssen erfüllt sein?

Die Clientkonfigurationsanforderungen variieren abhängig vom verwendeten VPN-Client, dem Authentifizierungstyp und dem Protokoll. In der folgenden Tabelle sind die verfügbaren Clients und die entsprechenden Artikel für die jeweilige Konfiguration aufgeführt.

| Authentifizierung | Tunneltyp | Clientbetriebssystem | VPN-Client |

|---|---|---|---|

| Zertifikat | |||

| IKEv2, SSTP | Windows | Nativer VPN-Client | |

| IKEv2 | macOS | Nativer VPN-Client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN Client OpenVPN-Client Version 2.x OpenVPN-Client Version 3.x |

|

| OpenVPN | macOS | OpenVPN-Client | |

| OpenVPN | iOS | OpenVPN-Client | |

| OpenVPN | Linux | Azure VPN Client OpenVPN-Client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN Client | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Welche Versionen des Azure VPN-Clients sind verfügbar?

Informationen zu verfügbaren Azure VPN-Clientversionen, Veröffentlichungsdaten und Neuerungen in jeder Version finden Sie unter Azure VPN Client-Versionen.

Welche Gateway-SKUs unterstützen P2S-VPN?

Die folgende Tabelle zeigt Gateway-SKUs nach Tunnel, Verbindung und Durchsatz. Weitere Informationen finden Sie unter Informationen zu Gateway-SKUs.

| VPN Gateway Generation |

SKU | S2S/VNet-zu-VNet Tunnel |

P2S SSTP-Verbindungen |

P2S IKEv2/OpenVPN-Verbindungen |

Aggregat aggregierten Durchsatz |

BGP | Zonenredundant | Unterstützte Anzahl der virtuellen Computer im virtuellen Netzwerk |

|---|---|---|---|---|---|---|---|---|

| Generation 1 | Grundlegend | Maximal 10 | Maximal 128 | Nicht unterstützt | 100 MBit/s | Nicht unterstützt | Nein | 200 |

| Generation 1 | VpnGw1 | Maximal 30 | Maximal 128 | Maximal 250 | 650 MBit/s | Unterstützt | Nein | 450 |

| Generation 1 | VpnGw2 | Maximal 30 | Maximal 128 | Maximal 500 | 1 GBit/s | Unterstützt | Nein | 1300 |

| Generation 1 | VpnGw3 | Maximal 30 | Maximal 128 | Maximal 1000 | 1,25 GBit/s | Unterstützt | Nein | 4000 |

| Generation 1 | VpnGw1AZ | Maximal 30 | Maximal 128 | Maximal 250 | 650 MBit/s | Unterstützt | Ja | 1.000 |

| Generation 1 | VpnGw2AZ | Maximal 30 | Maximal 128 | Maximal 500 | 1 GBit/s | Unterstützt | Ja | 2.000 |

| Generation 1 | VpnGw3AZ | Maximal 30 | Maximal 128 | Maximal 1000 | 1,25 GBit/s | Unterstützt | Ja | 5000 |

| Generation 2 | VpnGw2 | Maximal 30 | Maximal 128 | Maximal 500 | 1,25 GBit/s | Unterstützt | Nein | 685 |

| Generation 2 | VpnGw3 | Maximal 30 | Maximal 128 | Maximal 1000 | 2,5 GBit/s | Unterstützt | Nein | 2240 |

| Generation 2 | VpnGw4 | Maximal 100* | Maximal 128 | Maximal 5.000 | 5 GBit/s | Unterstützt | Nein | 5300 |

| Generation 2 | VpnGw5 | Maximal 100* | Maximal 128 | Maximal 10000 | 10 GBit/s | Unterstützt | Nein | 6700 |

| Generation 2 | VpnGw2AZ | Maximal 30 | Maximal 128 | Maximal 500 | 1,25 GBit/s | Unterstützt | Ja | 2.000 |

| Generation 2 | VpnGw3AZ | Maximal 30 | Maximal 128 | Maximal 1000 | 2,5 GBit/s | Unterstützt | Ja | 3300 |

| Generation 2 | VpnGw4AZ | Maximal 100* | Maximal 128 | Maximal 5.000 | 5 GBit/s | Unterstützt | Ja | 4400 |

| Generation 2 | VpnGw5AZ | Maximal 100* | Maximal 128 | Maximal 10000 | 10 GBit/s | Unterstützt | Ja | 9000 |

Hinweis

Die Basic-SKU weist Einschränkungen auf und unterstützt keine IKEv2-, IPv6- oder RADIUS-Authentifizierung. Weitere Informationen finden Sie unter VPN Gateway-Einstellungen.

Welche IKE/IPsec-Richtlinien werden in VPN-Gateways für P2S konfiguriert?

In den Tabellen in diesem Abschnitt werden die Werte für die Standardrichtlinien angezeigt. Sie spiegeln jedoch nicht die verfügbaren unterstützten Werte für benutzerdefinierte Richtlinien wider. Benutzerdefinierte Richtlinien finden Sie unter den akzeptierten Werten, die im PowerShell Cmdlet New-AzVpnClientIpsecParameter aufgeführt sind.

IKEv2

| Verschlüsselung | Integrität | PRF | DH-Gruppe |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Verschlüsselung | Integrität | PFS-Gruppe |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Welche TLS-Richtlinien werden in VPN-Gateways für P2S konfiguriert?

TLS

| Richtlinien |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Nur unterstützt auf TLS1.3 mit OpenVPN

Wie konfiguriere ich eine P2S-Verbindung?

Eine P2S-Konfiguration erfordert einige bestimmte Schritte. Die folgenden Artikel enthalten die Schritte, die Sie durch die allgemeinen P2S-Konfigurationsschritte leiten.

Entfernen der Konfiguration einer P2S-Verbindung

Sie können die Konfiguration einer Verbindung mithilfe von PowerShell oder der CLI entfernen. Beispiele finden Sie in den häufig gestellten Fragen.

Wie funktioniert P2S-Routing?

Weitere Informationen finden Sie in folgenden Artikeln:

Häufig gestellte Fragen

Es gibt mehrere häufig gestellte Fragen (FAQ) für Point-to-Site-Einträge. Weitere Informationen finden Sie in den häufig gestellten Fragen zu VPN-Gateway, wobei sie insbesondere auf die Abschnitte Zertifikatauthentifizierung und RADIUS achten.

Nächste Schritte

- Konfigurieren einer Point-to-Site-Verbindung unter Verwendung der Azure-Zertifikatauthentifizierung

- Konfigurieren einer Point-to-Site-Verbindung – Microsoft Entra ID-Authentifizierung

„OpenVPN“ ist eine Marke von OpenVPN Inc.