Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden Die Methoden zum Erreichen des Australian Cyber Security Center (ACSC) Essential Eight Maturity Model für die mehrstufige Authentifizierung mithilfe des Microsoft Identity Platform beschrieben.

Gründe für die Verfolgung der ACSC Essential Eight Multi-Faktor-Authentifizierungsrichtlinien?

MFA ist eine der effektivsten Kontrollen, die ein organization implementieren kann, um einen Angreifer daran zu hindern, Zugriff auf ein Gerät oder Netzwerk zu erhalten und auf vertrauliche Informationen zuzugreifen. Bei richtiger Implementierung kann MFA es einem Angreifer erschweren, legitime Anmeldeinformationen zu stehlen, um weitere schädliche Aktivitäten in einem Netzwerk durchzuführen. Aufgrund ihrer Wirksamkeit ist MFA eine der wichtigsten Acht aus den Strategien des ACSC zur Entschärfung von Cybersicherheitsvorfällen zur Entschärfung von Cybersicherheitsvorfällen.

Angreifer versuchen häufig, legitime Benutzer- oder Administratoranmeldeinformationen zu stehlen, wenn sie ein Netzwerk kompromittieren. Diese Anmeldeinformationen ermöglichen es ihnen, problemlos in einem Netzwerk zu verbreiten und schädliche Aktivitäten ohne andere Exploits durchzuführen, wodurch die Wahrscheinlichkeit einer Erkennung verringert wird. Angreifer versuchen auch, Anmeldeinformationen für Remotezugriffslösungen zu erhalten, einschließlich virtueller privater Netzwerke (Virtual Private Networks, VPNs), da diese Zugriffe ihre Aktivitäten weiter maskieren und die Wahrscheinlichkeit verringern können, erkannt zu werden.

Wenn MFA ordnungsgemäß implementiert ist, ist es für einen Angreifer schwieriger, einen vollständigen Satz von Anmeldeinformationen zu stehlen. Bei der mehrstufigen Authentifizierung muss der Benutzer nachweisen, dass er physischen Zugriff auf einen zweiten Faktor hat. Etwas, das sie entweder besitzen (physisches Token, Smartcard, Telefon oder Softwarezertifikat) oder sind (biometrische Daten wie Fingerabdruck oder Iris-Scan).

Grundlagen der Authentifizierung

Das ACSC Essential Eight Maturity Model for Multi-Factor Authentication basiert auf der Veröffentlichung des National Institute of Standards and Technology (NIST) 800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management .

In den folgenden Artikeln werden die Konzepte der mehrstufigen Authentifizierung und die Zuordnung der NIST-Authentifikatortypen zu Microsoft Entra Authentifizierungsmethoden erläutert.

- Grundlagen der NIST-Authentifizierung

- NIST-Authentifikatortypen und ausgerichtete Microsoft Entra Authentifizierungsmethoden

Authentifikatortypen

Das ACSC behandelt Authentifikatortypen in den häufig gestellten Fragen zur Implementierung des Essential Eight Maturity Model (FAQ) zur mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA).

- Windows Hello für Unternehmen verwendet Biometrie (etwas, was Benutzer sind) oder eine PIN (etwas, was Benutzer wissen). Zum Entsperren eines Schlüssels oder Zertifikats, das an das Trusted Platform Module eines Geräts gebunden ist (etwas, über das Benutzer verfügen). Weitere Informationen finden Sie unter übersicht über Windows Hello for Business.

Weitere Referenzen zu MFA von ACSC sind die häufig gestellten Fragen zum Grundlegenden Acht-Reifegrad-Modell , die auf Die Veröffentlichung abschnitt 5.1.1 – 5.1.9 in der NIST SP800-63 B Digital Identity Guidelines: Authentication and Lifecycle Management-Veröffentlichung verweisen. Diese Abschnitte enthalten weitere Informationen zu den Authentifikatortypen. Diese Typen können für etwas verwendet werden, das Benutzer wissen, etwas haben und etwas, das Benutzer sind, die mit etwas entsperrt werden können, was Benutzer wissen oder sind. Der ACSC hat weitere Ratschläge zur Implementierung der mehrstufigen Authentifizierung.

Phishing-Widerstand

Alle Microsoft Entra Authentifizierungsmethoden, die die Reifegrade 2 und 3 erfüllen, verwenden kryptografische Authentifikatoren, die die Authentifikatorausgabe an die spezifische Sitzung binden, die authentifiziert wird. Diese Bindung erfolgt mithilfe eines privaten Schlüssels, der vom Antragsteller gesteuert wird, für den der öffentliche Schlüssel dem Prüfer bekannt ist. Dies erfüllt die Anforderungen an die Phishing-Resistenz für die Reifegrade 2 und 3.

Gemäß dem NIST gelten Authentifikatoren, die die manuelle Eingabe einer Authentifikatorausgabe beinhalten, wie z. B. Out-of-Band- und OTP-Authentifikatoren (One-Time Pin) nicht als Identitätswechsel-widerstandsfähig. Der Grund dafür ist, dass der manuelle Eintrag die Authentifikatorausgabe nicht an die spezifische Sitzung bindet, die authentifiziert wird. Bei einem Man-in-the-Middle-Angriff könnte ein Betrüger die OTP-Authentifikatorausgabe an den Verifizierer wiedergeben und erfolgreich authentifizieren.

Das Ergebnis ist, dass jeder Authentifikator, der nicht kryptografisch überprüft, ob der Anmeldeserver der ist, für den er sich ausgibt, phished werden kann.

Zulässige Authentifikatortypen

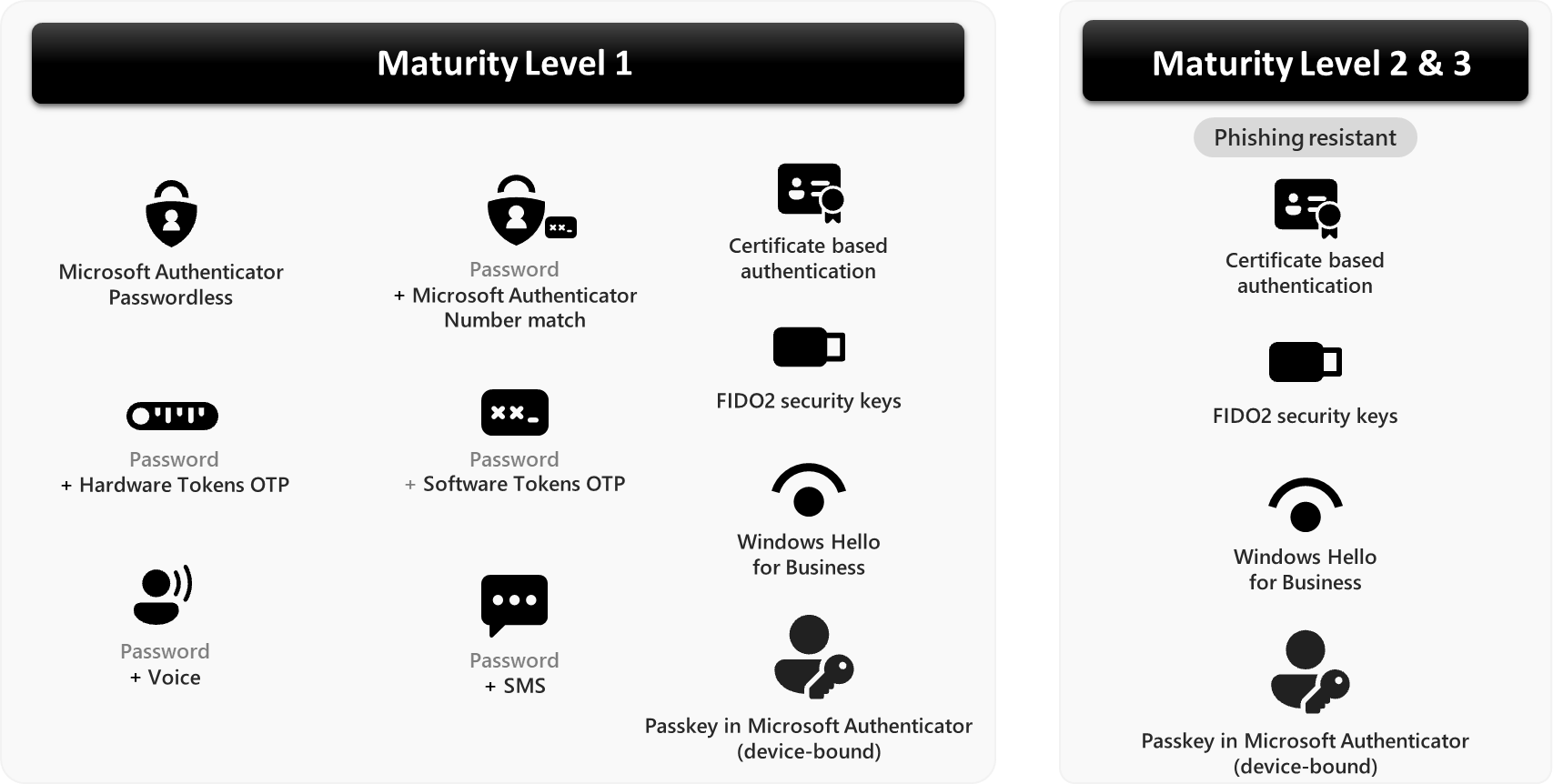

Eine Zusammenfassung der wichtigsten Authentifikatortypen, die auf jeder Reifestufe zulässig sind.

Identitätsüberprüfung

Beim Einrichten von phishingsicheren kennwortlosen Anmeldeinformationen ist die Identitätsüberprüfung von entscheidender Bedeutung, um sicherzustellen, dass Anmeldeinformationen an die richtige Person ausgestellt werden. Ohne ordnungsgemäße Identitätsüberprüfung stehen Organisationen vor erheblichen Herausforderungen bei der Bestätigung der Identität von Remotebenutzern.

Microsoft Entra Verified ID bietet hierfür eine hochversicherte Lösung. Durch die Partnerschaft mit einem Identitätsüberprüfungspartner (IDV) können Organisationen die Identitäten neuer Benutzer mithilfe von von behördenseitig ausgestellten IDs überprüfen. Der IDV gibt dann eine Verified ID aus, die der Benutzer dem organization vorgibt, um eine Vertrauensstellung herzustellen.

Um diesen Prozess zu verbessern, kann die Gesichtsüberprüfung mit Microsoft Entra Verified ID verwendet werden. Dadurch wird eine Gesichtsabgleichsebene hinzugefügt, die sicherstellt, dass der vertrauenswürdige Benutzer die Verified ID in Echtzeit präsentiert, was ein zusätzliches Maß an Sicherheit bietet.