Integration in den Microsoft Data Classification Service

Mit Microsoft Defender for Cloud Apps können Sie den Microsoft Data Classification Service jetzt nativ zum Klassifizieren der Dateien in Ihren Cloud-Apps nutzen. Der Microsoft Data Classification Service bietet vereinheitlichten Informationsschutz in Microsoft 365, Microsoft Information Protection und Microsoft Defender for Cloud Apps. Mit dem Klassifizierungsdienst können Sie Ihre Datenklassifizierungsfortschritte auf die Drittanbieter-Cloud-Apps ausdehnen, die von Microsoft Defender for Cloud Apps geschützt werden, und dabei die Entscheidungen übernehmen, die Sie bereits für eine noch größere Anzahl von Apps getroffen haben.

Hinweis

Dieses Feature ist derzeit in den USA, Europa, Australien, Indien, Kanada, Japan und APAC verfügbar.

Aktivieren der Inhaltsuntersuchung mit dem Data Classification Service

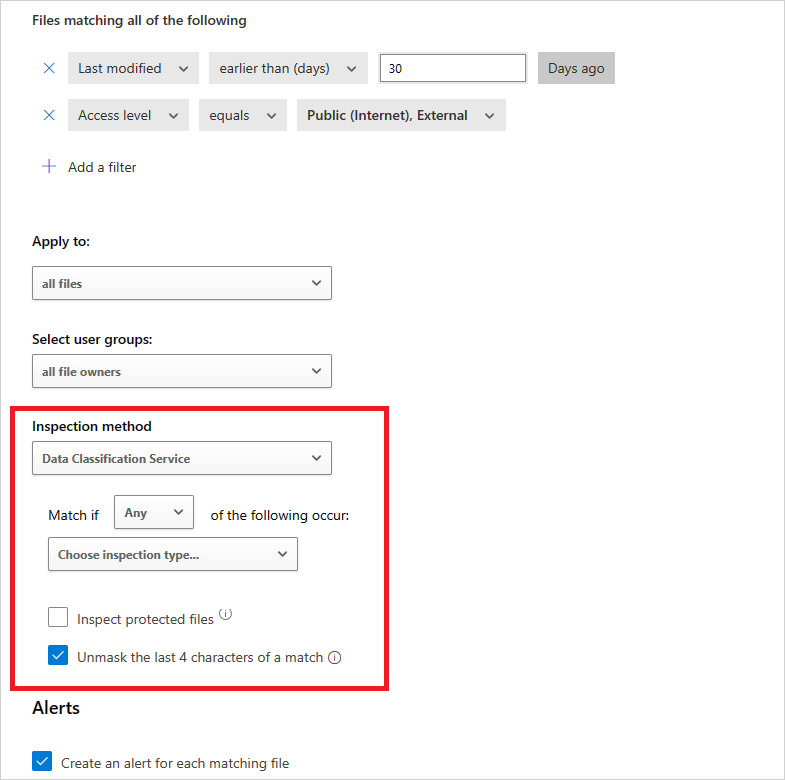

Sie haben die Möglichkeit, die Überprüfungsmethode festzulegen, um den Microsoft Data Classification Service zu verwenden, ohne dass zusätzliche Konfigurationen erforderlich sind. Diese Option ist nützlich, wenn Sie eine Richtlinie zur Verhinderung von Datenverlusten für Ihre Dateien in Microsoft Defender for Cloud Apps erstellen.

Wählen Sie auf der Seite Dateirichtlinie unter Untersuchungsmethode die Option Data Classification Service aus. Sie können die Überprüfungsmethode auch auf der Seite Sitzungsrichtlinie festlegen, wobei Dateidownload steuern (mit Überprüfung) ausgewählt ist.

Legen Sie fest, ob die Richtlinie angewendet werden soll, wenn eine der Kriterien oder alle Kriterien erfüllt ist bzw. sind.

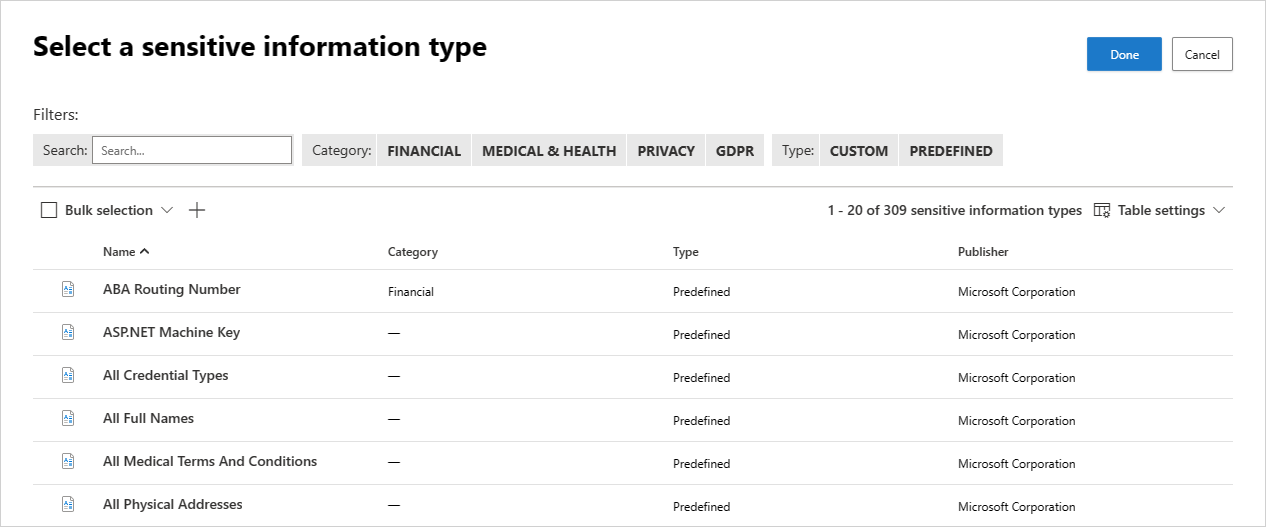

Wählen Sie Ihren Untersuchungstyp durch Auswahl der Typen für vertrauliche Informationen.

Sie können die Standardtypen für vertrauliche Informationen verwenden, um zu definieren, was mit den von Microsoft Defender for Cloud Apps geschützten Dateien passiert. Sie können auch einen beliebigen benutzerdefinierten Typ für vertrauliche Informationen von Microsoft 365 wiederverwenden.

Hinweis

Sie können Ihre Richtlinie so konfigurieren, dass erweiterte Klassifizierungstypen wie Fingerabdrücke, Genauer Datenabgleich und trainierbare Klassifizierer verwendet werden.

Optional können Sie die Maskierung der letzten vier Zeichen einer Übereinstimmung aufheben. Standardmäßig werden Übereinstimmungen maskiert und in ihrem Kontext angezeigt, wobei 40 Zeichen vor und nach der Übereinstimmung angezeigt werden. Wenn Sie dieses Kontrollkästchen aktivieren, wird die Maskierung der letzten vier Zeichen der Übereinstimmung selbst aufgehoben.

Sie können auch Warnungen und Governanceaktionen für die Richtlinie festlegen, um von Dateirichtlinien Gebrauch zu machen. Weitere Informationen finden Sie unter Dateirichtlinien und Governanceaktionen. Darüber hinaus können Sie Aktionen auch in Echtzeit überwachen und steuern, wenn eine Datei mit einem DCS-Typ übereinstimmt, um von Sitzungsrichtlinien Gebrauch zu machen. Weitere Informationen finden Sie unter Sitzungsrichtlinie.

Durch Festlegen dieser Richtlinien können Sie die Vorteile der Microsoft 365-DLP-Funktionen auf alle anderen genehmigten Cloud-Apps erweitern und die darin gespeicherten Daten mit dem gesamten Toolset schützen, das Ihnen von Microsoft Defender for Cloud Apps bereitgestellt wird. Beispielsweise haben Sie die Möglichkeit, Microsoft Information Protection-Klassifizierungsbezeichnungen automatisch anzuwenden und die Freigabe von Berechtigungen zu steuern.

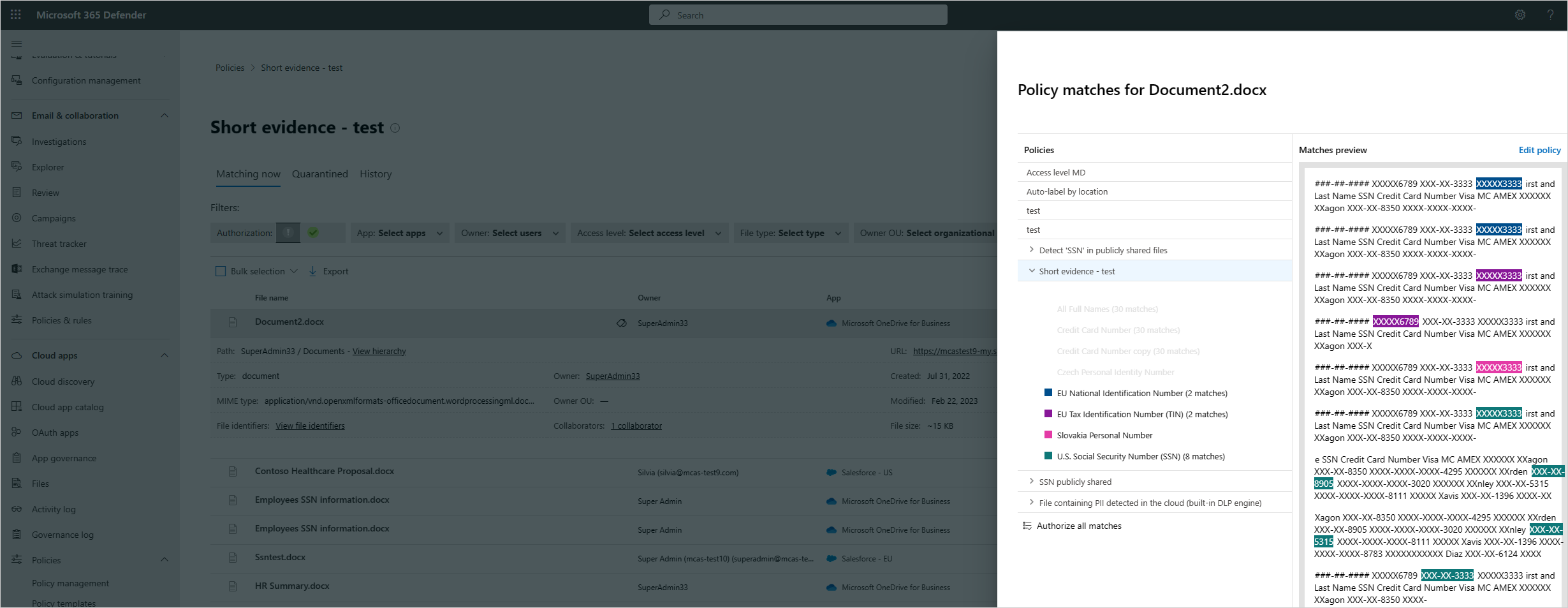

Überprüfen von Nachweisen (Vorschau)

Defender for Cloud Apps bietet bereits die Möglichkeit, übereinstimmende Richtliniendateien zu untersuchen, die vertrauliche Informationstypen (SITs) enthalten. Jetzt können Sie mit Defender for Cloud Apps auch zwischen mehreren SITs in derselben Dateiübereinstimmung unterscheiden. Mit diesem Feature, das auch kurzer Nachweis genannt wird, können Defender for Cloud Apps die vertraulichen Daten Ihrer Organisation besser verwalten und schützen.

Diese kurze Nachweisfunktion ist für Dateirichtlinien relevant, die Inhaltsuntersuchungen mit der DCS-Engine enthalten.

Konfigurieren Sie eine Dateirichtlinie, und wählen Sie die relevanten DCS-Klassifizierer. Wenn Sie bereits eine Dateirichtlinie mit DCS verwenden, funktioniert dieses Feature für alle Dateien des Features.

Geben Sie auf der Seite Richtlinien die entsprechende Dateirichtlinie ein, und wählen Sie die übereinstimmenden Richtlinien.

Anschließend können Sie die verschiedenen SITs mit einem klickbaren, farbkodierten Unterscheidungsmerkmal analysieren.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.