Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit Dateirichtlinien können Sie eine Vielzahl von automatisierten Prozessen mithilfe der APIs des Cloudanbieters erzwingen. Richtlinien können festgelegt werden, um kontinuierliche Konformitätsüberprüfungen, rechtliche eDiscovery-Aufgaben, DLP (Verhinderung von Datenverlust) für vertrauliche Inhalte bereitzustellen, die öffentlich freigegeben werden, und viele weitere Anwendungsfälle. Defender for Cloud Apps können jeden Dateityp basierend auf mehr als 20 Metadatenfiltern überwachen. Beispiel: Zugriffsebene und Dateityp.

Unterstützte Dateitypen

Defender for Cloud Apps Engines führen die Inhaltsüberprüfung durch, indem text aus (100+) gängigen Dateitypen extrahiert wird, darunter Office, Open Office, komprimierte Dateien, verschiedene Rich-Text-Formate, XML, HTML und mehr.

Richtlinien

Die Engine kombiniert drei Aspekte unter jeder Richtlinie:

Scannen von Inhalten auf der Grundlage vordefinierter Vorlagen oder benutzerdefinierter Ausdrücke.

Kontextfilter, einschließlich Benutzerrollen, Dateimetadaten, Freigabeebene, Organisationsgruppenintegration, Zusammenarbeitskontext und zusätzliche anpassbare Attribute.

Automatisierte Aktionen für Governance und Abhilfemaßnahmen.

Hinweis

Nur die Governanceaktion der ersten ausgelösten Richtlinie wird garantiert angewendet. Wenn eine Dateirichtlinie beispielsweise eine Vertraulichkeitsbezeichnung auf eine Datei angewendet hat, kann eine zweite Dateirichtlinie keine andere Vertraulichkeitsbezeichnung darauf anwenden.

Nach der Aktivierung überprüft die Richtlinie kontinuierlich Ihre Cloudumgebung, identifiziert Dateien, die den Inhalts- und Kontextfiltern entsprechen, und wendet die angeforderten automatisierten Aktionen an. Diese Richtlinien erkennen und beheben alle Verstöße für ruhende Informationen oder beim Erstellen neuer Inhalte. Richtlinien können unter Verwendung von Echtzeitwarnungen oder von der Konsole erstellten Berichten überwacht werden.

Im Folgenden finden Sie Beispiele für Dateirichtlinien, die erstellt werden können:

Öffentlich freigegebene Dateien : Erhalten Sie eine Warnung zu allen Dateien in Ihrer Cloud, die öffentlich freigegeben werden, indem Sie alle Dateien auswählen, deren Freigabeebene öffentlich ist.

Öffentlich freigegebener Dateiname enthält den Namen der organization: Erhalten Sie eine Warnung zu jeder Datei, die den Namen Ihrer organization enthält und öffentlich freigegeben ist. Wählen Sie Dateien aus, deren Dateiname den Namen Ihrer Organisation enthält und die öffentlich freigegeben sind.

Freigabe für externe Domänen : Erhalten Sie eine Warnung zu allen Dateien, die für Konten freigegeben sind, die sich im Besitz bestimmter externer Domänen befinden. Zum Beispiel Dateien, die für die Domäne eines Konkurrenten freigegeben sind. Wählen Sie die externe Domäne, für die Sie die Freigabe einschränken möchten.

Quarantäne freigegebener Dateien, die während des letzten Zeitraums nicht geändert wurden : Erhalten Sie eine Benachrichtigung über freigegebene Dateien, die vor kurzem von niemandem geändert wurden, um sie unter Quarantäne zu stellen oder eine automatisierte Aktion zu aktivieren. Schließen Sie alle privaten Dateien aus, die innerhalb eines bestimmten Zeitraums nicht geändert wurden. Bei Google Workspace können Sie auswählen, ob diese Dateien unter Quarantäne gestellt werden sollen, indem Sie das Kontrollkästchen „Quarantäne-Datei“ auf der Seite zur Erstellung der Richtlinie verwenden.

Freigabe für nicht autorisierte Benutzer: Erhalten Sie eine Warnung zu Dateien, die für eine nicht autorisierte Gruppe von Benutzern in Ihrem organization freigegeben wurden. Wählen Sie die Benutzer aus, für die die Freigabe nicht autorisiert ist.

Sensible Dateierweiterung : Erhalten Sie eine Warnung zu Dateien mit bestimmten Erweiterungen, die stark verfügbar gemacht werden. Wählen Sie die spezifische Erweiterung (z.B. crt für Zertifikate) oder den Dateinamen und schließen Sie die Dateien mit privater Freigabe aus.

Erstellen Sie eine neue Richtlinie

Gehen Sie wie folgt vor, um eine neue Dateirichtlinie zu erstellen:

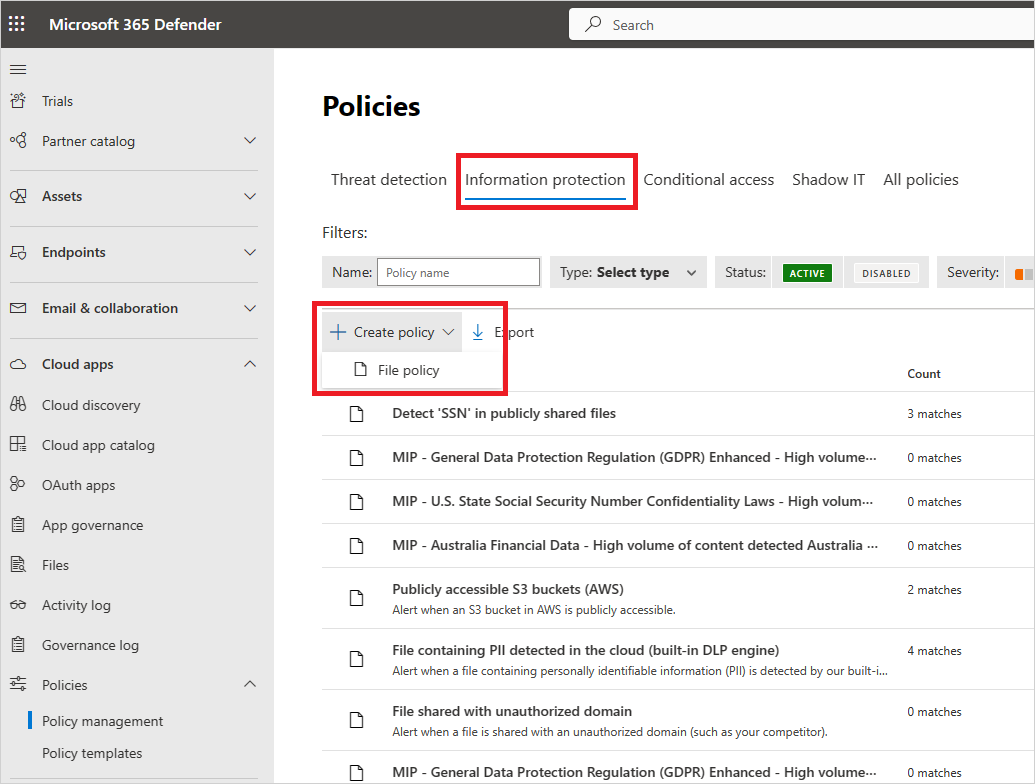

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien ->Richtlinienverwaltung. Wählen Sie die Registerkarte Information Protection aus.

Wählen Sie Richtlinie erstellen und dann Dateirichtlinie aus.

Geben Sie Ihrer Richtlinie einen Namen und eine Beschreibung. Sie können es auch auf einer Vorlage basieren. Weitere Informationen zu Richtlinienvorlagen finden Sie unter Steuern von Cloud-Apps mit Richtlinien.

Weisen Sie Ihrer Richtlinie einen Richtlinienschweregrad zu. Wenn Defender for Cloud Apps so konfiguriert ist, dass Benachrichtigungen basierend auf einem bestimmten Richtlinienschweregrad gesendet werden, bestimmt diese Ebene, ob Übereinstimmungen für die Richtlinie eine Benachrichtigung auslösen.

Wählen Sie eine Kategorie aus, und verknüpfen Sie die Richtlinie mit dem am besten geeigneten Risikotyp. Dieses Feld ist nur informativ und hilft Ihnen, später basierend auf dem Risikotyp nach bestimmten Richtlinien und Warnungen zu suchen. Das Risiko ist möglicherweise bereits gemäß der Kategorie vorab ausgewählt, für die Sie die Richtlinie erstellt haben. Standardmäßig sind Dateirichtlinien auf DLP festgelegt.

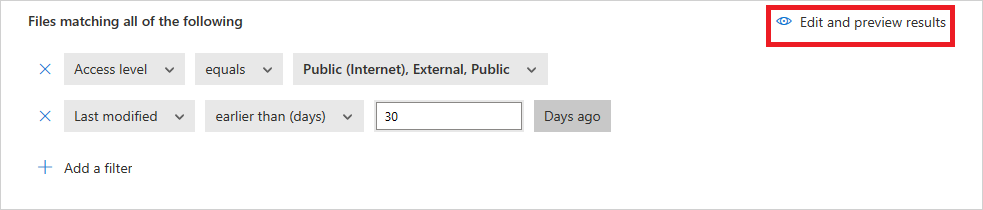

Erstellen Sie einen Filter für die Dateien, auf die diese Richtlinie reagiert , um festzulegen, welche ermittelten Apps diese Richtlinie auslösen. Grenzen Sie die Richtlinienfilter ein, bis Sie eine genaue Anzahl von Dateien festgelegt haben, auf die Sie reagieren möchten. Seien Sie so restriktiv wie möglich, um Fehlalarme zu vermeiden. Wenn Sie beispielsweise öffentliche Berechtigungen entfernen möchten, denken Sie daran, den Filter Öffentlich hinzuzufügen, wenn Sie einen externen Benutzer entfernen möchten, verwenden Sie den Filter "Extern" usw.

Hinweis

Der Filter "Dateirichtlinie"Contains" sucht nur nach vollständigen Wörtern. Diese Wörter müssen durch Satzzeichen wie Kommas, Punkte, Bindestriche oder Leerzeichen getrennt werden.

- Leerzeichen oder Bindestriche zwischen Wörtern funktionieren wie OR. Wenn Sie z. B. nach "Malware-Virus" suchen, werden alle Dateien mit Schadsoftware oder Virus im Namen gefunden, sodass sowohl malware-virus.exe als auch virus.exe gefunden werden.

- Wenn Sie nach einer Zeichenfolge suchen möchten, schließen Sie die Wörter in Anführungszeichen ein. Dies funktioniert wie AND. Wenn Sie beispielsweise nach "Schadsoftware" "Virus" suchen, wird virus-malware-file.exe gefunden, aber es wird nicht malwarevirusfile.exe und malware.exe nicht gefunden. Es sucht jedoch nach der genauen Zeichenfolge. Wenn Sie nach "Malware Virus" suchen, wird "Virus" oder "Virus-Malware" nicht gefunden. \

- Ist gleich sucht nur nach der vollständigen Zeichenkette. Wenn Sie z. B. nach malware.exe wird malware.exe gefunden, aber nicht malware.exe.txt.

Wählen Sie unter dem Filter Übernehmen für entweder alle Dateien, alle Dateien mit Ausnahme ausgewählter Ordner oder ausgewählte Ordner für Box, SharePoint, Dropbox oder OneDrive aus. Mit dieser Einstellung können Sie die Dateirichtlinie für alle Dateien in der App oder in bestimmten Ordnern erzwingen. Anschließend werden Sie aufgefordert, sich bei der Cloud-App anzumelden und die relevanten Ordner hinzuzufügen.

Wählen Sie unter dem Filter Benutzergruppen auswählen entweder alle Dateibesitzer, Dateibesitzer aus ausgewählten Benutzergruppen oder alle Dateibesitzer mit Ausnahme ausgewählter Gruppen aus. Wählen Sie dann die entsprechenden Benutzergruppen aus, um zu bestimmen, welche Benutzer und Gruppen in die Richtlinie aufgenommen werden sollen.

Wählen Sie die Inhaltsuntersuchungsmethode aus. Es wird empfohlen, die Datenklassifizierungsdienste zu verwenden.

Sobald die Inhaltsüberprüfung aktiviert ist, können Sie voreingestellte Ausdrücke verwenden oder nach anderen benutzerdefinierten Ausdrücken suchen.

Darüber hinaus können Sie einen regulären Ausdruck angeben, um eine Datei aus den Ergebnissen auszuschließen. Diese Option ist sehr nützlich, wenn Sie einen inneren Standard für Klassifizierungsschlüsselwörter haben, den Sie von der Richtlinie ausschließen möchten.

Sie können die Mindestanzahl von Inhaltsverstößen festlegen, die Sie abgleichen möchten, bevor die Datei als Verstoß betrachtet wird. Sie können beispielsweise 10 auswählen, wenn Sie bei Dateien mit mindestens 10 Kreditkartennummern im Inhalt benachrichtigt werden möchten.

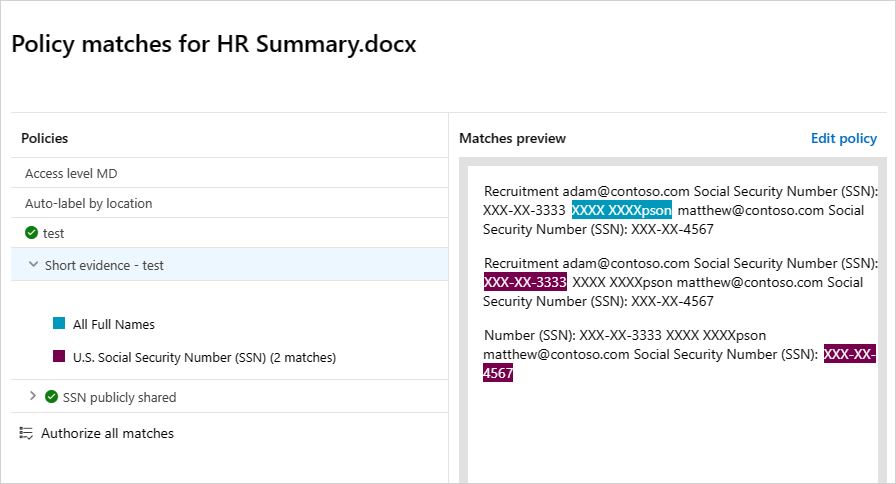

Wenn der Inhalt mit dem ausgewählten Ausdruck abgeglichen wird, wird der verletzte Text durch „X“-Zeichen ersetzt. Standardmäßig werden die Verstöße maskiert und in ihrem Kontext angezeigt, wobei 100 Zeichen vor und nach dem Verstoß angezeigt werden. Zahlen im Kontext des Ausdrucks werden durch „#“-Zeichen ersetzt und nie in Defender for Cloud Apps gespeichert. Sie können die Option zum Aufheben der Maskierung der letzten vier Zeichen eines Verstoßes auswählen, um die Maskierung der letzten vier Zeichen des Verstoßes selbst aufzuheben. Sie müssen festlegen, welche Datentypen der reguläre Ausdruck durchsucht: Inhalt, Metadaten und/oder Dateinamen. Standardmäßig durchsucht es den Inhalt und die Metadaten.

Wählen Sie die Governanceaktionen aus, die Defender for Cloud Apps ausführen möchten, wenn eine Übereinstimmung erkannt wird.

Nachdem Sie Ihre Richtlinie erstellt haben, können Sie sie anzeigen, indem Sie nach dem Richtlinientyp Datei filtern. Sie können eine Richtlinie jederzeit bearbeiten, ihre Filter kalibrieren oder die automatisierten Aktionen ändern. Die Richtlinie wird bei der Erstellung automatisch aktiviert und beginnt sofort mit der Überprüfung Ihrer Clouddateien. Achten Sie beim Festlegen von Governanceaktionen besonders darauf, dass diese zu einem irreversiblen Verlust von Zugriffsberechtigungen für Ihre Dateien führen können. Es wird empfohlen, die Filter einzugrenzen, um die Dateien genau darzustellen, auf die Sie reagieren möchten, indem Sie mehrere Suchfelder verwenden. Je detaillierter die Filter sind, desto besser. Als Anleitung können Sie die Schaltfläche Ergebnisse bearbeiten und anzeigen neben den Filtern verwenden.

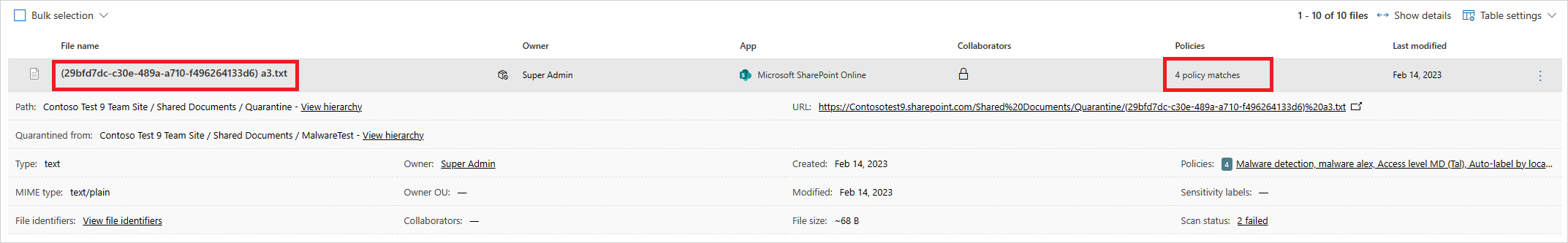

Zum Anzeigen von Dateirichtlinien-Übereinstimmungen, Dateien, bei denen der Verdacht besteht, dass sie gegen die Richtlinie verstoßen, wechseln Sie zu Richtlinien ->Richtlinienverwaltung. Filtern Sie die Ergebnisse, um nur die Dateirichtlinien anzuzeigen, indem Sie oben den Filter Typ verwenden. Um weitere Informationen zu den Übereinstimmungen für jede Richtlinie zu erfahren, wählen Sie in der Spalte Anzahl die Anzahl der Übereinstimmungen für eine Richtlinie aus. Wählen Sie alternativ die drei Punkte am Ende der Zeile für eine Richtlinie aus, und wählen Sie Alle Übereinstimmungen anzeigen aus. Dadurch wird der Dateirichtlinienbericht geöffnet. Wählen Sie die Registerkarte Jetzt abgleichen aus, um Dateien anzuzeigen, die derzeit mit der Richtlinie übereinstimmen. Wählen Sie die Registerkarte Verlauf aus, um einen Verlauf für bis zu sechs Monate von Dateien anzuzeigen, die der Richtlinie entsprechen.

Begrenzungen

Sie sind auf 50 Dateirichtlinien in Defender for Cloud Apps beschränkt.

Wenn Sie eine Dateirichtlinie erstellen oder bearbeiten oder die Option "Ergebnisse bearbeiten und anzeigen" verwenden, gibt es eine Einschränkung der Abfragegröße, um die Leistung aufrechtzuerhalten und eine Systemüberlastung zu verhindern. Wenn ein Fehler bei der Abfragegröße auftritt, versuchen Sie, jeweils einen Filter zu entfernen, um das Problem zu isolieren. Beginnen Sie mit dem Filter "Mitarbeiter", insbesondere wenn er breite Gruppen wie "jeder" oder "Jeder außer externen Benutzern" enthält, die den Abfragegrenzwert mit höherer Wahrscheinlichkeit überschreiten.

Bewährte Methoden für Dateirichtlinien

Vermeiden Sie das Zurücksetzen der Dateirichtlinie mithilfe des Kontrollkästchens Ergebnisse zurücksetzen und Aktionen erneut anwenden in Produktionsumgebungen, es sei denn, dies ist erforderlich. Dadurch wird eine vollständige Überprüfung aller Dateien initiiert, die von der Richtlinie abgedeckt werden, was sich negativ auf die Leistung auswirken kann.

Wenn Sie Bezeichnungen auf Dateien in einem bestimmten übergeordneten Ordner und seinen Unterordnern anwenden, verwenden Sie die Option Auf ausgewählte>Ordner anwenden. Fügen Sie dann jeden der übergeordneten Ordner hinzu.

Wenn Sie Bezeichnungen nur auf Dateien in einem bestimmten Ordner (mit Ausnahme aller Unterordner) anwenden, verwenden Sie den Dateirichtlinienfilter Übergeordneter Ordner mit dem Operator Equals .

Dateirichtlinien sind schneller, wenn schmale Filterkriterien verwendet werden (im Vergleich zu breiten Kriterien).

Konsolidieren Sie mehrere Dateirichtlinien für denselben Dienst (z. B. SharePoint, OneDrive, Box usw.) in einer einzigen Richtlinie.

Erstellen Sie beim Aktivieren der Dateiüberwachung (auf der Seite Einstellungen ) mindestens eine Dateirichtlinie. Wenn keine Dateirichtlinie vorhanden ist oder sieben aufeinanderfolgende Tage lang deaktiviert ist, wird die Dateiüberwachung automatisch deaktiviert.

Dateirichtlinienreferenz

Dieser Abschnitt enthält Referenzdetails zu Richtlinien und enthält Erläuterungen für jeden Richtlinientyp und die Felder, die für jede Richtlinie konfiguriert werden können.

Eine Dateirichtlinie ist eine API-basierte Richtlinie, mit der Sie den Inhalt Ihrer organization in der Cloud unter Berücksichtigung von mehr als 20 Dateimetadatenfiltern (einschließlich Besitzer- und Freigabeebene) und Inhaltsuntersuchungsergebnissen steuern können. Basierend auf den Richtlinienergebnissen können Governanceaktionen angewendet werden. Die Inhaltsuntersuchungs-Engine kann über DLP-Engines von Drittanbietern und Anti-Malware-Lösungen erweitert werden.

Jede Richtlinie besteht aus den folgenden Teilen:

Dateifilter : Ermöglichen Es Ihnen, präzise Bedingungen basierend auf Metadaten zu erstellen.

Inhaltsuntersuchung : Ermöglicht Ihnen, die Richtlinie basierend auf den Ergebnissen der DLP-Engine einzugrenzen. Sie können einen benutzerdefinierten Ausdruck oder einen vordefinierten Ausdruck einschließen. Ausschlüsse können festgelegt werden, und Sie können die Anzahl der Übereinstimmungen auswählen. Sie können auch die Anonymisierung verwenden, um den Benutzernamen zu maskieren.

Aktionen : Die Richtlinie bietet eine Reihe von Governanceaktionen, die automatisch angewendet werden können, wenn Verstöße gefunden werden. Diese Aktionen sind in Zusammenarbeitsaktionen, Sicherheitsaktionen und Untersuchungsaktionen unterteilt.

Erweiterungen : Die Inhaltsüberprüfung kann über Drittanbieter-Engines durchgeführt werden, um verbesserte DLP- oder Anti-Malware-Funktionen zu erhalten.

Anzeigen der Ergebnisse von Dateirichtlinien

Sie können zum Richtliniencenter wechseln, um Dateirichtlinienverstöße zu überprüfen.

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien ->Richtlinienverwaltung, und wählen Sie dann die Registerkarte Informationsschutz aus.

Für jede Dateirichtlinie können Sie die Dateirichtlinienverstöße anzeigen, indem Sie die Übereinstimmungen auswählen.

Sie können die Datei selbst auswählen, um Informationen zu den Dateien zu erhalten.

Sie können z. B . Mitarbeiter auswählen, um zu sehen, wer Zugriff auf diese Datei hat, und Sie können Übereinstimmungen auswählen, um die Sozialversicherungsnummern anzuzeigen.

Dateifilter

Mit Dateifiltern können Sie bestimmte Kriterien auf Ihre Dateirichtlinien anwenden und sich auf Dateien konzentrieren, die Bedingungen wie Dateityp, Zugriffsebene und Freigabe status erfüllen. Dies schließt Dateitypen wie PDF-, Office-, RTF-, HTML- und Codedateien ein.

Im Folgenden finden Sie eine Liste der Dateifilter, die angewendet werden können:

Zugriffsebene – Zugriffsebene für gemeinsame Nutzung; öffentlich, extern, intern oder privat.

- Intern: Alle Dateien innerhalb der internen Domänen, die Sie im Allgemeinen Setup festgelegt haben.

- Extern : Alle Dateien, die an Speicherorten gespeichert werden, die sich nicht innerhalb der von Ihnen festgelegten internen Domänen befinden.

-

Freigegeben : Dateien, deren Freigabeebene über "privat" liegt. Freigegeben umfasst:

- Interne Freigabe: Dateien, die in Ihren internen Domänen freigegeben werden.

- Externe Freigabe: Dateien, die in Domänen freigegeben werden, die nicht in Ihren internen Domänen aufgeführt sind.

- Öffentlich mit einem Link: Dateien, die über einen Link für jeden freigegeben werden können.

- Öffentlich: Dateien, die durch Durchsuchen des Internets gefunden werden können.

Hinweis

Dateien, die von externen Benutzern in Ihren verbundenen Speicher-Apps freigegeben werden, werden von Defender for Cloud Apps wie folgt behandelt:

- OneDrive: OneDrive weist einen internen Benutzer als Besitzer jeder Datei zu, die von einem externen Benutzer auf Ihrem OneDrive abgelegt wurde. Da diese Dateien dann als im Besitz Ihres organization betrachtet werden, überprüft Defender for Cloud Apps diese Dateien und wendet Richtlinien wie auf jede andere Datei auf Ihrem OneDrive an.

- Google Drive: Google Drive betrachtet diese Dateien im Besitz des externen Benutzers. Aufgrund gesetzlicher Einschränkungen für Dateien und Daten, die Ihr organization nicht besitzt, hat Defender for Cloud Apps keinen Zugriff auf diese Dateien.

- Schachtel: Da Box Dateien im externen Besitz als private Informationen betrachtet, können globale Box-Administratoren den Inhalt der Dateien nicht sehen. Aus diesem Grund hat Defender for Cloud Apps keinen Zugriff auf diese Dateien.

- Dropbox: Da Dropbox Dateien im externen Besitz als private Informationen betrachtet, können globale Dropbox-Administratoren den Inhalt der Dateien nicht sehen. Aus diesem Grund hat Defender for Cloud Apps keinen Zugriff auf diese Dateien.

App : Suchen Sie nur nach Dateien in diesen Apps.

Projektmitarbeiter: Schließen Sie bestimmte Projektmitarbeiter oder Gruppen ein/aus.

Beliebige aus Domäne : Wenn ein Benutzer aus dieser Domäne direkten Zugriff auf die Datei hat.

Hinweis

- Dieser Filter unterstützt keine Dateien, die für eine Gruppe freigegeben wurden, nur für bestimmte Benutzer.

- Dieser Filter unterstützt keine Dateien, die für einen bestimmten Benutzer über einen freigegebenen Link für SharePoint und OneDrive freigegeben wurden.

Gesamte organization – Wenn die gesamte organization Zugriff auf die Datei hat.

Gruppen : Wenn eine bestimmte Gruppe Zugriff auf die Datei hat. Gruppen können aus Active Directory oder Cloud-Apps importiert oder manuell im Dienst erstellt werden.

Hinweis

- Dieser Filter wird verwendet, um nach einer Mitarbeitergruppe als Ganzes zu suchen. Es stimmt nicht für einzelne Gruppenmitglieder überein.

Benutzer : Bestimmte Benutzer, die möglicherweise Zugriff auf die Datei haben.

Erstellt : Erstellungszeit der Datei. Der Filter unterstützt Vorher-/Nachher-Datumsangaben und einen Datumsbereich.

Erweiterung : Konzentrieren Sie sich auf bestimmte Dateierweiterungen. Beispielsweise alle Dateien, bei denen es sich um ausführbare Dateien (*.exe) handelt. Bei diesem Filter wird die Groß-/Kleinschreibung beachtet. Verwenden Sie die OR-Klausel, um den Filter auf mehr als eine einzelne Großschreibungsvariation anzuwenden.

Datei-ID : Suchen Sie nach bestimmten Datei-IDs. Die Datei-ID ist ein erweitertes Feature, mit dem Sie bestimmte hochwertige Dateien ohne Abhängigkeit von Besitzer, Speicherort oder Name nachverfolgen können.

Dateiname : Dateiname oder Unterzeichenfolge des Namens, wie in der Cloud-App definiert. Beispielsweise alle Dateien mit einem Kennwort im Namen.

Vertraulichkeitsbezeichnung : Suchen Sie nach Dateien mit bestimmten Bezeichnungen. Wenn dieser Filter in einer Dateirichtlinie verwendet wird, gilt die Richtlinie nur für Microsoft Office-Dateien und ignoriert andere Dateitypen. Zu den Bezeichnungen gehören:

- Microsoft Purview Information Protection: Erfordert die Integration in Microsoft Purview Information Protection.

-

Defender for Cloud Apps: Bietet mehr Einblick in die Dateien, die überprüft werden. Für jede Datei, die von Defender for Cloud Apps DLP gescannt wurde, können Sie wissen, ob die Überprüfung blockiert wurde, da die Datei verschlüsselt oder beschädigt ist. Sie können z. B. Richtlinien einrichten, um kennwortgeschützte Dateien, die extern freigegeben werden, zu warnen und unter Quarantäne zu stellen.

- Azure RMS encrypted : Dateien, deren Inhalt nicht überprüft wurde, weil sie über einen Azure RMS-Verschlüsselungssatz verfügen.

- Kennwortverschlüsselt : Dateien, deren Inhalt nicht überprüft wurde, weil sie vom Benutzer kennwortgeschützt sind.

- Beschädigte Datei : Dateien, deren Inhalt nicht überprüft wurde, weil ihr Inhalt nicht gelesen werden konnte.

Dateityp: Defender for Cloud Apps überprüft die Datei, um zu ermitteln, ob der richtige Dateityp mit dem vom Dienst empfangenen MIME-Typ (siehe Tabelle) übereinstimmt. Diese Überprüfung gilt für Dateien, die für die Datenüberprüfung relevant sind (Dokumente, Bilder, Präsentationen, Tabellen, Text und ZIP-/Archivdateien). Der Filter funktioniert pro Datei/Ordnertyp. Beispiel: Alle Ordner, die ... sind , oder Alle Tabellenkalkulationsdateien, die...

| MIME-Typ | Dateityp |

|---|---|

| - application/vnd.openxmlformats-officedocument.wordprocessingml.document – application/vnd.ms-word.document.macroEnabled.12 - application/msword - application/vnd.oasis.opendocument.text - application/vnd.stardivision.writer - application/vnd.stardivision.writer-global – application/vnd.sun.xml.writer - application/vnd.stardivision.math - application/vnd.stardivision.chart - application/x-starwriter - application/x-stardraw - application/x-starmath - application/x-starchart - application/vnd.google-apps.document - application/vnd.google-apps.kix - application/pdf - application/x-pdf - application/vnd.box.webdoc - application/vnd.box.boxnote - application/vnd.jive.document - text/rtf - application/rtf |

Dokument |

| - application/vnd.oasis.opendocument.image - application/vnd.google-apps.photo - beginnt mit: image/ |

Bild |

| - application/vnd.openxmlformats-officedocument.presentationml.presentation - application/vnd.ms-powerpoint.template.macroEnabled.12 - application/mspowerpoint - application/powerpoint - application/vnd.ms-powerpoint - application/x-mspowerpoint - application/mspowerpoint - application/vnd.ms-powerpoint - application/vnd.oasis.opendocument.presentation - application/vnd.sun.xml.impress - application/vnd.stardivision.impress - application/x-starimpress - application/vnd.google-apps.presentation |

Presentation |

| - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet – application/vnd.ms-excel.sheet.macroEnabled.12 - application/excel - application/vnd.ms-excel - application/x-excel - application/x-msexcel - application/vnd.oasis.opendocument.spreadsheet - application/vnd.sun.xml.calc - application/vnd.stardivision.calc - application/x-starcalc - application/vnd.google-apps.spreadsheet |

Kalkulationstabelle |

| - beginnt mit: text/ | Text |

| Alle anderen Datei-MIME-Typen | Andere |

- Im Papierkorb : Schließen Sie Dateien im Papierkorbordner aus/ein. Diese Dateien werden möglicherweise weiterhin freigegeben und stellen ein Risiko dar. Dieser Filter gilt nicht für Dateien in SharePoint und OneDrive.

Letzte Änderung : Zeitpunkt der Dateiänderung. Der Filter unterstützt Ausdrücke vor und nach Datumsangaben, Datumsbereich und relativer Zeit. Beispielsweise alle Dateien, die in den letzten sechs Monaten nicht geändert wurden.

Übereinstimmende Richtlinie: Dateien, die von einer aktiven Defender for Cloud Apps-Richtlinie abgeglichen werden.

MIME-Typ : Überprüfung des Mime-Typs (File Multipurpose Internet Mail Extensions). Sie akzeptiert Freitext.

Besitzer : Bestimmte Dateibesitzer einschließen/ausschließen. Verfolgen Sie beispielsweise alle Dateien nach, die von rogue_employee_#100 freigegeben wurden.

Besitzer-ORGANISATIONSeinheit : Schließen Sie Dateibesitzer ein, die zu bestimmten Organisationseinheiten gehören, oder schließen Sie sie aus. Beispielsweise alle öffentlichen Dateien mit Ausnahme von Dateien, die von EMEA_marketing freigegeben werden. Gilt nur für Dateien, die in Google Drive gespeichert sind.

Übergeordneter Ordner : Schließt einen bestimmten Ordner ein oder aus (gilt nicht für Unterordner). Beispielsweise alle öffentlich freigegebenen Dateien mit Ausnahme von Dateien in diesem Ordner.

Hinweis

Defender for Cloud Apps erkennt neue SharePoint- und OneDrive-Ordner erst, nachdem darin Dateiaktivitäten aufgetreten sind.

Unter Quarantäne: Wenn die Datei vom Dienst unter Quarantäne gesetzt wurde. Zeigen Sie mir beispielsweise alle Dateien an, die unter Quarantäne stehen.

Autorisieren von Dateien

Nachdem Defender for Cloud Apps Dateien als schadsoftware- oder DLP-Risiko identifiziert hat, empfehlen wir Ihnen, die Dateien zu untersuchen. Wenn Sie feststellen, dass die Dateien sicher sind, können Sie sie autorisieren. Durch das Autorisieren einer Datei wird sie aus dem Schadsoftwareerkennungsbericht entfernt und zukünftige Übereinstimmungen mit dieser Datei unterdrückt.

So autorisieren Sie Dateien

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Richtlinien ->Richtlinienverwaltung aus. Wählen Sie die Registerkarte Informationsschutz aus.

Wählen Sie in der Liste der Richtlinien in der Zeile, in der die Richtlinie angezeigt wird, die die Untersuchung ausgelöst hat, in der Spalte Anzahl den Link Übereinstimmungen aus.

Tipp

Sie können die Liste der Richtlinien nach Typ filtern. In der folgenden Tabelle sind die zu verwendenden Filtertypen pro Risikotyp aufgeführt:

Risikotyp Filtertyp DLP Dateirichtlinie Schadsoftware Schadsoftwareerkennungsrichtlinie Wählen Sie in der Liste der übereinstimmenden Dateien in der Zeile, in der die untersuchte Datei angezeigt wird, die Option ✓ aus, um zu autorisieren.

Arbeiten mit dem Dateischubladen

Sie können weitere Informationen zu jeder Datei anzeigen, indem Sie die Datei selbst im Dateiprotokoll auswählen. Wenn Sie eine Datei auswählen, wird der Datei-Drawer geöffnet, der die folgenden Aktionen bereitstellt, die Sie für die Datei ausführen können:

- URL : Führt Sie zum Dateispeicherort.

- Dateibezeichner : Öffnet ein Popupfenster mit Rohdatendetails zur Datei, einschließlich Datei-ID und Verschlüsselungsschlüsseln, wenn diese verfügbar sind.

- Besitzer : Zeigen Sie die Benutzerseite für den Besitzer dieser Datei an.

- Übereinstimmende Richtlinien : Hier finden Sie eine Liste der Richtlinien, mit der die Datei übereinstimmt.

- Vertraulichkeitsbezeichnungen: Zeigen Sie die Liste der Vertraulichkeitsbezeichnungen aus Microsoft Purview Information Protection in dieser Datei an. Anschließend können Sie nach allen Dateien filtern, die dieser Bezeichnung entsprechen.

Die Felder im Dateischubladen bieten kontextbezogene Links zu Dateien und Drilldowns, die Sie möglicherweise direkt aus der Schublade ausführen möchten. Wenn Sie z. B. den Cursor neben das Feld Besitzer bewegen, können Sie das Symbol "Zum Filter hinzufügen" verwenden ![]() den Besitzer sofort dem Filter der aktuellen Seite hinzuzufügen. Sie können auch das Symbol einstellungen zahnradsymbol

den Besitzer sofort dem Filter der aktuellen Seite hinzuzufügen. Sie können auch das Symbol einstellungen zahnradsymbol ![]() das angezeigt wird, um direkt auf die Einstellungsseite zu gelangen, die erforderlich ist, um die Konfiguration eines der Felder zu ändern, z. B. Vertraulichkeitsbezeichnungen.

das angezeigt wird, um direkt auf die Einstellungsseite zu gelangen, die erforderlich ist, um die Konfiguration eines der Felder zu ändern, z. B. Vertraulichkeitsbezeichnungen.

Eine Liste der verfügbaren Governanceaktionen finden Sie unter Dateigovernanceaktionen.

Verwandte Videos

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.