Untersuchen von Dateien mit Microsoft Defender for Cloud Apps

Um den Datenschutz zu gewährleisten, bietet Ihnen Microsoft Defender for Cloud Apps Einblicke in alle Dateien aus Ihren verbundenen Apps. Nachdem Sie mithilfe des App-Connectors eine Verbindung zwischen Microsoft Defender for Cloud App und einer App hergestellt haben, überprüft Microsoft Defender for Cloud App alle Dateien, z. B. alle in OneDrive und Salesforce gespeicherten Dateien. Anschließend überprüft Defender for Cloud Apps jede Datei jedes Mal, wenn sie bearbeitet wird, erneut. Die Bearbeitung kann sich auf den Inhalt, die Metadaten oder die Freigabeberechtigungen beziehen. Die Scanzeiten hängen von der Anzahl der in Ihrer App gespeicherten Dateien ab. Sie können die Seite Dateien auch dazu verwenden, Dateien zu filtern, um herauszufinden, welche Art von Dateien in Ihren Cloud-Apps gespeichert sind.

Wichtig

Ab 1. September 2024 wird die Seite Dateien von Microsoft Defender for Cloud Apps eingestellt. Um Information Protection-Richtlinien zu erstellen und zu ändern und Malware-Dateien zu suchen, gehen Sie zur Seite Cloud-Apps > Richtlinien > Richtlinienverwaltung. Weitere Informationen finden Sie unter Dateirichtlinien in Microsoft Defender for Cloud Apps.

Dateiüberwachung aktivieren

Um die Dateiüberwachung für Defender for Cloud Apps zu aktivieren, aktivieren Sie zunächst den Bereich Einstellungen. Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Informationsschutz>Dateien>Dateiüberwachung aktivieren>Speichern aus.

- Wenn keine aktiven Dateirichtlinien vorhanden sind, wird sieben Tage nach dem letzten Zugriff auf die Dateiseite die Dateiüberwachung automatisch deaktiviert.

- Wenn keine aktiven Dateirichtlinien vorhanden sind, beginnt Defender for Cloud Apps 35 Tage nach dem letzten Zugriff auf die Dateiseite mit dem Löschen der Daten, die von Defender for Cloud Apps über diese gespeicherten Dateien verwaltet werden.

Beispiele für Dateifilter

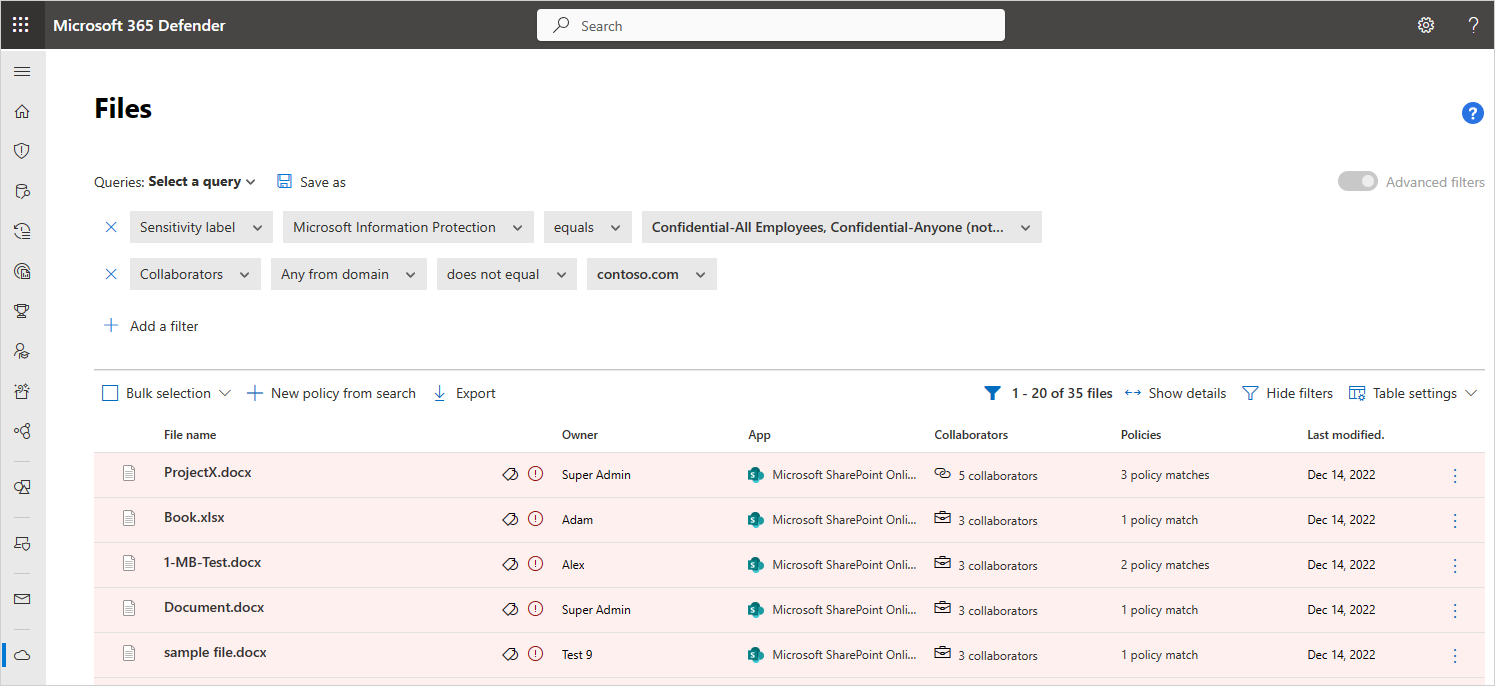

Verwenden Sie beispielsweise die Seite Dateien, um extern freigegebene Dateien, die als vertraulich gekennzeichnet sind, wie folgt zu sichern:

Nachdem Sie eine App mit Defender for Cloud Apps verbunden haben, integrieren Sie sie in Microsoft Purview Information Protection. Klicken Sie auf die Seite Dateien, filtern Sie nach Dateien mit der Bezeichnung Vertraulich, und schließen Sie Ihre Domäne im Filter Projektmitarbeiter aus. Wenn Sie feststellen, dass vertrauliche Dateien außerhalb Ihrer Organisation freigegeben werden, können Sie eine Dateirichtlinie erstellen, um diese zu ermitteln. Sie können für diese Dateien automatische Governanceaktionen anwenden, wie z. B. Externe Projektmitarbeiter entfernen und Übersicht der Richtlinienübereinstimmungen an Dateibesitzer senden, um Datenverlust in Ihrer Organisation zu verhindern.

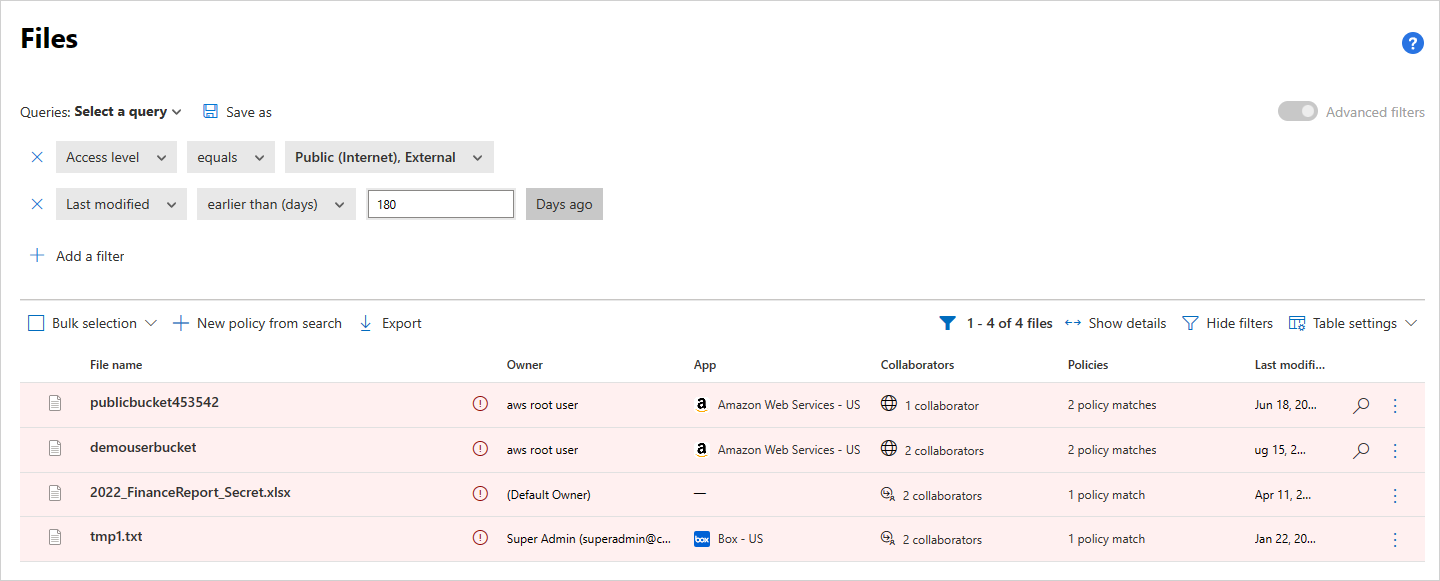

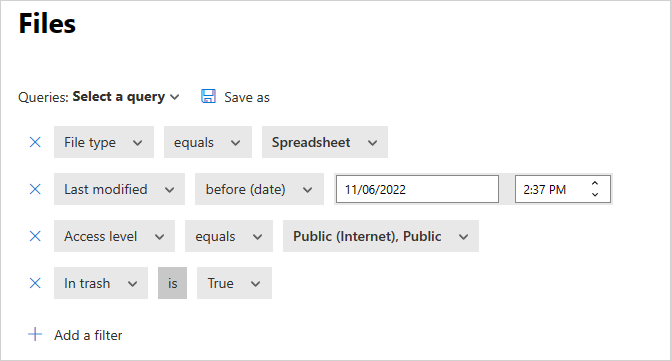

Das folgende Beispiel veranschaulicht eine weitere Verwendungsmöglichkeit für die Seite Dateien. Stellen Sie sicher, dass niemand in Ihrer Organisation öffentlich oder extern Dateien freigibt, die in den letzten sechs Monaten nicht geändert wurden:

Verbinden Sie eine App mit Defender for Cloud Apps, und rufen Sie die Seite Dateien auf. Filtern Sie nach Dateien, deren Zugriffsebene Extern oder Öffentlich ist, und legen Sie das Zuletzt geändert-Datum auf sechs Monate fest. Erstellen Sie eine Dateirichtlinie, die diese veralteten öffentlichen Dateien erkennt, indem Sie Neue Richtlinie aus Suche auswählen. Wenden Sie auf die veralteten Dateien automatische Governanceaktionen an, z. B. Externe Benutzer entfernen, um einen Datenverlust in Ihrer Organisation zu verhindern.

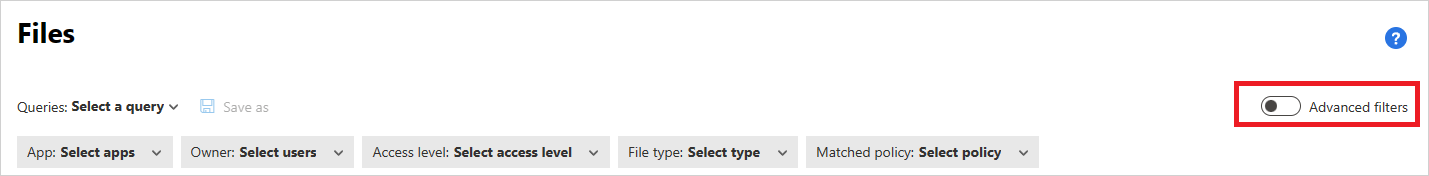

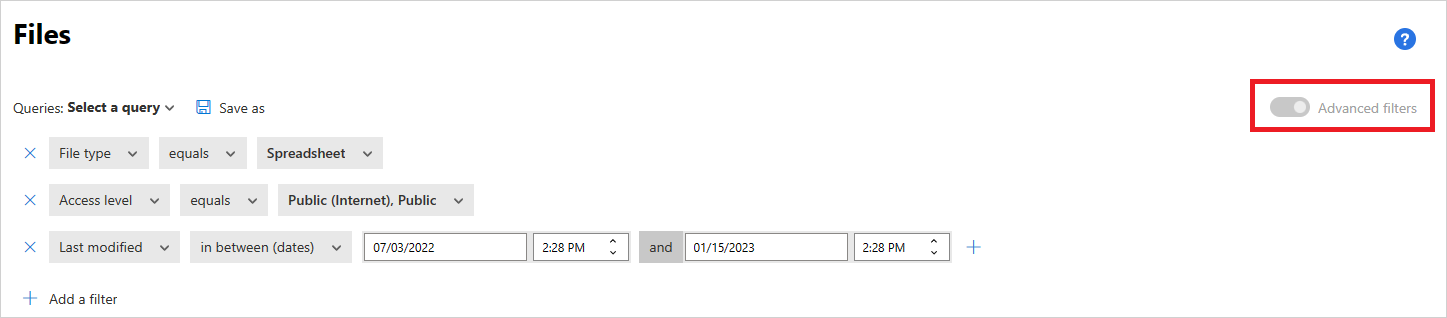

Über den Standardfilter stehen Ihnen hervorragende Tools für den Einstieg in das Filtern von Dateien zur Verfügung.

Um den Standardfilter zu verfeinern und spezifischere Dateien anzuzeigen, wählen Sie Erweiterte Filter.

Dateifilter

Defender for Cloud Apps kann jeden Dateityp auf der Grundlage von mehr als 20 Metadatenfiltern (z. B. Zugriffsebene, Dateityp) überwachen.

Die integrierten DLP-Engines von Defender for Cloud Apps führen Inhaltsuntersuchungen durch das Extrahieren von Text aus gängigen Dateitypen durch. Einige der enthaltenen Dateitypen sind PDF, Office-Dateien, RTF, HTML und Codedateien.

Es folgt eine Liste der Dateifilter, die angewendet werden können. Die meisten Filter unterstützen mehrere Werte sowie die Klasse NOT, sodass Ihnen ein äußerst leistungsstarkes Tool für das Erstellen von Richtlinien zur Verfügung steht.

Hinweis

Bei Verwendung der Dateirichtlinienfilter sucht Enthält nur nach vollständigen Wörtern zum Durchsuchen – getrennt durch Kommas, Punkte, Bindestriche oder Leerzeichen.

- Leerzeichen oder Bindestriche zwischen Wörtern funktionieren wie OR. Wenn Sie beispielsweise nach malware virus suchen, wird Ihnen alles angezeigt, was die Begriffe „malware“ und/oder „virus“ enthält, Sie finden also jeweils malware-virus.exe und virus.exe.

- Wenn Sie nach einer Zeichenfolge suchen möchten, müssen Sie die Wörter in Anführungszeichen einschließen. Dies funktioniert wie AND. Wenn Sie beispielsweise nach „malware“ „virus“ suchen, wird Ihnen virus-malware-file.exe angezeigt, jedoch werden malwarevirusfile.exe und malware.exe nicht gefunden. Es wird jedoch nach der exakten Zeichenfolge gesucht. Wenn Sie nach „malware virus“ suchen, werden „virus“ oder „virus-malware“ nicht gefunden.

Ist gleich sucht nur nach der vollständigen Zeichenkette. Wenn Sie zum Beispiel nach malware.exe suchen, wird malware.exe gefunden, aber nicht malware.exe.txt.

Zugriffsebene: Zugriffsfreigabeebene; öffentlich, extern, intern oder privat.

- Intern: Alle Dateien innerhalb der internen Domänen, die im Allgemeinen Setup festgelegt sind.

- Extern: Alle Dateien, die an Speicherorten gespeichert werden, die sich nicht in den festgelegten internen Domänen befinden.

- Freigegeben: Dateien mit einer Freigabeebene, die höher als privat ist. Freigegeben enthält:

Interne Freigabe: Dateien, die in Ihren internen Domänen freigegeben wurden.

Externe Freigabe: Dateien, die in Domänen freigegeben wurden, die nicht in Ihren internen Domänen aufgelistet sind.

Öffentlich mit einem Link: Dateien, die für alle Benutzer über einen Link freigegeben werden können.

Öffentlich: Dateien, die durch Suchen im Internet gefunden werden können.

Hinweis

Dateien, die in Ihren verbundenen Speicherapps durch externe Benutzer*innen freigegeben werden, werden von Defender for Cloud Apps wie folgt verarbeitet:

- OneDrive: OneDrive weist eine*n interne*n Benutzer*in als den Besitzer aller Dateien zu, die durch eine*n externe*n Benutzer*in in Ihrem OneDrive platziert werden. Da diese Dateien dann als im Besitz Ihrer Organisation gelten, überprüft Defender for Cloud Apps diese Dateien und wendet auf sie in derselben Art und Weise Richtlinien an, wie auf Dateien in Ihrem OneDrive-Konto

- Google Drive: Google Drive behandelt diese Dateien so, als befänden sie sich im Besitz des/der externen Benutzer*in, und aufgrund der rechtlichen Einschränkungen bezüglich Dateien und Daten, die nicht im Besitz Ihrer Organisation sind, hat Defender for Cloud Apps keinen Zugriff auf diese Dateien.

- Box: Da Box Dateien mit externen Besitzern als private Informationen ansieht, können globale Administratoren von Box den Inhalt der Dateien nicht sehen. Aus diesem Grund hat Cloud App Security keinen Zugriff auf dieses Dateien.

- Dropbox: Da Dropbox Dateien mit externen Besitzern als private Informationen ansieht, können globale Administratoren von Dropbox den Inhalt der Dateien nicht sehen. Aus diesem Grund hat Cloud App Security keinen Zugriff auf dieses Dateien.

App – Nur nach Dateien in diesen Apps suchen.

Mitarbeiter: Bestimmte Projektmitarbeiter*innen oder Gruppen einschließen/ausschließen.

Beliebige aus Domäne: Wenn beliebige Benutzer*innen aus dieser Domäne direkten Zugriff auf die Datei haben.

Hinweis

- Dieser Filter unterstützt keine Dateien, die für eine Gruppe freigegeben wurden, sondern nur für bestimmte Benutzer*innen.

- Für SharePoint und OneDrive unterstützt der Filter keine Dateien, die für eine*n bestimmte*n Benutzer*in über einen freigegebenen Link freigegeben wurden.

Gesamte Organisation: Wenn die gesamte Organisation Zugriff auf die Datei hat.

Gruppen – Wenn eine bestimmte Gruppe Zugriff auf die Datei hat. Gruppen können aus Active Directory, Cloud-Anwendungen importiert oder manuell im Dienst erstellt werden.

Hinweis

- Dieser Filter wird verwendet, um nach einer Mitarbeitergruppe als Ganzes zu suchen. Dieser Filter stimmt nicht mit dem Filter für einzelne Gruppenmitglieder überein.

Benutzer – Eine bestimmte Gruppe von Benutzern kann möglicherweise Zugriff auf die Datei haben.

Erstellt – Zeitpunkt der Dateierstellung. Der Filter unterstützt Davor/Danach-Datumsangaben und Datumsbereiche.

Erweiterung – Schwerpunkt auf bestimmten Dateierweiterungen. Beispiel: Alle ausführbaren Dateien (*.exe).

Hinweis

- Bei diesem Parameter wird die Groß-/Kleinschreibung beachtet.

- Verwenden Sie die OR-Klausel, um den Filter auf mehr als eine einzelne Großschreibungsvariation anzuwenden.

Datei-ID: Suche nach bestimmten Datei-IDs. Datei-ID ist ein erweitertes Feature, mit dem Sie bestimmte hochwertige Dateien nachverfolgen können, ohne ihre*n Besitzer*in/Speicherort/Namen kennen zu müssen.

Dateiname: Dateiname oder Unterzeichenfolge des Namens, wie in der Cloud-App definiert. Beispielsweise alle Dateien mit einem Passwort in ihrem Namen.

Vertraulichkeitsbezeichnung: Suche nach Dateien mit bestimmten Bezeichnungen. Bei diesen Bezeichnungen kann es sich um Folgendes handeln:

Hinweis

Wenn dieser Filter in einer Dateirichtlinie verwendet wird, gilt die Richtlinie nur für Microsoft Office-Dateien und ignoriert andere Dateitypen.

- Microsoft Purview Information Protection: Erfordert Integration in Microsoft Purview Information Protection.

- Defender for Cloud Apps: Bietet mehr Einblicke in die überprüften Dateien. Sie können für jede Datei, die von Defender for Cloud Apps gescannt wurde, erfahren, ob deren Überprüfung blockiert wurde, weil sie verschlüsselt oder beschädigt ist. Sie können z. B. Richtlinien aufstellen, die warnen, wenn sie eine passwortgeschützte, nach außen freigegebene Datei erkennen, und diese unter Quarantäne stellen.

- Azure RMS verschlüsselt – Dateien, deren Inhalt nicht untersucht werden konnte, weil sie mit Azure RMS verschlüsselt sind.

- Kennwort verschlüsselt: Dateien, deren Inhalt nicht untersucht werden konnte, weil sie vom Benutzer mit einem Kennwort geschützt wurden.

- Beschädigte Dateien – Dateien, deren Inhalt nicht untersucht werden konnte, weil dieser nicht gelesen werden konnte.

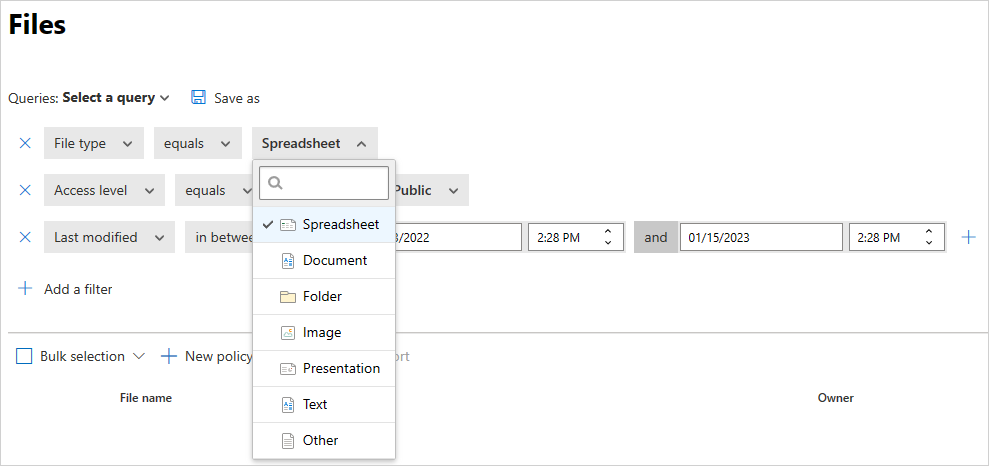

Dateityp – Defender for Cloud Apps überprüft die Datei, um festzustellen, ob der tatsächliche Dateityp mit dem vom Dienst empfangenen MIME-Typ (siehe Tabelle) übereinstimmt. Diese Überprüfung ist für Dateien bestimmt, die für Datenüberprüfungen relevant sind (Dokumente, Bilder, Präsentationen, Tabellenkalkulationen, Text- und Zip-/Archivdateien). Der Filter arbeitet nach Datei-/Ordnertyp. Zum Beispiel: Alle Ordner, die ... sind oder Alle Kalkulationstabellendateien, die ... sind.

MIME-Typ Dateityp - application/vnd.openxmlformats-officedocument.wordprocessingml.document

- application/vnd.ms-word.document.macroEnabled.12

- application/msword

- application/vnd.oasis.opendocument.text

- application/vnd.stardivision.writer

- application/vnd.stardivision.writer-global

- application/vnd.sun.xml.writer

- application/vnd.stardivision.math

- application/vnd.stardivision.chart

- application/x-starwriter

- application/x-stardraw

- application/x-starmath

- application/x-starchart

- application/vnd.google-apps.document

- application/vnd.google-apps.kix

- application/pdf

- application/x-pdf

- application/vnd.box.webdoc

- application/vnd.box.boxnote

- application/vnd.jive.document

- text/rtf

- application/rtfDocument - application/vnd.oasis.opendocument.image

- application/vnd.google-apps.photo

- beginnt mit: image/Abbildung - application/vnd.openxmlformats-officedocument.presentationml.presentation

- application/vnd.ms-powerpoint.template.macroEnabled.12

- application/mspowerpoint

- application/powerpoint

- application/vnd.ms-powerpoint

- application/x-mspowerpoint

- application/mspowerpoint

- application/vnd.ms-powerpoint

- application/vnd.oasis.opendocument.presentation

- application/vnd.sun.xml.impress

- application/vnd.stardivision.impress

- application/x-starimpress

- application/vnd.google-apps.presentationPräsentation - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

- application/vnd.ms-excel.sheet.macroEnabled.12

- application/excel

- application/vnd.ms-excel

- application/x-excel

- application/x-msexcel

- application/vnd.oasis.opendocument.spreadsheet

- application/vnd.sun.xml.calc

- application/vnd.stardivision.calc

- application/x-starcalc

- application/vnd.google-apps.spreadsheetSpreadsheet - beginnt mit: text/ Text Alle anderen MIME-Dateitypen Andere

Im Papierkorb: Dateien im Ordner „Papierkorb“ einschließen/ausschließen. Diese Dateien können weiterhin freigegeben werden und stellen ein Risiko dar.

Hinweis

Dieser Filter wird nicht für Dateien in SharePoint und OneDrive verwendet.

Zuletzt geändert: Zeitpunkt der Dateiänderung. Der Filter unterstützt Davor/Danach-Datumsangaben, Datumsbereiche und relative Zeitausdrücke. Zum Beispiel alle Dateien, die in den letzten sechs Monaten nicht geändert wurden.

Richtlinienübereinstimmung: Dateien, die einer aktiven Richtlinie von Defender for Cloud Apps entsprechen.

MIME-Typ: Überprüfung des MIME-Dateityps. Akzeptiert Freitext.

Besitzer: Bestimmte Dateibesitzer einschließen/ausschließen. Verfolgen Sie z. B. alle Dateien, die von rogue_employee_#100 freigegeben werden.

Besitzerorganisationseinheit: Dateibesitzer*innen, die zu bestimmten Organisationseinheiten gehören, einschließen oder ausschließen. Beispiel: Alle öffentlichen Dateien mit Ausnahme der von EMEA_marketing freigegebenen Dateien. Dies gilt nur für Dateien, die unter Google Drive gespeichert werden.

Übergeordneter Ordner: Einen bestimmten Ordner einschließen oder ausschließen (gilt nicht für Unterordner). Zum Beispiel alle öffentlich freigegebenen Dateien mit Ausnahme der Dateien in diesem Ordner.

Hinweis

Defender for Cloud Apps erkennt nur neue SharePoint- und OneDrive-Ordner, nachdem einige Dateiaktivitäten in ihnen ausgeführt wurden.

Quarantäne: Wenn die Datei vom Dienst unter Quarantäne gestellt wurde. Beispiel: Alle Dateien anzeigen, die unter Quarantäne gestellt wurden.

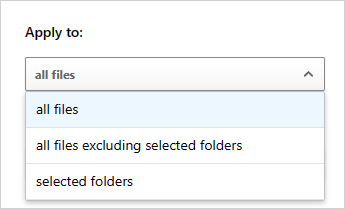

Beim Erstellen einer Richtlinie können Sie festlegen, dass sie auf bestimmten Dateien ausgeführt wird, indem Sie den Filter Anwenden auf festlegen. Filtern Sie entweder nach allen Dateien, ausgewählten Ordnern (einschließlich Unterordnern) oder allen Dateien außer ausgewählten Ordnern. Klicken Sie dann auf die Dateien oder Ordner, die relevant sind.

Autorisierung von Dateien

Nachdem Defender for Cloud Apps Dateien als Risiko für Schadsoftware oder DLP identifiziert hat, empfehlen wir, die Dateien zu untersuchen. Wenn Sie feststellen, dass die Dateien sicher sind, können Sie sie autorisieren. Durch die Autorisierung einer Datei wird sie aus dem Bericht zur Schadsoftwareerkennung entfernt, und zukünftige Übereinstimmungen in dieser Datei werden unterdrückt.

So autorisieren Sie Dateien

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Richtlinien –>Richtlinienverwaltung. Wählen Sie die Registerkarte Informationsschutz aus.

Wählen Sie in der Liste der Richtlinien in der Zeile mit die Richtlinie, die die Untersuchung ausgelöst hat, in der Spalte Anzahl den Link Übereinstimmungen aus.

Tipp

Sie können die Liste der Richtlinien nach Typ filtern. In der folgenden Tabelle ist für jeden Risikotyp angegeben, welcher Filtertyp zu verwenden ist:

Risikotyp Filtertyp DLP Dateirichtlinie Malware Schadsoftwareerkennungsrichtlinie Wählen Sie in der Liste der übereinstimmenden Dateien in der Zeile, in der die zu untersuchende Datei erscheint, das ✓ zum Autorisieren aus.

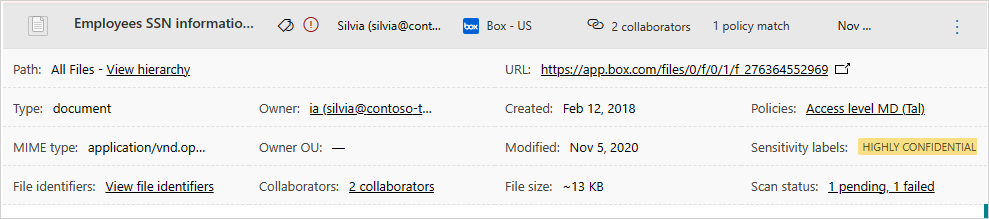

Arbeiten mit dem Datei-Drawer

Sie können mehr Informationen zu jeder Datei anzeigen, indem Sie im Dateiprotokoll die Datei auswählen. Dadurch wird der Datei-Drawer geöffnet, der die folgenden zusätzlichen Aktionen bereitstellt, die Sie auf die Datei anwenden können:

- URL – Dadurch gelangen Sie zum Speicherort der Datei.

- Dateibezeichner: Ein Popupfenster mit Rohdatendetails zur Datei wird geöffnet. Dieses enthält die Datei-ID und die Verschlüsselungsschlüssel, wenn sie verfügbar sind.

- Besitzer – Auf der Seite „Benutzer“ können Sie den Besitzer der Datei anzeigen.

- Übereinstimmende Richtlinien: Hier finden Sie eine Liste der Richtlinien, die der Datei zugeordnet wurden.

- Vertraulichkeitsbezeichnungen: Anzeigen der Liste der Vertraulichkeitsbezeichnungen von Microsoft Purview Information Protection, die sich in dieser Datei befindet. Sie können dann nach allen Dateien filtern, die dieser Bezeichnung entsprechen.

Die Felder im Datei-Drawer bieten kontextbezogene Links zu zusätzlichen Dateien und Drilldowns, die Sie möglicherweise direkt in dem Drawer ausführen möchten. Wenn Sie z. B. den Cursor neben das Besitzer-Feld bewegen, können Sie das Symbol „Zu Filter hinzufügen“ ![]() verwenden, um den/die Besitzer*in sofort zum Filter der aktuellen Seite hinzuzufügen. Sie können auch das eingeblendete Zahnradsymbol „Einstellungen“

verwenden, um den/die Besitzer*in sofort zum Filter der aktuellen Seite hinzuzufügen. Sie können auch das eingeblendete Zahnradsymbol „Einstellungen“ ![]() verwenden, um direkt auf die Einstellungsseite zu gelangen. Dort können Sie die Konfiguration eines der Felder ändern, wie z. B. Vertraulichkeitsbezeichnungen.

verwenden, um direkt auf die Einstellungsseite zu gelangen. Dort können Sie die Konfiguration eines der Felder ändern, wie z. B. Vertraulichkeitsbezeichnungen.

Eine Liste der verfügbaren Governanceaktionen finden Sie unter File governance actions (Dateigovernanceaktionen).

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.