Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Amazon Web Services ist ein IaaS-Anbieter, mit dem Ihre organization ihre gesamten Workloads in der Cloud hosten und verwalten können. Neben den Vorteilen der Verwendung von Infrastruktur in der Cloud sind die wichtigsten Ressourcen Ihrer organization möglicherweise Bedrohungen ausgesetzt. Verfügbar gemachte Ressourcen umfassen Speicherinstanzen mit potenziell vertraulichen Informationen, Computeressourcen, die einige Ihrer wichtigsten Anwendungen betreiben, Ports und virtuelle private Netzwerke, die den Zugriff auf Ihre organization ermöglichen.

Wenn Sie AWS mit Defender for Cloud Apps verbinden, können Sie Ihre Ressourcen schützen und potenzielle Bedrohungen erkennen, indem Sie Verwaltungs- und Anmeldeaktivitäten überwachen, über mögliche Brute-Force-Angriffe, böswillige Verwendung eines privilegierten Benutzerkontos, ungewöhnliche Löschungen von virtuellen Computern (VMs) und öffentlich verfügbar gemachte Speicherbuckets benachrichtigen.

Hauptbedrohungen

- Missbrauch von Cloudressourcen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Fehlkonfiguration von Ressourcen und unzureichende Zugriffssteuerung

Wie Defender for Cloud Apps ihre Umgebung schützt

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Beschränken der Gefährdung freigegebener Daten und Erzwingen von Richtlinien für die Zusammenarbeit

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von AWS mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| Typ | Name |

|---|---|

| Aktivitätsrichtlinienvorlage | Anmeldefehler bei Admin-Konsole Änderungen an der CloudTrail-Konfiguration Änderungen an der EC2-instance-Konfiguration IAM-Richtlinienänderungen Anmeldung von einer riskanten IP-Adresse Änderungen an der Netzwerkzugriffssteuerungsliste (Network Access Control List, ACL) Änderungen am Netzwerkgateway S3-Bucketaktivität Konfigurationsänderungen für Sicherheitsgruppen Änderungen am virtuellen privaten Netzwerk |

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra ID als IdP) Mehrere fehlgeschlagene Anmeldeversuche Ungewöhnliche administrative Aktivitäten Ungewöhnliche Aktivitäten zum Löschen mehrerer Speicher (Vorschau) Mehrere VM-Löschaktivitäten Ungewöhnliche Aktivitäten zur Erstellung mehrerer VMs (Vorschau) Ungewöhnliche Region für Cloudressource (Vorschau) |

| Dateirichtlinienvorlage | S3-Bucket ist öffentlich zugänglich |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Zusätzlich zur Überwachung auf potenzielle Bedrohungen können Sie die folgenden AWS-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzergovernance | – Benutzer bei Warnung benachrichtigen (über Microsoft Entra ID) – Benutzer muss sich erneut anmelden (über Microsoft Entra ID) – Benutzer anhalten (über Microsoft Entra ID) |

| Datengovernance | – Einen S3-Bucket privat machen – Entfernen eines Mitarbeiters für einen S3-Bucket |

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von AWS in Echtzeit

Sehen Sie sich unsere bewährten Methoden zum Blockieren und Schutz des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte an.

Verbinden von Amazon Web Services mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Verbinden Ihres vorhandenen AWS-Kontos (Amazon Web Services) mit Microsoft Defender for Cloud Apps mithilfe der Connector-APIs. Informationen dazu, wie Defender for Cloud Apps AWS schützt, finden Sie unter Schützen von AWS.

Sie können die AWS-Sicherheitsüberwachung mit Defender for Cloud Apps Verbindungen verbinden, um Einblick in die Verwendung und Kontrolle über die VERWENDUNG von AWS-Apps zu erhalten.

Schritt 1: Konfigurieren der Amazon Web Services-Überwachung

Anmelden bei der Amazon Web Services-Konsole

Fügen Sie einen neuen Benutzer für Defender for Cloud Apps hinzu, und gewähren Sie dem Benutzer programmgesteuerten Zugriff.

Wählen Sie Richtlinie erstellen aus, und geben Sie einen Namen für ihre neue Richtlinie ein.

Wählen Sie die Registerkarte JSON aus, und fügen Sie das folgende Skript ein:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Wählen Sie .csvherunterladen aus, um eine Kopie der Anmeldeinformationen des neuen Benutzers zu speichern. Sie benötigen sie später.

Hinweis

Nachdem Sie eine Verbindung mit AWS hergestellt haben, erhalten Sie sieben Tage vor der Verbindung Ereignisse. Wenn Sie CloudTrail gerade aktiviert haben, erhalten Sie Ereignisse ab dem Zeitpunkt, zu dem Sie CloudTrail aktiviert haben.

Verbinden der Amazon Web Services-Überwachung mit Defender for Cloud Apps

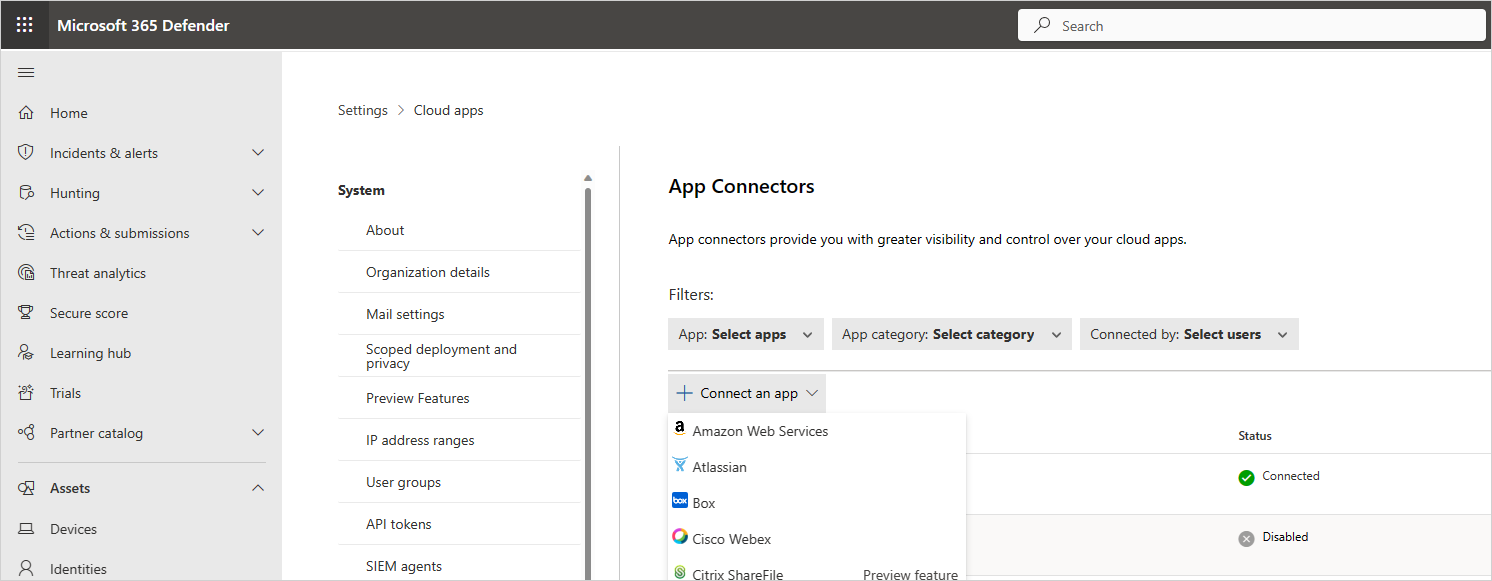

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Führen Sie auf der Seite App-Connectors eine der folgenden Aktionen aus, um die Anmeldeinformationen des AWS-Connectors anzugeben:

Für einen neuen Connector

Wählen Sie +App verbinden, gefolgt von Amazon Web Services aus.

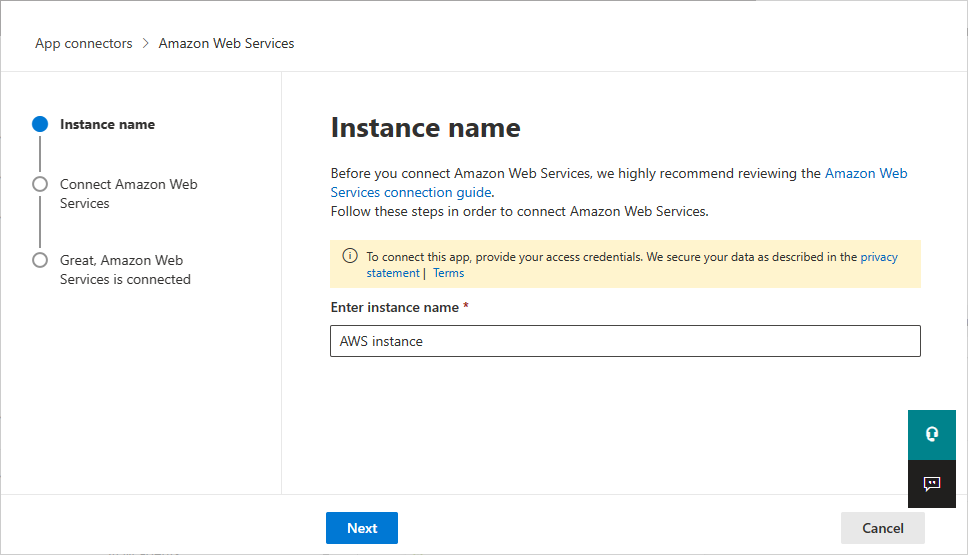

Geben Sie im nächsten Fenster einen Namen für den Connector ein, und wählen Sie dann Weiter aus.

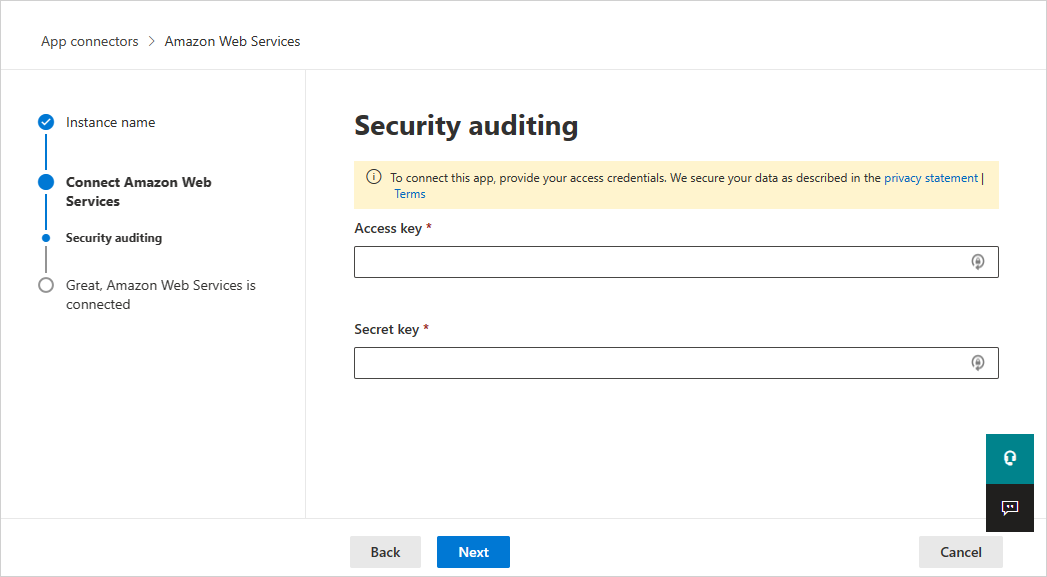

Wählen Sie auf der Seite Amazon Web Services verbindendie Option Sicherheitsüberwachung und dann Weiter aus.

Fügen Sie auf der Seite Sicherheitsüberwachung den Zugriffsschlüssel und den Geheimen Schlüssel aus der .csv-Datei in die relevanten Felder ein, und wählen Sie Weiter aus.

Für einen vorhandenen Connector

Wählen Sie in der Liste der Connectors in der Zeile, in der der AWS-Connector angezeigt wird, Die Option Einstellungen bearbeiten aus.

Wählen Sie auf den Seiten Instanzname und Amazon Web Services verbindendie Option Weiter aus. Fügen Sie auf der Seite Sicherheitsüberwachung den Zugriffsschlüssel und den Geheimen Schlüssel aus der .csv-Datei in die relevanten Felder ein, und wählen Sie Weiter aus.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.