Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Als Identitäts- und Zugriffsverwaltungslösung verfügt Okta über die Schlüssel für die unternehmenskritischen Dienste Ihrer Organisationen. Okta verwaltet die Authentifizierungs- und Autorisierungsprozesse für Ihre Benutzer und Kunden. Jeder Missbrauch von Okta durch einen böswilligen Akteur oder ein menschlicher Fehler kann Ihre kritischsten Ressourcen und Dienste potenziellen Angriffen aussetzen.

Wenn Sie Okta mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in Ihre Okta-Administratoraktivitäten, verwalteten Benutzer und Kundenanmeldungen und bietet Bedrohungserkennung für anomales Verhalten.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

Hauptbedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

Wie Defender for Cloud Apps ihre Umgebung schützt

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

SaaS-Sicherheitsstatusverwaltung

Verbinden Sie Okta , um automatisch Sicherheitsempfehlungen für Okta in der Microsoft-Sicherheitsbewertung zu erhalten.

Wählen Sie unter Sicherheitsbewertung die Option Empfohlene Aktionen aus, und filtern Sie nach Produkt okta = . Empfehlungen für Okta umfassen z. B.:

- Aktivieren der mehrstufigen Authentifizierung

- Aktivieren des Sitzungstimeouts für Webbenutzer

- Verbessern der Kennwortanforderungen

Weitere Informationen finden Sie unter:

Steuern von Okta mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| Typ | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Mehrere fehlgeschlagene Anmeldeversuche Ransomware-Erkennung Ungewöhnliche administrative Aktivitäten |

| Aktivitätsrichtlinienvorlage | Anmeldung von einer riskanten IP-Adresse |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Derzeit sind keine Governancesteuerelemente für Okta verfügbar. Wenn Sie an Governanceaktionen für diesen Connector interessiert sind, können Sie ein Supportticket mit Details der gewünschten Aktionen öffnen.

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von Okta in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von Okta mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihrem vorhandenen Okta-Konto mithilfe der Connector-APIs. Diese Verbindung bietet Ihnen Einblick in die Okta-Verwendung und Kontrolle über die Verwendung von Okta. Informationen dazu, wie Defender for Cloud Apps Okta schützt, finden Sie unter Schützen von Okta.

Verwenden Sie diesen App-Connector, um auf SSPM-Features (SaaS Security Posture Management) über Sicherheitskontrollen zuzugreifen, die in der Microsoft-Sicherheitsbewertung angegeben sind. Weitere Informationen.

So verbinden Sie Okta mit Defender for Cloud Apps:

Es wird empfohlen, ein Administratordienstkonto in Okta für Defender for Cloud Apps zu erstellen.

Stellen Sie sicher, dass Sie ein Konto mit Super Admin-Berechtigungen verwenden.

Vergewissern Sie sich, dass Ihr Okta-Konto überprüft wurde.

Wählen Sie in der Okta-Konsole Admin aus.

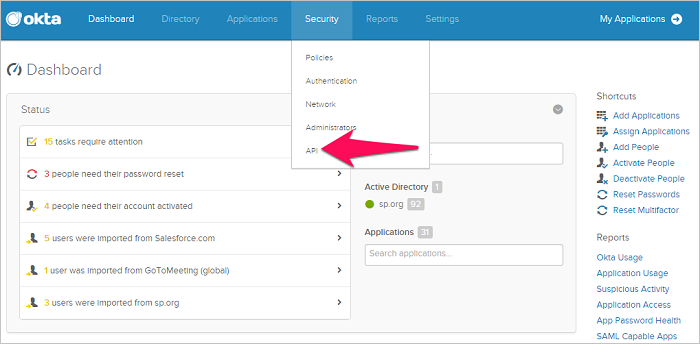

Wählen Sie Sicherheit und dann API aus.

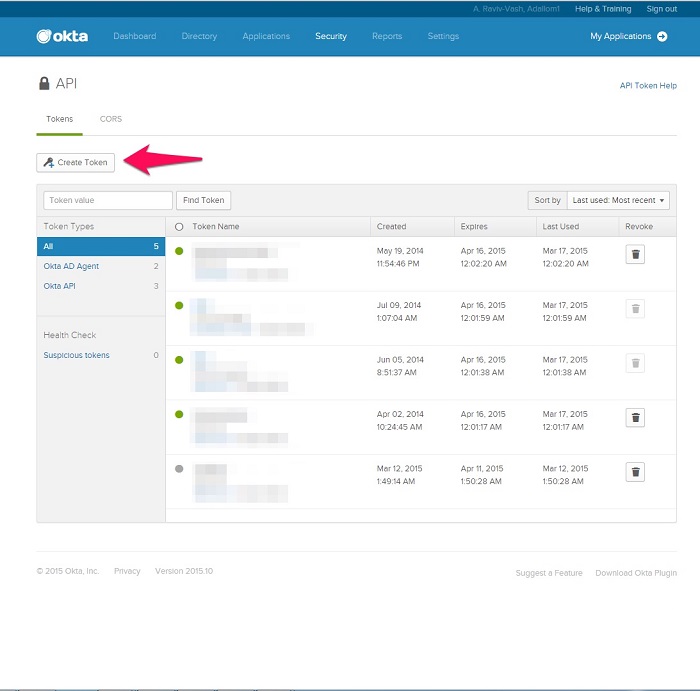

Wählen Sie Token erstellen aus.

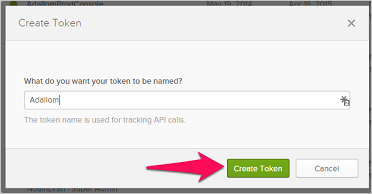

Geben Sie ihrem Defender for Cloud Apps Token im Popupfenster Token erstellen einen Namen, und wählen Sie Token erstellen aus.

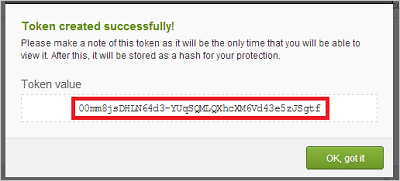

Kopieren Sie im Popupfenster Token erfolgreich erstellt den Wert Token.

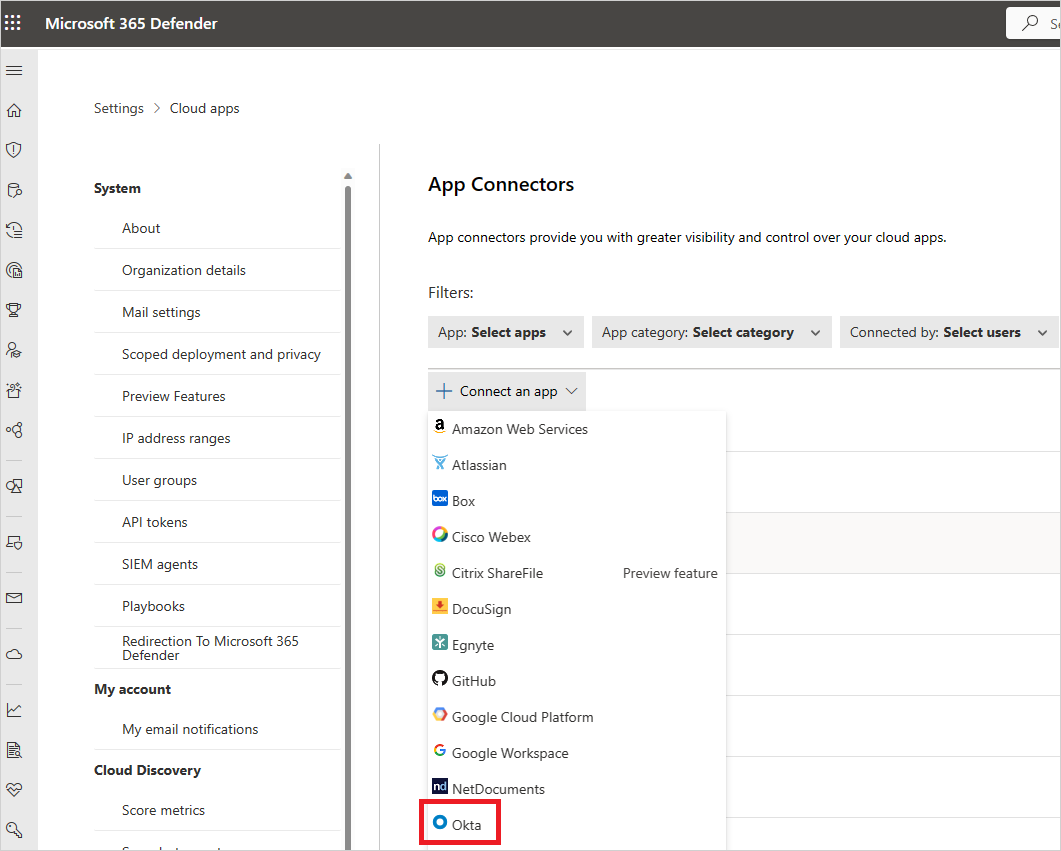

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann Okta aus.

Geben Sie ihrer Verbindung im nächsten Fenster einen Namen, und wählen Sie Weiter aus.

Geben Sie im Fenster Details eingeben im Feld Domäne Ihre Okta-Domäne ein, und fügen Sie Ihr Token in das Feld Token ein.

Wählen Sie Senden aus, um das Token für Okta in Defender for Cloud Apps zu erstellen.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Nachdem Sie okta verbunden haben, erhalten Sie sieben Tage vor der Verbindung Ereignisse.

Wenn Sie Probleme beim Herstellen einer Verbindung mit der App haben, finden Sie weitere Informationen unter Problembehandlung für App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.