Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Als wichtige HCM-Lösung enthält Workday einige der vertraulichsten Informationen in Ihrem organization wie personenbezogene Daten von Mitarbeitern, Verträge, Lieferantendetails und mehr. Um die Offenlegung dieser Daten zu verhindern, ist eine kontinuierliche Überwachung erforderlich, um zu verhindern, dass böswillige Akteure oder sicherheitsrelevante Insider die vertraulichen Informationen exfiltrieren.

Wenn Sie Workday mit Defender for Cloud Apps verbinden, erhalten Sie bessere Einblicke in die Aktivitäten Ihrer Benutzer und bieten Bedrohungserkennung für anomales Verhalten.

Hauptbedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Nicht verwaltetes Bring Your Own Device (BYOD)

Wie Defender for Cloud Apps ihre Umgebung schützt

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von Workday mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| Typ | Name |

|---|---|

| Integrierte Richtlinie zur Anomalieerkennung |

Aktivität von anonymen IP-Adressen Aktivität aus seltenen Ländern Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel |

| Aktivitätsrichtlinienvorlage | Anmeldung von einer riskanten IP-Adresse |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governancekontrollen

Derzeit sind keine Governancesteuerelemente für Workday verfügbar. Wenn Sie an Governanceaktionen für diesen Connector interessiert sind, können Sie ein Supportticket mit Details der gewünschten Aktionen öffnen.

Weitere Informationen zum Beheben von Bedrohungen durch Apps finden Sie unter Steuern verbundener Apps.

Schützen von Workday in Echtzeit

Überprüfen Sie unsere bewährten Methoden zum Schützen und Zusammenarbeiten mit externen Benutzern sowie zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von Workday mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Herstellen einer Verbindung Microsoft Defender for Cloud Apps mit Ihrem vorhandenen Workday-Konto mithilfe der App-Connector-API. Diese Verbindung bietet Ihnen Einblick in die Verwendung von Workday und kontrolle. Informationen dazu, wie Defender for Cloud Apps Workday schützt, finden Sie unter Schützen von Workday.

Schnellstart

Sehen Sie sich unser Schnellstartvideo an, das zeigt, wie Sie die Voraussetzungen konfigurieren und die Schritte in Workday ausführen. Nachdem Sie die Schritte im Video ausgeführt haben, können Sie mit dem Hinzufügen des Workday-Connectors fortfahren.

Hinweis

Das Video zeigt nicht den erforderlichen Schritt zum Konfigurieren der Sicherheitsgruppe Einrichten: Mandanteneinrichtung – Systemberechtigung . Stellen Sie sicher, dass Sie es auch konfigurieren.

Voraussetzungen

Das Workday-Konto, das zum Herstellen einer Verbindung mit Defender for Cloud Apps verwendet wird, muss Mitglied einer Sicherheitsgruppe (neu oder vorhanden) sein. Es wird empfohlen, einen Workday Integration System-Benutzer zu verwenden. Die Sicherheitsgruppe muss über die folgenden Berechtigungen verfügen, die für die folgenden Domänensicherheitsrichtlinien ausgewählt sind:

| Funktionsbereich | Domänensicherheitsrichtlinie | Unterdomänensicherheitsrichtlinie | Berichts-/Aufgabenberechtigungen | Integrationsberechtigungen |

|---|---|---|---|---|

| System | Einrichten: Mandanteneinrichtung – Allgemein | Einrichten: Mandanteneinrichtung – Sicherheit | View | Get, Put |

| System | Einrichten: Mandanteneinrichtung – Allgemein | Einrichten: Mandanteneinrichtung – System | View | Keine |

| System | Sicherheitsverwaltung | View | Get, Put | |

| System | Systemüberwachung | View | Abrufen | |

| Personal | Mitarbeiterdaten: Personal | Workerdaten: Öffentliche Workerberichte | View | Abrufen |

Hinweis

- Das Konto, das zum Einrichten von Berechtigungen für die Sicherheitsgruppe verwendet wird, muss ein Workday-Administrator sein.

- Um Berechtigungen festzulegen, suchen Sie nach "Domänensicherheitsrichtlinien für den Funktionsbereich", suchen Sie dann nach jedem Funktionsbereich ("System"/"Personal"), und gewähren Sie die in der Tabelle aufgeführten Berechtigungen.

- Nachdem alle Berechtigungen festgelegt wurden, suchen Sie nach "Ausstehende Sicherheitsrichtlinienänderungen aktivieren", und genehmigen Sie die Änderungen.

Weitere Informationen zum Einrichten von Benutzern, Sicherheitsgruppen und Berechtigungen für die Workday-Integration finden Sie in den Schritten 1 bis 4 des Leitfadens Gewähren von Integrations- oder Externen Endpunktzugriff auf Workday (Zugriff mit Workday-Dokumentation/Community-Anmeldeinformationen).

Herstellen einer Verbindung zwischen Workday und Defender for Cloud Apps mithilfe von OAuth

Melden Sie sich bei Workday mit einem Konto an, das Mitglied der in den Voraussetzungen genannten Sicherheitsgruppe ist.

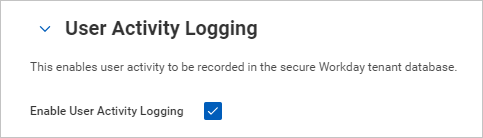

Suchen Sie nach "Mandanteneinrichtung bearbeiten – System", und wählen Sie unter Benutzeraktivitätsprotokollierung die Option Benutzeraktivitätsprotokollierung aktivieren aus.

Suchen Sie nach "Mandanteneinrichtung bearbeiten – Sicherheit", und wählen Sie unter OAuth 2.0-Einstellungen die Option OAuth 2.0-Clients aktiviert aus.

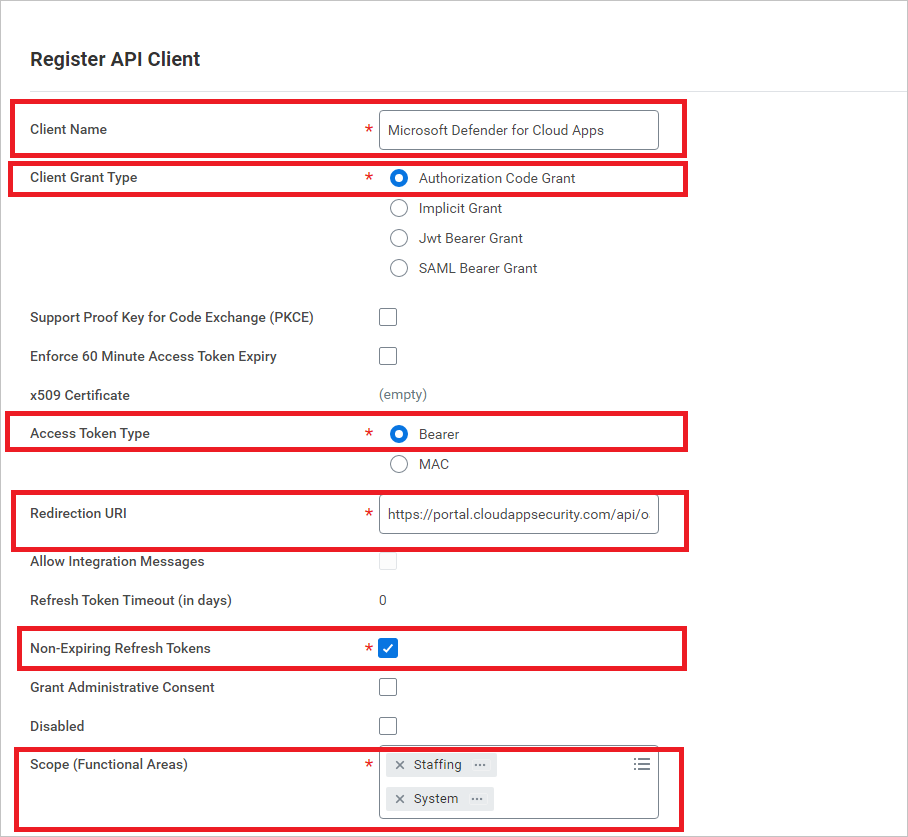

Suchen Sie nach "API-Client registrieren", und wählen Sie API-Client registrieren – Aufgabe aus.

Geben Sie auf der Seite API-Client registrieren die folgenden Informationen ein, und wählen Sie dann OK aus.

Feldname Wert Clientname Microsoft Defender for Cloud Apps Clientzuweisungstyp Autorisierungscode gewähren Zugriffstokentyp Bearer Umleitungs-URI https://portal.cloudappsecurity.com/api/oauth/connect

Hinweis: Geben Sie für GCC High-Kunden der US-Regierung den folgenden Wert ein:https://portal.cloudappsecurity.us/api/oauth/connectNicht ablaufende Aktualisierungstoken Ja Bereich (Funktionsbereiche) Personal undSystem

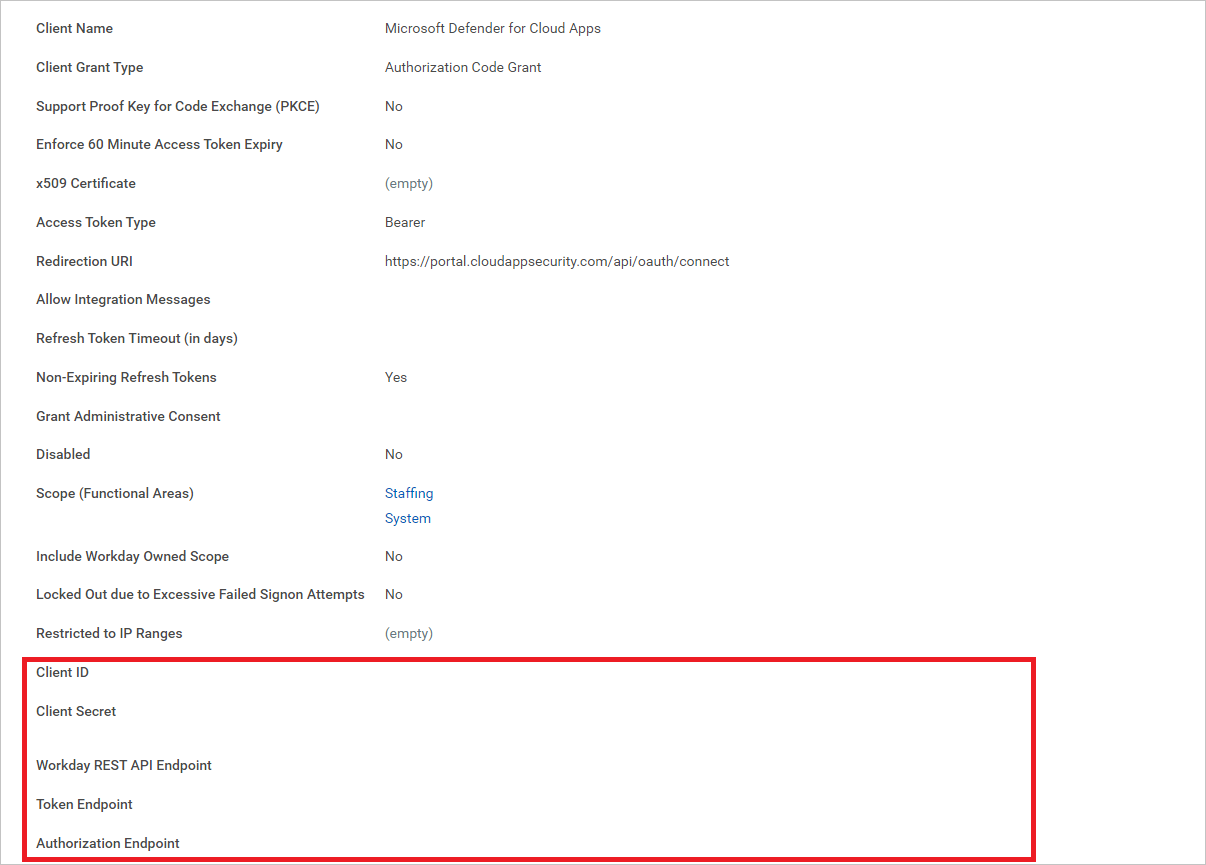

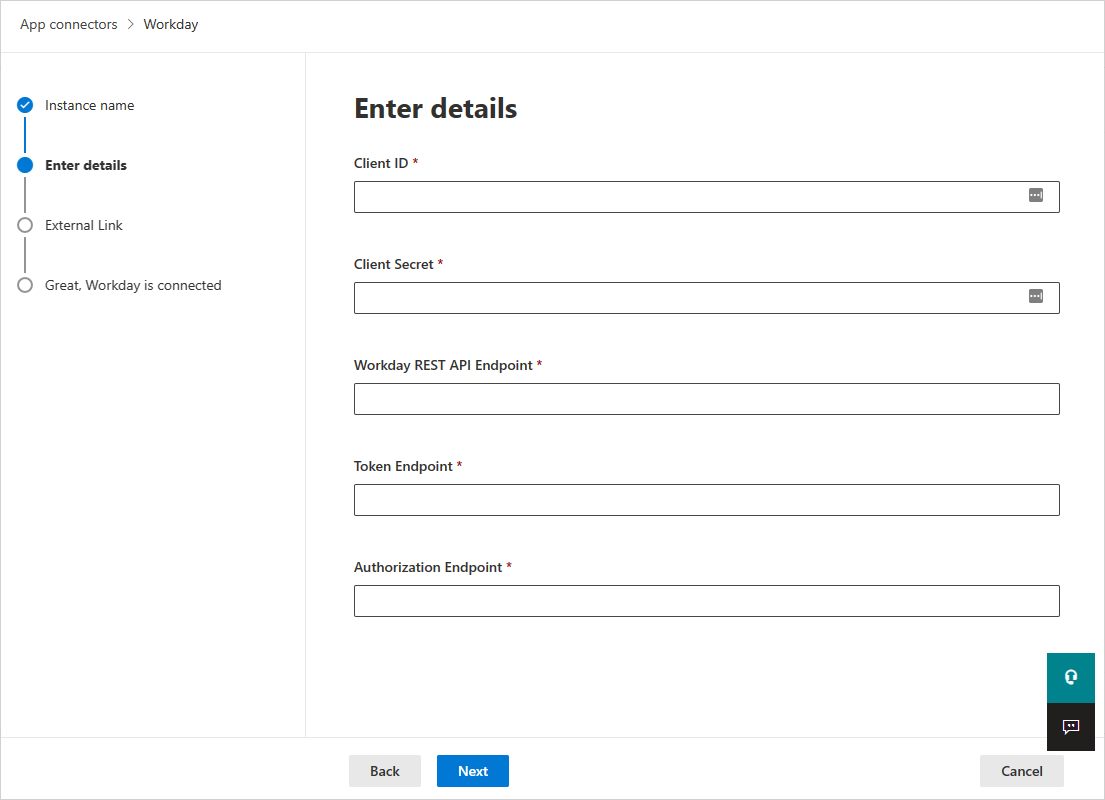

Notieren Sie sich nach der Registrierung die folgenden Parameter, und wählen Sie dann Fertig aus.

- Client-ID

- Geheimer Clientschlüssel

- Workday-REST-API-Endpunkt

- Tokenendpunkt

- Autorisierungsendpunkt

Hinweis

Wenn das Workday-Konto mit SAML SSO aktiviert ist, fügen Sie den Abfragezeichenfolgenparameter 'redirect=n' an den Autorisierungsendpunkt an.

Wenn der Autorisierungsendpunkt bereits über andere Abfragezeichenfolgenparameter verfügt, fügen Sie an das Ende des Autorisierungsendpunkts an '&redirect=n' . Wenn der Autorisierungsendpunkt über keine Abfragezeichenfolgenparameter verfügt, fügen Sie an das Ende des Autorisierungsendpunkts an '?redirect=n' .

Herstellen einer Verbindung zwischen Defender for Cloud Apps und Workday

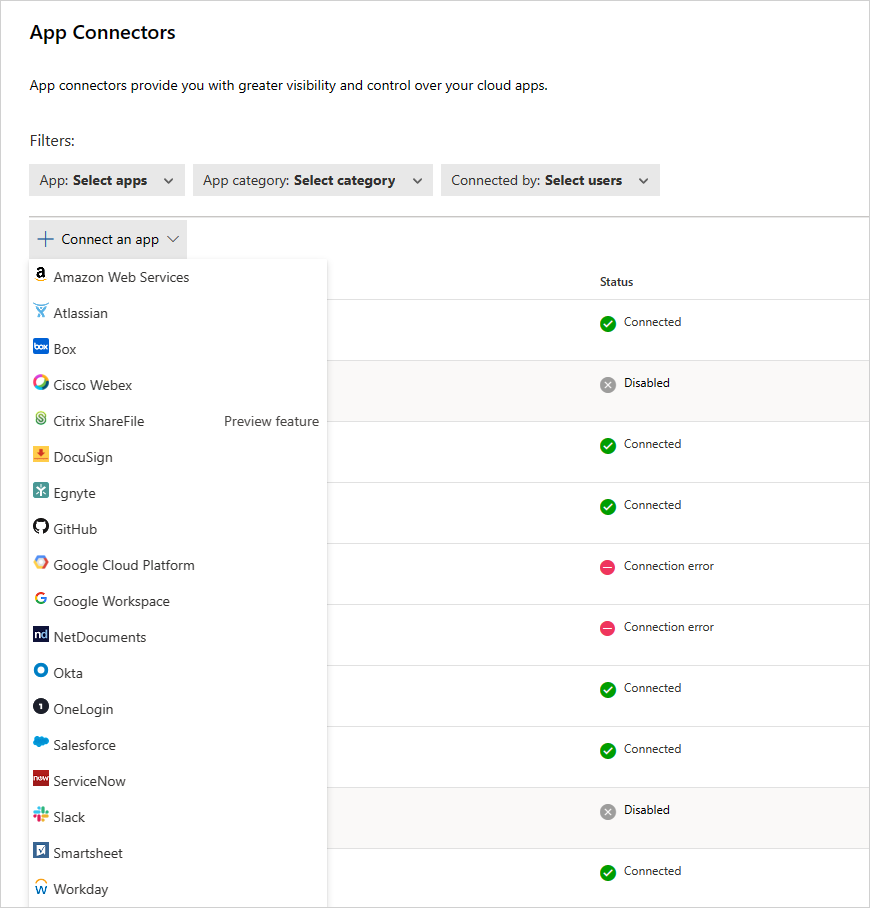

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

Wählen Sie auf der Seite App-Connectorsdie Option +App verbinden und dann Workday aus.

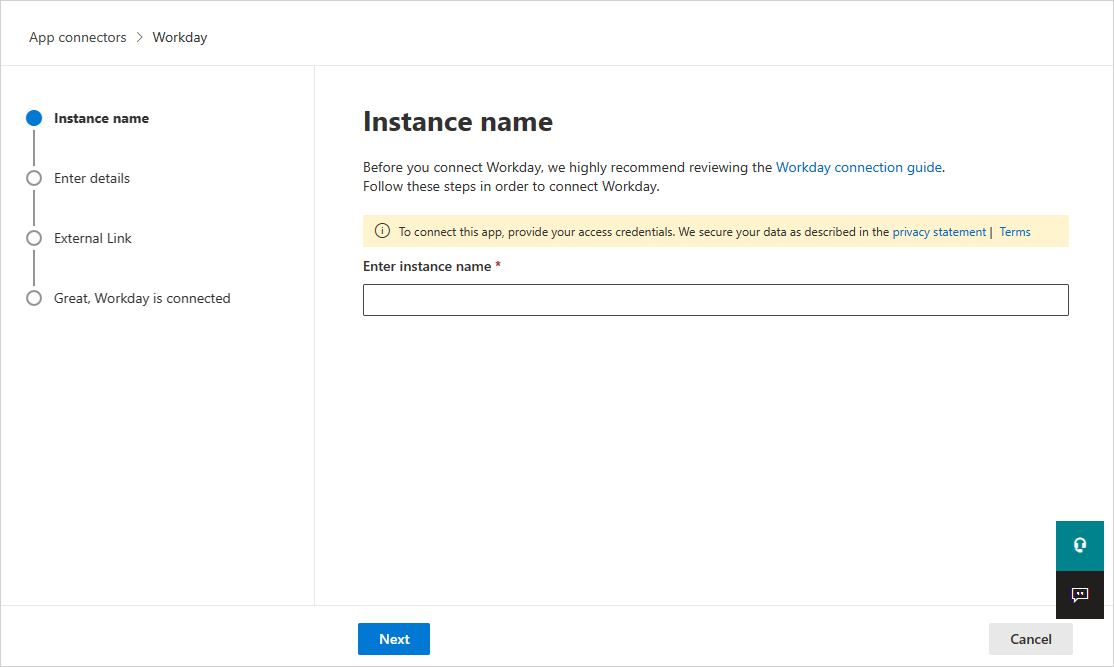

Geben Sie ihrem Connector auf dem nächsten Bildschirm einen Namen, und wählen Sie dann Weiter aus.

Geben Sie auf der Seite Details eingeben die Details mit den zuvor notierten Informationen ein, und wählen Sie dann Weiter aus.

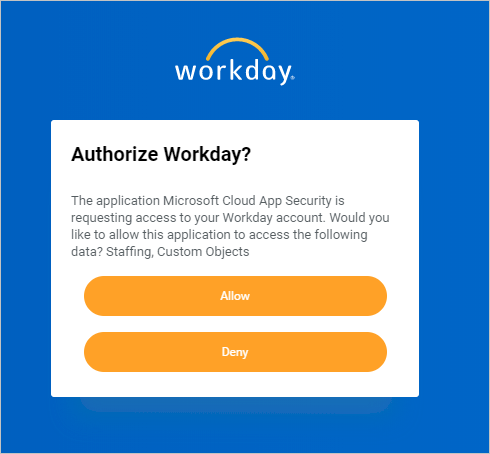

Wählen Sie auf der Seite Externer Linkdie Option Workday verbinden aus.

In Workday wird ein Popupfenster angezeigt, in dem Sie gefragt werden, ob Sie Defender for Cloud Apps Zugriff auf Ihr Workday-Konto zulassen möchten. Um fortzufahren, wählen Sie Zulassen aus.

In Defender for Cloud Apps sollte eine Meldung angezeigt werden, dass Workday erfolgreich verbunden wurde.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors aus. Stellen Sie sicher, dass der status des verbundenen App-Connectors Verbunden ist.

Hinweis

Nachdem Sie workday verbunden haben, erhalten Sie sieben Tage vor der Verbindung Ereignisse.

Hinweis

Wenn Sie Defender for Cloud Apps zu Testzwecken mit einem Workday-Sandboxkonto verbinden, beachten Sie, dass Workday das Sandboxkonto wöchentlich aktualisiert, wodurch die Defender for Cloud Apps Verbindung fehlschlägt. Sie sollten die Sandboxumgebung jede Woche mit Defender for Cloud Apps erneut verbinden, um den Test fortzusetzen.

Wenn Sie Probleme beim Herstellen einer Verbindung mit der App haben, finden Sie weitere Informationen unter Problembehandlung für App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie ein Supportticket.