Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Übersicht

Die heutige Bedrohungslandschaft wird von dateiloser Schadsoftware überrollt und lebt vom Land aus, hoch polymorphe Bedrohungen, die schneller mutieren, als herkömmliche Lösungen mithalten können, und von Menschen betriebene Angriffe, die sich an das anpassen, was Angreifer auf kompromittierten Geräten finden. Herkömmliche Sicherheitslösungen reichen nicht aus, um solche Angriffe zu stoppen. Sie benötigen künstliche Intelligenz (KI) und Gerätelernfunktionen (ML), wie z. B. Verhaltensblockierung und -eindämmung, die in Defender für Endpunkt enthalten sind.

Verhaltensblockierungs- und Eindämmungsfunktionen können dazu beitragen, Bedrohungen basierend auf ihrem Verhalten und ihren Prozessstrukturen zu identifizieren und zu stoppen, auch wenn die Bedrohung mit der Ausführung begonnen hat. Schutz der nächsten Generation, EDR und Defender für Endpunkt-Komponenten und -Features arbeiten bei Verhaltensblockierungs- und Eindämmungsfunktionen zusammen.

Verhaltensblockierungs- und Eindämmungsfunktionen arbeiten mit mehreren Komponenten und Features von Defender für Endpunkt zusammen, um Angriffe sofort zu stoppen und Angriffe zu verhindern.

Der Schutz der nächsten Generation (einschließlich Microsoft Defender Antivirus) kann Bedrohungen erkennen, indem das Verhalten analysiert wird, und Bedrohungen, die gestartet wurden, beendet werden.

Endpunkterkennung und -reaktion (Endpoint Detection and Response , EDR) empfängt Sicherheitssignale für Ihr Netzwerk, Ihre Geräte und ihr Kernelverhalten. Wenn Bedrohungen erkannt werden, werden Warnungen erstellt. Mehrere Warnungen desselben Typs werden zu Incidents aggregiert, sodass Ihr Sicherheitsteam die Untersuchung und Reaktion erleichtert.

Defender für Endpunkt verfügt über eine breite Palette von Optiken für Identitäten, E-Mails, Daten und Apps, zusätzlich zu netzwerk-, endpunkt- und Kernelverhaltenssignalen, die über EDR empfangen werden. Defender für Endpunkt ist eine Komponente von Microsoft Defender XDR und verarbeitet und korreliert diese Signale, löst Erkennungswarnungen aus und verbindet verwandte Warnungen in Incidents.

Mit diesen Funktionen können weitere Bedrohungen verhindert oder blockiert werden, auch wenn sie gestartet werden. Wenn verdächtiges Verhalten erkannt wird, ist die Bedrohung eingedämmt, Warnungen werden erstellt und Bedrohungen werden in ihren Spuren gestoppt.

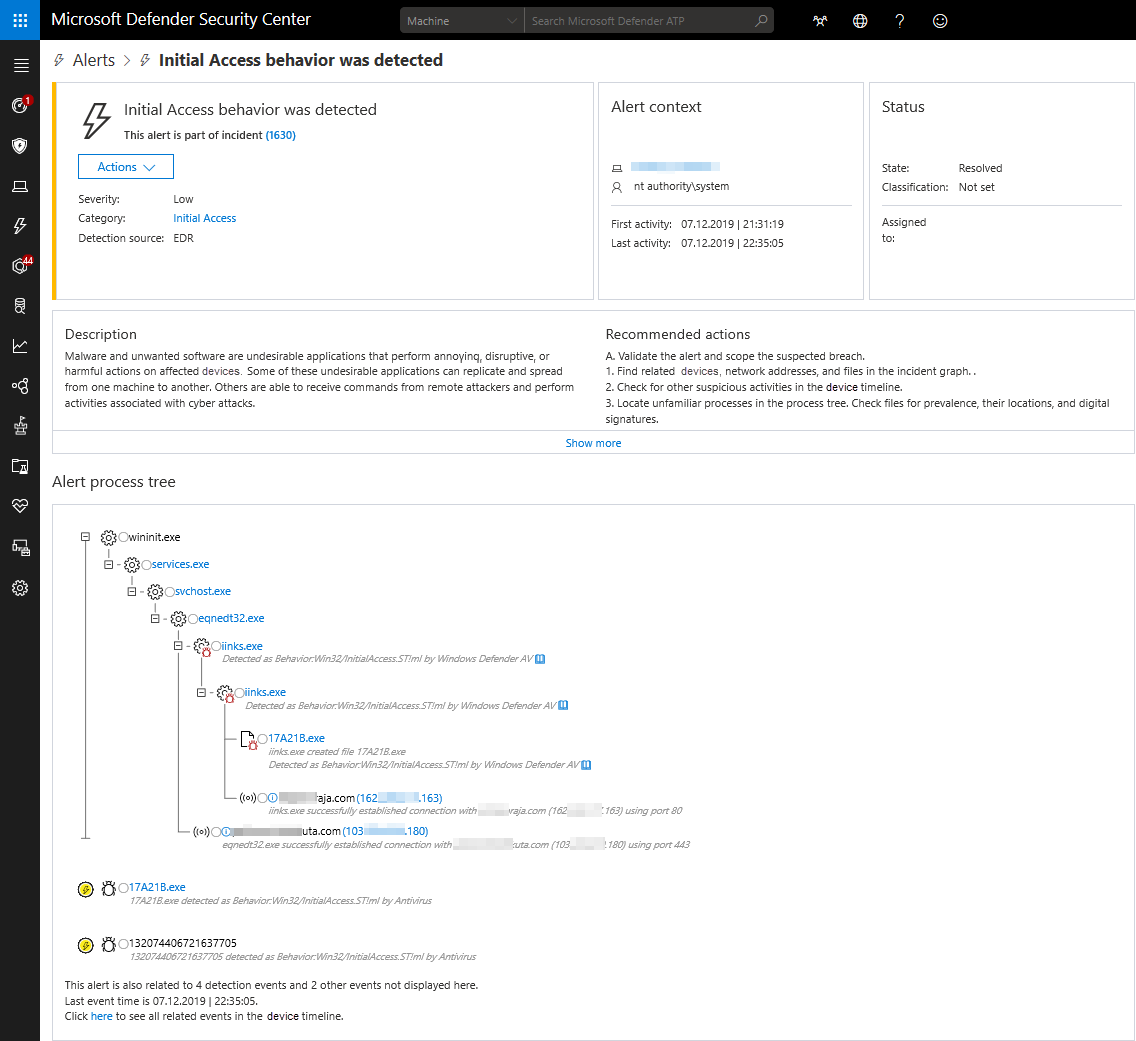

Die folgende Abbildung zeigt ein Beispiel für eine Warnung, die durch Verhaltensblockierungs- und Einschlussfunktionen ausgelöst wurde:

Voraussetzungen

Unterstützte Betriebssysteme

- Windows

Komponenten der Verhaltensblockierung und -eindämmung

Richtliniengesteuerte Regeln zur Verringerung der Angriffsfläche auf dem Client Vordefinierte allgemeine Angriffsverhalten werden gemäß den Regeln zur Verringerung der Angriffsfläche daran gehindert. Wenn solche Verhaltensweisen ausgeführt werden sollen, können sie in Microsoft Defender XDR als Informationswarnungen angezeigt werden. Regeln zur Verringerung der Angriffsfläche sind standardmäßig nicht aktiviert. Sie konfigurieren Ihre Richtlinien im Microsoft Defender-Portal.

Blockieren des Clientverhaltens Bedrohungen auf Endpunkten werden durch maschinelles Lernen erkannt und dann automatisch blockiert und behoben. (Clientverhaltensblockierung ist standardmäßig aktiviert.)

Blockierung von Feedbackschleifen (auch als schneller Schutz bezeichnet) Bedrohungserkennungen werden durch Verhaltensintelligenz beobachtet. Bedrohungen werden angehalten und daran gehindert, auf anderen Endpunkten ausgeführt zu werden. (Die Blockierung von Feedbackschleifen ist standardmäßig aktiviert.)

Endpunkterkennung und -antwort (EDR) im Blockmodus Böswillige Artefakte oder Verhaltensweisen, die durch den Schutz vor Sicherheitsverletzungen beobachtet werden, werden blockiert und enthalten. EDR im Blockmodus funktioniert auch, wenn Microsoft Defender Antivirus nicht die primäre Antivirenlösung ist. (EDR im Blockmodus ist standardmäßig nicht aktiviert. Sie aktivieren sie bei Microsoft Defender XDR.)

Erwarten Sie mehr im Bereich der Verhaltensblockierung und -eindämmung, da Microsoft die Features und Funktionen des Bedrohungsschutzes weiter verbessert. Um zu sehen, was jetzt geplant und eingeführt wird, besuchen Sie die Microsoft 365-Roadmap.

Beispiele für Verhaltensblockierung und -eindämmung in Aktion

Verhaltensblockierungs- und Eindämmungsfunktionen haben Angreifertechniken wie die folgenden blockiert:

- Dumping von Anmeldeinformationen aus LSASS

- Prozessübergreifende Einschleusung

- Prozesshöhlung

- Umgehung der Benutzerkontensteuerung

- Manipulation von Antivirensoftware (z. B. Deaktivieren oder Hinzufügen der Schadsoftware als Ausschluss)

- Contacting Command and Control (C&C) to download payloads (Contacting Command and Control (C&C) to download payloads (Contacting Command and Control (C&C) to download payloads

- Münzbergbau

- Änderung des Startdatensatzes

- Pass-the-Hash-Angriffe

- Installation des Stammzertifikats

- Exploit-Versuch für verschiedene Sicherheitsrisiken

Im Folgenden finden Sie zwei reale Beispiele für Verhaltensblockierung und -eindämmung in Aktion.

Beispiel 1: Angriff auf Diebstahl von Anmeldeinformationen gegen 100 Organisationen

Wie in In hot pursuit of elusive threats: KI-driven behavior-based blocking stoppt Angriffe in ihren Spuren beschrieben, wurde ein Angriff auf Anmeldeinformationsdiebstahl gegen 100 Organisationen auf der ganzen Welt durch Verhaltensblockierungs- und Eindämmungsfunktionen gestoppt. Spear-Phishing-E-Mail-Nachrichten, die ein Lockdokument enthielten, wurden an die Zielorganisationen gesendet. Wenn ein Empfänger die Anlage öffnete, konnte ein zugehöriges Remotedokument Code auf dem Gerät des Benutzers ausführen und Lokibot-Schadsoftware laden, die Anmeldeinformationen gestohlen, gestohlene Daten exfiltriert und auf weitere Anweisungen von einem Befehls- und Steuerungsserver wartete.

Verhaltensbasierte Gerätelernmodelle in Defender für Endpunkt haben die Techniken des Angreifers an zwei Stellen in der Angriffskette abgefangen und gestoppt:

- Die erste Schutzebene hat das Exploitverhalten erkannt. Gerätelernklassifizierer in der Cloud haben die Bedrohung ordnungsgemäß als identifiziert und das Clientgerät sofort angewiesen, den Angriff zu blockieren.

- Die zweite Schutzebene, die dazu beitrug, Fälle zu stoppen, in denen der Angriff die erste Ebene überschritt, erkannte eine Prozesshöhlung, beendete diesen Prozess und entfernte die entsprechenden Dateien (z. B. Lokibot).

Während der Angriff erkannt und beendet wurde, wurden Warnungen wie z. B. eine "Warnung für den ersten Zugriff" ausgelöst und im Microsoft Defender-Portal angezeigt.

In diesem Beispiel wird gezeigt, wie verhaltensbasierte Gerätelernmodelle in der Cloud neue Schutzebenen vor Angriffen hinzufügen, auch nachdem sie mit der Ausführung begonnen haben.

Beispiel 2: NTLM-Relay - Saftige Kartoffel-Malware-Variante

Wie im aktuellen Blogbeitrag Verhaltensblockierung und Eindämmung: Transformieren von Optiken in Schutz beschrieben, hat Defender für Endpunkt im Januar 2020 eine Berechtigungsausweitungsaktivität auf einem Gerät in einem organization erkannt. Eine Warnung namens "Mögliche Rechteausweitung mit NTLM-Relay" wurde ausgelöst.

Die Bedrohung stellte sich als Schadsoftware heraus; Es war eine neue, noch nicht gesehene Variante eines berüchtigten Hacking-Tools namens Juicy Potato, das von Angreifern verwendet wird, um eine Rechteausweitung auf einem Gerät zu erhalten.

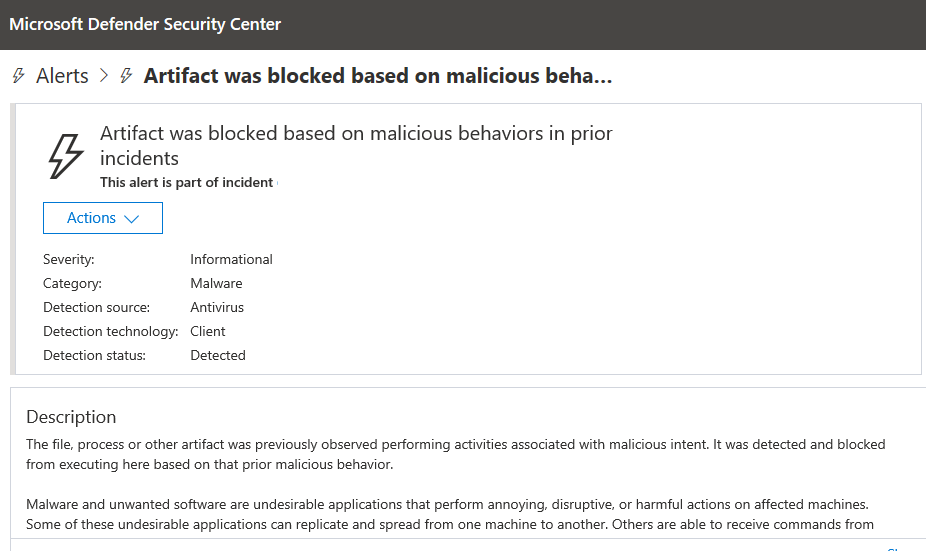

Minuten nach dem Auslösen der Warnung wurde die Datei analysiert und als böswillig bestätigt. Der Prozess wurde beendet und blockiert, wie in der folgenden Abbildung gezeigt:

Einige Minuten nach dem Blockieren des Artefakts wurden mehrere Instanzen derselben Datei auf demselben Gerät blockiert, wodurch verhindert wurde, dass weitere Angreifer oder andere Schadsoftware auf dem Gerät bereitgestellt werden.

Dieses Beispiel zeigt, dass Bedrohungen mit Verhaltensblockierungs- und Eindämmungsfunktionen automatisch erkannt, eingedämmt und blockiert werden.

Tipp

Wenn Sie nach Informationen zu Antivirensoftware für andere Plattformen suchen, lesen Sie:

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter macOS

- Microsoft Defender für Endpunkt für Mac

- macOS Antivirus-Richtlinieneinstellungen für Microsoft Defender Antivirus für Intune

- Festlegen von Einstellungen für Microsoft Defender für Endpunkt unter Linux

- Microsoft Defender für Endpunkt unter Linux

- Konfigurieren von Defender für Endpunkt unter Android-Features

- Konfigurieren von Microsoft Defender für Endpunkt unter iOS-Features

Nächste Schritte

Konfigurieren von Regeln zur Verringerung der Angriffsfläche

Verschaffen Sie sich einen Überblick über Microsoft Defender XDR

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.