Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Übersicht

Durch das Erstellen von Indikatoren für IP-Adressen und URLs oder Domänen können Sie jetzt IP-Adressen, URLs oder Domänen basierend auf Ihrer eigenen Threat Intelligence zulassen oder blockieren. Sie können Benutzer auch warnen, wenn sie eine riskante App öffnen. Die Eingabeaufforderung hindert sie nicht daran, die App zu verwenden. Benutzer können die Warnung umgehen und die App bei Bedarf weiterhin verwenden.

Um böswillige IP-Adressen/URLs zu blockieren, kann Defender für Endpunkt Folgendes verwenden:

- Windows Defender SmartScreen für Microsoft-Browser

- Netzwerkschutz für Nicht-Microsoft-Browser und Nicht-Browser-Prozesse

Das standardmäßige Threat Intelligence-Dataset zum Blockieren bösartiger IP-Adressen/URLs wird von Microsoft verwaltet.

Sie können zusätzliche böswillige IP-Adressen/URLs blockieren, indem Sie "Benutzerdefinierte Netzwerkindikatoren" konfigurieren.

Voraussetzungen

Es ist wichtig, die folgenden Voraussetzungen zu verstehen, bevor Sie Indikatoren für IP-Adressen, URLs oder Domänen erstellen.

Die Integration in Microsoft-Browser wird durch die SmartScreen-Einstellung des Browsers gesteuert. Für andere Browser und Anwendungen muss Ihre organization über Folgendes verfügen:

Microsoft Defender Antivirus im aktiven Modus konfiguriert.

Verhaltensüberwachung aktiviert.

Cloudbasierter Schutz aktiviert.

Die Antischadsoftwareclientversion muss oder höher sein

4.18.1906.x. Weitere Informationen finden Sie unter Monatliche Plattform- und Engine-Versionen.

Unterstützte Betriebssysteme

- Windows 11

- Windows 10, Version 1709 oder höher

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 ausführung der modernen einheitlichen Defender für Endpunkt-Lösung (installation über MSI erforderlich)

- Windows Server 2012 R2 mit moderner einheitlicher Defender für Endpunkt-Lösung (installation über MSI erforderlich)

- Azure Stack HCI-Betriebssystem, Version 23H2 und höher

- macOS

- Linux

- iOS

- Android

Anforderungen an den Netzwerkschutz

Url/IP zulassen und blockieren erfordert, dass die Microsoft Defender for Endpoint Komponente Netzwerkschutz im Blockmodus aktiviert ist. Weitere Informationen zu Netzwerkschutz und Konfigurationsanweisungen finden Sie unter Aktivieren des Netzwerkschutzes.

Anforderungen an benutzerdefinierte Netzwerkindikatoren

Um mit dem Blockieren von IP-Adressen und/oder URLs zu beginnen, aktivieren Sie das Feature "Benutzerdefinierte Netzwerkindikatoren" im Microsoft Defender-Portal. Das Feature finden Sie unter Einstellungen>Endpunkte>Allgemein>Erweiterte Features. Weitere Informationen finden Sie unter Erweiterte Features.

Informationen zur Unterstützung von Indikatoren unter iOS finden Sie unter Microsoft Defender for Endpoint unter iOS.

Informationen zur Unterstützung von Indikatoren unter Android finden Sie unter Microsoft Defender for Endpoint unter Android.

Einschränkungen der Indikatorliste

Nur externe IP-Adressen können der Indikatorliste hinzugefügt werden. Indikatoren können nicht für interne IP-Adressen erstellt werden.

Nicht-Microsoft Edge- und Internet-Explorer-Prozesse

Für andere Prozesse als Microsoft Edge und Internet Explorer verwenden Webschutzszenarien Netzwerkschutz zur Überprüfung und Durchsetzung:

- IP-Adressen werden für alle drei Protokolle (TCP, HTTP und HTTPS (TLS)) unterstützt.

- In benutzerdefinierten Indikatoren werden nur einzelne IP-Adressen unterstützt (keine CIDR-Blöcke oder IP-Bereiche).

- HTTP-URLs (einschließlich eines vollständigen URL-Pfads) können für jeden Browser oder Prozess blockiert werden.

- Vollqualifizierte HTTPS-Domänennamen (FQDN) können in Nicht-Microsoft-Browsern blockiert werden (Indikatoren, die einen vollständigen URL-Pfad angeben, können nur in Microsoft Edge blockiert werden)

- Das Blockieren von FQDNs in Nicht-Microsoft-Browsern erfordert, dass QUIC und Encrypted Client Hello in diesen Browsern deaktiviert sind.

- FQDNs, die über http2-Verbindungszusammenführung geladen werden, können nur in Microsoft Edge blockiert werden.

- Wenn es in Konflikt stehende URL-Indikatorrichtlinien gibt, wird der längere Pfad angewendet. Beispielsweise hat die URL-Indikatorrichtlinie

https://support.microsoft.com/officeVorrang vor der URL-Indikatorrichtliniehttps://support.microsoft.com.

Implementierung des Netzwerkschutzes

In Nicht-Microsoft Edge-Prozessen bestimmt Netzwerkschutz den vollqualifizierten Domänennamen für jede HTTPS-Verbindung, indem der Inhalt des TLS-Handshakes untersucht wird, der nach einem TCP/IP-Handshake auftritt. Dies erfordert, dass die HTTPS-Verbindung TCP/IP (nicht UDP/QUIC) verwendet und die ClientHello-Nachricht nicht verschlüsselt ist. Informationen zum Deaktivieren von QUIC und Encrypted Client Hello in Google Chrome finden Sie unter QuicAllowed und EncryptedClientHelloEnabled. Informationen zu Mozilla Firefox finden Sie unter Disable EncryptedClientHello und network.http.http3.enable.

Die Bestimmung, ob der Zugriff auf eine Website zugelassen oder blockiert werden soll, erfolgt nach Abschluss des Drei-Wege-Handshakes über TCP/IP und einem TLS-Handshake. Wenn ein Standort durch Netzwerkschutz blockiert wird, wird im Microsoft Defender Portal möglicherweise der Aktionstyp ConnectionSuccess unter NetworkConnectionEvents angezeigt, obwohl die Website blockiert wurde.

NetworkConnectionEvents werden von der TCP-Ebene und nicht vom Netzwerkschutz gemeldet. Nach Abschluss des Drei-Wege-Handshakes wird der Zugriff auf die Website durch den Netzwerkschutz zugelassen oder blockiert.

Hier sehen Sie ein Beispiel dafür, wie dies funktioniert:

Angenommen, ein Benutzer versucht, auf einem Gerät auf eine Website zuzugreifen. Die Website wird in einer gefährlichen Domäne gehostet und sollte durch den Netzwerkschutz blockiert werden.

Der TCP/IP-Handshake beginnt. Bevor sie abgeschlossen ist, wird eine

NetworkConnectionEventsAktion protokolliert, dieActionTypealsConnectionSuccessaufgeführt wird. Sobald der TCP/IP-Handshakeprozess abgeschlossen ist, blockiert der Netzwerkschutz jedoch den Zugriff auf den Standort. All dies geschieht schnell. Ein ähnlicher Prozess tritt bei Microsoft Defender SmartScreen auf. Nach Abschluss des Handshakes wird eine Entscheidung getroffen, und der Zugriff auf eine Website wird entweder blockiert oder zugelassen.Im Microsoft Defender-Portal wird eine Warnung in der Warnungswarteschlange aufgeführt. Details zu dieser Warnung enthalten sowohl als

AlertEventsauchNetworkConnectionEvents. Sie können sehen, dass die Website blockiert wurde, obwohl Sie auch über einNetworkConnectionEventsElement mit dem ActionType vonConnectionSuccessverfügen.

Warnmodussteuerelemente

Wenn Sie den Warnmodus verwenden, können Sie die folgenden Steuerelemente konfigurieren:

Umgehungsmöglichkeit

- Schaltfläche "Zulassen" in Microsoft Edge

- Schaltfläche "Zulassen" im Popup (Nicht-Microsoft-Browser)

- Umgehen des Dauerparameters für den Indikator

- Umgehen der Erzwingung über Microsoft- und Nicht-Microsoft-Browser hinweg

Umleitungs-URL

- Umleitungs-URL-Parameter für den Indikator

- Umleitungs-URL in Microsoft Edge

- Umleitungs-URL für Popups (Nicht-Microsoft-Browser)

Weitere Informationen finden Sie unter Steuern von Apps, die von Microsoft Defender for Endpoint ermittelt wurden.

Reihenfolge der Konfliktbehandlung für Indikator-IP-URL und Domänenrichtlinie

Die Behandlung von Richtlinienkonflikten für Domänen/URLs/IP-Adressen unterscheidet sich von der Behandlung von Richtlinienkonflikten für Zertifikate.

In dem Fall, in dem mehrere verschiedene Aktionstypen für denselben Indikator festgelegt sind (z. B. drei Indikatoren für Microsoft.com mit den Aktionstypen blockieren, warnen und zulassen), lautet die Reihenfolge, in der diese Aktionstypen wirksam werden würden:

Zulassen

Warnen

Blockieren

"Allow" überschreibt "warn", wodurch "block" wie folgt überschrieben wird: AllowBlock>Warn>. Daher wäre im vorherigen Beispiel Microsoft.com zulässig.

Defender for Cloud Apps Indikatoren

Wenn Ihr organization die Integration zwischen Defender für Endpunkt und Defender for Cloud Apps aktiviert hat, werden in Defender für Endpunkt Blockindikatoren für alle nicht genehmigten Cloudanwendungen erstellt. Wenn eine Anwendung in den Überwachungsmodus versetzt wird, werden Warnindikatoren (umgehungsfähiger Block) für die URLs erstellt, die der Anwendung zugeordnet sind. Zulassungsindikatoren werden für sanktionierte Anwendungen nicht automatisch erstellt. Von Defender for Cloud Apps erstellte Indikatoren folgen der im vorherigen Abschnitt beschriebenen Behandlung von Richtlinienkonflikten.

Vorrang von Richtlinien

Microsoft Defender for Endpoint Richtlinie hat Vorrang vor Microsoft Defender Antivirenrichtlinie. In Situationen, in der Defender für Endpunkt auf Allowfestgelegt ist, aber Microsoft Defender Antivirus auf Blockfestgelegt ist, lautet Allowdas Ergebnis .

Rangfolge für mehrere aktive Richtlinien

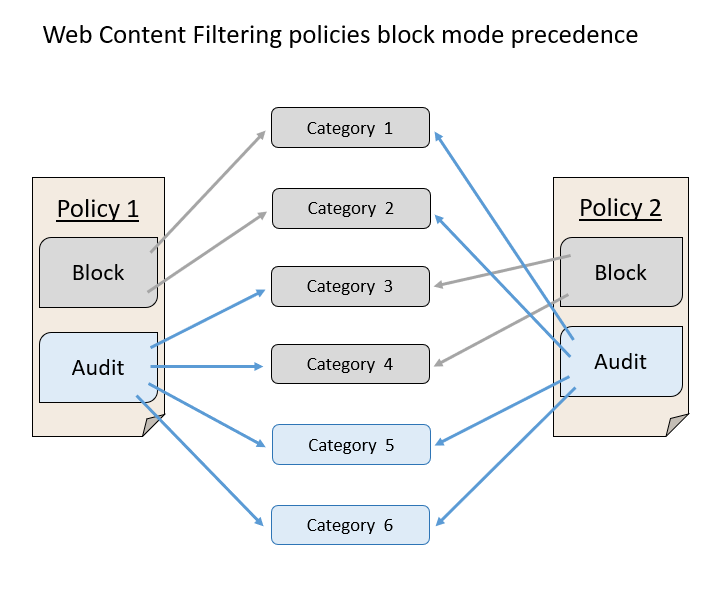

Das Anwenden mehrerer verschiedener Richtlinien zum Filtern von Webinhalten auf dasselbe Gerät führt dazu, dass die restriktivere Richtlinie für jede Kategorie gilt. Stellen Sie sich folgendes Szenario vor:

- Richtlinie 1 blockiert die Kategorien 1 und 2 und überwacht den Rest.

- Richtlinie 2 blockiert die Kategorien 3 und 4 und überwacht den Rest.

Das Ergebnis ist, dass die Kategorien 1 bis 4 alle blockiert sind. Dieses Szenario wird in der folgenden Abbildung veranschaulicht.

Erstellen eines Indikators für IP-Adressen, URLs oder Domänen auf der Einstellungsseite

Wählen Sie im Navigationsbereich Einstellungen>Endpunktindikatoren>(unterRegeln) aus.

Wählen Sie die Registerkarte IP-Adressen oder URLs/Domänen aus.

Wählen Sie Element hinzufügen aus.

Geben Sie die folgenden Details an:

- Indikator: Geben Sie die Entitätsdetails an, und definieren Sie den Ablauf des Indikators.

- Aktion: Geben Sie die auszuführende Aktion an, und geben Sie eine Beschreibung an.

- Bereich: Geben Sie die Computergruppen an, die den Indikator erzwingen sollen.

Überprüfen Sie die Details auf der Registerkarte Zusammenfassung , und wählen Sie dann Speichern aus.

Wichtig

Es kann bis zu 48 Stunden dauern, nachdem eine Richtlinie erstellt wurde, bis eine URL oder IP-Adresse auf einem Gerät blockiert wird. In den meisten Fällen werden Blöcke in unter zwei Stunden wirksam.

Verwandte Artikel

- Indikatoren erstellen

- Erstellen von Indikatoren für Dateien

- Erstellen von Indikatoren basierend auf Zertifikaten

- Indikatoren verwalten

- Ausschlüsse für Microsoft Defender for Endpoint und Microsoft Defender Antivirus

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.