Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Seite "Benutzerentität" im Microsoft Defender-Portal hilft Ihnen bei der Untersuchung von Benutzerentitäten. Die Seite enthält alle wichtigen Informationen zu einer bestimmten Benutzerentität. Wenn eine Warnung oder ein Incident darauf hinweist, dass ein Benutzer möglicherweise kompromittiert oder verdächtig ist, überprüfen und untersuchen Sie die Benutzerentität.

Informationen zur Benutzerentität finden Sie in den folgenden Ansichten:

- Seite "Identitäten" unter Assets

- Benachrichtigungswarteschlange

- Jede einzelne Warnung/jeder Incident

- Seite „Geräte“

- Seite "Jede einzelne Geräteentität"

- Aktivitätsprotokoll

- Abfragen für die erweiterte Suche

- Info-Center

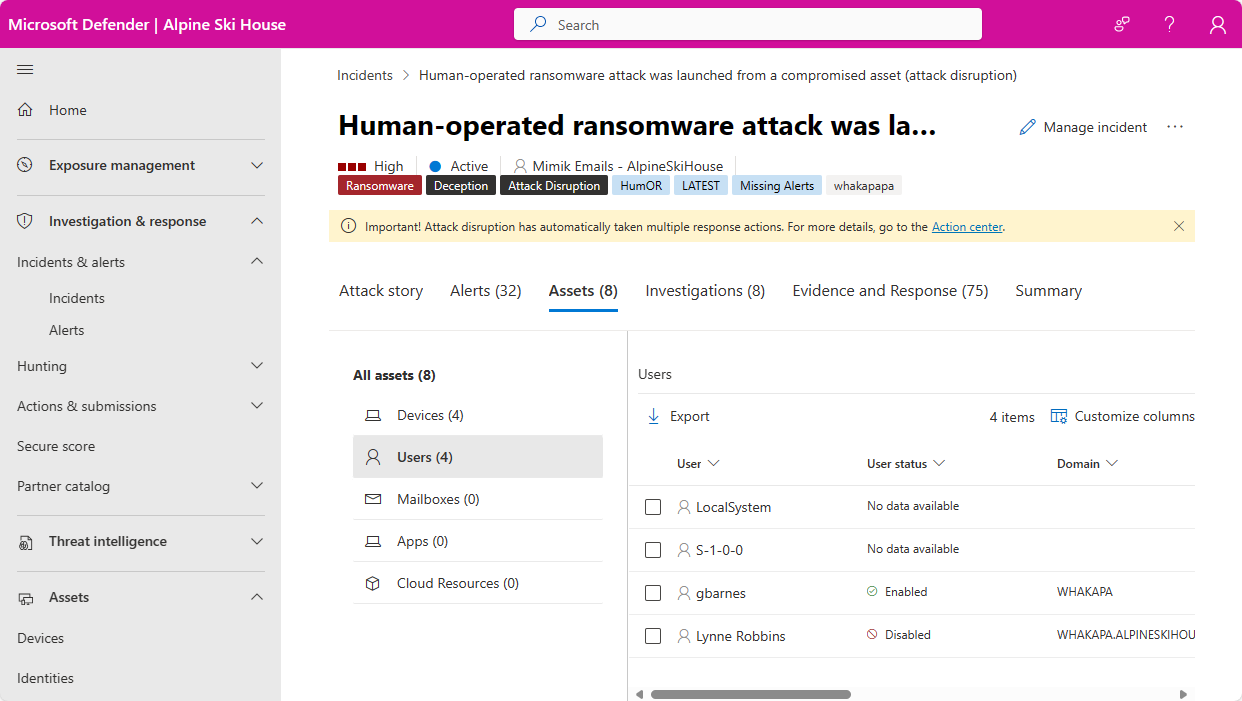

Wählen Sie überall dort, wo Benutzerentitäten in diesen Ansichten angezeigt werden, die Entität aus, um die Seite Benutzer anzuzeigen, auf der weitere Details zum Benutzer angezeigt werden. Beispielsweise können Sie die Details der Benutzerkonten, die in den Warnungen zu einem Incident im Microsoft Defender-Portal identifiziert wurden, unter Incidents & Warnungen > Incidents Incidents> Assets >> Users anzeigen.

Wenn Sie eine bestimmte Benutzerentität untersuchen, werden auf der Entitätsseite die folgenden Registerkarten angezeigt:

Übersicht, einschließlich Entitätsdetails, visueller Ansicht von Vorfällen und Warnungen, Benutzerkontensteuerungsflags usw.

Registerkarte "Incidents and Alerts" (Incidents und Warnungen)

Auf der Identitätsseite werden die Microsoft Entra organization und Gruppen angezeigt, die Ihnen helfen, die Gruppen und Berechtigungen zu verstehen, die einem Benutzer zugeordnet sind.

Wichtig

Microsoft Sentinel ist allgemein im Microsoft Defender-Portal verfügbar, mit oder ohne Microsoft Defender XDR oder E5-Lizenz. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Übersicht

Entitätsdetails

Der Bereich Entitätsdetails auf der linken Seite der Seite enthält Informationen über den Benutzer, z. B. die Microsoft Entra Identitätsrisikostufe, den Insider-Risikoschweregrad (Vorschau), die Anzahl der Geräte, bei denen der Benutzer angemeldet ist, als der Benutzer zum ersten und letzten Mal gesehen wurde, die Konten des Benutzers, die Gruppen, zu denen der Benutzer gehört, und Kontaktinformationen. Diese Karte umfasst alle Incidents und Warnungen, die der Benutzerentität zugeordnet sind, gruppiert nach Schweregrad.

Hinweis

Die Bewertung der Untersuchungspriorität wurde am 3. Dezember 2024 eingestellt. Die Aufschlüsselung der Untersuchungsprioritätsbewertung und die Karten Bewertete Aktivitäten sind nicht mehr verfügbar.

Abhängig von den von Ihnen aktivierten Diensten und Features werden weitere Details angezeigt, einschließlich:

- (Vorschau) Microsoft Defender XDR Benutzer mit Zugriff auf Microsoft Purview Insider Risk Management können jetzt den Insider-Risikoschweregrad eines Benutzers sehen und Einblicke in die verdächtigen Aktivitäten eines Benutzers auf der Benutzerseite erhalten. Wählen Sie unter Entitätsdetails den Schweregrad des Insider-Risikos aus, um die Risikoerkenntnisse über den Benutzer anzuzeigen.

- (Vorschau) Wenn Sie Microsoft Sentinel User and Entity Behavior Analytics (UEBA) aktivieren, wird Folgendes angezeigt:

- Die drei häufigsten UEBA-Anomalien des Benutzers der letzten 30 Tage.

- Links zum Starten vordefinierter erweiterter Huntingabfragen und Zum Anzeigen aller anomalen Verhaltensweisen im Zusammenhang mit dem Benutzer auf der Registerkarte Sentinel Ereignisse. Dies ist nur für Kunden verfügbar, für die UEBA aktiviert ist.

Active Directory-Kontosteuerelemente

In diesem Karte werden wichtige Microsoft Defender for Identity Sicherheitseinstellungen für das Konto des Benutzers hervorgehoben. Beispielsweise wird angezeigt, ob der Benutzer das Kennwort umgehen kann, indem er die EINGABETASTE drückt, oder ob das Kennwort des Benutzers nie abläuft. Überprüfen Sie diese Flags, um Kontoeinstellungen zu identifizieren, die Möglicherweise Ihre Aufmerksamkeit erfordern.

Weitere Informationen finden Sie unter Flags für die Benutzerkontensteuerung.

Organisationsstruktur

In diesem Abschnitt wird die Position der Benutzerentität in der Organisationshierarchie angezeigt, wie von Microsoft Defender for Identity gemeldet.

Kontotags

Microsoft Defender for Identity ruft Tags aus Active Directory ab, um Ihnen eine einzige Schnittstelle zum Überwachen Ihrer Active Directory-Benutzer und -Entitäten zu bieten. Tags stellen Details aus Active Directory zur Entität bereit und umfassen Folgendes:

| Name | Beschreibung |

|---|---|

| New | Gibt an, dass die Entität vor weniger als 30 Tagen erstellt wurde. |

| Gelöscht | Gibt an, dass die Entität endgültig aus Active Directory gelöscht wurde. |

| Disabled | Gibt an, dass die Entität derzeit in Active Directory deaktiviert ist. Das disabled-Attribut ist ein Active Directory-Flag, das für Benutzerkonten, Computerkonten und andere Objekte verfügbar ist, um anzugeben, dass das Objekt derzeit nicht verwendet wird. Wenn ein Objekt deaktiviert ist, kann es nicht zum Anmelden oder Ausführen von Aktionen in der Domäne verwendet werden. |

| Enabled | Gibt an, dass die Entität derzeit in Active Directory aktiviert ist. Die Entität wird derzeit verwendet und kann zum Anmelden oder Ausführen von Aktionen in der Domäne verwendet werden. |

| Abgelaufen | Gibt an, dass die Entität in Active Directory abgelaufen ist. Wenn ein Benutzerkonto abgelaufen ist, kann sich der Benutzer nicht mehr bei der Domäne anmelden oder auf Netzwerkressourcen zugreifen. Das abgelaufene Konto wird so behandelt, als wäre es deaktiviert, aber mit einem expliziten Ablaufdatum festgelegt. Alle Dienste oder Anwendungen, für die der Benutzer zugriffberechtigt war, können ebenfalls betroffen sein, je nachdem, wie sie konfiguriert sind. |

| Honeytoken | Gibt an, dass die Entität manuell als Honeytoken gekennzeichnet ist. |

| Locked | Gibt an, dass die Entität das falsche Kennwort zu oft angegeben hat und jetzt gesperrt ist. |

| Teilweise | Gibt an, dass der Benutzer, das Gerät oder die Gruppe nicht mit der Domäne synchronisiert ist und teilweise über einen globalen Katalog aufgelöst wird. In diesem Fall sind einige Attribute nicht verfügbar. |

| Ungelöste | Gibt an, dass das Gerät nicht in eine gültige Identität in der Active Directory-Gesamtstruktur aufgelöst wird. Es sind keine Verzeichnisinformationen verfügbar. |

| Vertraulich | Gibt an, dass die Entität als vertraulich betrachtet wird. |

Weitere Informationen finden Sie unter Defender for Identity-Entitätstags in Microsoft Defender XDR.

Hinweis

Der organization-Strukturabschnitt und die Kontotags sind verfügbar, wenn eine Microsoft Defender for Identity Lizenz verfügbar ist.

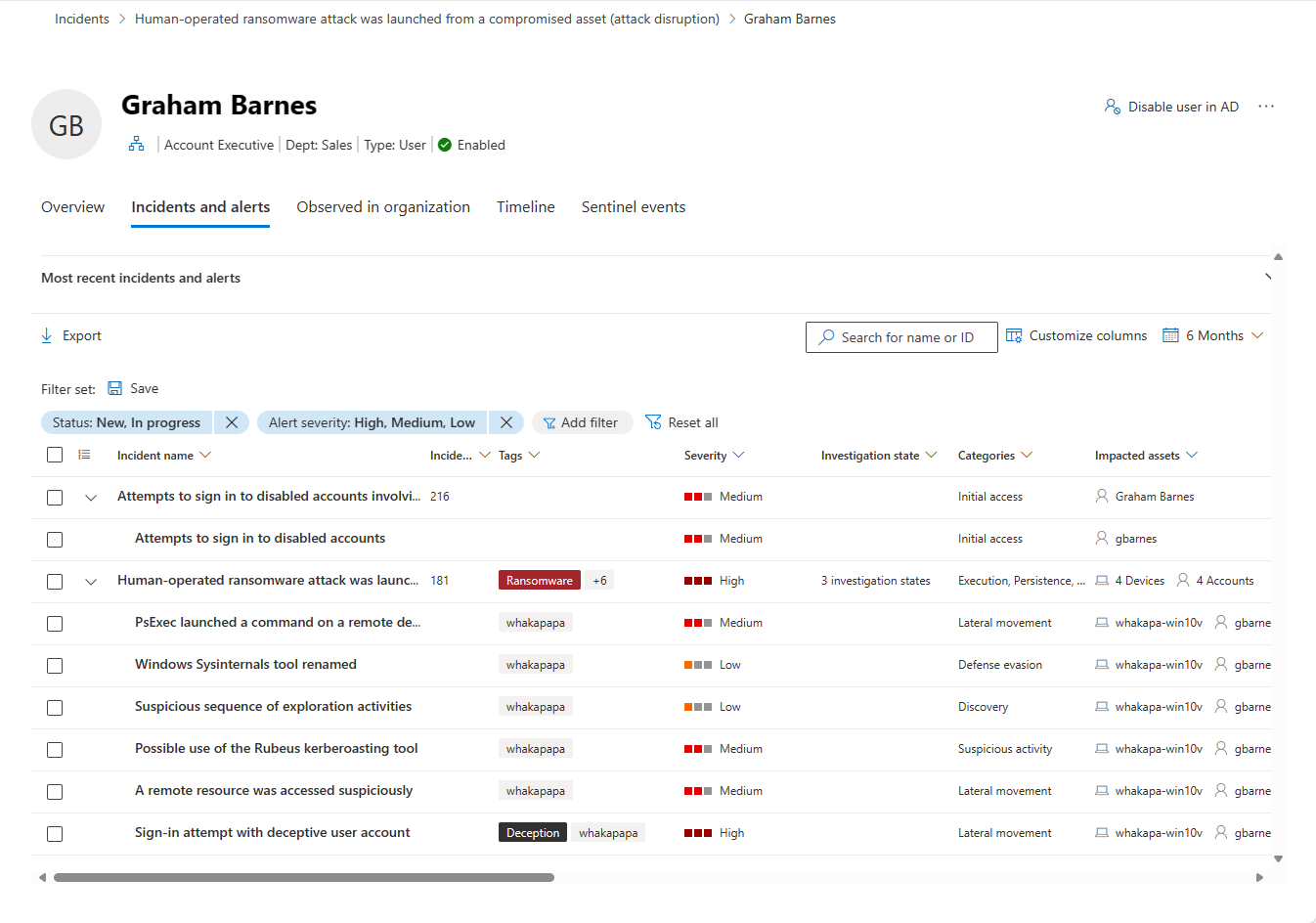

Vorfälle und Warnungen

Sie können alle aktiven Incidents und Warnungen anzeigen, die den Benutzer aus den letzten sechs Monaten betreffen. Hier werden alle Informationen aus den wichtigsten Incidents und Warnungswarteschlangen angezeigt. Diese Liste ist eine gefilterte Version der Incidentwarteschlange und enthält die folgenden Details:

- Eine kurze Beschreibung des Incidents oder der Warnung

- Der Schweregrad der Warnung (hoch, mittel, niedrig, informativ)

- Die Warnung status in der Warteschlange (neu, in Bearbeitung, gelöst)

- Die Warnungsklassifizierung (nicht festgelegt, falsche Warnung, echte Warnung)

- Der Untersuchungsstatus, die Kategorie, die der Adresszuweisung zugewiesen ist, und die letzte beobachtete Aktivität.

Sie können die Anzahl der angezeigten Elemente und die Spalten anpassen, die für jedes Element angezeigt werden. Das Standardverhalten besteht darin, 30 Elemente pro Seite aufzulisten. Sie können die Warnungen auch nach Schweregrad, status oder einer anderen Spalte in der Anzeige filtern.

Die Spalte betroffener Entitäten bezieht sich auf alle Geräte- und Benutzerentitäten, auf die in dem Incident oder der Warnung verwiesen wird.

Wenn ein Incident oder eine Warnung ausgewählt wird, wird ein Flyout angezeigt. Sie können den Incident oder die Warnung verwalten und weitere Details anzeigen, z. B. Incident-/Warnungsnummer und zugehörige Geräte. Es können mehrere Warnungen gleichzeitig ausgewählt werden.

Um eine vollständige Seitenansicht eines Incidents oder einer Warnung anzuzeigen, wählen Sie den Titel aus.

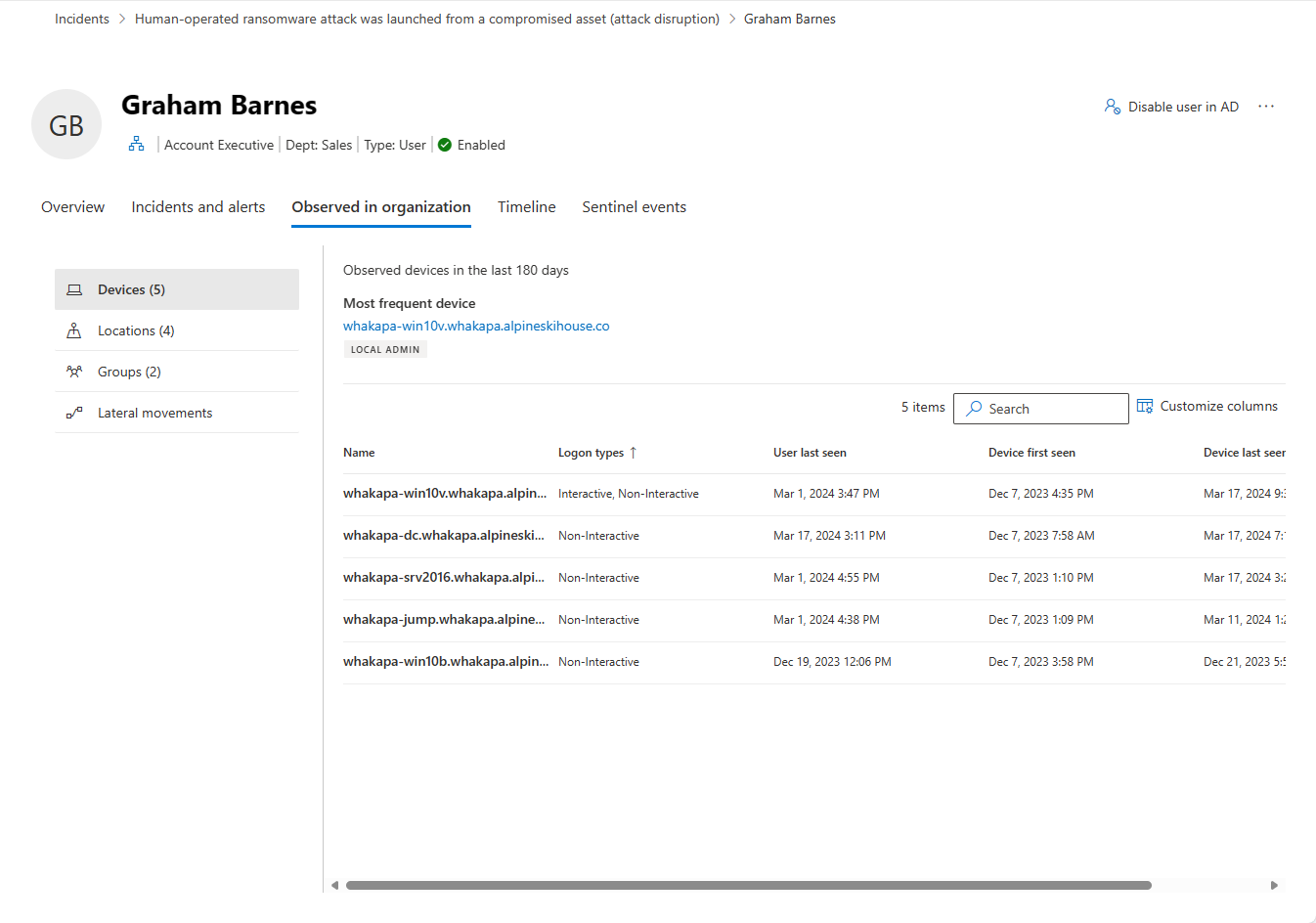

Beobachtet in organization

Geräte: In diesem Abschnitt werden alle Geräte angezeigt, bei denen sich die Benutzerentität in den vorherigen 180 Tagen angemeldet hat, wobei die am häufigsten und am wenigsten verwendeten Geräte angegeben sind.

Speicherorte: In diesem Abschnitt werden alle beobachteten Speicherorte für die Benutzerentität in den letzten 30 Tagen angezeigt.

Gruppen: In diesem Abschnitt werden alle beobachteten lokalen Gruppen für die Benutzerentität angezeigt, wie von Microsoft Defender for Identity gemeldet.

Konten: In diesem Abschnitt werden alle beobachteten Konten für die Identitätsentität angezeigt, wie von Microsoft Defender for Identity gemeldet.

Lateral Movement-Pfade: In diesem Abschnitt werden alle Lateral Movement-Pfade aus der lokalen Umgebung angezeigt, die von Defender for Identity erkannt wurden.

Auf der Registerkarte Konten werden alle Konten angezeigt, die mit einer bestimmten Identität in verbundenen Systemen verknüpft sind. Es konsolidiert manuelle und automatische Korrelationen in einer einzelnen Tabelle, sodass Sie eine zentralisierte Ansicht des Speicherbedarfs der Identität erhalten.

Die Tabelle enthält die folgenden Felder:

Verknüpfungstyp: Zeigt an, wie das Konto mit der Identität verknüpft wurde (manuell, StrongIDs, API oder Regel).

Datum der letzten Verknüpfung: Zeichnet das letzte Datum auf, an dem ein Konto mit der Identität verknüpft wurde.

Verknüpft von: Gibt an, wer den Link erstellt hat (StrongIDs, Benutzer-ID oder Regelname).

Linkagekommentar: Enthält eine kurze Beschreibung, die erklärt, warum die Konten verknüpft wurden. Der Kommentar ist auf 25 Zeichen beschränkt.

Primäres Konto: Gibt an, ob das System dieses Konto als primäres Konto für die Identität festlegt.

Hinweis

Gruppen und Lateral Movement-Pfade sind verfügbar, wenn eine Microsoft Defender for Identity Lizenz verfügbar ist.

Wenn Sie die Registerkarte Lateral movements (Seitliche Bewegungen) auswählen, können Sie eine vollständig dynamische und klickbare Karte anzeigen, auf der Sie die Lateral Movement-Pfade zu und von einem Benutzer anzeigen können. Ein Angreifer kann die Pfadinformationen verwenden, um Ihr Netzwerk zu infiltrieren.

Die Karte enthält eine Liste anderer Geräte oder Benutzer, die ein Angreifer ausnutzen kann, um ein sensibles Konto zu kompromittieren. Wenn der Benutzer über ein vertrauliches Konto verfügt, können Sie sehen, wie viele Ressourcen und Konten direkt verbunden sind.

Der Lateral Movement-Pfadbericht, der nach Datum angezeigt werden kann, ist immer verfügbar, um Informationen über die ermittelten potenziellen Lateral Movement-Pfade bereitzustellen und kann nach Zeit angepasst werden. Wählen Sie ein anderes Datum aus, indem Sie ein anderes Datum anzeigen verwenden, um frühere Lateral Movement-Pfade anzuzeigen, die für eine Entität gefunden wurden. Das Diagramm wird nur angezeigt, wenn in den letzten zwei Tagen ein potenzieller Lateral Movement-Pfad für eine Entität gefunden wurde.

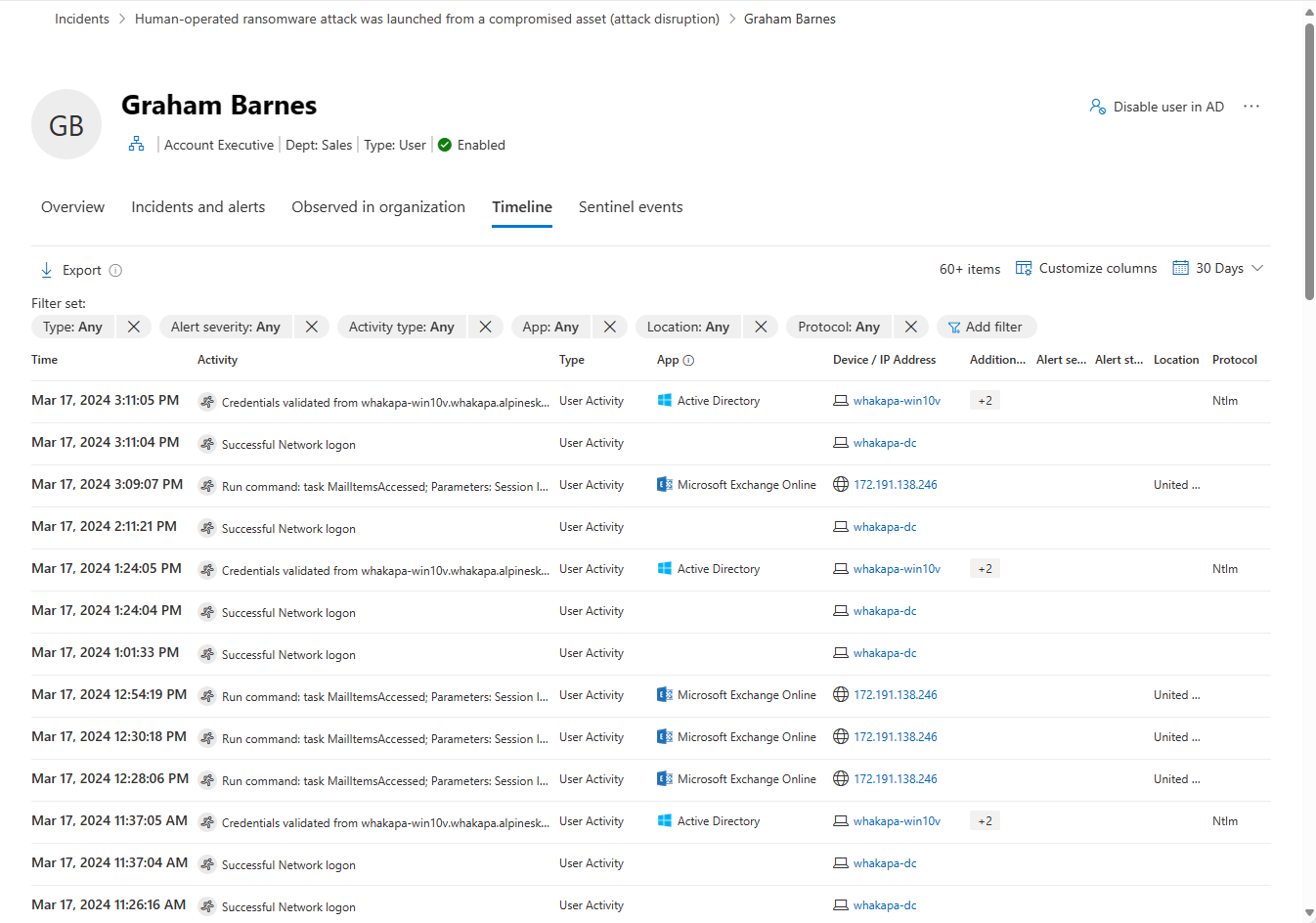

Zeitachse

Die Zeitleiste zeigt Benutzeraktivitäten und Warnungen an, die von der Identität eines Benutzers in den letzten 180 Tagen beobachtet wurden. Sie vereinheitlicht die Identitätseinträge des Benutzers über Microsoft Defender for Identity-, Microsoft Defender for Cloud Apps- und Microsoft Defender for Endpoint-Workloads hinweg. Mithilfe der Zeitleiste können Sie sich auf Aktivitäten konzentrieren, die ein Benutzer in bestimmten Zeitrahmen ausgeführt oder ausgeführt hat.

Auf der einheitlichen SOC-Plattform werden Microsoft Sentinel Warnungen aus anderen Datenquellen auf der Registerkarte Microsoft Sentinel Ereignisse angezeigt. Weitere Informationen finden Sie unter Microsoft Sentinel-Ereignisse.

Benutzerdefinierte Zeitbereichsauswahl: Sie können einen Zeitrahmen auswählen, um ihre Untersuchung auf die letzten 24 Stunden, die letzten 3 Tage usw. zu konzentrieren. Alternativ können Sie einen bestimmten Zeitrahmen auswählen, indem Sie auf Benutzerdefinierter Bereich klicken. Gefilterte Daten, die älter als 30 Tage sind, werden in Intervallen von sieben Tagen angezeigt.

Zum Beispiel:Zeitachsenfilter: Um Ihre Untersuchungserfahrung zu verbessern, können Sie die Zeitleiste Filter verwenden: Typ (Warnungen und/oder benutzerbezogene Aktivitäten), Warnungsschweregrad, Aktivitätstyp, App, Standort, Protokoll. Jeder Filter hängt von den anderen ab, und die Optionen in den einzelnen Filtern (Dropdownliste) enthalten nur die Daten, die für den jeweiligen Benutzer relevant sind.

Schaltfläche "Exportieren": Sie können die Zeitleiste in eine CSV-Datei exportieren. Der Export ist auf die ersten 5.000 Datensätze beschränkt und enthält die Daten, wie sie auf der Benutzeroberfläche angezeigt werden (dieselben Filter und Spalten).

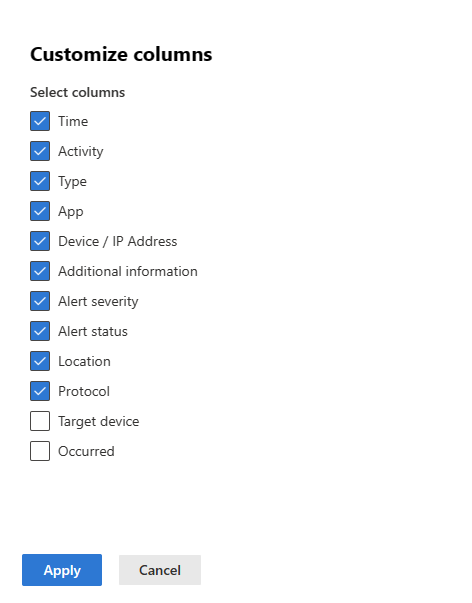

Benutzerdefinierte Spalten: Sie können auswählen, welche Spalten im Zeitleiste verfügbar gemacht werden sollen, indem Sie die Schaltfläche Spalten anpassen auswählen. Zum Beispiel:

Welche Datentypen sind verfügbar?

Die folgenden Datentypen sind im Zeitleiste verfügbar:

- Die betroffenen Warnungen eines Benutzers

- Active Directory- und Microsoft Entra-Aktivitäten

- Ereignisse von Cloud-Apps

- Geräteanmeldungsereignisse

- Änderungen an Verzeichnisdiensten

Welche Informationen werden angezeigt?

Die folgenden Informationen werden im Zeitleiste angezeigt:

- Datum und Uhrzeit der Aktivität

- Beschreibung der Aktivität/Warnung

- Anwendung, die die Aktivität ausgeführt hat

- Quellgerät/IP-Adresse

- MITRE ATT&CK-Techniken

- Schweregrad und status von Warnungen

- Land/Region, in dem die Client-IP-Adresse geolokal ist

- Während der Kommunikation verwendetes Protokoll

- Zielgerät (optional, durch Anpassen von Spalten sichtbar)

- Anzahl der Aktivitätsausführungen (optional, durch Anpassen von Spalten sichtbar)

Zum Beispiel:

Hinweis

Microsoft Defender XDR können Datums- und Uhrzeitinformationen mithilfe Ihrer lokalen Zeitzone oder UTC anzeigen. Die ausgewählte Zeitzone gilt für alle Datums- und Uhrzeitinformationen, die im Identitäts-Zeitleiste angezeigt werden.

Um die Zeitzone für diese Features festzulegen, wechseln Sie zu Einstellungen>Security Center>Zeitzone.

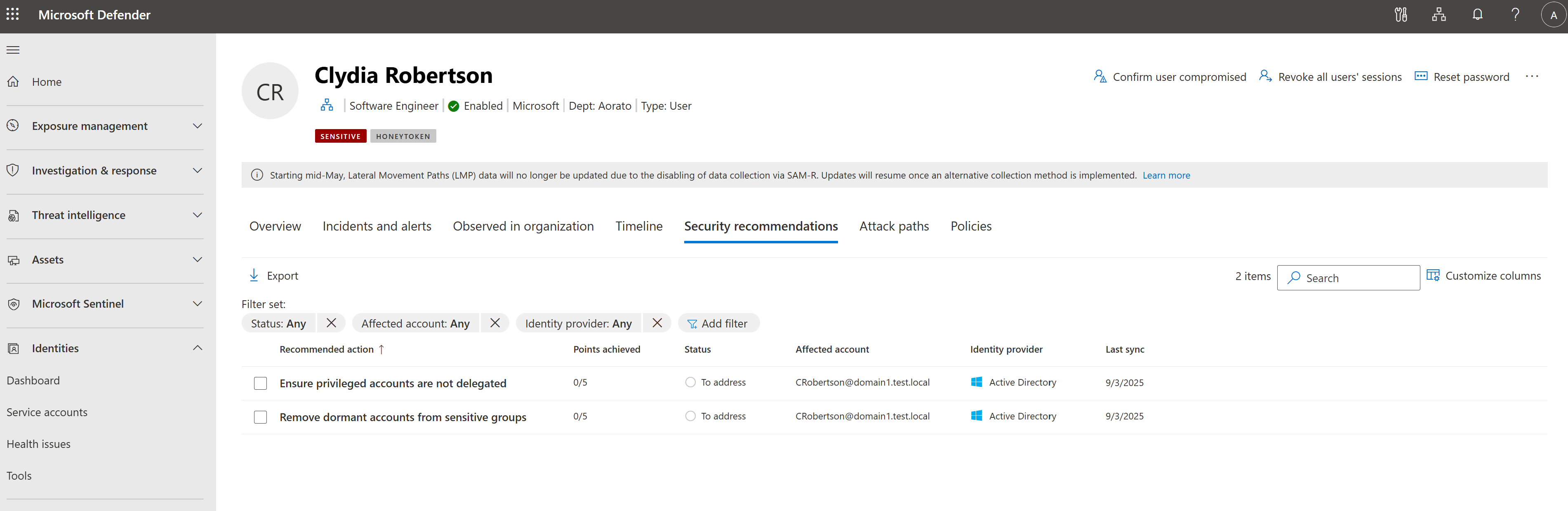

Sicherheitsempfehlungen

Auf dieser Registerkarte werden alle aktiven Sicherheitsstatusbewertungen (ISPMs) angezeigt, die einem Identitätskonto zugeordnet sind. Es enthält Defender for Identity-Empfehlungen für verfügbare Identitätsanbieter wie Active Directory, Okta und andere. Wenn Sie ein ISPM auswählen, gelangen Sie zur Empfehlungsseite in der Microsoft-Sicherheitsbewertung, um weitere Details zu erhalten.

Angriffspfade

Diese Registerkarte bietet Einblick in potenzielle Angriffspfade, die zu einer kritischen Identität führen oder sie in den Pfad einbeziehen, sodass Sicherheitsrisiken bewertet werden können. Weitere Informationen finden Sie unter Übersicht über den Angriffspfad im Exposure Management.

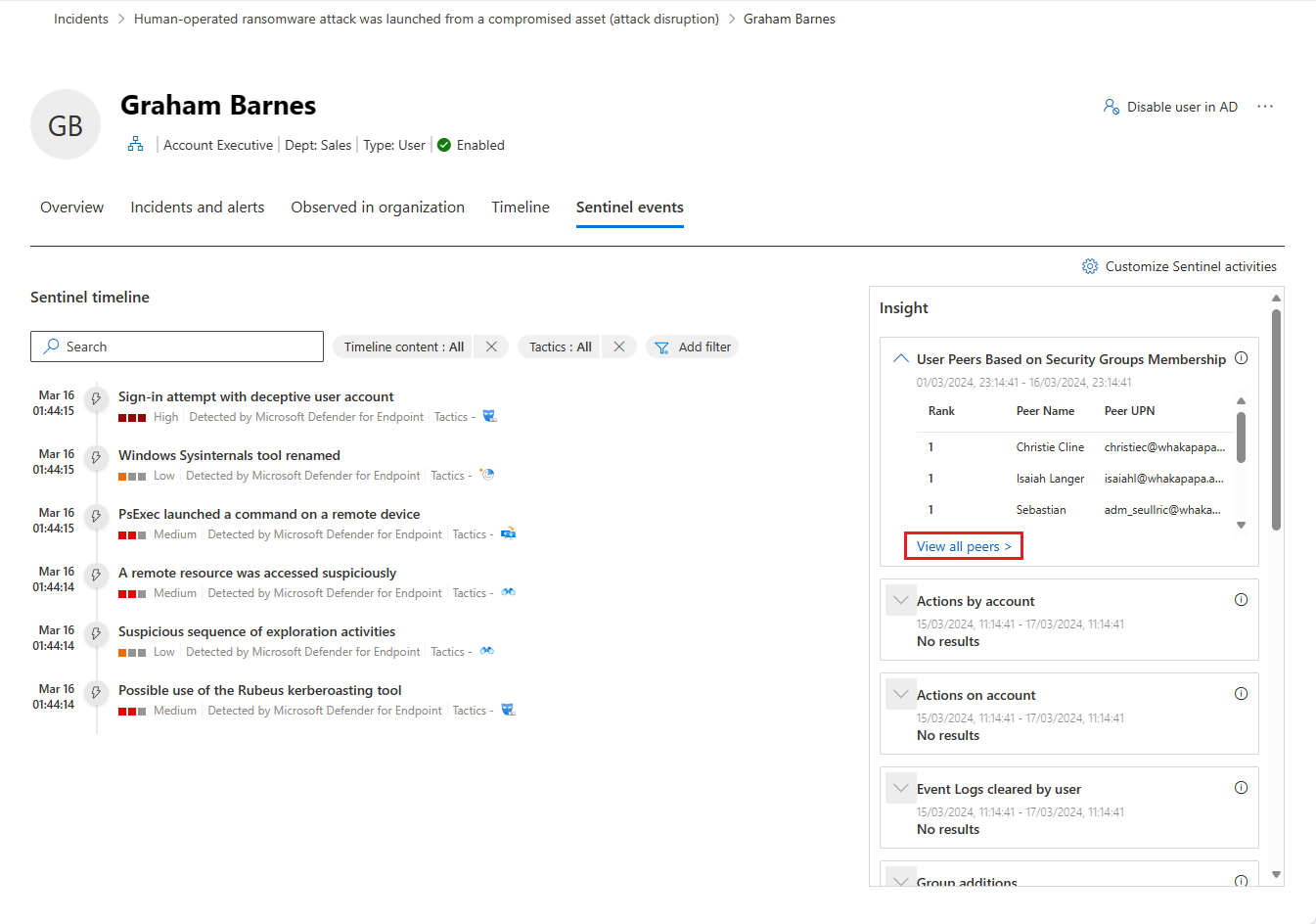

Microsoft Sentinel-Ereignisse

Wenn Ihr organization in das Defender-Portal integriert Microsoft Sentinel, befindet sich diese zusätzliche Registerkarte auf der Benutzerentitätsseite. Auf dieser Registerkarte wird die Entitätsseite Konto aus Microsoft Sentinel importiert.

Microsoft Sentinel Zeitleiste

In diesem Zeitleiste werden Warnungen angezeigt, die der Benutzerentität zugeordnet sind. Zu diesen Warnungen gehören Warnungen, die auf der Registerkarte Incidents und Warnungen angezeigt werden, sowie Warnungen, die von Microsoft Sentinel aus Datenquellen von Drittanbietern erstellt wurden, die nicht von Microsoft stammen.

Dieses Zeitleiste zeigt auch Mit Lesezeichen versehene Huntings aus anderen Untersuchungen, die auf diese Benutzerentität verweisen, Benutzeraktivitätsereignisse aus externen Datenquellen und ungewöhnliche Verhaltensweisen, die von den Anomalieregeln Microsoft Sentinel erkannt wurden.

Einblicke

Entitätserkenntnisse sind Abfragen, die von Microsoft-Sicherheitsexperten definiert werden, damit Sie effizienter und effektiver untersuchen können. Diese Erkenntnisse stellen automatisch die großen Fragen zu Ihrer Benutzerentität und liefern wertvolle Sicherheitsinformationen in Form von tabellarischen Daten und Diagrammen. Zu den Erkenntnissen gehören Daten zu Anmeldungen, Gruppenerfügungen, anomalen Ereignissen und mehr sowie erweiterte Algorithmen für maschinelles Lernen, um anomales Verhalten zu erkennen.

Im Folgenden sind einige der gezeigten Erkenntnisse aufgeführt:

- Benutzerpeers basierend auf der Mitgliedschaft in Sicherheitsgruppen.

- Aktionen nach Konto.

- Aktionen auf Konto.

- Vom Benutzer gelöschte Ereignisprotokolle.

- Gruppenzufügungen.

- Anomale hohe Anzahl von Bürovorgängen.

- Ressourcenzugriff.

- Ungewöhnlich hohe Azure Anmeldeergebnisanzahl.

- UEBA-Erkenntnisse.

- Benutzerzugriffsberechtigungen für Azure Abonnements.

- Bedrohungsindikatoren im Zusammenhang mit dem Benutzer.

- Watchlist-Erkenntnisse (Vorschau)

- Windows-Anmeldeaktivität.

Die Erkenntnisse basieren auf den folgenden Datenquellen:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor-Agent)

- CommonSecurityLog (Microsoft Sentinel)

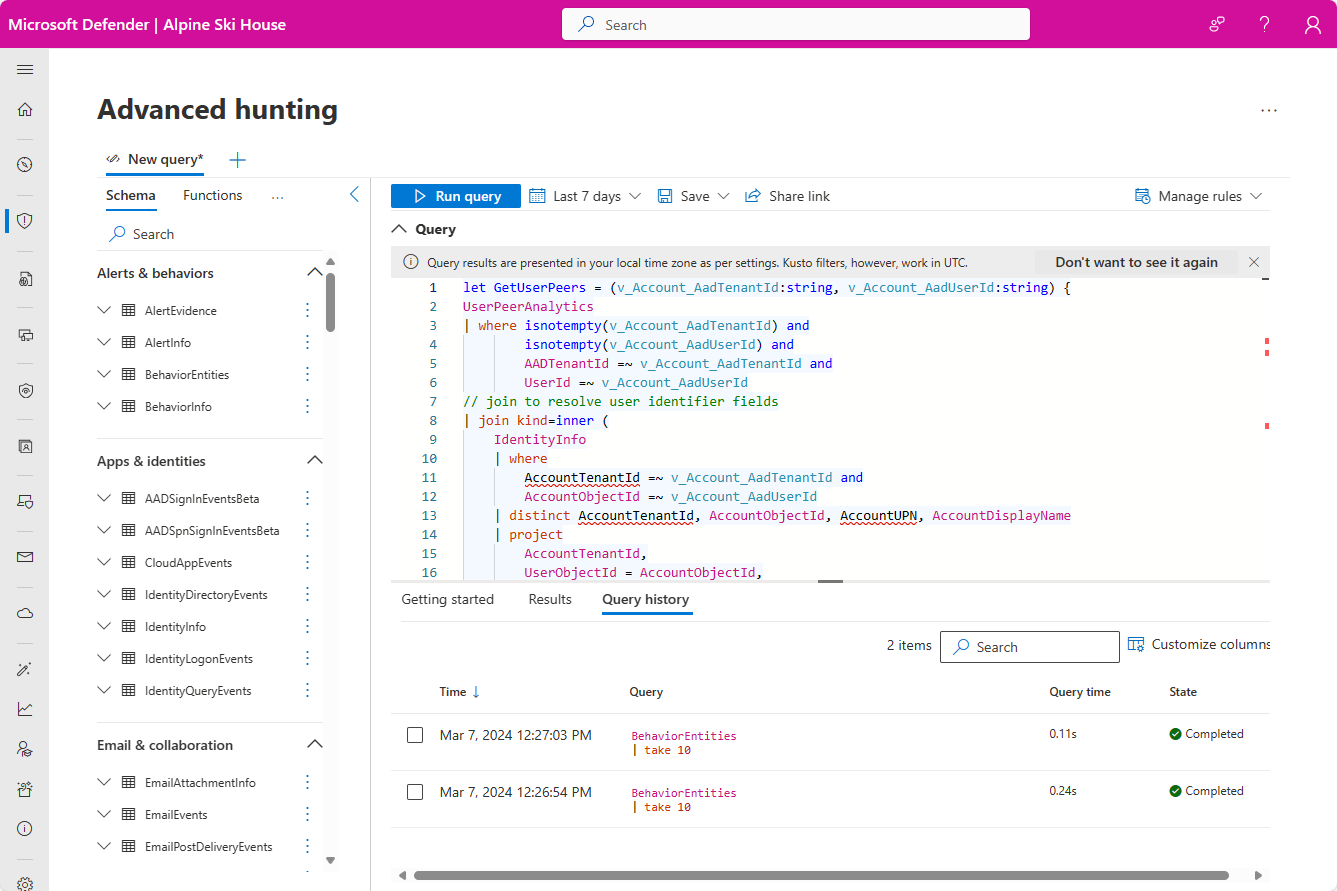

Wenn Sie die Erkenntnisse in diesem Bereich weiter untersuchen möchten, wählen Sie den Link aus, der die Erkenntnis begleitet. Über den Link gelangen Sie zur Seite Erweiterte Suche , auf der die Abfrage angezeigt wird, die der Erkenntnis zugrunde liegt, sowie die unformatierten Ergebnisse. Sie können die Abfrage ändern oder einen Drilldown in die Ergebnisse ausführen, um Ihre Untersuchung zu erweitern oder einfach Nur Ihre Neugier zu befriedigen.

Wartungsaktionen

Auf der Seite Übersicht können Sie die folgenden Aktionen ausführen:

- Aktivieren, Deaktivieren oder Anhalten des Benutzers in Microsoft Entra ID

- Weisen Sie den Benutzer an, bestimmte Aktionen auszuführen, z. B. die erneute Anmeldung des Benutzers oder die Erzwingung der Kennwortzurücksetzung.

- Anzeigen Microsoft Entra Kontoeinstellungen, zugehöriger Governance, der Dateien im Besitz des Benutzers oder der freigegebenen Dateien des Benutzers

Weitere Informationen finden Sie unter Wartungsaktionen in Microsoft Defender for Identity.

Nächste Schritte

Setzen Sie ihre Untersuchung bei Bedarf für In-Process-Vorfälle fort.

Siehe auch

- Übersicht über Vorfälle

- Priorisieren von Vorfällen

- Verwalten von Vorfällen

- Microsoft Defender XDR Übersicht

- Aktivieren von Microsoft Defender XDR

- Seite "Geräteentität" in Microsoft Defender

- Seite "IP-Adressentität" in Microsoft Defender

- Microsoft Defender XDR Integration mit Microsoft Sentinel

- Verbinden von Microsoft Sentinel mit Microsoft Defender XDR

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.