Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Microsoft Entra Organisationen können externe ID Cross-Tenant-Zugriffseinstellungen verwenden, um die Kollaboration mit anderen Microsoft Entra Organisationen und Microsoft Azure Clouds durch B2B-Kollaboration und B2B direkte Verbindung zu verwalten. Die Mandantenübergreifenden Zugriffseinstellungen bieten eine granulare Kontrolle über eingehenden und ausgehenden Zugriff, sodass Sie der mehrstufigen Authentifizierung (MFA) und Geräteansprüchen von anderen Organisationen vertrauen können.

Dieser Artikel behandelt die Mandanten-übergreifenden Zugriffseinstellungen, um die B2B-Kollaboration und die B2B-direkte Verbindung mit externen Microsoft Entra-Organisationen zu verwalten, einschließlich über Microsoft-Clouds hinweg. Andere Einstellungen sind verfügbar für die B2B-Kollaboration mit nicht-Microsoft Entra-Identitäten (zum Beispiel, soziale Identitäten oder nicht-IT verwaltete externe Konten). Diese Einstellungen für externe Zusammenarbeit umfassen Optionen zum Einschränken des Gastbenutzerzugriffs, zum Angeben der Benutzer, die Gäste einladen dürfen, und zum Zulassen oder Blockieren von Domänen.

Es gibt keine Begrenzungen für die Anzahl der Organisationen, die Sie in den Einstellungen für den Mandanten-übergreifenden Zugriff hinzufügen können.

Verwalten des externen Zugriffs mit Einstellungen für eingehenden und ausgehenden Zugriff

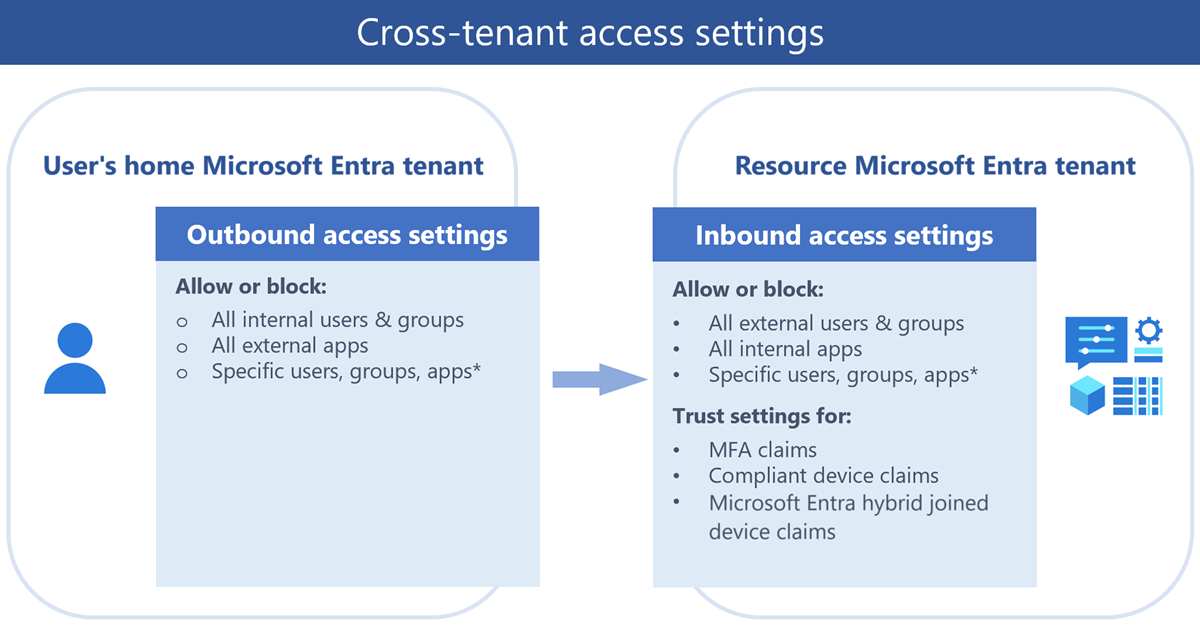

Über die mandantenübergreifenden Zugriffseinstellungen für externe Identitäten wird verwaltet, wie Sie mit anderen Microsoft Entra-Organisationen zusammenarbeiten. Diese Einstellungen bestimmen sowohl den Grad des eingehenden Zugriffs, den Benutzer in externen Microsoft Entra Organisationen auf Ihre Ressourcen haben, als auch den Grad des ausgehenden Zugriffs, den Ihre Benutzer auf externe Organisationen haben.

Das folgende Diagramm zeigt die Einstellungen für den mandantenübergreifenden Zugriff (eingehend und ausgehend). Der Microsoft Entra-Ressourcenmandant ist der Mandant, der die Ressourcen enthält, die freigegeben werden sollen. Bei der B2B-Zusammenarbeit ist der Ressourcenmandant der einladende Mandant (z. B. Ihr Unternehmensmandant, zu dem Sie die externen Benutzer:innen einladen möchten). Der Microsoft Entra-Stammmandant des Benutzers ist der Mandant, in dem die externen Benutzer verwaltet werden.

Standardmäßig ist die B2B-Zusammenarbeit mit anderen Microsoft Entra-Organisationen aktiviert, und die direkte B2B-Verbindung ist blockiert. Mit den folgenden umfangreichen Verwaltungseinstellungen können Sie jedoch beide Funktionen verwalten.

Einstellungen für ausgehenden Zugriff kontrollieren, ob Ihre Benutzer auf Ressourcen in einer externen Organisation zugreifen können. Sie können diese Einstellungen auf alle Benutzer anwenden oder einzelne Benutzer, Gruppen und Anwendungen angeben.

Einstellungen für In-band-Zugriff kontrollieren, ob Benutzer aus externen Microsoft Entra Organisationen auf Ressourcen in Ihrer Organisation zugreifen können. Sie können diese Einstellungen auf alle Benutzer anwenden oder einzelne Benutzer, Gruppen und Anwendungen angeben.

Vertrauensstellungseinstellungen (eingehend) bestimmen, ob Ihre Richtlinien für bedingten Zugriff der mehrstufigen Authentifizierung (MFA), dem kompatiblen Gerät und den Microsoft Entra hybrid replizierten Geräteansprüchen einer externen Organisation vertrauen, wenn deren Benutzer diese Anforderungen bereits in ihren Heimatmandanten erfüllt haben. Wenn Sie Ihre Vertrauenseinstellungen z. B. so konfigurieren, dass Sie MFA vertrauen, werden Ihre MFA-Richtlinien dennoch auf externe Benutzer:innen angewandt. Benutzer:innen, die die MFA bereits in ihren Basismandanten durchgeführt haben, müssen die MFA in Ihrem Mandanten nicht erneut ausführen.

Standardeinstellungen

Die mandantenübergreifenden Standardzugriffseinstellungen gelten für alle Microsoft Entra-Organisationen außerhalb Ihres Mandanten, mit Ausnahme derjenigen, für die Sie benutzerdefinierte Einstellungen konfiguriert haben. Sie können Ihre Standardeinstellungen ändern, aber die anfänglichen Standardeinstellungen für die B2B-Zusammenarbeit und die B2B-Verbindung lauten wie folgt:

Alle Ihre internen Benutzer sind standardmäßig für B2B-Kollaboration aktiviert. Das bedeutet, dass Ihre Benutzer externe Gäste einladen können, auf Ihre Ressourcen zuzugreifen. Im Gegenzug können Ihre Benutzer als Gäste in externe Organisationen eingeladen werden. MFA- und Geräteansprüche von anderen Microsoft Entra-Organisationen sind nicht vertrauenswürdig.

Standardmäßig werden keine B2B-Vertrauensstellungen für direkte Verbindungen eingerichtet. Microsoft Entra ID blockiert alle eingehenden und ausgehenden Funktionen für direkte B2B-Verbindungen für alle externen Microsoft Entra-Mandanten.

Organisationseinstellungen: Standardmäßig werden keine Organisationen zu Ihren Organisationseinstellungen hinzugefügt. Das bedeutet, dass für alle externen Microsoft Entra-Organisationen die B2B-Zusammenarbeit mit Ihrer Organisation aktiviert ist.

Mandantenübergreifende Synchronisation: Keine Benutzer aus anderen Mandanten werden mit der Mandantenübergreifenden Synchronisierung in Ihren Mandanten synchronisiert.

Diese Standardeinstellungen gelten für die B2B-Zusammenarbeit mit anderen Microsoft Entra-Mandanten in derselben Microsoft Azure-Cloud. In cloudübergreifenden Szenarien funktionieren Standardeinstellungen etwas anders. Weitere Informationen finden Sie weiter unten in diesem Artikel unter Microsoft-Cloudeinstellungen.

Organisationseinstellungen

Sie können organisationsspezifische Einstellungen konfigurieren, indem Sie eine Organisation hinzufügen und die Einstellungen für ein- und ausgehenden Zugriff für diese Organisation ändern. Organisationseinstellungen haben Vorrang vor Standardeinstellungen.

B2B-Zusammearbeit: Verwenden Sie die Mandantenübergreifenden Zugriffseinstellungen, um die eingehende und ausgehende B2B-Kollaboration zu verwalten und den Zugriff auf spezifische Benutzer, Gruppen und Anwendungen zu beschränken. Sie können eine Standardkonfiguration festlegen, die für alle externen Organisationen gilt, und dann nach Bedarf individuelle organisationsspezifische Einstellungen erstellen. Darüber hinaus können Sie mithilfe mandantenübergreifender Zugriffseinstellungen den MFA-Ansprüchen (Multi-Faktor-Authentifizierung) und Geräteansprüchen (Ansprüche von konformen Geräten und von in Microsoft Entra eingebundenen Hybridgeräten) von anderen Microsoft Entra-Organisationen vertrauen.

Tipp

Wir empfehlen, externe Benutzer von der Microsoft Entra ID Schutzrichtlinie für MFA-Registrierung auszuschließen, wenn Sie eine Vertrauensstellung für MFA bei externen Benutzern eingeben. Wenn beide Richtlinien aktiviert sind, können externe Benutzer*innen die Zugriffsanforderungen nicht erfüllen.

B2B-Direktverbindung: Für die B2B direkte Verbindung verwenden Sie die organisatorischen Einstellungen, um eine gegenseitige Vertrauensstellung mit einer anderen Microsoft Entra Organisation aufzubauen. Sowohl Ihre Organisation als auch die externe Organisation müssen direkte B2B-Verbindungen gegenseitig aktivieren, indem Sie mandantenübergreifende Zugriffseinstellungen in ein- und ausgehender Richtung konfigurieren.

Mithilfe der Einstellungen für externe Zusammenarbeit können Sie einschränken, wer externe Benutzer einladen darf, B2B-spezifische Domänen zulassen oder blockieren und Einschränkungen für den Gastbenutzerzugriff auf Ihr Verzeichnis festlegen.

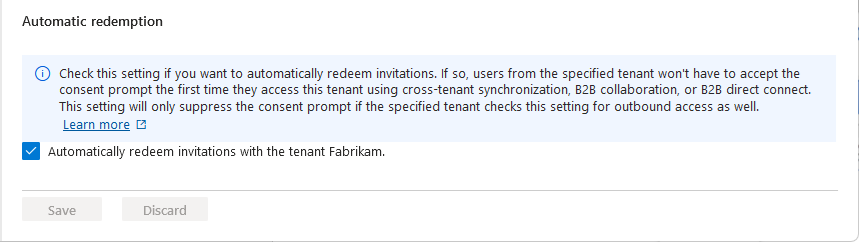

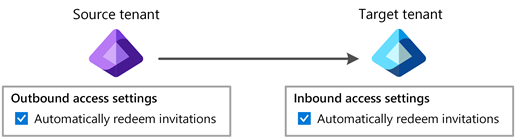

Einstellung für automatische Einlösung

Die Einstellung für die automatische Einlösung ist eine Einstellung für eingehende und ausgehende Organisationsvertrauensverhältnisse, mit der Einladungen automatisch eingelöst werden, sodass Benutzer beim ersten Zugriff auf den Ressourcen-/den Zielmandanten die Zustimmungsaufforderung nicht akzeptieren müssen. Diese Einstellung ist ein Kontrollkästchen mit dem folgenden Namen:

- Einladungen automatisch mit dem Mandanten<Mandanten> einlösen

Vergleichen der Einstellung für verschiedene Szenarien

Die Einstellung für die automatische Einlösung gilt für die mandantenübergreifende Synchronisierung, B2B-Zusammenarbeit und die direkte B2B-Verbindung in den folgenden Situationen:

- Wenn Benutzer mithilfe der mandantenübergreifenden Synchronisierung in einem Zielmandanten erstellt werden.

- Wenn Benutzer mithilfe der B2B-Zusammenarbeit einem Ressourcenmandanten hinzugefügt werden.

- Wenn Benutzende mithilfe der direkten B2B-Verbindung auf Ressourcen in einem Ressourcenmandanten zugreifen.

In der folgenden Tabelle wird die Wirkung der aktivierten Einstellung für folgende Szenarien verglichen:

| Element | Mandantenübergreifende Synchronisierung | B2B-Zusammenarbeit | Direkte B2B-Verbindung |

|---|---|---|---|

| Einstellung für automatische Einlösung | Erforderlich | Wahlfrei | Wahlfrei |

| Benutzer erhalten eine Einladung per E-Mail zur B2B-Zusammenarbeit. | Nein | Nein | N/V |

| Benutzer müssen eine Einwilligungsaufforderung akzeptieren. | Nein | Nein | Nein |

| Benutzer erhalten eine Benachrichtigung-E-Mail zur B2B-Zusammenarbeit. | Nein | Ja | N/V |

Diese Einstellung wirkt sich nicht auf die Anwendungseinwilligung aus. Weitere Informationen finden Sie unter Einwilligungserfahrung für Anwendungen in Microsoft Entra ID. Diese Einstellung wird für Organisationen in verschiedenen Microsoft-Cloudumgebungen unterstützt, z. B. Azure Commercial und Azure Government, befindet sich jedoch derzeit in der Vorschau. Weitere Informationen finden Sie unter Konfigurieren von mandantenübergreifender Synchronisierung.

Wann wird die Einwilligungsaufforderung unterdrückt?

Die Einstellung für die automatische Einlösung unterdrückt die Einwilligungsaufforderung und die Einladungs-E-Mail nur, wenn sowohl der Basis-/Quellmandant (ausgehend) als auch der Ressourcen-/Zielmandant (eingehend) diese Einstellung überprüft.

Die folgende Tabelle zeigt das Einwilligungsaufforderungsverhalten für Quellmandantenbenutzer, wenn die Einstellung für die automatische Einlösung für verschiedene mandantenübergreifende Zugriffseinstellungskombinationen aktiviert wird.

| Basis-/Quellmandant | Ressourcen-/Zielmandant | Einwilligungsaufforderungsverhalten für Quellmandantenbenutzer |

|---|---|---|

| Ausgehend | Eingehend | |

| Unterdrückt | ||

| Nicht unterdrückt | ||

| Nicht unterdrückt | ||

| Nicht unterdrückt | ||

| Eingehend | Ausgehend | |

| Nicht unterdrückt | ||

| Nicht unterdrückt | ||

| Nicht unterdrückt | ||

| Nicht unterdrückt |

Informationen zum Konfigurieren dieser Einstellung mithilfe von Microsoft Graph finden Sie in der API crossTenantAccessPolicyConfigurationPartner aktualisieren. Informationen zum Erstellen einer eigenen Onboardingumgebung finden Sie unter Azure AD Microsoft Graph-API für B2B-Zusammenarbeit.

Weitere Informationen finden Sie unter Konfigurieren der mandantenübergreifenden Synchronisierung (Vorschau), Konfigurieren mandantenübergreifender Zugriffseinstellungen für die B2B-Zusammenarbeit sowie unter Konfigurieren mandantenübergreifender Zugriffseinstellungen für direkte B2B-Verbindungen.

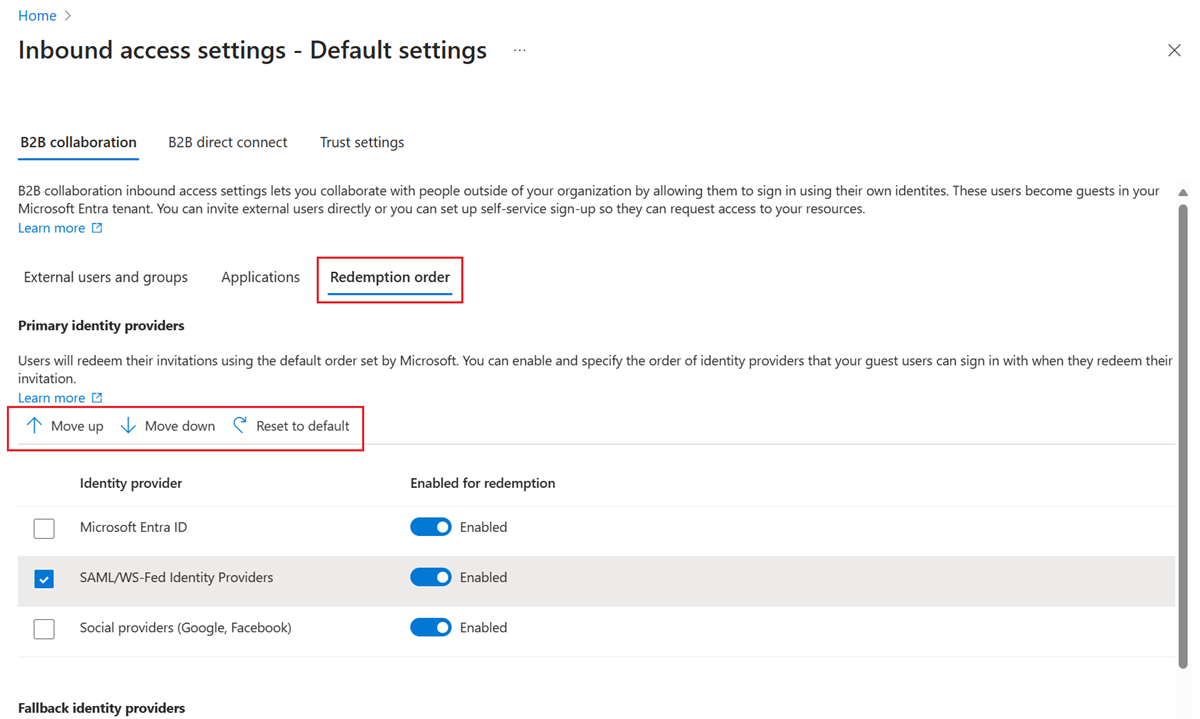

Konfigurierbare Einlösung

Mit konfigurierbarer Einlösung können Sie die Reihenfolge der Identitätsanbieter anpassen, mit denen sich Ihre Gastbenutzer anmelden können, wenn sie Ihre Einladung annehmen. Sie können das Feature aktivieren und den Einlöseauftrag unter der Registerkarte Einlösungsauftrag angeben.

Wenn ein Gastbenutzer in einer Einladungs-E-Mail den Link Einladung annehmen auswählt, löst Microsoft Entra ID die Einladung automatisch ein, und zwar auf Grundlage des Standard-Einlöseauftrags. Wenn Sie die Bestellung des Identitätsanbieters unter der neuen Registerkarte Einlöseauftrag ändern, setzt die neue Bestellung die Standardeinlösungsbestellung außer Kraft.

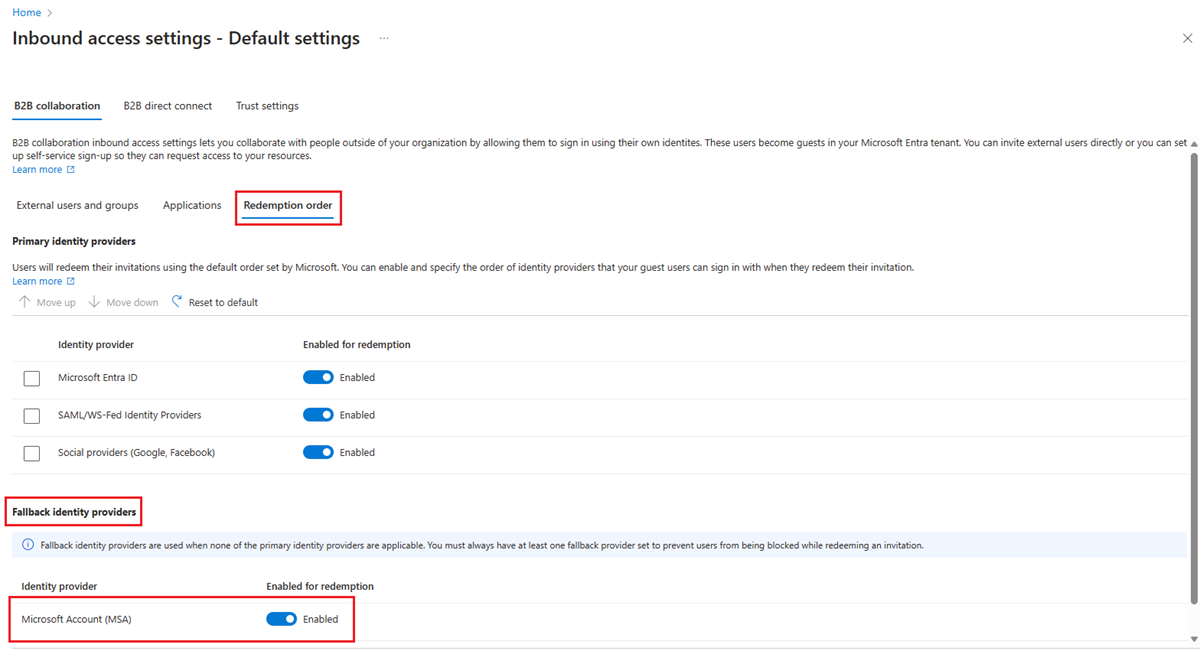

Sie finden auf der Registerkarte Einlöseauftrag sowohl primäre Identitätsanbieter als auch Fallbackidentitätsanbieter.

Primäre Identitätsanbieter sind diejenigen, die über Partnerverbunde mit anderen Authentifizierungsquellen verfügen. Fallbackidentitätsanbieter sind die, die verwendet werden, wenn ein Benutzer nicht mit einem primären Identitätsanbieter übereinstimmt.

Fallbackidentitätsanbieter können entweder ein Microsoft-Konto (MSA), eine einmalige E-Mail-Kennung oder beides sein. Sie können nicht beide Fallbackidentitätsanbieter deaktivieren, aber Sie können alle primären Identitätsanbieter deaktivieren und nur Fallbackidentitätsanbieter für Einlösungsoptionen verwenden.

Berücksichtigen Sie bei der Verwendung dieses Features die folgenden bekannten Einschränkungen:

Wenn Microsoft Entra ID-Benutzer:innen, die eine SSO-Sitzung (Single Sign-On, einmaliges Anmelden) eingerichtet haben, eine Authentifizierung mithilfe eines Einmal-Passcodes (One-Time Passcode, OTP) per E-Mail durchführen, müssen sie Anderes Konto verwenden auswählen und ihren Benutzernamen erneut eingeben, um den OTP-Flow auszulösen. Andernfalls wird ihnen ein Fehler mit dem Hinweis angezeigt, dass ihr Konto nicht im Ressourcenmandanten vorhanden ist.

In Szenarien, in denen Benutzer:innen für ihr Microsoft Entra ID- und Microsoft-Konto dieselbe E-Mail verwenden, werden die Benutzer:innen auch dann zum Wählen zwischen dem Microsoft Entra ID-Konto und dem Microsoft-Konto aufgefordert, nachdem das Administratorteam das Microsoft-Konto als Einlösungsmethode deaktiviert hat. Die Auswahl des Microsoft-Kontos als Einlösungsoption ist auch dann zulässig, wenn die Methode deaktiviert ist.

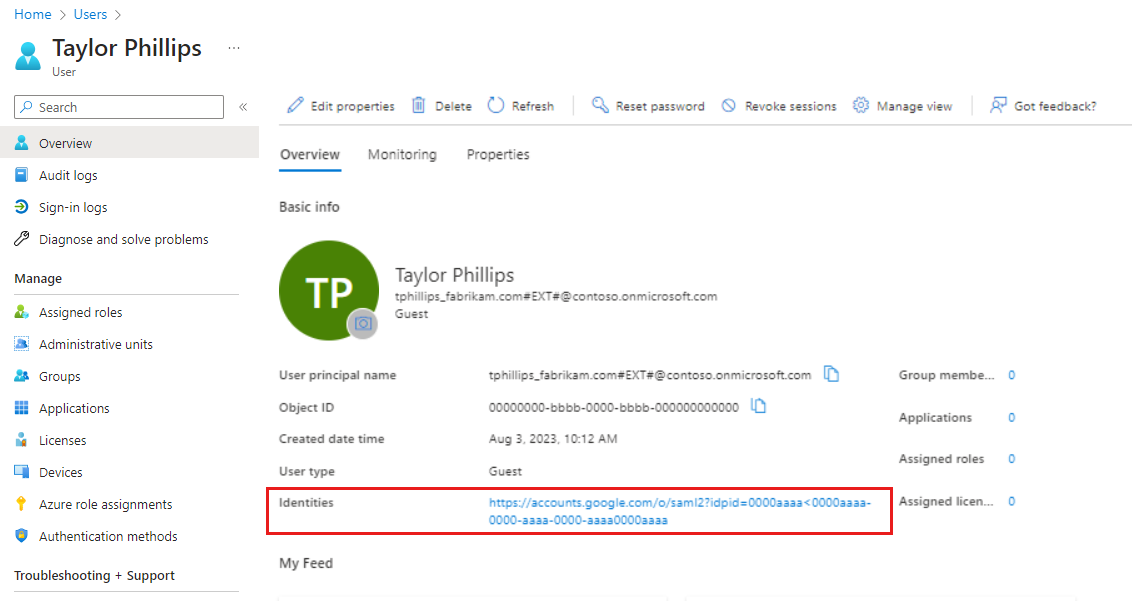

Direkter Verbund für überprüfte Microsoft Entra ID-Domänen

SAML/WS-Fed Identity Provider Federation (Direct Federation) wird jetzt für Microsoft Entra ID verifizierte Domains unterstützt. Mit diesem Feature können Sie einen direkten Partnerverbund mit einem externen Identitätsanbieter für eine Domäne einrichten, die in einem anderen Microsoft Entra-Mandanten überprüft wird.

Hinweis

Stellen Sie sicher, dass die Domäne nicht in demselben Mandanten verifiziert ist, in dem Sie versuchen, den direkten Verbund einzurichten. Nachdem Sie einen direkten Verbund eingerichtet haben, können Sie die Einlösungseinstellung des Mandanten konfigurieren und den SAML/WS-Fed-Identitätsanbieter über die Microsoft Entra ID über die neuen konfigurierbaren Einstellungen für den mandantenübergreifenden Einlösungszugriff verschieben.

Wenn Gastbenutzer:innen die Einladung einlösen, wird ein herkömmlicher Einwilligungsbildschirm angezeigt, und sie werden dann zur Seite „Meine Apps“ weitergeleitet. Im Ressourcenmandanten zeigt das Profil für diese direkten Verbundbenutzer:innen an, dass die Einladung erfolgreich eingelöst wurde, wobei der externe Verbund als Aussteller aufgeführt ist.

Verhindern Sie, dass Ihre B2B-Benutzer und -Benutzerinnen Einladungen mit Microsoft-Konten einlösen

Sie können jetzt verhindern, dass Ihre B2B-Gastbenutzer:innen Microsoft-Konten zum Einlösen von Einladungen verwenden. Stattdessen verwenden sie einen Einmal-Passcode, der als Fallback-Identitätsanbieter an ihre E-Mail-Adresse gesendet wird. Sie dürfen kein vorhandenes Microsoft-Konto verwenden, um Einladungen einzulösen, und sie werden nicht aufgefordert, ein neues Konto zu erstellen. Sie können dieses Feature in Ihren Einstellungen für die Einlösereihenfolge aktivieren, indem Sie Microsoft-Konten in den Optionen für Fallback-Identitätsanbieter deaktivieren.

Es muss immer mindestens ein Fallback-Identitätsanbieter aktiv sein. Wenn Sie sich also entschließen, Microsoft-Konten zu deaktivieren, müssen Sie die Option mit einem Einmal-Passcode per E-Mail aktivieren. Vorhandene Gastbenutzer:innen, die sich bereits mit Microsoft-Konten anmelden, verwenden dieses weiterhin für zukünftige Anmeldungen. Um die neuen Einstellungen auch auf sie anzuwenden, müssen Sie ihren Einlösestatus zurücksetzen.

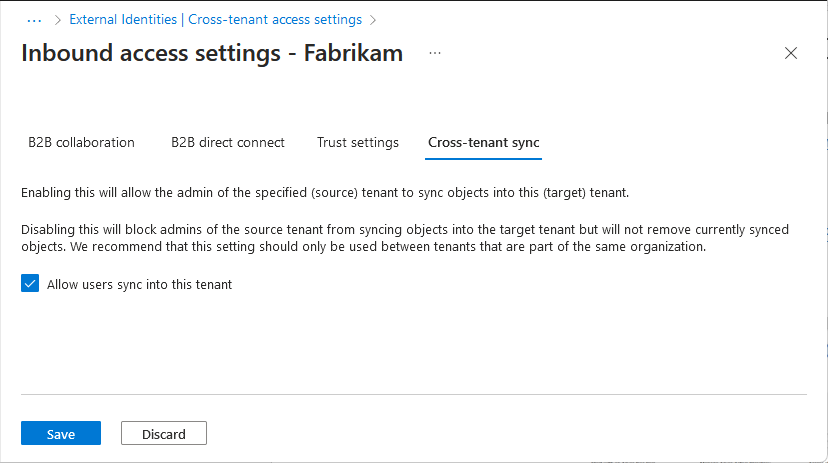

Einstellung der mandantenübergreifenden Synchronisierung

Die Einstellung der mandantenübergreifenden Synchronisierung ist eine organisationsübergreifende Einstellung, die nur eingehende Nachrichten betrifft und mit der der Administrator eines Quellmandanten Benutzer mit einem Zielmandanten synchronisieren kann. Bei dieser Einstellung handelt es sich um ein Kontrollkästchen mit dem Namen Erlauben Sie Benutzende, sich mit diesem Mandanten zu synchronisieren im Zielmandanten. Diese Einstellung wirkt sich nicht auf B2B-Einladungen aus, die über andere Prozesse wie manuelle Einladungen oder die Microsoft Entra-Berechtigungsverwaltung erstellt wurden.

Informationen zum Konfigurieren dieser Einstellung mithilfe von Microsoft Graph finden Sie in der API Aktualisieren von crossTenantIdentitySyncPolicyPartner. Weitere Informationen finden Sie unter Konfigurieren von mandantenübergreifender Synchronisierung.

Mandanteneinschränkungen

Mit Einstellungen für Mandanteneinschränkungen können Sie steuern, welche Arten von externen Konten Ihre Benutzer auf den von Ihnen verwalteten Geräten verwenden können, einschließlich:

- Konten, die Ihre Benutzer:innen unter Verwendung unbekannter Mandanten erstellt haben

- Konten, die Ihre Benutzer:innen von externen Organisationen erhalten haben, damit sie auf die Ressourcen dieser Organisation zugreifen können

Es wird empfohlen, Ihre Mandanteneinschränkungen so zu konfigurieren, dass diese Art von externen Konten nicht zulässig ist, und stattdessen die B2B Collaboration zu nutzen. Die B2B-Zusammenarbeit ermöglicht Folgendes:

- Sie können den bedingten Zugriff verwenden und die Multi-Faktor-Authentifizierung für B2B Collaboration-Benutzer erzwingen.

- Sie können ein- und ausgehende Verbindungen verwalten.

- Sie können Sitzungen beenden und Anmeldedaten löschen, wenn sich der Beschäftigungsstatus eines B2B Collaboration-Benutzers ändert oder seine Anmeldedaten missbraucht werden.

- Verwenden Sie Anmeldeprotokolle, um Details zum Benutzer von B2B-Zusammenarbeit anzuzeigen.

Mandanteneinschränkungen sind unabhängig von anderen mandantenübergreifenden Zugriffseinstellungen. Daher haben die von Ihnen konfigurierten Einstellungen für eingehende, ausgehende oder vertrauenswürdige Verbindungen keine Auswirkungen auf Mandanteneinschränkungen. Ausführliche Informationen zum Konfigurieren von Mandanteneinschränkungen finden Sie unter Einrichten von Mandanteneinschränkungen V2.

Microsoft-Cloudeinstellungen

Microsoft-Cloudeinstellungen ermöglichen die Zusammenarbeit mit Organisationen in anderen Microsoft Azure-Clouds. Mit Microsoft-Cloudeinstellungen können Sie eine bidirektionale B2B-Zusammenarbeit zwischen den folgenden Clouds einrichten:

- Microsoft Azure @-Zeichen-Wolke und Microsoft Azure Regierung, die die Microsoft Office GCC-High und DoD Wolken einschließt

- Kommerzielle Microsoft Azure-Cloud und Microsoft Azure operated by 21Vianet (von 21Vianet betrieben)

Hinweis

Für die Zusammenarbeit mit Microsoft Entra-Mandanten in einer anderen Microsoft-Cloud werden direkte B2B-Verbindungen nicht unterstützt.

Für weitere Informationen lesen Sie den Artikel Konfigurieren der Microsoft-Cloud-Einstellungen für B2B-Kollaboration.

Wichtige Hinweise

Wichtig

Wenn Sie die Standardeinstellungen für eingehenden oder ausgehenden Zugriff in Zugriff blockieren ändern, kann der vorhandene unternehmenskritische Zugriff auf Apps in Ihrer Organisation oder Partnerorganisation blockiert werden. Verwenden Sie unbedingt die in diesem Artikel beschriebenen Tools, und wenden Sie sich an die Beteiligten in Ihrem Unternehmen, um den erforderlichen Zugriff zu ermitteln.

Zum Konfigurieren mandantenübergreifender Zugriffseinstellungen im Azure-Portal benötigen Sie ein Konto mit mindestens der Rolle Sicherheitsadministrator oder einer benutzerdefinierten Rolle.

Um Vertrauenseinstellungen zu konfigurieren oder Zugriffseinstellungen auf bestimmte Benutzer:innen, Gruppen oder Anwendungen anzuwenden, benötigen Sie eine Microsoft Entra ID P1-Lizenz. Die Lizenz ist für den von Ihnen konfigurierten Mandanten erforderlich. Bei einer direkten B2B-Verbindung, bei der eine gegenseitige Vertrauensstellung zwischen Ihnen und einer anderen Microsoft Entra-Organisation erforderlich ist, benötigen Sie eine Microsoft Entra ID P1-Lizenz für beide Mandanten.

Mandantenübergreifende Zugriffseinstellungen bieten die Möglichkeit, die B2B-Zusammenarbeit und direkte B2B-Verbindungen mit anderen Microsoft Entra-Organisationen zu verwalten. Für die B2B-Zusammenarbeit mit Nicht-Microsoft Entra-Identitäten (z.B. soziale Identitäten oder externe Konten, die nicht von der IT-Abteilung verwaltet werden), verwenden Sie die Einstellungen für die externe Zusammenarbeit. Einstellungen für externe Zusammenarbeit umfassen Optionen der B2B-Zusammenarbeit zum Einschränken des Gastbenutzerzugriffs, zum Angeben der Benutzer, die Gäste einladen dürfen, und zum Zulassen oder Blockieren von Domänen.

Um Zugriffseinstellungen auf bestimmte Benutzer:innen, Gruppen oder Anwendungen in einer externen Organisation anzuwenden, müssen Sie sich vor dem Konfigurieren der Einstellungen an die Organisation wenden, um die erforderlichen Informationen zu erhalten. Erfragen Sie die Benutzerobjekt-IDs, Gruppenobjekt-IDs oder Anwendungs-IDs (Client-App-IDs oder Ressourcen-App-IDs), damit Sie Ihre Einstellungen korrekt festlegen können.

Tipp

Unter Umständen finden Sie die Anwendungs-IDs für Apps in externen Organisationen in Ihren Anmeldeprotokollen. Weitere Informationen finden Sie im Abschnitt Identifizieren von eingehenden und ausgehenden Anmeldungen.

Die für Benutzer und Gruppen konfigurierten Zugriffseinstellungen müssen mit den Zugriffseinstellungen für Anwendungen übereinstimmen. In Konflikt stehende Einstellungen sind nicht zulässig. Es werden Warnmeldungen angezeigt, wenn Sie versuchen, derartige Einstellungen zu konfigurieren.

Beispiel 1: Wenn Sie den eingehenden Zugriff für alle externen Benutzer und Gruppen blockieren, muss der Zugriff auf alle Ihre Anwendungen ebenfalls blockiert werden.

Beispiel 2: Wenn Sie ausgehenden Zugriff für alle Ihre Benutzer (oder bestimmte Benutzer oder Gruppen) zulassen, können Sie nicht den gesamten Zugriff auf externe Anwendungen blockieren; der Zugriff auf mindestens eine Anwendung muss zugelassen werden.

Wenn Sie eine direkte B2B-Verbindung mit einer externen Organisation zulassen möchten und Ihre Richtlinien für bedingten Zugriff MFA vorschreiben, müssen Sie Ihre Vertrauenseinstellungen so konfigurieren, dass MFA-Ansprüche von der externen Organisation akzeptiert werden.

Wenn Sie den Zugriff auf alle Apps standardmäßig blockieren, können Benutzer:innen keine E-Mails lesen, die mit Microsoft Rights Management Service (auch als „Office 365-Nachrichtenverschlüsselung“ oder „OME“ bezeichnet) verschlüsselt wurden. Zur Vermeidung dieses Problems empfehlen wir, Ihre Einstellungen für „Ausgehend“ so zu konfigurieren, dass Ihre Benutzer auf diese App-ID zugreifen können: „00000012-0000-0000-c000-000000000000“. Wenn Sie nur diese Anwendung zulassen, wird der Zugriff auf alle anderen Apps standardmäßig blockiert.

Wenn eine Organisation MFA oder Nutzungsbedingungen (ToU) durch Richtlinien für bedingten Zugriff erfordert, werden Benutzer möglicherweise am Registrieren von MFA-Methoden oder der Zustimmung zu ToU gehindert. Um dieses ausstellen zu vermeiden, konfigurieren Sie die ausgehenden Einstellungen (POS1-Mandant) und die eingehenden Einstellungen (Ressourcen-Mandant), um Benutzern den Zugriff auf die App-ID 0000000c-0000-0000-c000-000000000000 (Microsoft App Access Panel) für die MFA-Registrierung und die App-ID d52792f4-ba38-424d-8140-ada5b883f293 (AAD Nutzungsbedingungen) für die Nutzungsbedingungen zu ermöglichen. Die Konfiguration der ausgehenden Einstellungen kann über das Microsoft Entra Admin Center erreicht werden, indem Sie "Weitere Anwendungen hinzufügen" auswählen und die App-ID angeben. Aufgrund einer aktuellen Benutzeroberflächeneinschränkung muss die Konfiguration der eingehenden Einstellungen über Microsoft Graph-APIs erfolgen.

Benutzerdefinierte Rollen zum Verwalten mandantenübergreifender Zugriffseinstellungen

Sie können benutzerdefinierte Rollen erstellen, um die mandantenübergreifenden Zugriffseinstellungen zu verwalten. Erfahren Sie weitere Info über die empfohlenen benutzerdefinierten Rollen hier.

Schützen von Verwaltungsaktionen für den mandantenübergreifenden Zugriff

Alle Aktionen, die Einstellungen für den mandantenübergreifenden Zugriff ändern, gelten als geschützte Aktionen und können zusätzlich mithilfe von Richtlinien für bedingten Zugriff geschützt werden. Weitere Informationen zu den Konfigurationsschritten finden Sie unter Geschützte Aktionen.

Identifizieren von eingehenden und ausgehenden Anmeldungen

Bevor Sie Einstellungen für den eingehenden und ausgehenden Zugriff festlegen, können Sie mithilfe verschiedener verfügbarer Tools den Zugriff identifizieren, den Ihre Benutzer und Partner benötigen. Sie können das aktuelle Anmeldeverhalten untersuchen, um sicherzustellen, dass Sie den von Ihren Benutzern und Partnern benötigten Zugriff nicht entfernen. Durch diesen vorbereitenden Schritt können Sie den Verlust des gewünschten Zugriffs für Ihre Endbenutzer:innen und Partnerbenutzer:innen verhindern. In einigen Fällen werden diese Protokolle jedoch nur 30 Tage lang aufbewahrt. Daher wird dringend empfohlen, mit den Beteiligten im Unternehmen zu sprechen, um sicherzustellen, dass der erforderliche Zugriff nicht verloren geht.

| Werkzeug | Methode |

|---|---|

| PowerShell-Skript für Anmeldeaktivität über Mandanten hinweg | Um die Benutzeranmeldeaktivität, die mit externen Organisationen verbunden ist, zu prüfen, verwenden Sie das cross-tenant user sign-in activity PowerShell-Skript aus den MSIdentityTools. |

| PowerShell-Skript für Anmeldeprotokolle | Um zu bestimmen, wie Ihre Benutzer auf externe Microsoft Entra-Organisationen zugreifen, verwenden Sie das Cmdlet Get-MgAuditLogSignIn. |

| Azure Monitor | Wenn Ihre Organisation den Azure Monitor-Dienst abonniert, verwenden Sie die Cross-tenant access activity Arbeitsmappe. |

| Sicherheitsinformations- und Ereignismanagement (SIEM)-Systeme | Wenn Ihre Organisation Anmeldeprotokolle in ein SIEM-System (Security Information & Event Management) exportiert, können Sie die erforderlichen Informationen aus Ihrem SIEM-System abrufen. |

Ermitteln von Änderungen an den mandantenübergreifenden Zugriffseinstellungen

Die Microsoft Entra-Überwachungsprotokolle erfassen alle Aktivitäten im Rahmen mandantenübergreifender Zugriffseinstellungsänderungen und Aktivitäten. Um Änderungen an Ihren mandantenübergreifenden Zugriffseinstellungen zu überprüfen, verwenden Sie die Kategorie namens CrossTenantAccessSettings, um alle Aktivitäten so zu filtern, dass Änderungen an den mandantenübergreifenden Zugriffseinstellungen angezeigt werden.

Nächste Schritte

Konfigurieren Sie die mandantenübergreifenden Zugriffseinstellungen für die B2B-Kollaboration

Konfigurieren Sie die Einstellungen für den Zugriff auf Mandanten für die B2B direkte Verbindung